Trilha de auditoria consolidada baseada no usuário: insira um nome de usuário e descubra o que ele fez no Active Directory

O que você fará se quiser descobrir quais mudanças um determinado técnico de suporte técnico fez no Active Directory durante uma semana? Ou extrair uma trilha de auditoria de mudanças para um determinado usuário como parte de uma investigação de incidente de segurança?

O PowerShell pode ajudar, mas certamente exigirá muito esforço para oferecer o tipo de visibilidade e correlação necessária para uma investigação, que é exatamente o que o ADAudit Plus inclui em seu utilitário de pesquisa.

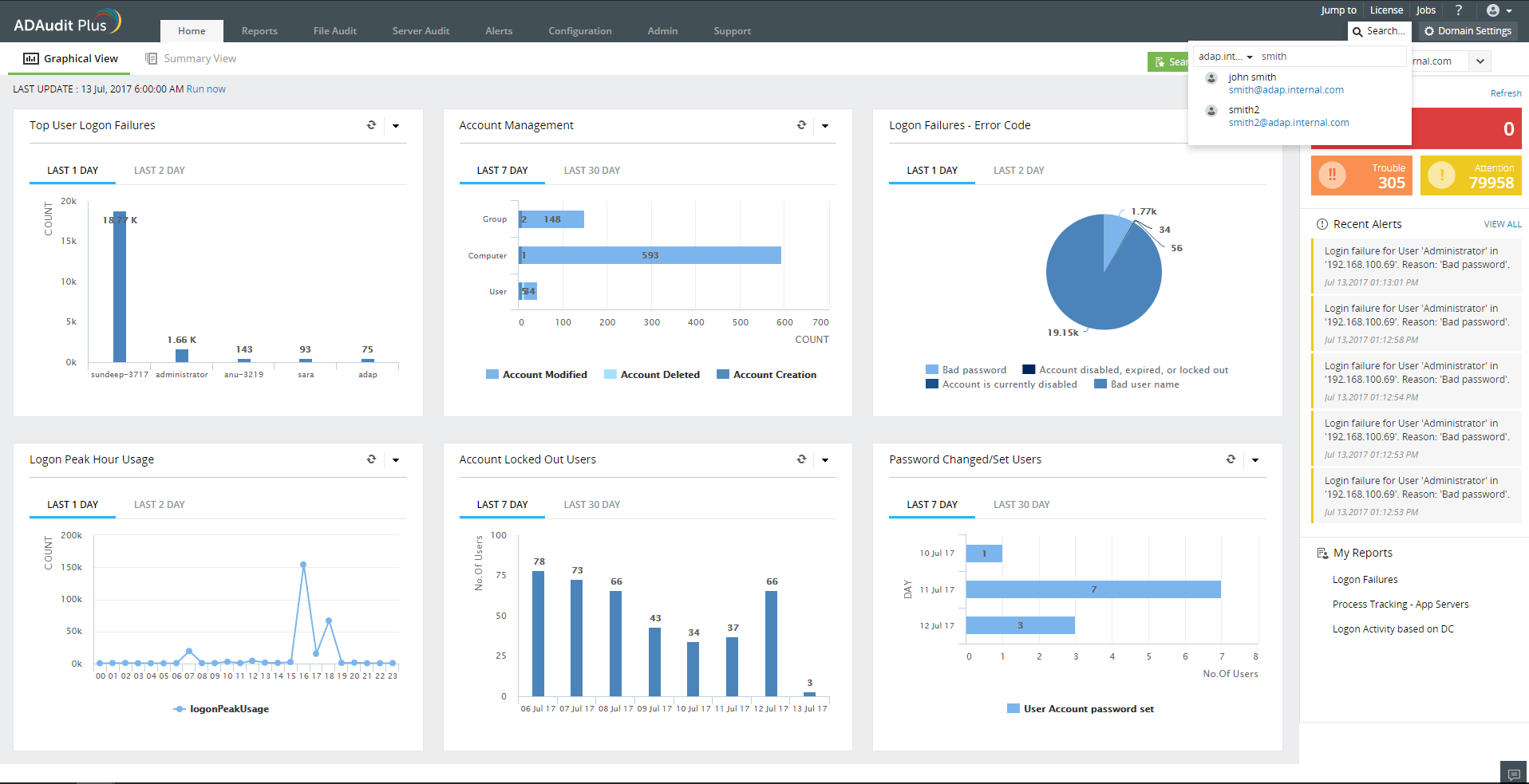

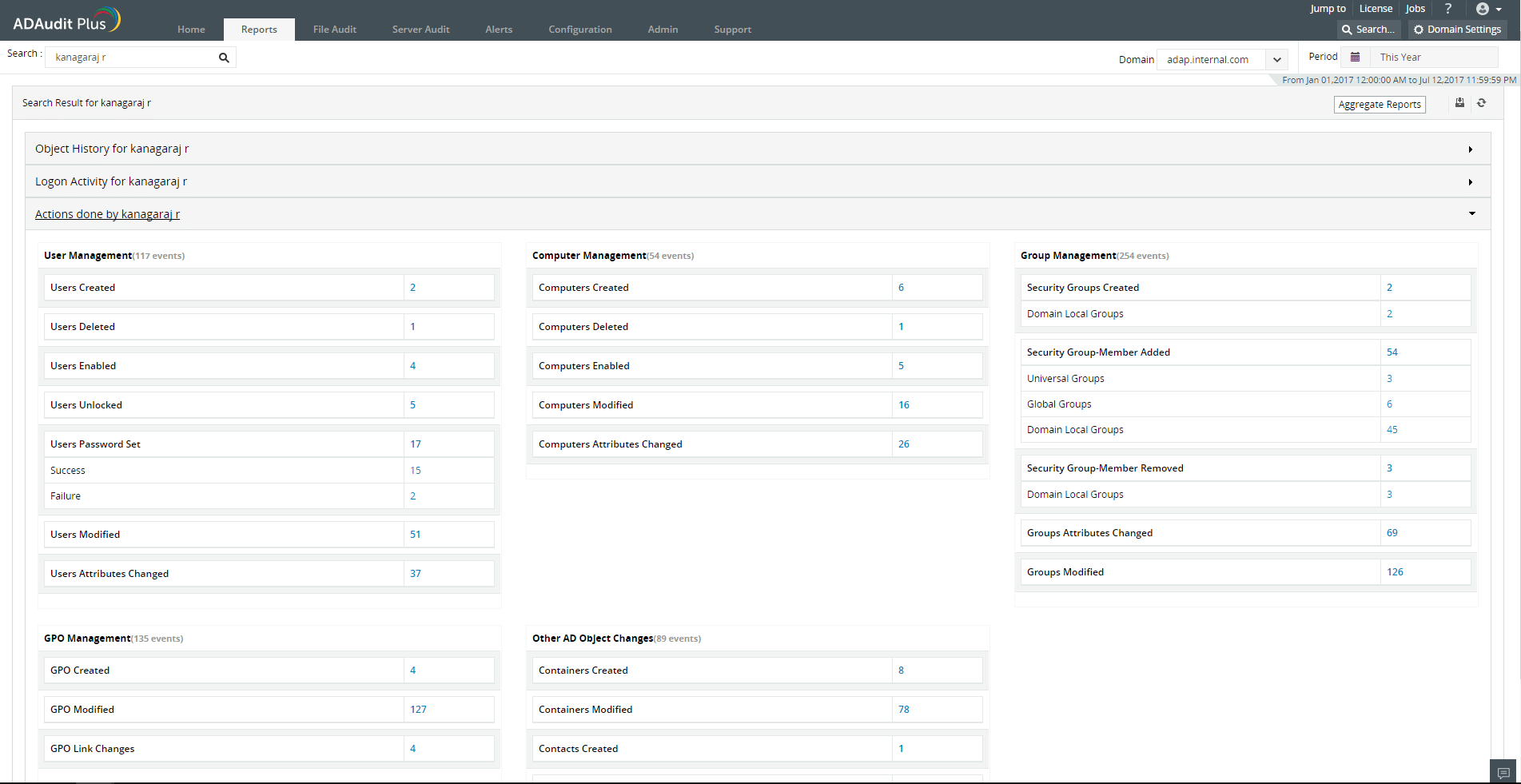

ADAudit Plus fornece um recurso de pesquisa que permite rastrear instantaneamente os passos de um usuário específico no Active Directory. Simples e direta de usar, esta pesquisa utiliza três entradas — nome de usuário para o qual você precisa de uma trilha de auditoria, domínio e período de tempo — e fornece instantaneamente o seguinte resumo consolidado:

- Histórico de objetos: um resumo das mudanças de configuração da conta em questão. Por exemplo, mudanças nas permissões da conta especificada, ou no número de vezes que ela foi bloqueada, ou tentativas recentes de redefinir sua senha.

- Histórico de logon: um resumo de todos os tipos de acesso, interativo ou remoto, pela conta especificada.

- Ações: um resumo das mudanças de configuração que a referida conta realizou em outros objetos do Active Directory no período selecionado.

Dados de auditoria detalhados nos bastidores

Cada detalhe apresentado no resumo consolidado é um link, que se desdobra em um relatório elaborado. Por exemplo, ao examinar os resultados da atividade do administrador durante uma semana, você pode clicar em abrir o relatório GPO modificado para ver mais de perto, talvez para comparar valores antigos e novos.

Todas as informações valiosas em um só lugar: a combinação certa de informações para uma melhor investigação

Do ponto de vista da investigação de incidentes, esta capacidade de pesquisa reúne todas as peças vitais de informação forense, a saber

- O que foi feito com a conta do criminoso (nome de usuário do autor da chamada)

- Quais mudanças a referida conta (nome de usuário do autor da chamada) fez no Active Directory

- Histórico de logon da conta (nome de usuário do autor da chamada) para ajudá-lo a identificar os computadores de onde foram feitas essas mudanças e também para identificar qualquer outro acesso ao computador

Quando reunidas e analisadas em conjunto, essas informações fornecem um contexto melhor, permitindo assim que você conecte os pontos facilmente ou até mesmo conduza a investigação na direção certa. Por exemplo, suponha que você suspeite que o usuário A tenha violado o Active Directory. Você usa a pesquisa de trilha de auditoria para investigar.

- O resultado revela que o usuário A acessou o Active Directory do computador X, criou uma nova conta de usuário no Active Directory e a excluiu.

- Em seguida, você usa a pesquisa para rastrear as ações da conta excluída. Os resultados são resumidos e podem ser interpretados da seguinte forma:

| As permissões da conta excluída foram aumentadas indevidamente por um técnico de suporte técnico (HDT). | Indica envolvimento do HDT como cúmplice. |

| Conta excluída conectada e operada no computador Y. Além disso, acessou remotamente vários outros computadores. | Ajuda a isolar rapidamente o computador Y de onde a conta excluída fez mudanças no Active Directory. Coloca você em busca de sinais reveladores de roubo de dados e outros tipos de invasões nos computadores acessados remotamente. |

| Um resumo de todos os objetos do Active Directory afetados por esta conta excluída. | Permite desfazer ou reajustar as configurações de segurança do AD para neutralizar o ataque. |

Esse é o potencial da Trilha de Auditoria Consolidada do ADAudit Plus.