Encontrar riscos de entrada do Azure

Rastreie todas as atividades de logon do Azure AD e examine vários parâmetros, incluindo a reputação do endereço IP, parâmetros de localização, padrões de entrada, etc., para detectar e corrigir os riscos de segurança de entrada no Azure AD.

Intensificando a detecção de riscos do Azure AD com o ADAudit Plus

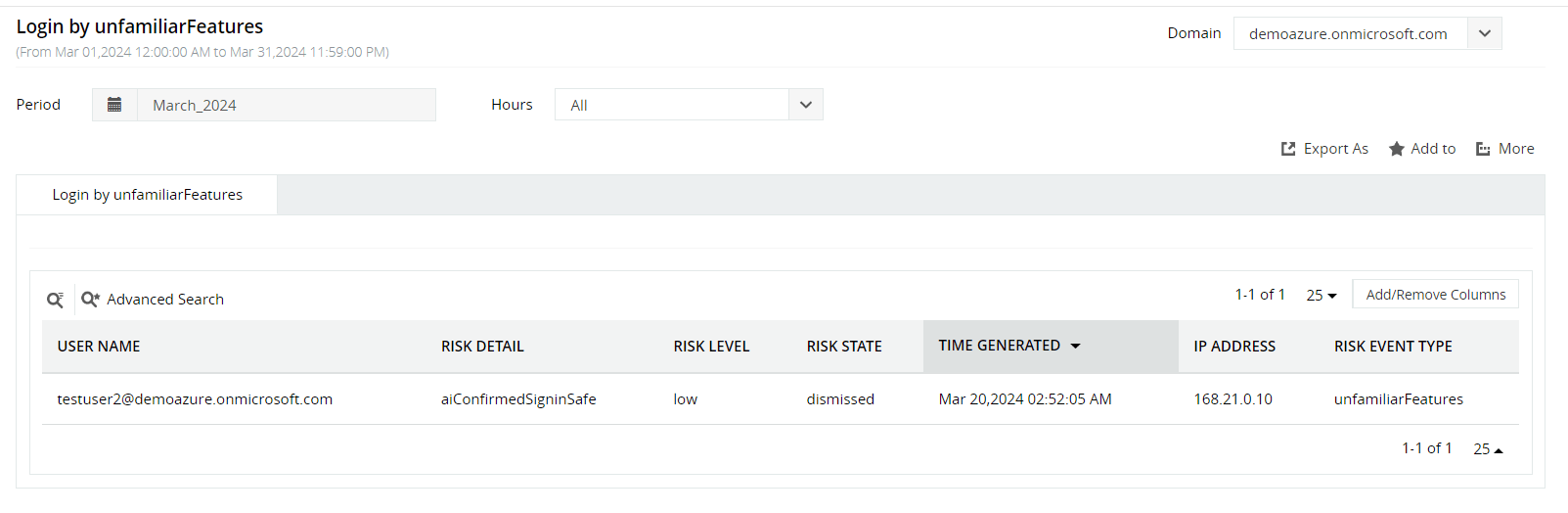

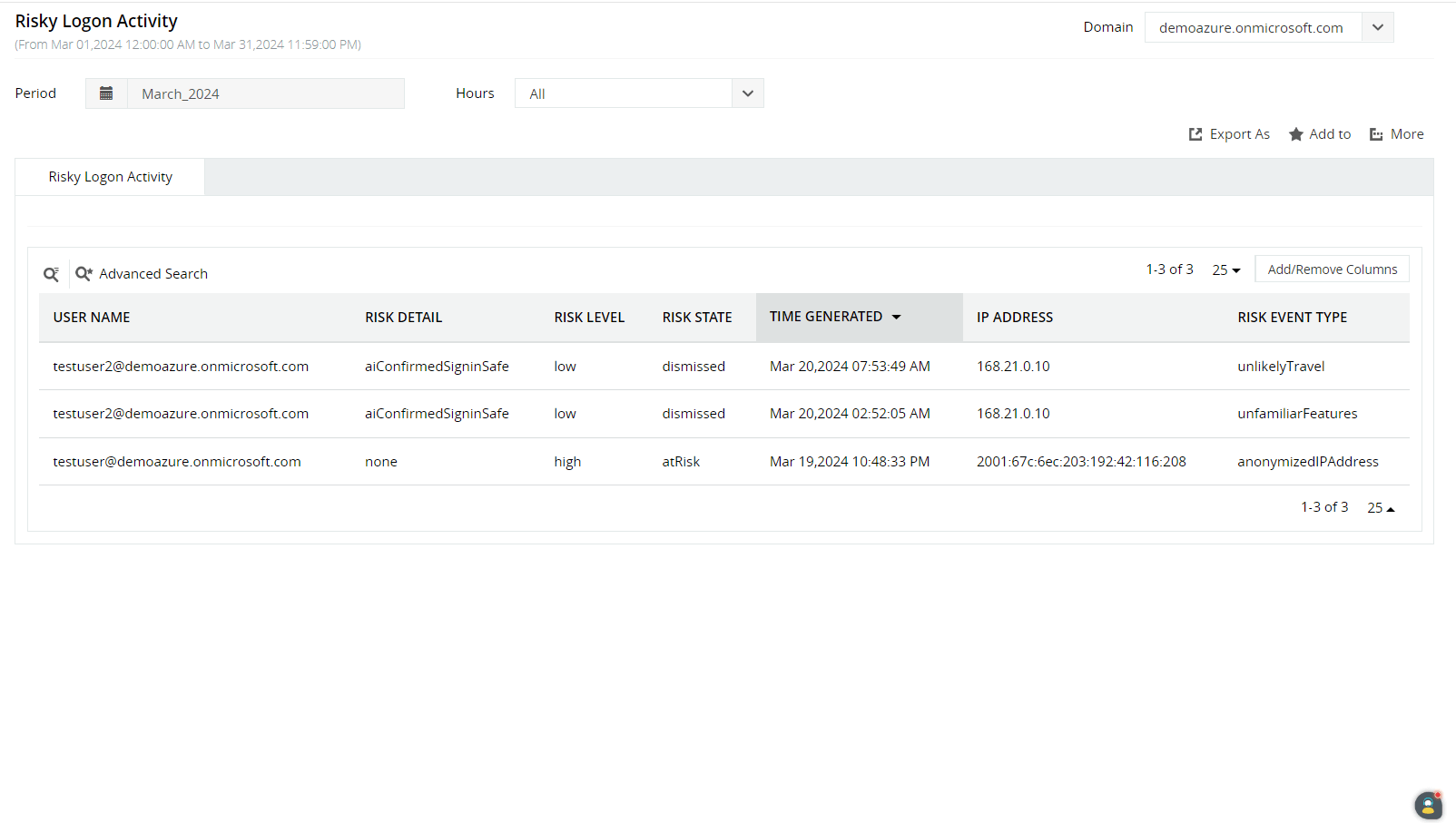

Rastreie atividades de logon arriscadas

Identifique os usuários cujas atividades de logon suspeitas colocam em risco a segurança do Azure AD da sua organização. Gere relatórios sobre o nível de risco da ação, horário de logon, endereço IP e muito mais.

Empregue segurança de AD híbrida

Detecte ameaças ao seu ambiente híbrido analisando logons suspeitos no AD local com análise de comportamento do usuário (UBA) e na nuvem usando uma licença premium do Azure AD.

Identifique logins não autorizados

Encontre vários usuários que fazem login usando as mesmas credenciais, identificando dois logins da mesma conta originários de locais geograficamente distantes.

Rastreie tentativas de login fracas

Monitore atividades insalubres, como tentativas de login usando senhas expiradas, antigas ou fracas. Além disso, identifique os usuários que usam seu nome de usuário como parte de sua senha.

Diagnóstico indolor e mitigação de riscos de entrada no Azure AD

Rastreie atividades de logon inseguras

Fique de olho nos logins de endereços IP que têm uma reputação baixa ou uma alta taxa de falha de logon devido ao uso repetido de credenciais inválidas.

Corrija ataques de spray de senha

Identifique logons usando credenciais que são empregadas simultaneamente em um ataque de spray de senha e inicie uma resposta à ameaça para desativar as contas de usuário e limitar os danos.

Descubra o uso de credenciais não seguras

Acione alertas instantâneos por e-mail e SMS ao descobrir logons feitos por pessoal autorizado cujas credenciais de logon vazaram e foram compartilhadas em sites públicos, na dark web, etc.

Encontre insiders mal-intencionados

Sinalize os usuários que tentam deliberadamente ocultar suas informações de login, como dispositivo, localização, endereço IP etc., o que pode indicar um usuário interno mal-intencionado.

Inicie a detecção e análise de risco de entrada do Azure com o ADAudit Plus

Baixe uma avaliação gratuita de 30 diasOutras soluções oferecidas pela seção ADAudit Plus

Auditoria de permissões de arquivo

Audite todas as mudanças de permissão de arquivos e pastas. Saiba quem as fez, quando e de onde.

Monitoramento de mudança de arquivo

Obtenha visibilidade instantânea de todas as modificações e tentativas de acesso malsucedidas feitas em seus arquivos críticos.

Análise forense

Investigue incidentes de segurança mais rapidamente com dados de auditoria acionáveis e precisos.