A primeira etapa para rastrear eventos de login e logout é habilitar a auditoria. Você pode informar ao Windows o conjunto específico de alterações que deseja monitorar para que apenas esses eventos sejam registrados no log de segurança.

Para verificar o histórico de logins do usuário no Active Directory, habilite a auditoria seguindo as etapas abaixo:

- 1 Execute gpmc.msc (console de gerenciamento de Política de grupo).

- 2 Crie um novo GPO.

- 3 Clique em Editar e navegue para Configuração do computador > Políticas > Configurações do Windows > Configurações de segurança > Configuração avançada da política de auditoria > Políticas de auditoria. Em Políticas de auditoria, você encontrará configurações específicas para login/logout e login na conta.

Login/logout:

- Auditar login > Definir > Sucesso e falha.

- Auditar logout > Definir > Sucesso.

- Auditar outros eventos de login/logout > Definir > Sucesso.

Login na conta:

- Auditar o serviço de autenticação Kerberos > Definir > Sucesso e falha.

- 4 Para vincular o novo GPO ao seu domínio, clique com o botão direito

. Selecione Vincular um GPO existente e escolha o GPO que você criou.

Por padrão, o Windows atualiza a Política de grupo a cada 90 minutos; se quiser que as alterações sejam refletidas imediatamente, você pode forçar uma atualização em segundo plano de todas as configurações da Política de grupo executando o seguinte comando no prompt de comando do Windows:

gpupdate /forceAgora, quando qualquer usuário fizer login ou logout, as informações serão registradas como um evento no log de segurança do Windows.

Para visualizar os eventos, abra o Visualizador de eventos e navegue até Logs do Windows > Segurança. Aqui você encontrará detalhes de todos os eventos para os quais você habilitou a auditoria. Você pode definir o tamanho do log de segurança aqui, bem como optar por substituir eventos mais antigos para que os eventos recentes sejam registrados quando o log estiver cheio.

Noções básicas sobre IDs de eventos associados à atividade de login e logout.

-

ID de evento 4624 – Uma conta foi conectada com êxito.

Esse evento registra todas as tentativas bem-sucedidas de login no computador local. Ele inclui informações críticas sobre o tipo de login (por exemplo, interativo, em lote, de rede ou serviço), SID, nome de usuário, informações de rede e muito mais. O monitoramento desse evento específico é crucial, pois as informações sobre o tipo de login não são encontradas nos controladores de domínio.

-

ID de evento 4634 – Uma conta foi desconectada.

Esse evento sinaliza o fim de uma sessão de login.

-

ID de evento 4647 - O usuário iniciou o logout.

Esse evento, como o evento 4634, sinaliza que um usuário fez logout; no entanto, esse evento específico indica que o login foi interativo ou RemoteInteractive (área de trabalho remota).

-

ID de evento 4625 – Falha ao fazer login de uma conta.

Esse evento documenta todas as tentativas malsucedidas de login no computador local, incluindo informações sobre o motivo da falha no login (nome de usuário incorreto, senha expirada, conta expirada etc.), o que é útil para auditorias de segurança.

Todos os IDs de evento mencionados acima precisam ser coletados de máquinas individuais. Se você não estiver preocupado com o tipo de login ou quando os usuários fazem logout, basta rastrear os seguintes IDs de evento dos seus controladores de domínio para encontrar o histórico de logins dos usuários.

-

ID de evento do 4768 - Um tíquete de autenticação Kerberos (TGT) foi solicitado.

Esse evento é gerado quando o controlador de domínio (DC) concede um tíquete de autenticação (TGT). Isso significa que o usuário inseriu o nome de usuário e a senha corretos e que a conta passou nas verificações de status e restrições. Se a solicitação de tíquete falhar (a conta está desabilitada, expirada ou bloqueada; a tentativa está fora do horário de login; etc.), então esse evento será registrado como uma tentativa de login com falha.

-

ID de evento 4771 – Falha na pré-autenticação Kerberos.

Esse evento significa que a solicitação de tíquete falhou, portanto, esse evento pode ser considerado uma falha de login.

Você provavelmente notou que as atividades de login e logout são indicadas por diferentes IDs de evento. Para unir esses eventos, você precisa de um identificador comum.

O ID de login é um número (exclusivo entre reinicializações) que identifica a sessão de login iniciada mais recentemente. Qualquer atividade subsequente será relatada com esse ID. Ao associar eventos de login e logout ao mesmo ID de login, você pode calcular a duração do login.

Limitações das ferramentas nativas de auditoria.

- Todos os eventos locais relacionados ao login e logout são registrados apenas no log de segurança de computadores individuais (estações de trabalho ou servidores Windows) e não nos controladores de domínio (CDs).

- Os eventos de login registrados em CDs não contêm informações suficientes para distinguir entre os vários tipos de login, ou seja, Interativo, Interativo remoto, Rede, Lote, Serviço, etc.

- Os eventos de logout não são registrados nos CDs. Essas informações são vitais para determinar a duração do login de um usuário específico.

Isso significa que você precisa coletar informações dos CDs, bem como de estações de trabalho e outros servidores Windows para obter uma visão geral completa de todas as atividades de login e logout em seu ambiente. O processo é meticuloso e pode rapidamente se tornar frustrante.

Uma maneira mais fácil de auditar a atividade de login.

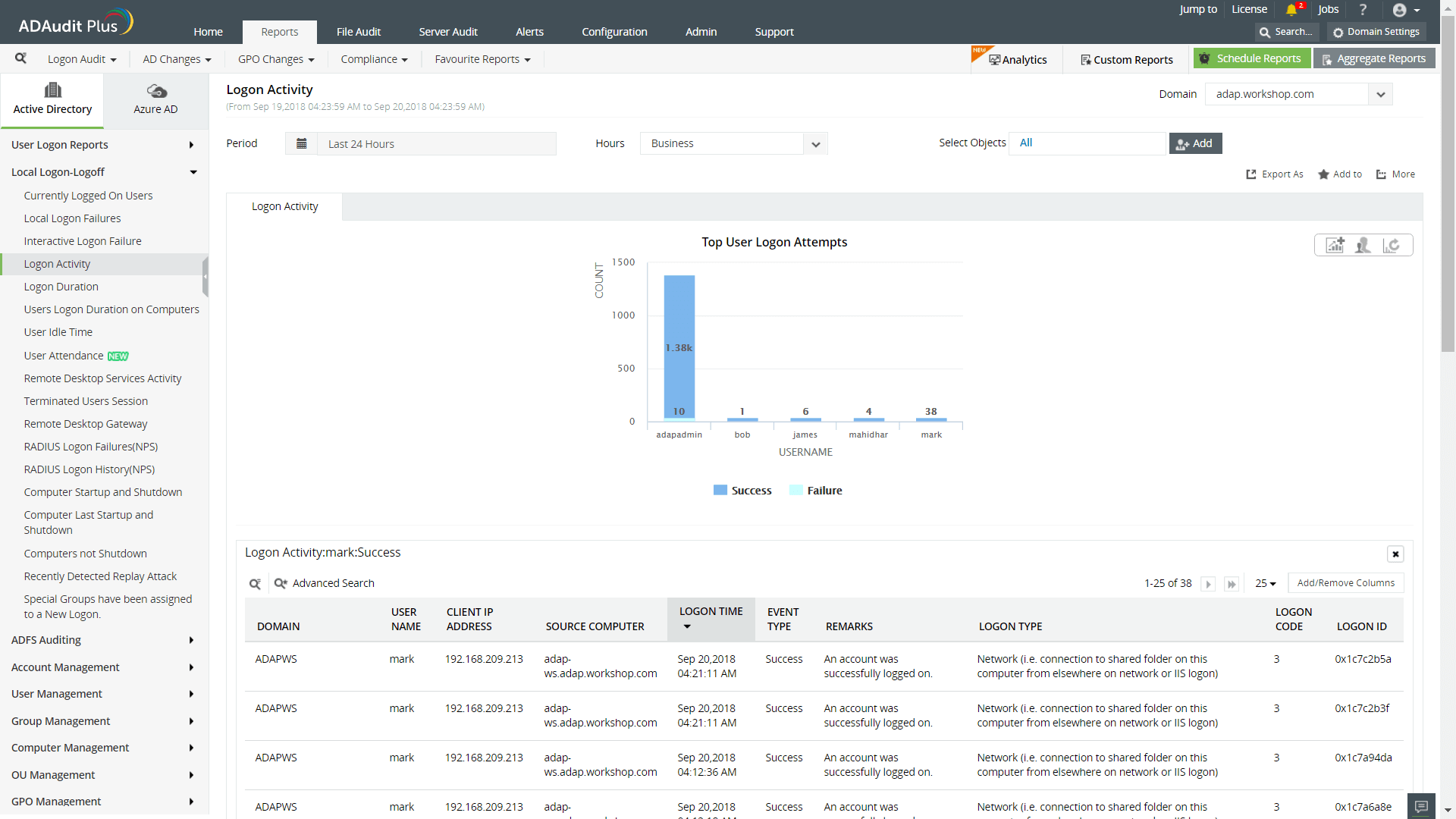

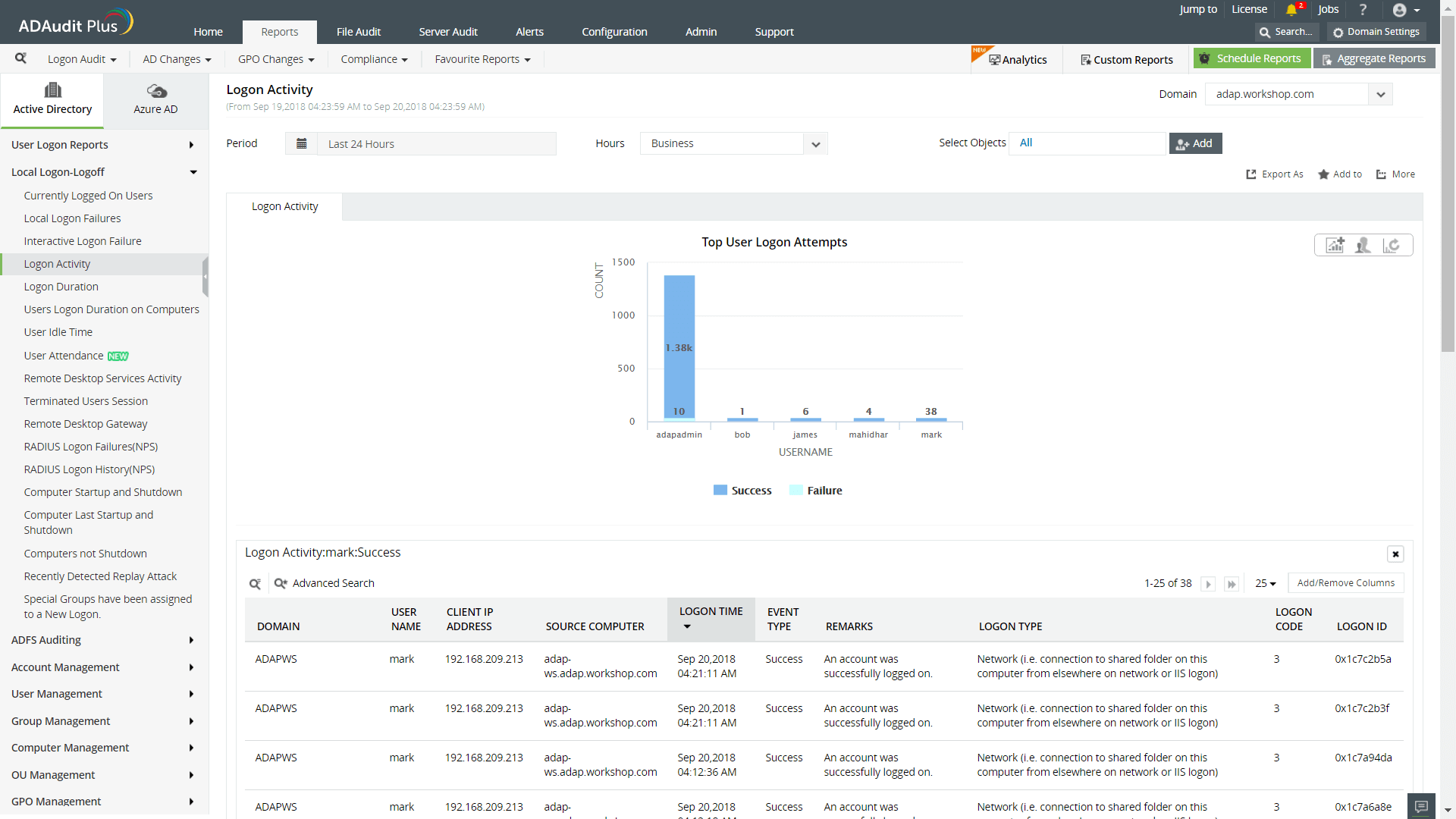

Então, e se houvesse uma maneira mais fácil de auditar a atividade de login? Uma ferramenta como o ADAudit Plus audita eventos de login específicos, bem como atividades de login atuais e anteriores para fornecer uma lista de todas as alterações relacionadas ao login.

Com o ADAudit Plus, você pode visualizar instantaneamente relatórios sobre

- Histórico de logins do usuário

- Histórico de logins do controlador de domínio

- Histórico de logins do servidor Windows

- Histórico de logins da estação de trabalho

Essas informações são fornecidas em uma interface da web de fácil compreensão que exibe informações estatísticas por meio de tabelas, gráficos e uma visualização de lista de relatórios predefinidos e personalizados.

Relatório de atividade de login do usuário