Implementação

de Controles CIS

A versão mais recente dos Controles CIS, versão 8, é composta por um conjunto de 18 recomendações de defesa cibernética, ou Controles. A versão 8, uma extensão da versão 7, consiste em Grupos de Implementação (IGs). Os IGs são a nova orientação recomendada para priorizar a implementação dos Controles.

Num esforço para ajudar empresas de todos os tamanhos, os IGs são divididos em três grupos. Baseiam-se no perfil de risco de uma empresa e nos recursos disponíveis para a organização implementar os Controles CIS.

Cada IG identifica um conjunto de salvaguardas (anteriormente denominadas subcontroles CIS) que a empresa precisa implementar para mitigar os ataques cibernéticos mais prevalentes contra sistemas e redes. Há um total de 153 salvaguardas no CIS Controls versão 8. Cada empresa deve começar com IG1. O IG2 baseia-se no IG1 e o IG3 é composto por todos os Controles e Salvaguardas.

Os controles CIS não são uma solução única para todos; com base na maturidade em segurança cibernética da sua organização, você pode planejar e priorizar a implementação de diversos Controles.

O conjunto de soluções de gerenciamento de TI da ManageEngine pode ajudá-lo a atender os requisitos discretos de controle do CIS e, por sua vez, ajudar sua organização a planejar e desenvolver cuidadosamente um programa de segurança de primeira linha para obter uma melhor higiene cibernética.

Monitore e gerencie ativamente todos os dispositivos de hardware conectados à sua rede. Mantenha um inventário atualizado de todos os seus ativos tecnológicos e tenha um sistema de autenticação em vigor para garantir que dispositivos não autorizados sejam impedidos de obter acesso à sua rede.

Monitore e gerencie ativos ao longo de seus ciclos de vida.

Gerencie incidentes e inventário em um único painel.

verificar os computadores da rede para obter dados de inventário para fins de autenticação.

rastreie e gerencie dispositivos não autorizados que entram na rede. .

Tenha um sistema de inventário de software em vigor para rastrear e gerenciar ativamente todos os softwares em execução na rede. Utilize a whitelist de aplicações para garantir que somente o software autorizado seja instalado e executado, e que o software não autorizado seja bloqueado.

Rastreie e gerencie ativos com um banco de dados integrado de gerenciamento de configuração (CMDB).

Garanta o gerenciamento de ativos compatível com ITIL-v3.

verifique o sistema para rastrear e gerenciar o software instalado.

Coloque aplicativos na lista de permissões e remova software não autorizado.

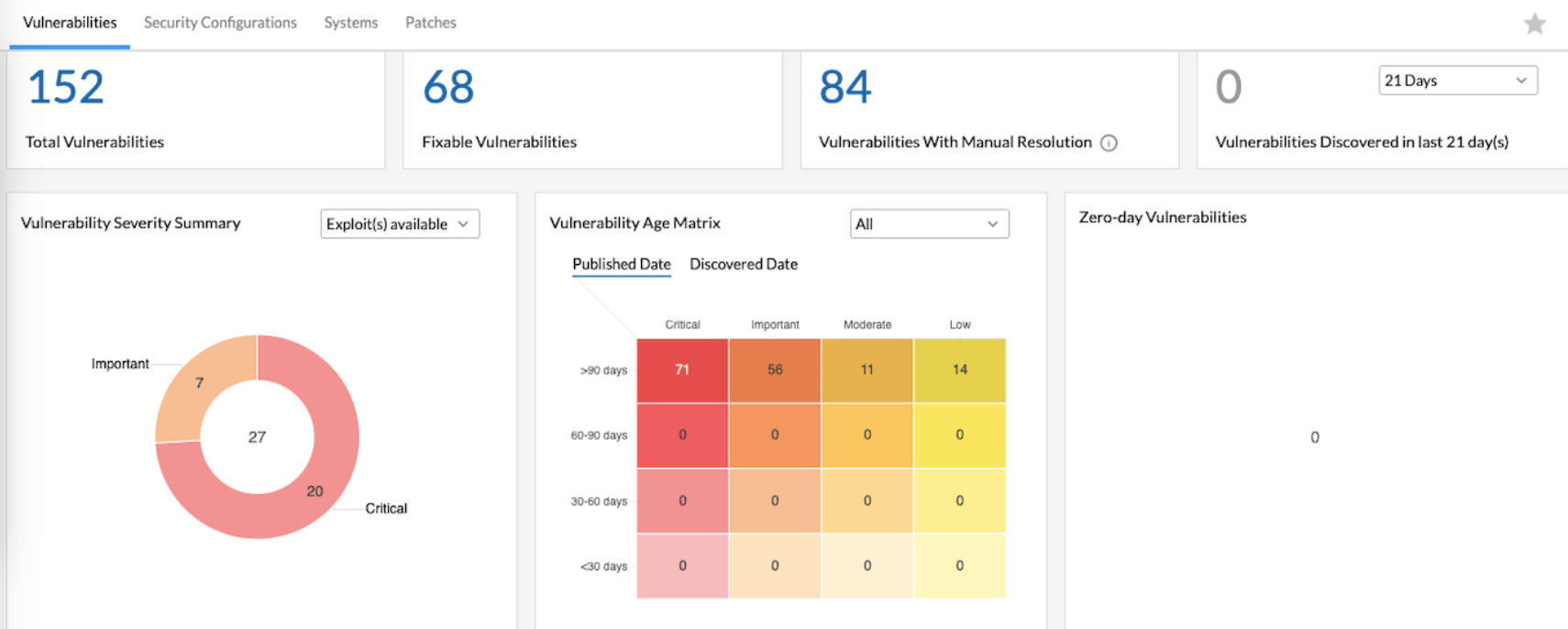

ativos para identificar possíveis vulnerabilidades e corrija-as antes que elas se tornem um problema. Reforce a segurança da rede, garantindo que o software e os sistemas operacionais usados em sua organização estejam executando as atualizações de segurança mais recentes.

identifique e avalie as vulnerabilidades no seu sistema para corrigi-las com a ajuda de patches.

Painel de gerenciamento de vulnerabilidades e patches

Painel de gerenciamento de vulnerabilidades e patches

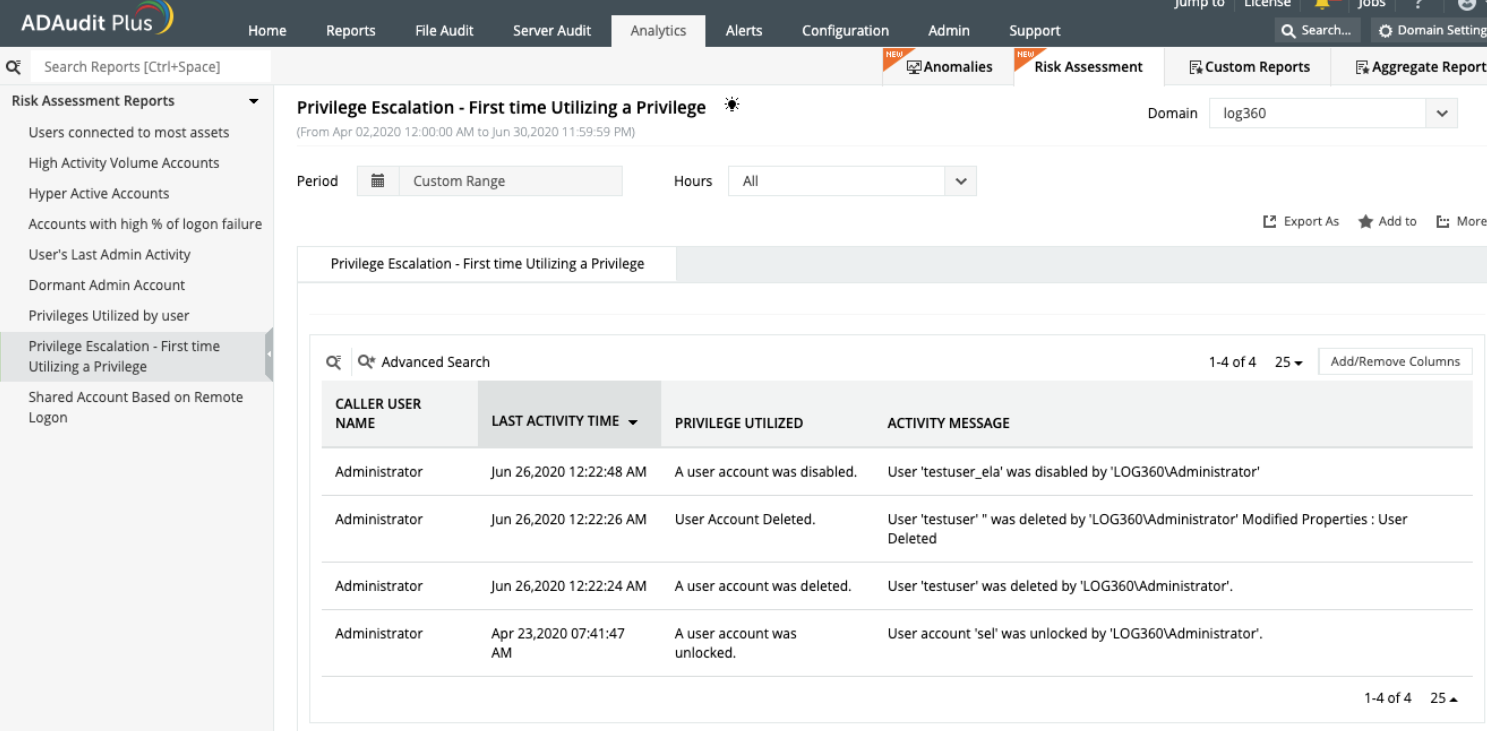

Monitore os controles de acesso e o comportamento do usuário de contas privilegiadas para impedir o acesso não autorizado a sistemas críticos. Certifique-se de que somente indivíduos autorizados tenham privilégios elevados para evitar o uso indevido de privilégios administrativos.

obtenha relatórios sobre os usuários administrativos do seu domínio.

Defina senhas exclusivas para suas contas administrativas.

nha relatórios sobre suas contas e logins do AD, e também receba alertas quando houver uma alteração de permissão para contas privilegiadas.

Relatório de alteração de permissão do ADAudit Plus

Relatório de alteração de permissão do ADAudit Plus

Estabelecer e manter configurações de segurança com base nos padrões de configuração aprovados pela organização. Definir um sistema rigoroso de gerenciamento de configurações que monitora e alerta sobre configurações incorretas e implementa um processo de controle de alterações para impedir que invasores explorem serviços e configurações vulneráveis.

Implemente configurações de segurança automaticamente com a ajuda de modelos integrados e receba alertas para alterações não autorizadas.

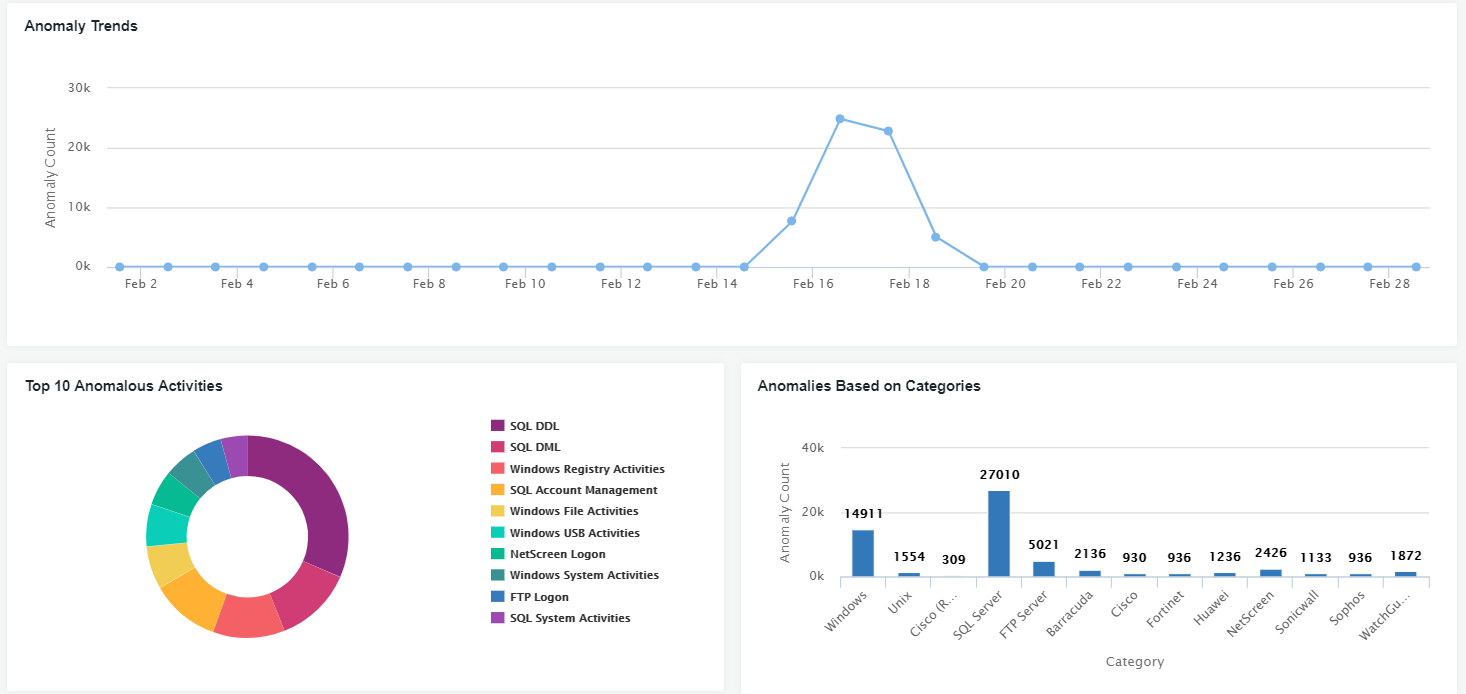

Colete, gerencie e analise os logs de auditoria de eventos para detectar anomalias. Mantenha os registros de log para entender os detalhes de um ataque a fim de responder a um incidente de segurança com eficiência.

analise logs de diferentes fontes para detectar anomalias, obter insights acionáveis e gerar relatórios com informações detalhadas sobre eventos para referência futura.

Relatório do Log360 sobre tendências de anomalias

Relatório do Log360 sobre tendências de anomalias

configure um único servidor para todos os sistemas da rede para sincronizar as fontes de tempo e garantir que os carimbos de data e hora nos logs sejam consistentes.

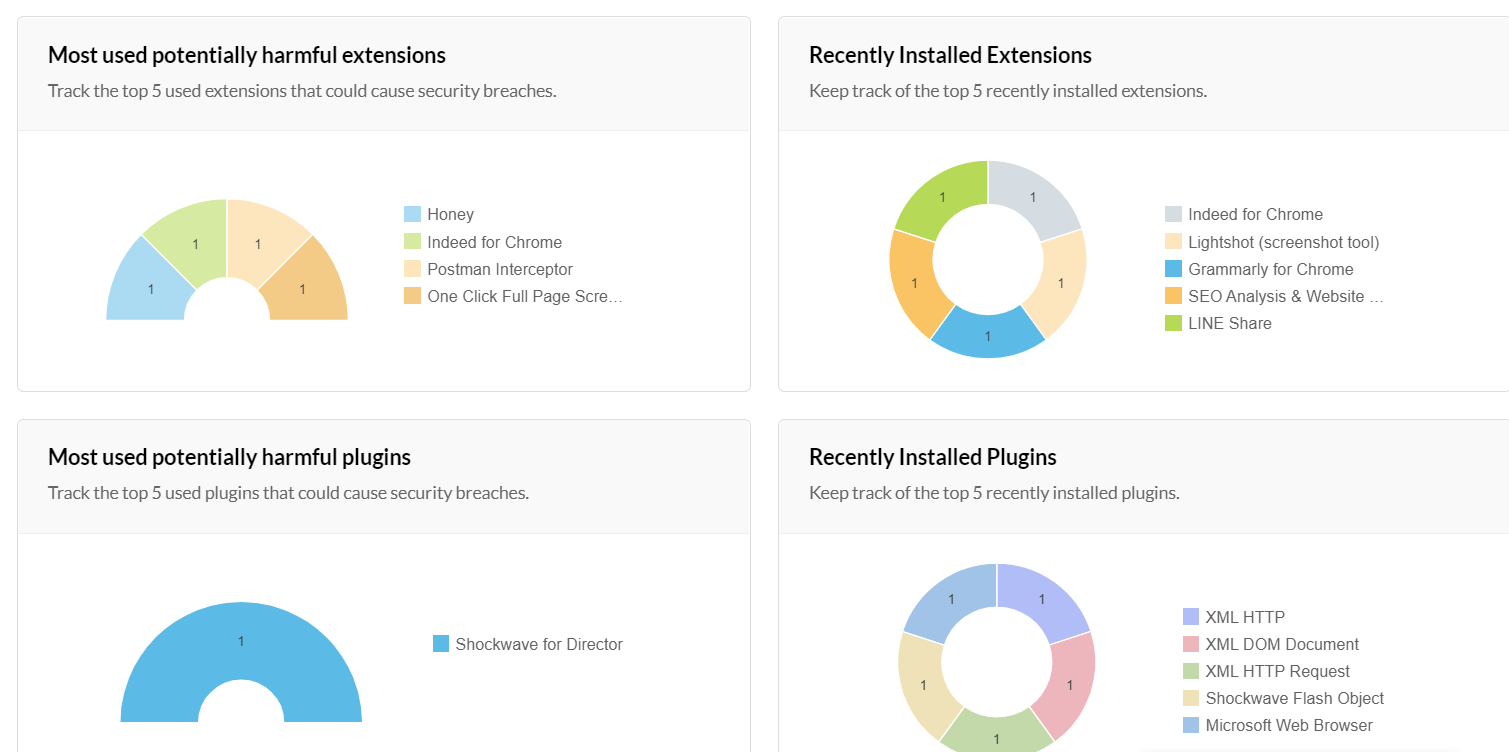

Proteja e gerencie navegadores da Web e sistemas de e-mail contra ameaças baseadas na Web para minimizar a superfície de ataque. Desative navegadores não autorizados e plug-ins de cliente de e-mail e certifique-se de que os usuários possam acessar somente sites confiáveis mantendo filtros de URL baseados em rede.

sites de lista branca, gerenciar extensões e plug-ins e atualizar automaticamente as versões mais recentes dos navegadores.

Painel de controle que fornece informações sobre extensões e plug-ins potencialmente prejudiciais

Painel de controle que fornece informações sobre extensões e plug-ins potencialmente prejudiciais

Registre URLs acessadas pelos usuários para identificar possíveis atividades mal-intencionadas.

Controle a instalação e a execução de código mal-intencionado em vários pontos da sua empresa para evitar ataques. Configure e implante software antimalware e otimize o uso da automação para permitir rápida atualização de defesas e ação corretiva rápida quando ocorrem ataques.

deduza se os sistemas da sua rede estão habilitados com recursos antiexploração, envie atualizações antivírus e bloqueie dispositivos externos mal-intencionados.

Realize verificações antimalware automaticamente para dispositivos removíveis que se conectam à sua rede.

faça a auditoria de dispositivos removíveis conectados ao seu sistema e detecte eventos de malware para gerar alertas analisando logs de sistemas antimalware.

Monitore e controle a atividade em portas, protocolos e serviços em dispositivos de rede para reduzir o escopo dos ataques por meio de vulnerabilidades de serviço. Aproveite os firewalls baseados em host para garantir que somente o tráfego apropriado tenha acesso permitido.

associe informações sobre portas e aplicações ativas no sistema ao inventário de ativos e gerencie portas e configure regras de firewall para garantir que somente serviços validados sejam executados nos sistemas.

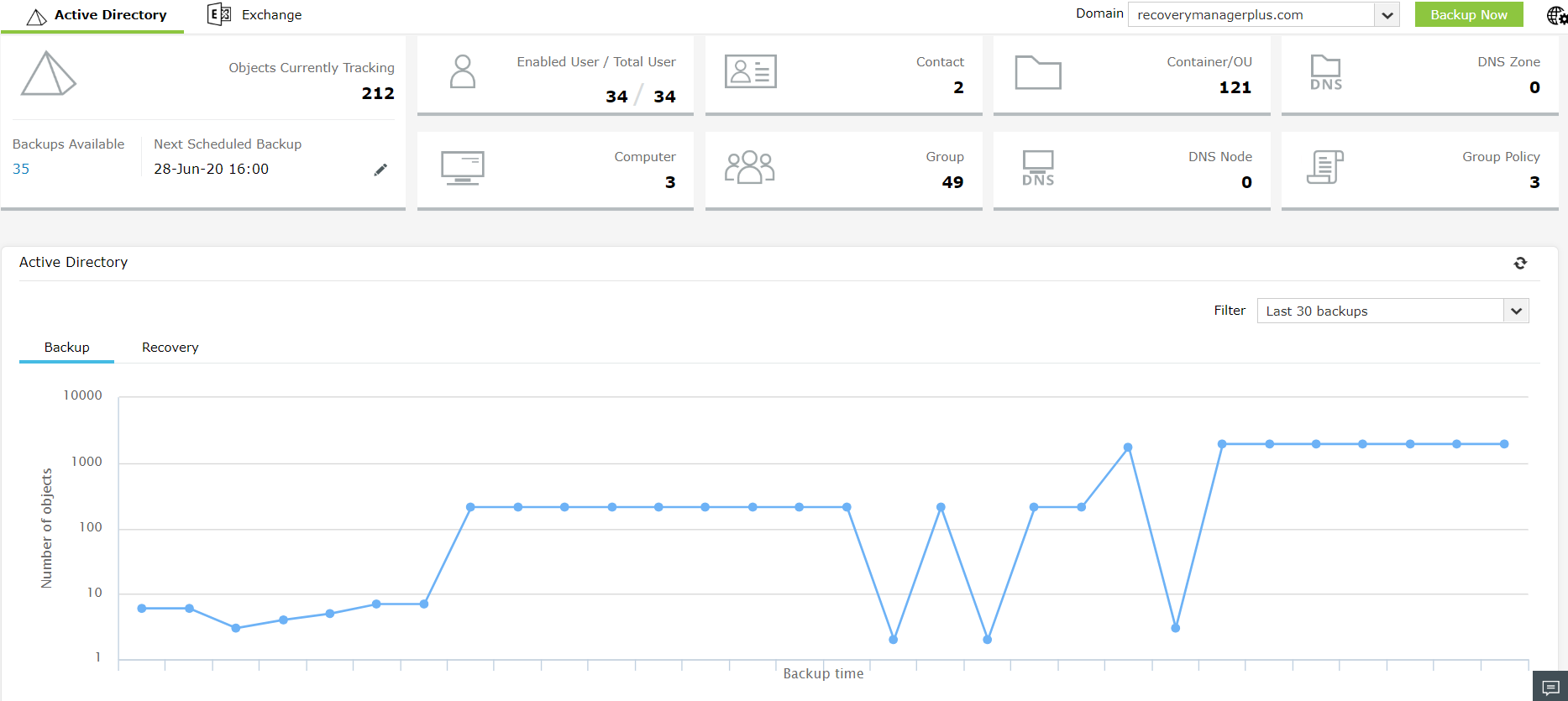

Configure processos e ferramentas para garantir que o backup das informações críticas de sua organização seja feito corretamente e tenha um sistema de recuperação de dados confiável em vigor para a restauração de dados a fim de superar ataques que ponham em risco dados críticos.

Execute a restauração completa e o backup dos principais sistemas da sua organização e tenha um backup automático configurado para AD, Office 365 e Exchange no local.

Painel no RecoveryManager Plus para rastrear backups

Painel no RecoveryManager Plus para rastrear backups

Faça backup automático de suas configurações de rede críticas.

Estabeleça, implemente e gerencie as configurações de segurança dos dispositivos de rede para impedir que invasores aproveitem as configurações padrão vulneráveis. Ter um processo rigoroso de gerenciamento e controle de configuração para garantir que as configurações não estejam em um estado explorável.

Mantenha as configurações de segurança padrão com a ajuda de linhas de base e instale as atualizações relacionadas à segurança mais recentes.

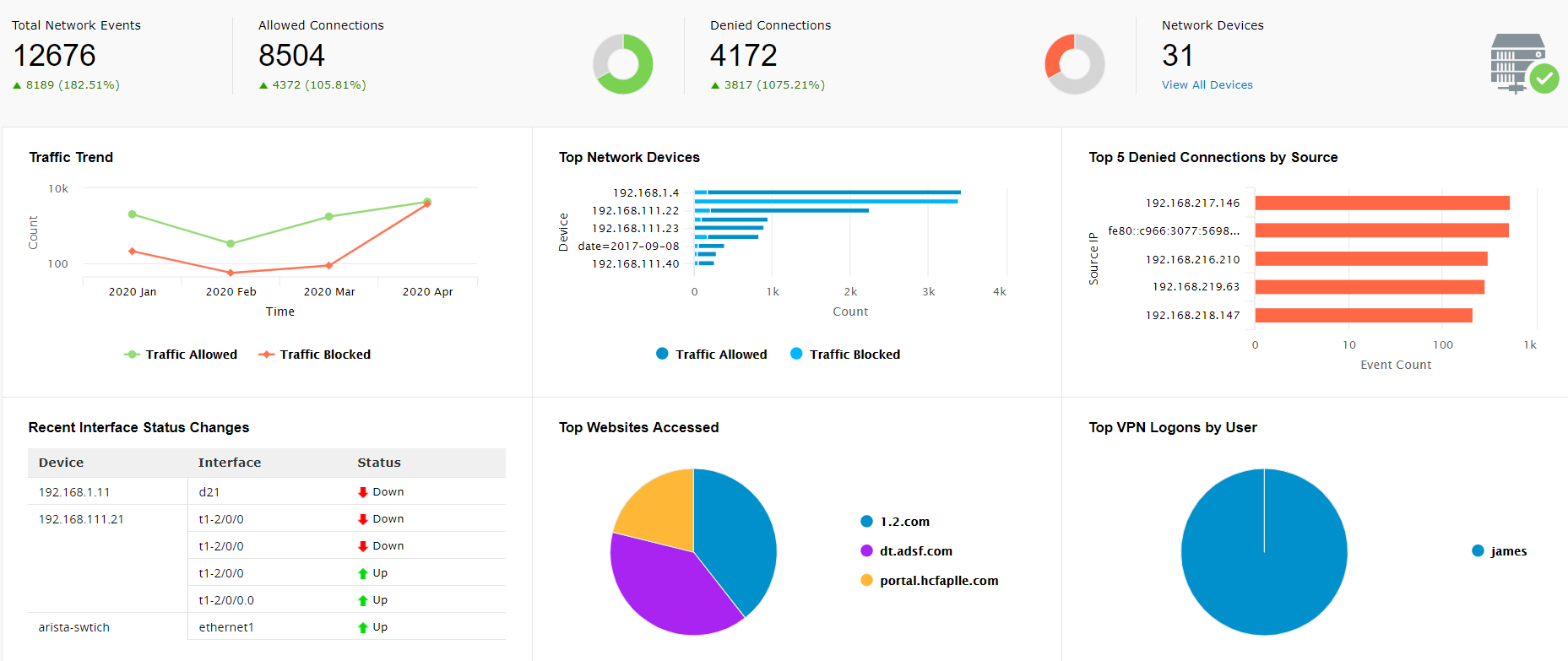

Detecte, impeça e controle o fluxo de informações através dos limites da rede para evitar que invasores obtenham acesso contornando os sistemas de limite. Configure o monitoramento de perímetro, negue acesso não autorizado e implante sistemas de detecção de invasão para fortalecer as defesas de limite.

Mantenha um inventário dos dispositivos de limite de rede e receba alertas quando conexões não autorizadas forem detectadas além dos limites.

Monitore e registre os pacotes de rede que passam pelos limites da rede.

Detecte tráfego mal-intencionado através dos limites da rede e use os dados para gerar registros para análise.

Painel do EventLog Analyzer, que fornece uma visão geral das tendências de rede e tráfego

Painel do EventLog Analyzer, que fornece uma visão geral das tendências de rede e tráfego

Use a autenticação de vários fatores para todos os logins remotos.

verifique os dispositivos empresariais fazendo logon remotamente em sua rede e certifique-se de que suas políticas de segurança estejam definidas corretamente.

Identifique e segregue dados confidenciais e implemente uma combinação de processos, incluindo criptografia, esquemas de proteção contra infiltração de dados e técnicas de prevenção contra perda de dados para garantir a privacidade e a integridade dos dados confidenciais. .

Faça a auditoria das alterações feitas em informações confidenciais armazenadas em seus servidores.

Gerencie dispositivos removíveis que se conectam ao seu sistema.

Proteja os dados corporativos armazenados em dispositivos móveis com a ajuda da conteinerização.

Rastreie, controle e proteja o acesso a ativos críticos, como informações, recursos e sistemas. Permita o acesso a informações críticas com base na necessidade de conhecimento e estabeleça um registro detalhado dos servidores para rastrear o acesso e investigar incidentes nos quais os dados foram acessados de forma inadequada.

Permita que apenas pessoas autorizadas acessem informações armazenadas em arquivos e pastas no sistema.

Forneça acesso aos usuários com base na necessidade de acessar as informações como parte de sua responsabilidade no trabalho.

Aplique registro detalhado para coletar informações sobre alterações de dados confidenciais do AD.

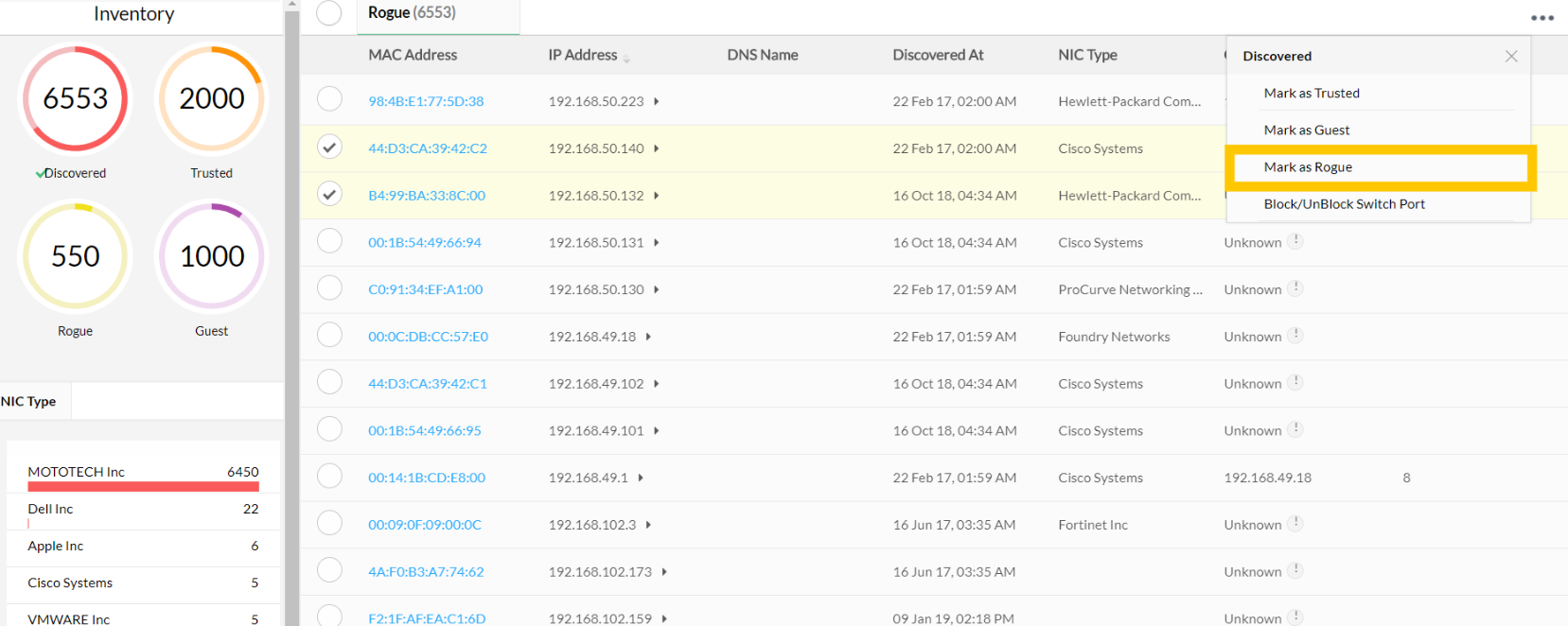

Configure a verificação de vulnerabilidades para identificar sistemas, pontos de acesso e dispositivos recém-adicionados.

O OpUtils verifica periodicamente a rede para detectar sistemas invasores não autorizados ou dispositivos

O OpUtils verifica periodicamente a rede para detectar sistemas invasores não autorizados ou dispositivos

Verifique sua rede para obter um inventário dos pontos de acesso e permitir apenas o acesso a periféricos sem fio autorizados e redes sem fio em seus dispositivos clientes.

Gerencie ativamente todo o ciclo de vida de suas contas de sistemas e aplicações, desde sua criação, uso e dormência até a exclusão para impedir que invasores explorem contas de usuário legítimas, mas inativas.

Estabeleça um console central para manter um inventário dos sistemas de autenticação, configure a autenticação da conta e desative ou revogue o acesso a contas inativas ou não associadas facilmente.

Certifique-se de que todas as contas tenham uma data de expiração e desative as contas inativas que ultrapassaram a data de expiração com a ajuda de fluxos de trabalho automatizados.

Monitore tentativas de acessar contas desativadas e alerte sobre desvio de comportamento de login de conta com a ajuda da análise de comportamento de usuário e entidade (UEBA).

Configure as definições para bloquear as estações de trabalho após um período de inatividade.

Implemente um plano integrado para identificar, desenvolver e instruir os funcionários sobre as habilidades e capacidades específicas que eles devem possuir para apoiar a defesa da empresa de acordo com sua função na organização.

Teste regularmente todas as vulnerabilidades de software desenvolvido e adquirido internamente. Ter um programa eficaz para lidar com a segurança durante todo o ciclo de vida do software interno, incluindo o estabelecimento de requisitos, treinamento, ferramentas e testes, e ter critérios rigorosos de avaliação de segurança ao comprar software de terceiros.

Desenvolva e implemente um sistema de gerenciamento de incidentes definido em sua organização para descobrir ataques de forma rápida, eficaz, conter os danos, erradicar a presença do invasor e restaurar as operações rapidamente.

Teste periodicamente suas defesas para identificar lacunas e avaliar a disponibilidade da organização para atacar, realizando testes de penetração. Simule os objetivos e as ações de um invasor com a ajuda de equipes vermelhas para inspecionar sua postura de segurança atual e obter percepções valiosas sobre a eficácia de suas defesas.

Faça o download deste guia para ver mais de perto como os produtos ManageEngine o ajudarão a implementar os controles de segurança do CIS na sua organização.

Isenção de responsabilidade: A implementação completa do CIS Controls® (desenvolvido pelo Center of Internet Security) requer uma variedade de soluções, processos, pessoas e tecnologias. As soluções mencionadas abaixo são algumas das maneiras pelas quais as ferramentas de gerenciamento de TI podem ajudar com os requisitos de controle do CIS 20. Juntamente com outras soluções, processos e pessoas apropriados, as soluções da ManageEngine ajudam a implementar os 20 controles CIS. Este material é fornecido apenas para fins informativos e não deve ser considerado como aconselhamento jurídico para a Implementação dos 20 controles CIS. A ManageEngine não oferece garantias, expressas, implícitas ou legais quanto às informações contidas neste material.