Proteja dados confidenciais contra exposição ou roubo com a ferramenta de prevenção contra vazamento de dados (DLP) do DataSecurity Plus.

- Proteção contra vazamento de dados

- Proteção de dispositivos externos

- Resposta a incidentes automatizada

- Proteção com reconhecimento de conteúdo

- Auditoria da estação de trabalho

- Segurança na nuvem

Data leak protection

- Garanta o uso apenas de dispositivos de armazenamento removíveis seguros em sua organização usando listas de bloqueio para restringir dispositivos não verificados.

- Evite a exposição de dados bloqueando atividades de cópia de arquivos de alto risco para dispositivos USB e em compartilhamentos locais e de rede.

- Controle granularmente o uso de vários dispositivos de endpoint, incluindo Wi-Fi, Bluetooth, unidades de CD/DVD e muito mais.

- Evite que arquivos contendo dados altamente confidenciais, como PII ou ePHI, sejam compartilhados por e-mail (Outlook) como anexos.

- Identifique ocorrências de comportamento anormal do usuário e impeça a exfiltração de arquivos por meio de dispositivos de armazenamento externos.

- Exclua ou coloque arquivos em quarentena, interrompa transferências de dados USB ou escolha outras soluções ativas predefinidas para evitar vazamentos de dados.

Proteção de dispositivos externos

- Audite e relate o uso de mídias de armazenamento removíveis e todas as atividades de transferência de dados de e para elas.

- Imponha controle seletivo sobre o armazenamento externo, como permitir acesso somente leitura a dispositivos suspeitos, impedir a execução de executáveis em USBs e muito mais.

- Use a lista de bloqueios para especificar e categorizar quais dispositivos não devem estar em uso e reduzir a superfície de ataque.

- Bloqueie portas periféricas em resposta ao comportamento malicioso do usuário e evite possíveis atividades de vazamento de dados.

- Obtenha visibilidade sobre quem conectou qual dispositivo aos endpoints da sua organização (USB, câmera, microSD e muito mais), quando e de onde.

- Rastreie e analise quando qualquer arquivo crítico é copiado de ou para dispositivos de armazenamento removíveis.

Resposta a incidentes automatizada

- Bloqueie instantaneamente as portas USB quando os usuários moverem conteúdo restrito através delas. Investigue e desbloqueie-as diretamente na IU do produto assim que o problema for resolvido.

- Revise e resolva incidentes críticos de segurança com opções de correção predefinidas, incluindo opções para excluir e colocar arquivos em quarentena.

- Detecte e contenha ataques de ransomware rapidamente, isolando endpoints infectados por ransomware desde o início e seja notificado com alertas instantâneos definidos pelo usuário.

- Investigue alertas e analise a validade, o contexto, o escopo dos danos e a gravidade dos problemas de segurança detectados antes de escolher seu plano de correção.

- Use as diversas políticas de DLP predefinidas disponíveis para detectar e mitigar problemas críticos de segurança rastreando indicadores de comprometimento.

- Habilite mensagens pop-up na tela para informar e alertar os usuários sobre violações críticas de políticas.

Proteção com reconhecimento de conteúdo

- Defina quais arquivos e pastas podem ou não ser compartilhados por meio de endpoints, quais dispositivos devem ter uso restrito e muito mais.

- Integre a descoberta de dados com recursos de DLP para proteger e analisar arquivos contendo dados pessoais (PII/ePHI/PCI), juntamente com detalhes sobre quem é o proprietário, quem os acessou pela última vez e muito mais.

- Classifique os arquivos com base em sua sensibilidade em categorias, ou seja, Público, Privado, Confidencial ou Restrito para ajudar a proteger arquivos confidenciais em risco.

- Identifique e aplique níveis apropriados de segurança aos dados confidenciais da sua organização e cumpra facilmente o GDPR, HIPAA, CCPA e muito mais.

- Rastreie todos os acessos e modificações em conteúdo crítico para os negócios. Detecte picos repentinos nas atividades de cópia, exclusão ou renomeação de arquivos, pois eles podem indicar possível violação de arquivos.

- Defina, implante e gerencie as diversas políticas de prevenção contra perda de dados (DLP) disponíveis em um local centralizado.

Auditoria da estação de trabalho

- Audite todos os acessos e modificações de arquivos, incluindo criação, exclusão, renomeação, alteração de permissão e muito mais, em seus endpoints do Windows em tempo real.

- Examine as atividades de e-mail (Outlook) e capture informações sobre quem enviou o e-mail, para quem, com qual anexo e assunto, quando e de onde.

- Mantenha uma trilha de auditoria detalhada sobre atividades de copiar e colar arquivos em compartilhamentos de rede, estações de trabalho e dispositivos de armazenamento externos.

- Garanta a integridade de arquivos vitais do sistema, arquivos de programas e muito mais, rastreando e alertando sobre modificações de alto risco feitas neles.

- Reúna detalhes sobre todas as atividades de arquivos por meio de navegadores, como possíveis ações de upload e download por parte dos funcionários.

- Audite o uso do servidor de impressão local e analise quem imprimiu quais arquivos e quando. Detecte e examine rapidamente quando os funcionários imprimem documentos que violam as políticas de DLP.

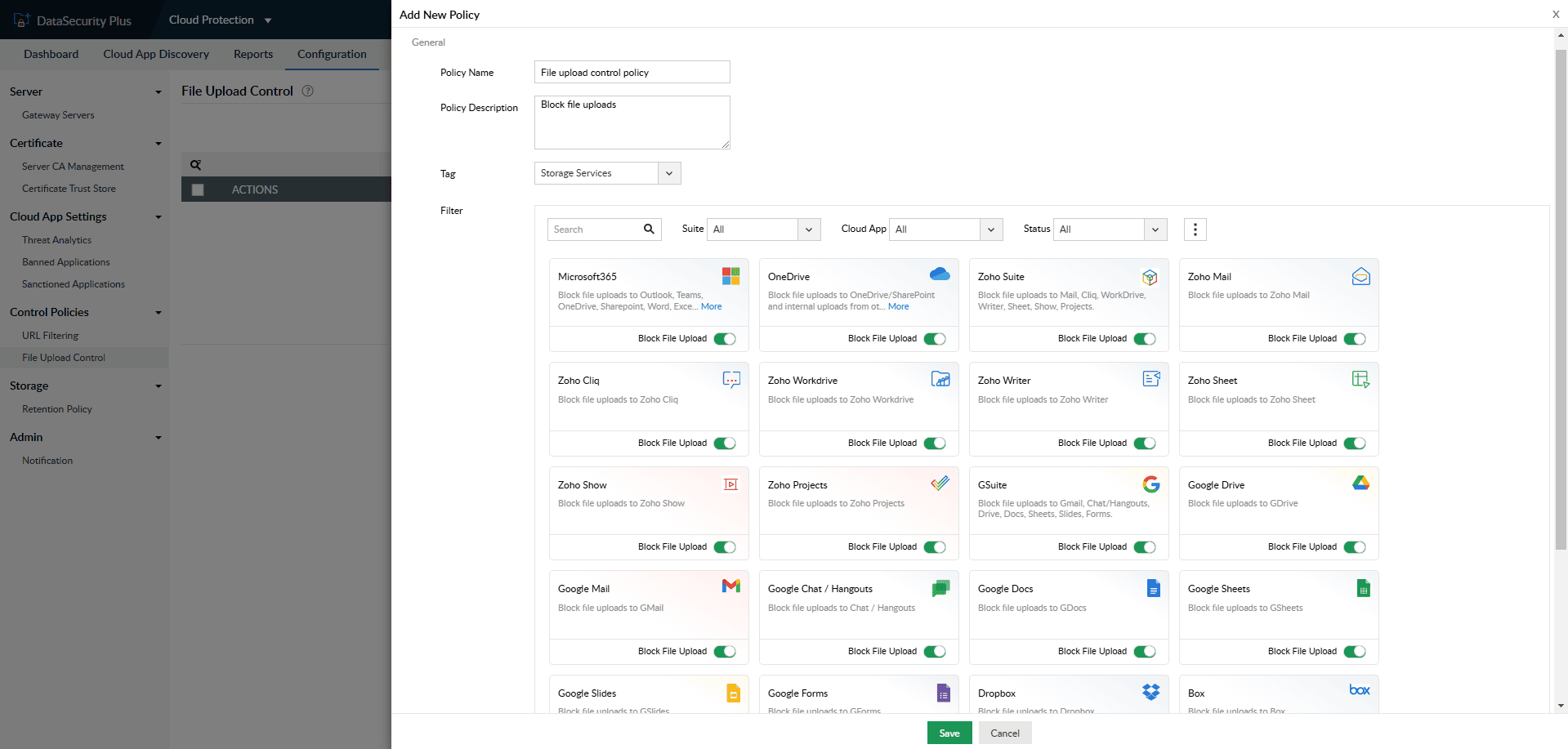

Segurança na nuvem

- Impeça que seus funcionários acessem conteúdo inseguro da web, como malware, phishing, spyware e muito mais, aplicando uma filtragem rigorosa de URL.

- Audite o uso de aplicativos de nuvem sombra e os principais dispositivos que os acessam para examinar o risco que representam para a segurança da sua organização.

- Rastreie padrões de compartilhamento de dados por meio de aplicativos web como SharePoint, Exchange, OneDrive, DropBox, Box e muito mais, com detalhes sobre quem fez a solicitação, quando e de onde.

- Revise as tentativas fracassadas de acessar aplicativos em nuvem sancionados e não sancionados em sua organização.

- Analise solicitações feitas a aplicativos em nuvem não criptografados, banidos ou de baixa reputação em busca de sinais de uso indevido e comprometimento.

- Regule o uso de serviços web indesejados e proibir aplicativos em nuvem que prejudicam a produtividade, como mídias sociais, streaming de vídeo, jogos online e muito mais.

Ferramenta avançada de prevenção contra vazamento de dados (DLP) para detectar e interromper ameaças aos dados de endpoint.

- Software de DLP

- Proteção de dispositivos externos

- Resposta a incidentes automatizada

- Proteção com reconhecimento de conteúdo

- Solução de DLP

- Segurança na nuvem

Controle aprimorado de dados

Monitore e controle o uso de USBs, e-mails, impressoras, áreas de transferência e muito mais em sua organização.

Segurança pré-configurada

Acelere a detecção de incidentes com diversas políticas de segurança de DLP predefinidas que ajudam a responder à movimentação não autorizada de dados, invasões de malware e muito mais.

Empregue estratégias de prevenção

Interrompa incidentes de segurança antes que eles ocorram, bloqueando ações injustificadas de cópia de arquivos, impedindo a execução de executáveis de alto risco e muito mais.

1.Controle aprimorado de dados: Monitore e controle o uso de USBs, e-mails, impressoras, áreas de transferência e muito mais em sua organização.

2.Segurança pré-configurada: Acelere a detecção de incidentes com diversas políticas de segurança de DLP predefinidas que ajudam a responder à movimentação não autorizada de dados, invasões de malware e muito mais.

3.Empregue estratégias de prevenção: Interrompa incidentes de segurança antes que eles ocorram, bloqueando ações injustificadas de cópia de arquivos, impedindo a execução de executáveis de alto risco e muito mais.

Controlar utilização de USB

Controle granularmente e limite os recursos dos dispositivos de armazenamento externos, como acesso de leitura, gravação e execução.

Gerenciar dispositivos endpoint

Direcione quais grupos podem acessar vários dispositivos de endpoint, incluindo roteadores Wi-Fi, adaptadores Bluetooth, unidades de CD/DVD, unidades de disquete e muito mais.

Restringir dispositivos na lista de bloqueio

Crie listas de bloqueio de dispositivos para proibir o uso de dispositivos suspeitos e não verificados em seus endpoints.

1.Controlar utilização de USB: Controle granularmente e limite os recursos dos dispositivos de armazenamento externos, como acesso de leitura, gravação e execução.

2.Gerenciar dispositivos endpoint: Direcione quais grupos podem acessar vários dispositivos de endpoint, incluindo roteadores Wi-Fi, adaptadores Bluetooth, unidades de CD/DVD, unidades de disquete e muito mais.

3.Restringir dispositivos na lista de bloqueio: Crie listas de bloqueio de dispositivos para proibir o uso de dispositivos suspeitos e não verificados em seus endpoints.

Ativar gerenciamento de ameaças

Avalie e lide com violações críticas de políticas usando scripts personalizados ou opções de correção padrão para excluir e colocar arquivos em quarentena.

Contenha ataques de ransomware

Detecte infecções de ransomware em sistemas locais e inicie scripts personalizados para desligar o sistema infectado, desconectar dispositivos corrompidos da rede e muito mais.

1.Ativar gerenciamento de ameaças: Avalie e lide com violações críticas de políticas usando scripts personalizados ou opções de correção padrão para excluir e colocar arquivos em quarentena.

2.Conter ataques de ransomware: Detecte infecções de ransomware em sistemas locais e inicie scripts personalizados para desligar o sistema infectado, desconectar dispositivos corrompidos da rede e muito mais.

Implementar limitação de cópia de arquivo

Rastreie os movimentos de arquivos altamente confidenciais e configure políticas para restringir atividades de cópia de arquivos locais e em rede.

Concentre-se no que é mais importante

Identifique todos os movimentos do arquivo com tags de classificação restritas por meio de dispositivos de mídia removível, e-mail, impressora e muito mais.

1.Implementar limitação de cópia de arquivo: Rastreie os movimentos de arquivos altamente confidenciais e configure políticas para restringir atividades de cópia de arquivos locais e em rede.

2.Concentre-se no que é mais importante: Identifique todos os movimentos do arquivo com tags de classificação restritas por meio de dispositivos de mídia removível, e-mail, impressora e muito mais.

Insights em um piscar de olhos

Obtenha visibilidade detalhada de todas as atividades de endpoint, incluindo o uso de dispositivos removíveis, impressoras, e-mails e muito mais, com detalhes sobre quem fez o quê, quando e onde.

Perícias facilitadas

Identifique a origem, o nome do host e a hora de todos os eventos de cópia de arquivo e execute análises forenses como e quando necessário.

1.Insights em um piscar de olhos: Obtenha visibilidade detalhada de todas as atividades de endpoint, incluindo o uso de dispositivos removíveis, impressoras, e-mails e muito mais, com detalhes sobre quem fez o quê, quando e onde.

2.Perícias facilitadas: Identifique a origem, o nome do host e a hora de todos os eventos de cópia de arquivo e execute análises forenses como e quando necessário.

Analisar utilização da web

Obtenha visibilidade dos padrões de compartilhamento de dados por meio de aplicativos em nuvem como Dropbox, Box, Sharepoint, Exchange e muito mais com gráficos detalhados.

Examinar solicitações inseguras

Acompanhe os principais atores que frequentemente solicitam acesso a aplicativos não sancionados, não criptografados, banidos e em nuvem oculta.

1.Analisar utilização da web: Obtenha visibilidade dos padrões de compartilhamento de dados por meio de aplicativos em nuvem como Dropbox, Box, Sharepoint, Exchange e muito mais com gráficos detalhados.

2.Examinar solicitações inseguras: Acompanhe os principais atores que frequentemente solicitam acesso a aplicativos não sancionados, não criptografados, banidos e em nuvem oculta.

Com a ferramenta DLP do DataSecurity Plus, você pode:

- 01Impedir que arquivos confidenciais sejam movidos por unidades USB ou e-mail (Outlook).

- 02Bloquear seletivamente as portas USB e desbloqueá-las diretamente da IU com facilidade.

- 03Saber quem está copiando quais dados na máquina local e em dispositivos USB.

- 04Identificar quem está acessando os dados mais confidenciais da sua organização e de onde.

- 05Identificar e investigar quem imprimiu que tipo de dados e de onde.

- 06Limitar o uso de Wi-Fi, Bluetooth, unidades de CD/DVD, keyloggers e muito mais.

- 07Rastrear, controlar e restringir a execução de aplicativos suspeitos e de alto risco.

- 08Monitorar atividades de arquivos em navegadores para detectar possíveis uploads e downloads.

- 09Avisar instantaneamente usuários negligentes contra ações não autorizadas de arquivos usando pop-ups.

- 10Definir dispositivos de armazenamento removíveis com critérios de acesso somente leitura.

Obrigado!

Um de nossos especialistas em solução entrará em contato com você em breve.

Outras soluções oferecidas pelo DataSecurity Plus

Prevenção contra vazamento de dados

Detecte, interrompa e evite vazamentos de dados confidenciais por meio de endpoints, ou seja, USBs e e-mail.

Saiba maisAvaliação de risco dos dados

Descubra dados pessoais confidenciais e classifique arquivos com base no nível de vulnerabilidade.

Saiba maisAnálise de arquivo

Analise permissões de segurança de arquivos, otimize o uso do espaço em disco e gerencie arquivos indesejados.

Saiba maisAuditoria do servidor de arquivos

Monitore, analise e relate todos os acessos e modificações do servidor de arquivos em tempo real.

Saiba maisProteção na nuvem

Gere relatórios sobre o tráfego da web corporativo e controle o uso de aplicativos da web.

Saiba mais