Lista de permissões e lista de bloqueio

O controle de aplicações do Endpoint Central é uma medida fundamental de segurança cibernética que possibilita que as organizações gerenciem e regulem a execução de aplicações de software, aumentando a segurança e eficiência operacional, evitando o uso de softwares não autorizados e limitando o acesso com base nas necessidades específicas da empresa.

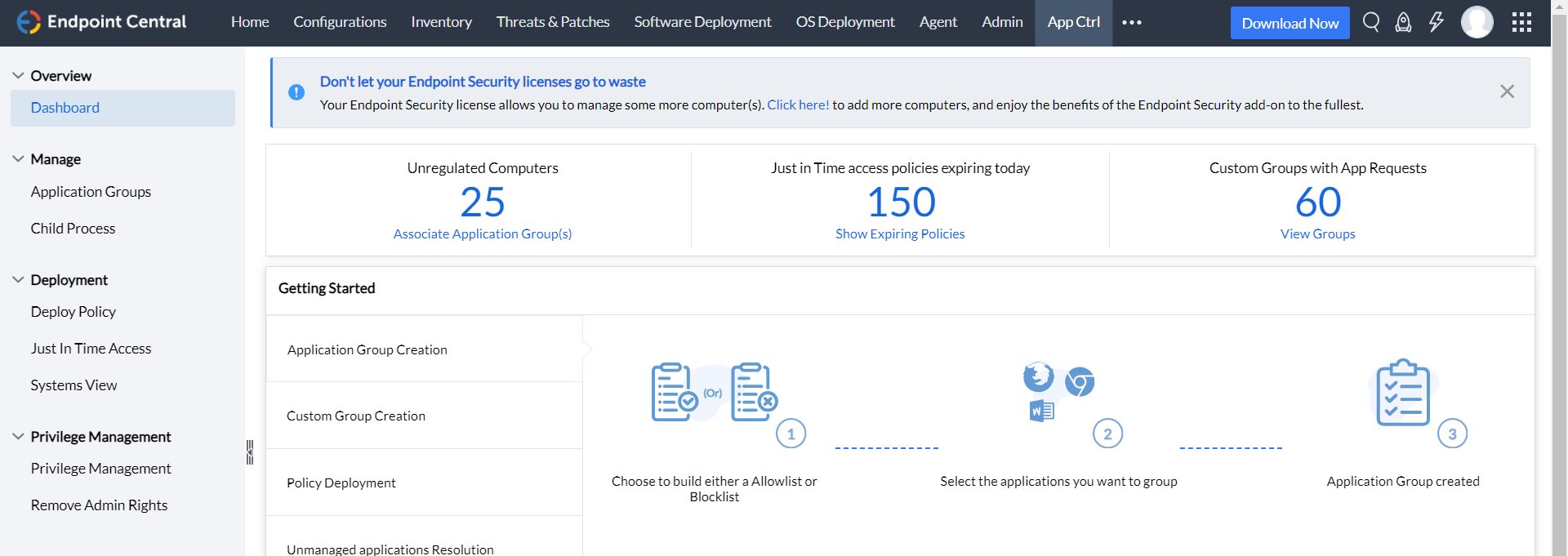

A lista de permissões e lista de bloqueio são as duas abordagens pelas quais uma empresa pode ter controle sobre suas aplicações. Caso o administrador optar pela abordagem de lista de permissões, terá que criar uma lista e apenas aquelas aplicações que fizerem parte dessa lista poderão ser executadas, enquanto todos as demais terão sua execução bloqueada na rede. Por outro lado, se a lista de bloqueio for escolhida como o modo preferencial de controle de aplicações , a lista elaborada pelo administrador será composta pelas aplicações que ele deseja bloquear. Manter as aplicações sob controle utilizando a lista de permissões é uma ação tomada para aumentar a segurança, enquanto a lista de bloqueio é mais uma técnica para manter a produtividade em uma empresa.

- Segurança aprimorada

Serve como uma medida de segurança robusta, reduzindo a superfície de ataques ao permitir a execução apenas de aplicações confiáveis, reduzindo significativamente o risco de ameaças cibernéticas.

- Gerenciamento eficiente de recursos

Ao permitir aplicações com base na função do usuário e nos requisitos do trabalho, ele agiliza o gerenciamento de inventário, evita que aplicações não utilizadas consumam armazenamento e simplifica o gerenciamento de licenças e patches.

- Acesso personalizado

A lista de permissões de aplicações possibilita que as organizações personalizem o acesso a aplicações de acordo com as funções do usuário, garantindo um ambiente digital mais seguro e eficiente. Proibição de aplicação não autorizada: A lista de bloqueio de aplicações envolve identificar e restringir a execução de aplicações não autorizadas, arriscadas ou maliciosas na rede ou em dispositivos gerenciados.

- Mitigação dos riscos de segurança

Atua como uma medida de proteção contra ameaças de segurança conhecidas, proibindo aplicações com vulnerabilidades potenciais.

- Controle e conformidade

A lista de bloqueio oferece controle aos administradores sobre quais aplicações são permitidas, ajudando as organizações a manter a conformidade com as políticas de segurança.

- Superfície de ataque reduzida

Ao impedir a execução de aplicações problemáticas conhecidas, a lista de bloqueio minimiza o risco de incidentes de segurança cibernética e violações de dados.

Gerenciamento de privilégios de aplicações

- Restrição dos direitos de administrador

Implemente uma prática de segurança para reduzir direitos de administrador desnecessários, limitando a superfície de ataque potencial e evitando ataques de elevação de privilégios ou comprometimento de credenciais.

- Modelo de menor privilégio

Mantenha um modelo de menor privilégio sem prejudicar a produtividade, garantindo que os usuários tenham apenas o acesso necessário para desempenhar suas funções com eficiência.

- Elevação de privilégios específica da aplicação

Habilite a elevação controlada de privilégios para aplicações essenciais aos negócios, permitindo que os usuários acessem privilégios elevados somente quando isso for necessário para tarefas específicas, aumentando a segurança sem comprometer a eficiência operacional.

- Acesso just in time

Atenda às necessidades temporárias dos usuários, fornecendo acesso privilegiado just in time às aplicações , com um mecanismo de revogação automática após um período predefinido, minimizando assim os riscos de segurança associados a privilégios estendidos.

- VPN por aplicação

Implemente conexões seguras com controle granular, garantindo a proteção dos dados em trânsito e otimizando os recursos da rede.

- Acesso condicional

Restrinja o acesso à rede e aplicações com base na identidade do usuário, integridade do dispositivo ou localização, aumentando a segurança ao permitir o acesso somente quando condições predefinidas forem atendidas.

- Transmissão segura de dados

A VPN por aplicação garante uma transmissão segura de dados para aplicações individuais, reduzindo o risco de interceptação de dados.

- Controle adaptativo

As políticas de acesso condicional permitem ou negam acesso dinamicamente com base em condições em tempo real, aumentando a segurança e mantendo a experiência do usuário.

- Melhoria da segurança do Office 365

Obtenha visibilidade dos dispositivos que acessam as aplicações do Office 365 e conceda acesso somente a dispositivos autorizados.

"Estamos usando este produto há 11 anos e ele tornou o dia a dia da operação de TI muito fácil, com processos simples que ajudam a entender o recurso da ferramenta facilmente, mesmo para novos engenheiros de TI. Estamos gerenciando todos os endpoints, servidores, VM e think client juntamente com licenças e dispositivos móveis e, como administrador de TI, sinto que tenho muitos detalhes sobre os produtos e serviços que aumentam nossa produtividade. Nós comparamos outras ferramentas, mas esta é a melhor, com muitas atualizações de novos recursos, como integração com outras ferramentas e gerenciamento de segurança."

Ajay K,

Indústria automobilística,

Opinião coletada e hospedada no G2.