Segurança de endpoints

Proteção completa de endpoints e resposta autônoma a ameaças — de uma plataforma e um agente — para seus endpoints dentro e fora da rede.

No mundo sem perímetro, os endpoints continuam sendo a maior superfície de ataque. Nossa plataforma oferece proteção contra muitas superfícies e vetores.

Controle quais aplicações e processos devem ser executados nos seus departamentos. Audite o que teria acontecido caso você tivesse ativado o recurso para poder tomar decisões baseadas nos dados sem afetar a produtividade.

Proteja-se contra exfiltração monitorando a movimentação de dados e acesso aprovado até armazenamento removível, impressoras e unidades USB.

Afaste-se dos proxies centrais e traga o gateway e proteção contra ameaças baseadas na web para mais perto do usuário utilizando o navegador do endpoint para oferecer suporte ao trabalho em qualquer lugar.

Aplique o princípio do menor privilégio e permita que usuários padrão elevem seus privilégios para aplicações em casos de uso justificados.

Avalie endpoints para exposições de configuração de segurança e os fortaleça em relação a benchmarks amplamente reconhecidos, como o CIS.

Gerencie controles de segurança nativos em vários sistemas operacionais utilizando uma interface unificada, incluindo o Windows Defender, Firewall, criptografia do Bitlocker e Firevault, e muito mais. Migre seus fluxos de trabalho de GPO para nossa interface de scripts unificada para obter controle além dos recursos nativos do sistema operacional.

Utilize nosso gerenciamento integrado de dispositivos móveis integrado com parceiros de defesa contra ameaças móveis para proteção completa de dispositivos. Proteja seu dispositivo de maneira autônoma contra phishing e ameaças baseadas em dispositivos móveis, implemente o gerenciamento de aplicações e somente dados para BYOD e aplique restrições de dispositivos baseadas no risco com acesso condicional para pacotes de espaço de trabalho.

Restrinja o acesso à intranet apenas a dispositivos que atendam aos padrões de segurança e conformidade organizacional.

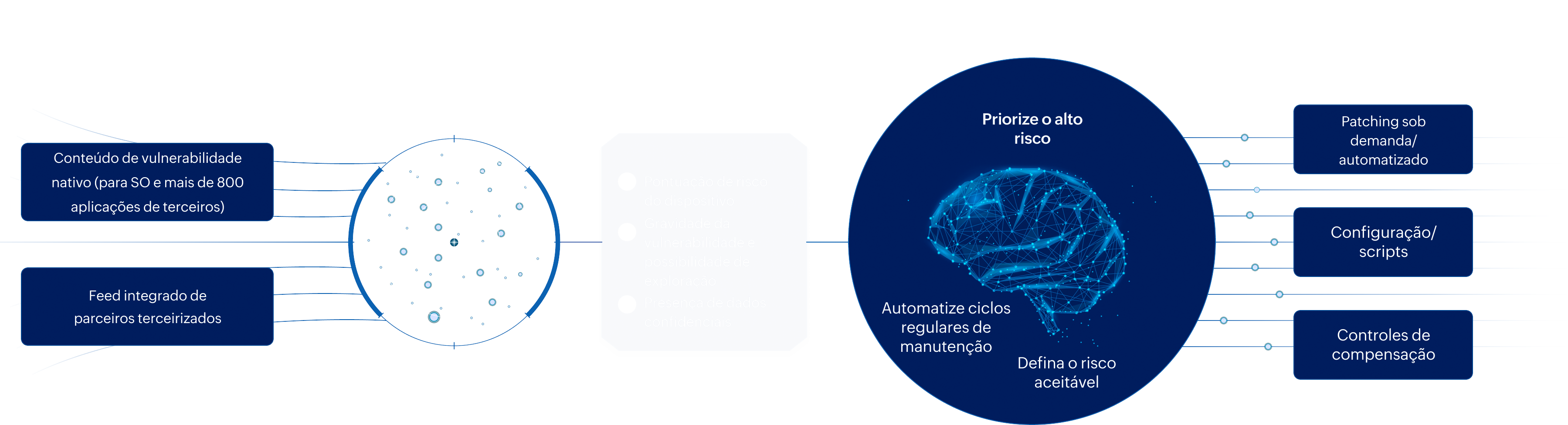

Alimentado por feeds de parceiros internos e integrados, trazemos o conteúdo maior e mais rápido de vulnerabilidades do setor. As equipes de segurança podem utilizar a análise para priorizar os riscos e colaborar com a TI para automatizar a resposta usando patches e configuração integrados, reduzindo, em última análise, o MTTR.

Identifique dados confidenciais em endpoints de acordo com as regulamentações do setor e a PI organizacional para atender à conformidade regulatória e segurança de dados.

Criptografe dados confidenciais com o Bitlocker e outros métodos nativos do sistema operacional.

Evite a perda de dados de endpoints em vários canais, incluindo web, aplicações, BYOD, e-mail, armazenamento em nuvem e mídia removível.

Limpe dados remotamente quando o dispositivo for roubado ou um funcionário sair da organização.

Recursos patenteados de backup e restauração de dados para reverter a criptografia de ataques de ransomware.

Detecte ameaças conhecidas e desconhecidas com aprendizado profundo de ML e análise comportamental. Contenha ameaças de maneira autônoma, reverta danos e coloque endpoints em quarentena em escala para evitar danos adicionais. Cada incidente está vinculado à base de conhecimentos da MITRE e toda a cadeia de ataque é visualizada contextualmente com todos os eventos relacionados para entender a causa-raiz. Resolva incidentes utilizando um conjunto completo de capacidades cirúrgicas integradas em um único console.

Analisa 10 milhões de eventos/dia na borda do endpoint para interromper ameaças urgentes antes da execução.

Capture o malware desconhecido e sem arquivos que escapa da IA pelo seu comportamento.

Como a maioria dos ataques resulta em roubo ou criptografia de dados, seja por espionagem ou por motivos financeiros, a última linha de defesa garante que nenhuma ameaça escape de você.

99,99% de precisão

9 em cada 10 empresas da Fortune 100 confiam na ManageEngine

Juntos, vamos construir um admirável mundo novo, onde o nosso pessoal possa trabalhar em segurança de qualquer lugar, em qualquer dispositivo, com uma experiência rica em todos os seus serviços no local de trabalho.