Autenticação de dois fatores (TFA)

Violações de segurança recentes em todo o mundo exigiram a necessidade de ser mais cauteloso ao proteger os dados dos clientes em seu ambiente. A maioria dessas violações se deve a senhas comprometidas e privilégios de conta não utilizados.

Como o Endpoint Central desempenha um papel importante no gerenciamento de endpoints na rede de um cliente, pedimos para os nossos clientes habilitarem a autenticação de dois fatores, que fornece uma camada adicional de segurança para validar a autenticidade do usuário.

- Habilitar a autenticação de dois fatores

- Usando a aplicação autenticadora

- Usando o e-mail

- Perguntas frequentes

Habilitar a autenticação de dois fatores

Quando você habilita a autenticação de dois fatores, todos os usuários serão solicitados a fornecer um código de segurança adicional para efetuar login e acessar o produto. Para habilitar a TFA,

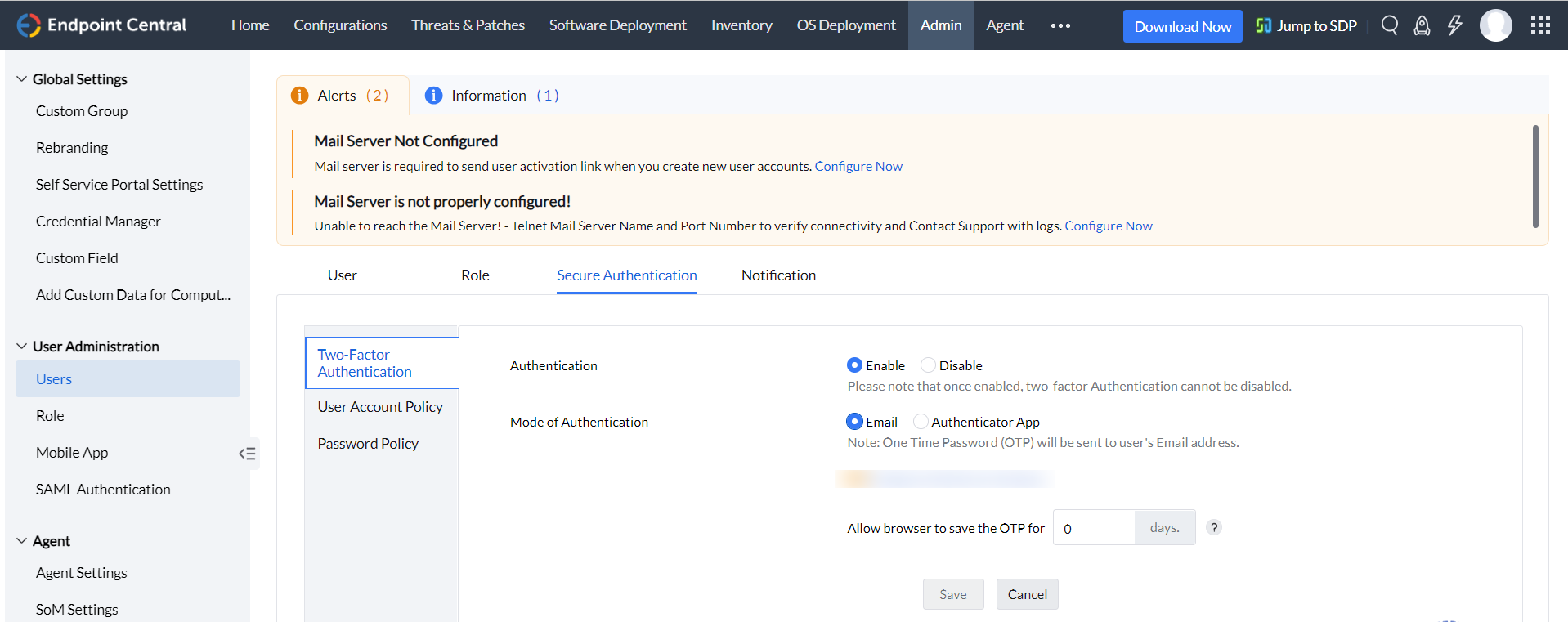

- Efetue login no produto

- Navegue até a guia Admin -> Administração por usuário -> Autenticação segura

- Habilite a autenticação e escolha o modo de autenticação usando qual você deseja ser autenticado

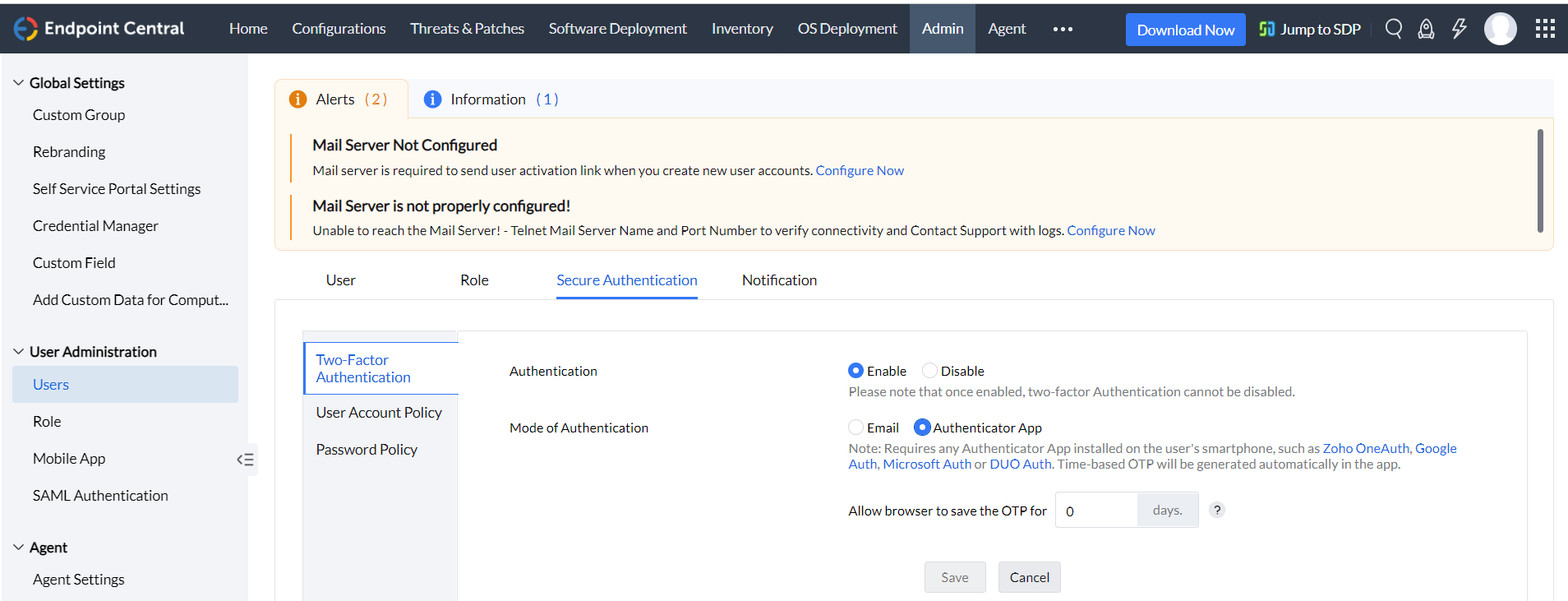

Usando uma aplicação autenticadora

A aplicação autenticadora pode ser Zoho OneAuth, Google Authenticator, MS Auth, DUO Auth etc.

Se você optar por usar uma aplicação autenticadora, instale a aplicação no seu smartphone e mapeie os detalhes do servidor do produto para a aplicação autenticadora, que é um processo único. Você pode utilizar a OTP gerada na aplicação, como camada adicional de segurança, para fazer login no produto. A OTP pode ser gerada a qualquer momento, em qualquer lugar.

Aqui estão os links de download para algumas aplicações autenticadoras comumente usadas: