Como proteger a comunicação de usuários móveis/em roaming usando o Secure Gateway Server?

Índice

Descrição

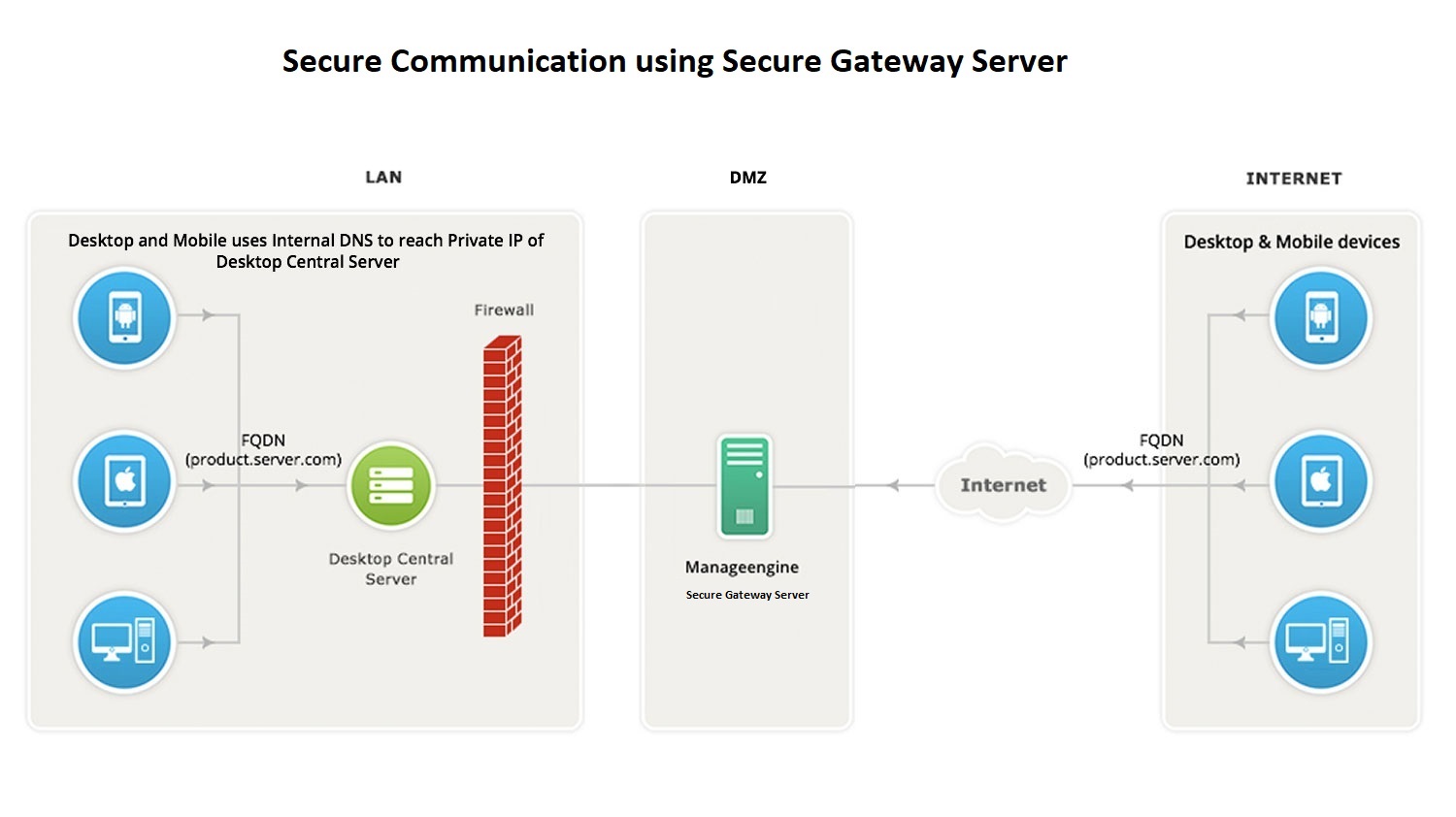

Este documento explica as etapas envolvidas na segurança da comunicação de usuários em roaming usando o Secure Gateway Server. O Secure Gateway Server pode ser usado quando agentes em roaming (em dispositivos móveis e desktops) acessam o servidor através da internet. Ele impede a exposição do servidor diretamente à internet, atuando como um servidor intermediário entre o do produto e os agentes em roaming. Isso garante que o servidor do produto esteja protegido contra riscos e ameaças de ataques vulneráveis.

Para obter um vídeo de demonstração passo a passo sobre como configurar o servidor de gateway seguro, clique aqui.

Como funciona o Secure Gateway?

O Secure Gateway Server é um componente que será exposto à internet. Ele atua como um servidor intermediário entre os agentes em roaming gerenciados e o servidor central. A navegação de todas as comunicações dos agentes em roaming será efetuada pelo Secure Gateway. Quando o agente tenta entrar em contato com o servidor central, o Secure Gateway recebe todas as comunicações e redireciona para o servidor central. Observe que será necessário instalar e configurar o Secure Gateway Server em uma máquina diferente daquela em que o servidor do Endpoint Central/de distribuição/ failover está instalado.

Nota: Mapeie o endereço IP público do seu Secure Gateway e o endereço IP privado do servidor do produto para um FQDN comum no seu respectivo DNS. Por exemplo, se o FQDN é "product.server.com", mapeie-o tanto para o Secure Gateway quanto para o endereço IP do servidor central. Com esse mapeamento, os agentes de WAN dos usuários em roaming acessarão o servidor central via Secure Gateway (usando a internet) e os agentes na rede LAN alcançarão diretamente o servidor central, levando a uma resolução mais rápida.

Requisitos de software para Secure Gateway Server

Você pode instalar o Secure Gateway Server em qualquer uma dessas versões do sistema operacional Windows:

- Windows 7

- Windows 8

- Windows 8.1

- Windows 10

- Windows 11

- Windows Server 2008

- Windows Server 2008 R2

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

Requisitos de hardware para o Secure Gateway Server

Os requisitos de hardware para o Secure Gateway Server incluem o seguinte:

Etapas

Para implementar a comunicação baseada no Secure Gateway ao Endpoint Central, siga as etapas abaixo:

- Modifique as configurações do Endpoint Central

- Instale e configure o Secure Gateway

- Recomendações de infraestrutura

Modifique as configurações do Endpoint Central

Insira o endereço IP do Secure Gateway em vez do endereço IP do servidor central em detalhes do servidor Endpoint Central enquanto adiciona a estação remota. Isso ajuda a garantir que os agentes da WAN e o servidor de distribuição se comuniquem através do Secure Gateway.

Ative a comunicação segura (HTTPS) no agente DS/WAN para a comunicação do servidor central.

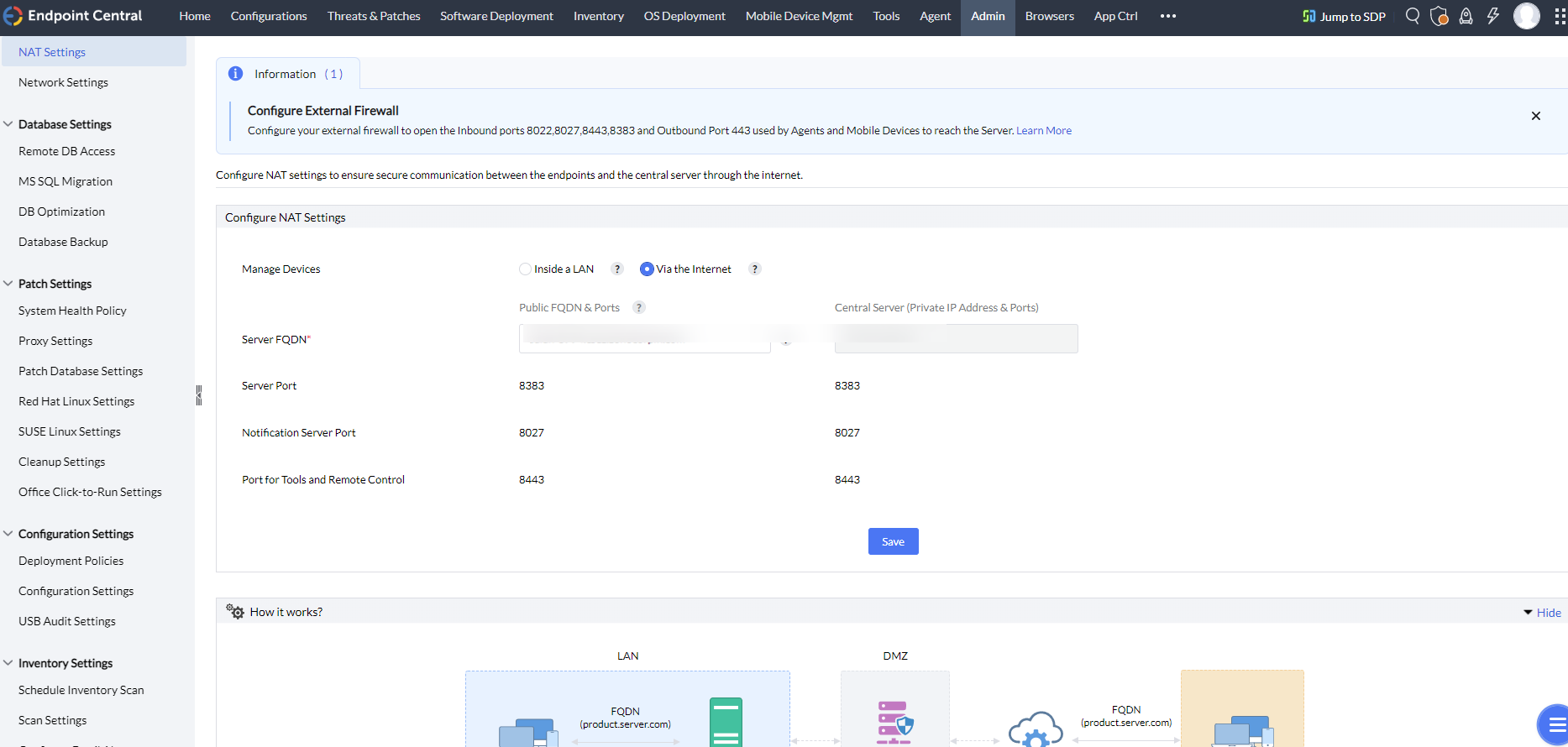

Defina as configurações NAT usando o endereço público FQDN/IP do Secure Gateway.

- No console do produto, clique na guia Admin -> Configurações do Servidor -> Configurações NAT

- Selecione a opção Gerenciar dispositivos pela internet.

- Adicione o FQDN do Secure Gateway Server ao FQDN público em configurações NAT, conforme mostrado abaixo

Instale e configure o Secure Gateway

- Faça o download e instale o Secure Gateway em uma máquina na zona desmilitarizada.

- Introduza os seguintes detalhes na janela Configurar o Secure Gateway , aberta após o processo de instalação.

- Nome do servidor DC: Especifique o endereço FQDN/DNS/IP do servidor DC. Ou especifique o endereço IP virtual se o servidor de failover for usado.

- Porta DC HTTPS: Especifique o número da porta que os dispositivos móveis usam para entrar em contato com o servidor DC (por exemplo: 8383). Recomenda-se usar a mesma porta 8383 (HTTPS) para o servidor central em modo seguro.

- Porta do servidor de notificações DC: 8027 (para efetuar operações sob demanda) o campo será previamente preenchido automaticamente

- Porta do soquete da web: 8443(HTTPS) o campo será previamente preenchido automaticamente.

- UNome de usuário e senha: Insira as credenciais do usuário do Endpoint Central com privilégios administrativos.

Recomendações de infraestrutura

Verifique se está seguindo as etapas abaixo:

O endereço IP público do Secure Gateway com a porta 8383 (https) deve ser fornecido ao servidor central para verificação de acessibilidade.

O uso de um endereço IP público é recomendado para a configuração de máquinas não AD.

Configure o Secure Gateway de tal forma que ele fique acessível através de endereço IP/FQDN público definido nas configurações NAT. É possível ainda configurar o dispositivo/roteador de borda de forma que todas as solicitações enviadas para o endereço IP/FQDN público sejam redirecionadas para o Secure Gateway integrado ao Endpoint Central.

É obrigatório usar a comunicação HTTPS

Você terá que garantir que a seguinte porta esteja aberta no firewall para que os agentes da WAN se comuniquem com o Secure Gateway integrado ao Endpoint Central.

| Porta | Tipo | Finalidade | Conexão |

| 8383 | HTTPS | Para comunicação entre o agente WAN/servidor de distribuição e o servidor central usando o Secure Gateway. | Entrada para o servidor |

| 8027 | TCP | Para executar operações sob demanda | Entrada para o servidor |

| 8443 | HTTPS | Porta do soquete da web usada para controle remoto, chat, gerente do sistema, etc. | Entrada para o servidor |

Agora você tem uma comunicação segura entre o servidor central, agentes WAN e usuários em roaming.