Gerenciamento de vulnerabilidades

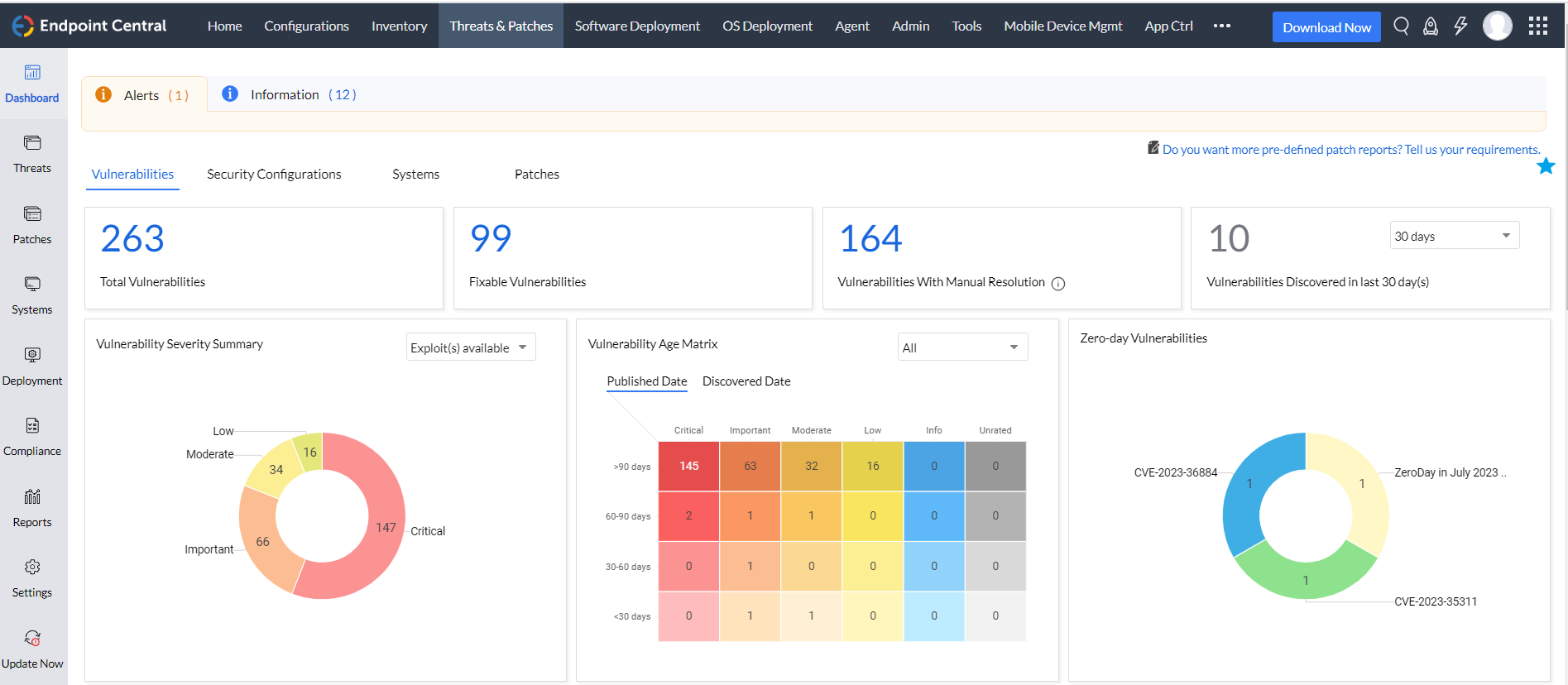

O processo de avaliação de vulnerabilidades abrange a identificação sistemática de vulnerabilidades, juntamente com uma análise completa da sua gravidade, impacto potencial e riscos associados. Além disso, há um monitoramento diligente para rastrear vulnerabilidades divulgadas publicamente e ameaças Zero Day, garantindo uma postura de segurança atualizada. A priorização desempenha um papel fundamental, com vulnerabilidades classificadas com base no seu impacto, urgência e disponibilidade de patches. Uma forte ênfase é dada aos softwares de alto risco, onde as vulnerabilidades em ativos vitais, como bancos de dados e servidores web, são isoladas e protegidas, fortalecendo a segurança cibernética geral da infraestrutura técnica.

Gerenciamento de vulnerabilidades

- Identificação e mitigação Zero Day

Identifique Zero Days no seu software e infraestrutura de rede utilizando recursos de monitoramento e detecção de ameaças em tempo real do Endpoint Central. O console unificado também agiliza a mitigação Zero Day, implantando os patches e configurações prontamente, uma vez que eles forem lançados.

- Resposta imediata

Implemente um plano de resposta rápida sob medida para mitigar vulnerabilidades Zero Day. Este plano inclui funções predefinidas e procedimentos bem definidos a serem realizados quando uma ameaça Zero Day confirmada surge, permitindo contramedidas rápidas e eficazes.

- Soluções alternativas e correções temporárias

Utilize os recursos do Endpoint Central para desenvolver e implementar soluções temporárias e estratégias de mitigação que reduzem o risco de exploração na ausência de patches disponíveis. Estas medidas funcionam como um escudo protetor, protegendo sistemas críticos e dados valiosos até que uma solução permanente esteja acessível

- Monitoramento contínuo

Mantenha vigilância contínua sobre o status das vulnerabilidades Zero Day. Mantenha-se informado com atualizações em tempo real de anúncios de fornecedores e comunidades de segurança para garantir a segurança duradoura dos seus sistemas.

Mitigação Zero Day

Embora corrigir vulnerabilidades seja o objetivo final, haverá momentos em que uma correção não estará disponível imediatamente, como no caso de vulnerabilidades Zero Day ou vulnerabilidades recém-descobertas. Veja como reagir nessas situações:

- Uma visão dedicada para Zero Days

Nossa equipe de segurança pesquisa novas ameaças online ativamente. Quando ela descobre vulnerabilidades Zero Day ou divulgadas publicamente, verifica as informações e atualiza nosso banco de dados central imediatamente. Em seguida, esses dados atualizados são sincronizados com o servidor do Endpoint Central.

- Implante soluções alternativas quando a correção permanente ainda não estiver disponível (scripts de mitigação)

Após uma exploração Zero Day ser lançada e os fornecedores tomarem conhecimento, eles geralmente lançam soluções alternativas temporárias para bloquear o ataque enquanto desenvolvem uma correção permanente (patch). Com os scripts de mitigação pré-criados do Endpoint Central, você pode implantar essas soluções alternativas em todos os dispositivos afetados rapidamente. Esses scripts podem fortalecer seus sistemas, ajustar configurações de registro, fechar portas vulneráveis, desabilitar protocolos desatualizados e muito mais. Isso ajuda a reduzir significativamente o risco de invasores explorarem a vulnerabilidade Zero Day na sua rede.

- Seja notificado quando correções permanentes estiverem disponíveis

Os patches lançados para vulnerabilidades anteriormente identificadas como Zero Day são chamados de patches Zero Day. O Endpoint Central vai notificá-lo utilizando a barra de notificação do console assim que um patch Zero Day estiver disponível. Em seguida, você pode usar o Endpoint Central para remover a solução temporária aplicada anteriormente e instalar o patch para uma correção permanente.

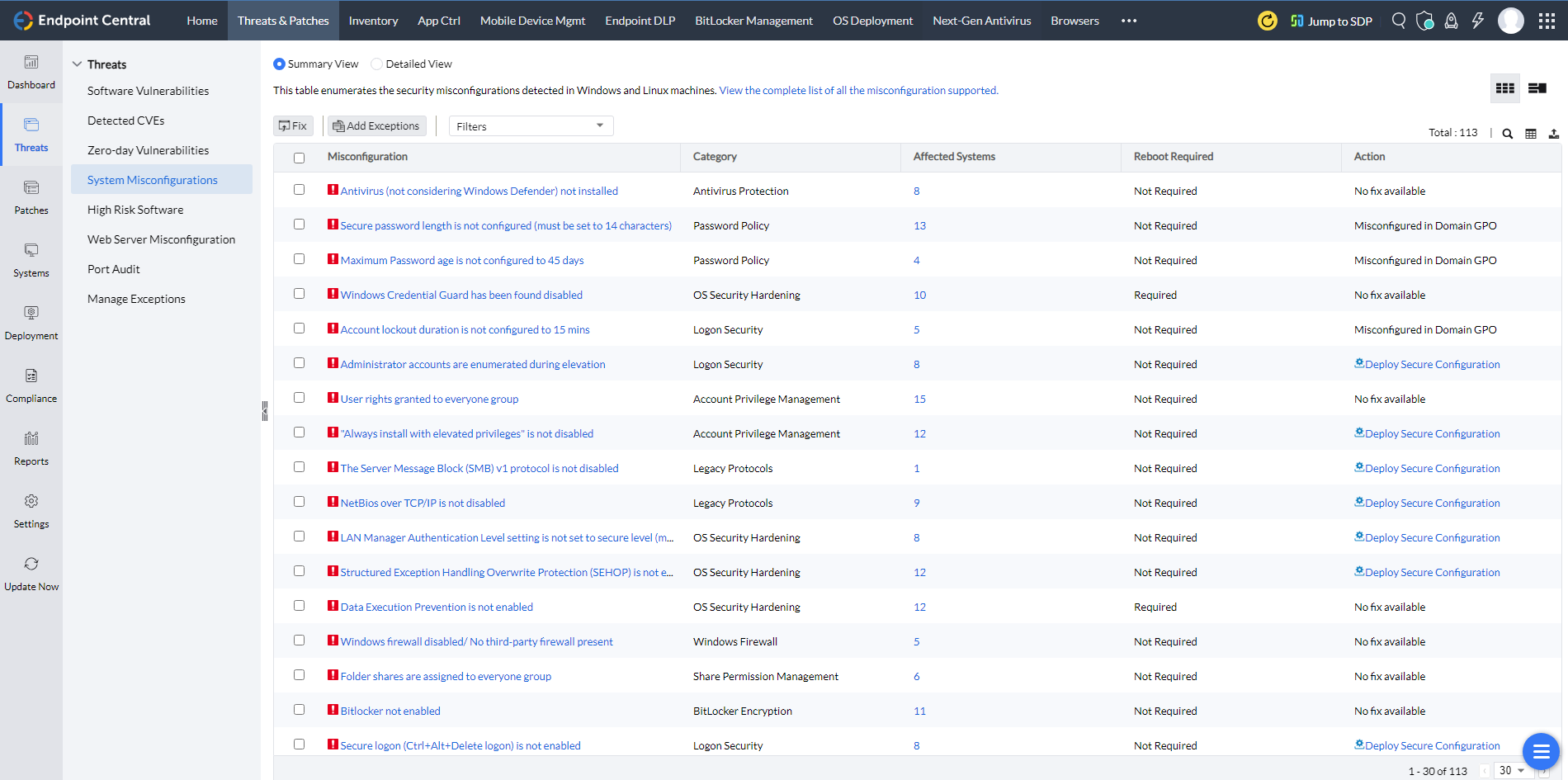

Gerenciamento de configurações de segurança

Fortaleça sua rede detectando configurações incorretas de segurança nos endpoints gerenciados. Com uma biblioteca predefinida de linhas de base de configuração de segurança extraídas dos padrões do setor, esta solução monitora e identifica qualquer configuração incorreta na rede rapidamente e continuamente, começando pelas senhas mais fracas, auditorias de firewall, privilégios de usuários e muito mais.

- Auditoria completa

Realize auditorias completas de firewalls, antivírus e status do BitLocker para manter uma infraestrutura segura.

- Proteção contra ataques de força bruta

Proteja sua rede aplicando políticas de senha robustas e procedimentos de login seguros para evitar tentativas de ataques de força bruta.

- Configurações de segurança aprimoradas

Fortaleça seus sistemas com configurações avançadas de proteção de memória e descontinuação de protocolos legados, reduzindo vulnerabilidades e aumentando a segurança sem interromper as operações de negócios..

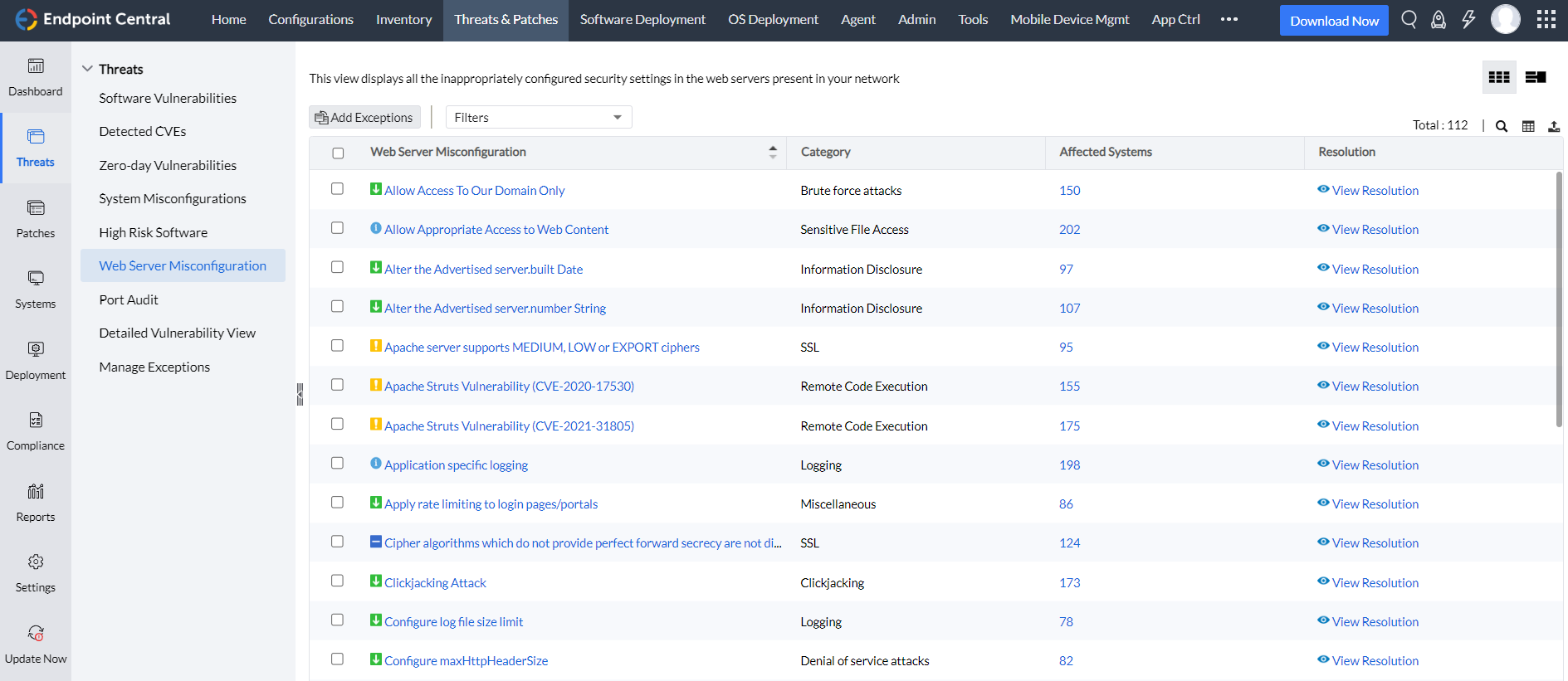

Hardening de servidores web

- Monitoramento proativo de configurações

Beneficie-se do monitoramento contínuo dos seus servidores web para identificar e corrigir configurações padrão e inseguras.

- Análise contextual de configurações incorretas

Analise configurações incorretas do servidor web com contexto relevante e receba recomendações de segurança para melhorar a postura de segurança do seu servidor.

- Comunicação segura com SSL

Certifique-se de que os certificados SSL estejam configurados corretamente e o HTTPS habilitado, garantindo uma comunicação cliente-servidor segura e criptografada.

- Controle de acesso aprimorado

Verifique e aplique permissões restritas nos diretórios raiz do servidor para evitar acesso não autorizado e proteger a integridade do seu servidor.

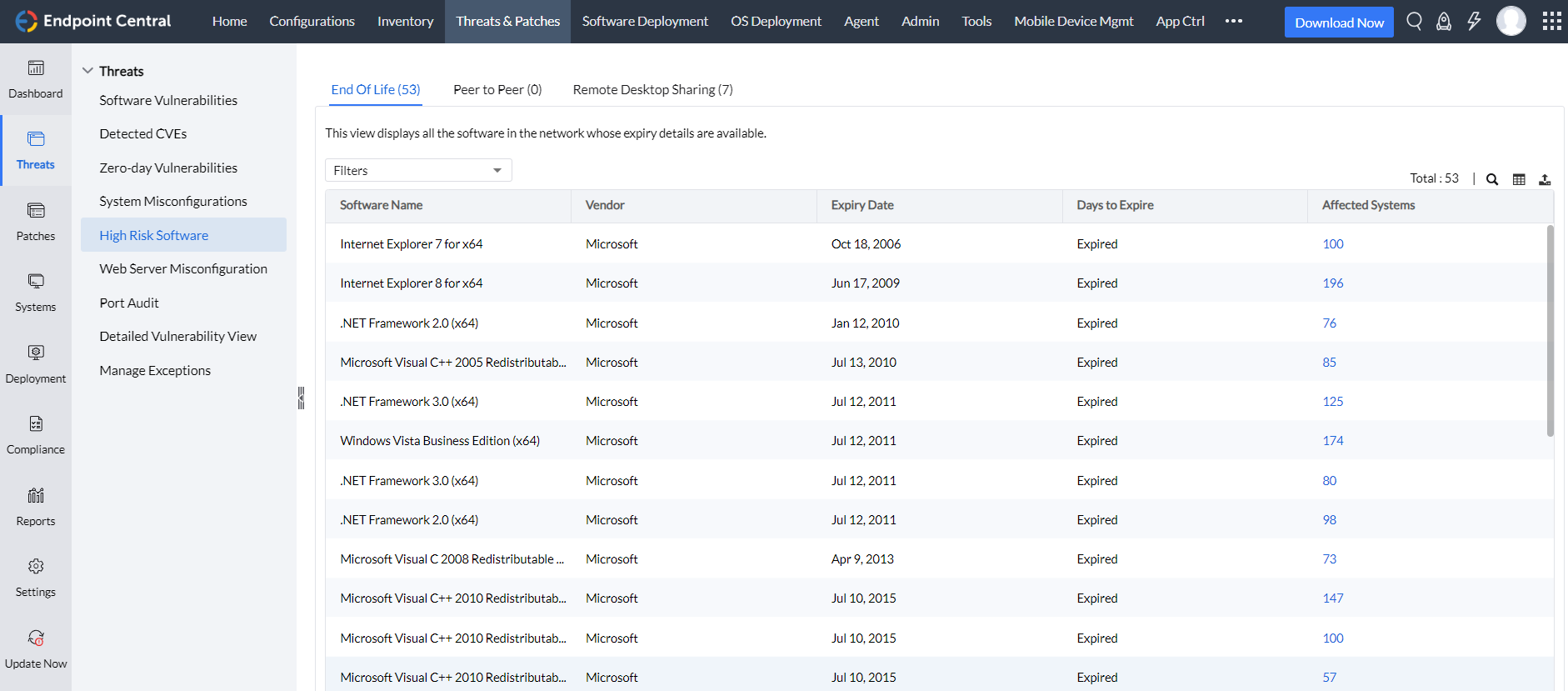

Auditoria de softwares de alto risco

- Monitoramento de softwares legados

Fique atento aos softwares legados que estão próximos do fim da sua vida útil ou já a atingiram, garantindo que seus sistemas continuem seguros e atualizados.

- Mitigação de riscos sem esforço

Acesse informações em tempo real sobre softwares peer-to-peer inseguros e ferramentas de compartilhamento remoto e elimine-os com um simples clique, reforçando sua segurança instantaneamente.

"O gerenciamento de ameaças e patches fornece exatamente o que precisamos, uma vez que a segurança é um aspecto cada vez mais importante do nosso trabalho. Um requisito significativo da nossa segurança cibernética é a identificação de vulnerabilidades e correção oportuna de softwares e sistemas. O Endpoint Central fornece uma visão completa das vulnerabilidades e correções."

Tiago M,

Depoimento coletado e hospedado no G2.