O que esse modelo significa para sua organização?

Recomenda-se que as organizações implementem essas oito estratégias essenciais como linha de base. Ao implementá-las, fica muito mais difícil comprometerem os sistemas.

Objetivos das estratégias de atenuação

As estratégias de atenuação do Essential Eight concentram-se em atingir os seguintes objetivos para ajudar as organizações a combater as ameaças cibernéticas:

Níveis de maturidade

Para seguir e implementar o Essential Eight de forma eficaz, as organizações podem determinar a maturidade de sua abordagem de segurança cibernética com base em quatro níveis. Esses níveis de maturidade são definidos da seguinte forma:

Nível de maturidade zero: não está alinhado com a intenção da estratégia de mitigação

Nível de maturidade um: parcialmente alinhado com a intenção da estratégia de mitigação

Nível de maturidade dois: alinhado em grande parte com a intenção da estratégia de mitigação

Nível de maturidade três: Totalmente alinhado com a intenção da estratégia de mitigação

Cada um desses níveis (excluindo o Nível de Maturidade Zero), que são elaborados com base na técnica do adversário (como ferramentas, técnicas ou procedimentos) e no direcionamento, fornece uma abordagem sistemática para a implementação das estratégias de atenuação.

Essential Eight da ManageEngine para sua organização

Embora não exista uma solução única que possa abordar todas as estratégias que você deve implementar, a combinação certa de processos e ferramentas de TI pode facilitar o alcance do Nível de Maturidade Três. As estratégias que constituem o modelo Essential Eight são: controle de aplicativos, aplicação de patches, configuração das definições de macro do Microsoft Office, fortalecimento dos aplicativos do usuário, restrição de privilégios administrativos, aplicação de patches nos sistemas operacionais, autenticação multi-fator e backups regulares. Veja como as soluções ManageEngine podem ajudar sua organização:

Controle de aplicativos

O controle de aplicativos permite que aplicativos confiáveis sejam permitidos ou que aplicativos mal-intencionados sejam bloqueados com base nos requisitos da empresa. O ManageEngine Endpoint Central vem com um recurso incorporado que pode bloquear executáveis e proibir a execução de software na rede da empresa.

01

Aplicação de patches nos aplicativos

O gerenciamento de vulnerabilidades procura ameaças, vulnerabilidades e configurações incorretas em diferentes endpoints e sugere correções ou atenuações relevantes para eles. O Endpoint Central tem um módulo de gerenciamento de patches que pode corrigir vulnerabilidades de segurança em aplicativos da Microsoft e em mais de 300 aplicações de terceiros.

02

Configurar as definições de macro do Microsoft Office

As configurações de script permitem que as configurações do Office sejam alteradas para grupos de usuários ou computadores em um ambiente. O Endpoint Central não só pode ajudar com isso, mas também pode impedir o download de softwares indesejados usando o módulo de segurança do navegador.

03

Fortalecimento dos aplicativos do usuário

Hardening de aplicação bloqueia serviços desnecessários, como Flash, Java ou anúncios da Web. O Endpoint Central se encarrega de desativar ou desinstalar esses serviços. Todos os nomes de usuário e senhas padrão para a lista de aplicações aprovadas de uma organização também podem ser alterados usando o Endpoint Central.

04

Restringir privilégios administrativos

A listagem de todos os privilégios administrativos revalida as contas de administrador de uma organização, incluindo grupos de administradores locais, de domínio e empresariais e contas com privilégios especiais. Com o PAM360, o AD360 e o Endpoint Central, o número de privilégios necessários e sua validade podem ser verificados e modificados.

05

Patch de sistemas operacionais

O gerenciamento de patches oferece controle central sobre o cronograma e a distribuição de patches de uma organização. O Network Configuration Manager e o Endpoint Central garantem que sistemas operacionais como Windows, macOS e Linux sejam corrigidos com suporte para uma ampla variedade de drivers. Os patches também podem ser implementados em servidores, estações de trabalho e dispositivos móveis usando o módulo de gerenciamento de dispositivos móveis disponível no Endpoint Central.

06

Autenticação multi-fator

Autenticação multi-fator (MFA) ajuda a reduzir a superfície de ataque e protege as organizações ao iniciar um nível mais alto de garantia de identidade. Usando o Endpoint Central, o AD360 ou o PAM360 e com base em seus requisitos, a MFA pode ser ativada para todos os usuários ou sistemas na rede de uma organização.

07

Backups regulares

As avaliações de backup determinam a necessidade de fazer backup dos registros, priorizam o conteúdo do backup e elaboram um plano para realizar esses backups. Dependendo dos requisitos de uma organização, o Network Configuration Manager e o Recovery Manager Plus podem executar backups incrementais diários, backups diários ou backups semanais. Também é possível implementar testes regulares de restauração e planos de recuperação de desastres.

08

Aplicando ao negócio

Abordagem das vulnerabilidades da biblioteca de software do Log4j

Recentemente, hackers estavam tentando explorar vulnerabilidades na biblioteca de software Log4j da Apache, incluindo CVE-2021-44228 (conhecida como Log4Shell), CVE-2021-45046 e CVE-2021-45105. Por ser uma biblioteca de registro baseada em Java, o Log4j é amplamente utilizado em serviços, sites e aplicativos para consumidores e empresas. Essas vulnerabilidades são classificadas como críticas, especialmente porque hackers executam códigos de locais remotos para assumir o controle de sistemas fracos para criptomineração e malware de botnet.

Usando algumas estratégias do modelo dos Essential Eight, a ACSC recomenda:

- Mitigações priorizadas

- Detecções

- Atualize todos os aplicativos relacionados ao Log4j para a versão mais recente

- Aplique os patches mais recentes lançados pelos fornecedores para correção de vulnerabilidades

- Quando a atualização não for uma opção, é recomendável fazer uma proteção para desativar a funcionalidade JDNI

- Como último recurso, a rede deve ser segmentada e segregada

- Monitore continuamente em busca de indicações de exploração e comprometimento

- Investigue patches desconhecidos e modificações no Log4J, pois sabe-se que hackers tiram proveito dos lançamentos contínuos de patches baseados em fornecedores e das atualizações do Log4j.

Obtenha mais detalhes

Se quiser entender como a ManageEngine pode ajudar sua organização a implementar as estratégias de mitigação dos Essential Eight, obtenha uma cópia do nosso guia preenchendo o formulário abaixo e nós o enviaremos por e-mail imediatamente.

Aviso Legal:

A implementação completa do esquema do Modelo de Maturidade do Essential Eight requer uma variedade de soluções, processos, pessoas e tecnologias. O que foi mencionado em nosso guia são algumas das maneiras pelas quais as ferramentas de gerenciamento de TI podem ajudar na implementação dos requisitos das oito estratégias essenciais. Juntamente com outras soluções, processos e pessoas adequados, as soluções da ManageEngine ajudam a implementar esse modelo. Este material é fornecido apenas para fins informativos e não deve ser considerado como aconselhamento jurídico para tomada de decisão de implementação. A ManageEngine não oferece garantias, expressas, implícitas ou estatutárias, com relação às informações contidas neste material.

O que esse modelo significa para sua organização?

Recomenda-se que as organizações implementem essas oito estratégias essenciais de atenuação como linha de base. Ao implementá-las, fica muito mais difícil que tentativas ataques comprometam os sistemas.

- Devido à sua ênfase na implementação de todos os oito elementos essenciais como um pacote, o modelo tenta preencher lacunas no cenário de ameaças à segurança cibernética, independentemente do nível de maturidade (excluindo o Nível de Maturidade Zero). Isso garante que uma estratégia defensiva de segurança cibernética ampla (e, em níveis de maturidade mais altos, aprofundada) seja coberta por nível de maturidade.

- Como essas estratégias são complementares, trabalhar para atingir primeiro os níveis de maturidade mais baixos é útil, porque algumas estratégias se sobrepõem nos níveis de maturidade mais altos. Isso implica que, à medida que a organização atingir um nível mais alto, algumas estratégias precisarão apenas ser reforçadas ainda mais.

- Esse modelo também pode ajudar as organizações a serem proativamente mais eficazes, não apenas em relação aos custos, mas também em termos de tempo e esforço, ajudando-as essencialmente a evitar serem vítimas de vetores de ameaças à segurança cibernética.

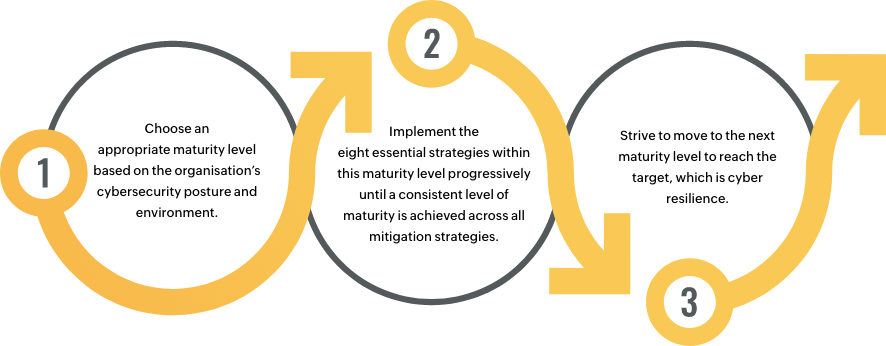

Implementação do modelo

Para obter o máximo de cada nível de maturidade, as organizações podem seguir as etapas abaixo:

Enquanto trabalham na implementação das oito estratégias essenciais, as organizações precisam usar uma abordagem baseada em riscos para documentar e minimizar as exceções. Essas exceções também devem ser monitoradas e revisadas em intervalos regulares. E, embora não seja necessário ter a certificação do modelo Essential Eight , é uma boa prática ser avaliado por suas implementações.

Objetivos das estratégias de mitigação

O modelo Essential Eight se concentra em mitigar estratégias e atingir diferentes objetivos para ajudar as organizações a combater as ameaças cibernéticas.

- Impedir o fornecimento e a execução de malware

- Limitar a extensão dos incidentes de segurança cibernética

- Recuperar a disponibilidade de dados e sistemas

Essas estratégias de mitigação fornecem orientação para as organizações com o objetivo de lidar com intrusões cibernéticas direcionadas, ransomware e outras ameaças externas, pessoas internas mal-intencionadas e sistemas de controle industrial.