Veja como o EventLog Analyzer ajuda na análise de logs de eventos do Windows

- Análise de logs

flexível - Correlação de eventos

em tempo real - Análise forense de logs

de eventos - Arquivamento de logs

de eventos

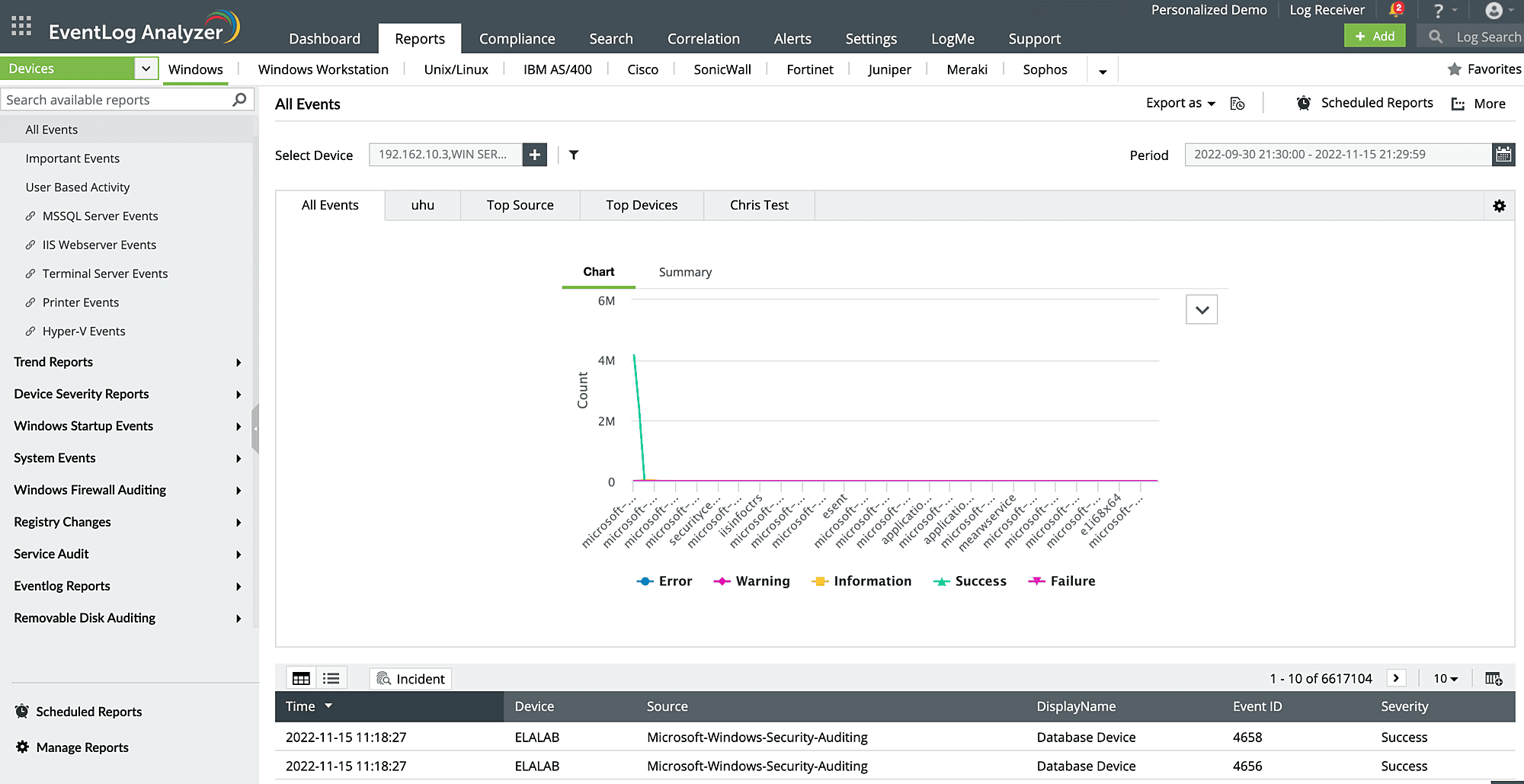

Coleta de logs de eventos

A coleta de logs é uma tarefa tediosa, pois envolve o levantamento de uma grande quantidade de dados de diversas fontes e em diferentes formatos. Independentemente do volume de dados de logs, número de dispositivos na sua rede e diferentes tipos de formatos de logs, uma solução de coleta de logs robusta e flexível é necessária para coletar e processar logs de maneira eficaz. O EventLog Analyzer, uma solução completa de coleta de logs, obtém os logs de diferentes fontes, como sistemas Windows, sistemas Unix ou Linux, aplicações, bancos de dados, firewalls, roteadores, switches e IDSs ou IPSs. O EventLog Analyzer oferece suporte a mecanismos de coleta de logs com e sem agentes que atendem a todos os dispositivos e aplicações na sua rede e é até capaz de analisar formatos de logs personalizados.

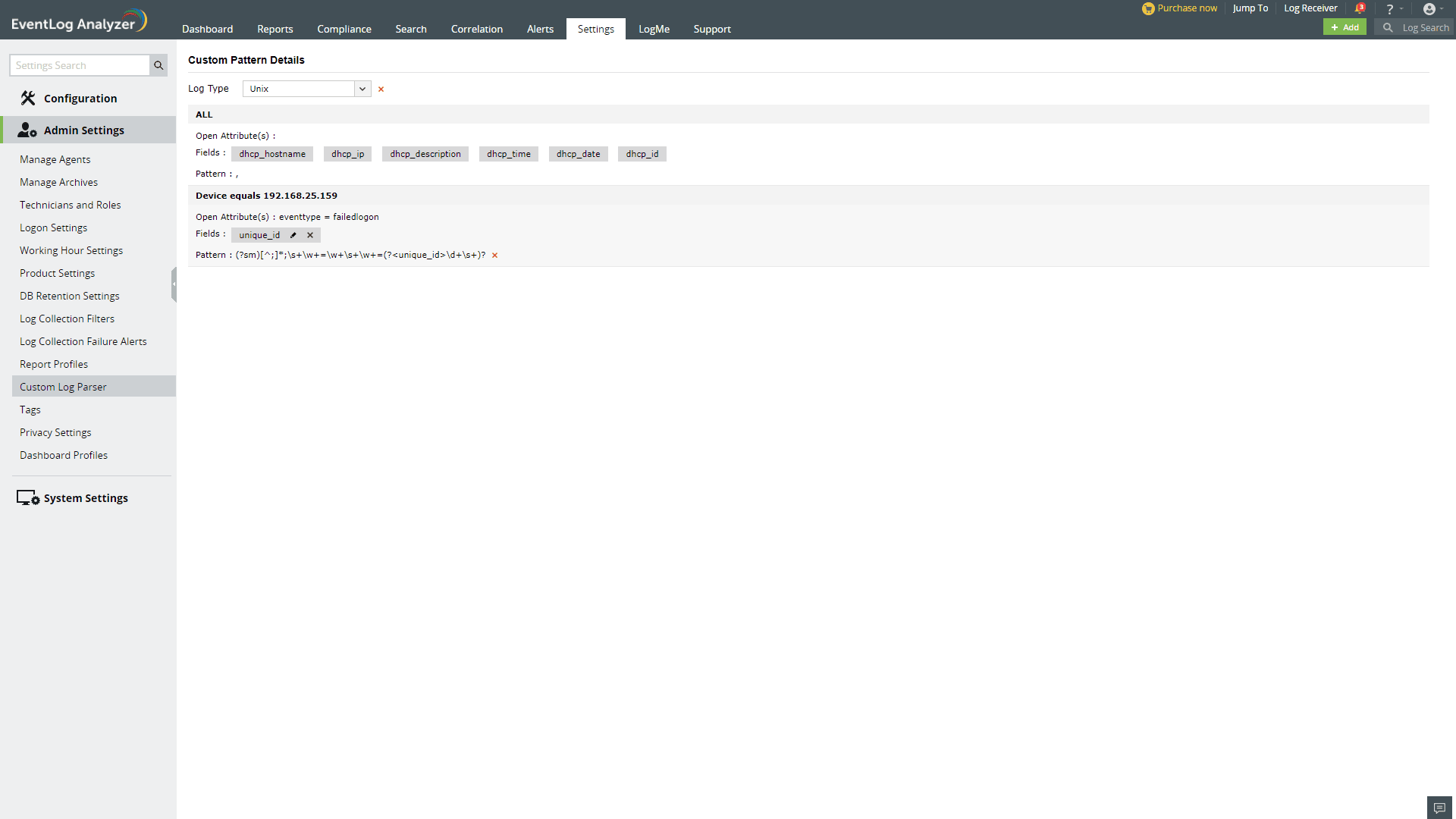

Análise de logs flexível

Na segurança de TI, até os mínimos detalhes podem desempenhar um papel importante. Para aproveitar os logs de eventos disponíveis, você precisa de uma ferramenta de gerenciamento de logs que seja suficientemente flexível para normalizar, analisar e extrair todas as informações críticas que cada log de eventos possui. Se houver um campo de logs de eventos que não é extraído por padrão, basta configurar o analisador de logs personalizado do EventLog Analyzer para reconhecê-lo e a solução assumirá o controle a partir daí. O Event Log Analyzer analisará esse campo sempre que receber um log de eventos adequado e o indexará no seu banco de dados. Se a sua empresa tem uma aplicação proprietária com um formato de log exclusivo e você precisa monitorar e analisar esses logs, o EventLog Analyzer pode fazer o trabalho para você. É muito fácil iniciar o analisador de logs personalizado para reconhecer, normalizar e analisar logs das suas aplicações personalizadas.

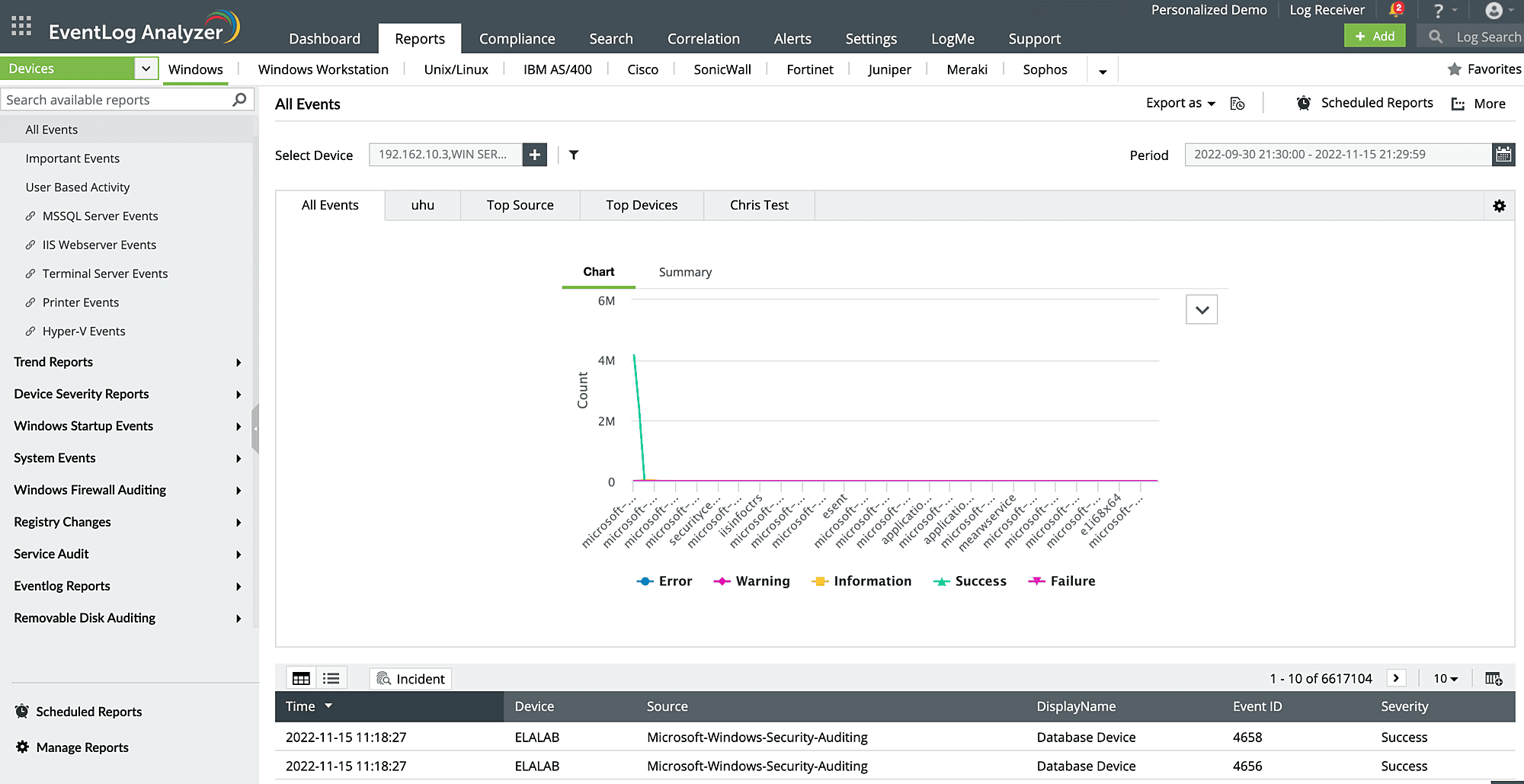

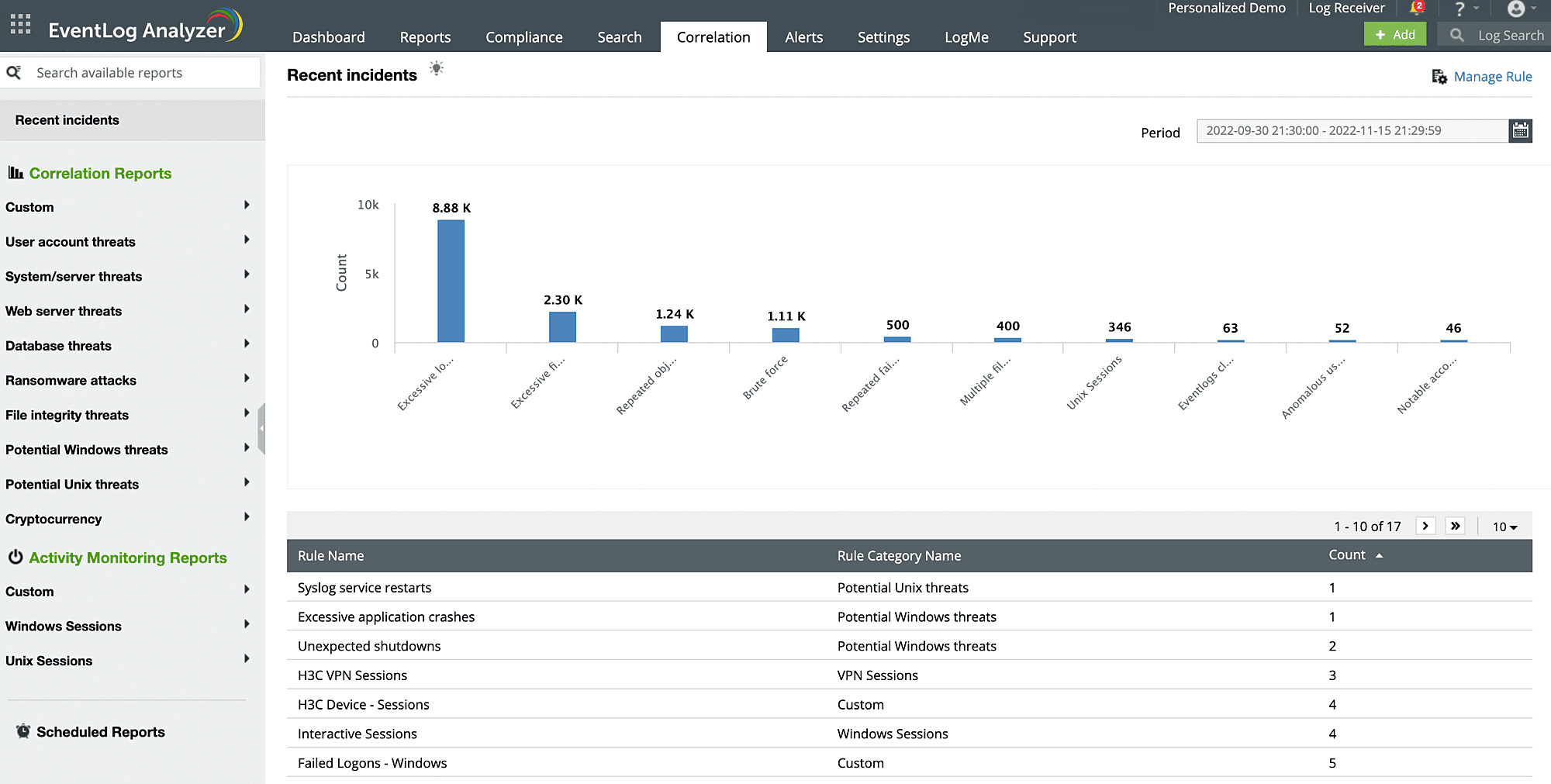

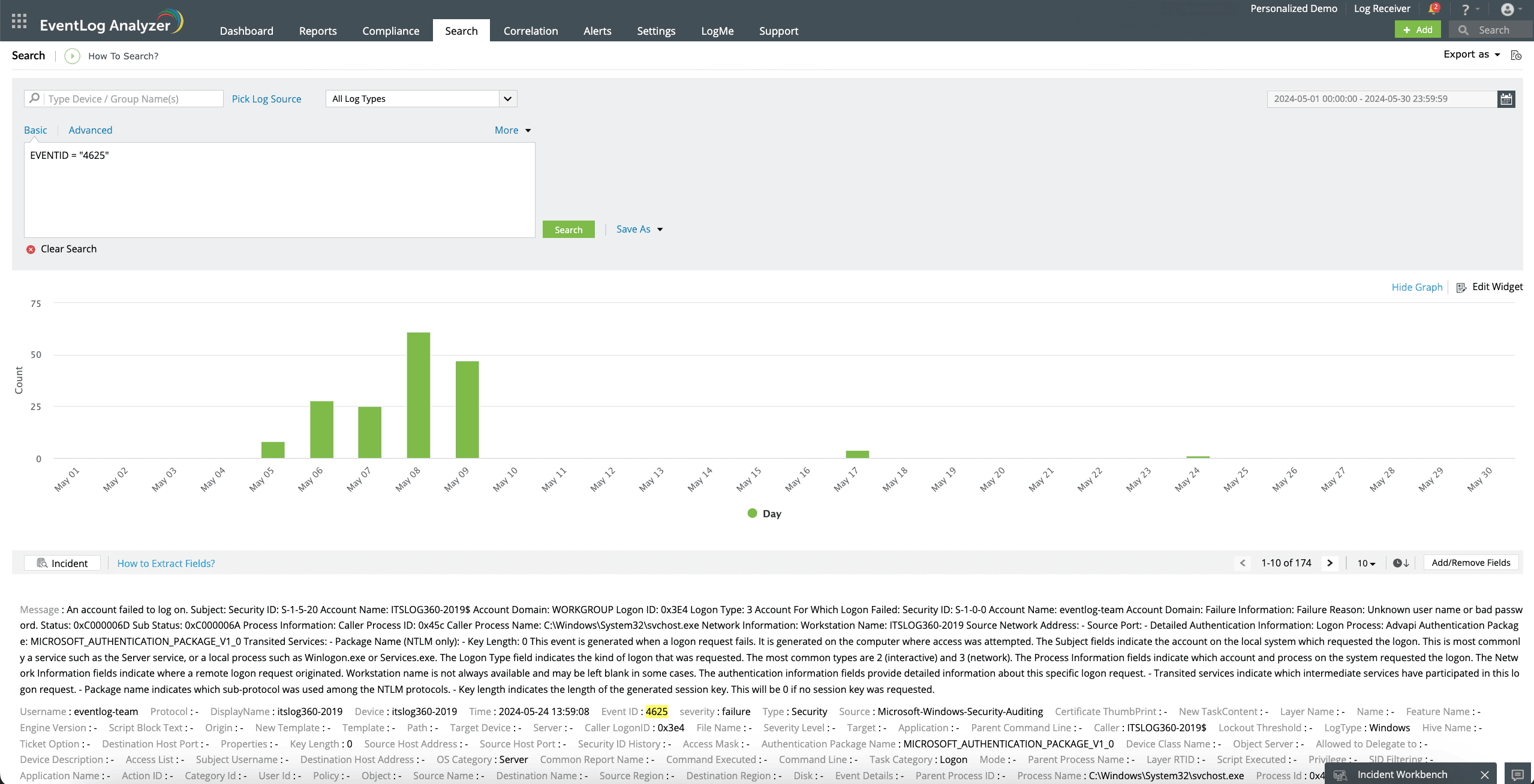

Análise forense de logs de eventos

Os registros gerados por todos os seus dispositivos de rede são úteis para construir a cena do crime de uma violação detalhadamente e explorar a causa-raiz da violação. Com o EventLog Analyzer, você pode coletar, arquivar, pesquisar, analisar, e correlacionar logs gerados por máquina obtidos de sistemas heterogêneos centralizadamente para gerar relatórios forenses completos (como relatórios de atividades dos usuários, relatórios de auditoria de sistemas, relatórios de conformidade regulatória, e muito mais). O módulo de pesquisa de logs versáti do EventLog Analyzer oferece suporte a pesquisas gratuitas, de grupos e de intervalos, além de consultas usando curingas, frases e operadores booleanos. O EventLog Analyzer permite arquivar logs, que podem ser importados posteriormente para análise forense. O EventLog Analyzer também ajuda a realizar investigações sobre tentativas de ataques ou ataques em andamento usando seu poderoso módulo de correlação. Os relatórios de incidentes agregados fornecem linhas do tempo detalhadas de incidentes suspeitos e analisam atividades relacionadas ao dispositivo e às contas de usuário envolvidas, restringindo assim o incidente em segundos.

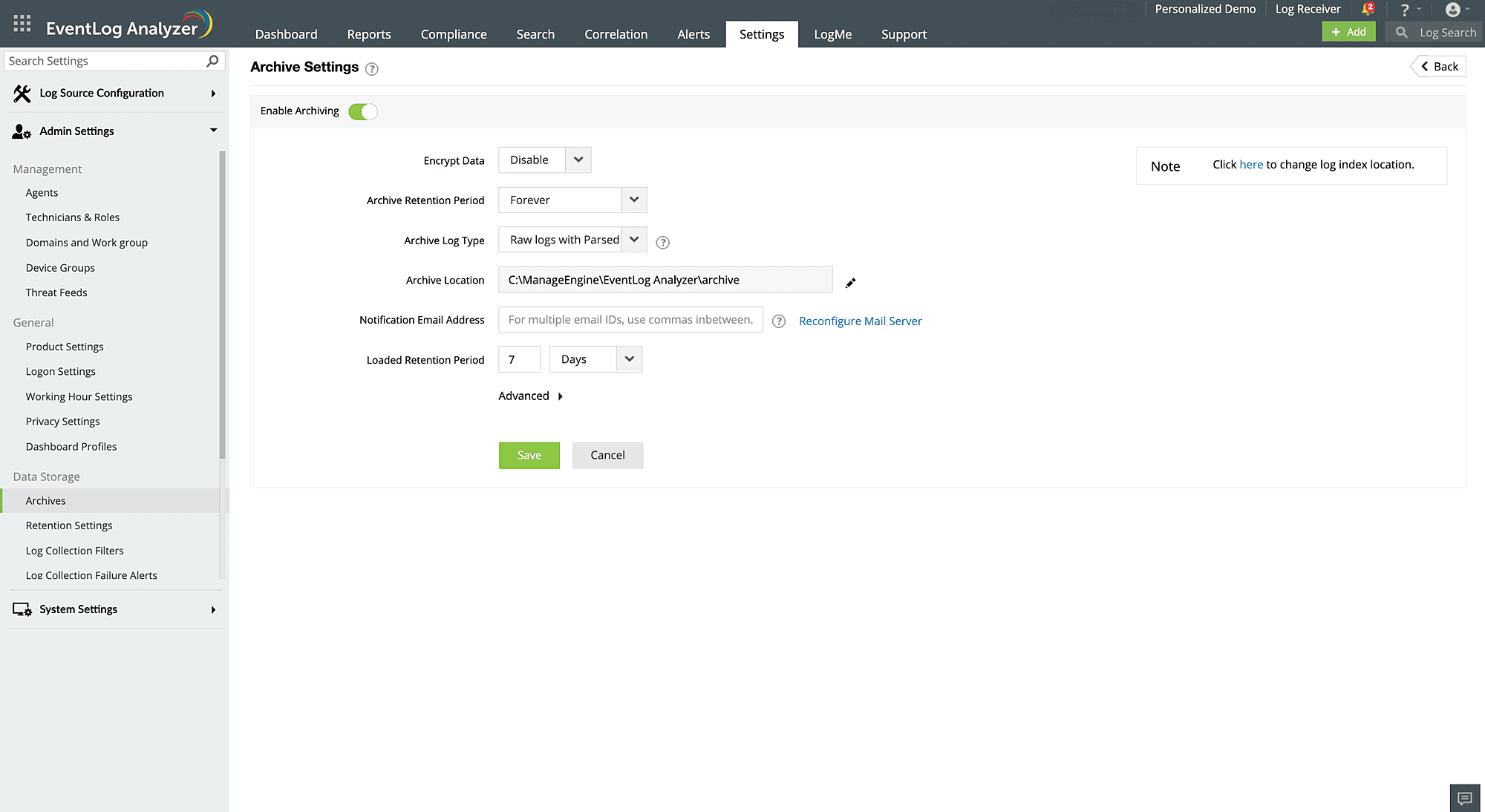

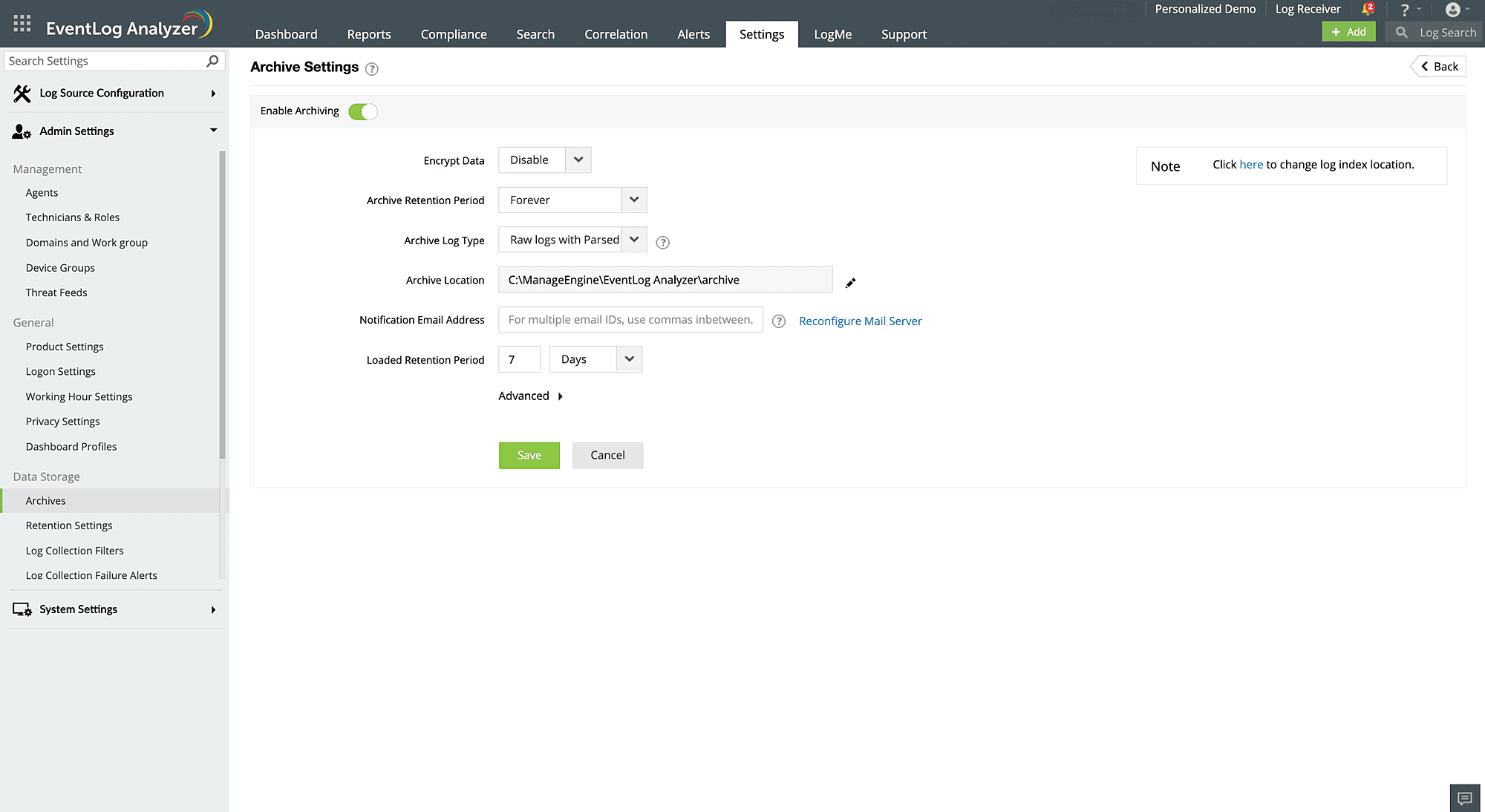

Arquivamento de logs de eventos

Ao analisar os logs de eventos, a consulta aos logs históricos pode ajudar a identificar padrões para verificar se é provável que um evento ocorra novamente. No entanto, para fazer isso, você precisa de uma ferramenta que possa armazenar logs de eventos sistematicamente e recuperá-los quando necessário. Um grande problema são os terabytes de espaço de memória que os logs de eventos históricos ocupam, levando à perda de espaço de armazenamento e a maiores custos indiretos. Com o EventLog Analyzer, você pode automatizar o arquivamento de logs de eventos ao definir o número de dias após os quais os logs de eventos precisam ser movidos para o arquivo morto. Uma vez configurado, o EventLog Analyzer moverá os logs de eventos automaticamente para pastas e as compactará antes de criptografá-las para garantir a integridade e evitar adulterações. A qualquer momento, os arquivos de logs arquivados podem ser carregados no EventLog Analyzer para fins de análise forense.

Event log archiving

While analyzing event logs, referring to historical logs can help with identifying patterns to see if an event is likely to occur again. But to do that, you need a tool that can systematically store event logs and retrieve them when needed. One major problem is the terabytes of memory space that historical event logs occupy, leading to loss of storage space and higher overhead costs. With EventLog Analyzer, you can automate event log archival by setting the number of days after which the event logs need to be moved to the archive. Once that's configured, EventLog Analyzer will automatically move event logs into folders, and compress the folders before encrypting them to ensure integrity and prevent tampering. At any point in time, the archived log files can be loaded into EventLog Analyzer for log forensics purposes.

Event log collection

Log collection is a tedious task since it involves collecting a large amount of data from various sources and in different formats. Regardless of the volume of log data, number of devices in your network, and different types of log formats, a robust and flexible log collection solution is required to collect and process logs effectively. EventLog Analyzer, a comprehensive log collection solution, collects logs from multiple log sources such as Windows systems, Unix or Linux systems, applications, databases, firewalls, routers, switches, and IDSs or IPSs. EventLog Analyzer supports both agent-based and agent-less log collection mechanisms that cater to all devices and applications in your network, and is even capable of parsing custom log formats.

Outras soluções oferecidas pelo EventLog Analyzer

Inteligência avançada sobre ameaças

Evite ameaças e ataques à segurança cibernética detectando instantaneamente IPs, URLs e domínios maliciosos que interagem com a sua rede.

Gerenciamento de conformidade de TI

Obtenha relatórios de conformidade out-of-the-box para auditoria para diversas regulamentações de TI, comoPCI DSS, FISMA, GLBA, SOX, HIPAA, ISO 27001, and more.

Monitoramento da integridade de arquivos

Monitore dados confidenciais e identifique as mudanças realizadas nesses dados com alertas em tempo real. Obtenha insights com relatórios predefinidos com base em informações como quem fez a mudança, bem como o que foi alterado, quando e de onde.

Saiba maisMonitoramento de usuários privilegiados

Monitore as atividades de usuários, como logins de usuários, logins malsucedidos, objetos acessados e muito mais, para identificar ameaças de abuso de usuários privilegiados que podem afetar as operações críticas da sua empresa.

Saiba maisRecursos nos quais você pode estar interessado

Ficha técnica do EventLog Analyzer

Guia de melhores práticas do EventLog Analyzer

Estudos de caso de clientes de sucesso

Veja Agora