ZERE AS AMEAÇAS com o modelo preciso de threshold adaptativo baseado em ML do Log360

As atuais ferramentas de segurança de rede e soluções SIEM ajudam os analistas de segurança a obter uma visibilidade geral das redes corporativas e na defesa contra ameaças cibernéticas. No entanto, à medida que a escala e o volume de registos de rede, incidentes e ameaças crescem exponencialmente, tornou-se inevitável que as equipas SOC lidassem com os seguintes pontos problemáticos:

MANUSEIO MANUAL

Análise, configuração e revisões periódicas para vários casos de ameaças.

ALERTAS FALSOS

Análise de milhares de notificações de ferramentas de segurança para encontrar um ou dois alertas críticos.

À medida que fazemos a transição para sistemas de detecção de ameaças mais avançados e automatizados para resolver essas preocupações,

O ManageEngine Log360 entrou no mundo do SIEM de última geração ao introduzir

o primeiro recurso de threshold adaptativo do setor para alertas em tempo real.

Explore o que o recurso oferece:

Como funciona o Smart Threshold

- A funcionalidade Smart Threshold faz parte do Vigil IQ do Log360, o módulo de detecção, investigação e resposta a ameaças (TDIR) do Log360, que funciona com o console de resposta a eventos em tempo real e análise de comportamento da entidade do usuário (UEBA).

- Utiliza o algoritmo de média móvel exponencial (EMA) para analisar e corrigir automaticamente uma contagem de linha de base para eventos e anomalias que ocorrem dentro de um período de tempo específico.

- Atualiza o threshold da linha de base periodicamente para cada 15 conjuntos de dados.

Eventos agregados de toda a sua rede com o sistema centralizado de gerenciamento de logs do Log360.

O Log360 coleta, investiga e analisa logs de mais de 750 fontes de log, fornecendo registros em tempo real de todos os eventos que ocorrem em sua rede.

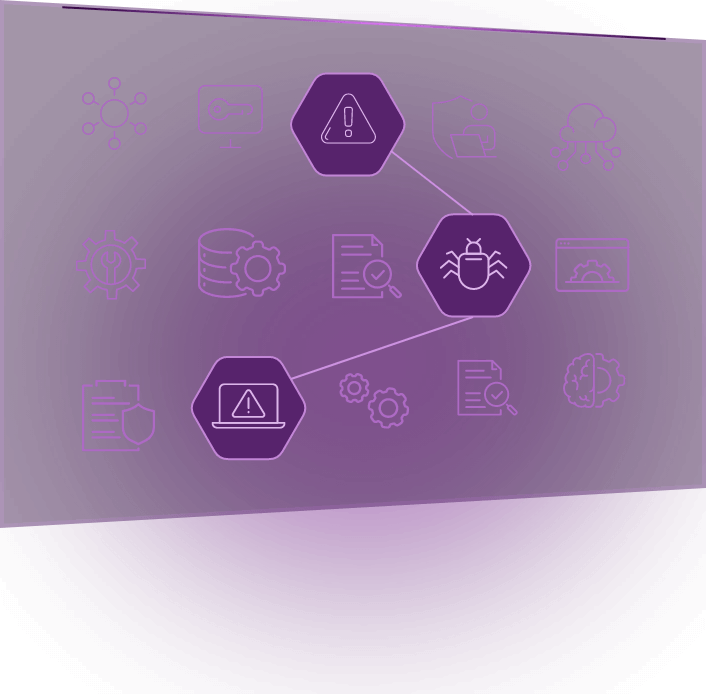

Detecção de eventos e padrões anômalos com módulos de alerta.

O módulo de alerta SIEM usa centenas de critérios pré-construídos específicos para diferentes fontes de log para detectar atividades maliciosas dos eventos registrados.

O recurso UEBA usa análise de comportamento baseada em ML e detecção de padrões para acionar alertas de anomalia.

Ajuste de precisão para filtrar casos de alerta verdadeiros com threshold adaptativo.

A geração de alertas é ainda mais ajustada usando a funcionalidade do threshold adaptativo para notificá-lo com precisão quando há um desvio da ocorrência normal de eventos ou anomalias.

Por que você deveria considerar a adoção do Smart Threshold?

- Automação

- Detecção de anomalia

- Precisão ao longo do tempo

- Anomalias baseadas em contagem

Automação

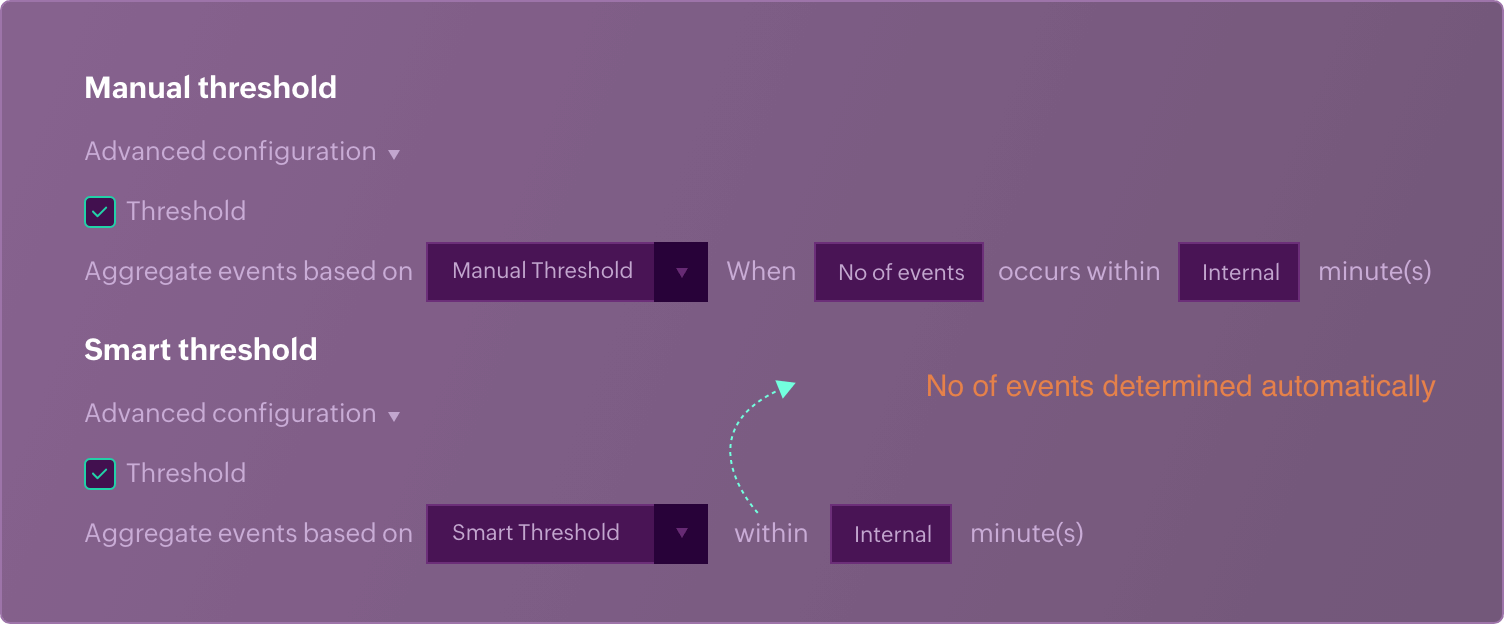

Definir thresholds para prazos específicos, com base nas fontes de log e nos critérios de alerta, é uma das configurações avançadas oferecidas nas soluções SIEM para reduzir o ruído de alerta. O recurso de threshold adaptativo do Log360 automatiza essa funcionalidade e ajuda as equipes SOC a habilitar vários perfis de alerta necessários para seu ambiente, sem os problemas da configuração manual.

Modelo de camada dupla para detecção precisa de ameaças

Embora o módulo UEBA encontre anomalias com precisão, a detecção precisa de ameaças também é necessária para evitar trabalhar em eventos de baixa prioridade, sem ameaça ou falsos positivos. A camada Smart Threshold, juntamente com o módulo UEBA, enriquecerá contextualmente os feeds de anomalias e identificará com precisão ameaças reais. Enquanto a primeira camada de detecção de anomalias pré-construída na UEBA encontra desvios dos padrões estabelecidos e os prioriza com base na pontuação de risco, a segunda camada cria um threshold básico para a frequência dos desvios para detectar anomalias que são ameaças reais.

Precisão aprimorada ao longo do tempo com adaptação dinâmica

Com o Smart Threshold do Log360, há aprendizado constante e ajuste fino do processo de detecção de ameaças. O modelo de ML dinâmico da EMA revisa a linha de base do threshold para cada 15 conjuntos de dados com base nas mudanças na rede, como:

- Evolução do comportamento do usuário

- Aumentar ou diminuir a quantidade de fontes de log

- Mudanças de configuração, como uma regra de firewall atualizada, que podem começar a permitir mais tráfego

- Modificações nos critérios de alerta e regras de anomalia do SIEM.

Detecção precoce de anomalias baseadas em contagem e correção

A detecção de anomalias baseada em contagem é configurada para eventos de rede que ocorrem comumente para ajudar a capturar indicadores importantes de comprometimento desde o início, antes que os padrões de ameaças de ataques de ransomware e ameaças persistentes avançadas se desenvolvam completamente. A tabela abaixo fornece exemplos de algumas anomalias baseadas em contagem que podem ser indicadores precoces de ataques conhecidos.

| Anomalias baseadas em contagem | Indicadores iniciais de compromisso |

|---|---|

| Logon | Ataque de força bruta Comprometimento de credenciais |

| Picos anormais em novas conexões de saída ou entrada | Comprometimento do canal de comando e controle, exfiltração de dados |

| Aumento nos eventos de redirecionamento de DNS | Ataques Pharming, botnets |

| Novos arquivos aparecendo, aumento na utilização de recursos e travamentos de aplicações | Programas maliciosos |

O threshold adaptativo do Log360 ajuda a encontrar picos significativos nesses eventos sem um acionamento constante de alarmes falsos. Os IoCs de detecção precoce também facilitam a resposta imediata e a remediação de ameaças, reduzindo gradualmente o tempo médio de descoberta (MTTD) e o tempo médio de resposta (MTTR).

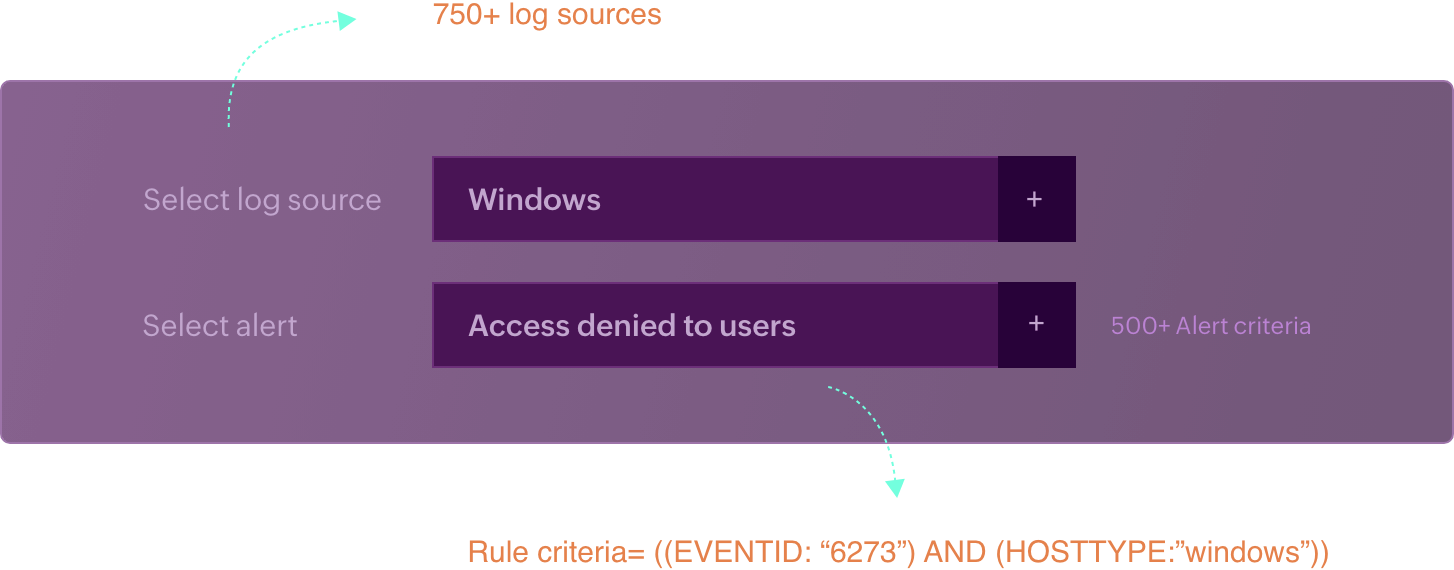

Alertas no Log360

- Adicione origins e critérios de log

- Threshold manual vs smart

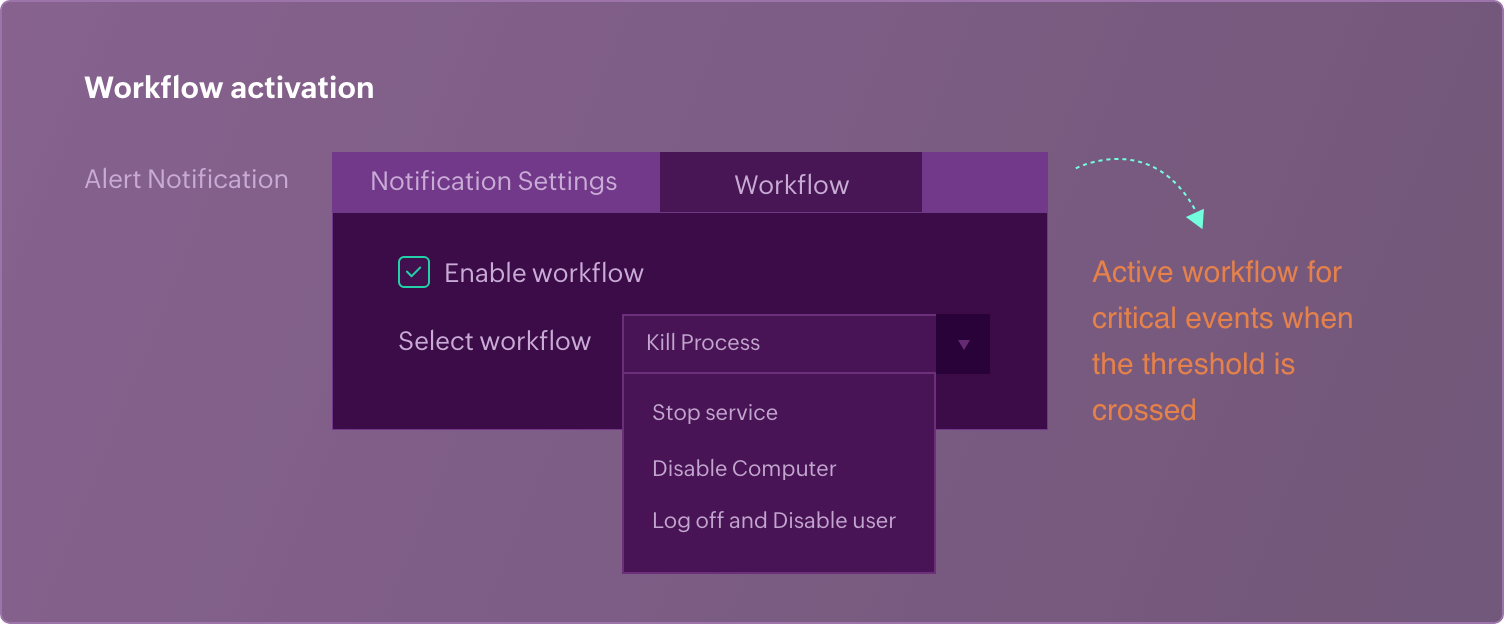

- Fluxo de trabalho de correção

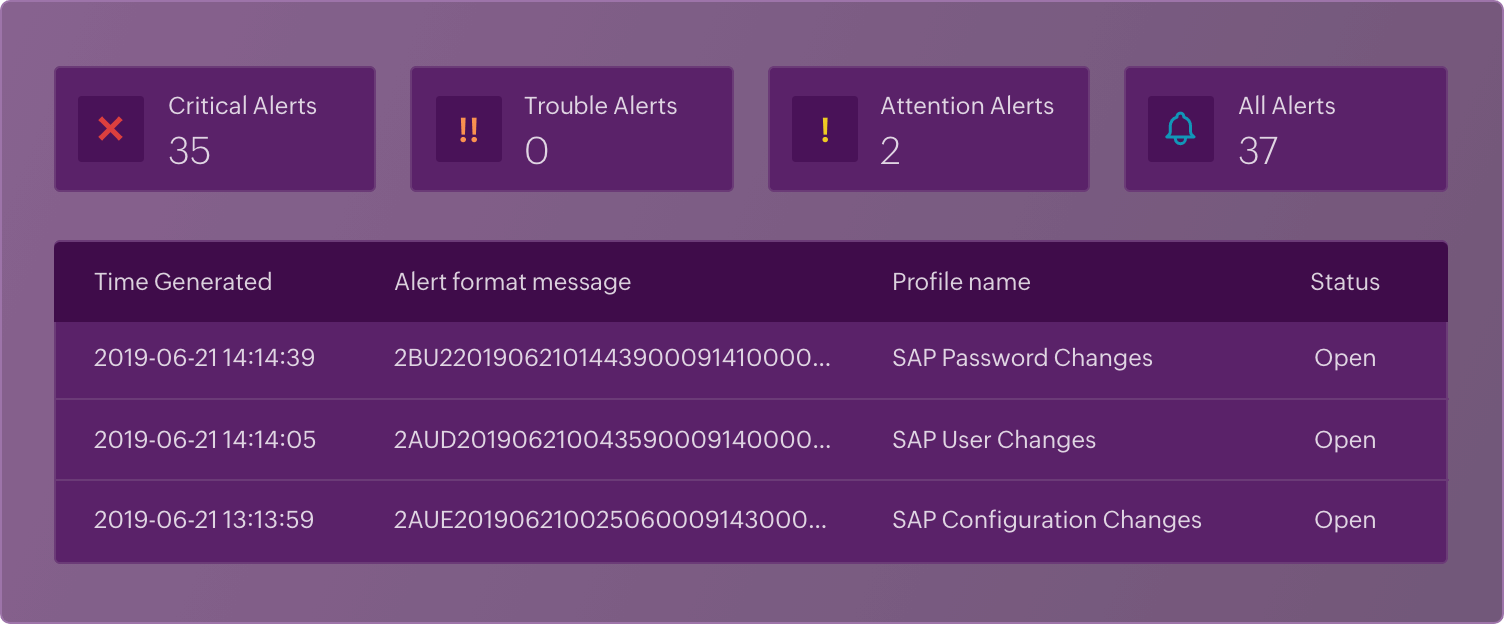

- Gerencie alertas em um painel central

Adicione origins e critérios de log

Threshold manual vs smart

Fluxo de trabalho de correção

Gerencie alertas em um painel central

Por que Log360?

Facilidade de configuração de alertas

Crie seus perfis de alerta com facilidade usando o painel de alertas em tempo real do Log360 que oferece:

- Uma variedade de fontes de log, incluindo uma ampla variedade de dispositivos de rede, aplicações, scanners de vulnerabilidade e muito mais.

- Mais de 500 critérios pré-construídos para diferentes casos de uso

- Configuração avançada com threshold adaptativo automatizado

- Console único para monitorar alertas, filtrá-los com base na gravidade e criar tickets

- Ativação de fluxo de trabalho integrado para perfis de alerta

Inteligência avançada sobre ameaças

O Log360 também ingere feeds de ameaças STIX/TAXII e Alienvalult OTX para detecção contextual de ameaças, além de oferecer detecção de padrões baseada em regras com correlação de eventos em tempo real e implementação da estrutura de modelagem de ameaças MITRE ATT&CK.

Um conjunto completo de ferramentas integradas

Aumente o nível do seu jogo TDIR implantando uma solução SIEM abrangente como Log360 com UEBA, CASB e recursos DLP integrados que reúne todas as suas necessidades de segurança em um único console e ajuda a detectar ameaças com precisão com recursos automatizados como threshold de alerta adaptável.

Perguntas Frequentes

O que é threshold adaptativo?

No contexto das soluções SIEM, o threshold adaptativo é um mecanismo que analisa dinamicamente a ocorrência de eventos na rede monitorada para criar uma linha de base que diferencia o comportamento normal e os verdadeiros casos de anomalia. Ele se ajusta dinamicamente às mudanças nos ambientes e usa modelos estatísticos de ML para conseguir isso.

O que é um sistema de detecção de ameaças em camadas?

Os módulos de detecção de ameaças descobrem padrões maliciosos em uma rede, encontram picos anormais no fluxo de eventos e usam métodos baseados em regras e assinaturas para detectar ameaças. O sequenciamento de vários métodos de detecção de anomalias produz um sistema de detecção de ameaças em camadas.

No Log360, a filtragem baseada em contagem usando threshold adaptativo é colocada sobre a detecção de anomalias baseada em comportamento. Aqui está um exemplo para entender como ele se mostra eficaz com a detecção precisa de ameaças:

Padrão comportamental da camada 1 - Gera anomalia se arquivos de trabalho importantes forem acessados fora do horário comercial.

Contexto: Considere um ambiente empresarial com milhares de funcionários. O funcionário A é um insider mal-intencionado que está prestes a deixar a empresa. Ele/ela acessou repentinamente vários arquivos fora do horário comercial. O padrão mencionado acima irá gerar alertas para este comportamento. Mas a questão é que este alerta verdadeiro será enterrado em centenas de alertas falsos semelhantes. Pode haver vários motivos genuínos para desvios de comportamento do usuário em uma empresa com um grande número de funcionários.

Uma camada 2: de filtragem com threshold adaptativo baseado em contagem reduzirá o ruído de alerta para os outros 100 usuários que geralmente apresentam algumas anomalias normais em seu comportamento. Mas irá destacar as atividades do funcionário A gerando alerta, uma vez que ultrapassa o limite.

Ouça aqueles que transformaram a segurança com Log360

Experimente o Log360 gratuitamente

Experimente os amplos recursos do SIEM unificado utilizando o Log360

Baixe agoraPasso a passo com especialistas

Agende uma ligação individual com nossos especialistas em soluções para explorar o Log360

Agende uma demonstraçãoCalcular o ROI

Está considerando o retorno do investimento para sua implantação do Log360?

ROI do Log360Zoho Corporation Pvt. Ltd. All rights reserved