ATAQUES de DoS e DDoS

- O que são ataques DoS e DDoS?

- História dos ataques DoS e DDoS

- Tipos de ataques DoS

- Tipos de ataques DDoS

- Fluxo de ataques

- Mecanismo de detecção

- Melhores práticas

- Detecte e mitigue com o Log360

O que são ataques de negação de serviço (DoS) e negação de serviço distribuído (DDoS)?

Um ataque DoS é uma técnica de hacking que inunda o servidor, a rede ou a aplicação da vítima com um enorme número de solicitações, pacotes ou mensagens de uma única fonte. Dessa forma, o que é um ataque DDoS? Os ataques DDoS são similares, exceto pelo fato de que, em vez de uma fonte, o ataque se origina de várias fontes.

A primeira ação que um invasor toma é assumir o controle de uma rede e dos dispositivos nela contidos. Esses dispositivos estão infectados com malware e utilizados para realizar o ataque. Esse conjunto de dispositivos infectados sob o controle do invasor é chamado de botnet.

Em vez de se infiltrarem na rede, em um ataque DoS ou DDoS, o objetivo dos hackers é derrubar o site alvo e torná-lo indisponível para usuários regulares. Isso pode afetar a reputação da organização e levar à perda de confiança entre os clientes.

História de ataques de DoS e DDoS

- 1974

O primeiro ataque de DoS foi iniciado por David Dennis, um estudante do ensino médio de 13 anos. Desde então, os métodos de ataque podem ter evoluído, mas o princípio subjacente continua o mesmo.

- 1996

Um hacker chamado “mafiaboy” utilizou uma rede de computadores comprometidos para inundar a rede de computadores da Universidade de Minnesota, causando seu travamento.

- 2000

Em um acontecimento significativo, grandes sites como Yahoo, eBay, CNN, Amazon e outros foram vítimas de uma série de ataques de DDoS, que chegaram às manchetes em todo o mundo. Esses ataques também foram atribuídos ao “mafiaboy”.

- Meados dos anos 2000

Com o surgimento das botnets (redes de computadores comprometidos), os ataques de DDoS tornaram-se mais frequentes e complexos. O aumento do acesso à Internet de banda larga em todo o mundo significou que mais dispositivos poderiam ser potencialmente utilizados nestes ataques.

- 2007

A Estônia foi atingida por uma série de ataques DDoS prejudiciais que duraram semanas. O ataque teve como alvo sites governamentais, bancos e meios de comunicação, praticamente isolando o país do mundo digital.

- 2012-

2013O ataque DDoS da Spamhaus, um dos maiores da história, atingiu um pico de mais de 400 Gb por segundo. Este ataque desacelerou significativamente partes da Internet.

- 2016

O botnet Mirai foi descoberto, que tinha a capacidade de transformar dispositivos de rede que rodavam em Linux em “bots” controlados remotamente que poderiam ser usados como parte de um botnet em ataques de rede em grande escala.

- Início de 2018

Os servidores Memcached foram explorados, resultando em ataques de DDoS em grande escala. Esses ataques foram classificados entre os incidentes de DDoS mais extensos já registrados.

- 2019-

2020Houve uma mudança para os ataques de DDoS do tipo "hit-and-run", que são projetados para evitar os métodos tradicionais de detecção.

- 2020

Este ano testemunhamos o aumento dos serviços de DDoS de aluguel, que permitiram que indivíduos sem qualquer conhecimento técnico lançassem ataques sofisticados a organizações mediante o pagamento de uma taxa..

- 2021

As autoridades policiais em todo o mundo intensificaram seus esforços contra as ameaças de DDoS e encerraram várias plataformas de DDoS de aluguel, enquanto apelavam para melhores padrões de segurança da IoT.

Tipos de ataques DoS

Os ataques de inundação são o tipo mais comum de ataque DoS. Eles envolvem sobrecarregar uma rede com tráfego até que ela não aguente mais, negando assim serviço a usuários legítimos. Os exemplos incluem:

1. Ataque de inundação de ping (inundação ICMP)

Esse tipo de ataque sobrecarrega um alvo, enviando muitos pacotes de solicitação de eco (ping) ICMP, esgotando os recursos da rede e provocando a falta de resposta temporária.

Exemplo:

Vamos supor que uma pequena loja online tenha um servidor. Um invasor que deseja interromper os negócios dessa loja envia uma torrente de pacotes de solicitação de eco ICMP usando um comando simples como:

ping -f target_IP_addressO servidor fica sobrecarregado com as solicitações recebidas, causando lentidão ou até mesmo a interrupção total dos serviços, afetando a capacidade da loja de processar pedidos.

2. Ataque de inundação de SYN

Este ataque explora o handshake TCP de três vias, inundando o alvo com um grande volume de pacotes SYN, impedindo assim o estabelecimento de conexões legítimas.

Exemplo:

Um servidor de jogos online popular pode ser alvo de um concorrente que deseja minar a experiência de jogo. O invasor usa uma ferramenta para enviar milhares de solicitações SYN, mas nunca completa o handshake enviando os ACKs correspondentes. Isso pode ser feito usando uma ferramenta como hping3:

hping3 -S -p 80 target_IP_address --floodOs recursos do servidor são consumidos pelas conexões incompletas e os jogadores legítimos não conseguem se conectar ao servidor.

3. Ataque de inundação UDP

Este ataque inunda o alvo com muitos pacotes UDP, provocando o esgotamento de recursos e interrupções na rede.

Exemplo:

Um invasor que deseja interromper um serviço VoIP pode usar um script que envia pacotes UDP para portas aleatórias no sistema de destino, como:

nping --udp -p 1-65535 --rate 10000 target_IP_addressComo o UDP não exige um handshake, o sistema de destino é inundado com pacotes que não consegue processar, levando à degradação do serviço ou à indisponibilidade completa. Isso pode resultar na queda de chamadas ou na baixa qualidade das chamadas para usuários legítimos.

Tipos de ataques de DDoS

Para executar um ataque DDoS, os agentes de ameaças exploram vulnerabilidades em vários protocolos de rede e camadas de aplicações. Eles lançam ataques utilizando diferentes vetores. Os três principais tipos de ataque DDoS incluem:

1. Ataques volumétricos

Este ataque sobrecarrega o alvo com um enorme volume de tráfego, consumindo sua largura de banda e recursos.

Você poderia criar uma grande quantidade de tráfego usando uma ferramenta como hping3:

Exemplo:

Imagine um portal de notícias online durante uma eleição. Um invasor pode usar um botnet para enviar uma enorme quantidade de dados aos servidores do portal, tornando-os indisponíveis para os usuários durante um período crítico.

hping3 -i u1 target_IP_address --floodEssa ação enviaria pacotes o mais rápido possível para o alvo, tentando consumir sua largura de banda.

2. Ataques de exaustão de estado TCP

Este ataque explora pontos fracos no manuseio da conexão TCP para esgotar os recursos do servidor.

Exemplo:

Um pequeno site de e-commerce pode ser alvo de um ataque de exaustão de estado TCP, onde o invasor abre muitas conexões e as deixa incompletas, preenchendo a tabela de conexões do servidor. Isso pode levar à negação de serviço para clientes legítimos.

Você pode simular um ataque de exaustão de estado TCP usando uma ferramenta como hping3 para criar pacotes SYN:

hping3 -c 10000 -d 120 -S -w 64 -p target_port target_IP_address --flood3. Ataques à camada de aplicação

Este ataque tem como alvo aplicações ou serviços específicos para esgotar os recursos do servidor, afetando o desempenho da aplicação.

Exemplo:

Um blog com um recurso de pesquisa não otimizado pode ser alvo de ataques. Um invasor pode automatizar milhares de consultas de pesquisa complexas, consumindo recursos do servidor e tornando o site lento ou fazê-lo travar.

Aqui está um script Python que pode simular este cenário:

import requests# The target URL with the search endpoint

target_url = 'http://example-blog-site.com/search'

# A list of complex search queries

queries = ['complex query 1', 'complex query 2', 'complex query 3', 'complex query 4'] * 1000

# Iterate through the queries and send the requests

for query in queries:

params = {'query': query}

response = requests.get(target_url, params=params)

# Optional: Imprima o status da resposta para monitorar o progresso

print(f'Status code: {response.status_code}')

Este script envia solicitações repetidas ao endpoint de pesquisa do site do blog de destino com várias consultas complexas. Se a função de pesquisa não estiver bem otimizada e as consultas realmente consumirem muitos recursos, isso poderá consumir recursos do servidor e afetar o desempenho do site.

Fluxo de ataques

Mecanismo de detecção

Detectar ataques de DDoS em tempo real é fundamental para minimizar o seu impacto. Mecanismos eficazes de detecção de DDoS incluem:

Detecção de anomalias de tráfego

Analisar padrões de tráfego para identificar picos ou desvios incomuns.

Análise de comportamento

Monitorar o comportamento do usuário para detectar atividades suspeitas ou anormais.

Threshold baseado na taxa

Definir thresholds predefinidos para tráfego de rede e disparar alertas quando eles forem excedidos.

Melhores práticas para prevenir ataques DoS e DDoS

Utilize atualizações de infraestrutura e redundância

Contar com uma infraestrutura robusta e escalável pode ajudar a resistir a um fluxo repentino de tráfego. A implementação de redundância, como ter vários servidores em locais diferentes, pode garantir a continuidade do serviço mesmo se um servidor for alvo.

Realize auditorias de segurança regulares e gerenciamento de patches

Verifique se há vulnerabilidades no sistema regularmente e mantenha todos os seus softwares, incluindo sistemas operacionais, aplicações e quaisquer ferramentas de segurança atualizados. Instale patches e correções assim que estiverem disponíveis.

Tenha um plano de resposta a incidentes

Conte com um plano de resposta claro e bem praticado em vigor. Isso garante que você saiba o que fazer caso um ataque ocorrer, o que pode reduzir significativamente os danos potenciais.

Monitore o tráfego

Monitorar o tráfego da sua rede pode ajudá-lo a identificar padrões indicativos de um ataque DoS ou DDoS. O uso de ferramentas que podem alertá-lo sobre padrões de tráfego incomuns pode ajudá-lo a responder rapidamente quando um ataque ocorre.

Use um serviço de mitigação de DDoS

Esses serviços são especializados na detecção e mitigação de ataques DDoS, fornecendo uma camada adicional de segurança. Eles podem ajudar a absorver o tráfego associado a esses ataques e impedir que cheguem à sua rede.

Use uma solução de SIEM

Uma solução de SIEM fornece análise do tráfego de rede e dos logs do sistema em tempo real, identificando padrões anormais indicativos de ataques DDoS rapidamente. Essa abordagem proativa permite mitigar as ameaças antes que elas aumentem, melhorando sua postura de segurança cibernética.

Detecte e mitigue ataques DDoS com o Log360

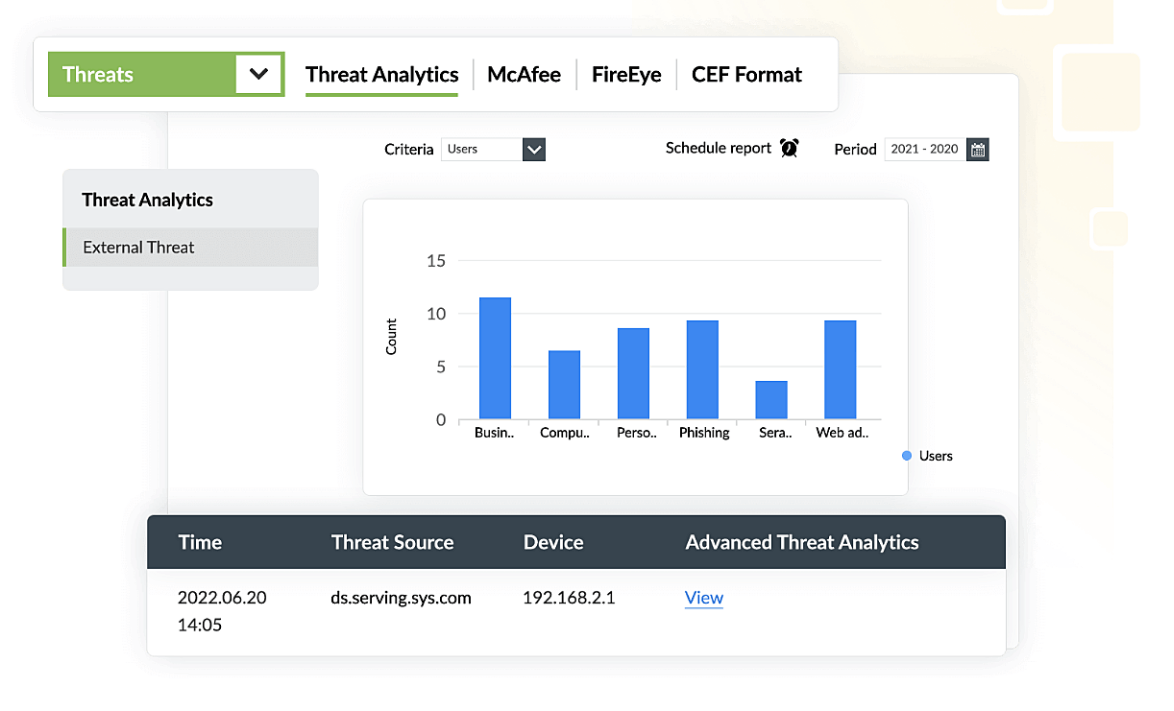

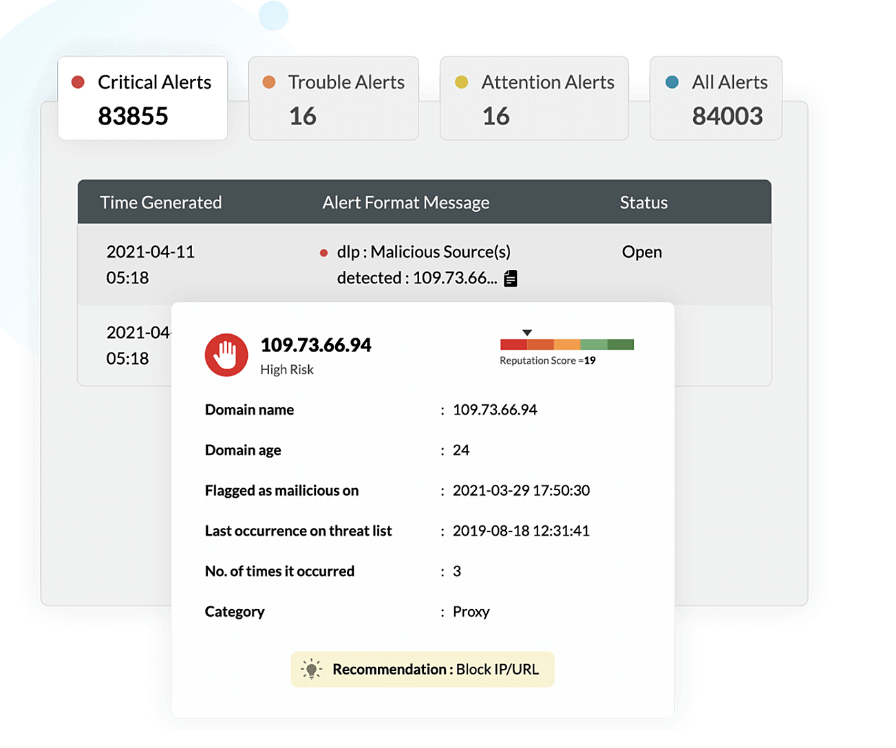

O Log360 oferece diversos recursos que podem ajudar a detectar e mitigar ataques DDoS de maneira eficaz.

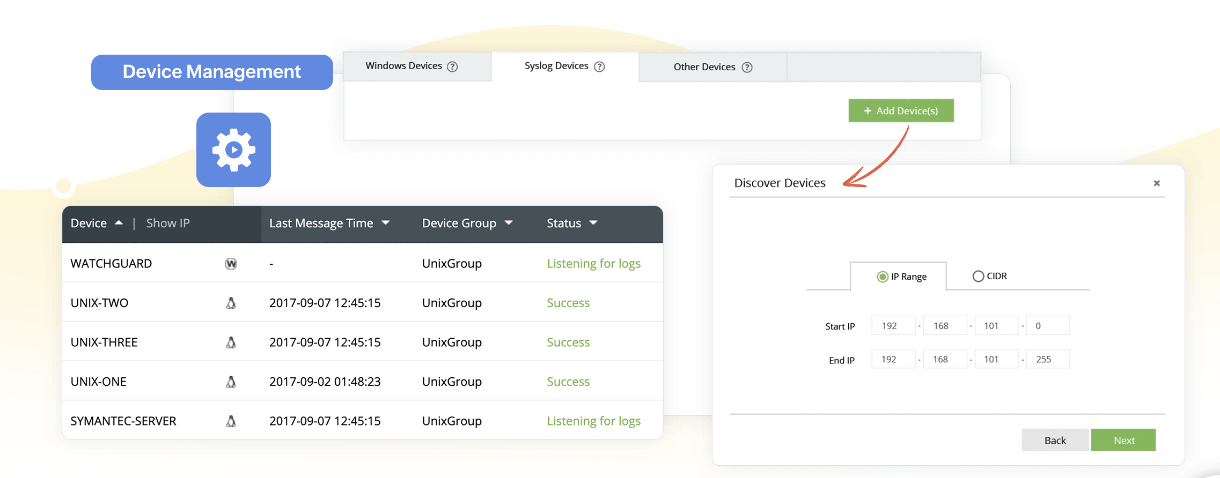

Gerenciamento de registros em tempo real

A coleta de logs em tempo real no Log360 é fundamental na detecção de ataques DDoS, pois fornece acesso imediato a dados atualizados de atividades de rede. Esses dados em tempo real são fundamentais para identificar e responder aos ataques DDoS com eficácia conforme eles ocorrem.

Os ataques DDoS podem aumentar e causar danos significativos em um curto período. Ao coletar dados de logs em tempo real, o Log360 pode detectar anomalias e padrões incomuns associados a ataques rapidamente. Essa detecção imediata permite que as equipes de segurança respondam rapidamente e mitiguem o impacto antes que ele cause uma grande interrupção.

O Log360 fornece supervisão completa para diversas aplicações, incluindo roteadores, firewalls, servidores e vários componentes de rede. Essa abordagem holística permite reconhecer os sinais reveladores de ataques DDoS por meio de padrões de ataque. O padrão de ataque pode ser similar a este:

- Picos repentinos de tráfego e alta taxa de falhas de conexão

- Solicitações concentradas de IPs ou áreas geográficas específicas

- Picos de tráfego fora dos horários de pico

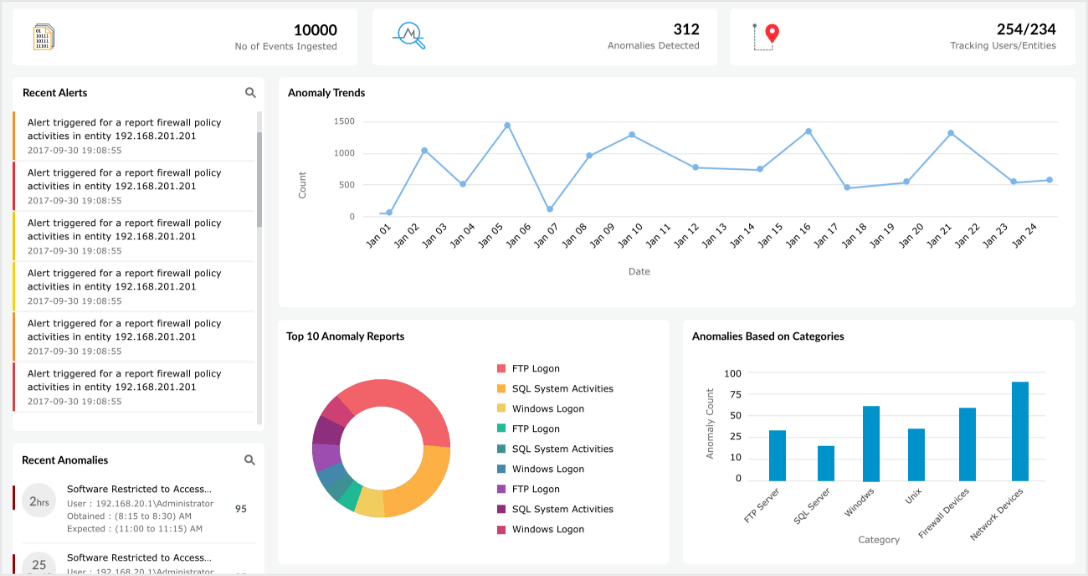

Análise do comportamento do usuário e entidade baseado em machine learning (UEBA)

Utilizando dados de logs em tempo real, o Log360 cria perfis de comportamento para entidades de rede, como usuários, aplicações e servidores, e identifica anomalias indicativas de atividade de DDoS rapidamente. Utilizando aprendizado adaptativo e análise em tempo real, o Log360 atualiza seu conhecimento continuamente para acompanhar a evolução dos padrões de ataques DDoS.

Com o UEBA do Log360, você pode analisar o contexto do usuário e dispositivo, permitindo uma resposta rápida a incidentes e capacitando as organizações a mitigar o impacto dos ataques DDoS de maneira eficaz. O Log360 também fornece relatórios de DoS dedicados e subsidiados que o ajudam a obter insights fundamentais para uma defesa proativa. Esses relatórios esclarecem as tendências de ataque, identificando padrões de tráfego excessivo e falhas de conexão. Ao destacar esses pontos importantes na sua rede, o Log360 ajuda-o a fortalecer suas defesas contra ataques DoS.

Inteligência de ameaças

A integração de inteligência contra ameaças do Log360 revoluciona a defesa contra ataques de DDoS. Ao acessar um amplo repositório de indicadores de ameaças conhecidas, ele identifica e bloqueia o tráfego de fontes maliciosas.

O Log360 detecta comportamentos ou padrões incomuns que se desviam das normas estabelecidas. Eles são sinalizados como ameaças potenciais, e não apenas como picos, garantindo a identificação precisa das ameaças. Respostas rápidas e automatizadas são acionadas para mitigar danos potenciais. Conforme os cenários de ameaças evoluem, o Log360 se adapta atualizando seu banco de dados de inteligência e fornecendo defesa contínua e atualizada. A inteligência de ameaças do Log360 garante medidas de segurança proativas e fundamentadas contra ataques DDoS.