Analise eventos de segurança em sua

rede com a correlação de eventos

em tempo real do Log360.

Detecte anomalias ocultas, rastreie o caminho de um invasor em todos os dispositivos e identifique padrões de ataque em segundos.

Usar correlação de eventos para detecção e investigação de ataques baseados em regras

Quando se trata de detectar ameaças à segurança, os logs de eventos desempenham um papel crucial, pois contêm informações de segurança importantes. O módulo de correlação de eventos do Log360 analisa eventos de segurança diferentes e identifica padrões de ameaças em toda a rede. As cadeias de caracteres do Log360 isolam eventos de segurança para identificar indicadores de um ataque. Com alertas rápidos e precisos, você pode adotar uma postura proativa para evitar danos aos dados e recursos da rede.

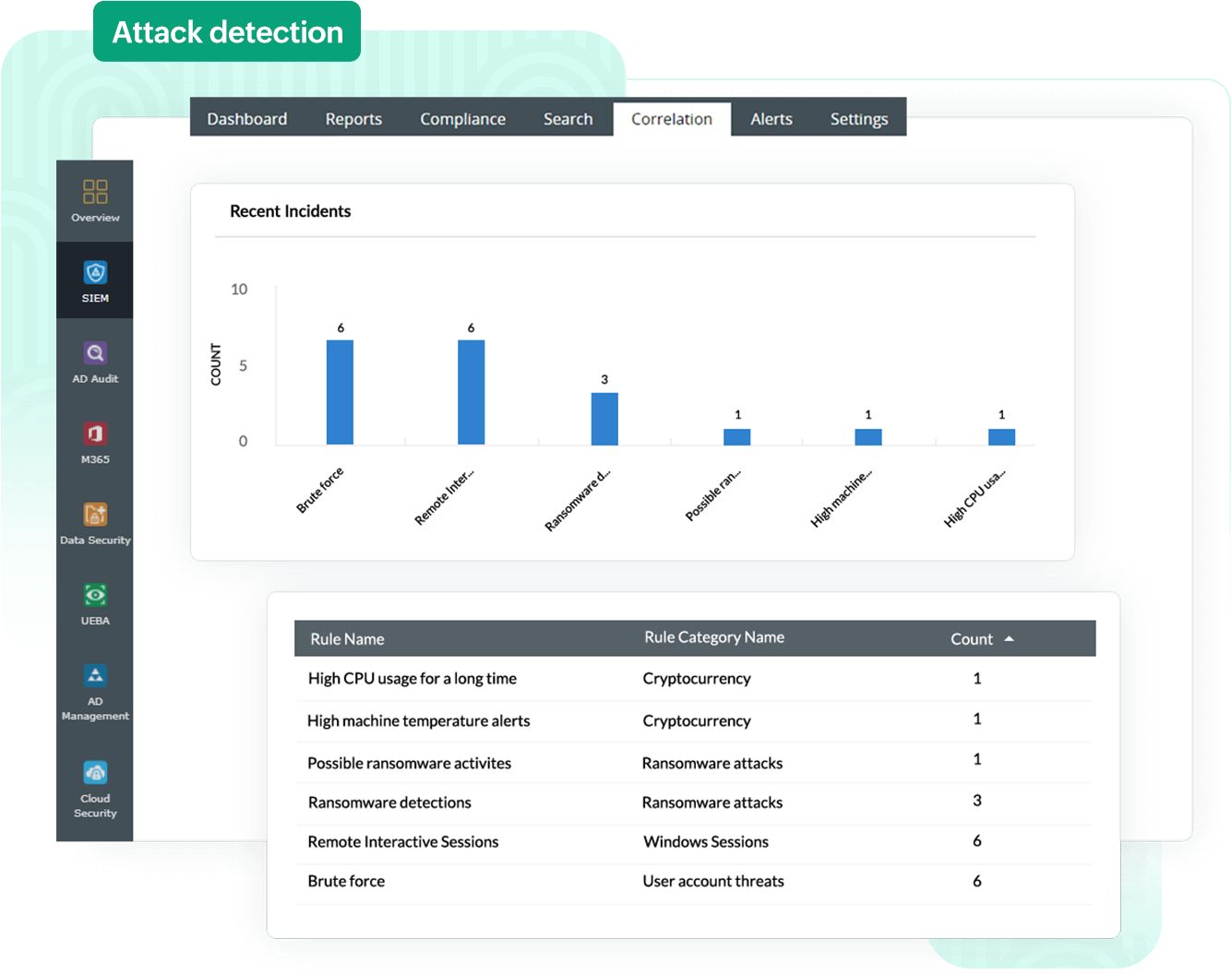

Fique ciente de todas as ameaças de segurança detectadas

Com o painel de correlação intuitivo do Log360, você pode visualizar um resumo de todas as ameaças de segurança detectadas, incluindo ataques de ransomware, ameaças à integridade de arquivos e ameaças ao banco de dados e ao servidor Web. Você pode obter insights sobre incidentes recentes, melhorar as investigações e resolver problemas rapidamente.

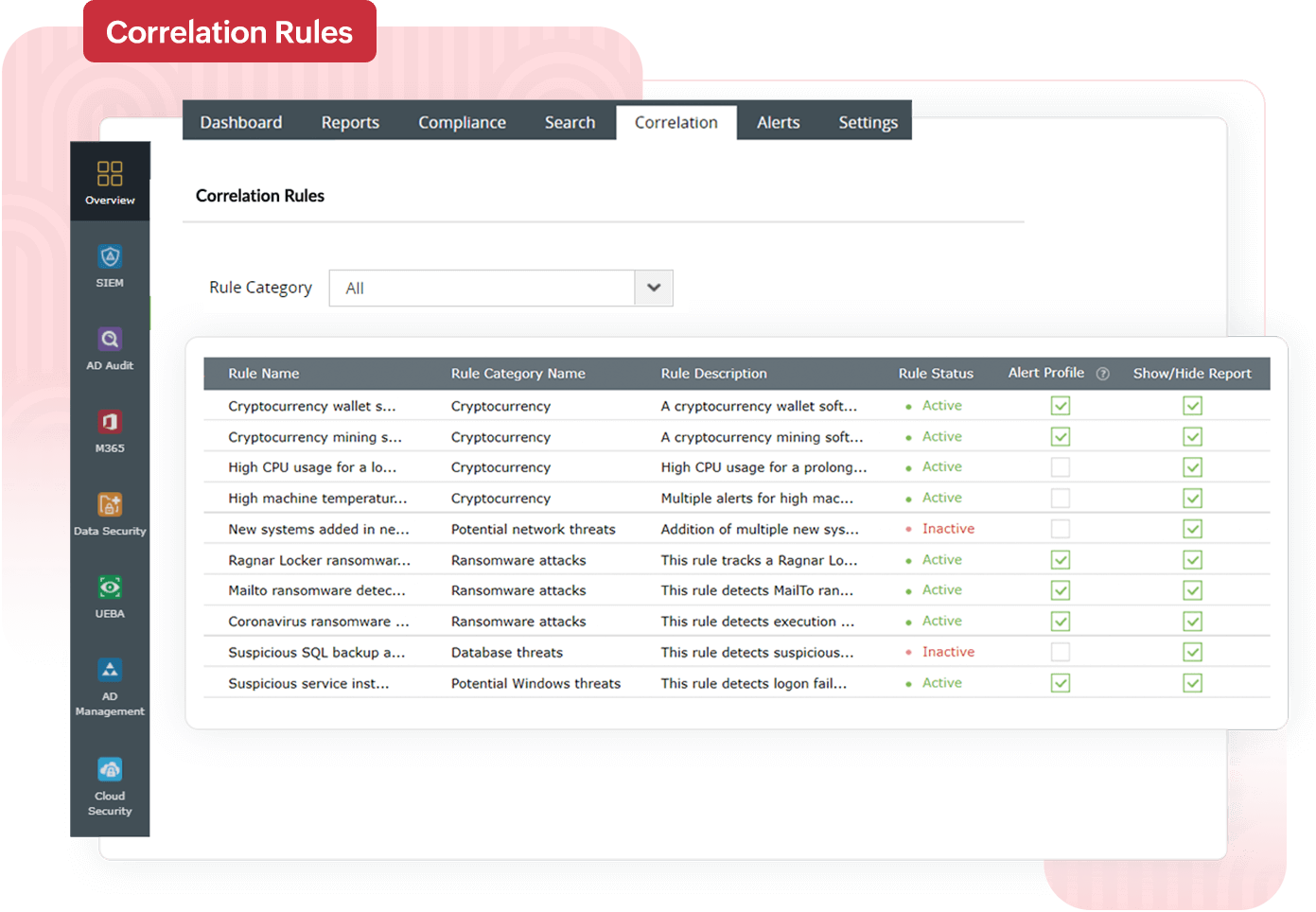

Detecte ataques cibernéticos usando regras de ataque pré-criadas

O mecanismo de correlação de eventos do Log360 tem mais de 30 regras de correlação predefinidas para detectar vários ataques cibernéticos comuns. Você também pode criar suas próprias regras para analisar com base em seus requisitos com o construtor de regras personalizado.

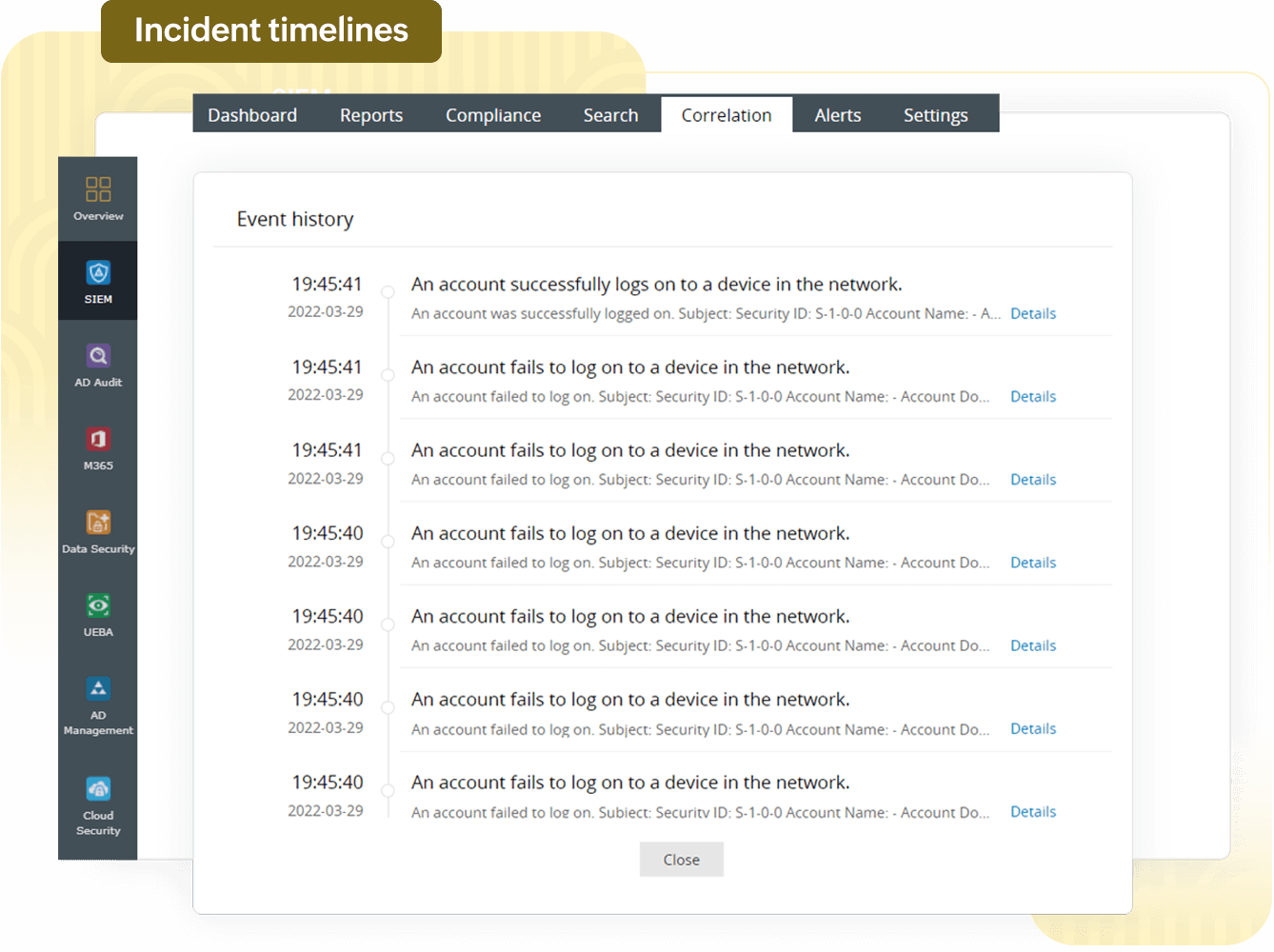

Investigue ataques cibernéticos com cronogramas

Navegue por uma linha do tempo de evento detalhada para cada incidente detectado e faça uma busca no conteúdo bruto do log para obter informações detalhadas sobre contas comprometidas, dispositivos infectados e muito mais. Investigue ataques cibernéticos, como tentativas de força bruta e mineração de criptomoedas, visualizando o histórico de ocorrências com eventos de segurança sequenciais.

Por que escolher o

Log360 para a detecção

de ataques com

base em regras?

Analisar dados de log de um só lugar

Aproveite a coleta centralizada de logs de eventos, onde você pode analisar dados de log de diferentes fontes em sua rede.

Seja alertado sobre ameaças de segurança rapidamente

Receba alertas por e-mail e SMS quando um incidente de segurança for detectado.

Gerencie e responda a incidentes de forma eficaz

O console de gerenciamento de incidentes do Log360 ajuda você a gerenciar incidentes de segurança com facilidade. Ao configurar fluxos de trabalho de incidentes, você pode automatizar a resposta a incidentes.

Recursos Relacionados

Obtenha nosso kit de recursos

Obrigado

Você receberá um e-mail com o kit de recursos de correlação de eventos em breve.

White paper

Este whitepaper é uma ótima introdução ao conceito de correlação de eventos e explica exatamente como ele funciona, bem como se encaixa na estratégia geral de segurança da sua organização.

Manual

Nosso manual de segurança de rede explica as aplicações práticas da correlação de eventos e fornece alguns casos de uso introdutórios úteis.

Infográfico

Saiba mais sobre criptomoedas e cryptojacking. Como a criptomineração ilegal afeta as organizações e como a correlação de eventos pode ajudar? Nosso infográfico vai te contar mais.