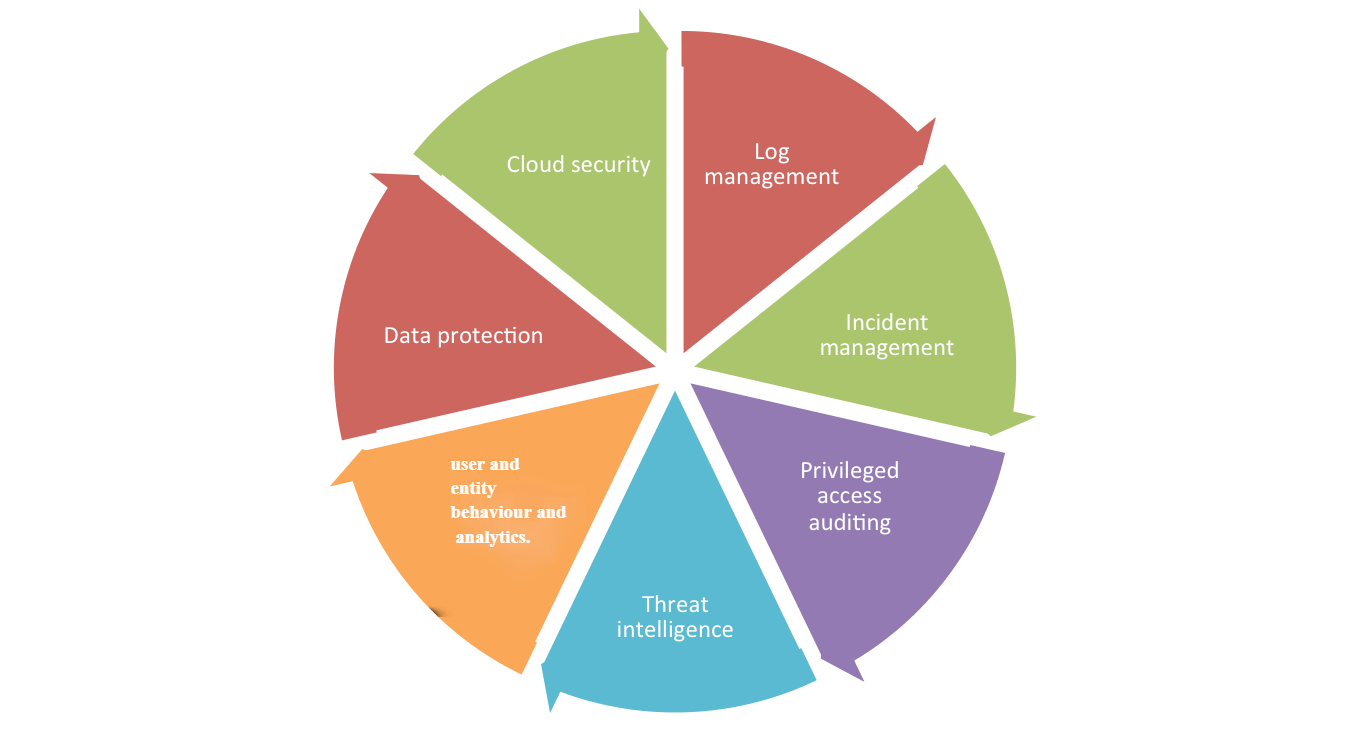

Funções do SIEM

Nesta página

- Gerenciamento de logs

- Gerenciamento de incidentes

- Auditoria de acesso privilegiado

- Inteligência de ameaças

- Segurança na nuvem

- Análise de comportamento e entidade do usuário (UEBA)

- Proteção de dados

As soluções de gerenciamento de eventos e segurança da informação (SIEM) fornecem uma visão holística de todas as atividades que acontecem em uma infraestrutura de TI monitorando atividades de rede e empregando inteligência de ameaças e análise de comportamento de usuário e entidade (UEBA) para detectar e mitigar ataques.

Gerenciamento de log

O gerenciamento de log envolve a coleta, normalização e análise de dados de log e é usado para obter melhor visibilidade das atividades de rede, detectar ataques e incidentes de segurança e atender aos requisitos de mandatos regulatórios de TI. Para uma análise de log eficaz, as soluções SIEM empregam diferentes processos, como correlação de log e análise forense, que ajudam a detectar violações de dados e ataques em tempo real. O gerenciamento de log também inclui arquivar dados de log com segurança para reter logs por um período de tempo personalizado.

Gerenciamento de incidentes

Um incidente de segurança é um evento anormal em relação às atividades regulares em uma rede. Um incidente é capaz de colocar os dados confidenciais de uma organização em risco e pode levar a uma violação de dados ou a um ataque, mas nem sempre. O gerenciamento de incidentes inclui detectar e mitigar incidentes de segurança.

A detecção de incidentes é o processo de identificar uma ameaça à segurança acontecendo em uma rede. Você pode detectar incidentes usando várias técnicas, como correlação de log, UEBA e análise de ameaças.

A resolução de incidentes se refere à resolução de um incidente ou ataque na rede e à colocação da rede de volta a um estado funcional. As soluções SIEM fornecem vários fluxos de trabalho que podem ser executados automaticamente quando um alerta é acionado. Esses fluxos de trabalho ajudam muito a evitar que ataques se espalhem lateralmente na rede

Auditoria de acesso privilegiado

Contas de usuário privilegiadas são aquelas com privilégios de administrador. Esses privilégios podem permitir que o usuário instale, remova ou atualize software; modifique configurações do sistema; crie, modifique ou altere permissões de usuário; e muito mais.

Contas privilegiadas são de suma importância para garantir a segurança da rede, pois apenas uma conta de usuário privilegiada comprometida pode dar a um invasor mais acesso aos recursos da rede. É essencial rastrear e auditar as ações de usuários privilegiados e gerar alertas em tempo real para atividades anormais. O monitoramento de contas de usuários privilegiados pode ajudar a rastrear e prevenir ataques internos, pois essas contas têm permissão para observar as atividades de outros usuários em uma rede. Se os usuários tentarem aumentar seus privilégios, isso pode ser uma ameaça potencial. As soluções SIEM podem detectar esse comportamento e auditar as atividades de usuários privilegiados para aumentar a segurança da rede.

Inteligência de ameaças

A inteligência de ameaças é essencial para evitar que um ataque ocorra, em vez de reagir ao incidente depois que ele acontece. A inteligência de ameaças combina o conhecimento obtido de evidências, informações contextuais, indicadores e respostas de ação coletadas de várias ameaças e produz instâncias concretas de indicadores de comprometimento (IOCs). Ela também pode fornecer informações sobre as táticas, técnicas e procedimentos (TTPs) envolvidos nas ameaças emergentes e pode monitorar as atividades atuais da rede para detectar padrões anômalos. A inteligência de ameaças incorpora ferramentas de inteligência artificial (IA) e aprendizado de máquina (ML) para distinguir padrões regulares e irregulares em uma rede para determinar se uma atividade representa uma ameaça à rede.

Segurança na nuvem

A segurança na nuvem envolve a proteção de dados e infraestrutura hospedados em plataformas de nuvem. As plataformas de nuvem são igualmente vulneráveis às plataformas locais quando se trata de segurança. As soluções SIEM ajudam os administradores de segurança de TI a proteger plataformas de nuvem detectando anomalias de rede, comportamentos anormais do usuário, acesso não autorizado a recursos críticos e muito mais.

Análise de entidade e comportamento do usuário (UEBA)

A UEBA em soluções SIEM geralmente é baseada em ML ou IA e analisa o padrão de trabalho normal de um usuário ou a maneira típica como um usuário específico acessa a rede diariamente. Ela pode detectar desvios do comportamento normal, gerar um alerta e notificar o administrador de segurança imediatamente.

Quanto mais informações a solução SIEM processa de diferentes fontes, como roteadores, firewalls, controladores de domínio, aplicativos, bancos de dados e qualquer dispositivo computacional em uma rede, mais precisa a detecção de anomalias pode se tornar ao longo do tempo. A UEBA usa técnicas de ML e algoritmos de IA para processar as informações, aprender os padrões de ameaças e identificar se um padrão específico em uma rede é semelhante a uma anomalia de ameaça que ocorreu anteriormente. Com essa detecção, a UEBA ajuda a gerar alertas em tempo real e aproveita a automação na prevenção de ameaças para torná-la mais confiável.

Proteção de dados

Um dos principais objetivos dos profissionais de segurança é evitar perda ou exfiltração de dados confidenciais. As soluções SIEM ajudam a detectar, mitigar e prevenir violações de dados monitorando continuamente o comportamento do usuário. As soluções SIEM rastreiam acessos a dados críticos e identificam acessos não autorizados ou tentativas de acesso. Elas também observam escalonamentos de privilégios em contas de usuários e quaisquer alterações nos dados feitas por essas contas. Quando esses recursos de detecção são combinados com o gerenciamento de fluxo de trabalho, os administradores de segurança podem configurar a solução SIEM para evitar atividades maliciosas na rede.

Então, o que vem depois?

Simplifique a segurança com a solução SIEM da ManageEngine, Log360.

O Log360 reúne gerenciamento de log, monitoramento de segurança e detecção de ameaças em uma plataforma. Saiba como ele pode simplificar seus processos de segurança e aumentar suas capacidades de defesa.