O que é SIEM?

O gerenciamento de eventos e segurança da informação (SIEM) é uma solução avançada de segurança cibernética projetada para agregar e correlacionar centralmente dados de segurança de várias fontes dentro de sua rede. O SIEM desempenha um papel crucial na proteção contra ataques cibernéticos sofisticados e na garantia da conformidade.

A Gartner® introduziu o termo SIEM em 2005 para abordar a necessidade de monitoramento de segurança centralizado. Hoje, as soluções SIEM atendem a uma ampla gama de requisitos de segurança empresarial, incluindo detecção avançada de ameaças e conformidade. Elas também fornecem recursos de gerenciamento operacional, como gerenciamento de incidentes, relatórios e painéis de análise de segurança.

Por que SIEM?

Os profissionais de segurança geralmente enfrentam desafios na agregação de dados de segurança de vários aplicativos e dispositivos na rede. Eles frequentemente não têm visibilidade abrangente, o que é crucial para detectar e abordar prontamente ameaças cibernéticas, avaliar o impacto de ataques cibernéticos e melhorar proativamente a postura de segurança de sua rede.

Ao contrário de outras soluções de segurança que se concentram em funcionalidades específicas, o SIEM é uma plataforma de segurança configurável que fornece uma visão geral abrangente de ambientes locais e em nuvem. As ferramentas SIEM melhoram significativamente a visibilidade da segurança, permitem a detecção de ameaças em tempo real e facilitam o gerenciamento de conformidade, fortalecendo assim a segurança da rede. Ao integrar inteligência artificial (IA), essas ferramentas automatizam os processos de remediação, preveem os próximos passos dos adversários e reduzem a carga de trabalho dos analistas de segurança. Elas fornecem insights acionáveis e capacitam as equipes de segurança a combater técnicas adversárias de forma eficaz

"Com o Log360, conseguimos detectar e remediar um ataque de worm 20 vezes mais rápido."

Como o SIEM funciona

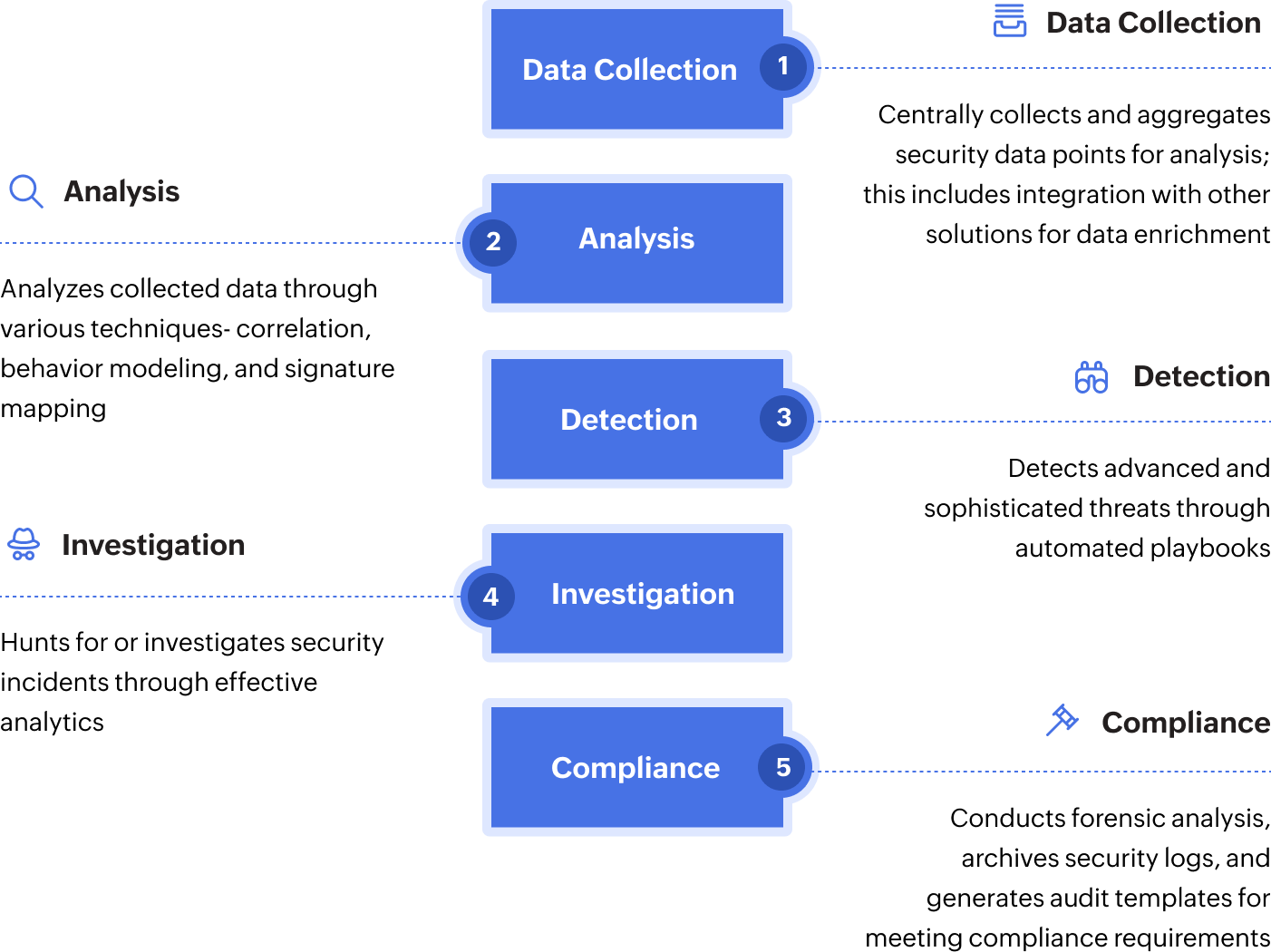

Figura 1: Como funcionam as soluções SIEM.

A função mais fundamental de qualquer ferramenta SIEM é agregar pontos de dados de segurança, principalmente logs e eventos, em um local centralizado. Se você optar por uma solução SIEM local, seus dados serão hospedados em um servidor e posteriormente arquivados em um dispositivo de armazenamento secundário para fácil recuperação. Se você optar por uma solução SIEM baseada em nuvem, seus dados serão armazenados na nuvem no ambiente do fornecedor. A agregação centralizada de dados de log é um ponto forte de qualquer solução SIEM porque fornece aos analistas de segurança visibilidade abrangente em toda a rede e facilita a análise forense em um estágio posterior.

A segunda função principal de uma solução SIEM é analisar os dados coletados e fornecer insights acionáveis. Essa análise emprega várias técnicas, incluindo correlação, análise de comportamento e visualização de tendências. A correlação em tempo real permite que os analistas vinculem vários eventos aparentemente não relacionados para identificar padrões para detecção eficaz de ameaças, que é uma função central de qualquer ferramenta SIEM. A análise de comportamento, geralmente alimentada por aprendizado de máquina ou IA, ajuda a estabelecer linhas de base para comportamentos e atividades de usuários e entidades para detectar anomalias, aumentando assim a precisão da detecção de ameaças. As ferramentas SIEM geralmente combinam regras de detecção estáticas com modelos de anomalias para detectar ameaças com alta precisão e exatidão.

Quer saber mais sobre a cobertura de ameaças da ManageEngine?

Confira nossa exaustiva biblioteca de regras de detecção de ameaças.

Além disso, as soluções SIEM oferecem suporte ao monitoramento contínuo de segurança para casos de uso de gerenciamento de mudanças e monitoramento de atividades do usuário, que são essenciais para a maioria dos requisitos de conformidade. Com recursos de arquivamento de dados de log, análise forense e monitoramento de segurança, adotar uma solução SIEM se torna um componente crucial de qualquer jornada de conformidade.

Capacidades SIEM

Gerenciamento de logs

A capacidade de analisar eventos de log e outros dados em fontes distintas é uma funcionalidade essencial de uma solução SIEM. A coleta e o armazenamento centralizados de pontos de dados de segurança permitem monitoramento em tempo real, análise histórica e identificação rápida de incidentes de segurança. Ao centralizar e correlacionar logs de segurança, o software SIEM aprimora a visibilidade das atividades de rede, oferece suporte a requisitos de conformidade e facilita a resposta eficiente a incidentes e a investigação forense.

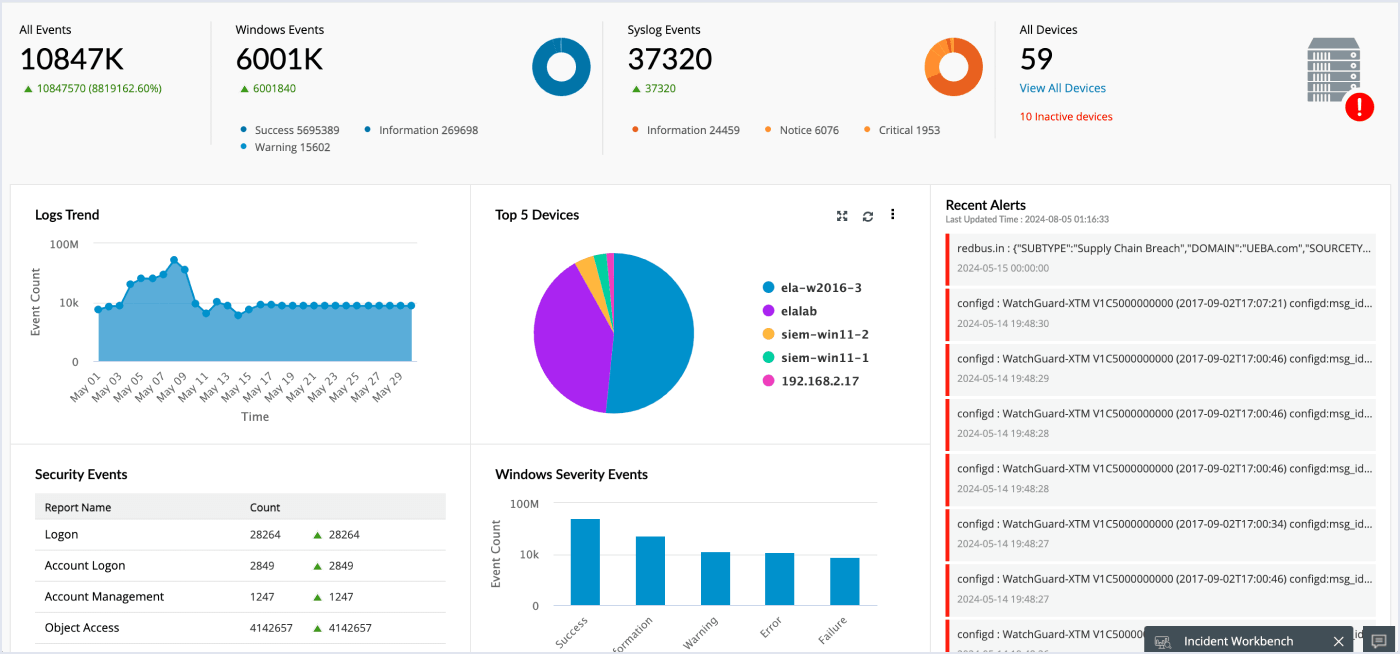

Figura 2: Painel de visão geral de eventos do Log360.

Detecção de ameaças

Ao alavancar análises avançadas, regras de correlação e aprendizado de máquina, as soluções SIEM podem detectar anomalias, atividades suspeitas, padrões de ataque conhecidos e ameaças à segurança. Frequentemente, os fornecedores de SIEM também se alinham com estruturas de modelagem de ameaças, como MITRE ATT&CK, para detectar com eficiência as táticas, técnicas e procedimentos envolvidos em ataques cibernéticos.

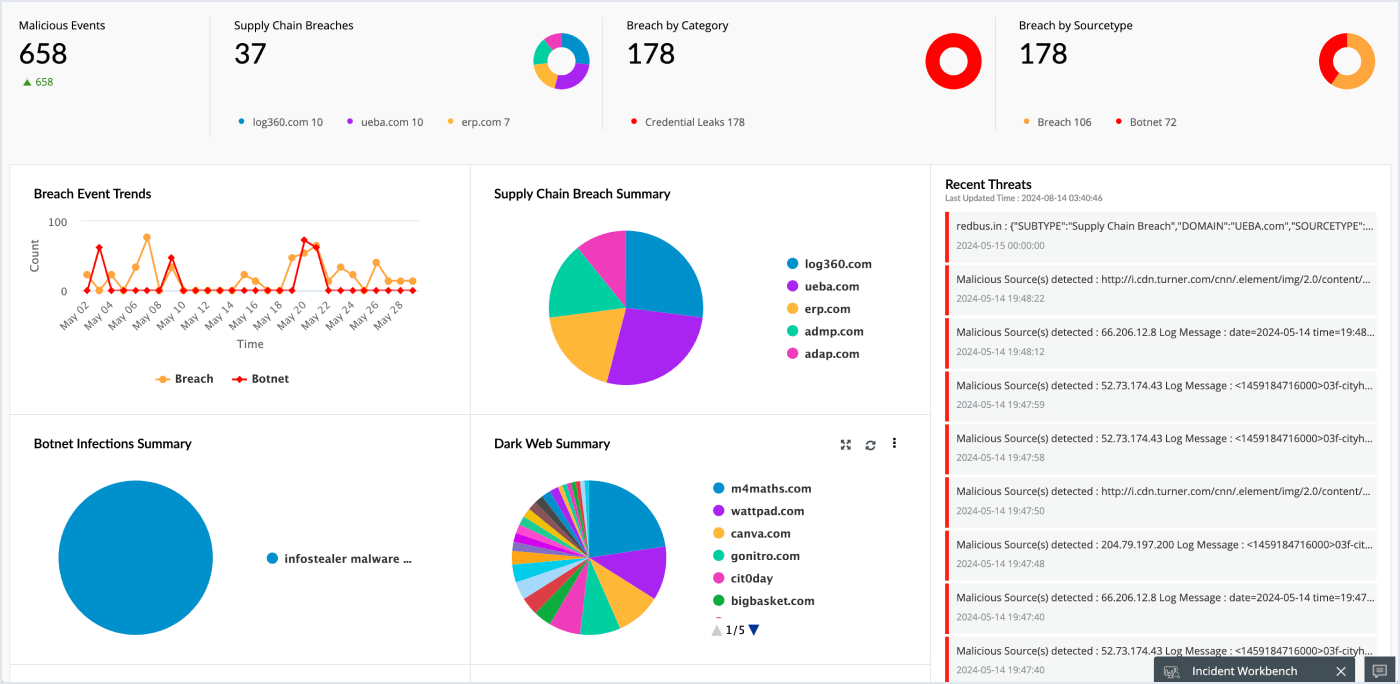

Figura 3: Painel do Threat Analytics do Log360.

Interessado em saber como as soluções SIEM lidam com falsos positivos?

Falsos positivos, ou alertas sobre ameaças não reais, são grandes problemas para os centros de operações de segurança de hoje. Os sistemas SIEM estão evoluindo a cada dia para lidar com falsos positivos na detecção de ameaças. As ferramentas SIEM de nova geração de hoje usam vários métodos, incluindo:

Ajuste e personalização

Ajuste e personalização O ajuste fino dos sistemas SIEM ao ambiente específico e ao cenário de ameaças de uma organização é o primeiro passo para reduzir falsos positivos. Isso envolve o ajuste de regras de correlação e limites para se adaptar ao seu ambiente. As ferramentas SIEM atuam como uma plataforma personalizada para facilitar o ajuste fino e a otimização necessários para uma empresa.

Aprendizado de máquina e IA

Soluções SIEM avançadas utilizam algoritmos de aprendizado de máquina para aprender com incidentes passados e melhorar a precisão ao longo do tempo. Isso ajuda a diferenciar atividades legítimas de ameaças reais. O Log360 utiliza limites inteligentes alimentados por algoritmos de aprendizado de máquina para entender o comportamento da sua rede e detectar ameaças com precisão sem precisar especificar limites.

Análise contextual

O software SIEM incorpora informações contextuais, como detalhes do usuário, pontuações de risco do usuário, informações de vulnerabilidade e criticidade de ativos para avaliar melhor a gravidade de um alerta e reduzir falsos positivos. Confira o recurso de investigação contextual e guiada do Log360 que enriquece suas informações de alerta.

Loops de feedback

Analistas de segurança podem fornecer feedback sobre alertas, que o sistema SIEM usa para refinar suas capacidades de detecção. Este processo de melhoria contínua ajuda a minimizar falsos positivos.

Orquestração de segurança

As soluções SIEM geralmente se integram e orquestram com outras ferramentas de segurança, como soluções de detecção e resposta de endpoint (EDR) e sistemas de detecção de intrusão, para corroborar alertas e reduzir falsos positivos.

Análise de segurança para investigação de ameaças

As soluções SIEM fornecem uma plataforma de análise contextual e guiada para analistas de operações de segurança investigarem um incidente relatado de forma eficaz. Elas reúnem tráfego de rede, comportamento do usuário e inteligência de ameaças externas para aprimorar a investigação de ameaças. A capacidade de análise de segurança das ferramentas SIEM descobre ameaças ocultas e vetores de ataque para agilizar a resposta a incidentes. Essa capacidade é crucial para identificar a causa raiz de incidentes de segurança, prevenir ataques futuros e demonstrar conformidade com as regulamentações do setor.

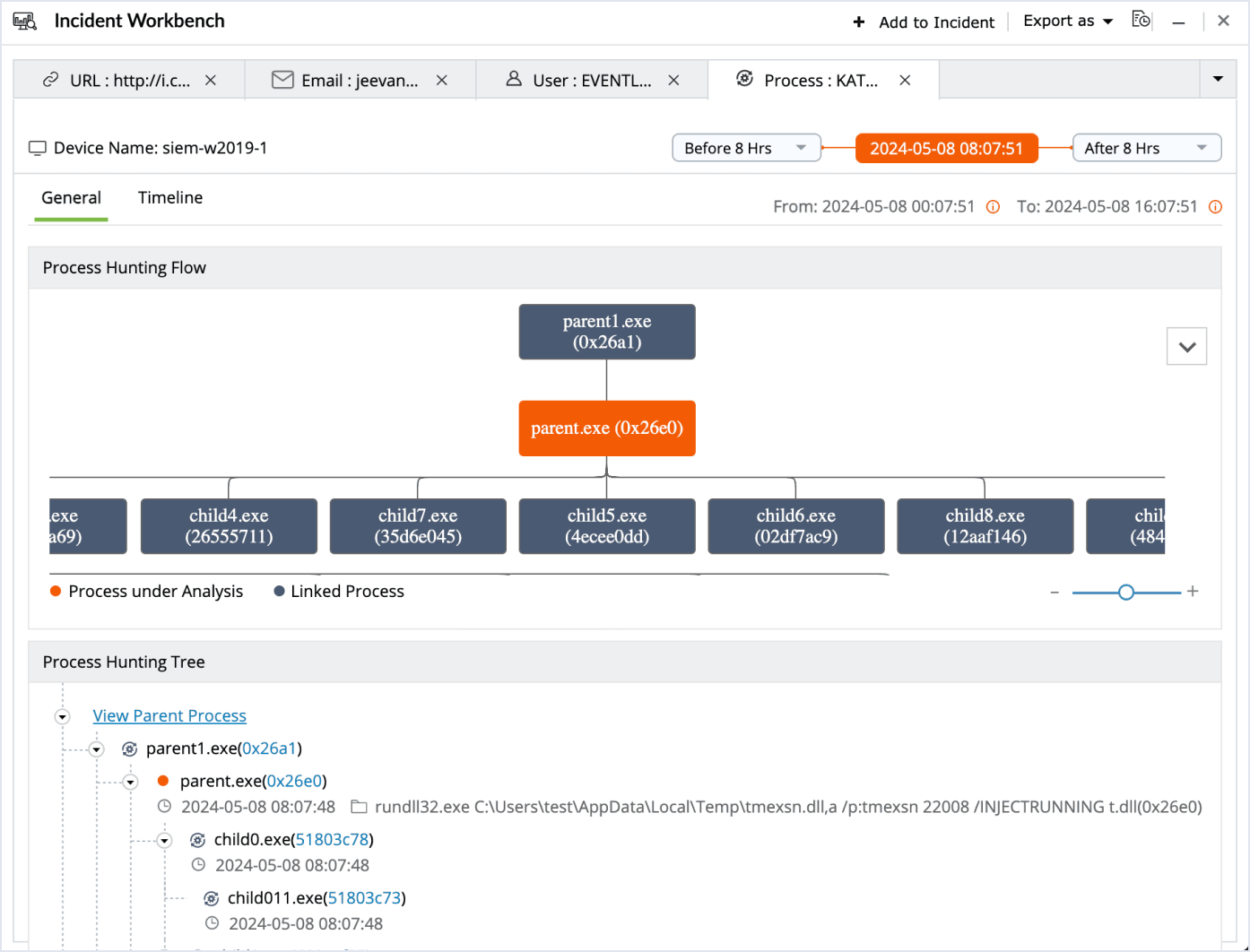

Figura 4: Análise de linhagem de busca de processos do Log360.

Resposta automatizada a ameaças

Ao aproveitar a análise de dados em tempo real e manuais predefinidos, os sistemas SIEM identificam e mitigam ameaças rapidamente, reduzindo os tempos de resposta e minimizando danos potenciais. Ao criar scripts de ações predefinidas com base em indicadores ou gatilhos de ameaças específicos, as soluções SIEM mitigam ameaças automaticamente, reduzindo a intervenção humana e os tempos de resposta. Desde o bloqueio de endereços IP maliciosos e isolamento de sistemas comprometidos até o bloqueio de um usuário do acesso, a automação de resposta a ameaças garante que as equipes de segurança se concentrem em iniciativas estratégicas, garantindo ao mesmo tempo um tratamento rápido e eficaz de incidentes. As soluções SIEM usam suas integrações e orquestração para obter uma execução eficiente do fluxo de trabalho em diferentes ferramentas e plataformas usadas.

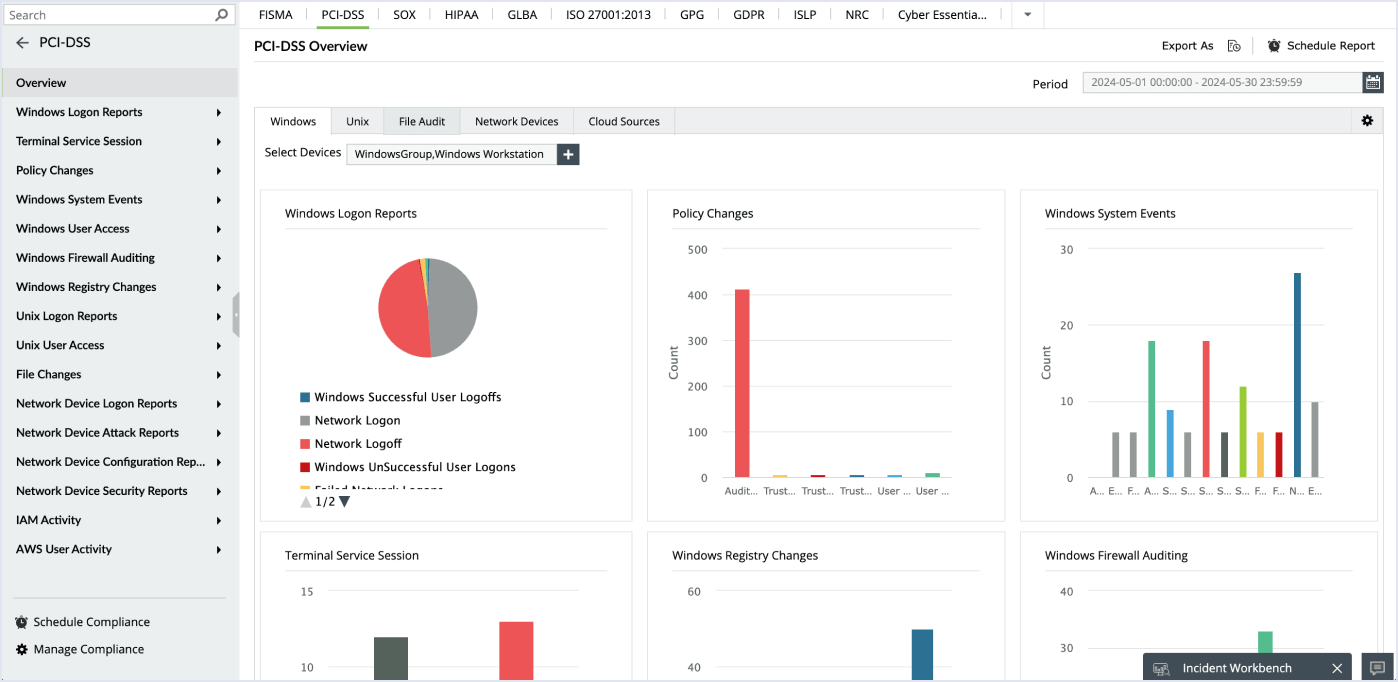

Gerenciamento de conformidade

Ao centralizar os dados de segurança e automatizar os relatórios, as soluções SIEM agilizam e simplificam o processo de demonstração de adesão às regulamentações do setor, como o GDPR, o PCI DSS e o HIPAA. Com trilhas de auditoria robustas, monitoramento em tempo real, relatórios de auditoria predefinidos e alertas de violação, as organizações podem identificar proativamente lacunas de conformidade e mitigar riscos de forma eficaz. Além disso, as soluções SIEM de nova geração avaliam continuamente o ambiente de rede em relação aos padrões e mandatos do setor para identificar riscos e lacunas de conformidade e oferecer uma visão geral abrangente da postura de risco.

Figura 5: Painel de visão geral de eventos do Log360.

Confira o Quadrante Mágico™ 2024 da Gartner para SIEM para saber mais sobre os recursos essenciais das soluções SIEM e o posicionamento dos fornecedores.

O que vem depois?

Você está aprendendo e se educando sobre segurança cibernética e SIEM?

Aqui estão algumas fontes relacionadas

- Ebooks

- Whitepapers

- Estudos de caso

Casos de uso essenciais de SIEM para operações de segurança modernas

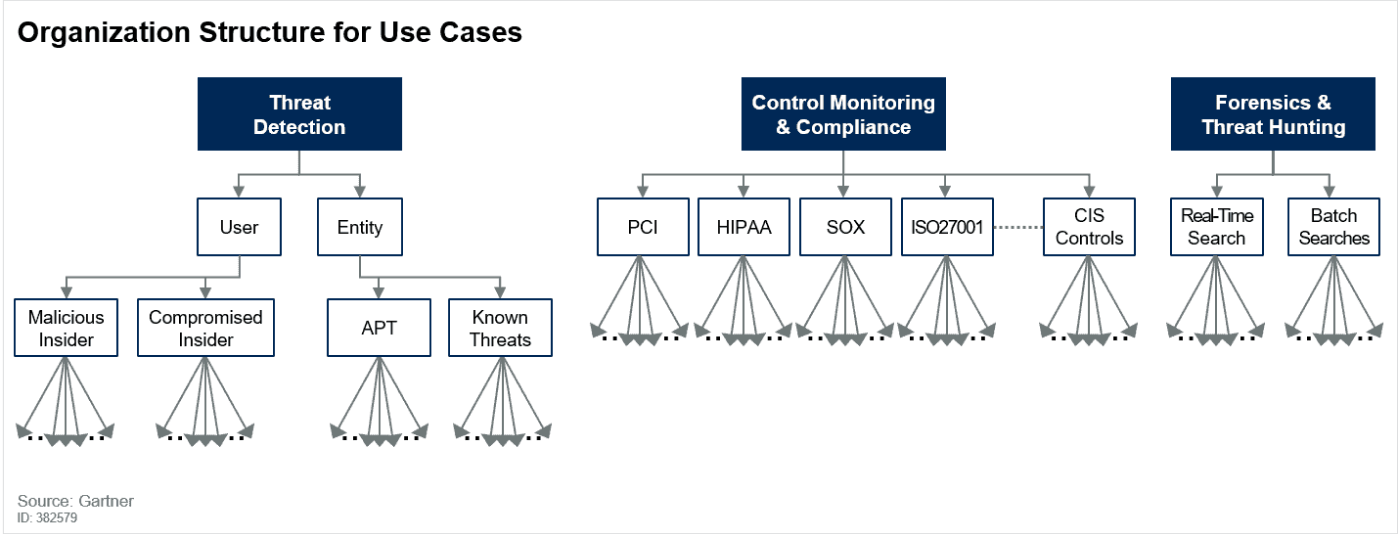

As operações de segurança corporativa adaptam seus casos de uso de segurança com base em fatores como tamanho organizacional, natureza do negócio, maturidade de segurança e setor da indústria. A Gartner aconselha manter um conjunto bem estruturado e em melhoria contínua de casos de uso de segurança para garantir que eles permaneçam valiosos e relevantes para as operações de segurança, em vez de se tornarem documentos obsoletos. A formulação de casos de uso de segurança fortes impulsiona a implementação de soluções de SIEM.

As soluções de SIEM, servindo como o hub central para dados de segurança, estão entre as ferramentas mais eficazes para implementar uma ampla gama de casos de uso de segurança. Seus recursos de orquestração e integração os tornam particularmente valiosos para detecção de ameaças, gerenciamento de conformidade e monitoramento contínuo.

De acordo com a Gartner, os casos de uso de segurança podem ser amplamente classificados de acordo com a figura abaixo.

As soluções SIEM ajudam você a atender a todas as três categorias desses casos de uso: detecção de ameaças, conformidade e monitoramento contínuo, além de investigação forense e busca de ameaças.

Principais casos de uso de SIEM para implementar

SIEM para detecção de ameaças

Detecção de ameaças internas maliciosas

Detecte atividades internas suspeitas, como acesso incomum a um recurso crítico, tentativas de exfiltração de dados ou logons anormais, usando a capacidade de análise comportamental dos sistemas SIEM. Integre um sistema de gerenciamento de risco do usuário com análise comportamental para detectar ataques internos lentos e persistentes, comprometimentos de contas e muito mais.

Detecção de usuário comprometido

Identifique vazamentos de credenciais ou uso incomum de uma conta de usuário para detectar comprometimentos de conta de usuário. Ajuste suas regras de detecção de SIEM para monitorar indicadores de ataque, como logons de locais incomuns ou em horários incomuns ou vários logons em um curto espaço de tempo de diferentes geolocalizações. Isso pode ajudar a detectar contas de usuário comprometidas.

A solução SIEM da ManageEngine, Log360, inclui monitoramento da dark web para detectar vazamentos de credenciais e outras informações de usuários na dark web. Receba alertas sobre vazamentos na dark web e automatize medidas proativas, como redefinições de credenciais ou bloqueios de contas, antes que adversários possam usá-las para assumir o controle de suas contas de usuários.

Detecção avançada de ameaças persistentes

Detecte ameaças avançadas e complexas, como movimentação lateral, escalonamento de privilégios, exfiltração de dados ou acesso a credenciais, usando regras de correlação e detecção de anomalias orientada por aprendizado de máquina. Mapear regras para as táticas e técnicas da estrutura de modelagem de ameaças MITRE ATT&CK ajuda a avaliar a cobertura de ameaças que você obtém da implementação do SIEM.

Detecção de ameaças conhecidas

Procure soluções SIEM que tenham integração interna com plataformas de inteligência de ameaças para aprimorar seus recursos de detecção de ameaças conhecidas. As ferramentas SIEM geralmente vêm com um rico repositório de ameaças próprio para detectar endereços IP maliciosos, URLs, domínios e indicadores de comprometimento. Elas também oferecem manuais para detectar e mitigar instantaneamente ameaças conhecidas.

Confira o manual do Log360 para detectar e mitigar tentativas de intrusão de fontes maliciosas conhecidas.

SIEM para controles e monitoramento de conformidade

A essência dos controles e monitoramento de conformidade é a agregação de dados e a capacidade de gerar relatórios de auditoria a partir deles. Os sistemas SIEM desempenham um papel crucial nisso, fornecendo visibilidade em tempo real de eventos de segurança; gerando relatórios de conformidade para mandatos como PCI DSS, HIPAA, GDPR, SOX e FISMA; e garantindo a proteção de dados por design.

Além disso, para facilitar o monitoramento eficaz da atividade do usuário, as soluções SIEM rastreiam alterações nas credenciais do usuário e padrões de acesso para detectar alterações não autorizadas e garantir a conformidade com as políticas internas. As soluções SIEM coletam e auditam logs de sistema e segurança, facilitando a geração de relatórios de conformidade detalhados e a realização de análises forenses em caso de violação de segurança.

SIEM para análise forense e busca de ameaças

Os sistemas SIEM aprimoram a análise forense e a busca de ameaças em operações de segurança por meio de suas funções de pesquisa e correlação. Eles permitem pesquisas em lote em dados de log históricos, auxiliando as equipes de segurança a investigar incidentes anteriores e identificar padrões ou tendências. Ao aproveitar os recursos de correlação histórica e pesquisa, o software SIEM revela tendências e padrões de longo prazo cruciais para uma análise forense eficaz. Além disso, os recursos de análise de segurança do software SIEM, incluindo cronogramas de incidentes automatizados, visualizações de linhagem de processos, visualizações de caminhos de ataque e mapeamento contextual de usuários, facilitam a análise abrangente de eventos de segurança e a busca eficiente por ameaças.

Função do SIEM na segurança cibernética

O SIEM funciona como uma plataforma de segurança abrangente em vez de uma solução única que oferece recursos específicos. Desde sua criação pela Gartner em 2005, o SIEM evoluiu significativamente, adaptando-se continuamente às mudanças e necessidades dinâmicas do mercado.

Inicialmente uma abordagem simples para gerenciamento de log e conformidade, o SIEM se transformou em uma tecnologia de última geração. As principais distinções entre o SIEM e outras tecnologias, particularmente soluções de detecção e resposta a ameaças como EDR, detecção e resposta de rede (NDR) e detecção e resposta estendidas (XDR), são as seguintes:

Abordagem holística

O SIEM abrange coleta e análise de dados, operando independentemente de outros fornecedores que geralmente dependem de tecnologias adicionais para um funcionamento eficaz.

Alta personalização

Nenhuma solução única pode atender às diversas necessidades de segurança de diferentes setores. Para garantir a segurança ideal, é essencial personalizar e ajustar a solução de segurança aos requisitos específicos da empresa. As plataformas SIEM são altamente personalizáveis.

Integração

As soluções SIEM atuam como um hub de segurança, agregando dados de todas as partes da rede. Eles são altamente escaláveis e flexíveis, particularmente com a mudança para soluções baseadas em nuvem. Soluções SIEM em nuvem, com ampla integração e recursos analíticos de alta velocidade, podem fornecer às empresas insights oportunos.

Como o SIEM difere de outras ferramentas de segurança

Frequentemente, as soluções SIEM são comparadas com outras ferramentas de segurança em evolução, como orquestração de segurança, automação e resposta (SOAR) e XDR. As empresas frequentemente enfrentam confusão sobre qual ferramenta selecionar e para quais necessidades específicas. A tabela abaixo ilustra as diferenças fundamentais entre soluções de gerenciamento de log, SOAR, XDR e SIEM. Para escolher uma solução de segurança apropriada, recomendamos revisar seus requisitos de segurança, considerar os casos de uso para os quais você precisa de uma ferramenta de segurança, avaliar métodos de implantação e determinar os recursos que você planeja investir.

| Recurso | Gerenciamento de log | SOAR | XDR | SIEM |

|---|---|---|---|---|

| Função primária | Coletar, armazenar e pesquisar logs | Orquestrar fluxos de trabalho de segurança e automatizar respostas | Detecção e resposta unificadas em várias camadas de segurança | Coletar, correlacionar e analisar eventos de segurança |

| Escopo | Em toda a empresa | Em toda a empresa | Estendido para endpoints, redes, servidores e cargas de trabalho em nuvem | Em toda a empresa |

| Foco em dados | Todos os logs (de segurança e não segurança) | Incidentes de segurança e fluxos de trabalho | Telemetria de segurança de várias fontes | Eventos de segurança |

| Casos de uso típicos | Retenção de log, pesquisa de log e relatórios de conformidade | Automação de resposta a incidentes, manuais, caça a ameaças e orquestração | Detecção avançada de ameaças, resposta a incidentes e caça a ameaças | Detecção de ameaças, resposta a incidentes, conformidade e monitoramento de segurança |

| Interface do usuário | Painel centralizado | Painel centralizado | Painel centralizado | Visualização unificada em várias ferramentas |

SIEM vs. SOAR: Qual é a diferença?

Benefícios do SIEM para empresas e pequenos negócios

SIEM para equipes de segurança

O SIEM capacita as equipes de segurança com visibilidade em tempo real das atividades de rede, permitindo rápida detecção e resposta a ameaças. Ao correlacionar grandes quantidades de dados, as soluções SIEM ajudam a identificar anomalias, atividades suspeitas e ataques em potencial. Essa conscientização situacional aprimorada permite que as equipes de segurança priorizem incidentes, reduzam os tempos de resposta e melhorem a postura geral de segurança.

SIEM para operações de TI

O SIEM oferece às equipes de operações de TI insights valiosos sobre o desempenho e a integridade do sistema. Ao monitorar logs de vários componentes de TI, as equipes podem identificar problemas em potencial, otimizar a utilização de recursos e garantir a disponibilidade do serviço. As soluções SIEM também auxiliam no planejamento de capacidade, solução de problemas e relatórios de conformidade, agilizando as operações de TI.

SIEM para líderes empresariais

O SIEM fornece aos líderes empresariais uma visão geral abrangente da postura de segurança e do cenário de risco da organização. Ao quantificar os riscos de segurança e demonstrar a conformidade com os regulamentos do setor, o SIEM ajuda a proteger a reputação e os resultados financeiros da empresa. Além disso, o SIEM pode ajudar a otimizar os investimentos em TI identificando áreas para melhoria e demonstrando o valor das iniciativas de segurança.

Procurando implementar uma solução SIEM?

Você está pensando em implementar uma solução SIEM? Aqui estão algumas etapas rápidas que você precisa considerar.

Lista de verificação de pré-implantação:

1. Formule casos de uso de segurança

Documente e mantenha os casos de uso de segurança para os quais você está pensando em implantar uma solução SIEM. Isso ajudará você a escolher o método de implantação correto para a solução SIEM e ajustar seus recursos para atender às suas necessidades.

2. Determine os recursos

Avalie e chegue a uma conclusão sobre os recursos que você está pronto para investir na implantação e manutenção de uma solução SIEM. Isso inclui gastos com hardware, bem como o pagamento dos analistas que usarão a implantação do SIEM. Se você tem uma pequena equipe de operações de segurança e um orçamento limitado para gastos com hardware, opte por soluções SIEM baseadas em nuvem, pois elas são fáceis de manter sem gastos iniciais com hardware.

3. Escolha o método de implantação

As soluções SIEM vêm com várias opções de implantação, incluindo implantação no local, soluções SIEM em nuvem e soluções SIEM gerenciadas. Dependendo dos recursos e da maturidade de segurança da sua organização, escolha o método de implantação mais adequado para você.

Lista de verificação de implantação:

4. Ingestão dos dados certos

Seja monitoramento de conformidade ou detecção de ameaças, sua solução SIEM funciona melhor se você configurar as fontes de dados certas e ingerir os dados certos nela. A maioria dos falsos positivos no SIEM é atribuída a práticas ruins de ingestão de dados. Converse com seu fornecedor de SIEM ou provedor de serviços gerenciados para fornecer visibilidade em seu ambiente e configurar os dados corretamente.

5. Configurando regras de detecção

Dependendo dos casos de uso que você escolheu, teste e configure regras de correlação e anomalia. Lembre-se de otimizar as regras regularmente, pois seu ambiente continua mudando.

6. Configuração de acesso do usuário

Configure contas de usuário e acesso baseado em função para sua solução SIEM com base em suas políticas de controle de acesso definidas.

7. Treinamento do usuário

Forneça treinamento contínuo aos usuários da solução SIEM para utilização ideal e para garantir que eles sejam proficientes em usá-la.

Manutenção pós-implantação

8. Monitoramento contínuo

Monitore continuamente o desempenho da solução SIEM e combine-a com seus objetivos. Garanta que sua solução SIEM esteja coletando e processando dados conforme o esperado.

9. Gerenciamento de alertas

Revise e responda aos alertas gerados pelo seu software SIEM. Configure um procedimento para lidar com alertas com base na criticidade ou divisão de negócios para resolver problemas imediatamente.

10. Ajuste de desempenho

Verifique regularmente a eficácia das regras de detecção e continue otimizando-as para reduzir falsos positivos e melhorar a precisão e a exatidão da detecção.

IA em SIEM: superando desafios

Os fornecedores estão integrando IA em seus sistemas SIEM para aprimorar a detecção de ameaças, análises preditivas e respostas automatizadas. As soluções SIEM orientadas por IA abordam os desafios atuais da implantação de SIEM, incluindo geração de falsos positivos, aumento do tempo de resposta e falta de implementação proativa de segurança. Com recursos de IA, as soluções SIEM podem:

- Melhorar a precisão reduzindo falsos positivos por meio de limites inteligentes.

- Aprimorar a análise de segurança com previsões, permitindo abordagens proativas de segurança.

- Acelerar a resposta a incidentes trazendo telemetria de segurança e análise de impacto com base na criticidade e sugerindo soluções para neutralizar ameaças.

Melhorar a precisão reduzindo falsos positivos por meio de limites inteligentes. Aprimorar a análise de segurança com previsões, permitindo abordagens proativas de segurança. Acelerar a resposta a incidentes trazendo telemetria de segurança e análise de impacto com base na criticidade e sugerindo soluções para neutralizar ameaças.

Assistência de implantação de SIEM

Implementar uma solução de SIEM pode ser complexo. Desafios comuns incluem sobrecarga de dados, falsos positivos e lacunas de habilidades. Para superar esses desafios, concentre-se na qualidade dos dados, ajuste fino das regras de detecção e fornecimento de treinamento abrangente. O gerenciamento de mudanças eficaz e a integração com outras ferramentas de segurança também são cruciais para uma implantação de SIEM bem-sucedida.

Entre em contato com os especialistas em SIEM da ManageEngine

Agende uma ligação com nossos especialistas para uma avaliação exclusiva de SIEM e integração