Gestão de incidentes com Log360

Reduza o tempo necessário para detectar e responder a incidentes de segurança usando o console de gerenciamento de incidentes do Log360.

Melhore a resiliência cibernética com o console de gerenciamento de incidentes do Log360

De acordo com a IBM, as organizações levam em média 184 dias para detectar uma violação. Quanto mais tempo leva para detectar e resolver um incidente de segurança, mais caro é para a organização. Para minimizar os efeitos de um incidente de segurança, é importante que uma organização tenha um processo eficaz de gerenciamento de incidentes. O sistema de gerenciamento de incidentes do ManageEngine Log360 pode ajudar a equipe de segurança da sua organização a responder a ameaças de segurança cibernética de forma rápida e eficiente.

Detecção de incidentes

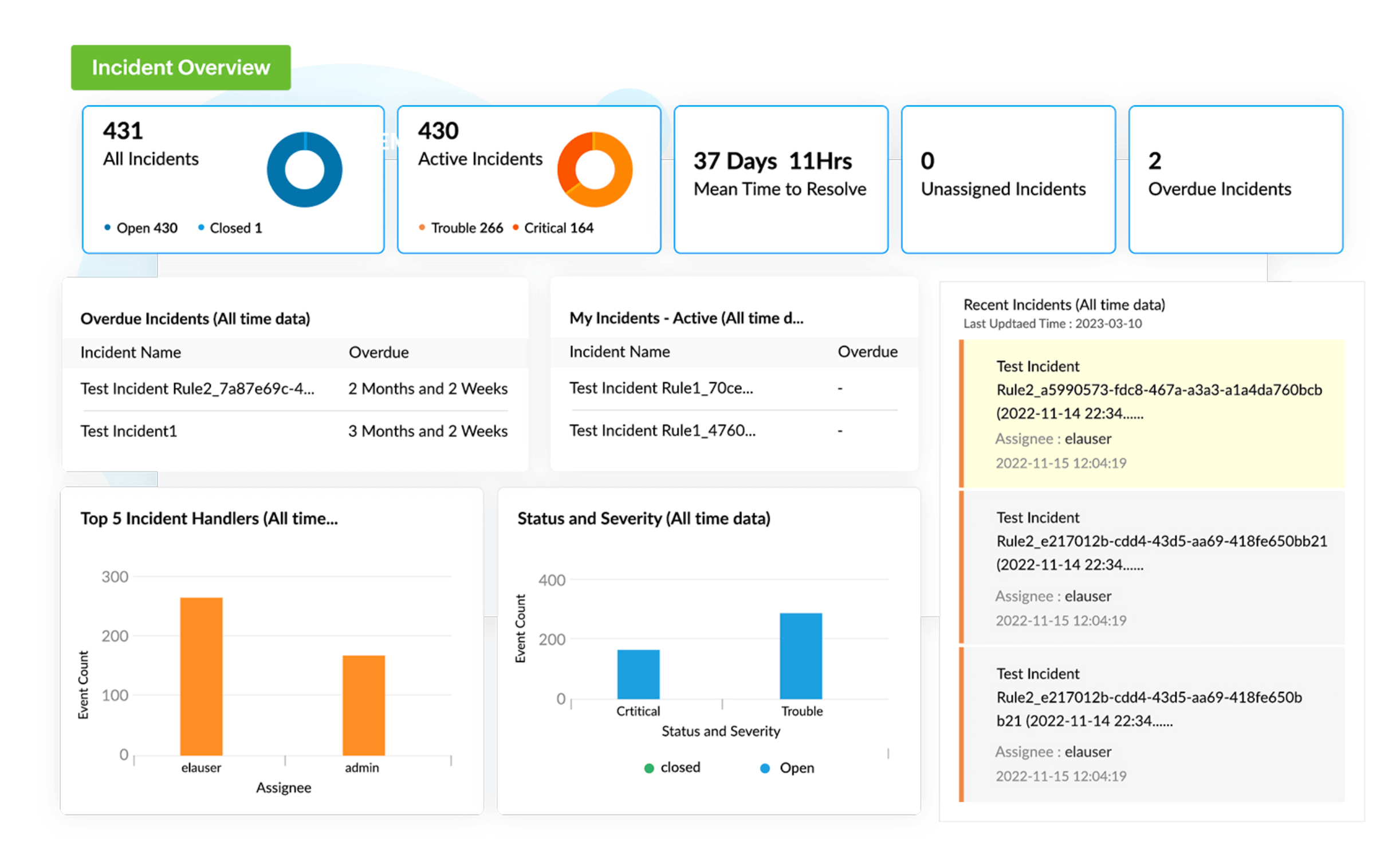

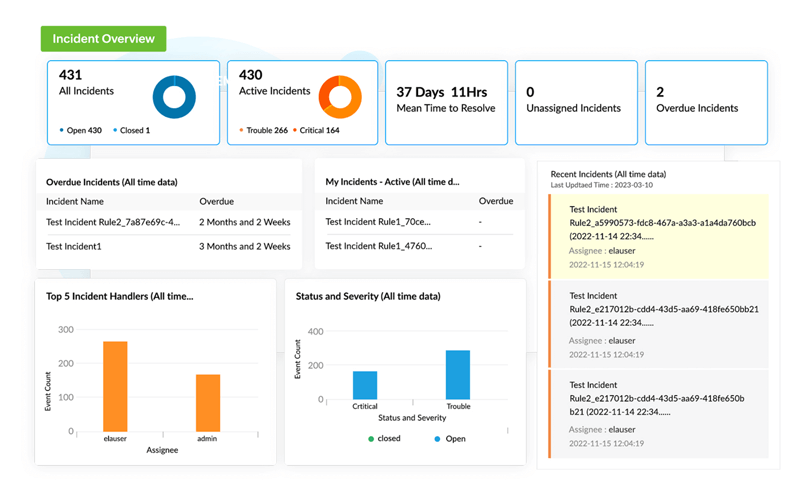

Fortaleça seu gerenciamento de incidentes com o painel de visão geral de incidentes dedicado do Log360

O poderoso gerenciador de incidentes do Log360 permite que as empresas otimizem suas métricas SOC fornecendo um processo simplificado de resolução de incidentes. Com a ajuda do painel de incidentes acionável, as empresas podem rastrear facilmente as principais métricas, como tempo médio de detecção (MTTD), tempo médio de resposta (MTTR) e muito mais. O painel também fornece insights sobre incidentes ativos e não resolvidos, incidentes recentes e críticos, que podem ajudá-lo a entender a carga de trabalho dos analistas de segurança. Com essas informações, as empresas podem triar e priorizar a resolução de incidentes para garantir o funcionamento ideal de seu SOC.

Mecanismo de correlação de eventos baseado em regras

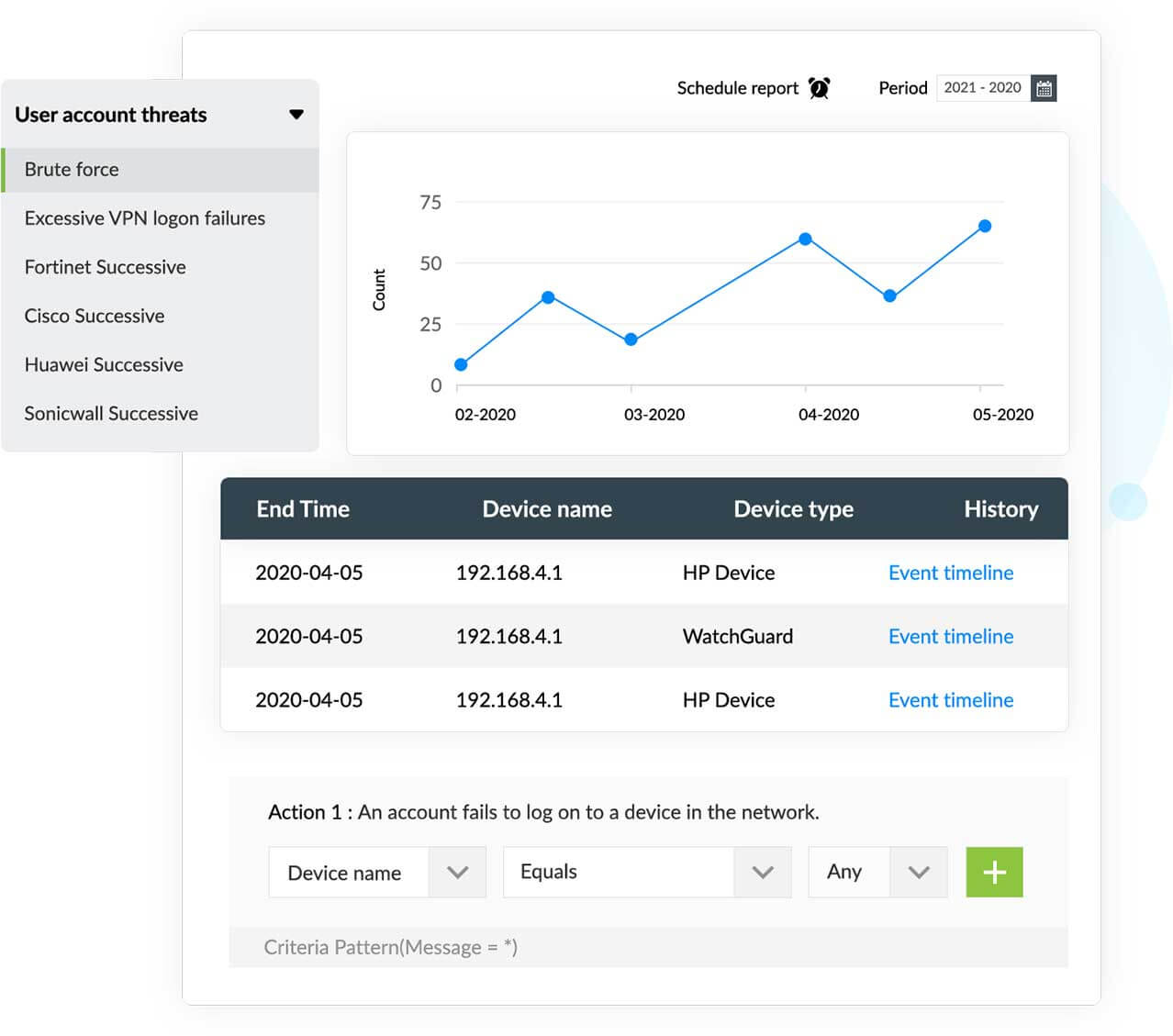

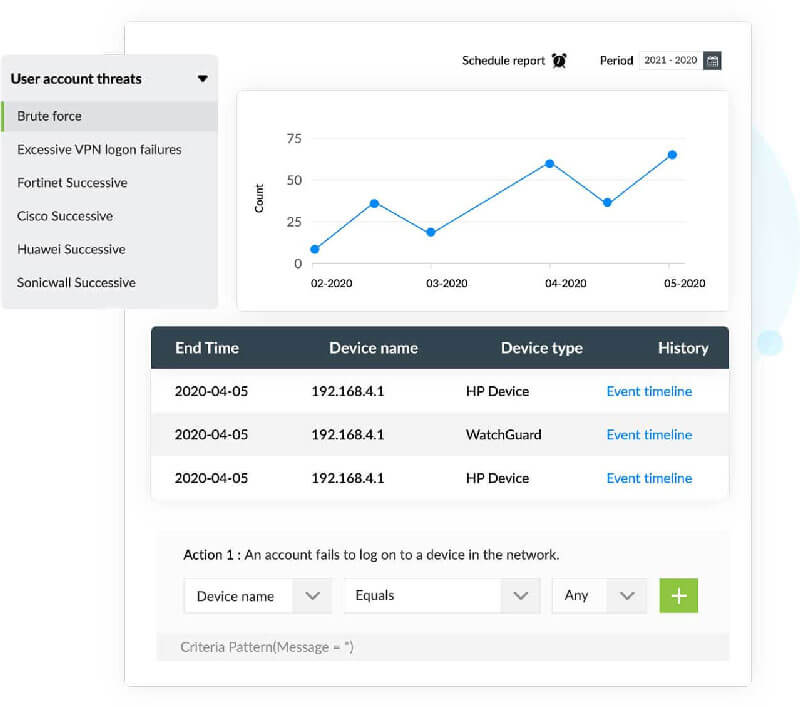

Correlacione dados de log coletados de fontes heterogêneas para detectar padrões de ataque instantaneamente usando o mecanismo de correlação de eventos em tempo real do Log360.

- Seja notificado imediatamente por e-mail/SMS quando ocorrer alguma atividade suspeita na rede.

- Inclui 30+ regras de correlação predefinidas que podem ajudá-lo a detectar ataques cibernéticos comuns, como ataques de força bruta, ataques de injeção de SQL e possíveis atividades de ransomware.

- Personalize regras existentes ou crie novas regras usando o construtor de regras de correlação incorporado.

- Obtenha insights sobre diferentes tipos de ataques usando os relatórios de correlação de eventos predefinidos do Log360.

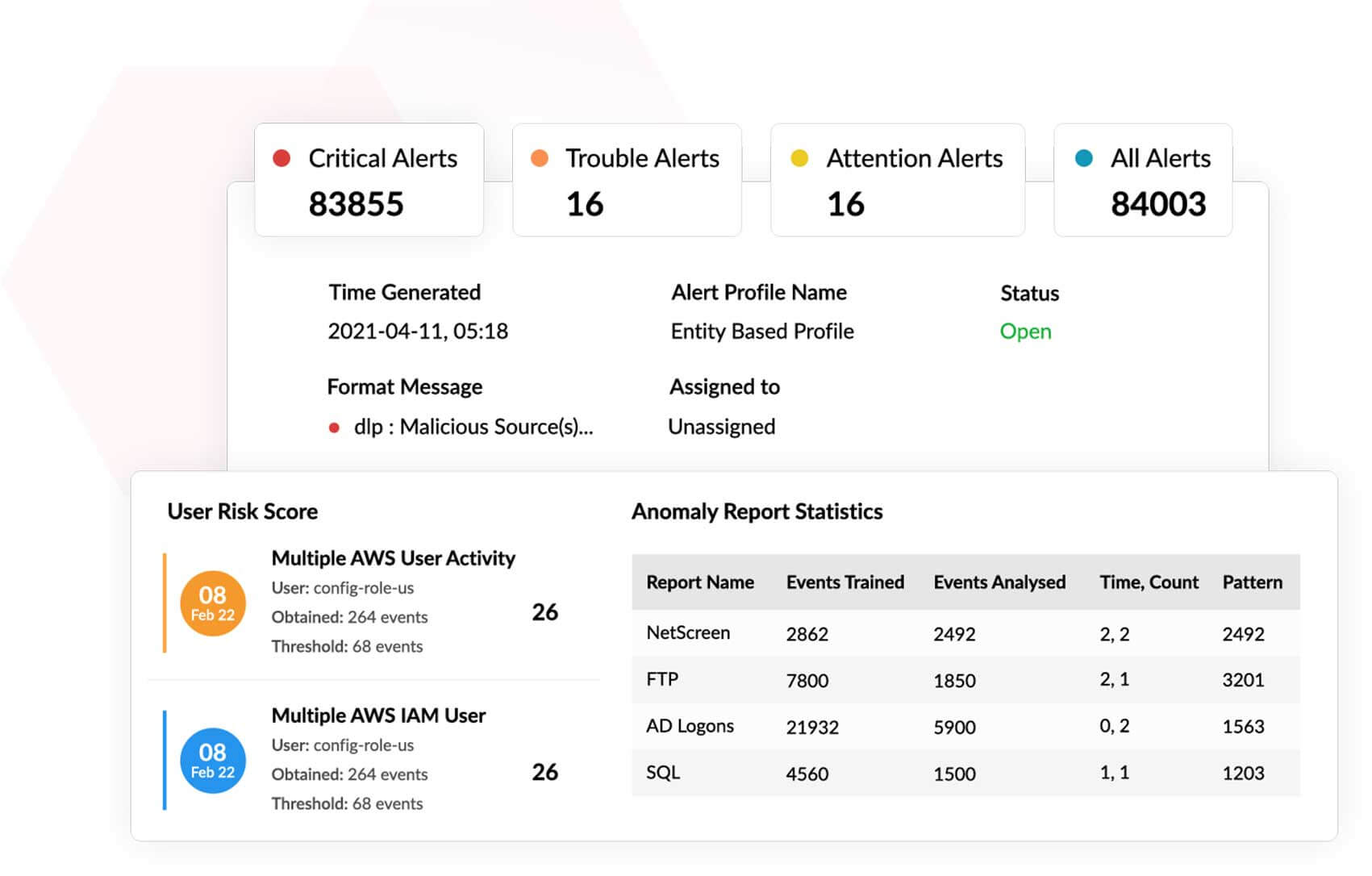

Análise de comportamento de usuário e entidade baseada em machine-learning (UEBA)

Alimentado por algoritmos de machine-learning, o módulo UEBA do Log360 pode detectar atividades anômalas na rede da sua organização. Ao criar uma linha de base do comportamento normal, ele analisa logs provenientes de várias fontes para qualquer desvio do comportamento esperado.

- Atribua pontuações de risco ao usuário e à entidade de cada organização analisando seu desvio da linha de base.

- Com base nas pontuações de risco, detecte e proteja sua organização contra ameaças como ataques internos, exfiltração de dados e comprometimento de contas.

- Analise atividades anômalas em toda a sua rede usando os relatórios de anomalias abrangentes e gráficos do Log360 UEBA.

- Investigue atividades anormais em dispositivos como bancos de dados, roteadores, firewalls, servidores, estações de trabalho e muito mais.

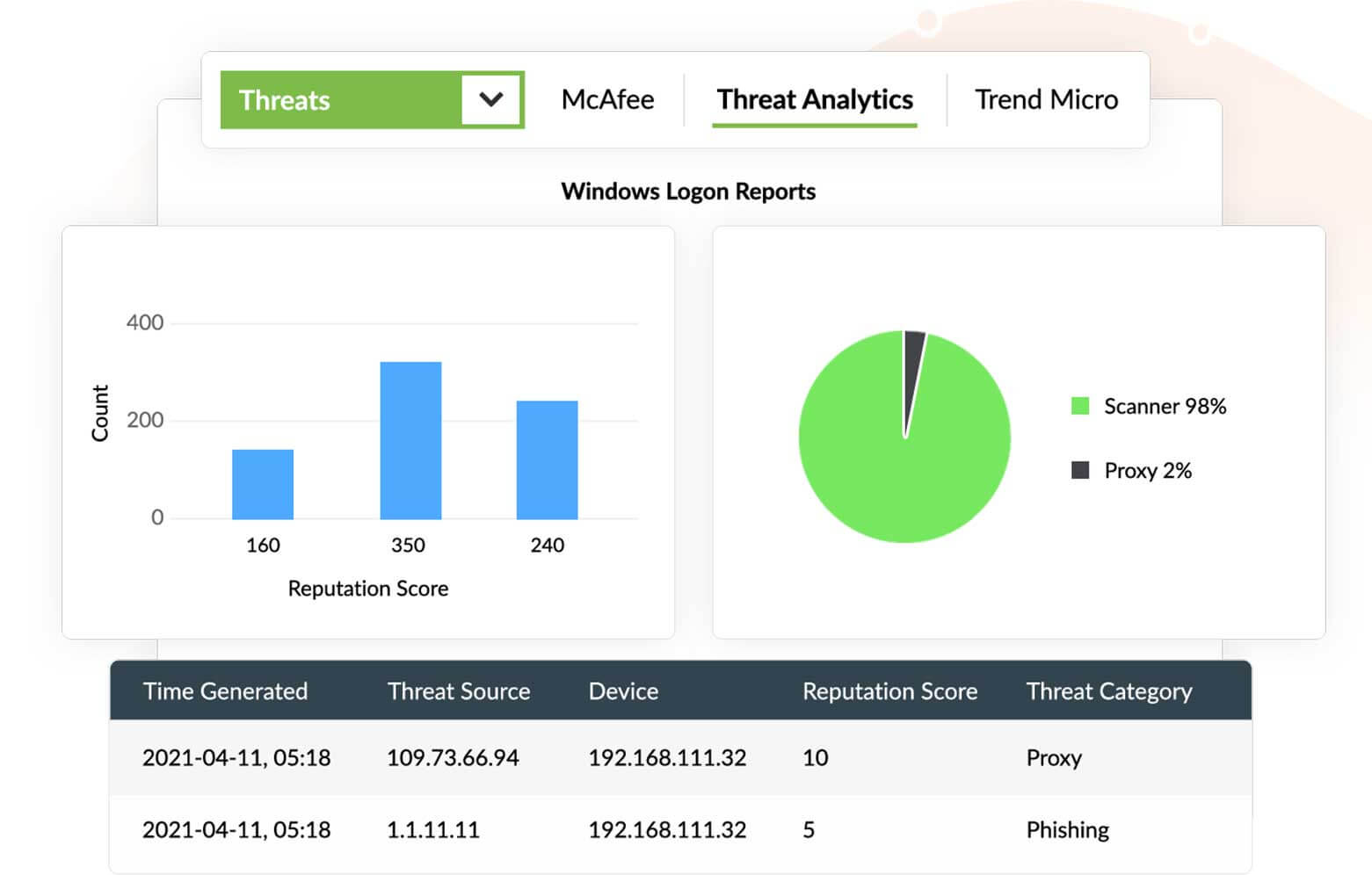

Aproveitando a inteligência de ameaças para

Detectar fontes maliciosas interagindo com sua rede correlacionando logs com dados de ameaças obtidos de feeds de ameaças globais.

- Aproveitar as informações sobre ameaças de feeds de ameaças baseados em STIX/TAXII, como Hail A TAXII, AlienVault OTX, ou adicione feeds de ameaças personalizados.

- Ser notificado em tempo real quando o tráfego de e para endereços IP na lista negra for detectado.

- Analisar dados de fornecedores populares, como FireEye, Symantec e Malwarebytes.

- Com o módulo avançado de análisar ameaças, obtenha o local de onde o ataque se originou.

Resposta a incidentes

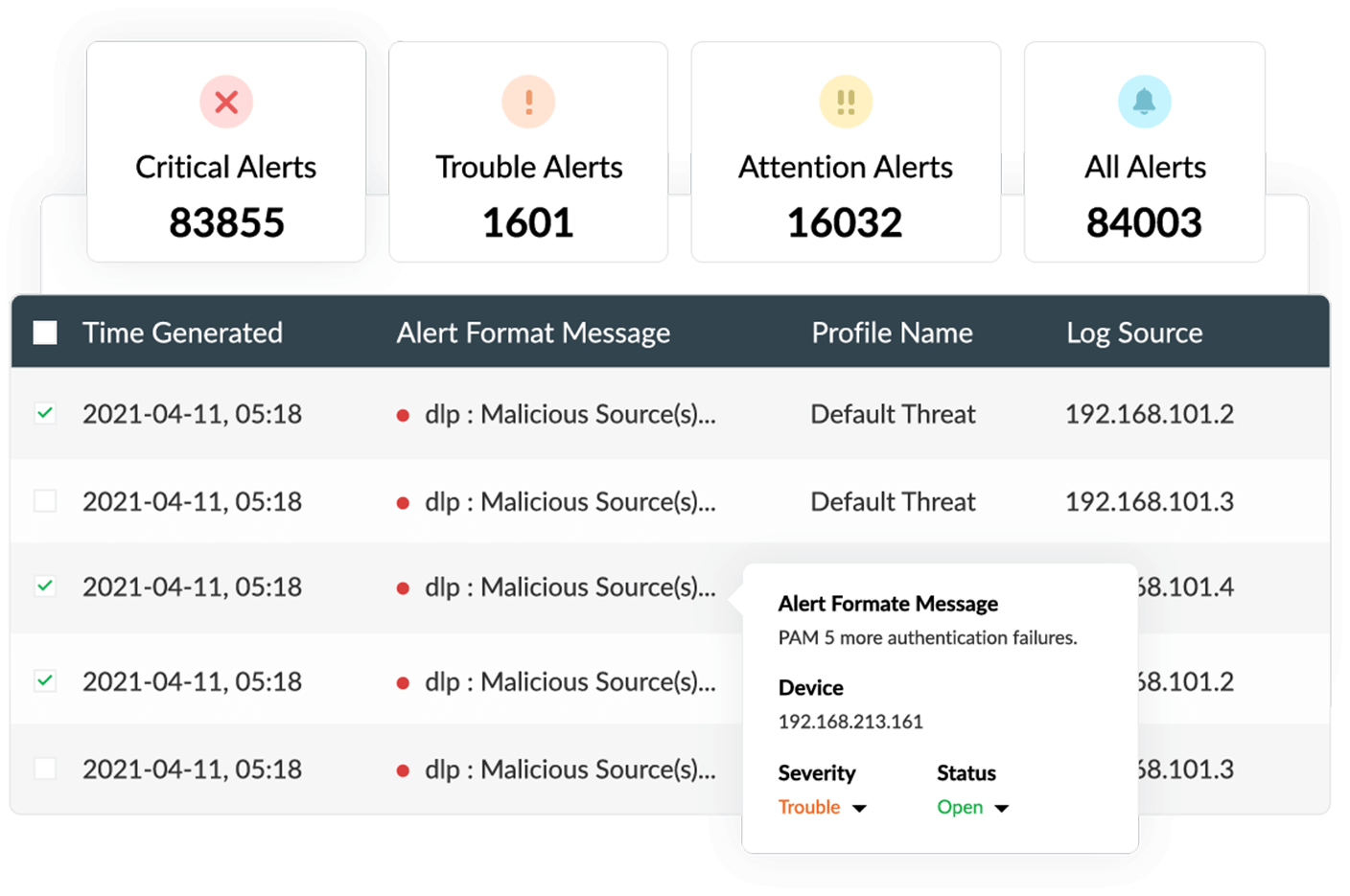

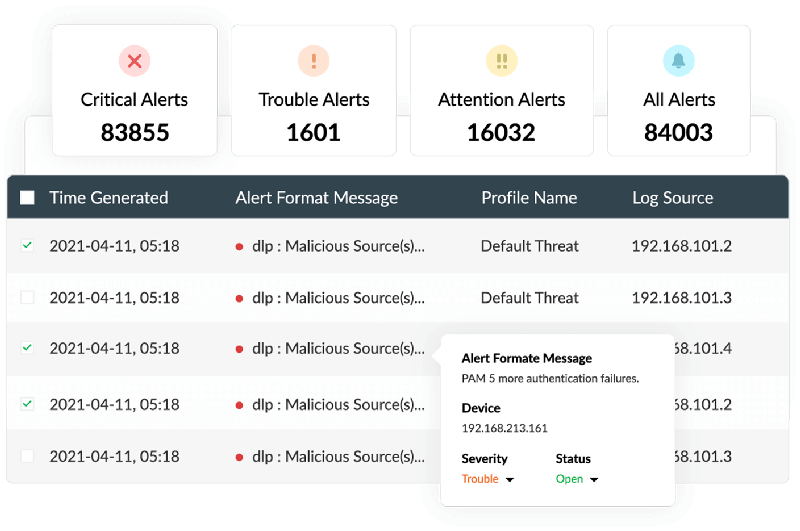

Sistema de alerta em tempo real

Com o Log360, receba alertas em tempo real quando uma ameaça à segurança for detectada na rede da sua organização.

- Com os alertas sendo categorizados em três níveis de gravidade (Atenção, Problemas e Críticos), você pode priorizar e corrigir a ameaça de acordo.

- Inclui mais de 1.000 critérios de alerta predefinidos que abrangem uma variedade de casos de uso de segurança. Você também pode personalizar alertas de acordo com suas necessidades.

- Você pode configurar fluxos de trabalho de resposta a incidentes para serem executados automaticamente quando um alerta for disparado.

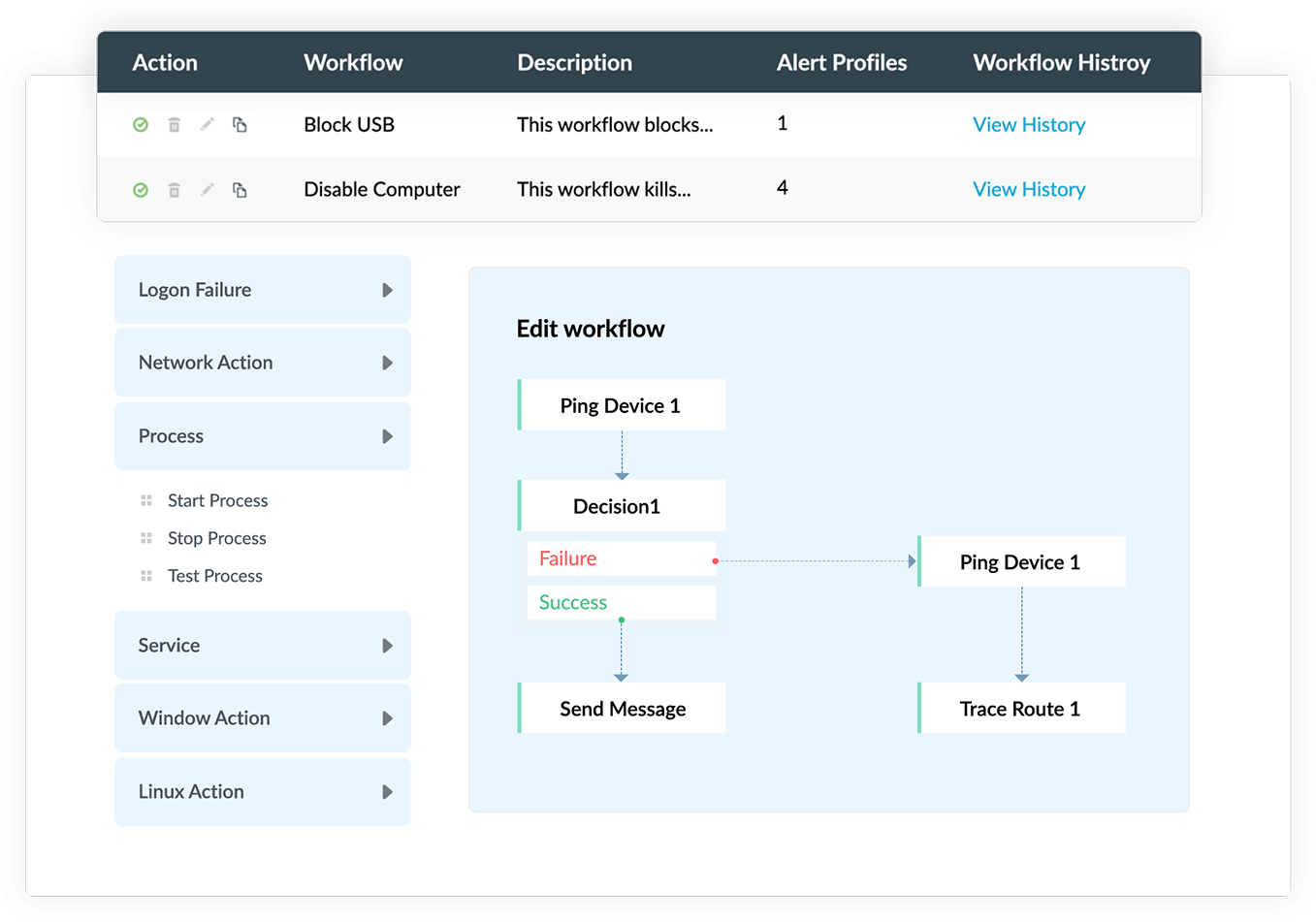

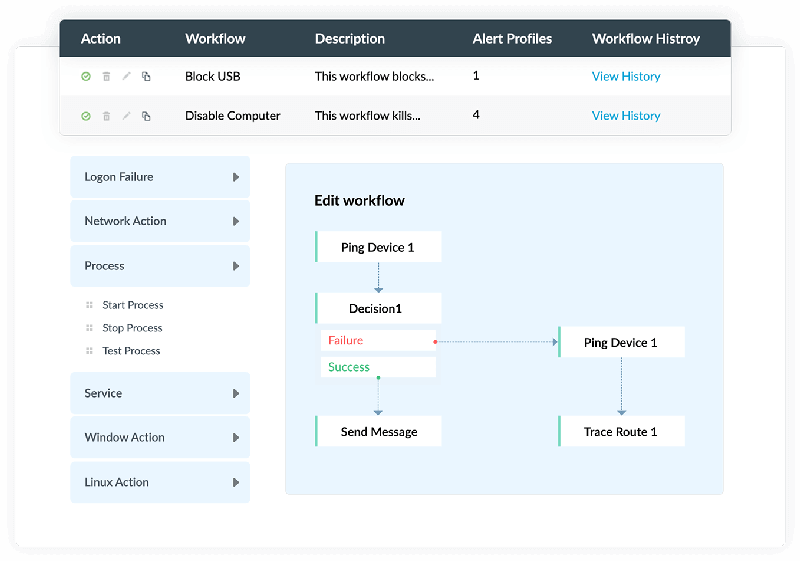

Fluxos de trabalho automatizados de incidentes

Com o Log360, você pode responder a ameaças críticas de segurança imediatamente configurando fluxos de trabalho de resposta a incidentes. Eles são executados automaticamente como uma ação responsiva após a ocorrência de um incidente de segurança.

- Com vários fluxos de trabalho integrados, você pode desabilitar contas de usuário comprometidas, encerrar processos e serviços em execução em dispositivos comprometidos, bloquear portas USB, modificar regras de firewall e muito mais.

- Com o criador de fluxos de trabalho do Log360, você pode facilmente criar e personalizar fluxos de trabalho de acordo com suas necessidades.

- Você também pode associar fluxos de trabalho a perfis de alerta para que eles sejam executados assim que um alerta for gerado.

- Com fluxos de trabalho automatizados, reduza a fadiga de alertas, diminuindo o tempo necessário para responder a cada alerta.

5 razões para escolher Log360 para gerenciamento de incidentes

Detecção de incidentes através da implementação do framework MITRE ATT

Usando a estrutura MITRE ATT&CK, O Log360 pode ajudar sua equipe de segurança a detectar as ameaças cibernéticas mais recentes e avançadas na rede de sua organização.

Análise intuitiva da linha do tempo de incidentes

Obtenha informações valiosas sobre vários eventos relacionados à segurança com painéis intuitivos e relatórios gráficos que são atualizados instantaneamente após a coleta de logs.

Análise forense e de causa raiz com console de pesquisa fácil de usar

Simplifique a análise forense com o poderoso mecanismo de busca de logs do Log360. Analise logs brutos e formatados e gere relatórios forenses para encontrar a causa raiz de um incidente de segurança.

Sistema de tickets automatizado e integrado

Resolva incidentes de segurança com facilidade atribuindo tickets a administradores de segurança automaticamente usando a ferramenta de ticket integrada do Log360.

Integrações com ferramentas de ITSM de terceiros para gerenciamento centralizado de incidentes

Integre-se a ferramentas externas de emissão de tickets, como Jira Service Desk, Zendesk, ServiceNow, ManageEngine ServiceDesk Plus, Kayako ou BMC Remedy Service Desk para gerenciar incidentes com eficiência.