As empresas estão cada vez mais interconectadas. Isso significa que o fluxo de informações está se tornando mais contínuo, o que as ajuda a prosperar com facilidade. No entanto, essa também é uma boa notícia para os cibercriminosos. As organizações já não detêm apenas os seus próprios dados. Elas também detêm informações sobre seus parceiros de negócios. Assim, quando uma organização infelizmente é vítima de um ataque cibernético, seus parceiros de negócios também correm o risco de ter seus dados extorquidos. Portanto, e mais do que nunca, é imprescindível que uma organização proteja as suas redes.

O SIEM é a chave para enfrentar esses desafios. Embora nenhuma organização ou solução possa garantir proteção completa contra um ataque cibernético, medidas contundentes para mitigar e responder a incidentes podem ser implementadas para reduzir ao máximo os danos. Usando uma estrutura SIEM abrangente, uma organização pode garantir que suas redes estejam totalmente protegidas.

Neste guia, você aprenderá como ficar à frente dos cibercriminosos:

- Ajustando corretamente o seu monitoramento de ambiente.

- Configurando um sistema robusto de caça a ameaças.

- Evitando erros humanos com o uso de IA e automação.

- Tendo um plano de resposta a incidentes.

Muito obrigado!

Você pode clicar e começar a ler os capítulos abaixo. Também enviamos o link para a sua caixa de entrada como referência futura.

Acesse o guia agora mesmo

O cenário empresarial hoje

Aqui está um fato alarmante: um cibercriminoso pode invadir 93% das redes das organizações. Essa é uma das descobertas feitas pela Positive Technologies como parte de seu novo estudo de projetos de pen testing. Combinada à tendência de as organizações se tornarem mais interconectadas, ela representa grandes oportunidades para os cibercriminosos e grandes preocupações para as organizações.

Cada organização tem em sua posse não apenas os seus próprios dados, mas também os de seus parceiros de negócios. Dessa forma, se uma organização for vítima de um ataque de extorsão de dados, por exemplo, seus parceiros de negócios também acabariam envolvidos no ataque. O ano passado mostrou que este é um motivo real de preocupação. Portanto, não é apenas imperativo que as organizações protejam suas redes, mas também essencial.

Embora o cenário atual seja preocupante, esta não é uma causa perdida. As soluções de segurança cibernética estão se preparando para enfrentar novas ameaças, e a próxima geração de soluções está se mostrando promissora se implementada corretamente. Se você deseja proteger a sua rede, o SIEM é incontornável.

Além de monitorar os logs de sua rede e emitir alertas, as soluções de SIEM com automação e IA incorporadas prometem reduzir os tempos de resposta a incidentes, bem como o erro humano. Aqui estão quatro maneiras de ficar à frente dos cibercriminosos usando soluções SIEM:

- Ajustando corretamente o seu monitoramento de ambiente

- Configurando um sistema robusto de caça a ameaças

- Evitando erros humanos com o uso de IA e automação

- Tendo um plano de resposta a incidentes

Ajustando corretamente o seu monitoramento de ambiente

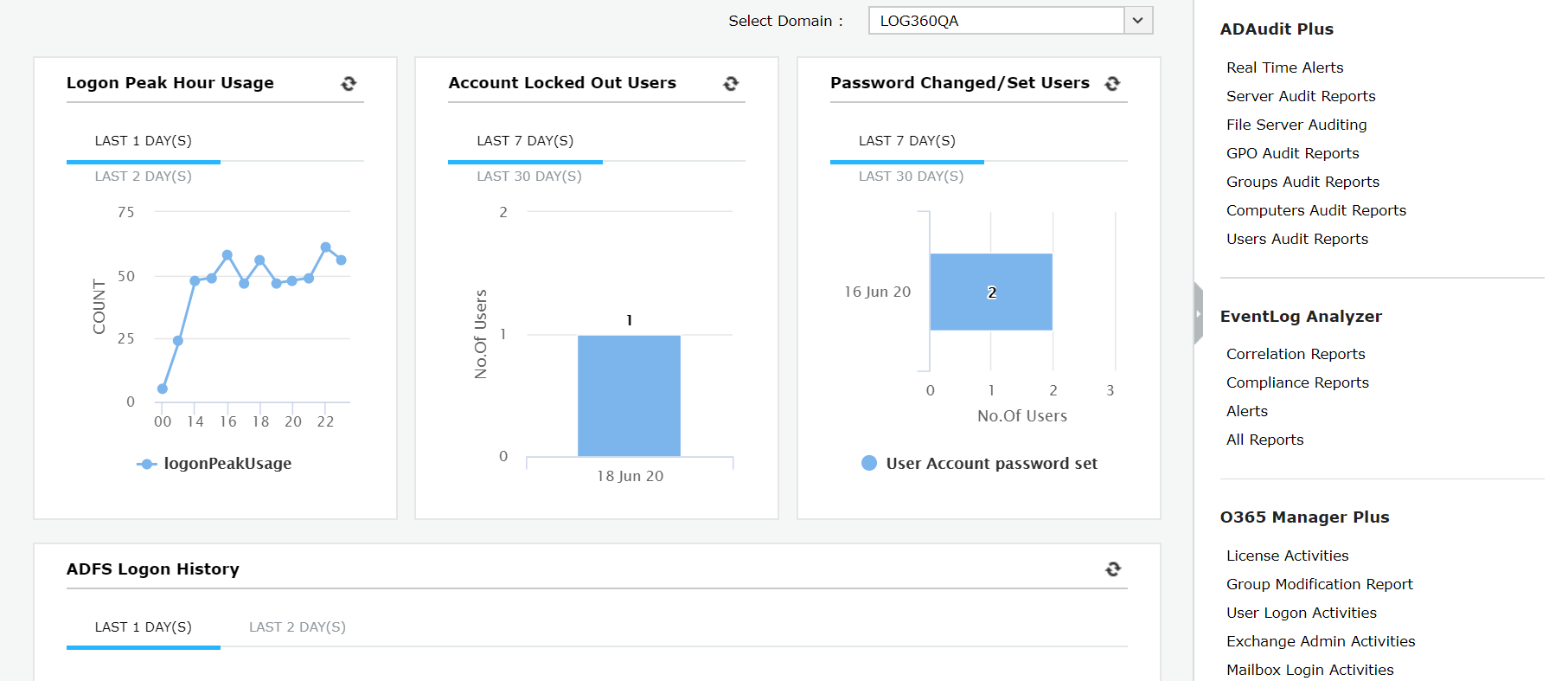

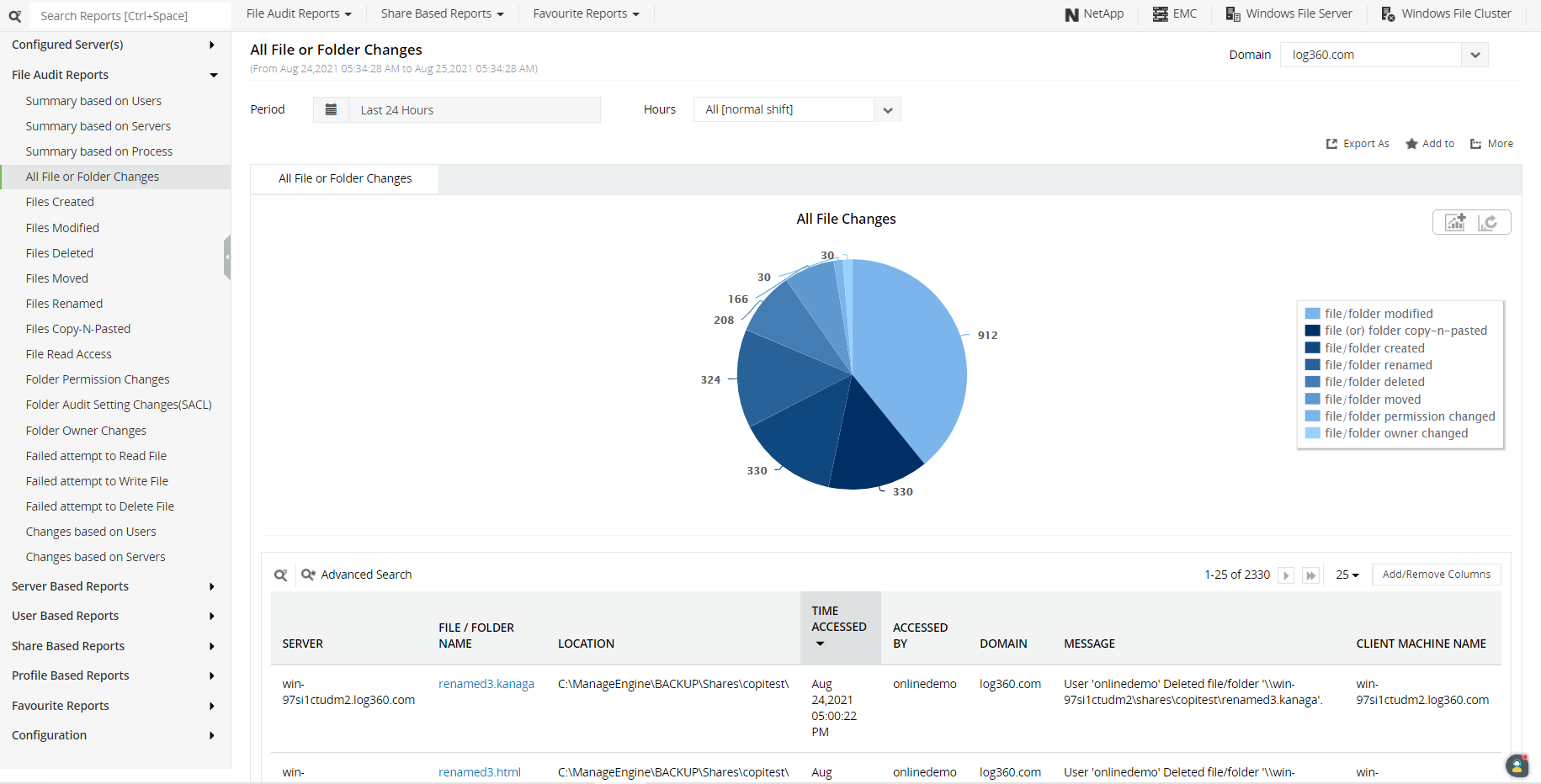

O primeiro passo é usar uma solução SIEM para monitorar todos os cantos de sua rede. As soluções SIEM são executadas em logs, e você precisa garantir que todos os logs necessários sejam inseridos na solução. Depois que uma solução SIEM coleta os logs necessários, ela pode compilar as informações em relatórios, gráficos e outros formatos que podem ser usados por analistas de segurança para detectar anomalias, correlacionar eventos e identificar qualquer problema.

Aqui estão alguns exemplos de fontes de logs que podem ser utilizadas:

Estações de trabalho e endpoints

- Computadores de usuários

- Impressoras

Redes do Active Directory

- Servidores DNS

- Controladores de domínio

Aplicações de negócios

- Servidores Exchange

- Servidores da web

- Bancos de dados

- Microsoft 365

Dispositivos de perímetro

- VPNs

- Firewalls

Aplicações de nuvem

- Amazon Web Server

- Azure AD

- Google Cloud

- Salesforce

Todas essas fontes de dados de log podem ser compiladas para fornecer as informações necessárias sobre seu ambiente. No entanto, o número de logs coletados é enorme. Fazer uma triagem manual para encontrar padrões é demorado, trabalhoso e apresenta risco de erro humano. A automação pode anular esses inconvenientes.

Evitando erros humanos com o uso de IA e automação

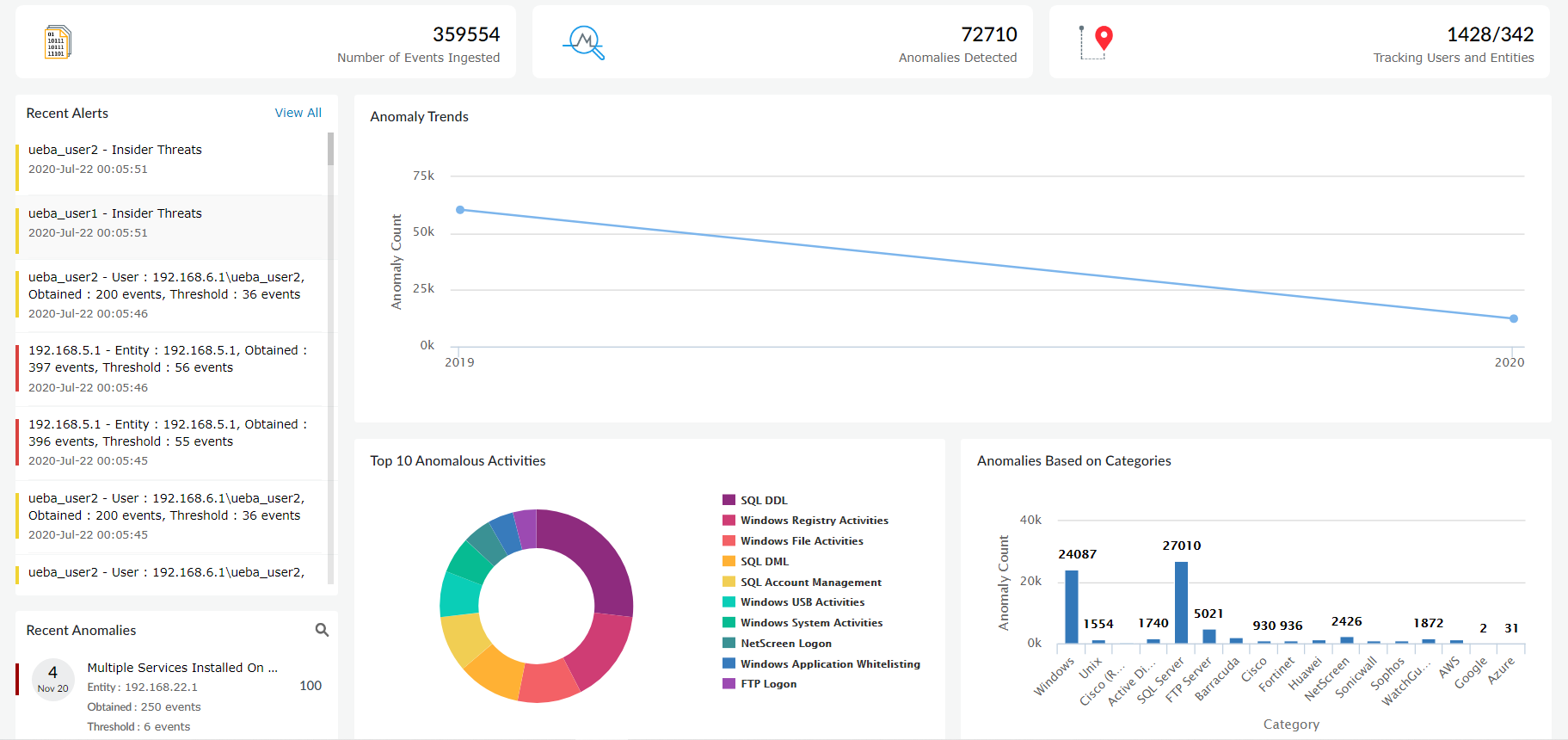

- O uso de ML e IA estar se difundindo entre as soluções SIEM devido à eficiência com que essas tecnologias podem identificar anomalias na rede de uma organização. Por exemplo, o ManageEngine Log360 usa tecnologias de ML e IA para detectar comportamentos incomuns de funcionários. Isso pode ajudar a detectar insiders mal-intencionados usando padrões que geralmente são ignorados quando os eventos são correlacionados manualmente.

- Um ponto chave a ser observado é que a intervenção humana ainda não pode ser completamente evitada. No entanto, a tecnologia de IA e ML pode reduzir significativamente os tempos de resposta a incidentes, pois é capaz de analisar grandes conjuntos de dados mais rapidamente do que por exame manual. Isso também reduz a necessidade de trabalho humano e, como consequência, o erro humano.

Configurando um sistema robusto de caça a ameaças

- Os ataques cibernéticos estão em constante evolução e os hackers estão se tornando cada vez mais competentes na identificação e exploração de brechas dentro da rede de uma organização. Embora as organizações possam se defender contra padrões de ataque que já ocorreram, a identificação de padrões de ataque que exploram vulnerabilidades de dia zero, por exemplo, é mais difícil.

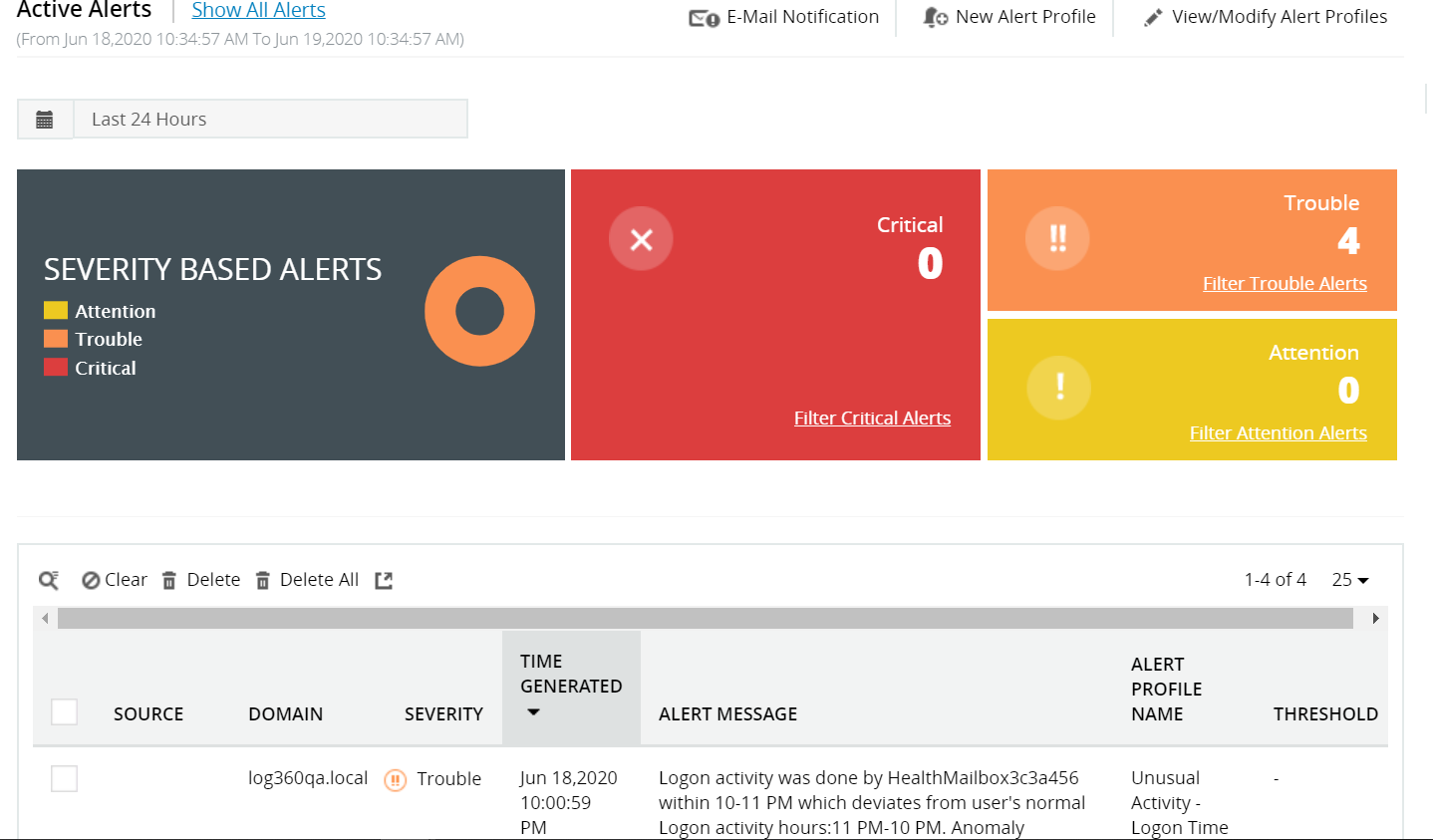

- Portanto, as organizações devem implementar um sistema que possa detectar agentes mal-intencionados e ataques ocultos que possam ter escapado de seus sistemas de defesa iniciais. As soluções SIEM podem utilizar sistemas de resposta a eventos em tempo real capazes de alertar sobre quaisquer ameaças à espreita. Essas soluções podem recuperar dados de uma lista global de IPs na lista negra ou de outras fontes de informações sobre ameaças, correlacionando os dados com os logs de sua rede para verificar se houve uma violação de segurança.

- Neste ponto, se um alerta foi disparado, pode-se supor que um ataque já está em andamento. Assim, a organização deve pôr em prática medidas de mitigação para reduzir os danos o máximo possível. Embora a detecção precoce de ataques seja excelente, ela resolve apenas metade do problema. Uma mitigação totalmente bem-sucedida inclui a detecção precoce de ataques combinada com uma forte resposta a incidentes.

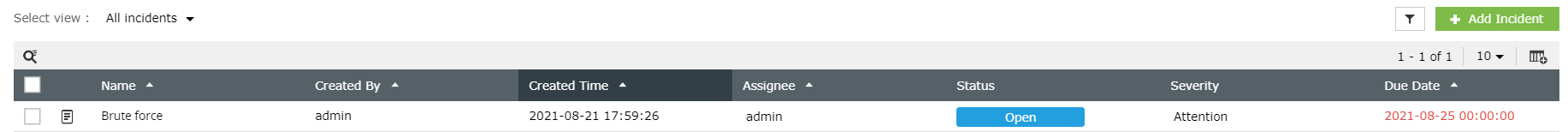

Tendo um plano de resposta a incidentes

- Um incidente de segurança pode ser um incidente interno ou externo, e uma organização deve estar preparada para lidar com ambos. As soluções SIEM podem fornecer alertas em tempo real para os principais incidentes de segurança. Além disso, soluções SIEM mais completas também permitem configurar seus alertas para que, se houver uma atividade maliciosa em um banco de dados crítico, ou um arquivo confidencial for acessado por um funcionário não autorizado, a solução possa alertar a equipe de segurança imediatamente.

- A segunda etapa para lidar com um incidente é o plano de resposta. É neste momento que a automação pode desempenhar um papel crucial, pois o tempo é tudo. E se não houver ninguém imediatamente disponível para acionar um plano de resposta a incidentes? Nesses casos, a pré-configuração de um plano de resposta a certos incidentes críticos dará à equipe de segurança uma margem de tempo para implementar medidas de segurança adicionais, ao passo que a solução SIEM cuida das medidas iniciais de resposta a incidentes.

- Por exemplo, o painel de alertas do Log360 vem com o recurso de configurar scripts personalizados para determinados alertas, caso a organização considere necessário. Isso garante uma resposta imediata para interromper qualquer ataque e dá às equipes de TI tempo para criar contramedidas para corrigir falhas, remover web shells maliciosos, revogar o acesso a arquivos e sistemas críticos e muito mais, reduzindo os danos causados.

O Log360 é uma solução de SIEM e orquestração, automação e resposta de segurança (SOAR) completa que é fácil de usar, possui uma interface intuitiva e oferece recursos poderosos. Esta solução pode cuidar de todas as funções mencionadas até agora e muito mais, garantindo a segurança de sua organização. Veja o que você pode fazer com o Log360:

Gerenciamento completo de logs e auditoria de alterações do AD

- O Log360 oferece suporte a uma lista exaustiva de fontes para coleta de logs, como plataformas de banco de dados, servidores web, roteadores e comutadores, hipervisores, scanners de vulnerabilidade, sistemas Linux e Unix, firewalls, VPNs e soluções de segurança de endpoint. Todas as informações coletadas são traduzidas para um formato comum e exibidas em tabelas e gráficos que podem ser lidos com facilidade no painel.

- Além de exibir dados, o Log360 armazena logs com segurança para gerar relatórios que podem ser usados para fins de auditoria e gerenciamento de conformidade. Existem relatórios pré-configurados para mandatos de conformidade, como HIPAA, SOX, GDPR e muito mais, que são úteis para atender aos requisitos de conformidade. O Log360 também usa logs para gerar alertas de incidentes críticos e acionar mecanismos de resposta a incidentes, se configurados.

Inteligência contra ameaças

O Log360 vem com um conjunto robusto de funções de inteligência de ameaças que ajudam as equipes de segurança a detectar ameaças internas e externas, bem como a caçar possíveis ataques ocultos e agentes mal-intencionados. O Log360 pode:

- Correlacionar uma lista negra global de IPs com os IPs que interagirem com sua rede e acionar alertas quando houver uma correspondência.

- Usar STIX, uma linguagem estruturada para soluções de inteligência de ameaças cibernéticas.

- Usar TAXII, um mecanismo de transporte para compartilhamento de inteligência de ameaças cibernéticas.

- Usar AlienVault OTX, a rede de compartilhamento e análise de informações de ameaças de código aberto mais confiável do mundo.

UEBA alimentada por IA

- A automação é parte integrante do Log360. Dar um passo além nessa direção é usar ML e IA. É aqui que a análise de comportamento de usuário e entidades (UEBA) entra em ação. UEBA é uma técnica de segurança cibernética de detecção de anomalias que pode ser usada para detectar sinais de atividades anômalas de usuários, hosts ou outras entidades dentro da organização.

- A solução UEBA aprende sobre os padrões de comportamento dos usuários e entidades dentro de uma organização para criar um referencial para o comportamento normal. A solução então usa esse referencial para detectar comportamento anômalo e calcula uma pontuação de risco, de modo que as equipes de segurança possam usar essas pontuações para detectar sinais de ameaças internas, comprometimento de contas ou exfiltração de dados bem antes que o prejuízo seja causado.

Gerenciamento de incidentes de ponta a ponta

O Log360 vem com um conjunto robusto de funções para ajudar as organizações a criar um plano de gerenciamento de incidentes de ponta a ponta. A plataforma de inteligência de ameaças da solução pode cuidar da detecção de incidentes e alertas em tempo real com eficiência, enquanto os fluxos de trabalho de incidentes podem ser usados para configurar mecanismos de resposta a incidentes que são disparados imediatamente. Isso reduz o tempo médio de detecção e o tempo médio de resolução de um incidente – dois critérios importantes nos quais as medidas de mitigação bem-sucedidas se baseiam.

Esta não é qualquer solução SIEM

- Além dos recursos mencionados acima, o Log360 é capaz de muitas outras funções poderosas que aumentam a segurança de uma organização. O Log360 é uma solução SOAR eficaz por meio da qual as resoluções de incidentes são aceleradas, priorizando ameaças de segurança, automatizando respostas a incidentes e acelerando a investigação e resposta a incidentes.

- O Log360 oferece maior visibilidade de seus dados, permitindo que você monitore e proteja informações de identificação pessoal em servidores de arquivos de forma específica, detecte comportamentos incomuns nesses arquivos e até bloqueie portas USB para evitar vazamentos de dados.

- Além de tudo isso, o Log360 também cuida da segurança do ambiente de nuvem da sua organização e permite que você ganhe visibilidade em suas infraestruturas de nuvem AWS, Azure, Salesforce e Google Cloud Platform. Ele permite monitorar alterações em seus usuários, grupos de segurança de rede, nuvens privadas virtuais, alterações de permissão, entre outras ocorrências em seu ambiente de nuvem em tempo real.

O Log360 pode, assim, cuidar da segurança local e na nuvem de uma organização, indo além do que as soluções SIEM tradicionais podem oferecer.

© 2021 Zoho Corporation Pvt. Ltd. Todos os direitos reservados.

- Entre em contato conosco

- Não deixe de acompanhar nossos comunicados sobre os últimos desenvolvimentos de nossas soluções, recursos gratuitos, eventos, workshops, webinars e ofertas. Ao clicar em sim, você concorda em receber comunicados de marketing sobre os produtos e serviços da Zoho, da Zoho e de seus parceiros regionais.

- Lembre-se, você pode se descadastrar a qualquer momento.