O que é UEBA?

A análise de comportamento de usuários e entidades (UEBA), ou detecção de anomalias, é uma técnica de segurança cibernética que usa algoritmos de machine learning (ML) para detectar atividades anômalas de usuários, hosts e outras entidades em uma rede.

Para detectar anomalias, a UEBA primeiro aprende sobre o comportamento esperado de todos os utilizadores e entidades numa rede e cria uma linha de base de atividades regulares para cada um deles. Qualquer atividade que se desvie dessa linha de base será sinalizada como uma anomalia. As soluções da UEBA tornam-se mais eficazes à medida que ganham mais experiência.

Para entender como a UEBA cria um perfil comportamental para cada usuário, vamos analisar um exemplo e entender primeiro como os humanos fazem isso. Considere John, um estagiário de marketing recém-contratado. No primeiro dia de trabalho, o segurança o reconhece como alguém novo e presta muita atenção para garantir que todas as suas credenciais sejam verificadas. O guarda também monitora o horário em que John entra e sai das instalações. Ele monitora a atividade de John por alguns dias e conhece seu padrão de horário esperado — chegada às 10h e saída às 18h. Qualquer desvio disso, como a chegada de John às 5h, levantará suspeitas no guarda. É assim que os humanos detectam uma anomalia.

Da mesma forma, o algoritmo ML em uma solução SIEM integrada à UEBA monitorará os dados de log para estabelecer padrões em sua rede. Por exemplo, o horário de logon e logoff de um usuário e suas ações em dispositivos específicos informarão à solução SIEM sobre as atividades que são esperadas desse usuário. Depois de monitorar as atividades por alguns dias, o mecanismo UEBA saberá o comportamento esperado do usuário, incluindo qualquer desvio dele. A pontuação de risco do usuário aumentará para indicar a gravidade da ameaça, e a solução SIEM sinalizará um alerta para os analistas de segurança.

“Mas se um humano já pode fazer isso, por que você precisa da UEBA?”

Porque não é humanamente possível que a sua equipe de segurança observe e analise constantemente o comportamento dos milhares de colaboradores que trabalham na sua organização; gere relatórios sobre atividades anômalas em diferentes partes da rede; e tome as medidas apropriadas imediatamente. O que nos leva à próxima questão: Que tipo de anomalias a UEBA pode identificar?

Que tipo de anomalias a solução de UEBA consegue identificar?

A UEBA identifica anomalias associadas ao tempo, contagem e padrão. Vamos dar uma olhada no que cada um deles significa.

Anomalia de tempo: se um usuário ou entidade se desviar da linha de base esperada, isso é denominado anomalia de tempo. Você pode usar o login de John às 5h em vez das 10h habituais como exemplo de anomalia de horário.

Anomalia de contagem: se um usuário ou entidade executa um número anormal de atividades em um curto espaço de tempo, chamamos isso de anomalia de contagem. Um exemplo seria um usuário acessando o banco de dados do cliente 50 vezes entre 11h e 12h.

Anomalia de padrão: se uma sequência inesperada de eventos resultar no acesso a uma conta de usuário ou entidade de maneira atípica ou não autorizada, isso é denominado anomalia de padrão. Um exemplo de anomalia de padrão é uma conta de usuário com logon bem-sucedido após oito falhas consecutivas de logon, seguidas por várias exclusões de arquivos, modificações e transferências de dados feitas a partir dessa conta.

Antes de discutirmos como a UEBA funciona nos bastidores, vamos abordar o básico com um pouco mais de detalhes, compreendendo os três pilares e componentes da UEBA.

Três pilares da UEBA

A definição de UEBA do Gartner envolve três atributos ou pilares principais: casos de uso, fontes de dados e análises.

Casos de uso

As soluções da UEBA procuram desvios anômalos do comportamento normal dos utilizadores e entidades para identificar ameaças à segurança. No entanto, é crucial que sejam adequados para vários casos de uso, como ameaças internas, comprometimento de contas, exfiltração de dados e ataques de zero day.

Fontes de dados

A solução UEBA que você usa deve ser capaz de coletar dados de diversas fontes de dados, como logs de eventos, tráfego de rede e dispositivos de endpoint, integrando-se totalmente a uma solução SIEM ou ingerindo dados de repositórios gerais, como data warehouses ou data lakes. Eles não deveriam exigir que agentes fossem implantados em ambientes de TI para coleta de dados.

Análise

As soluções UEBA empregam técnicas analíticas avançadas, como algoritmos de ML, modelos estatísticos, assinaturas de ameaças e regras para identificar a linha de base comportamental normal de usuários e entidades. Uma solução UEBA analisa então o comportamento dentro do contexto das funções do usuário, permissões e atividades típicas para diferenciar com precisão entre comportamento normal e suspeito.

Estes três pilares capacitam coletivamente as organizações a fortalecerem a sua postura de segurança cibernética e a mitigarem os riscos de forma eficaz.

Componentes da UEBA

Uma solução UEBA tem três componentes principais:

1. Análise de dados

A análise de dados na UEBA envolve a coleta e análise de dados de diversas fontes de log para estudar o “comportamento normal” de todos os usuários e entidades. Sempre que detecta eventos discrepantes, ele os sinaliza como uma anomalia.

2. Integração de dados

Isso envolve a integração de dados coletados de diversas fontes — incluindo logs, dados de captura de pacotes e outros conjuntos de dados — com sistemas de segurança existentes para torná-los mais robustos.

3. Apresentação de dados

A apresentação de dados na UEBA ajuda os analistas de segurança e outras partes interessadas a interpretar e tomar decisões informadas com facilidade com base nos padrões de comportamento identificados. Isso é feito por meio de visualizações, tabelas, gráficos ou relatórios que destacam os padrões, anomalias e pontuações de risco derivadas da análise de dados.

Como funciona a UEBA?

Monitorar de perto o comportamento de uma pessoa pode revelar muito sobre suas verdadeiras intenções. Este é o conceito a partir do qual a UEBA trabalha. As soluções da UEBA monitoram de perto as atividades de cada usuário e entidade dentro da rede e aprendem suas características. Uma solução UEBA geralmente funciona junto com uma solução SIEM usando logs de atividades para estudar o comportamento habitual de usuários e entidades.

Uma pontuação de risco é calculada para cada usuário e entidade da organização após comparar suas ações com sua linha de base de atividades regulares. A pontuação de risco geralmente varia entre zero e 100 (indicando nenhum risco até risco máximo, respectivamente). A pontuação de risco para ações divergentes depende de fatores como o peso atribuído à ação, a extensão em que uma ação se desvia da sua linha de base, a frequência de cada tipo de desvio e o tempo decorrido desde que ocorreu um desvio desse tipo. Para saber mais sobre como funciona a pontuação de risco na detecção de anomalias, leia este blog.

Existem dois métodos para configurar um sistema UEBA:

ML supervisionado

Neste método, o sistema UEBA é alimentado com uma lista de comportamentos bons e ruins conhecidos. Esta lista é limitada e, portanto, pode não ter o conhecimento adequado para detectar comportamentos anômalos. O sistema desenvolve ainda mais essas entradas e detecta comportamentos anômalos na rede.

ML não supervisionado

No método ML não supervisionado, o sistema UEBA passa por um período de treinamento para aprender o comportamento normal de cada usuário e entidade. Este método é indiscutivelmente o melhor porque o sistema estuda por conta própria o comportamento diário de usuários e entidades.

O mecanismo de funcionamento da UEBA

A UEBA emprega modelos estatísticos como análise robusta de componentes principais (RPCA) e cadeias de Markov para estabelecer linhas de base comportamentais. Esses modelos de detecção de anomalias ajudam a detectar anomalias de tempo, contagem e padrão.

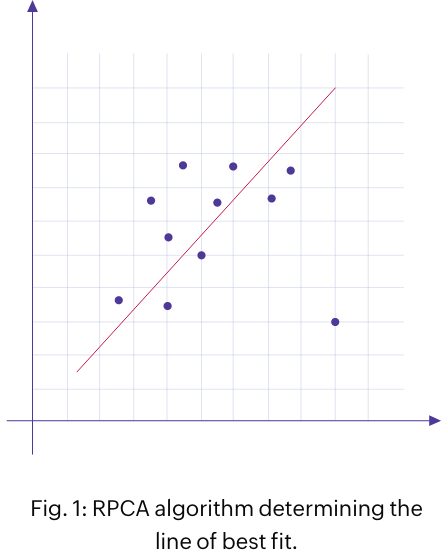

RPCA

Este método é uma variação de uma técnica popular, a análise de componentes principais. Aqui, os algoritmos de ML analisam os dados históricos para determinar a linha de melhor ajuste (conforme mostrado na figura 1). Os eventos observados são considerados como a soma da matriz de eventos esperados e discrepantes. Os outliers que se desviam da linha de melhor ajuste prevista são considerados anômalos. O método RPCA é usado para identificar anomalias de tempo e contagem.

Cadeias de Markov

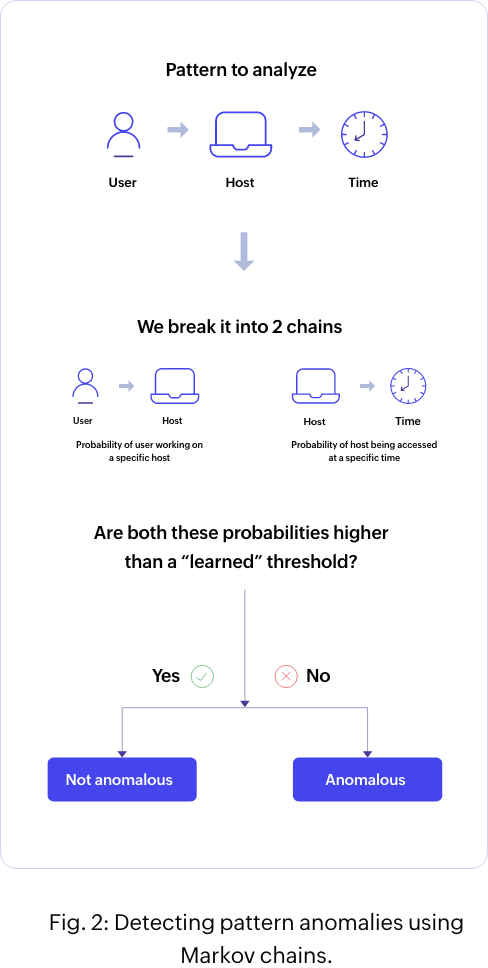

Uma cadeia de Markov é caracterizada por uma sequência de eventos em que a probabilidade do próximo evento depende inteiramente do estado do evento atual. Aqui, o algoritmo compara cada ação do usuário ou host com uma lista de ações possíveis e, ao longo do tempo, identifica cada evento com baixa probabilidade como uma anomalia. Você pode determinar anomalias de padrão usando este método.

Nas cadeias de Markov, o padrão de interesse é dividido em duas ações consecutivas, e o algoritmo verifica se a probabilidade da segunda ação ocorrer após a primeira é razoavelmente probabilística. O algoritmo depende do comportamento histórico para determinar essa probabilidade.

Por exemplo, John executou uma instalação de software em um horário incomum. Neste caso, o padrão a ser analisado é: Nome de usuário > Nome do host > Hora.

Para implementar cadeias de Markov neste cenário, você precisará dividir o padrão em duas partes:

Part 1: Nome de usuário > Nome do host

Part 2: Nome do host > Hora

O algoritmo primeiro verifica se a probabilidade do usuário (John) acessar o host (servidor) é provável e, em seguida, verifica se é aceitável que o host seja acessado naquele momento específico (veja a figura 2). Se o algoritmo identificar qualquer uma dessas ações como inesperada, esse padrão será considerado anômalo.

Para leitura adicional, você pode consultar estes recursos gratuitos:

Detectando anomalias:

O quê, o porquê e o como?

Ampliando a UEBA:

Respondendo ao “o quê” e ao “como”

Convergência de SIEM e UEBA

A Gartner considera a UEBA como um recurso ou capacidade dentro das soluções SIEM, e as soluções SIEM modernas são projetadas dessa forma. Embora existam soluções UEBA independentes, nos últimos anos, os fornecedores de segurança integraram predominantemente recursos UEBA em suas análises de segurança ou soluções SIEM. Esta convergência representa uma sinergia formidável na segurança cibernética moderna.

As plataformas SIEM coletam, correlacionam e analisam dados de eventos de segurança de diversas fontes, oferecendo insights sobre possíveis ameaças. A UEBA aprimora o SIEM concentrando-se no comportamento do usuário e da entidade, aproveitando análises avançadas para detectar anomalias e ameaças internas. Ao integrar os recursos da UEBA ao SIEM, as organizações ganham um mecanismo de defesa proativo contra ataques cibernéticos sofisticados, permitindo assim uma detecção mais rápida de ameaças, uma resposta eficiente a incidentes e uma mitigação geral de riscos no cenário dinâmico de ameaças atual.

Casos de uso da UEBA

A UEBA pode ajudar as organizações a identificar diversas ameaças, como usuários internos mal-intencionados, contas comprometidas, exfiltração de dados e logons anômalos. Para fazer isso, procuram os seguintes sinais:

Sinais de uma ameaça interna

- Acessos novos ou incomuns ao sistema

- Tempos de acesso incomuns

- Acessos ou modificações incomuns em arquivos

- Falhas excessivas de autenticação

Sinais de comprometimento da conta

- Software incomum em execução para um usuário

- Várias instâncias de software instaladas em um host

- Numerosas falhas de logon em um host

Sinais de exfiltração de dados

- Um número ou tipo incomum de downloads de arquivos

- Múltiplas criações de discos removíveis por usuários

- Comandos incomuns executados por usuários

- Logons de host anormais

Sinais de anomalias de logon

- Várias falhas de login

- Login bem-sucedido após várias falhas de login

- Tentativas de login em horários incomuns

- Logins de locais incomuns

- Logins não autorizados ou tentativas de login

O Log360 ajuda a detectar; investigar; e responder a ameaças, ao mesmo tempo que atende aos requisitos de conformidade.

Benefícios da UEBA para operações de segurança

- Pode oferecer melhor proteção contra explorações de zero day para as quais ainda não existem assinaturas conhecidas.

- As atividades de cada usuário e entidade são comparadas ao seu comportamento típico, médio ou de linha de base correspondente. Como tal, o número de falsos positivos e falsos negativos será reduzido quando comparado com mecanismos de alerta baseados em regras.

- As soluções tradicionais de SIEM tratam os acidentes de segurança como incidentes isolados e enviam alertas, enquanto as soluções UEBA analisam a segurança de forma holística e calculam pontuações de risco para cada usuário, reduzindo como resultado alertas falsos.

- Uma solução SIEM integrada à UEBA pode detectar movimentos laterais maliciosos de longo prazo com mais eficácia do que as soluções de segurança tradicionais, e a pontuação de risco ajuda a manter isso sob controle.

- Há menos dependência dos administradores de TI para desenvolver limites ou regras de correlação para identificar ameaças.

- A pontuação de risco permite que os especialistas em segurança se concentrem nos alertas mais confiáveis e de alto risco.

UEBA hoje

A UEBA continua a evoluir como uma solução para os crescentes desafios enfrentados pelas organizações na identificação e mitigação de ameaças baseadas no utilizador. Novas técnicas e abordagens estão sendo desenvolvidas para ficar à frente das ameaças emergentes. Aqui estão algumas das técnicas mais recentes da UEBA que a tornam ainda mais eficiente.

Análise de grupo de pares

A análise de agrupamento de pares na UEBA é uma técnica em que modelos estatísticos são empregados para categorizar usuários e hosts que compartilham características semelhantes como um grupo. A ideia por trás do agrupamento de pares é que, ao comparar o comportamento de um usuário com o de um grupo de pares relevante, a precisão da pontuação de risco aumentará. Existem dois tipos diferentes de grupos de pares: estáticos e dinâmicos.

O agrupamento estático de pares envolve agrupar usuários ou entidades com base em atributos predefinidos, como departamento, função ou local. Ao comparar o comportamento dos indivíduos dentro desses grupos estáticos, anomalias podem ser detectadas. Por exemplo, se o comportamento de um utilizador diferir significativamente do seu grupo de pares, isso poderá indicar um potencial problema de segurança e a sua pontuação de risco aumentará em conformidade.

A análise dinâmica de agrupamento de pares envolve a formação dinâmica de grupos com base em dados comportamentais coletados ao longo do tempo. Ao contrário do método estático, grupos de pares dinâmicos são criados e analisados com base em padrões de comportamento semelhante, em vez de agrupamentos com base em categorias amplas, como localização. Essa abordagem permite uma detecção de anomalias mais precisa e reduz as chances de falsos positivos.

Embora possa parecer que o método dinâmico de agrupamento de pares é melhor do que o método estático, uma solução SIEM integrada na UEBA que seja capaz de construir grupos de pares com base em ambos os métodos é a opção mais eficaz para avaliação e pontuação precisas de riscos. Você pode aprender mais sobre agrupamento de pares estático e dinâmico aqui.

Sazonalidade

Se uma atividade ocorre com um grau específico de regularidade — como por hora, diariamente, semanalmente ou mensalmente — ela é considerada sazonal. Se esta atividade sazonal ocorrer fora da rotina, então deverá ser considerada uma anomalia e a sua solução UEBA deverá ser capaz de detectá-la. Por exemplo, um banco de dados que normalmente só é acessado no final do mês e acessado no meio do mês seria considerado uma anomalia.

Se a sazonalidade não for levada em consideração, você poderá perder pistas vitais que poderiam ter ajudado a detectar e impedir um ataque, ou seus analistas de segurança poderão ser inundados com vários alertas falsos, resultando em fadiga de alertas. Levar em consideração a sazonalidade em sua solução UEBA aumentará a precisão da pontuação de risco e reduzirá os falsos positivos. Para aprender mais sobre a sazonalidade, leia este blog.

Modelagem personalizada de anomalias e recursos personalizados de pontuação de risco

A modelagem personalizada de anomalias na UEBA refere-se à capacidade de criar modelos personalizados para detectar anomalias específicas ao ambiente e aos requisitos exclusivos de uma organização. Permite que as organizações adaptem o sistema UEBA às suas necessidades específicas e identifiquem melhor os desvios do comportamento normal. Com base nos parâmetros escolhidos, o algoritmo analisará o comportamento e estabelecerá a linha de base. A modelagem de anomalias pode ser personalizada para anomalias de tempo, contagem e padrão.

A pontuação de risco personalizada na UEBA envolve adaptar a metodologia de pontuação de risco às necessidades específicas e ao contexto de uma organização. Ele permite que as organizações definam seus próprios fatores de risco e atribuam valores apropriados para o fator de ponderação e redução de anomalias com base em seus requisitos de segurança exclusivos.

Mapeamento de identidade do usuário

O mapeamento de identidade do usuário (UIM) é o processo de mapeamento de diferentes contas de usuário em uma empresa para uma conta base, como o Active Directory, combinando atributos comuns. Com o UIM, as atividades de contas de usuários distintas de diferentes fontes são atribuídas ao usuário que realmente as executa. As contas de usuário que eram consideradas separadas e tinham pontuações de risco individuais agora terão apenas uma representação e uma pontuação de risco. A pontuação de risco consolidada é calculada a partir das ações do indivíduo em diversas contas (por exemplo, Windows, Linux e SQL). Você pode aprender mais sobre o UIM aqui.

UEBA na saúde

A UEBA desempenha um papel crucial no setor de saúde, fornecendo recursos avançados de detecção de ameaças e monitoramento de ameaças internas. A saúde é um alvo popular de ataques cibernéticos. Os invasores estão explorando cada vez mais dispositivos médicos de IoT para realizar ataques de ransomware. As soluções da UEBA detectam os sinais de ransomware (renomeações de arquivos, acessos a arquivos e execuções incomuns de processos) em seus estágios iniciais e alertam os analistas para uma mitigação eficaz. A UEBA pode ser usada no setor de saúde para proteger informações confidenciais de pacientes, garantir conformidade regulatória e melhorar a postura geral de segurança. Para saber mais, leia este blog.

UEBA no BFSI

O dinheiro é um dos motivadores mais poderosos por trás dos ataques cibernéticos; e o setor bancário, de serviços financeiros e de seguros (BFSI), que lida com dinheiro e transações monetárias mais do que a maioria das outras instituições, torna-os um alvo principal para agentes de ameaças mal-intencionados. A UEBA capacita os gerentes de segurança de TI, fornecendo insights avançados sobre as atividades dos usuários e comportamentos das entidades, permitindo-lhes rastrear atividades suspeitas de funcionários e contas de clientes. Ao aproveitar as soluções SIEM com capacidades da UEBA, as organizações financeiras ganham visibilidade em tempo real dos seus ecossistemas de TI, o que pode ajudá-las a manter-se à frente das ameaças e a prevenir crimes financeiros. Esta abordagem fortalece a detecção de fraudes e o monitoramento de ameaças internas, ao mesmo tempo que garante a conformidade regulatória em ambientes financeiros altamente regulamentados. Para saber mais sobre o combate às ameaças com a UEBA na indústria BFSI, leia este blog.

UEBA no setor educacional

As instituições educativas armazenam uma infinidade de dados sensíveis — incluindo registos de alunos, nomes, endereços, números de Segurança Social, condições médicas, dados financeiros e propriedade intelectual — necessitando de medidas robustas de segurança cibernética. Ao aproveitar a tecnologia da UEBA, os gestores de segurança de TI em instituições educacionais podem abordar proativamente as ameaças cibernéticas em evolução, reforçar a segurança cibernética geral e garantir um ambiente de aprendizagem seguro para todas as partes interessadas. O monitoramento e análise contínuos do comportamento do usuário facilitado pela UEBA tornam possível a detecção e mitigação precoce de ameaças, permitindo que as instituições educacionais mitiguem riscos financeiros, de reputação e legais associados a violações de segurança cibernética. Para mais informações, explore nosso blog.

Como escolher a solução UEBA certa

Alertas em tempo real

Com os alertas, você pode receber notificações sobre anomalias que acontecem na rede em tempo real. Por exemplo, você poderá receber um e-mail de notificação assim que uma anomalia for identificada. Com alertas em tempo real, você não precisará fazer logon na sua solução UEBA para verificar alertas sempre que houver um novo risco ao qual sua rede esteja exposta.

Coleta e análise de dados

Uma solução UEBA deve coletar e analisar adequadamente os dados de usuários, máquinas e outras entidades em uma rede, como logs de eventos e dados de captura de pacotes. O monitoramento e a análise contínuos de dados de diferentes fontes ajudarão a detectar anomalias de maneira fácil e instantânea.

Modelos de anomalias personalizáveis

Todos os sistemas de detecção de anomalias oferecem modelos de anomalias integrados. Esses são algoritmos de aprendizado de máquina que aprendem a linha de base da atividade esperada para cada usuário e host na rede. Se a solução UEBA permite treinar seu próprio modelo de anomalia, ela é chamada de modelo de anomalia personalizável. Isso permite que você atenda melhor à situação de segurança específica da sua empresa. Você pode aprender mais sobre modelagem de anomalias aqui.

Relatórios acionáveis

Os dados recolhidos devem ser consolidados de forma eficiente em relatórios fáceis de visualizar, e a geração de relatórios acionáveis é outra função crítica de uma solução UEBA. A revisão regular dos relatórios ajuda os administradores a detectar sinalizações falsas na rede e fornece insights sobre como personalizar uma solução UEBA para cumprir as normas de segurança de uma organização.

Pontuação de risco precisa

A solução UEBA deve ser capaz de atribuir uma pontuação de risco a cada usuário e host na rede para representar o grau de risco representado por uma entidade. A pontuação de risco depende da extensão e do tipo de anomalias que o usuário ou host aciona.

Análise de agrupamento de pares

O agrupamento de pares é o processo pelo qual você agrupa usuários e hosts em grupos de pares distintos com base em seu comportamento anterior. Se a sua plataforma de análise de segurança adotar a análise de grupos de pares, ela será capaz de determinar se um usuário ou host se comporta conforme o esperado com base nos grupos em que está. Se não se comportar conforme o esperado, o sistema aciona um alerta de anomalia. Ao fazer isso, além de comparar o comportamento de um usuário ou host com sua própria linha de base, a análise de grupos de pares ajuda a reduzir o número de falsos positivos. Você pode aprender mais sobre análise de grupo de pares aqui.