Ao migrar para a nuvem, as organizações precisam assegurar que as aplicações em nuvem possam ser acessadas apenas pelos usuários autorizados. Conforme o perímetro da sua rede muda, você precisa implementar políticas de segurança que se adaptem ao cenário de ameaças em constante evolução. Este artigo explicará o que é um agente de segurança de acesso à nuvem (CASB), os benefícios de implementá-lo e alguns casos de uso de segurança para cada modo de implantação.

O que é um CASB?

Um CASB é uma solução de segurança que fica entre a infraestrutura local ou remota de uma organização e suas aplicações em nuvem, atuando como um intermediário para monitorar o tráfego entre elas. Essas soluções são implantadas usando proxies ou APIs para identificar se uma conexão com um serviço de nuvem é autorizada ou não. Elas fornecem uma camada adicional de segurança, permitindo o controle sobre informações compartilhadas entre aplicações em nuvem pública e empresarial.

Por que as organizações devem usar CASBs?

Com as organizações migrando para nuvem e permitindo que os funcionários trabalhem de qualquer lugar, o perímetro da rede não existe mais. Portanto, as equipes de segurança precisam adotar novas maneiras de refletir sobre a segurança cibernética para proteger sua infraestrutura de nuvem. Os CASBs podem preencher as lacunas de segurança na nuvem, permitindo que profissionais de segurança planejem estratégias, supervisionem ameaças e obtenham uma visibilidade completa sobre o uso de aplicações sancionadas, não sancionadas e ocultas. Uma solução de SIEM integrada ao CASB, como o Log360 da ManageEngine, pode ajudá-lo a identificar deficiências na segurança da sua nuvem, incluindo ameaças de shadow IT e exfiltração de dados. Para obter mais informações, leia o artigo, Lançando uma luz sobre o shadow IT e exfiltração de dados com o CASB.

Benefícios de um CASB em uma organização

- Protege os dados contra acesso não autorizado e ameaças cibernéticas

- Monitora o comportamento do usuário e responde a quaisquer ameaças imediatamente

- Detecta a presença e o uso de dispositivos não gerenciados e aplicações não autorizadas na rede

- Permite que as organizações monitorem a atividade do usuário e reportem se alguma atividade anômala for detectada

- Gera relatórios de auditoria para fins de auditoria de conformidade

Modos de implantação e casos de uso do CASB

As organizações que buscam implementar uma solução de CASB nas suas redes devem saber que eles podem ter dois modos de implantação: baseado em proxy e baseado em API. Cada modo de implantação tem suas vantagens e desvantagens. Portanto, as empresas precisam entender os casos de uso importantes associados a cada um e tomar decisões com base nas suas necessidades específicas.

CASBs baseados em proxy

A primeira geração de CASBs usa proxies para monitorar o acesso entre usuários conhecidos e aplicações em nuvem. O tráfego é redirecionado utilizando um proxy, possibilitando que as equipes de TI adicionem controles de segurança de criptografia e monitorem tentativas de acesso, logins e uso. CASBs baseados em proxy atuam como intermediários entre os dispositivos dos usuários e aplicações em nuvem que os dispositivos estão tentando acessar. Os CASBs baseados em proxy são divididos nos modos de proxy direto e reverso.

Casos de uso de proxy de encaminhamento

Implementação de controles granulares de acesso e atividade

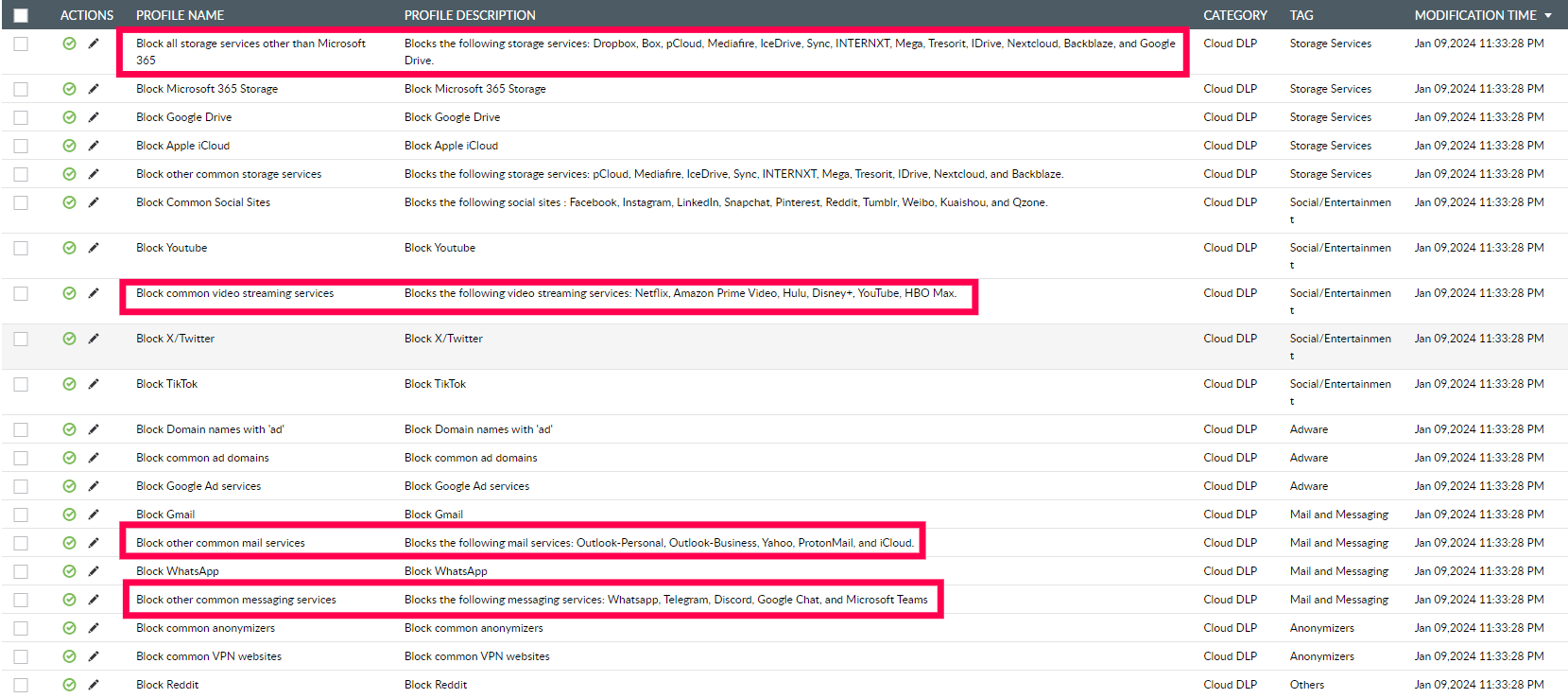

O proxy de encaminhamento do CASB pode ser integrado ao firewall de rede para monitorar e impor controles no nível da atividade do usuário. Por exemplo, você pode definir uma política de CASB para impedir que usuários acessem uma aplicação específica ou carreguem documentos em determinados sites. Você pode configurar políticas de DLP na nuvem usando o Log360 para aplicações específicas, serviços de armazenamento, serviços de e-mail, serviços de mensagens, serviços de streaming, sites de redes sociais, e muito mais, conforme mostrado na Figura 1.

Figura 1: Configuração dos perfis de política de DLP na nuvem no Log360 para controlar o uso da aplicação

Detecção de shadow IT na sua rede

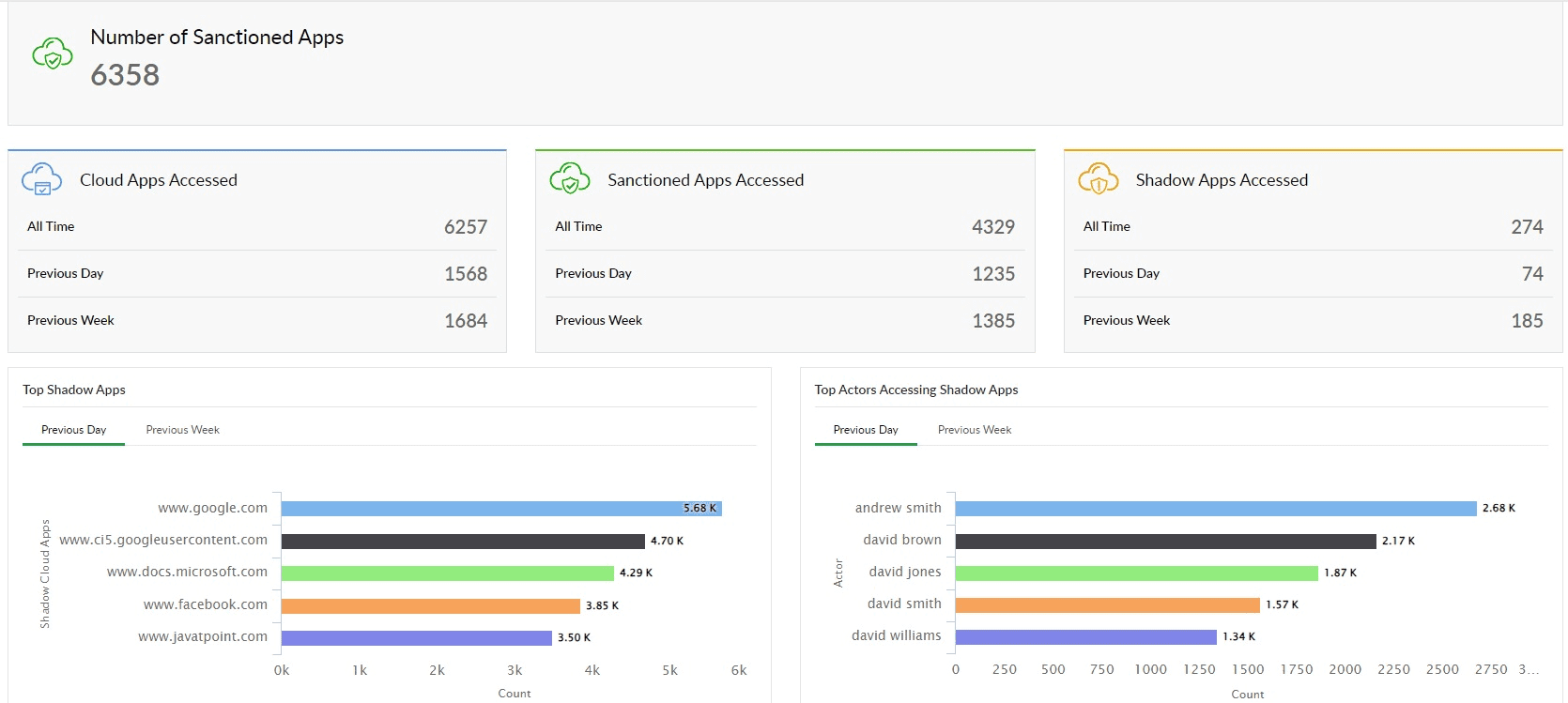

Cada solicitação de acesso é enviada utilizando o proxy de encaminhamento do CASB, fornecendo informações em tempo real sobre o que está acontecendo com os dados em trânsito. Portanto, os proxies de encaminhamento podem detectar se um usuário está tentando acessar uma aplicação sancionada ou uma aplicação shadow não sancionada usando os logs de tráfego na web. O Log360 fornece recursos de proxy de encaminhamento para identificar as aplicações em nuvem utilizadas e os usuários que as acessam, conforme mostrado na Figura 2.

Figura 2: Proxy de encaminhamento no Log360 oferecendo insights sobre aplicações sancionadas e “shadow”

Casos de uso de proxy reverso

Aplicação de controles de acesso com base no comportamento do usuário

Os CASBs podem monitorar detalhes do comportamento de usuários e entidades, como função, local e hora, para determinar níveis de acesso e alertar os administradores se algo malicioso for detectado. O proxy reverso do CASB pode ser integrado com aplicações de gerenciamento de identidades para permitir ou restringir o acesso a aplicações, arquivos e funções específicos.

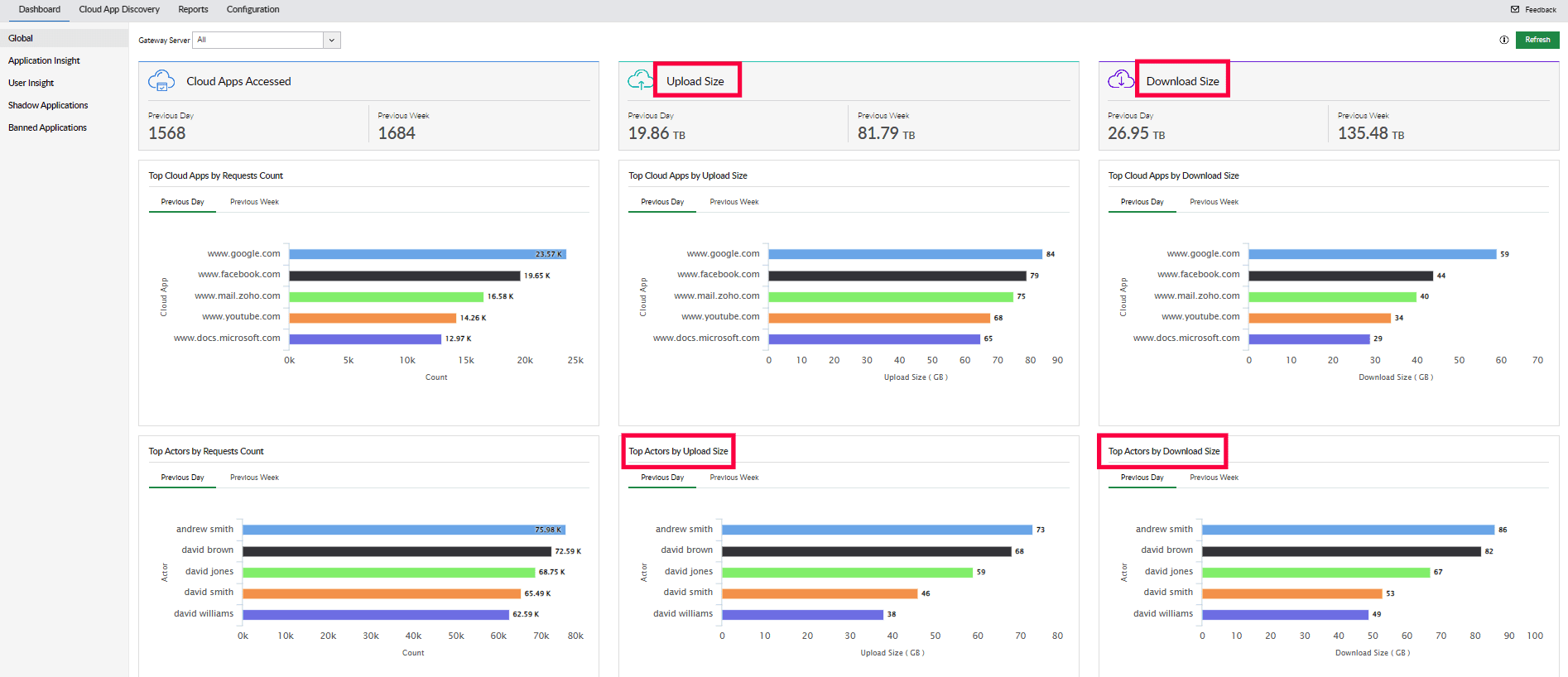

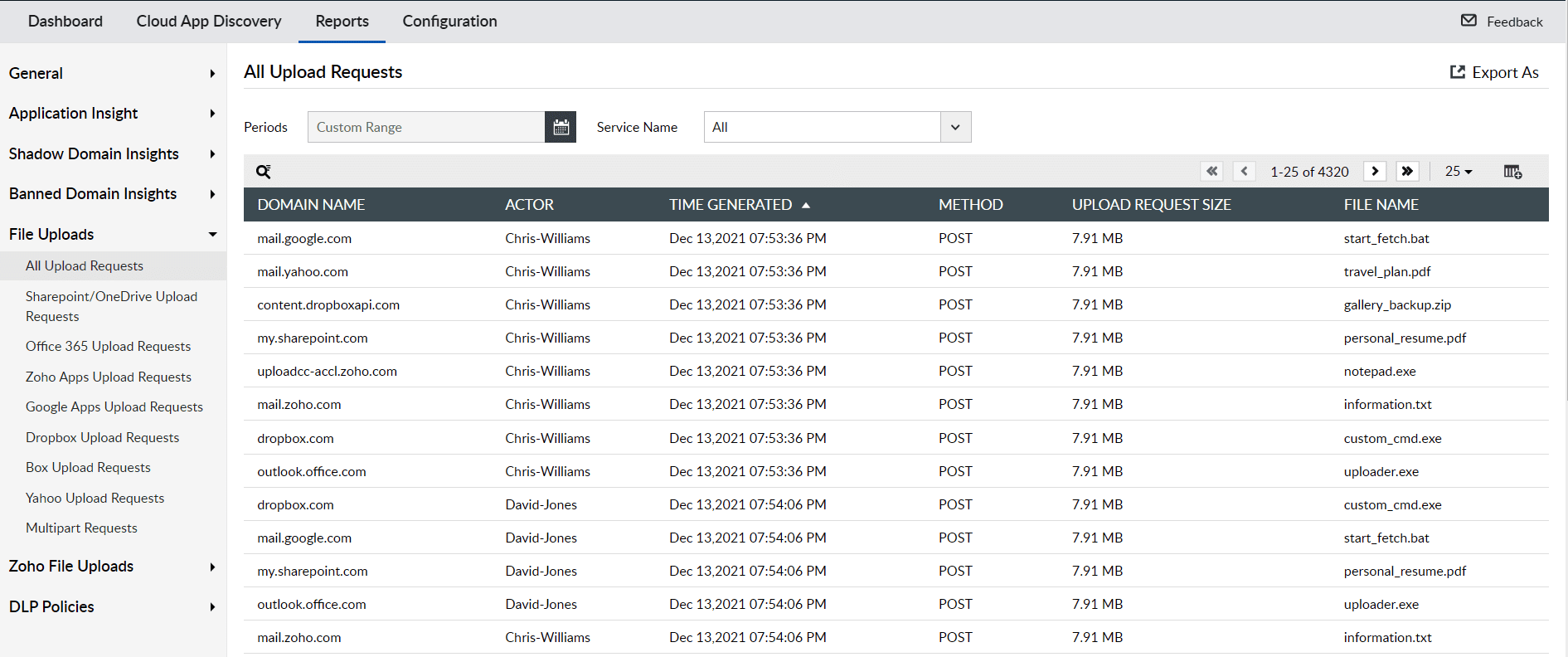

Prevenção de perda de dados de aplicações específicas

Às vezes, invasores internos ou externos mal-intencionados podem acessar dados confidenciais enviados para aplicações internas. Você pode integrar um CASB com uma solução de DLP para aplicar políticas de acesso granulares e evitar a exfiltração de dados. O Log360 alerta analistas de segurança sobre tentativas maliciosas de exfiltração de dados com a ajuda dos seus painéis intuitivos e relatórios completos, conforme mostrado abaixo.

Figura 3: Painel do Log360 exibindo detalhes sobre uploads e downloads de arquivos

Figura 4: Relatórios no Log360 detalhando todas as solicitações de upload

Criptografia de dados corporativos que residem na nuvem

Os CASBs podem ser integrados com serviços de gerenciamento de chaves para criptografar alguns tipos de dados transferidos para serviços de nuvem, como endereços de e-mail e números de cartão de crédito.

Controle de acesso aos dados baixados

Os CASBs podem ser utilizados para impedir a exportação não autorizada de dados críticos de aplicações em nuvem para dispositivos não gerenciados. Isso é realizado por meio da integração dos CASBs com agentes de endpoints e soluções de gerenciamento de identidades para detectar se uma solicitação de download é proveniente de um dispositivo gerenciado ou não gerenciado e restringir o acesso aos dados.

Auditoria da atividade do usuário em aplicações em nuvem

Colocado mais próximo das aplicações em nuvem, o proxy reverso do CASB integra-se com provedores de identidades para rastrear atividades de usuários e administradores dentro dos serviços em nuvem. Isso possibilita que as equipes de segurança investiguem os logs gerados pela ferramenta de CASB e vejam os incidentes de segurança originados dos serviços de nuvem.

CASBs baseados em APIs

Alternativamente, os CASBs podem usar APIs para acessar e monitorar dados armazenados na nuvem. Como usam as APIs integradas do provedor de serviços de nuvem, eles permitem que os profissionais de TI personalizem regras de acesso, automatizem respostas a incidentes e obtenham insights mais profundos sobre as atividades realizadas na nuvem.

Casos de uso de APIs

Detecção de malware em serviços de nuvem

Os CASBs baseados em APIs fornecem visibilidade granular de arquivos armazenados em serviços de nuvem. Isso permite que os administradores de TI detectem e removam o malware de maneira profunda. Eles também podem ser integrados a soluções de detecção de malware para fortalecer os diagnósticos de malware.

Aplicação de políticas de transferência de dados em vários serviços de nuvem

Algumas vezes, os funcionários podem compartilhar dados corporativos confidenciais com seus endereços de e-mail pessoais ou usar duas ou mais aplicações em nuvem para facilitar seu trabalho. Isso acaba trazendo o seu próprio conjunto de perigos. Os CASBs baseados em APIs podem detectar todos os arquivos compartilhados com domínios não aprovados ou qualquer pessoa na internet e, em seguida, revogar permissões e links compartilhados.

Auditoria de provisionamento de acesso de usuário

Os CASBs baseados em API podem detectar se as contas que receberam permissões ainda estão ativas ou inativas. Eles também podem detectar o tipo de permissão concedida, como administrador ou visualizador.

Extensão das políticas de DLP locais para cobrir dados em nuvem

Os CASBs baseados em APIs podem ser integrados com soluções de DLP locais para auditar arquivos armazenados em aplicações em nuvem e executar ações necessárias, como excluir ou criptografar arquivos que foram armazenados em políticas de DLP.

Quais capacidades você precisa na sua solução de SIEM?

Atualmente, o cenário da segurança cibernética é o mais complexo possível, com diversas categorias de ferramentas resolvendo problemas de segurança diferentes. Uma ferramenta de DLP pode se tornar uma ferramenta de CASB se puder criptografar dados na nuvem? Se uma solução de SIEM pode coletar logs de endpoints, por que você precisa de uma solução de EDR? As perguntas são infinitas. No entanto, é seguro dizer que todas essas soluções de segurança fornecem uma melhor visibilidade e controle sobre os incidentes que ocorrem na sua rede quando elas se integram efetivamente entre si.

Portanto, onde um CASB se encaixa na sua postura de segurança?

Conforme as organizações continuam migrando suas operações para a nuvem, sua visibilidade dos dados que residem nas suas aplicações em nuvem tende a diminuir. Os CASBs estão aqui para preencher as lacunas. Eles podem entender o contexto dos dados em trânsito ou em repouso, o que não é possível em um log coletado de uma solução de SIEM ou firewall. Eles também permitem que as políticas de segurança existentes se estendam à nuvem por meio da integração e coleta de dados de logs de várias ferramentas locais:

- Ferramentas de DLP

- Firewalls

- Gateways web seguros

- Ferramentas de gerenciamento de identidade

- Soluções de SIEM

Uma solução de SIEM unificada com recursos de CASB e DLP integrados, como o Log360 da ManageEngine, coleta logs de mais de 700 fontes de logs diferentes, como logs de firewall de rede, logs de dispositivos de segurança, servidores, logs do Windows e Linux, logs de proxy da web, logs de segurança de endpoints, logs de aplicações, logs de banco de dados, logs de servidores e aplicações web, e muito mais. Além disso, ele fornece recursos de detecção de anomalias e análise de ameaças que ajudam as organizações a prevenir e impedir ataques internos e externos. Para obter mais informações, inscreva-se para uma demonstração personalizada.