Thank You!

You can click and start reading the chapters from below. We've also sent the

link to

your inbox for future reference.

Baixe seu e-book grátis

included!Explore Now

Read Online

- 01Introduction

- 02Basic Windows auditing

- 03Advanced Windows Auditing

- 04Sysmon logging for Windows Security

- 05Registry auditing for Windows security

- 06Windows auditing mindmap included

- 07About Log360

Por que você precisa logar e auditar eventos do Windows

Em 2019, foi mostrado que o sistema operacional Windows era usado em 72.1 % dos servidores no mundo. Atualmente, a maioria das organizações usa o sistema operacional Windows.

A auditoria e o monitoramento de logs do Windows se tornam inevitáveis quando a intenção é garantir e manter a postura de segurança cibernética da rede. No entanto, muitas vezes é mais fácil falar do que fazer.

Neste recurso vital, vamos elaborar o que você precisa saber sobre a auditoria do Windows, incluindo desde o login até quais informações você precisa obter dos logs, e como você pode correlacionar os detalhes do log com outras atividades de rede para obter uma visão holística da sua postura de segurança.

A política básica de auditoria do Windows especifica um conjunto de atividades relacionadas à segurança para avaliar eventos críticos. No Windows, por padrão, o login e a auditoria de eventos estão desativados, mas essa política de auditoria permite que você habilite o login de determinados eventos para visualizar as atividades de segurança mais comuns que ocorrem na rede.

Os eventos a seguir são cobertos pelas nove políticas básicas de auditoria de segurança:

- 1. Eventos de logon na conta

- 2. Gerenciamento de contas

- 3. Serviços de diretório

- 4. Eventos de logon

- 5. Acesso a objetos

- 6. Alterações de política

- 7. Uso de privilégios

- 8. Acompanhamento do processo

- 9. Eventos do sistema

A partir dos diferentes eventos sugeridos, você pode ativar a auditoria para eventos específicos, dependendo das necessidades de segurança da sua organização. Reunimos alguns eventos básicos e fizemos o mapeamento deles com o caso de uso que podem resolver.

1. Eventos aos quais se atentar para detectar invasores na rede

Os hackers querem permanecer despercebidos dentro da rede. Eles tentam cobrir os vestígios de suas operações maliciosas e movimentos laterais. No entanto, se você monitorar com atenção, poderá diferenciar as exclusões de rastreamento das ações legítimas. Recomendamos que ative a auditoria para estes eventos e os inspecione regularmente para descobrir agentes de ameaça na rede:

i. Depuração de logs de auditoria

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Procure a conta de usuário a partir da qual os logs foram eliminados. Reunir e investigar todas as atividades realizadas por aquela conta de usuário adicionará mais dados contextuais para avaliar o depuramento do log de auditoria e ajudar você a determinar se é uma atividade legítima ou não.

ii. Encerrando o serviço de logon

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

A menos que se trate de um evento planejado de manutenção, ele pode indicar um possível ciberataque.

Dica: Para obter uma melhor visibilidade, procure pela conta que realizou esta operação (ID de evento: 4624) e em qual máquina o serviço foi desligado. Assim você adquire informações adicionais que o ajudarão a diferenciar uma operação legítima de uma operação suspeita.

Nossa recomendação:

Utilize uma solução de gerenciamento de eventos e informações de segurança (SIEM) para coletar, arquivar e encriptar os logs periodicamente. A coleta de logs centralizada também facilita a correlação e análise dos eventos que estão ocorrendo na rede. Um gerenciamento eficaz do log do Windows também ajuda a resolver problemas operacionais e a solucionar falhas críticas.

2. Monitoramento de atividades de login incomuns

O monitoramento das atividades de login pode dar informações sobre as atividades anormais que ocorrem na rede. Por exemplo, se o Usuário A fizer login após o horário comercial e tentar acessar informações protegidas, isso está sujeito a investigação. Vários logins da mesma conta, muitas falhas de login e bloqueios de conta são exemplos comuns de atividades de conta incomuns. Para monitorar as atividades de login, ative a auditoria para esses eventos:

i. Logons bem-sucedidos

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

O jeito de logar pode dar sinais para verificar a legitimidade da tentativa.

Monitore o campo Logon Type (tipo de início de sessão) para as categorias 3, 4, 5, 8, 9 e 10.

- 3 - Rede: O usuário logou no computador a partir de outro local da rede.

- 4 - Lote: Um processo pode ser configurado para ser executado em nome do usuário.

- 5 - Serviço: Pode ser utilizado um serviço para fazer o login.

- 8 - Texto não criptografado da rede: A transferência de senhas em formato de texto não criptografado é perigosa, uma vez que pode ser detectado para revelar as senhas. Evite este tipo de logon protegendo a conexão de rede com protocolos de criptografia como SSL/TLS ou utilizando VPN.

- 9 - Novas credenciais: O usuário pode ter usado credenciais diferentes para acessar uma área sensível ou executar comandos no nível de administrador (Runas) no computador.

- 10 - Interativo remoto: Indica que o logon foi feito através dos Serviços de Terminal ou de Área de Trabalho Remota. Poderia ser um sinal de movimento lateral.

ii. Falha do login

Platforms where this event can be logged and audited:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Este ID de evento é gerado depois de cada tentativa falha, independentemente do tipo de logon. Assim, você pode verificar facilmente o tipo de logon usado para acessar o sistema ou os recursos. Um pico elevado de eventos de falha num curto espaço de tempo pode indicar um possível ataque de força bruta.

iii. Bloqueios de conta

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Isso acontece quando o usuário ou os invasores usam muitas senhas erradas. Tais eventos devem ser sempre analisados para verificar se eram legítimos.

Nossa recomendação:

Use uma ferramenta de segurança para analisar as tendências de logon e o comportamento dos usuários. Configure alertas para capturar logins incomuns, incluindo logins fora do horário comercial, quantidade incomum de falhas de login e outros. Frequentemente, as empresas utilizam uma técnica de detecção de ameaças com base em regras para detectar atividades maliciosas. No entanto, a exatidão de diferenciar um evento legítimo de um suspeito é menor numa técnica de detecção de ameaças baseada em regras ou em assinaturas.

Recomendamos utilizar um SIEM com componente integrado de análise comportamental baseado em aprendizado de máquina. Os módulos de análise de comportamento do usuário e da entidade (UEBA) utilizam técnicas de aprendizado de máquina para ensinar ao sistema os comportamentos normais e, assim, detectar as exceções. Muitas vezes, eles também estão associados a sistemas de gerenciamento de riscos para validar o impacto de uma ameaça e aumentar a chance de reduzir os falsos positivos.

Por exemplo, quando Mark, do departamento de marketing, tenta acessar dados financeiros que ele nunca acessou, um alerta com pontuação de alto risco será soado, indicando uma possível ação maliciosa. Ao combinar o UEBA com as capacidades de resposta a incidentes automatizada, será possível aplicar medidas corretivas, como restringir o acesso do usuário ou bloquear o sistema.

3. Descubra alterações maliciosas no Registro

Os invasores podem tentar modificar os valores do Registro para rodar uma aplicação ou serviço maliciosos durante a inicialização do sistema. Às vezes, podem substituir um Registro inteiro ou um valor de chave específico dele para conseguir. Um desses exemplos é o ataque com DLL de filtro de senha, no qual o hacker insere um arquivo DLL malicioso no Registro HKEY_LOCAL_MACHINE\ SYSTEM\ CurrentControlSet\ Control\ Lsa -> Pacotes de Notificação.

O monitoramento das alterações no Registro permite a você:

- 1. Detectar usuários ou aplicações não autorizados que alteram valores de registro.

- 2. Acompanhar atentamente as atividades de registro de usuários privilegiados para descobrir abusos de privilégio e evitar ações maliciosas.

- 3. Ter a certeza de notar atividades locais de malware ou alterações suspeitas nos valores de chave do registro.

Aqui está um evento crítico de alteração do Registro que você precisa ativar e monitorar:

i. Modificação de valor do registro

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1Windows 2016 and 10

- Windows 2016 e 10

- Windows Server 2019

Ativar a auditoria e o alerta do Registro em sistemas com dados de alto valor, controladores de domínio e servidores. Fazer backups regulares dos registros, caso algo dê errado.

Dica: Quando as alterações do registro são seguidas por uma tentativa de acessar um objeto (ID de evento 4663) ou um logon bem-sucedido (ID de evento 4624) a um recurso incomum, trata-se de uma ameaça em potencial. Use sua solução de segurança para correlacionar alterações do registro a ações críticas subsequentes para detectar ameaças antes e impedir que elas causem danos.

Nossa recomendação:

Observe com atenção se as permissões de Registro estão definidas apenas para Administradores e monitore Registros de chave quanto a ações maliciosas.

4. Detecção de um possível ataque de força bruta

A força bruta é uma técnica utilizada por pessoas mal-intencionadas que tentam introduzir centenas ou milhares de combinações de nome de usuário e senha num curto espaço de tempo, na esperança de acertar uma. Existem muitas ferramentas para automatizar este processo. Com a ajuda desses eventos do Windows, você pode executar a detecção básica de ataques de força bruta.

i. Múltiplas falhas de login

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Para detectar ataques de força bruta, procure várias falhas de logon em um curto tempo e pelo menos um logon bem-sucedido da mesma origem.

Dica: Embora a detecção de força bruta baseada em assinatura seja útil, pode levar a erros e fornecer alarmes falsos. A análise comportamental avançada baseada em técnicas de aprendizado de máquina pode detectar com precisão um volume anormal de falhas de logon, comparando-as às atividades regulares. Quando associada a respostas de correção automática, ela pode tomar medidas corretivas imediatamente, como bloquear o sistema ou cortar a comunicação com as fontes maliciosas, poupando tempo e evitando danos.

ii. Bloqueio da conta

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Isso acontece quando o usuário ou os invasores usam muitas senhas erradas.

Dica: Procure a conta de usuário a partir da qual foram efetuadas várias tentativas de login (ID de evento 4624). Isso pode ajudá-lo a encontrar a conta que foi comprometida, as permissões que a conta tem etc. Fazendo isso, você pode restringir as permissões de acesso à conta comprometida antes de causar danos graves.

Nossa recomendação:

Redefina imediatamente a senha do host comprometido. Procure indícios onde o mesmo nome de usuário foi utilizado para logar na rede.

Ajuste o limiar, se tiver um único ponto de autenticação.

5. Fique atento às atividades em arquivos e pastas

Quando adversários ganham acesso à rede, eles querem incluir pacotes de malware, como ransomware, ou extrair dados confidenciais para vendê-los na dark web. Um pico súbito nas solicitações de acesso a determinados bancos de dados pode indicar uma possível invasão. Estes são alguns eventos que devem ser registrados e auditados para detectar alterações suspeitas em arquivos e pastas:

i. Tentando acessar objetos

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Este ID de evento é gerado quando um objeto é acessado. O objeto pode ser um arquivo, sistema kernel, registros ou arquivos presentes num disco removível. É recomendável que você defina alertas para determinar quando alguém tenta acessar um objeto em servidores protegidos.

Dica: Os hackers tentarão de novo se não conseguirem o que querem. Para frustrá-los, correlacione a ID de Identificação da ID de evento 4656 para detectar eventos auditados posteriormente enquanto o objeto estiver aberto. Você também pode detectar as tentativas dos invasores de incluir pacotes maliciosos em pastas críticas fazendo o monitoramento da criação de processos anômalos (ID de evento 4688).

Nossa recomendação:

Use o File Integrity Monitoring (FIM), uma capacidade crítica que pode detectar alterações em arquivos, permissões de pastas e acessos incomuns para proteger dados confidenciais de roubos ou vazamento. As soluções SIEM já vêm com essa capacidade incorporada. Se a sua organização armazenar ou processar dados confidenciais em grandes volumes ou for responsável por cumprir algum dos mandatos regulatórios, como PCI-DSS, HIPAA, GDPR e outros, recomendamos escolher a ferramenta com a capacidade FIM incorporada para proteger sua rede contra violações de segurança.

6. Fique atento às conexões de entrada e saída

O monitoramento do tráfego de entrada e saída da rede adiciona informações contextuais ao seu processo de caça a ameaças. Os detalhes de conexão disponíveis nos dados de log, como o endereço IP de origem e sua localização, possibilitam visualizar claramente o que está acontecendo na rede ao tentar detectar ameaças de segurança ou tentativas de ataque. Quando esta informação estiver correlacionada a outros eventos, é possível identificar sistemas comprometidos, movimento lateral de adversários, pacotes maliciosos incluídos na rede e muito mais. Portanto, é essencial logar e monitorar atentamente as conexões de entrada e saída. Esses são alguns eventos aos quais você deve logar para realizar a auditoria de segurança:

i. Procure conexões permitidas

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Este ID de evento é gerado sempre que a Plataforma de Filtragem do Windows permite uma conexão de entrada ou saída. Como esse é um evento de alto volume, recomendamos a auditoria somente se todas as conexões de rede a um servidor ou aplicação precisarem ser rastreadas. Como exemplos, um navegador se conectando à internet e o PowerShell fazendo uma conexão de saída.

ii. Uma aplicação ou serviço tem permissão para ouvir conexões de entrada em uma porta

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Nossa recomendação:

Quando uma conexão de entrada ou saída feita por uma fonte maliciosa estiver sendo estabelecida, ela deve ser imediatamente cortada. Para fazer isso, você precisa de uma lista de endereços IP, URLs e domínios bloqueados (black list). Infelizmente, esses feeds de ameaças são dinâmicos e estão em constante mudança.

A forma ideal é ter uma plataforma integrada de inteligência contra ameaças numa ferramenta SIEM ou integrar sua solução de segurança à plataforma de inteligência contra ameaças terceirizada. Essas soluções de inteligência contra ameaças têm uma lista de todas as fontes bloqueadas e maliciosas atualizada dinamicamente. Além disso, elas também fornecem uma pontuação de reputação que ajuda você a determinar a confiabilidade de um site, a localização geográfica de uma fonte maliciosa e muito mais.

A Política de Auditoria Avançada do Windows se sobrepõe às políticas básicas de auditoria do Windows indicadas acima. No entanto, ela é registrada e aplicada de forma diferente. A auditoria avançada permite que os administradores sejam mais seletivos na quantidade e nos tipos de eventos a serem auditados.

Por exemplo, se você ativar a auditoria de sucesso para os eventos básicos de logon da conta para Auditoria, os eventos de sucesso de todos os comportamentos de logon da conta serão registrados. No entanto, com a política de auditoria avançada, os administradores podem selecionar apenas os comportamentos que desejam monitorar e excluir os resultados da auditoria para comportamentos não importantes. Os administradores podem habilitar eventos de sucesso para uma subcategoria de categoria de logon de conta, eventos de falha para outra subcategoria e optar por não auditar o restante das subcategorias. Um controle tão fino sobre a política de auditoria reduz em grande parte o ruído e os falsos positivos, ao mesmo tempo em que se detectam ameaças de segurança.

Mapeamos alguns eventos que você deve monitorar e que estão sob a política de auditoria avançada, com o caso de uso de segurança que ele pode detectar.

1. Detecção de abuso em conta privilegiada

Um invasor nem sempre usará uma conta com acesso em níveis mais altos. Por isso, tentarão elevar o nível de acesso de qualquer conta em que puserem as mãos. Eles também tentam acessar contas de usuários privilegiados para assumir o controle da rede inteira. Portanto, precisamos monitorar tentativas não autorizadas em contas com acesso privilegiado.

A análise dos seguintes eventos irá fornecer informações sobre os abusos de privilégios.

i. O serviço privilegiado foi chamado

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Este ID de evento é gerado quando SeSystemtimePrivilege, SeCreateGlobalPrivilege ou SeTcbPrivilege é chamado. Você pode ter uma lista de direitos de usuário permitidos e negados ou nomes de processos e alertas de disparo para utilização incorreta dos campos "Privilégios" e "Nome do processo".

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Monitore este evento com o "Assunto/ID de segurança" ou com a "Conta cujas credenciais foram utilizadas/ID de segurança" que correspondem às contas que indicam ações maliciosas.

Dica: Correlacione a conta que foi usada para efetuar login (ID de evento 4624) ao sistema crítico. Em determinadas situações, o usuário precisará inserir as credenciais de administrador (ID de evento 4648) durante a execução de um programa ou quando forem executadas configurações de tipo de lote, como tarefas agendadas.

Você também deve verificar se o usuário fez login fora das horas autorizadas ou utilizou uma estação de trabalho não autorizada para fazer isso (ID de evento 4776).

Correlacione as alterações de arquivo e pasta (ID de evento 4663) que são imediatamente seguidas por tentativas de acesso privilegiado.

Nossa recomendação:

Você pode usar estes IDs de evento para rastrear ataques pass-the-hash. Mas não é fácil detectar o movimento lateral de tais ataques. Uma solução SIEM com capacidades UEBA pode correlacionar muitos eventos para manter uma pontuação de risco das contas na rede. Quando o valor limite definido é atingido, os alertas serão gerados.

2. Detecção de ataques de Kerberoasting e de pulverização

Em ataques de Kerberoasting, os hashes de credenciais da conta de serviço são extraídos do Active Directory para quebras off-line. Este ataque é surpreendentemente eficaz quando as pessoas criam senhas fracas.

Cada ticket Kerberos é armazenado com criptografia AES128-CTS-HMAC-SHA1-96 (do Windows Server 2008 e Vista). Os invasores solicitam tickets de serviço Kerberos que são exportadas para descriptografia. Diferentes hashes NTLM (New Technology Local Area Network Manager) são usados para fazer isso e, quando o ticket for aberto com êxito, a senha correta da conta de serviço será descoberta.

i. Solicitação de um ticket Kerberos

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Os invasores podem solicitar centenas de tickets de serviços na esperança de encontrar a senha em qualquer um deles. Portanto, fique atento a um aumento nas solicitações de tickets de serviço.

Utilize os seguintes filtros para reduzir o ruído

- 1. Opções de ticket: 0x40810000

- 2. Criptografia de ticket: 0x17

ii. Falha na pré-autenticação

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Esse evento é gerado toda vez que o centro de distribuição de chaves não emite um TGT (ticket de concessão de ticket) Kerberos. Procure registros em massa do Código de falha 0x18 que possam indicar a possível pulverização Kerberos.

Nossa recomendação:

1. Fortalecer senhas: Implemente uma política de senhas seguras na sua organização, especialmente para contas de serviço.

2. Implantar honeypots:Você pode definir armadilhas com contas honey para servir como iscas para invasores e acionar alertas quando forem usadas para gerar um ticket de serviço.

3. Monitorar continuamente: Monitorar as contas de serviço quanto a atividades anômalas. O UEBA utiliza o aprendizado de máquina para controlar a pontuação de risco ou todos os objetos da sua rede. Quando o limiar é atingido, os alertas serão acionados instantaneamente para que você possa responder imediatamente.

3. Monitorar dispositivos externos que estão sendo utilizados na rede

Às vezes, funcionários não autorizados podem tentar roubar informações usando dispositivos de armazenamento externos. A principal finalidade da análise de dispositivos USB é identificar os dispositivos conectados à rede e monitorar as métricas de uso – arquivos copiados para ou do dispositivo, tempo de conexão etc.

i. Reconhecimento de dispositivo externo

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2016 e 10

- Windows Server 2019

Este ID de evento pode ser usado em servidores ou redes onde as informações essenciais são armazenadas. Defina alertas para este evento sempre que o campo Assunto/ID de segurança não for SISTEMA.

Dica: Fique atento às alterações nos seguintes registro e valores (ID de evento 4657):

- 1. Opções de ticket: 0x40810000

- 2. Criptografia de ticket: 0x17

Tentativas bem-sucedidas de log para gravar ou ler um dispositivo externo (ID de evento 4663).

Nossa recomendação:

Uma vez que este evento é utilizado para rastrear o uso anômalo de dispositivos externos, uma ferramenta SIEM com funcionalidades UEBA pode ser utilizada para detectar comportamentos maliciosos. Esse recurso correlaciona vários eventos para manter uma pontuação de risco dos objetos na rede. Quando o valor limite definido é atingido, os alertas serão gerados.

4. Fique atento a possíveis atividades de malware

Malwares usam tarefas agendadas para executar ações maliciosas depois que entram na rede. Também são usados para manter a presença na rede instalando backdoors ou ferramentas de acesso remoto para entrar sem esforço após cada reinicialização.

i. Monitoramento de tarefas agendadas recém-criadas

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Dica: Monitore o nó raiz da Biblioteca do agendador de tarefas para obter novas tarefas e gerar um alerta se o Conteúdo da tarefa: XML contiver o valor

ii. Criação de novos processos

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Cada malware pode executar um código criando um novo processo, assim que estiver dentro da rede. Este processo será iniciado automaticamente dependendo do tipo de ataque (às vezes, dias ou meses após a infiltração).

Ao rastrear esse evento em 4688, você pode rastrear as instâncias dos processos de malware e encontrar uma possível disseminação para outros dispositivos na rede.

iii. Monitoramento de alterações no registro

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 e 10

- Windows Server 2019

Este ID de evento permite capturar processos não autorizados que alteram os valores do registro e detectam atividades de malware ou alterações suspeitas nos principais valores do registro. Ative a auditoria e o alerta em sistemas que contêm dados de alto valor, controladores de domínio e servidores. Fazer backups regulares dos registros, caso algo dê errado. Saiba mais sobre como rastrear modificações do registro.

- Dica: Localize o usuário que iniciou o processo, modificou o registro ou criou a tarefa agendada (ID de evento 4624).

- Procure as tarefas agendadas que são ativadas automaticamente (ID de evento 4700). Essas tarefas criadas pelos adversários podem ser configuradas para iniciar dias ou meses após a criação inicial.

- Procure alterações no registro (ID de evento 4663).

Nossa recomendação:

Correlacionar vários eventos pode ajudá-lo a entender melhor toda a ideia por trás do ataque. Também é impossível revisar e analisar enormes quantidades de dados sem uma solução de login centralizada. Recomendamos que utilize uma ferramenta SIEM que recolhe os registros de forma centralizada para facilitar a realização de atividades de mitigação pelos defensores.

5. Uma única conta tentando fazer login em vários hosts

i. Logons bem-sucedidos

Plataformas onde este evento pode ser registrado e auditado:

- Windows 2008 R2 e 7

- Windows 2012 R2 e 8.1

- Windows 2016 and 10

- Windows Server 2019

Monitore o campo Logon Type para as categorias 2, 3, 9 e 10.

2 - Login interativo: Indica um usuário logado no sistema utilizando o teclado.

3 - Rede: O usuário logou no computador a partir de outro local da rede.

9 - Novas credenciais: O usuário pode ter usado credenciais diferentes para acessar uma área sensível ou executar comandos no nível de administrador (Runas) no computador.

10 - Interativo remoto: Indica que o logon foi feito através dos Serviços de Terminal ou de Área de Trabalho Remota.

Nossa recomendação:

Monitore e envie um alerta para este evento caso o logon único da máquina seja superior ao valor limite definido. Restrinja a permissão de login de outras máquinas que tentam logar se exceder o valor definido.

O Sysmon (System Monitor) é um serviço do sistema Windows e um driver de dispositivo que é fornecido como parte dos utilitários de segurança do Windows e registra eventos nos logs de eventos do Windows. Os logs do Sysmon fornecem informações sobre a criação do processo, a conexão de rede e as alterações no tempo de criação de arquivos.

Algumas informações de log do Sysmon e as informações regulares de eventos do Windows se sobrepõem. No entanto, os logs do Sysmon possuem informações adicionais descritas abaixo que o diferenciam na auditoria de segurança.

Logs do Sysmon:

- 1. Provide information on both current and parent processes.

- 2. Grave o hash dos arquivos de imagem do processo utilizando SHA1, MD5, SHA256 ou IMPHASH.

- 3. Inclua informações sobre o GUID do processo, que atua como um parâmetro exclusivo permitindo a correlação de eventos do Windows que reutilizam os IDs do processo.

- 4. Inclua o GUID da sessão, que age como um parâmetro exclusivo para o monitoramento da sessão e correlação de diferentes eventos que ocorrem na mesma sessão de logon.

- 5. Forneça detalhes sobre o carregamento de drivers ou DLLs.

- 6. Ajuda a detectar alterações nos tempos de criação de arquivos para compreender quando um arquivo foi criado.

Como você pode ver, os logs do Sysmon fornecem detalhes críticos que ajudam você a caçar ameaças de segurança com eficácia e proatividade.

Abaixo, vamos analisar quais são os tipos de ameaças que podem ser detectados ou evitados através do monitoramento de eventos Sysmon específicos.

Dica: Os logs do Sysmon podem ser encontrados na pasta Sysmon: Logs de aplicações e serviços > Microsoft > Windows > Sysmon.

O Sysmon não tem capacidades de análise integradas. Tudo o que ele faz é gerar logs para eventos específicos. Você precisa de uma solução de gerenciamento de eventos e informações de segurança (SIEM) ou, no mínimo, uma ferramenta de coleta e análise de eventos do Windows para obter informações acionáveis dos logs do Sysmon.

1. Detecção de malware de ataques de phishing

O phishing é uma das técnicas mais utilizadas para entrar em uma rede corporativa. Os golpes de phishing são frequentemente utilizados para soltar programas maliciosos na rede que podem causar violações de dados ou lançar ataques de ransomware.

Os invasores podem enviar e-mails em massa aos funcionários para induzi-los a iniciar processos maliciosos. Uma vez criado o processo ou a tarefa, o invasor pode comprometer contas, exfiltrar dados ou mover-se lateralmente dentro da rede para explorar outros sistemas. A análise Sysmon ajuda a detectar e conter malware nos estágios iniciais.

Criação do processo - ID de evento 1

Assim como o ID de evento 4688 do Windows, o ID de evento 1 do Sysmon rastreia todos os processos recém-criados junto com quando eles são encerrados. Mas esse evento do Sysmon fornece mais informações sobre a ID do processo pai, a localização do processo pai e muito mais. Isso ajuda a rastrear a hierarquia do processo, o que é útil durante investigações forenses.

Os invasores enviam arquivos maliciosos ou links nos e-mails que podem baixar dados de carga útil em seus sistemas quando executados. Essa carga útil pode então ser utilizada para:

- 1. Encontrar credenciais.

- 2. Fazer download de outro malware.

- 3. Criptografar arquivos na rede.

Eventos de criação de arquivos - ID de evento 11

Os recursos mais críticos necessários para que um sistema funcione corretamente são armazenados na unidade C. Os invasores podem soltar um malware nessa unidade, para que ela seja carregada junto com os arquivos de inicialização durante a inicialização.

Esse evento detecta a criação de arquivos em locais dentro da unidade C, como pastas temporárias e de download, onde o malware pode ser configurado para criar arquivos quando necessário.

Detecção de criação de fluxo de arquivos - ID de evento 15

Cada arquivo baixado da Web é marcado com uma Zona. Etiqueta identificadora pelo navegador. Essa etiqueta contém informações sobre a zona de origem do arquivo e a URL da qual foi baixado.

Os valores de ID da zona indicam várias fontes, como:

- 0 - Computador local

- 1 - Intranet local

- 2 - Sites confiáveis

- 3 - Internet

- 4 - Sites restritos

Estas informações podem ser utilizadas para acionar respostas de segurança nos arquivos baixados.

A ID de evento 15 é gerada sempre que um fluxo de arquivo é criado e contém os seguintes dados:

- Imagem - Aplicação que foi utilizada para baixar o arquivo.

- TargetFileName - Nome do arquivo baixado.

- HostUrl - O site do qual o arquivo foi baixado (no campo Conteúdo).

- User - O nome da conta do usuário que iniciou o evento.

- Computador - A estação de trabalho onde o evento foi registrado.

2. Detecção de atividade Mimikatz na sua rede

Ferramentas como Mimikatz são usadas por agentes maliciosos para extorquir credenciais da memória. Essas ferramentas podem extrair senhas, hashes, tickets Kerberos e muito mais.

Quando instalada em seu sistema, a ferramenta (Mimikatz), que é iniciada como um processo, acessa áreas de armazenamento de credenciais como lsass.exe para despejar as credenciais. É difícil detectar essas atividades com a auditoria de log do Windows porque o processo pai é desconhecido. Portanto, a análise Sysmon fornece melhor visibilidade e ajuda a conectar diferentes eventos para impedir os invasores em seus estágios iniciais.

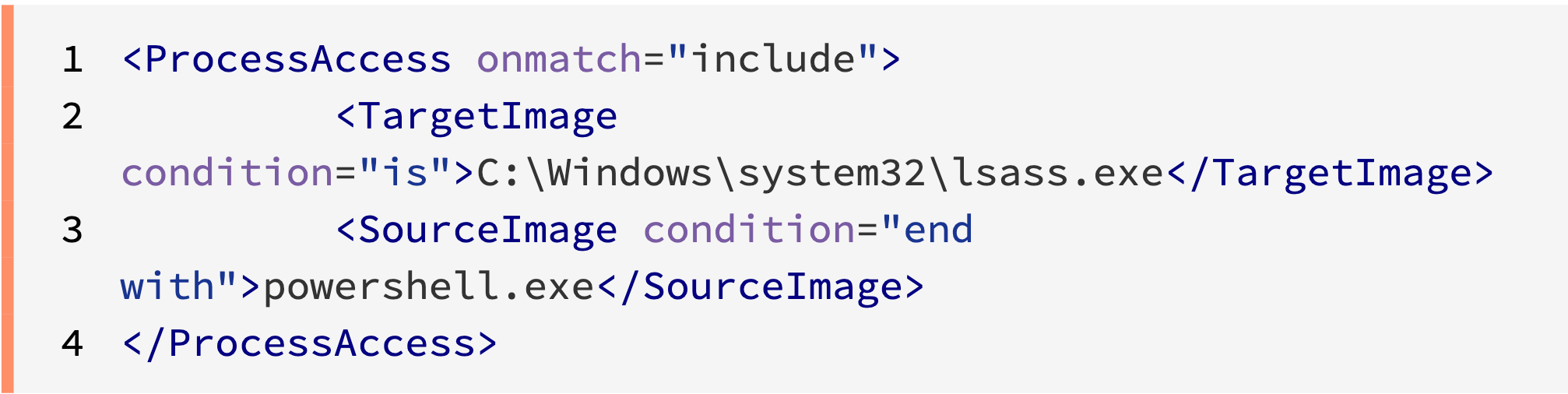

Detecção de um processo que acessa outro processo - ID de evento 10

Defina o TargetImage=C:\Windows\system32\lsass.exe no arquivo config.xml para detectar quando qualquer processo tenta acessar o lsass.exe.

Procure os logs do Sysmon com o ID de evento 10.

3. Modificações no registro

Os invasores podem tentar modificar os registros para iniciar uma aplicação ou serviço malicioso durante a inicialização do sistema. Às vezes, podem modificar um registro completo ou um valor de chave específico para conseguir isso. Um desses exemplos é o ataque DLL de filtro de senha, onde o hacker injeta um arquivo DLL malicioso no registro HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa > Pacotes de Notificação.

Portanto, você precisa monitorar as alterações do registro, pois elas podem ajudá-lo a:

- 1. Capturar processos não autorizados que alteram valores do registro.

- 2. Rastrear contas privilegiadas e evitar ações maliciosas.

- 3. Detectar atividades de malware ou alterações suspeitas nos principais valores do registro.

Aqui estão alguns eventos Sysmon que você precisa monitorar:

Criando e excluindo objetos - ID de evento 12

Este evento rastreia as operações de criação ou exclusão de chave e valor de registros específicos.

Rastreando modificações de valor - ID de evento 13

Este ID de evento rastreia as alterações de valor do registro feitas por invasores.

Renomeando chaves e valores - ID de evento 14/h4>

Este evento informa quando as chaves e os valores do registro são renomeados junto com o novo nome dado a ele.

Dica: Combinar os eventos do Sysmon com eventos do Windows pode ajudá-lo a detectar se o invasor tenta acessar um objeto (4663) ou tenta efetuar login (4624) em um recurso incomum. Estes eventos podem indicar uma ameaça potencial se forem seguidos por uma modificação do registro.

4. Identificação de tráfego DNS

Os invasores podem usar os protocolos da camada da aplicação para evitar a detecção, misturando-se com o tráfego regular. Usando esses protocolos, eles podem enviar comandos para os servidores de Comando e Controle para soltar cargas úteis ou dados exfiltrados. Um dos locais que você precisa monitorar quanto ao comportamento anômalo é o tráfego DNS.

Execução de consultas DNS - ID de evento 22

TEste ID de evento é gerado sempre que um processo executa uma consulta DNS. Você pode usar este ID de evento para verificar a origem do processo e a consulta final executada pelo processo. Este ID de evento é suportado apenas no Windows 8.1 e posterior.

Detecção de conexões de rede - ID de evento 3

Este ID de evento é gerado sempre que houver uma conexão TCP/UDP na máquina. Você pode usar os IDs de evento 22 e 3 para verificar consultas DNS.

Este ID de evento fornece informações sobre a imagem que está sendo usada, o nome da porta e o endereço de destino. Por exemplo, se você vir um processo acessando um servidor usando uma porta SSH, ele poderá ser malicioso.

Dica: Para obter mais contexto, correlacione os IDs de evento 22 e 3 com o seguinte evento.

FileCreateStreamHash - ID de evento: 15

Este evento pode ser correlacionado com o ID de evento 22 para ver o nome do arquivo baixado e a URL da fonte. O hash fornecido a partir deste ID de evento pode ser usado para verificar se a mesma operação foi feita em qualquer outro sistema na rede.

5. Detecção de movimento lateral

A detecção de movimentos laterais na sua rede pode ser uma tarefa difícil. Quando os invasores obtêm privilégios administrativos, torna-se especialmente difícil diferenciar ações maliciosas das legítimas. Com uma solução SIEM capaz de monitorar o Sysmon, você pode detectar rapidamente tentativas de movimentação lateral.

Criação de novos processos - ID de evento 1

Assim que o invasor obtém acesso a um host, ele pode espalhar malware para outros dispositivos usando ferramentas do Windows confiáveis como o PsExec. Eles também podem alterar o nome do executável para evitar a detecção. Por exemplo, eles podem renomear seu processo executado para PsExec.exe, que permanecerá não detectado se você tiver definido alertas para o nome do processo original.

O ID de evento 1 retém os metadados originais (OriginalFileName) do executável para lhe dar a oportunidade de receber alertas sobre tentativas de evitar a detecção renomeando processos.

Detecção de conexões de rede - ID de evento 3

Os invasores podem tentar se conectar a servidores críticos depois de obterem acesso a um sistema na rede. Um usuário padrão que tenta se conectar a um servidor ao qual não tem acesso é um evento suspeito. Este ID de evento rastreia todas as conexões TCP/UDP na máquina. Usando os nomes de host e de destino e os endereços IP, você pode descobrir qual sistema foi comprometido.

Dica: Correlacionar os eventos mencionados acima com o ID de evento 4624 do Windows pode ajudá-lo a detectar a conta usada para efetuar login. Em alguns casos, o invasor teria de inserir explicitamente as credenciais (ID de evento 4648) para executar um processo.

Você também pode implementar uma ferramenta SIEM com capacidades UEBA para detectar o movimento lateral. O UEBA rastreia a atividade de cada objeto de usuário em seu ambiente para atribuir pontuações de risco. Os alertas serão gerados quando a pontuação de risco definida for atingida.

6. Detecção de adulteração de processos

Os invasores têm usado técnicas como processo hollowing e processo herpaderping para executar código malicioso mascarado sob processos legítimos.

Processo Hollowing - Uma técnica que desaloca código legítimo em um processo confiável do Windows e, em seguida, substitui-o por um código malicioso quando necessário. Agora esse código malicioso será executado em um processo Windows legítimo.

Processo Herpaderping - Esta é uma técnica onde o conteúdo do processo é modificado após o mapeamento da imagem. Isso faz com que o processo pareça inofensivo para o usuário enquanto um processo malicioso é executado na memória. Por exemplo, a Mimikatz pode ser executada sob chrome.exe, fazendo com que pareça ao sistema operacional que um processo confiável está sendo executado com uma assinatura válida do Google.

Detecção de alterações de imagem do processo - ID de evento 25

O processo hollowing existe há anos. Mas o herpaderping é uma abordagem relativamente nova e poderosa usada para permanecer indetectável se a auditoria não estiver habilitada.

Este evento detecta as técnicas de ocultação de processos explicadas acima. O campo Imagem neste ID de evento fornece informações sobre o processo que foi adulterado.

Recomendamos que encaminhe este evento para uma ferramenta SIEM que possa correlacionar muitos eventos para lhe dar informações sobre quem realizou o ataque e até que ponto ele se espalhou na rede.

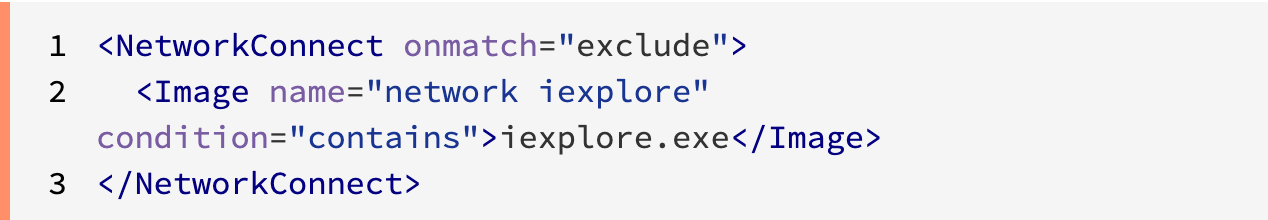

Sintonizando o Sysmon config.xml

Como a auditoria do Sysmon é mais ruidosa do que a auditoria do Windows, é uma prática recomendada decidir sobre os arquivos e pastas que você deseja incluir e excluir do monitoramento e manter o tamanho do arquivo no mínimo. Isso reduz os problemas de gerenciamento e ajuda você a coletar apenas as coisas de que realmente necessita. Essa filtragem de eventos é feita usando o arquivo config.xml.

Exemplo

Quando um intruso obtém acesso a este arquivo de configuração, ele pode facilmente descobrir os locais onde está monitorando e explorar algum local que não esteja. Portanto, você deve monitorar essas chaves e arquivos do registro para verificar se há alterações suspeitas:

- Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Sysmon64 (serviço responsável pelo monitoramento).

- Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SysmonDrv (comunica o estado dos eventos gerados).

- O nome do arquivo config.xml e sua localização.

Dica: Não se esqueça de alterar o nome padrão do arquivo config.xml e movê-lo do local padrão (C:\Windows).

O Sysmon não registra eventos quando os valores de chave nos registros mencionados acima são alterados. Para relatar essas alterações, o ID de evento 4657 de segurança do Windows deve ser usada.

O registro no Windows é como a CPU em um computador: Você sabe por que está lá e o que faz. Mas se algo der errado, você não tenta fazer a correção, a menos que tenha certeza de como fazê-lo.

Um registro é um banco de dados interno que consiste nas configurações necessárias para que as aplicações Windows funcionem corretamente. Os adversários podem usar o registro para manter uma presença na sua rede e uma das maneiras mais simples de fazer isso é adicionando aplicações maliciosas à sua pasta de inicialização. Eles também podem tentar modificar os valores no registro para executar pacotes maliciosos descartados no sistema.

Ao auditar o registro, você pode ajudar a evitar a persistência do malware no seu sistema.

O monitoramento do registro permite que você:

- 1. Detectar usuários ou aplicações não autorizados que alteram valores de registro.

- 2. Acompanhe de perto as atividades de registro dos usuários privilegiados para descobrir abusos de privilégios e evitar ações maliciosas.

- 3. Detectar atividades de malware ou alterações suspeitas nos principais valores do registro.

Vejamos alguns casos de uso que mostram como detectar modificações nas chaves do registro ou em seus valores, e nossas recomendações para mitigação.

1. Usando a pasta de inicialização para executar programas maliciosos

Quando os adversários obtêm acesso inicial, a primeira coisa que querem fazer é soltar pacotes de malware em seu sistema. Esses pacotes de malware geralmente são descartados na pasta de inicialização do sistema (C:\Users\[User Name]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup) para que o pacote seja recarregado toda vez que o usuário efetuar login.

Como detectá-los:

As seguintes chaves do registro controlam a inicialização automática de serviços durante a inicialização:

- HKLM\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- HKLM\Software\Microsoft\Windows\CurrentVersion\RunServices

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunServices

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run

Nossa recomendação:

As alterações do registro também podem ocorrer em circunstâncias normais. Portanto, monitore-as para ver se há alterações suspeitas que não estejam correlacionadas a atualizações, alterações em toda a rede em políticas, instalações de aplicações e outras atividades de rede conhecidas.

2. Uso de dispositivos externos maliciosos

Funcionários não autorizados podem tentar roubar informações usando dispositivos de armazenamento externos. A análise de dispositivos USB ajuda a identificar os dispositivos conectados à rede e monitorar as métricas de uso, como arquivos copiados para ou do dispositivo e tempo de conexão.

Como detectá-los:

Sempre que novos dispositivos USB forem conectados, as informações sobre os dispositivos serão armazenadas nas seguintes chaves do registro:

- SYSTEM\CurrentControlSet\Enum\USBSTOR

- SYSTEM\CurrentControlSet\Enum\USB

Essas chaves do registro ajudam a identificar o fornecedor, o produto e a versão do dispositivo USB.

Quando combinadas com o ID de evento 4663 do Windows, você pode ver tentativas bem-sucedidas de gravar ou ler a partir de um dispositivo externo. O ID de evento 4624 permite localizar o usuário que usou o dispositivo.

Nossa recomendação:

Recomendamos a utilização de uma ferramenta SIEM com capacidades UEBA para detectar comportamentos maliciosos na sua rede. Você pode correlacionar vários eventos para manter uma pontuação de risco para cada objeto. Quando o valor limite definido é atingido, os alertas serão acionados.

3. Instalação de certificado raiz malicioso

Certificados raiz são certificados de chave pública que são comumente usados por navegadores para estabelecer uma comunicação TLS/SSL segura com um site. Geralmente, quando um usuário tenta se conectar a um site que não suporta um certificado confiável, um aviso é exibido.

Os agentes maliciosos podem instalar um certificado raiz personalizado em um sistema comprometido para persistir na rede. Como o sistema ou a aplicação confia em todos os certificados apresentados na cadeia de confiança da raiz, os adversários podem facilmente se conectar a um servidor de comando e controle (C2C) sem acionar um aviso de segurança.

Como detectá-los:

Todos os certificados raiz são adicionados às seguintes chaves do registro:

- HKLM\Software\Microsoft\EnterpriseCertificates\Root\Certificates

- HKLM\Software\Microsoft\EnterpriseCertificates\CA\Certificates

- HKLM\Software\Microsoft\EnterpriseCertificates\AuthRoot\Certificates

Eles também estão em chaves do registro que contêm o seguinte:

- \Software\Microsoft\SystemCertificates\Root\Certificates

- \Software\Microsoft\SystemCertificates\AuthRoot\Certificates

- \Software\Microsoft\SystemCertificates\CA\Certificates

- \Software\Policies\Microsoft\SystemCertificates\Root\Certificates

- \Software\Policies\Microsoft\SystemCertificates\CA\Certificates

- \Software\Policies\Microsoft\SystemCertificates\AuthRoot\Certificates

Dica: Você também pode usar os IDs 12, 13 e 14 do Sysmon para gravar scripts que acionem um evento se as chaves mencionadas acima forem modificadas.

4. Ataques ao registro do Winlogon

O Winlogon é um componente crítico dos sistemas Windows que é responsável pelo gerenciamento da sequência de atenção segura (Ctrl+Alt+Del), o que garante que você faça login em uma área de trabalho segura e nenhum outro software possa monitorar a atividade do teclado enquanto digita sua senha. Esse componente também é responsável pelo carregamento do seu perfil de usuário durante o logon, o encerramento do sistema, o bloqueio da tela devido à inatividade, o controle das ações que ocorrem quando um usuário faz logon e muito mais.

Os adversários podem usar certos recursos do Winlogon para executar código malicioso em seu sistema para estabelecer persistência, portanto é crucial monitorar as chaves do registro que definem quais processos são iniciados durante um logon no Windows.

Como detectá-los:

Monitore alterações suspeitas nas seguintes chaves do registro:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify

Os invasores soltarão executáveis maliciosos na pasta System32 e modificarão qualquer uma das chaves do registro mencionadas acima para incluir e executar a carga útil durante o logon no Windows.

5. Ataques por DLL de filtro de senha

Toda vez que um usuário gera uma solicitação de alteração de senha, a autoridade de segurança local chama os filtros de senha para validá-las em relação a uma política predefinida para impedir o uso de senhas fracas.

Os adversários podem instalar um arquivo DLL de filtro de senha malicioso no controlador de domínio para capturar senhas de texto claras e transmiti-las ao servidor de C2C.

Como detectá-los:

Este ataque requer que o adversário coloque o arquivo DLL malicioso na pasta System32 e substitua o nome do arquivo DLL na seguinte chave do registro:

Portanto, monitore essa chave do registro para ver se há modificações suspeitas.

Dica: Um evento de adição de arquivo na pasta %windir%\system32\ seguido de modificação do registro e um evento de carregamento de pacotes de notificação pode indicar um possível ataque DLL de filtro de senha.

Nossa recomendação:

Recomendamos a utilização de uma solução SIEM fornecida com um mecanismo de correlação pré-criado para correlacionar o Nome do objeto (4657) e o Nome do pacote de notificação (4614) para detectar alterações anômalas e gerar alertas.

Log360 da ManageEngine, uma abrangente solução SIEM, ajuda as empresas a impedirem ataques, monitorar eventos de segurança e cumprir os requisitos regulamentares.

A solução reúne um componente de gerenciamento de logs para melhor visibilidade da atividade na rede e um módulo de gerenciamento de incidentes que ajuda a detectar, analisar, priorizar e resolver rapidamente incidentes de segurança. O Log360 apresenta um inovador add-on de análise de comportamento de usuário e entidade orientado para ML que serve de base aos comportamentos normais do usuário e detecta atividades anômalas do usuário, assim como uma plataforma de inteligência contra ameaças que proporciona feeds de ameaças dinâmicos para o monitoramento de segurança.

O Log360 ajuda a garantir que as organizações combatam e mitiguem de forma proativa ataques de segurança internos e externos com gerenciamento de logs eficaz e auditoria detalhada do AD.

Download Solicitação de demonstração personalizada