Autenticação SAML

A linguagem de marcação para autorização de segurança (SAML) é um padrão baseado em XML que troca credenciais de autenticação entre um provedor de serviços (SP) e um provedor de identidade (IdP). Ele elimina a necessidade de várias senhas e, com a ajuda da funcionalidade de logon único (SSO), oferece uma forma segura e sem esforço de acessar várias aplicações com credenciais de login comuns.

Provedor de serviços: O SP é uma aplicação ou uma entidade de terceiros que fornece serviço a um usuário final. Os SPs precisam da autenticação do IdP para facilitar a autenticação para o usuário. Exemplos: ManageEngine OpManager e ManageEngine Desktop Central.

Provedor de identidade: O IdP é uma entidade que armazena identidades ou recursos de usuários, como nomes de usuário, senhas e chaves SSH. Exemplos: Okta, ADFS da Microsoft, Auth0, CyberArk e SSO do Azure.

Autenticação SAML no OpManager

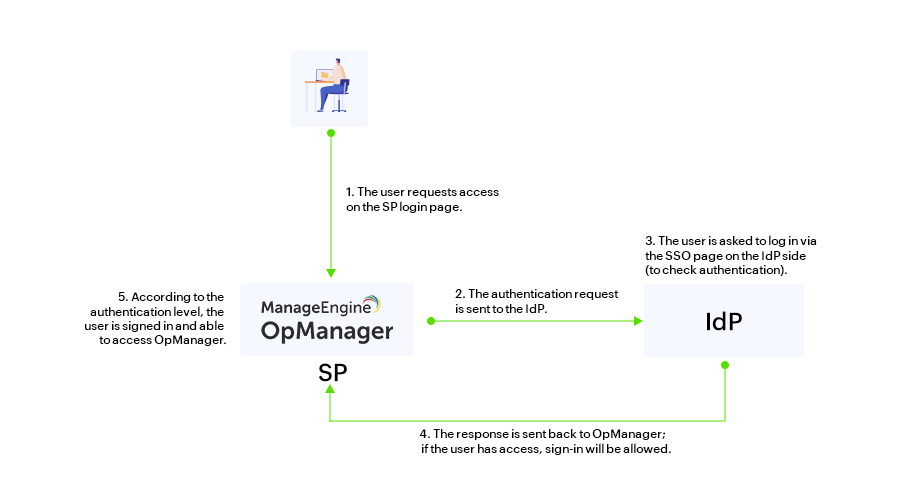

Os usuários agora podem logar no OpManager com a SAML. Durante o login, uma solicitação é enviada ao IdP e verificada quanto às credenciais de autenticação necessárias para esse usuário. A resposta é então comunicada ao OpManager, e o usuário ganha acesso.

Por exemplo, depois que a SAML for configurada, os usuários terão uma opção na página de login do OpManager para conectá-los à página de login de SSO no lado do IdP. Depois de conectado, o usuário será redirecionado de volta ao OpManager e logado usando a autenticação informada pelo IdP, supondo que a conta de usuário esteja disponível. Se o usuário não puder ser autenticado, seu acesso será recusado e ele retornará à página de login do OpManager.

Configuração da SAML no OpManager

A SAML requer dois processos de configuração diferentes. O provedor de serviços, ou seja, o OpManager, e o provedor de identidade devem já estar definidos, para que a configuração da SAML seja bem-sucedida. O SP e o IdP podem ser configurados de duas maneiras: manualmente, fornecendo as credenciais necessárias, ou automaticamente, carregando o arquivo de metadados XML. Para obter mais detalhes sobre como configurar o IdP e o SP para a SAML no OpManager, acesse nossa página de ajuda sobre SAML.

Detalhes do provedor de serviços

Os seguintes detalhes do provedor de serviços são necessários, se você optar por configurar a SAML manualmente:

- ID da entidade

- URL do consumidor da declaração

- URL de logout SSO

- Arquivo do certificado do SP

Essas informações estão disponíveis na IU do OpManager e podem ser usadas para adicionar o OpManager como uma aplicação compatível em seu IdP. Você também pode fazer download do arquivo de metadados do SP diretamente do OpManager e importá-lo no lado do IdP. Esse arquivo de metadados terá todos os detalhes mencionados acima no formato XML. Para obter mais detalhes sobre a configuração da SAML no OpManager, clique aqui.

Detalhes do provedor de identidade

Assim como a configuração dos detalhes do SP, você pode configurar os detalhes do IdP manualmente ou fazer o upload do arquivo de metadados obtido do lado do IdP.

Clique no nome do IdP correspondente e veja as etapas para configurar a SAML entre o OpManager e esse IdP.

Perguntas frequentes

Podemos configurar mais de um IdP?

+

Quais são todos os diferentes formatos de identificador de nome compatíveis no OpManager?

+

Podemos usar a autenticação SAML e o recurso 2FA no OpManager?

+

Temos a opção de ativar ou desativar a autenticação do Radius e do AD ao usar a SAML?

+

Como posso acessar o cliente web do produto se o IdP não estiver acessível?

+

Como configurar a SAML se o certificado tiver expirado??

+