Gerenciamento da configuração de rede

As configurações de rede estão em um fluxo constante e qualquer alteração de configuração errada ou não autorizada em equipamentos ativos pode ter efeitos profundos na segurança de rede, confiabilidade e no serviço prestado.

Assuma o controle de suas configurações de rede e simplifique o gerenciamento de mudanças.

O gerenciamento da configuração de rede do OpManager ajuda você a automatizar alterações, configurações e conformidades baseadas em políticas em seus dispositivos da rede, tornando os erros de configuração manual uma coisa do passado. O add-on NCM, com suporte para mais de 30 dispositivos de fornecedores diferentes, ajuda você a:

- Agende backups de configuração, restaure versões de configuração confiáveis em um clique único

- Agende backups de configuração, restaure versões de configuração confiáveis em um clique único

- Economize tempo automatizando tarefas repetitivas e trabalhosas por meio de modelos e scripts

- Interrompa alterações de configuração não autorizadas com fluxos de trabalho de aprovação

- Garanta total segurança e conformidade para cada alteração de configuração

- Analise e solucione problemas de rede com relatórios exaustivos

Nota: O add-on NCM deve ser instalado na versão OpManager 8000 ou posterior (downloads separados para Windows de 32 bits e 64 bits)

Bradley Company

Gerenciamento da configuração de rede com o OpManager

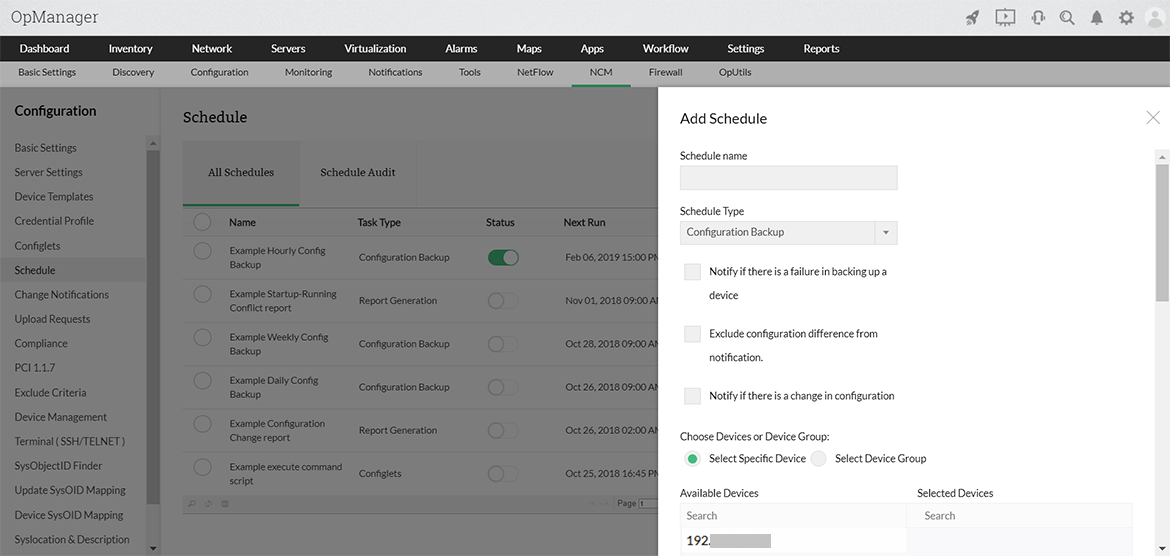

Agende backups de configuração e restaure versões de configuração confiáveis

Com o add-on NCM, você pode agendar ou iniciar backups de configuração sob demanda. Um controle de versão automático das configurações de backup é obtido e armazenado com segurança em um formato criptografado no banco de dados. Você pode, assim, realizar comparações externas entre versões, basear uma versão específica e, quando necessário, reverter para uma versão confiável em um clique único.

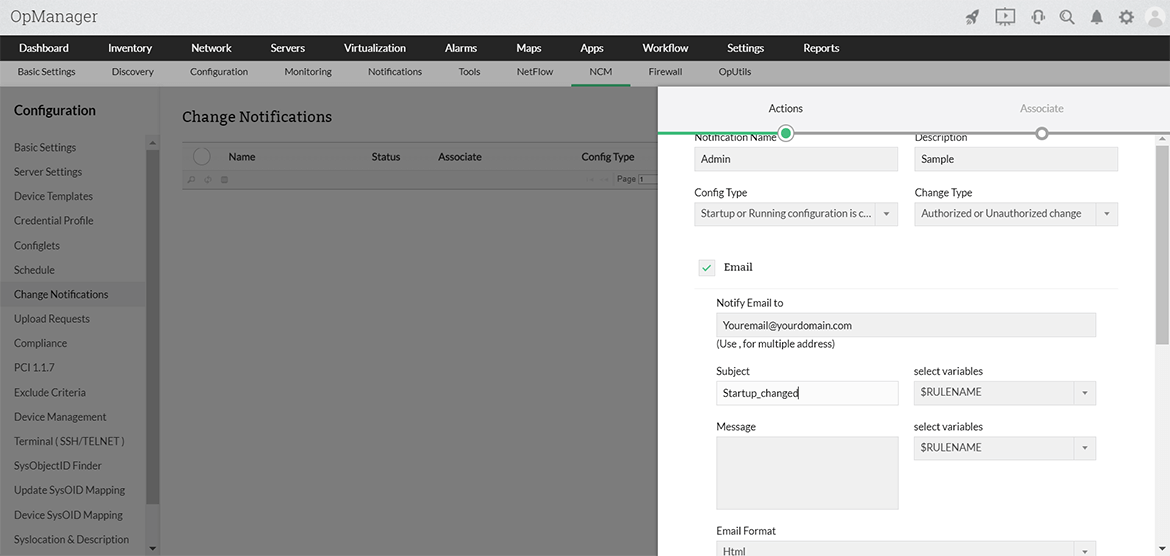

Detecte alterações de rede em tempo real e trilhas de auditoria

O add-on NCM alerta você sempre que uma alteração de configuração de inicialização ou execução é feita em seus dispositivos da rede. Os alertas de e—mail vêm com diferenças de configuração anexadas, permitindo que você decida imediatamente a autenticidade e os efeitos da alteração de configuração. Ao fazer login no painel do NCM, você pode ver 'quem fez a alteração', 'quando a alteração foi feita' e 'o que foi' em uma tela de visualização rápida. Outros alertas incluem "falha ao fazer backup de um dispositivo" e "violação de política" em uma verificação da conformidade agendada.

Gostaria de saber como o Network Configuration Manager pode ajudá-lo com backup da configuração, gerenciamento de mudanças, conformidade e execução de configlets? Nossos especialistas podem mostrar como.

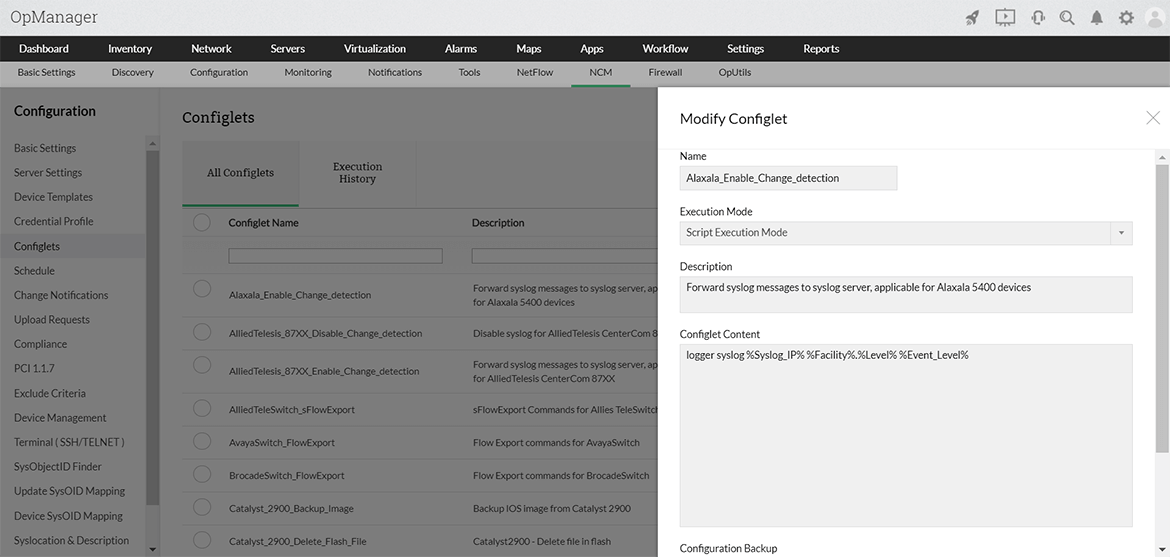

Automatize tarefas repetitivas e trabalhosas

Frequentemente, os administradores aplicam alterações de configuração em seus dispositivos da rede para estarem em sincronia com a política de TI da empresa em mudança. Isso pode variar de um simples bloqueio de porta ou aplicação de um patch de segurança crítico nos dispositivos. Essas tarefas críticas e repetitivas podem levar a erros humanos e impactam o desempenho da rede. As ferramentas de execução ‘Configuration Template’ e ‘Script’ fornecem automação para essas tarefas, evitando chances de erro.

O que mais?

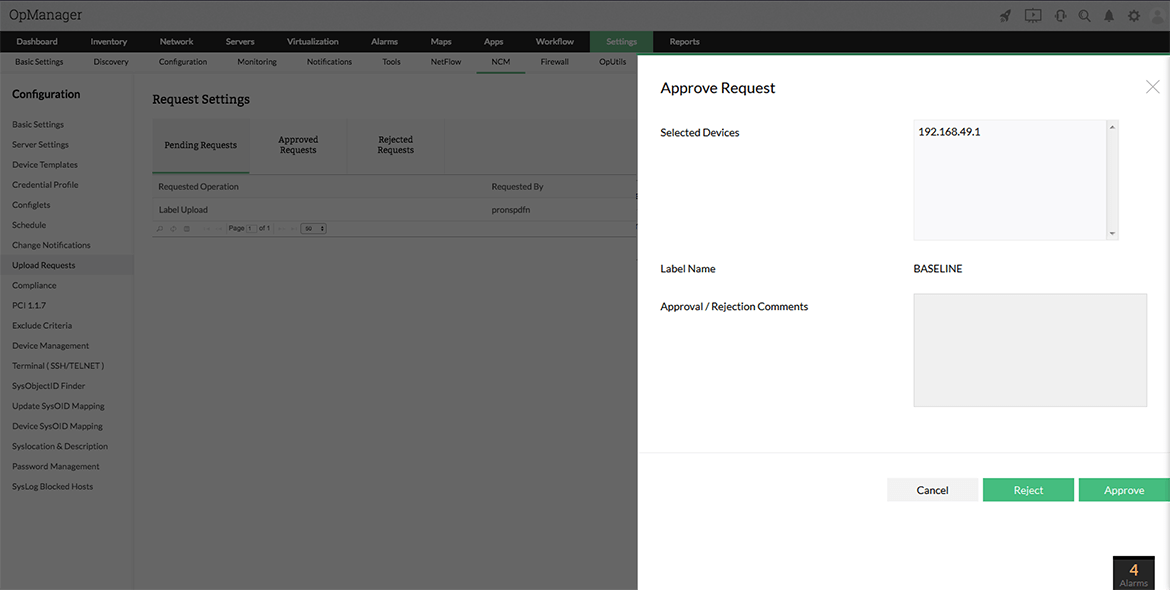

Interrompa alterações de configuração não autorizadas com fluxos de trabalho de aprovação

O add-on NCM do OpManager ajuda você a restringir o acesso direto à configuração aos seus dispositivos da rede críticos. Você pode implementar fluxos de trabalho de aprovação para alterações de configuração de rede em que um administrador sênior revisa e aceita uma alteração de configuração antes que ela seja enviada aos dispositivos da rede críticos.

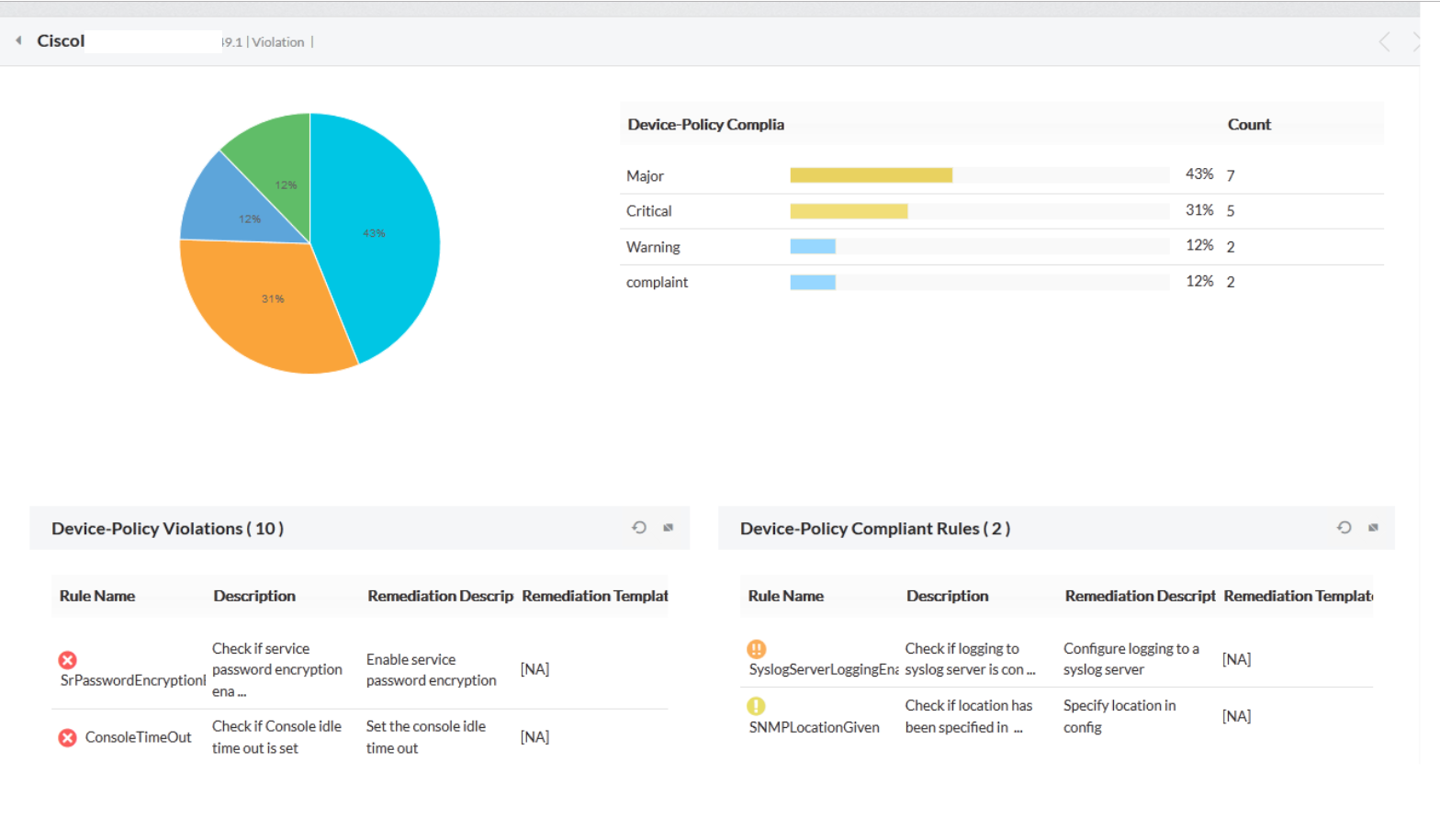

Garanta total segurança e conformidade para cada alteração de configuração

As empresas são obrigadas a não apenas seguir práticas padrão, políticas de segurança interna, regulamentações governamentais e diretrizes industriais rigorosas, mas também demonstrar que as políticas são aplicadas e que os dispositivos da rede permanecem em conformidade com as políticas definidas. O add-on NCM analisa os dispositivos quanto à conformidade com as regras⁄ políticas definidas para fornecer uma visão geral dos conflitos e status de conformidade das configurações do dispositivo. Os "relatórios de auditoria de segurança" listam as descobertas com seu impacto e até fornecem recomendações para melhorar a segurança.

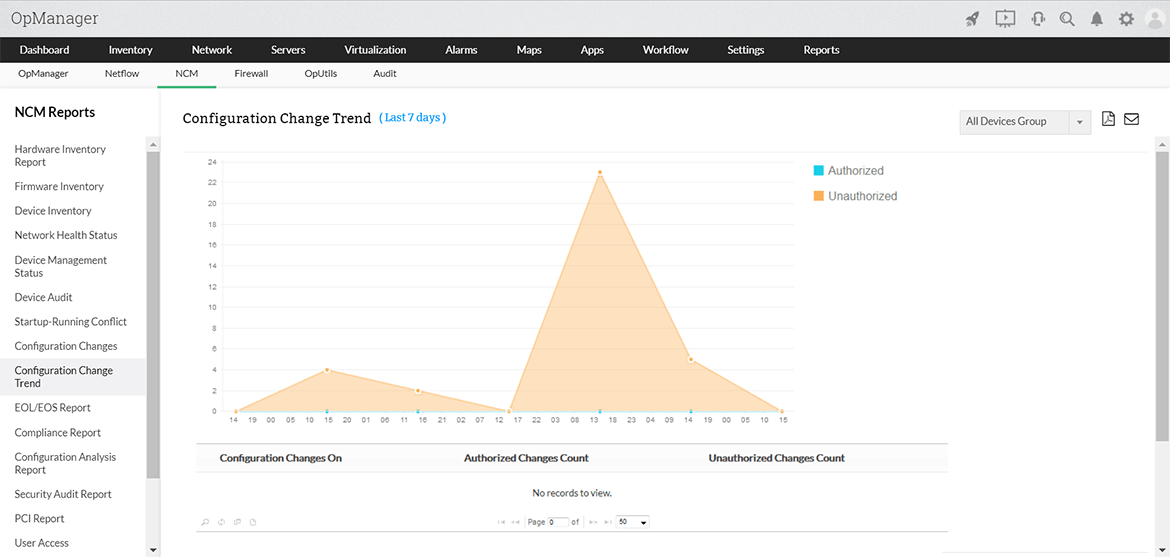

Analise e solucione problemas de rede com relatórios exaustivos

Os relatórios do OpManager NCM contêm detalhes sobre o status da rede, alterações feitas, conflitos encontrados, status de conformidade, atividade do usuário etc. para fornecer uma plataforma sólida de solução de problemas para problemas de rede decorrentes de alterações de configuração incorretas ou não alinhamento com as políticas de TI e segurança da empresa. Os relatórios incluem relatórios de inventário de hardware, firmware e dispositivo, relatórios de auditoria de dispositivo, relatórios de alteração de configuração, relatórios de auditoria de segurança, relatórios de acesso de usuário, relatórios de conformidade etc.