Introdução ao switch spoofing

Switch spoofing é o processo de modificação do endereço MAC de um dispositivo para se passar por uma porta de switch autorizada e obter acesso à rede de destino. Como os endereços MAC são exclusivos para um dispositivo específico, a maioria das redes utiliza-os para autenticar um dispositivo e se comunicar ou estabelecer uma conexão de rede com ele.

Ao “falsificar” um dispositivo autorizado ou, em termos mais simples, um dispositivo que a rede reconhece como “confiável”, um agente malicioso pode obter acesso à sua rede facilmente. O switch spoofing também é conhecido como spoofing de endereços MAC, e é um dos desafios de gerenciamento de portas de switches que a maioria dos administradores de rede enfrenta atualmente.

Nesta página, vamos analisar:

- Tipos de switch spoofing

- Switch spoofing: O que é trunking e como ele possibilita o switch spoofing?

- Dispositivos não autorizados e ataques de switch spoofing

- Switch spoofing: Ele é apenas para invasores?

- Melhores práticas para evitar ataques de switch spoofing

- Protegendo suas portas de switches de rede com o OpUtils

Tipos de switch spoofing

Para realizar o switch spoofing com sucesso, o dispositivo de spoofing deve ser capaz de emular:

- O dynamic trunking protocol (DTP)

- O link entre switches (ISL) para switches CISCO

- A sinalização 802.1Q para o trunking LAN virtual

Isto pode ser obtido ao:

- Usar um software de switch spoofing: O método mais fácil envolve o uso de programas de software. Com várias opções gratuitas e de código aberto disponíveis na Internet, um invasor ou testador de rede pode baixar e instalar um dos programas de software no dispositivo atacante para modificar o endereço MAC exclusivo do dispositivo e realizar o switch spoofing.

- Configurações de hardware: Este método exige conhecimento técnico sólido sobre o funcionamento, sinalização e configurações de switches. Um switch, ou endereço MAC de qualquer dispositivo de rede, é um número hexadecimal de 12 dígitos atribuído à placa de rede (NIC) do dispositivo no momento da fabricação. Usando o firmware do dispositivo de spoofing, o endereço MAC pode ser modificado manualmente.

Switch spoofing: O que é trunking e como ele possibilita o switch spoofing?

Antes de nos aprofundarmos em como o switch spoofing pode afetar sua rede, é importante entender a base de como um ataque de switch spoofing é realizado. As portas dos switches permitem a comunicação dentro e entre diferentes VLANs. Essas portas estão associadas às portas de acesso ou trunk.

- Porta de acesso: As portas de acesso estão associadas e transportam tráfego de apenas uma única VLAN pré-configurada atribuída a elas. Elas não adicionam nenhuma etiqueta de identificação aos pacotes de dados que passam por elas, pois a porta apenas facilita o tráfego de e para uma VLAN. Caso nenhuma VLAN estiver pré-configurada, a porta de acesso transporta apenas o tráfego de e para a VLAN padrão da rede por default.

- Porta trunk: As portas trunk estão associadas e transportam tráfego de mais de uma VLAN. Para diferenciar e identificar o tráfego proveniente de VLANs diferentes, essas portas adicionam etiquetas (tags) de identificação usando IEEE 802.1Q, ou ISL no caso de switches CISCO, aos pacotes de dados processados.

- Links trunk ou switch trunking: Para habilitar a conexão entre duas portas de switches associadas a VLANs diferentes, a configuração de "trunking" deve estar habilitada nos dois switches conectados em um link, e deve ser configurada com o mesmo mecanismo de rotulagem utilizando IEEE 802.1Q ou ISL.

Explorando links trunk com o switch spoofing

O switch spoofing não pode ser executado em portas de switches configuradas como portas de acesso. Configurar uma porta de switch como uma porta de acesso torna-a uma porta sem trunk que não negocia com os sinais DTP de uma porta de switch vizinha para convertê-la em uma porta de trunking.

As portas mais suscetíveis a um ataque de switch spoofing são aquelas configuradas como:

- Portas trunk: A porta do switch continua sendo uma porta trunk até ser configurada novamente para alterar seu status. Ela não é convertida em uma porta sem trunking, mesmo que suas portas vizinhas sejam portas de switches sem trunking.

- Automática dinâmico: Essas portas não são portas trunk por padrão, mas podem se transformar em um link de trunk caso suas portas vizinhas forem portas trunk, ou seja, definidas como portas dinâmicas desejáveis ou trunk.

- Dinâmica desejável: Essas portas de switches tentam converter seus links em links de trunk ativamente usando sinalização DTP. Elas se tornam portas trunk caso suas portas vizinhas estiverem definidas como portas dinâmicas automáticas ou trunk.

A maioria das portas de switches em uma rede moderna são configuradas como dinâmicas automáticas para evitar o incômodo da intervenção manual e tentar tornar a porta do switch mais acessível e adaptável aos requisitos de tráfego da rede.

No entanto, configurar as portas de switches para esses modos os expõe a um ataque de switch spoofing.

Os invasores configuram seu dispositivo de spoofing para emular um endereço MAC do switch autorizado e enviar sinalização DTP ou ISL para estabelecer links trunk com portas definidas como “trunk", “dinâmicas desejáveis" ou “dinâmicas automáticas".

Uma vez estabelecidos os links trunk, o invasor obtém acesso a todas as VLANs associadas à porta do switch alvo e aos switches vizinhos com links trunk estabelecidos.

Dispositivos não autorizados e ataques de switch spoofing

A sua rede oferece suporte a políticas de “traga seu próprio dispositivo” (BYOD)? Sua rede agora está muito mais suscetível a ataques de switch spoofing. Os invasores podem utilizar uma porta de switch não autorizada para estabelecer um link trunk com uma porta de switch associada a uma VLAN crítica para explorar sua rede. Além disso, dispositivos não autorizados que se conectam à sua rede diretamente têm muito menos obstáculos para se passar como um switch autorizado e estabelecer links trunk com um switch interno, quando comparados a dispositivos externos que tentam acessar sua rede.

Entretanto, a maioria das redes modernas permite que seus usuários finais conectem seus próprios dispositivos à rede e possibilitam a comunicação de rede por meio de portas de switches. Embora isso ofereça uma experiência de rede descomplicada para os usuários finais, deixar os novos dispositivos conectados à sua rede sem monitoramento pode levar a consequências indesejáveis.

Como uma melhor prática, é aconselhável implantar estratégias apropriadas de monitoramento e gerenciamento de dispositivos não autorizados na sua rede. Para impedir ataques de switch spoofing não autorizado, os administradores de rede precisam monitorar todos os novos dispositivos conectados à sua rede constantemente, autorizar dispositivos confiáveis e convidados e filtrar e bloquear o acesso de dispositivos não autorizados à rede.

Switch spoofing: Apenas para invasores?

O switch spoofing é, sem dúvida, uma atividade nefasta que oferece acesso ininterrupto aos recursos críticos da sua rede aos invasores. Mas ele é apenas para fins maliciosos? A resposta é não. Há vários casos de uso legítimos para administradores de rede utilizarem o switch spoofing como parte de suas atividades de teste, diagnóstico e monitoramento de rede.

- Diagnóstico de rede com switch spoofing: O switch spoofing desempenha um papel útil na solução de vários problemas específicos de switches na rede. Por exemplo, ao falsificar o endereço MAC de um switch ou do seu dispositivo final conectado, um administrador de rede pode testar se um problema é causado por um dispositivo específico ou se é um problema geral da rede.

- Melhoria da segurança da rede: Uma equipe de segurança de rede pode realizar ataques de switch spoofing na sua rede para identificar, testar e reduzir os vetores de risco e vulnerabilidades de segurança da sua rede.

No entanto, vale a pena observar que, para reduzir o uso nefasto do switch spoofing, muitos países têm leis de segurança cibernética que tornam o seu uso ilegal. É importante considerar as implicações legais do switch spoofing na sua região antes de prosseguir com a tentativa.

Melhores práticas para evitar ataques de switch spoofing

Os administradores de rede podem proteger sua rede contra ameaças de switch spoofing, implantando várias medidas de segurança, incluindo:

- Filtragem de endereços MAC: Ao configurar recursos de filtragem de endereços MAC, os administradores de rede configuram suas redes para permitir que apenas endereços MAC específicos se conectem a elas. Isso restringe o acesso de dispositivos não autorizados à rede. Entretanto, a implementação dessa estratégia pode ser difícil e ineficaz em dispositivos que permitem políticas de BYOD, uma vez que é inviável coletar, configurar e filtrar dispositivos sempre com base nos detalhes de endereços MAC fornecidos pelo usuário.

- Controles de acesso à rede (NAC): Para redes que implementam políticas de BYOD, o NAC oferece uma alternativa eficaz e eficiente à filtragem de endereços MAC. O NAC utiliza vários métodos de autenticação de dispositivos para identificar, registrar e autorizar dispositivos que entram na sua rede, incluindo autenticação de nome de usuário e senha e autenticação baseada no certificado.

- Configurações de firewall apropriadas: Os firewalls desempenham um papel fundamental na segurança da rede. Configurar firewalls para bloquear a entrada de dispositivos não autorizados na sua rede possibilita uma forte defesa contra o switch spoofing.

- Sistemas de detecção e prevenção de intrusões:: Esses sistemas garantem que os administradores de rede estejam cientes de quaisquer intrusões na rede conforme e quando elas ocorrerem. Isso ajuda os administradores de rede a enfrentar tentativas de switch spoofing antes de estabelecerem um link trunk bem-sucedido com um switch autorizado.

Proteja suas portas de switches de rede com o OpUtils

O OpUtils da ManageEngine é um software completo de monitoramento de portas de switches que oferece varredura de portas de rede avançada, mapeamento de portas de switches completo e gerenciamento. Desenvolvidas para gerenciar redes modernas de todos os tamanhos e complexidades, as capacidades eficazes de monitoramento de portas de switches do OpUtils permitem que os administradores de rede resolvam vários problemas relacionados a portas de switches na rede.

Para impedir o switch spoofing e garantir o uso otimizado dos recursos de portas dos switches, os administradores de rede podem utilizar as capacidades do OpUtils, incluindo:

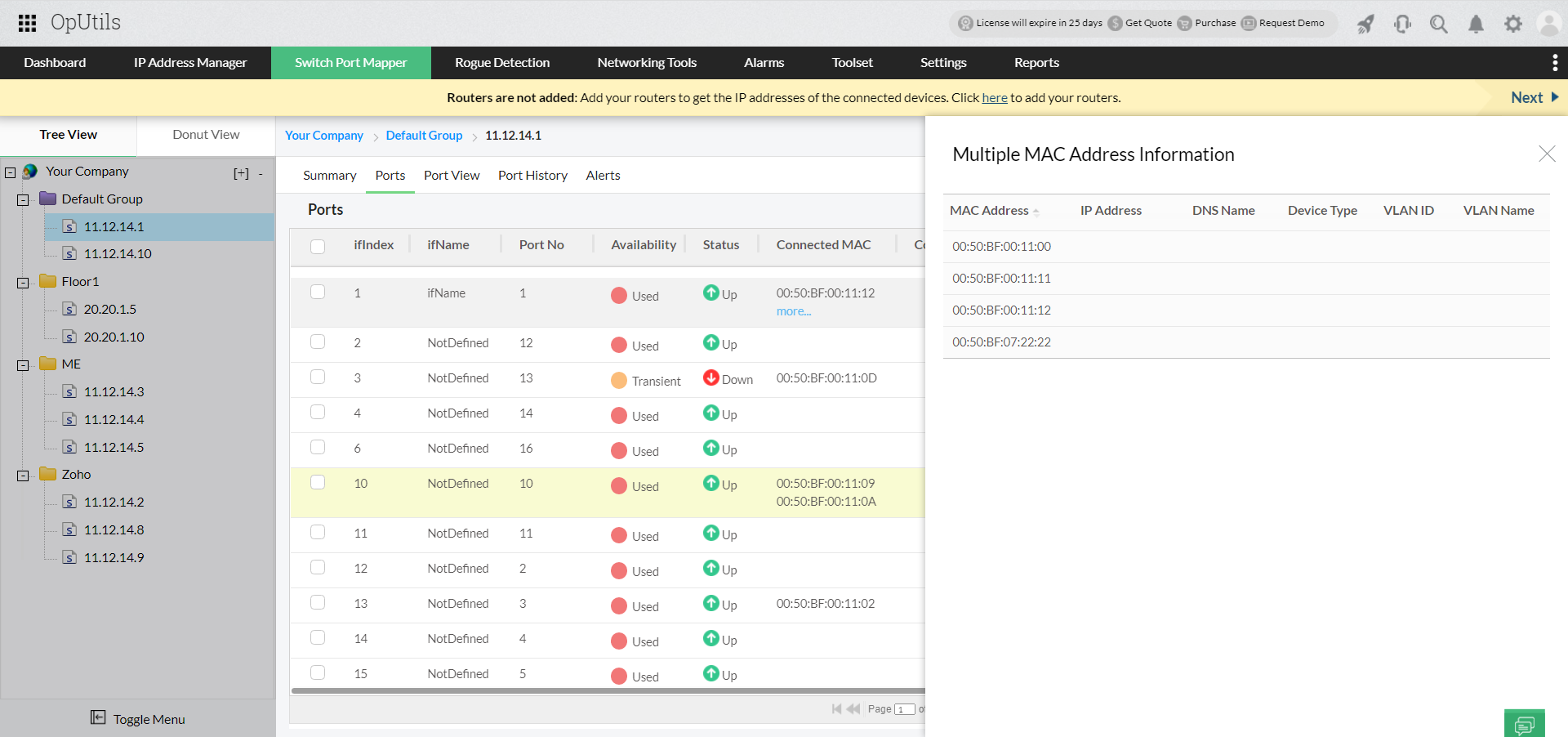

- Mapeamento holístico de portas de switches: veja a utilização de portas de switches, status das portas, detalhes da interface e natureza da conexão. O OpUtils também identifica e exibe portas que têm vários endereços MAC, portas empilhadas e conectadas a IPs virtuais.

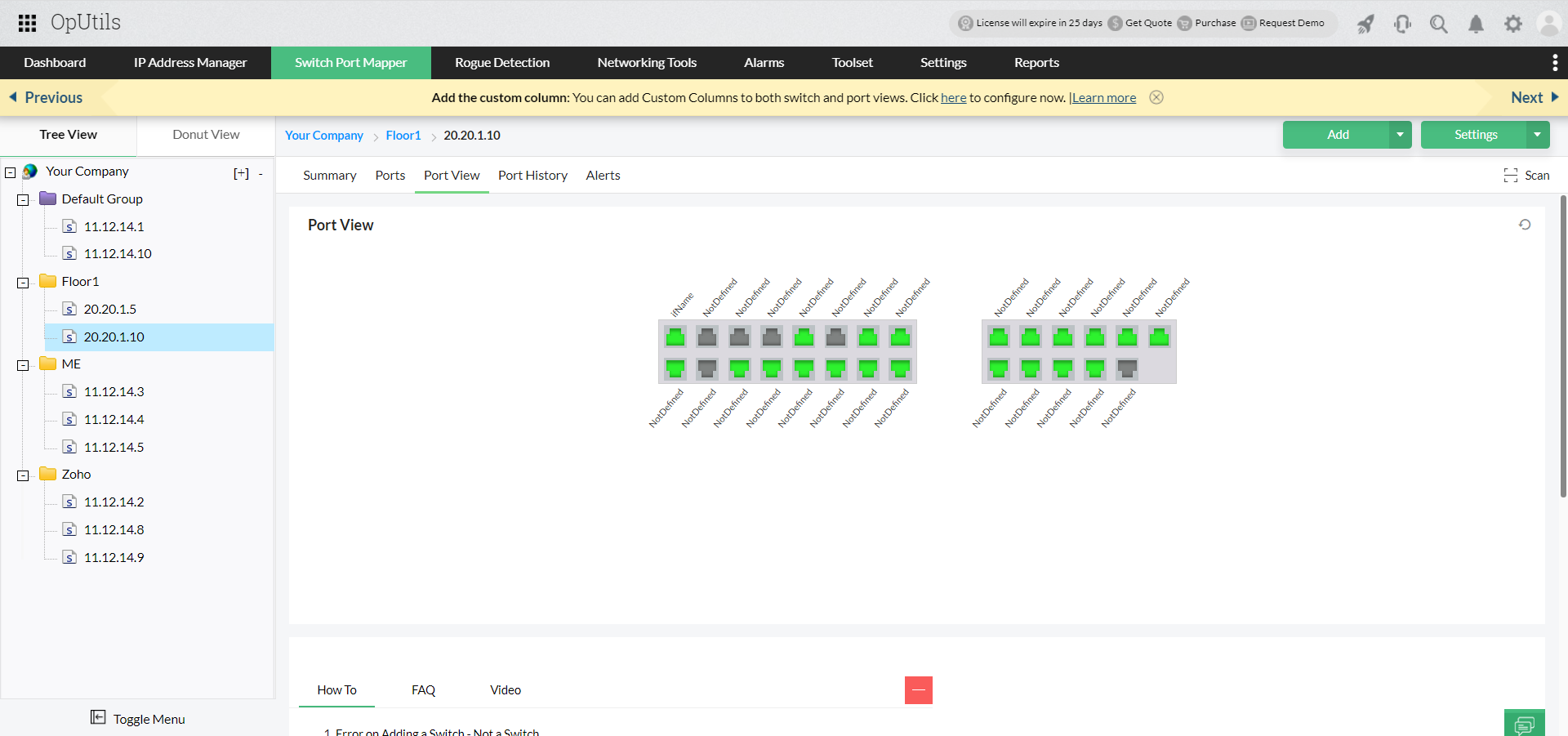

- Detalhes do dispositivo final do switch: explore os detalhes das conexões das portas do switch. Veja os detalhes do dispositivo final, seus detalhes de endereço MAC e IP. Simplifique o gerenciamento de portas de switches com a Visão de Portas do OpUtils, que oferece uma representação visual da conectividade e utilização de portas de switches na sua rede.

- Detecção de dispositivos não autorizados: Conforme discutido anteriormente, os dispositivos não autorizados não somente representam ameaças de esgotamento de recursos, como também podem possibilitar ataques à sua rede, incluindo switch spoofing. Fique por dentro de todos os dispositivos que entram na sua rede com o módulo de detecção e prevenção de invasores que verifica toda a sua rede continuamente para detectar novos dispositivos. Na lista de novos dispositivos exibida pelo OpUtils, marque os dispositivos autorizados como confiáveis ou convidados com um período de validade. Você também pode marcar dispositivos suspeitos como não autorizados para diferenciar e rastrear a atividade do dispositivo na sua rede.

- Bloqueio remoto de portas de switches: O OpUtils também permite que você bloqueie o acesso de dispositivos não autorizados identificados à sua rede. Você pode ver a porta do switch facilitando o acesso da rede ao dispositivo não autorizado e bloqueá-la remotamente no console do OpUtils.

- Inspeção de endereços MAC: Com o módulo avançado de gerenciamento de endereço IP do OpUtils e seu conjunto diversificado de ferramentas de rede, ficou fácil identificar, fazer a varredura e inspecionar endereços MAC. Veja os detalhes de IP de um endereço MAC, resolva endereços MAC, verifique os detalhes do sistema e outros insights diretamente do console de gerenciamento de endereços IP.

Não conhece o OpUtils da ManageEngine? Comece hoje mesmo com o nosso teste gratuito de 30 dias ou entre em contato com nosso especialista em produtos, que poderá ajudá-lo a explorar a solução na prática,agendando uma demonstração personalizada gratuita.