Mecanismo de cofre

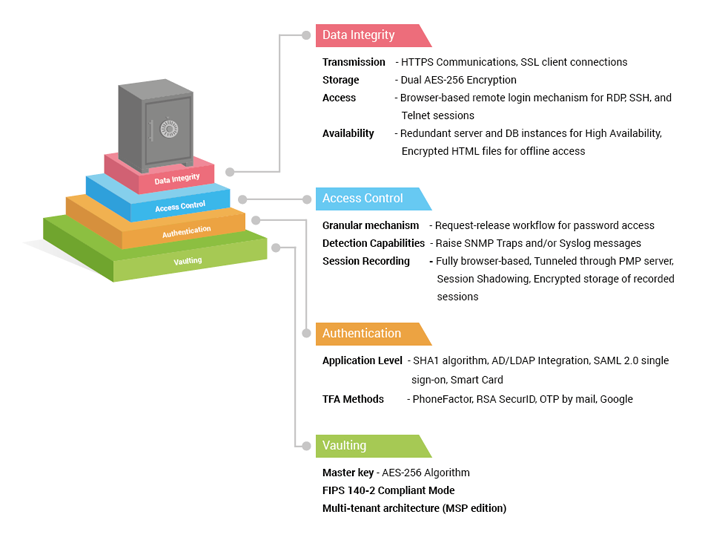

O Password Manager Pro atua como um repositório central para as empresas consolidarem senhas confidenciais. Um forte mecanismo de cofre, criptografia AES-256, criptografia dupla, isolamento de chave de criptografia e outras práticas recomendadas padrão garantem uma sólida segurança de dados.

Armazene suas senhas privilegiadas em um cofre central protegido com criptografia AES-256.

O Password Manager Pro usa padrão de criptografia avançada (AES) de 256 bits para proteger credenciais de recursos, chaves digitais e arquivos. Reconhecido pelo Instituto Nacional de Padrões e Tecnologia (NIST) e pela Agência de Segurança Nacional (NSA) como o algoritmo de criptografia mais conhecido até hoje, o AES-256 é uma escolha óbvia para empresas que buscam proteger informações altamente confidenciais.

Criptografia dupla de dados para segurança extrema.

O Password Manager Pro criptografa os dados duas vezes: uma vez no nível da aplicação e novamente no nível do banco de dados, ambos com recursos AES 256 integrados. A chave de criptografia de primeiro nível, gerada automaticamente e exclusiva para cada instalação, criptografa os dados usando o algoritmo AES-256 no nível da aplicação. O Password Manager Pro então transfere os dados criptografados para o banco de dados back-end para armazenamento, onde ocorre o próximo nível de criptografia, novamente usando os padrões AES-256.

Isole as chaves de criptografia de seus dados para proteção.

O Password Manager Pro usa duas chaves: uma chave principal de instalação e uma chave de banco de dados. Por padrão, a chave principal de instalação não pode ser mantida na pasta de instalação para garantir que a chave de criptografia e os dados criptografados não sejam armazenados juntos. Você pode armazenar a chave principal em um servidor ou dispositivo separado fisicamente para garantir que ela esteja disponível para o servidor durante a inicialização da aplicação. Dessa forma, a chave é mantida apenas na memória do servidor e nunca é gravada. O Password Manager Pro também reforça a rotação periódica das chaves principais como melhor prática, com opções fáceis de automatização de rotação.

Assim como a chave principal de instalação, a do banco de dados pode ser armazenada em qualquer local seguro para que a chave seja acessível apenas ao servidor. Isso torna o mecanismo de cofre seguro desde o projeto.

Conexões seguras com o RDBMS.

O RDBMS está sempre configurado para aceitar apenas conexões seguras (aplica o modo SSL para conexões de clientes) e os clientes só podem se conectar a partir do mesmo host local. Nos casos em que o servidor da Web e o RDBMS devem estar em servidores separados, a configuração aplica apenas conexões de endereços IP configurados.