Uma abordagem completa e objetiva para a maturidade do PAM

Não se trata de outro modelo de maturidade do PAM que serve para todos

Agradecemos seu interesse no modelo de maturidade PAM.

Esperamos que a documentação seja informativa e útil.

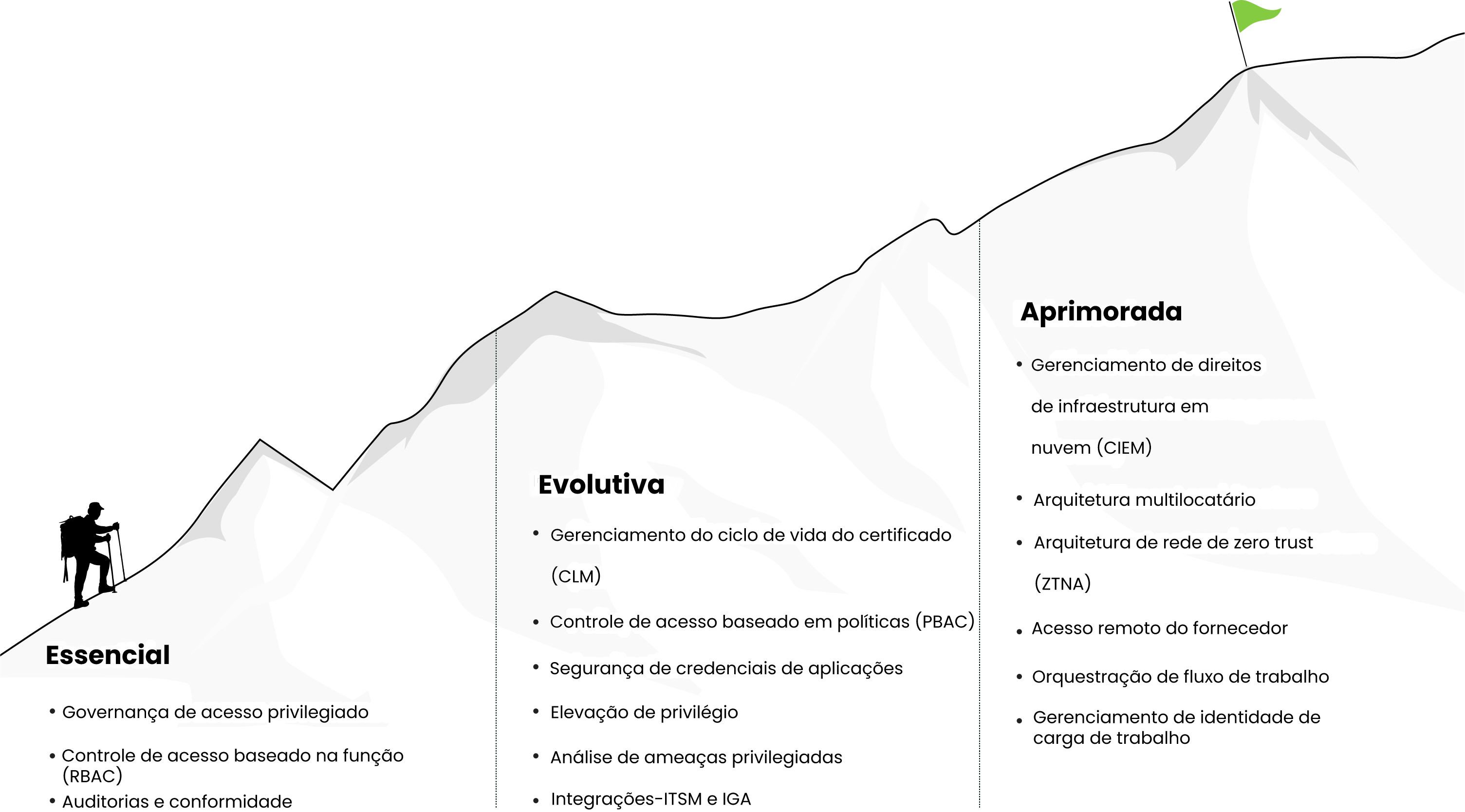

Como um fornecedor reconhecido de gerenciamento de acesso privilegiado (PAM) no mercado global de PAM, a ManageEngine teve o privilégio de trabalhar com milhares de implantações de PAM distintas. O único aspecto que permanece o mesmo em todo esse conjunto amostral diversificado é que não há duas implantações de PAM iguais, e nem precisam ser. Isso é resultado de vários fatores, incluindo o tamanho da organização, prioridades financeiras, apetite pelo risco, requisitos do PAM e infraestrutura.

Com essa filosofia como o nosso modelo, juntamente com um estudo de mercado intensivo, nossa equipe construiu este modelo de maturidade de PAM para ajudá-lo a personalizar o caminho para se tornar maduro em PAM.

01.

Nem todas as jornadas de PAM são iguais, mas todas elas começam no mesmo lugar, que é a adoção de controles que ajudam a monitorar identidades privilegiadas, minimizar riscos e cumprir as normas de conformidade.

02.

A Zero Trust é a base sobre a qual qualquer implantação de PAM deve ser realizada. O caminho pela frente pode parecer longo, mas adotar controles de acesso de Zero Trust catalisa sua jornada de PAM e faz com que o objetivo final de Zero Privilégios Pendentes permaneça ao seu alcance.

03.

A integração e automação são os suplementos que sua organização precisa para se manter firme ao longo da sua jornada de PAM. A implementação dessa dimensão no seu portfólio de PAM ajuda a reduzir a sobrecarga manual e aumentar as horas administrativas produtivas.

| Dimensão de maturidade | Controls |

|---|---|

| GRC | Um cofre central para gerenciar as identidades privilegiadas dos usuários Um inventário central para gerenciar endpoints e segredos privilegiados Regularização ou rotação de identidades privilegiadas Auditoria e gravação automatizadas de sessões privilegiadas Conformidade com padrões federais de TI, como HIPAA, SOX e PCI DSS |

| Zero Trust |

| Dimensão de maturidade | Controles |

|---|---|

| GRC | Avaliações de risco em tempo real (popularmente na forma de pontuações de confiança) para todas as contas privilegiadas, dependendo de diversas ações privilegiadas executadas Gerenciamento do ciclo de vida do certificado Gerenciamento de credenciais entre aplicativos |

| Confiança Zero | Controles de acesso baseados em políticas para validar o compartilhamento de acesso com base no comportamento do usuário e do endpoint Controles de aplicativos e comandos para endpoints privilegiados |

| Dimensão de maturidade | Controles |

|---|---|

| GRC | Governança para sistemas legados, infraestruturas multilocatários, SaaS e aplicativos internos Governança de acesso e monitoramento para direitos de nuvem |

| Confiança Zero | Autenticação avançada para políticas de acesso privilegiado em camadas ZTNA para gerenciar acesso privilegiado em nível de rede, aplicativo e banco de dados Acesso com um clique através da solução PAM para fornecedores terceirizados e outros colaboradores que necessitam de acesso privilegiado |

PAM360 e Conformidade

PAM360 e Segurança Cibernética

O guia definitivo do comprador de PAM