- Cofre de credenciais empresariais

- Acesso remoto seguro

- PEDM para Windows

- PEDM para Linux

- Monitoramento de sessão privilegiada

- Análise de comportamento de usuário privilegiado

- Correlação sensível ao contexto

- Trilhas detalhadas de auditoria

- Relatórios abrangentes

- Segurança de DevOps

- Integração do sistema de ticketing

- Gerenciamento de chaves SSH

- Segurança de credenciais de aplicação

- Gerenciamento de certificação SSL

ManageEngine posicionada no Gartner ® Magic Quadrant™ de 2022 para gerenciamento de acesso privilegiado

Baixe uma cópia gratuita do relatório aqui.

O gerenciamento de elevação e delegação de privilégios (PEDM) é uma categoria de gerenciamento de acesso privilegiado (PAM) que inclui controles fundamentais para fornecer acesso administrativo a aplicações, recursos, scripts e sistemas confidenciais de maneira granular e por tempo limitado aos usuários não administradores. Na verdade, o PEDM permite que as equipes de TI implementem o princípio do menor privilégio, no qual fornecem privilégios apenas suficientes para que os usuários realizem seus trabalhos, o que elimina os riscos de privilégios permanentes associados a contas privilegiadas não gerenciadas, desatualizadas e órfãs.

O PEDM é uma engrenagem essencial do software de PAM

Ocasionalmente, usuários não administradores, como desenvolvedores, podem precisar de privilégios mais altos para obter acesso administrativo a recursos críticos. Nesses casos, as equipes de TI precisam de uma maneira de elevar temporariamente os privilégios e revogá-los quando o usuário concluir sua tarefa.

Embora as soluções de gerenciamento de sessões e contas privilegiadas possam conceder acesso temporário à contas críticas, esses acessos só podem ser fornecidos na base do “tudo ou nada”. Nesses casos, os usuários são mapeados para contas de administrador temporárias, também conhecidas como contas efêmeras, que podem fornecer acesso administrativo total aos recursos de destino, incluindo aplicações e ativos que eles não deveriam acessar ou não precisam acessar para realizar sua tarefa. Além disso, se essas contas de administrador temporárias forem compartilhadas com mais usuários, ou, muito pior, se uma dessas contas for comprometida, qualquer invasor poderá utilizá-la para navegar em redes e sistemas privilegiados sem ser detectado.

O PEDM resolve esse problema permitindo que os usuários acessem recursos e aplicações confidenciais utilizando uma abordagem baseada no tempo e na solicitação. O acesso a recursos críticos é fornecido com privilégios elevados por um período específico com base na validação dos seus requisitos. Esses privilégios temporários são revogados e as credenciais dessas contas privilegiadas são trocadas após o tempo estipulado para evitar quaisquer tentativas de acesso não autorizado no futuro. Isso também ajuda a eliminar quaisquer privilégios permanentes que possam ser explorados por invasores ou até mesmo por pessoas mal-intencionadas com informações privilegiadas.

Gerencie privilégios de usuários com as capacidades de PEDM do PAM360 da ManageEngine

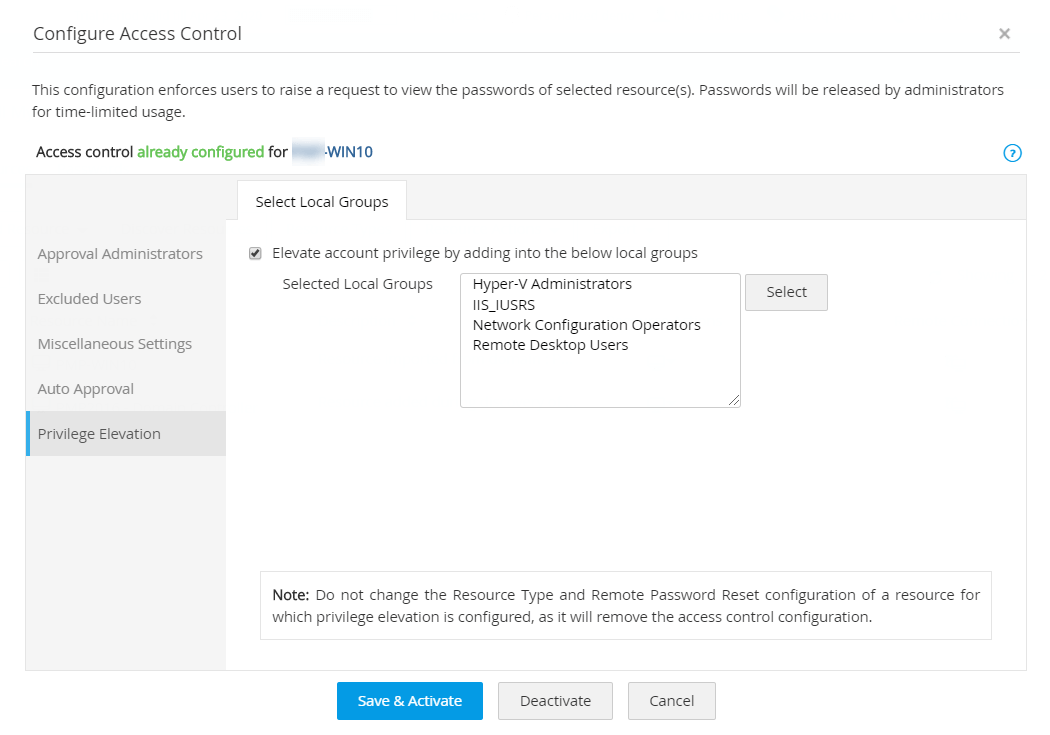

As capacidades de PEDM do ManageEngine PAM360 possibilitam que as equipes de TI estabeleçam um controle granular e visibilidade sobre os privilégios do usuário, incluindo opções de elevação de privilégios just-in-time e de autoatendimento para contas locais e de domínio do Windows. Isso inclui essencialmente a concessão de privilégios mais elevados associados a determinadas aplicações, sistemas, scripts e processos por um período designado. Esses controles rígidos permitem que as equipes de TI adotem o princípio do menor privilégio, visando fornecer privilégios suficientes aos usuários não administradores para eles realizarem suas atividades.

Tipos de recursos de PEDM oferecidos pelo PAM360

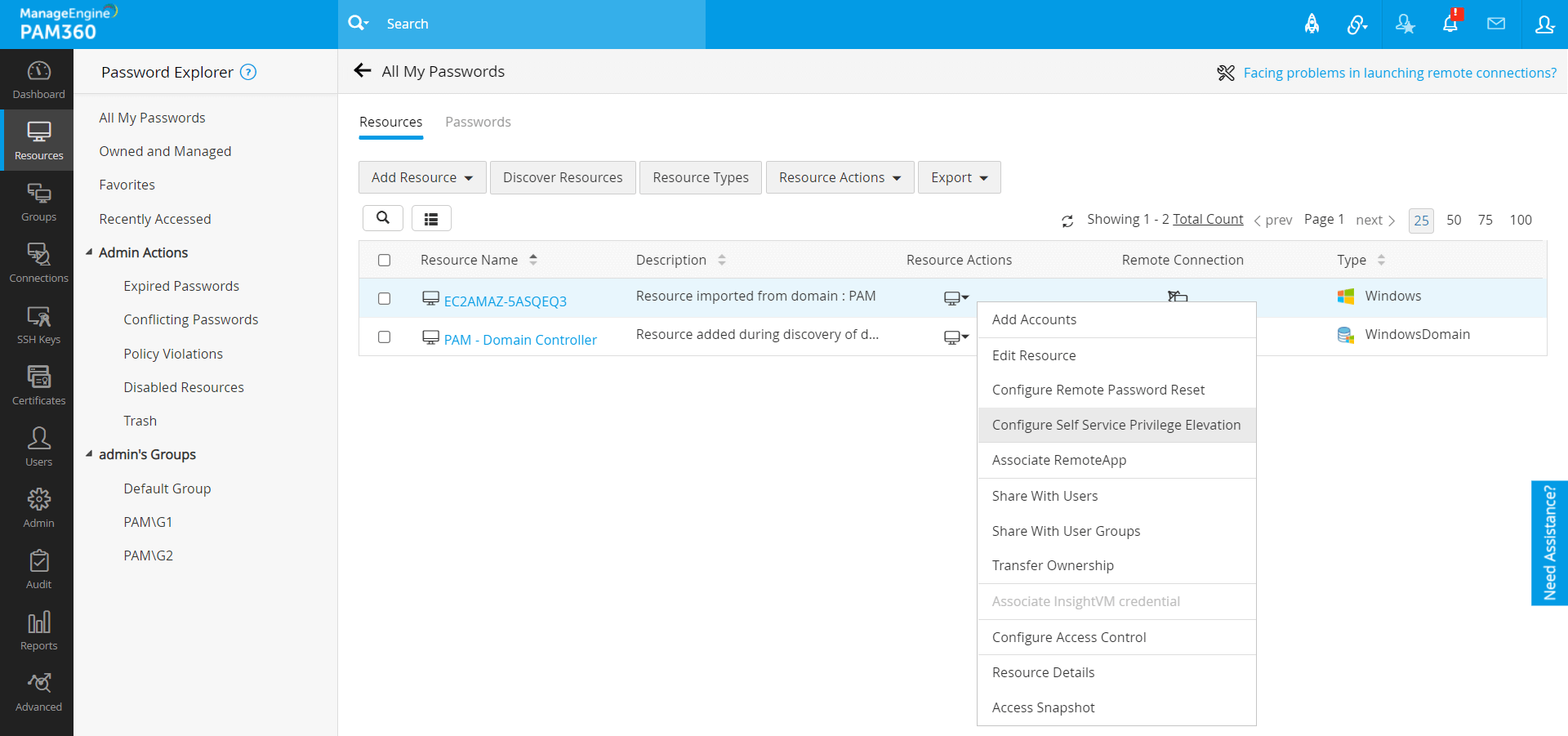

O PAM360 oferece modos de elevação de privilégios baseados em agentes e sem agentes. No modo sem agente, conhecido como elevação de privilégio just-in-time, os usuários com requisitos de acesso válidos serão elevados automaticamente para grupos de segurança locais para acesso temporário aos sistemas de destino e serão revertidos para seus privilégios padrão após a expiração do período de solicitação de acesso. Da mesma forma, uma conta de usuário de domínio pode ser elevada para um grupo de segurança de domínio utilizando uma integração com a solução de gerenciamento do Active Directory do ADManager Plus da ManageEngine. Saiba mais sobre como os recursos de PEDM just-in-time do PAM360 funcionam.

A abordagem de elevação de privilégios baseada em agentes, também conhecida como elevação de privilégios de autoatendimento, é habilitada pela instalação e configuração de agentes de elevação de privilégios de autoatendimento nos endpoints de destino. Saiba mais sobre como essa abordagem funciona.