Como o PASM funciona?

O objetivo principal de qualquer solução de PASM é monitorar e proteger contas e sessões de usuários privilegiados, o que ajuda as equipes de TI a rastrear, controlar, registrar e auditar o acesso a informações e endpoints críticos.

As duas principais áreas de foco de uma ferramenta PASM incluem:

Gerenciamento de contas privilegiadas

Na maioria das vezes, alguns usuários recebem privilégios elevados, ou seja, eles têm mais privilégios do que o necessário para executar suas atividades. Como resultado, sempre há uma lacuna entre as permissões necessárias e os privilégios concedidos.

Além disso, quando esses usuários com privilégios excessivos deixam a organização, as equipes de TI demoram um pouco para desprovisionar suas contas e revogar os privilégios associados a elas. Enquanto isso, uma pessoa interna mal-intencionada pode obter acesso a essas contas órfãs e explorar esses privilégios para obter vantagem injusta sobre dados confidenciais. Nesses casos, uma solução de PASM se mostra eficaz na eliminação de quaisquer privilégios permanentes não gerenciados.

As ferramentas de PASM vêm com um cofre criptografado que permite que equipes de TI e outros usuários administrativos armazenem e gerenciem identidades privilegiadas, como contas de usuário, senhas, chaves SSH, certificados PKI e outros dados de autenticação.

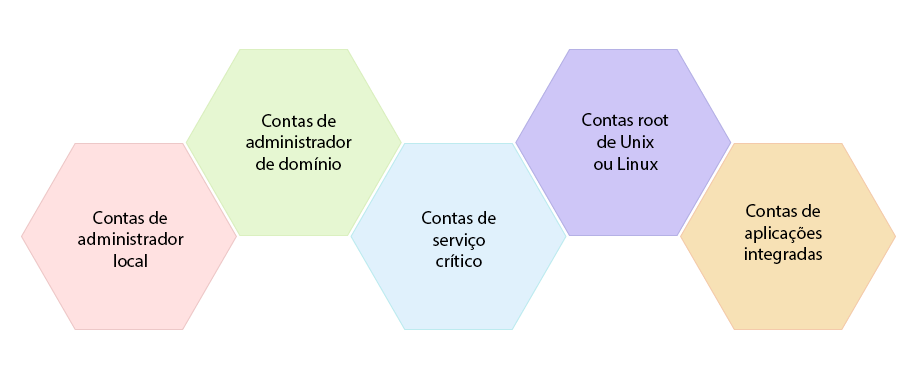

Aqui está um rápido resumo dos tipos de contas privilegiadas:

Além disso, as ferramentas de PASM oferecem controles robustos, como:

- Um cofre seguro e dinâmico para armazenar e gerenciar credenciais, certificados, arquivos e chaves.

- Fluxos de trabalho de solicitação e liberação para validar e aprovar solicitações de acesso por senha.

- Provisionamento de acesso com base em função para privilégios administrativos.

- Monitoramento e auditoria em tempo real de atividades de usuários relacionadas a senhas, como tentativas de login, redefinições de senhas e alterações de políticas de senhas.

- Rotação de senha agendada para endpoints privilegiados.

Essas ferramentas funcionam no princípio do menor privilégio (POLP), em que os usuários recebem privilégios de acesso mínimos e suficientes para executar suas tarefas habituais. Para tarefas que exigem privilégios administrativos mais elevados, os usuários terão que apresentar as aprovações apropriadas para obter acesso administrativo a dados confidenciais. Além disso, as soluções de PASM incluem controles de elevação de privilégios integrados com os quais as equipes de TI podem garantir que o acesso a contas e ativos privilegiados possa ser provisionado caso a caso.

Em outras palavras, em vez de conceder privilégios mais altos permanentes, as equipes de TI podem fornecer aos usuários acesso a recursos privilegiados por um período específico. Após o término do prazo solicitado, o acesso a esses recursos será revogado e os privilégios originais (e mínimos) do usuário serão restabelecidos.

Gerenciamento de sessões privilegiadas

As soluções de PASM incluem controles exclusivos de gerenciamento de sessão para facilitar o acesso seguro a endpoints remotos, como aplicações, data centers, bancos de dados, sistemas operacionais, dispositivos de rede e armazenamento em nuvem.

Enquanto as VPNs servem ao propósito de oferecer um gateway seguro entre duas máquinas remotas, as ferramentas de PASM vão um passo além ao fornecer capacidades mais versáteis e contextuais, como gravação de sessão, monitoramento, sombreamento, encerramento, auditoria e transferências de arquivos. Isso permite que as equipes de TI monitorem e controlem as sessões dos usuários em tempo real e encerrem quaisquer sessões de usuários suspeitas.

O recurso de gerenciamento de sessão do PASM permite que as equipes de TI identifiquem sessões não autorizadas e encerrem efetivamente quaisquer atividades anômalas do usuário. Além disso, o gerenciamento de sessão privilegiada oferece uma trilha de auditoria detalhada e inalterável que normalmente contém os insights essenciais sobre o quê, quem e quando de cada sessão, que podem ser usados posteriormente para investigações forenses e auditorias de segurança.

Além disso, as ferramentas de PASM aplicam o POLP no nível do dispositivo, onde usuários não administrativos sem as devidas aprovações de elevação de privilégios não terão acesso a endpoints críticos. Em outras palavras, apenas usuários com requisitos válidos receberão privilégios administrativos temporários para executar suas tarefas e, uma vez concluído o trabalho, seus privilégios efêmeros serão revogados e as credenciais dos recursos serão automaticamente rotacionadas para evitar qualquer tentativa de acesso não autorizado no futuro.

A seguir estão algumas capacidades padrão de gerenciamento de sessão que devem ser observadas ao considerar uma solução de PASM:

- Colaboração, shadowing e encerramento da sessão ao vivo

- Gravação, arquivamento e reprodução da sessão

- Provisionamento seguro de acesso remoto

- Trilhas de auditoria completas, suporte de logs e relatórios