O ADSelfService Plus cuida de todas as suas necessidades de MFA

- Uma ampla gama de autenticadores

- Implantação fácil e customizável

- MFA baseada na condição

- Autenticação sem senha

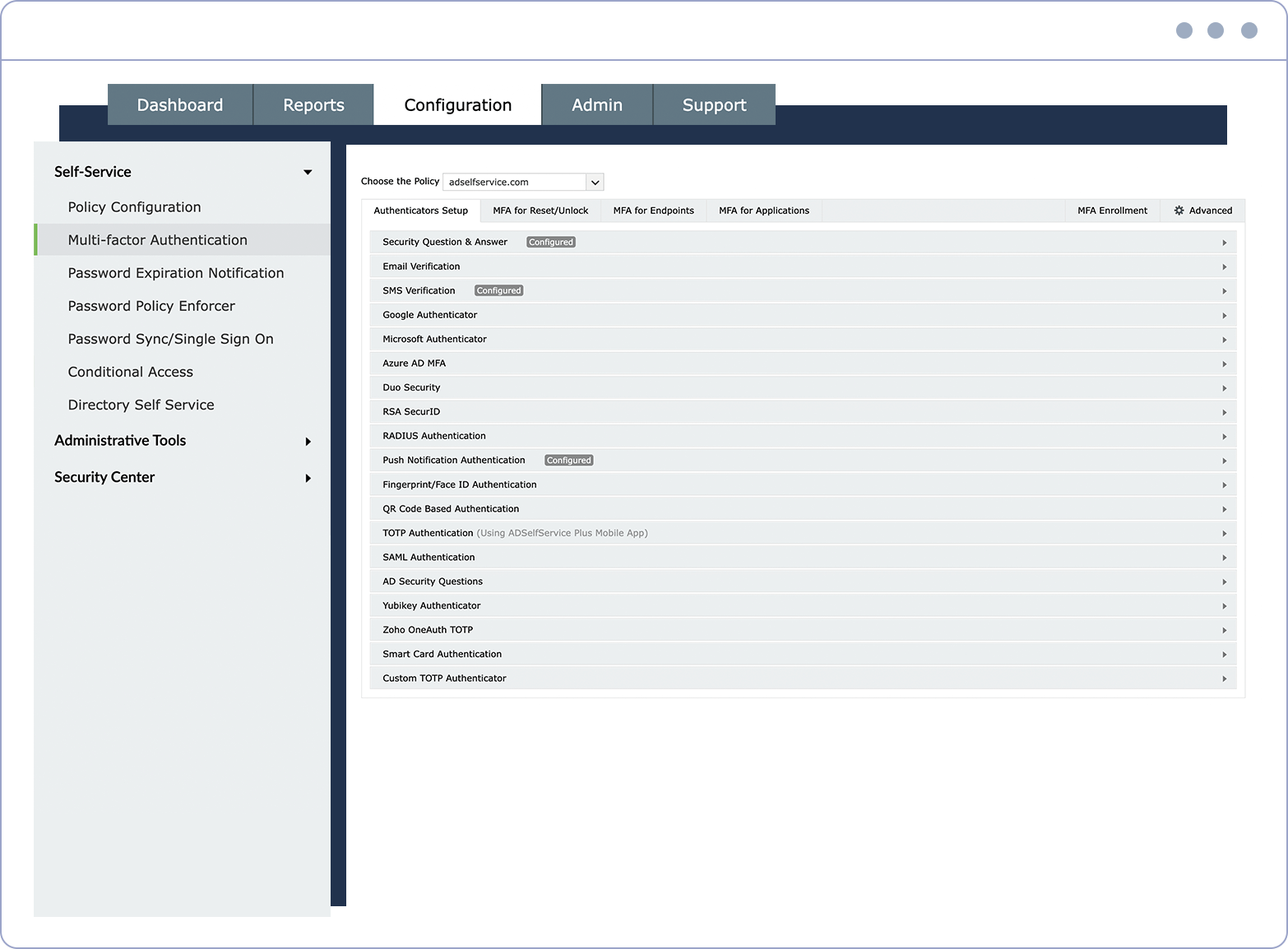

Uma ampla gama de autenticadores

O ADSelfService Plus oferece 19 fatores de autenticação diferentes, da biometria aos TOTPs.

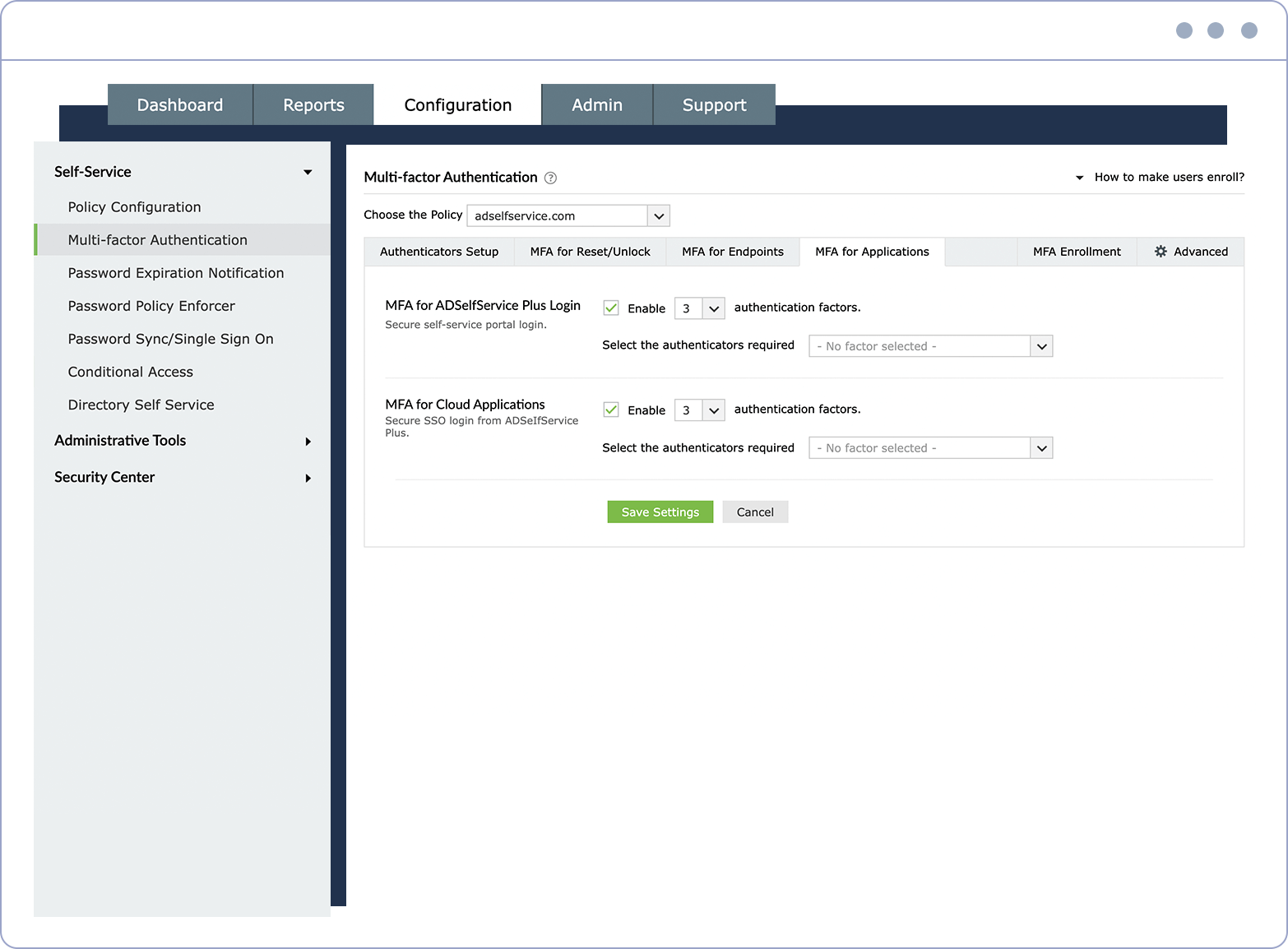

Saiba maisImplantação fácil e customizável

Configure a MFA for VPN, MFA para VPN, OWA e logins de máquina com apenas alguns cliques no nosso console amigável. Configure diferentes fluxos de MFA para diferentes grupos ou departamentos da sua organização.

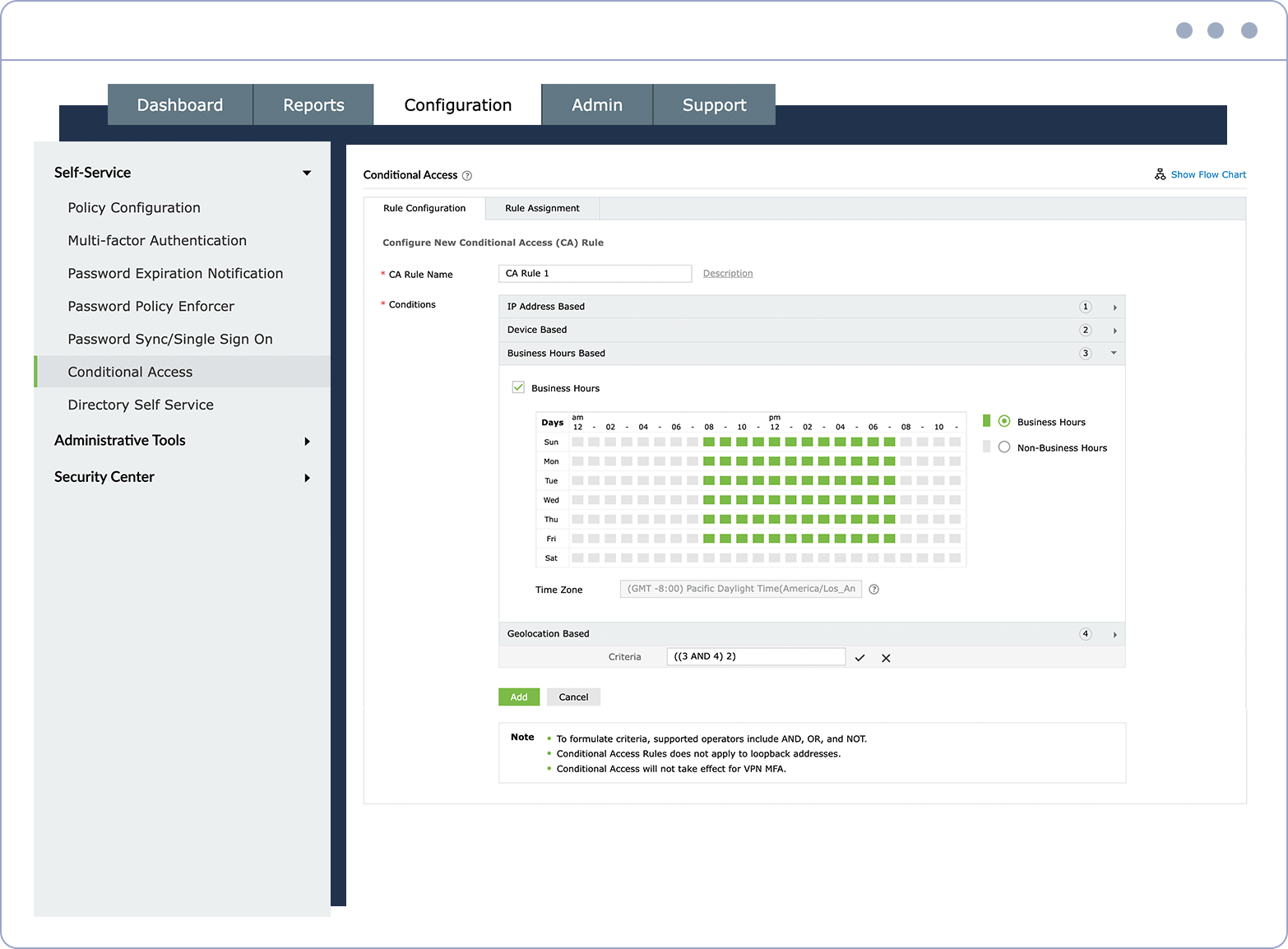

Saiba maisMFA baseada na condição

Ajuste as regras de acesso para recursos de TI, como aplicações e endpoints, com base na localização do usuário, endereço IP, horário de acesso e dispositivo utilizado.

Saiba maisAutenticação sem senha

Habilite o login sem senha para aplicações locais e na nuvem utilizando SSO.

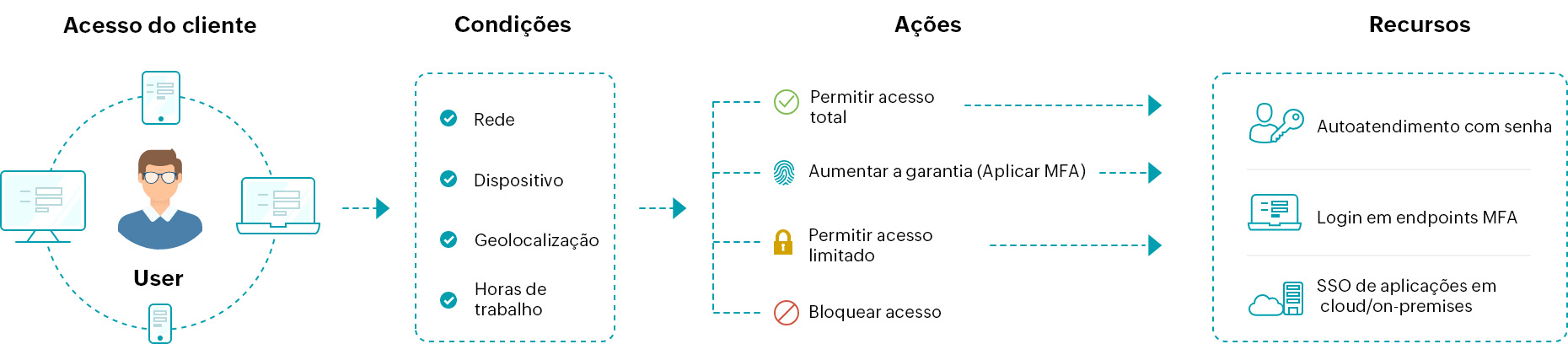

Saiba maisComo a autenticação adaptativa funciona no ADSelfService Plus

Fluxo de autenticação adaptativo

A MFA adaptativa, também conhecida como MFA baseada em risco, fornece fatores de autenticação aos usuários que se adaptam cada vez que um deles efetua o login, dependendo do nível de risco calculado do usuário com base em informações contextuais. Alguns exemplos de informações contextuais incluem:

- O número de falhas de login consecutivas.

- A localização física (geolocalização) do usuário que solicita acesso.

- O tipo de dispositivo.

- O dia da semana e a hora do dia.

- O endereço IP.

Os fatores de autenticação apresentados ao usuário baseiam-se no nível de risco calculado utilizando os fatores contextuais acima. Por exemplo, considere um usuário que tenta efetuar o login na sua máquina de trabalho em um horário incomum durante as férias. Como a geolocalização e horário de acesso do usuário são diferentes, ele recebe fatores de autenticação adicionais automaticamente para comprovar sua identidade.

Às vezes, quando as condições de login do usuário são verificadas e nenhum risco é detectado, o processo de MFA pode ser ignorado para o usuário. Além disso, algumas vezes, se a atividade do usuário parecer suspeita, ele também poderá ter o acesso ao recurso solicitado negado.