Auth e OIDC SSO para aplicações em nuvem

O OpenID Connect (OIDC) é uma camada de autenticação construída sobre o OAuth 2.0, uma estrutura de autorização. O OIDC é um protocolo de autenticação comum utilizado por provedores de identidades (IdP) para autenticar usuários que acessam provedores de serviços (SP) externos, sem exigir que eles compartilhem suas informações de login novamente em outro lugar.

O OAuth, um protocolo de autorização que fornece à aplicações acesso a recursos de outras aplicações de terceiros, também pode ser usado para autenticar usuários. Com etapas de configuração simples, o ADSelfService Plus oferece suporte a SSO para todas as aplicações em nuvem habilitados para OAuth e OIDC.

Como os protocolos OAuth e OIDC funcionam?

Como o OIDC é construído como uma camada de autenticação sobre o OAuth 2.0, os dois protocolos funcionam de maneira muito semelhante entre si, com pequenos desvios no final do processo de fluxo de código.

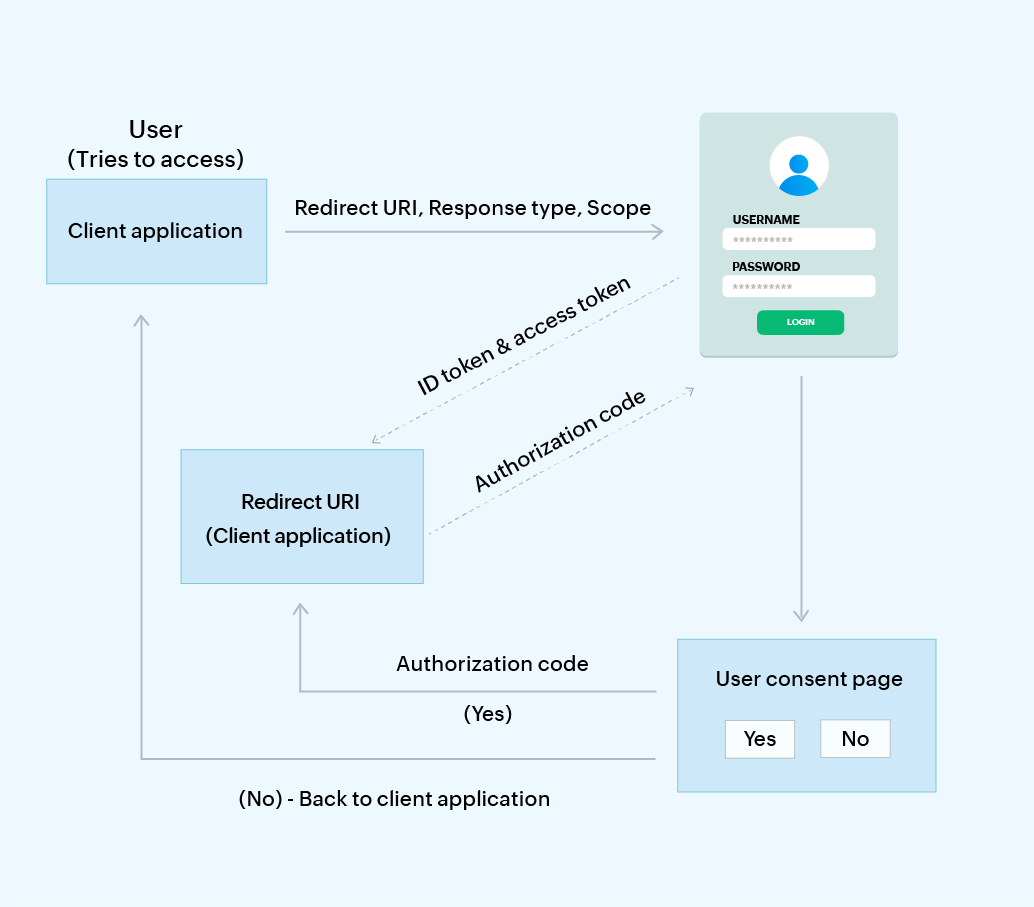

No OIDC, quando um usuário deseja acessar uma aplicação ou SP, ele inicialmente leva o usuário para a página de login do IdP para autenticação e comunica alguns parâmetros, como URI de redirecionamento, tipo de resposta e escopo. Após o usuário autenticar sua identidade com o IdP, ele será redirecionado de volta para a aplicação.

Simultaneamente, no canal traseiro seguro dos servidores, o IdP passa um código de autorização ao SP, que posteriormente troca-o pelo token de acesso e token de identificação. O token de identificação ajuda o SP a entender a identidade do usuário que acabou de efetuar o login. O token de acesso é utilizado caso a aplicação do cliente precisar acessar mais detalhes sobre o usuário, como sua foto de perfil, por exemplo.

O fluxograma abaixo oferece um melhor entendimento do fluxo de SSO iniciado pelo SP para o OIDC.

O fluxo de código de autorização do OAuth 2.0 funciona de maneira idêntica ao fluxo de código do OIDC mencionado acima. No entanto, na etapa final, o SP recebe o token de acesso e o token de atualização do IdP pelo canal traseiro em vez do token de ID. O token de atualização é utilizado para obter um novo token de acesso quando ele expirar, sem fazer com que o usuário se autentique novamente com o IdP.

OAuth e OIDC SSO usando o ADSelfService Plus

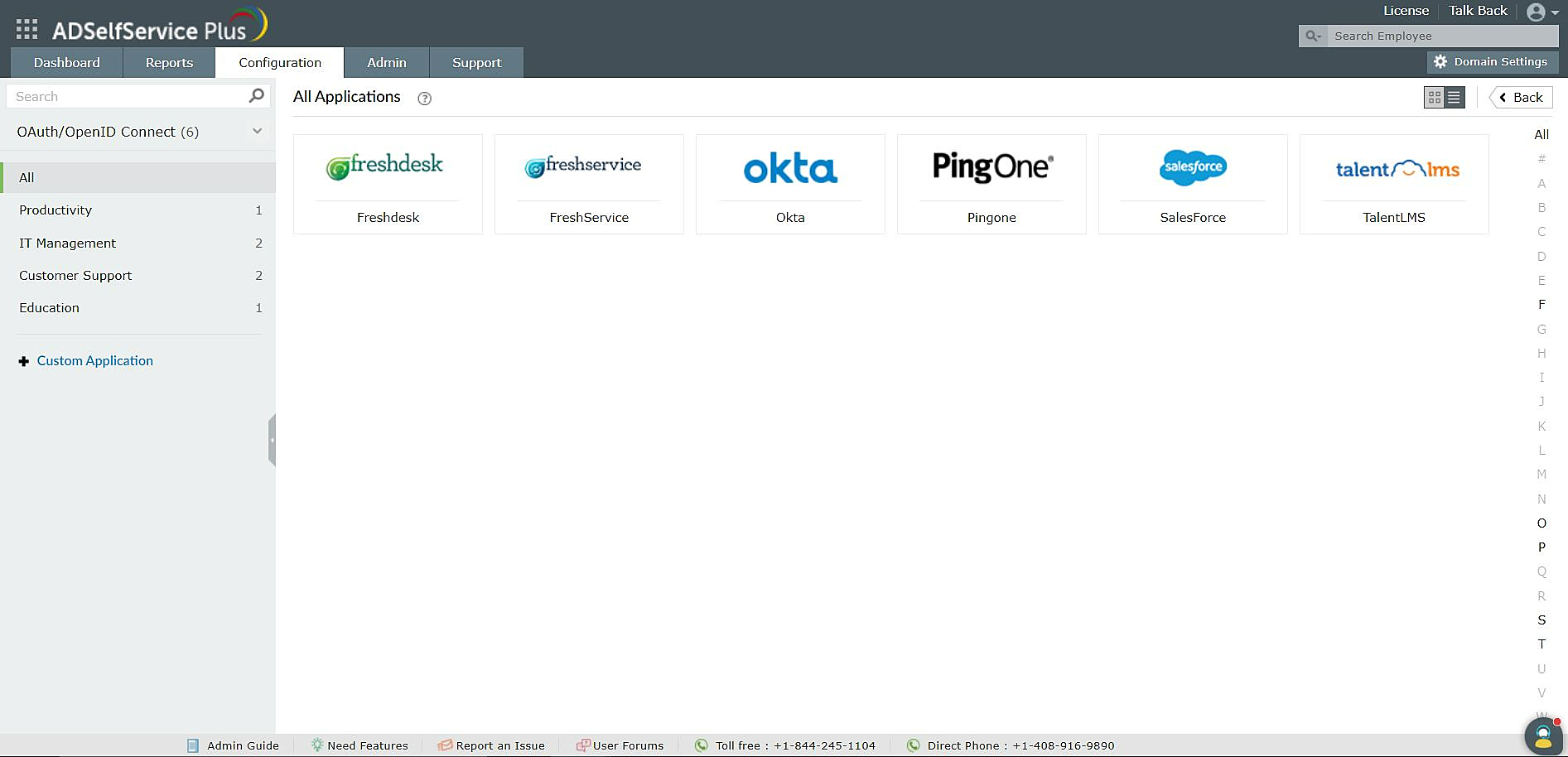

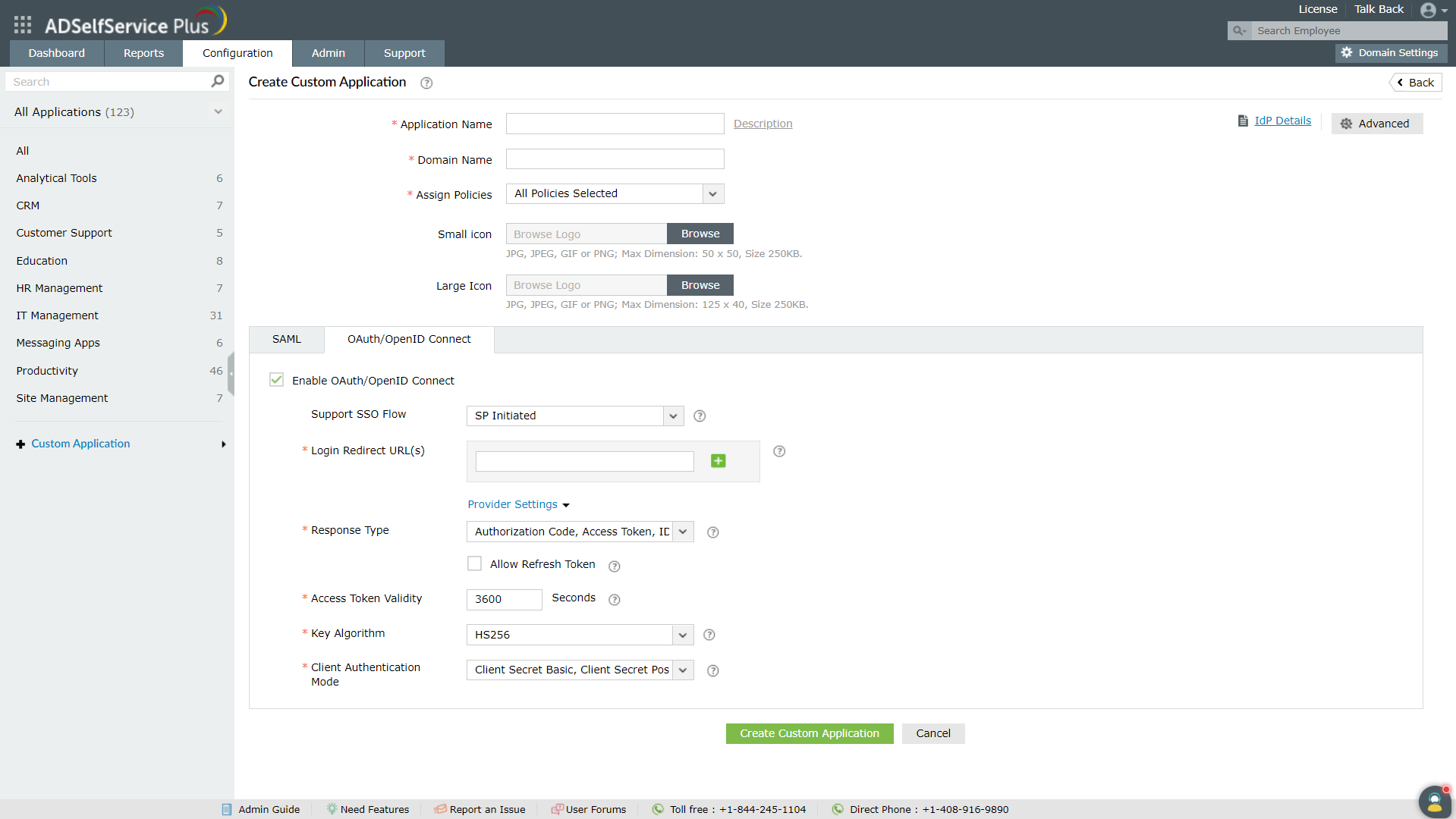

O ADSelfService Plus fornece várias aplicações de OAuth e OIDC comumente utilizadas, que são pré-integradas para facilitar a configuração do SSO. Os administradores também podem adicionar qualquer aplicação habilitada para OAuth ou OIDC personalizada, que os usuários podem acessar usando o SSO. Ele oferece políticas granulares para que os administradores configurem facilmente o acesso do usuário às aplicações. Opções para configurar detalhes do IdP, como URLs de endpoints de autorização, URLs de endpoints de token e URLs de endpoints de usuário, são fornecidas para aplicações personalizadas e pré-integradas.

Há duas maneiras pelas quais os usuários podem efetuar o login em uma aplicação ou serviço usando o OAuth e OIDC SSO do ADSelfService Plus, conforme explicado abaixo:

Fluxo de SSO iniciado pelo IdP

- Com o SSO iniciado pelo IdP, os usuários primeiramente se autenticam e efetuam o login no ADSelfService Plus, que é o IdP.

- Uma vez logado, o usuário clica na aplicação desejada do catálogo de aplicações do ADSelfService Plus.

- A respectiva aplicação é aberta então em uma nova aba e o usuário será logado automaticamente sem precisar se autenticar novamente.

Fluxo de SSO iniciado pelo SP

- Com o SSO iniciado pelo SP, o usuário inicialmente tenta acessar a aplicação necessária visitando a sua página inicial ou de login.

- O usuário é redirecionado em seguida para o ADSelfService Plus e recebe os fatores de autenticação configurados pelo administrador.

- Após a autenticação bem-sucedida no ADSelfService Plus, o usuário é levado de volta para a aplicação e recebe acesso.

Um console fácil de usar que permite uma configuração de SSO sem complicações.

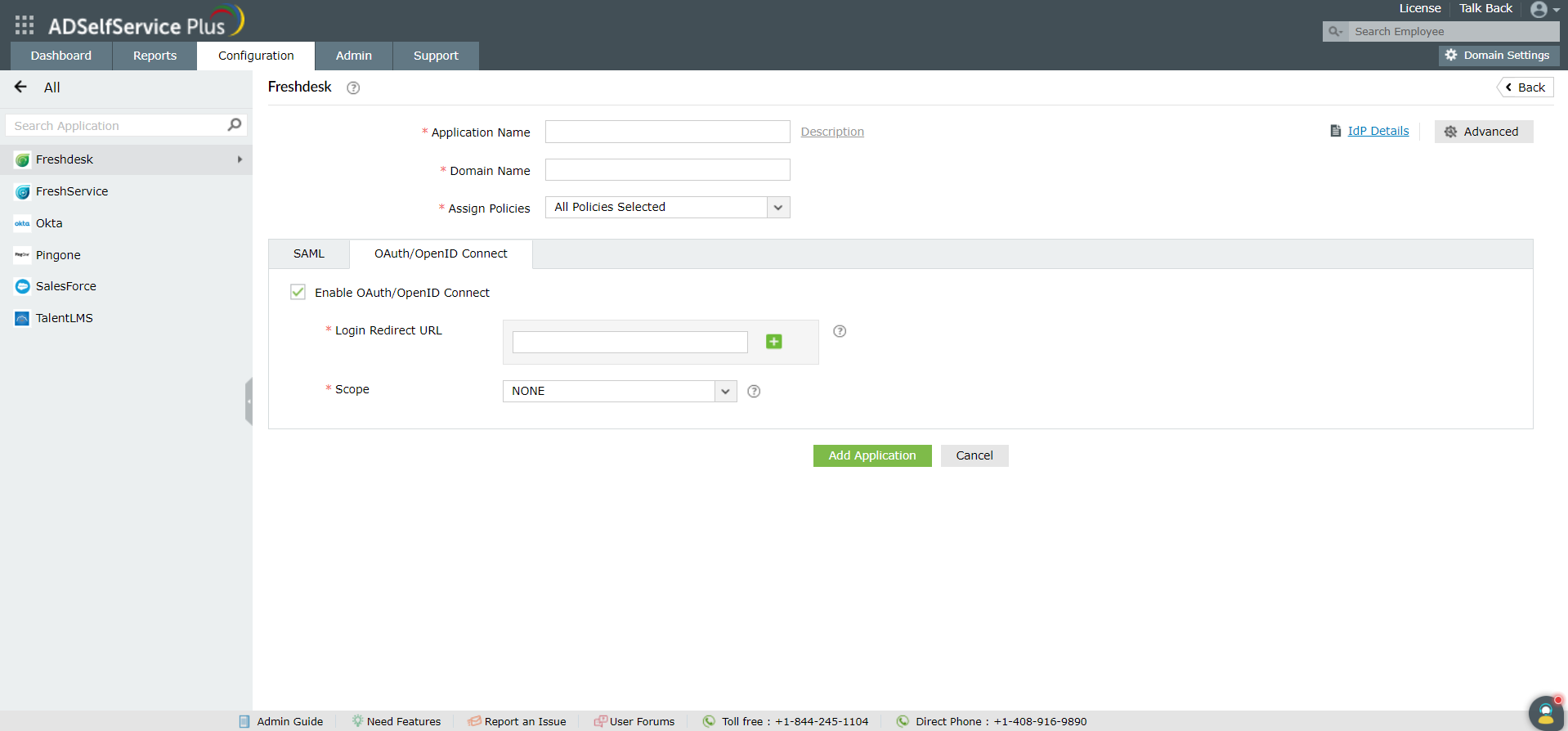

Configure aplicações pré-integradas.

Convenientemente categorizadas

Escolha entre diversas aplicações pré-integradas que foram categorizadas para conveniência.

1. Conveniently categorized: Choose from a range of pre-integrated applications that have been categorized for convenience.

Configure detalhes avançados do IdP.

Configuração detalhada

Configure detalhes avançados do IdP, como URLs de endpoints de autorização, URLs de endpoints de token e URLs de endpoints de usuário clicando neste botão.

1. In-depth configuration: Configure advanced IdP details such as authorization endpoint URLs, token endpoint URLs, and user endpoint URLs by clicking this button.

Configure aplicações personalizadas

Acesso orientado por políticas

Configure qual usuário pode acessar quais aplicações usando as políticas granulares do ADSelfService Plus.

1. Policy-driven access: Configure which user can access which applications using granular ADSelfService Plus policies.

Benefícios do OAuth e OIDC SSO no ADSelfService Plus

- Suporte para qualquer aplicação habilitada para OAuth/OIDC: Forneça suporte de SSO para qualquer aplicação habilitada para OAuth/OIDC. Configure o SSO facilmente a partir de um conjunto de aplicações pré-integradas ou adicione aplicações personalizadas.

- Maior segurança: Implemente a MFA para logins de aplicações baseadas em SSO, adicionando outra camada de segurança a nomes de usuário e senhas.

- Acesso com um clique: Ajude a melhorar a experiência do usuário e elimine o fardo das senhas, fornecendo acesso contínuo e com um clique às aplicações.

- Redução da carga de trabalho de TI: Ajude os administradores de TI a reduzir as cargas de trabalho de help desk relacionadas a senhas e a gerenciar melhor as identidades em vários serviços.

Relaxe e deixe o ADSelfService Plus cuidar das suas

necessidades de SSO.

Faça seu teste grátis Autoatendimento de senha

Libere os usuários do Active Directory de atender longas chamadas de help desk, permitindo que eles realizem tarefas de redefinição de senha/desbloqueio de conta por conta própria. Alteração de senhas sem complicações para usuários do Active Directory com o console “Alterar senha” do ADSelfService Plus.

Uma identidade com login único

Obtenha acesso contínuo com um clique a mais de 100 aplicações em nuvem. Com o login único empresarial, os usuários podem acessar todas as suas aplicações em nuvem com suas credenciais do Active Directory. Graças ao ADSelfService Plus!

Notificação de expiração de senha/conta

Informe os usuários do Active Directory sobre a expiração iminente da sua senha/conta, enviando-lhes essas notificações de expiração.

Sincronizador de senhas

Sincronize alterações de contas/senhas de usuário do Windows Active Directory em vários sistemas automaticamente, incluindo Office 365, Google Workspace, IBM iSeries, e muito mais.

Executor de políticas de senha

Garanta senhas de usuário fortes que resistam a diversas ameaças de hackers com o ADSelfService Plus, forçando os usuários do Active Directory a utilizarem senhas compatíveis por meio da exibição de requisitos de complexidade de senha.

Autoatualização do diretório e pesquisas corporativas

Portal que permite aos usuários do Active Directory atualizar suas informações mais recentes e um recurso de pesquisa rápida para buscar informações sobre pares usando chaves de pesquisa, como número de contato da personalidade que está sendo pesquisada.