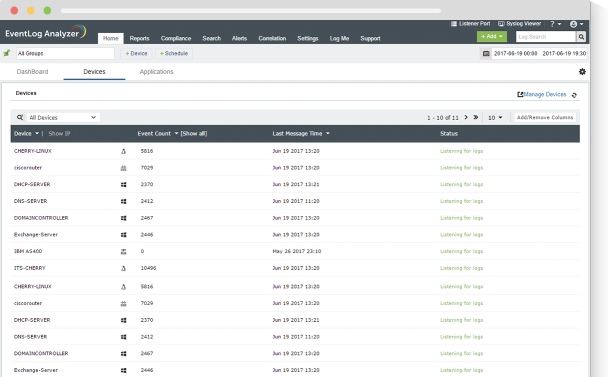

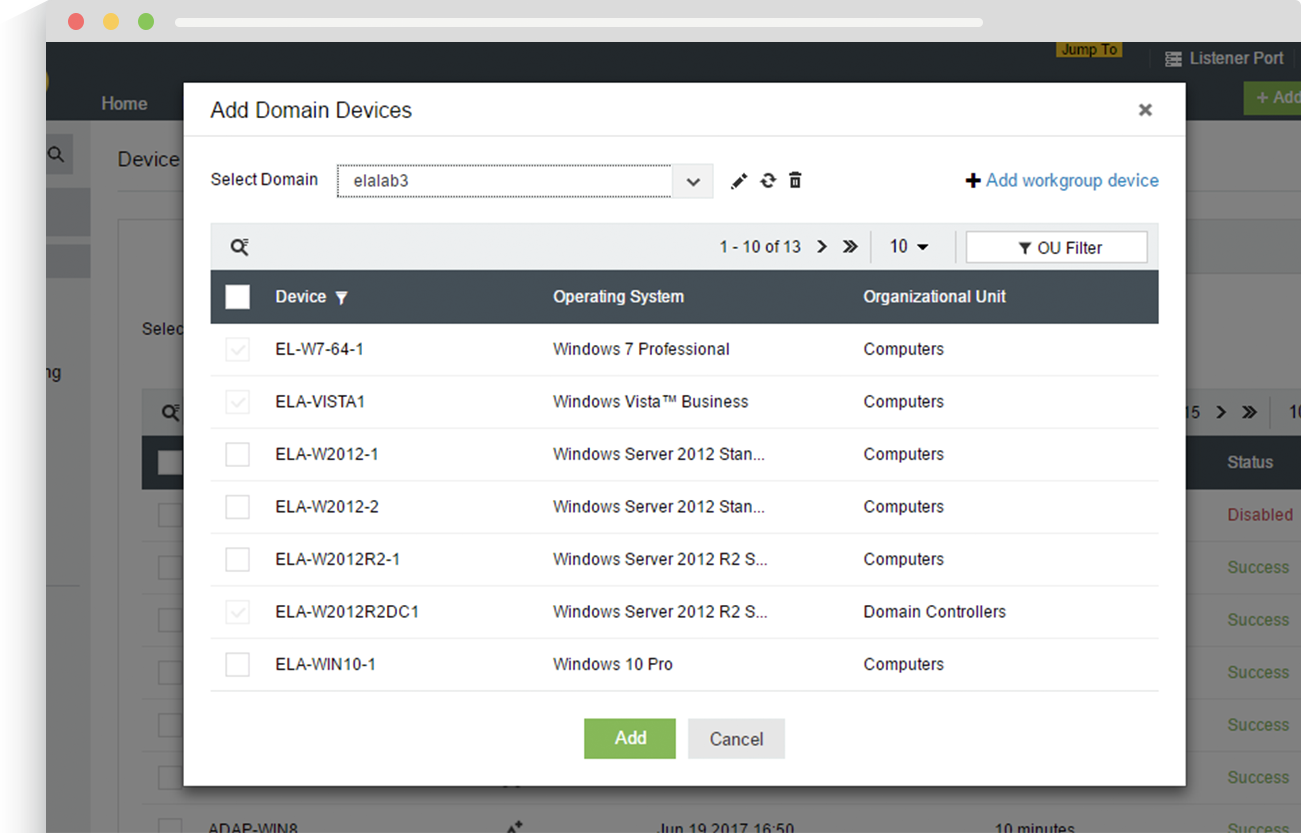

EventLog Analyzer ermöglicht eine umfassende Protokollverwaltung mit agentenbasierten und agentenlosen Verfahren zur Protokollerfassung, dem userdefinierten Parsen von Protokollen, der vollständigen Analyse mit Berichten und Warnmeldungen, einer leistungsstarken Protokollsuchmaschine sowie flexiblen Optionen für die Protokollarchivierung.

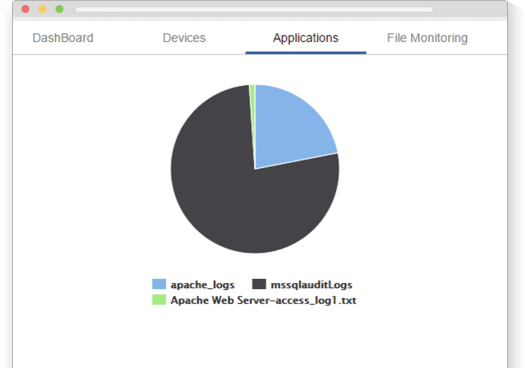

Mit EventLog Analyzer können Sie alle kritischen Anwendungsserver überwachen. Mit vordefinierten Berichten für die hier gelisteten Anwendungen können Sie mit der Lösung auch spezielle Anwendungen überwachen. Mit dem leistungsstarken spezifischen Protokollparser können Sie auch spezifische Protokollformate einfach analysieren und validieren.

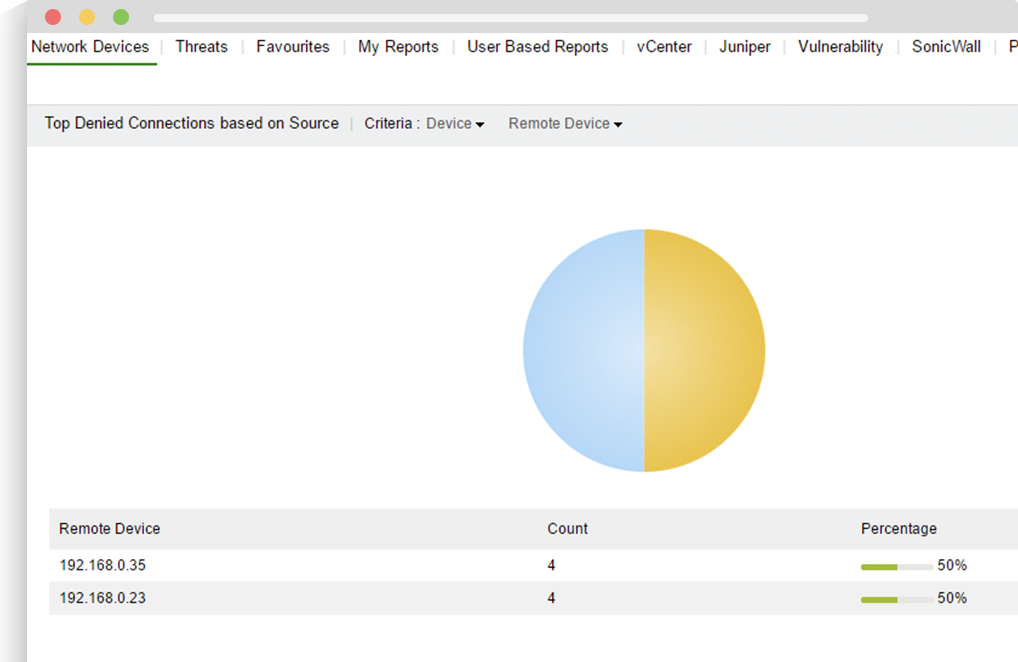

EventLog Analyzer überwacht alle wichtigen Netzwerkgeräte wie Firewalls, Router und Switches. Die Lösung bietet vordefinierte Berichte für alle Cisco-Router und -Switches sowie Firewalls von Cisco, SonicWall, Palo Alto Networks, Juniper, Fortinet, NetScreen, Sophos, Check Point, WatchGuard und Barracuda.

Dank EventLog Analyzer können Sie mühelos verschiedene behördliche Richtlinien einhalten, darunter PCI-DSS, ISO 27001, GLBA, SOX, FISMA, HIPAA und die neue Datenschutz-Grundverordnung. Die Lösung ist zudem zukunftsfähig, denn Sie können userdefinierte Compliance-Berichte anlegen, um zukünftigen Richtlinien gerecht zu werden.

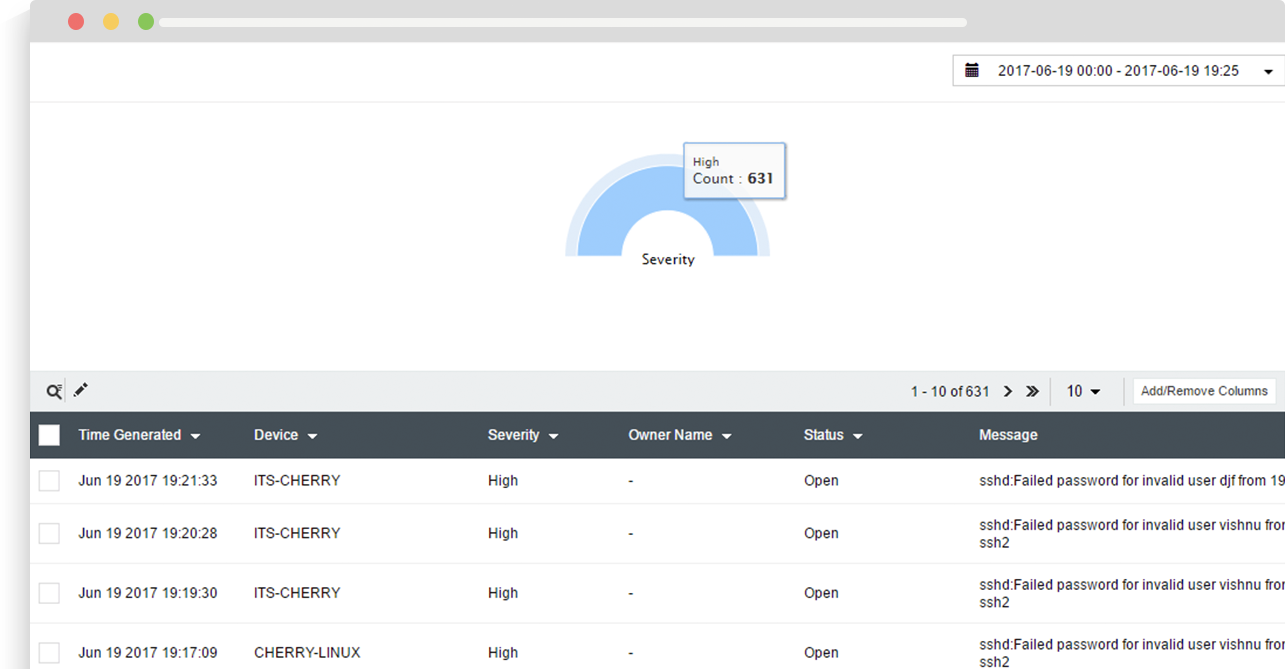

Durch die umfassende Protokollverwaltung kombiniert mit zahlreichen Sicherheitsfunktionen ist EventLog Analyzer eine ideale SIEM-Plattform für Ihr Netzwerk. Dank Funktionen für forensische Protokollanalysen, das Sammeln von Bedrohungsinformationen sowie den Schutz vor externen Bedrohungen durch die Überwachung mit Schwachstellenscannern und Bedrohungsinformationslösungen eignet sich das Produkt hervorragend, um Ihr Netzwerk zu sichern und es vor Angriffsversuchen und Datendiebstahl zu schützen.

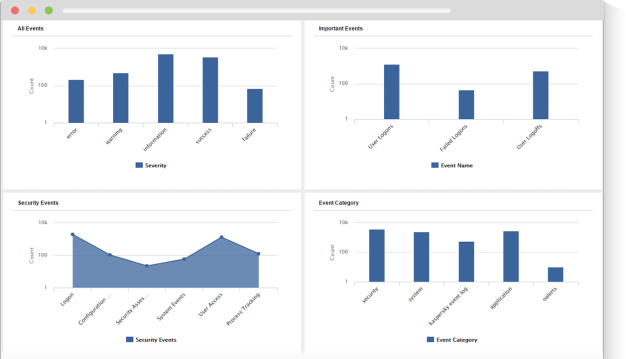

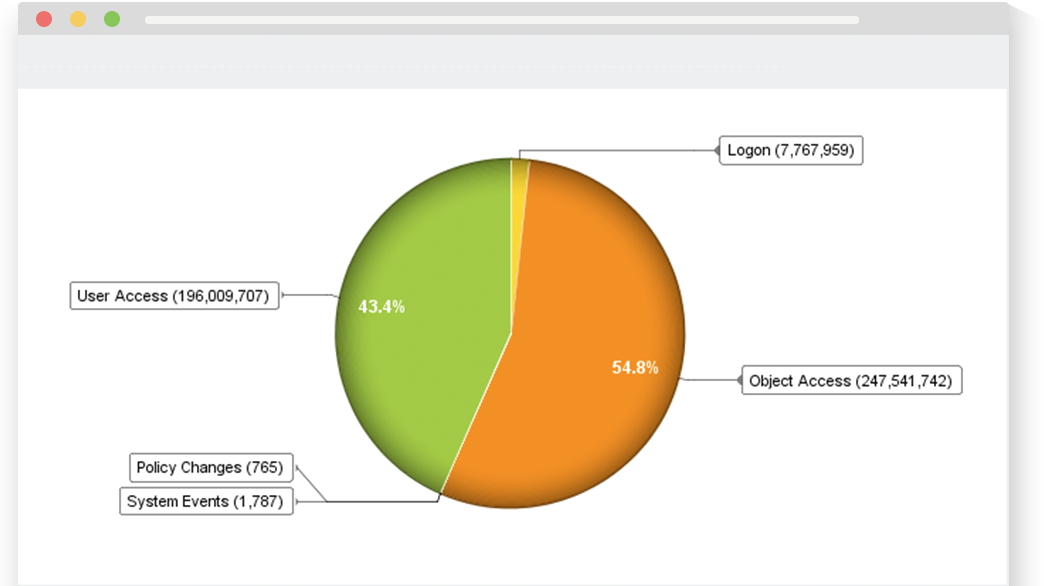

Die Berichterstellungskonsole von EventLog Analyzer ist intuitiv bedienbar und bietet für Ihre Auditanforderungen Hunderte vordefinierter Berichte, die sich ganz nach Bedarf anpassen, terminieren und verteilen lassen. Sie decken das gesamte Netzwerk ab einschließlich Windows-, Unix/Linux-, IBM AS/400-, Cloud-Plattform- und Schwachstellenverwaltungssystemen sowie Ihrer kritischen Dateien und Ordner.