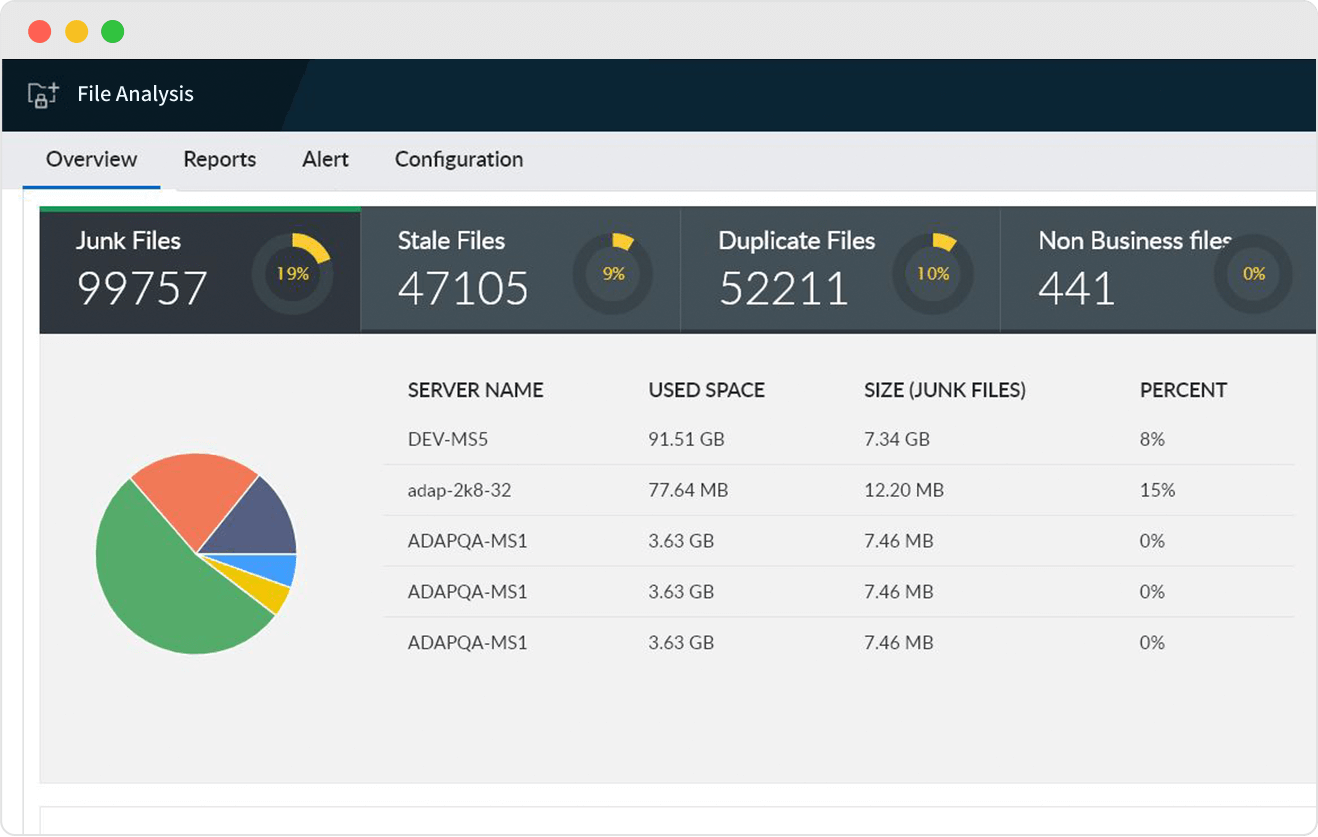

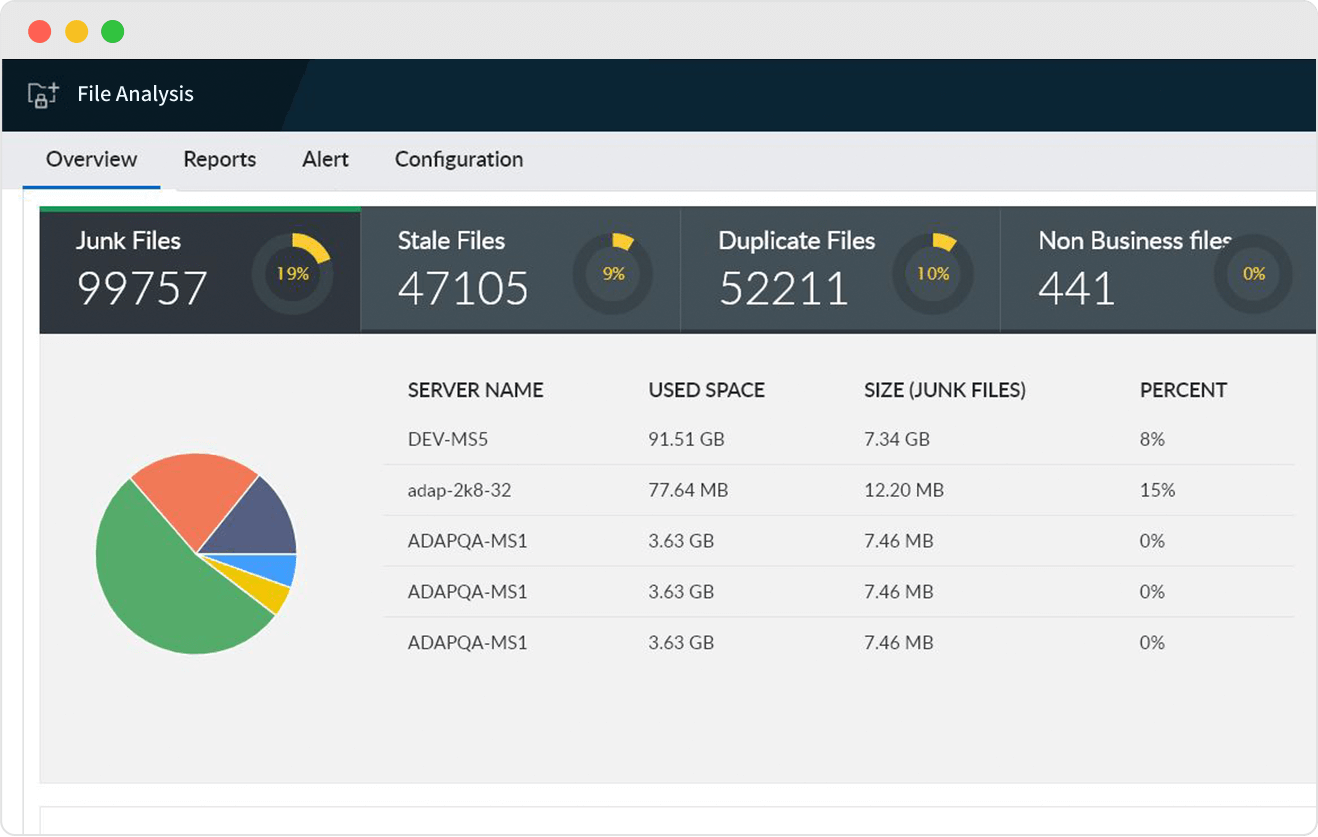

Gewinnen Sie Speicherkapazität zurück, indem Sie überflüssige, veraltete und triviale (ROT) Daten in Ihrem IT-Ökosystem lokalisieren und bereinigen..

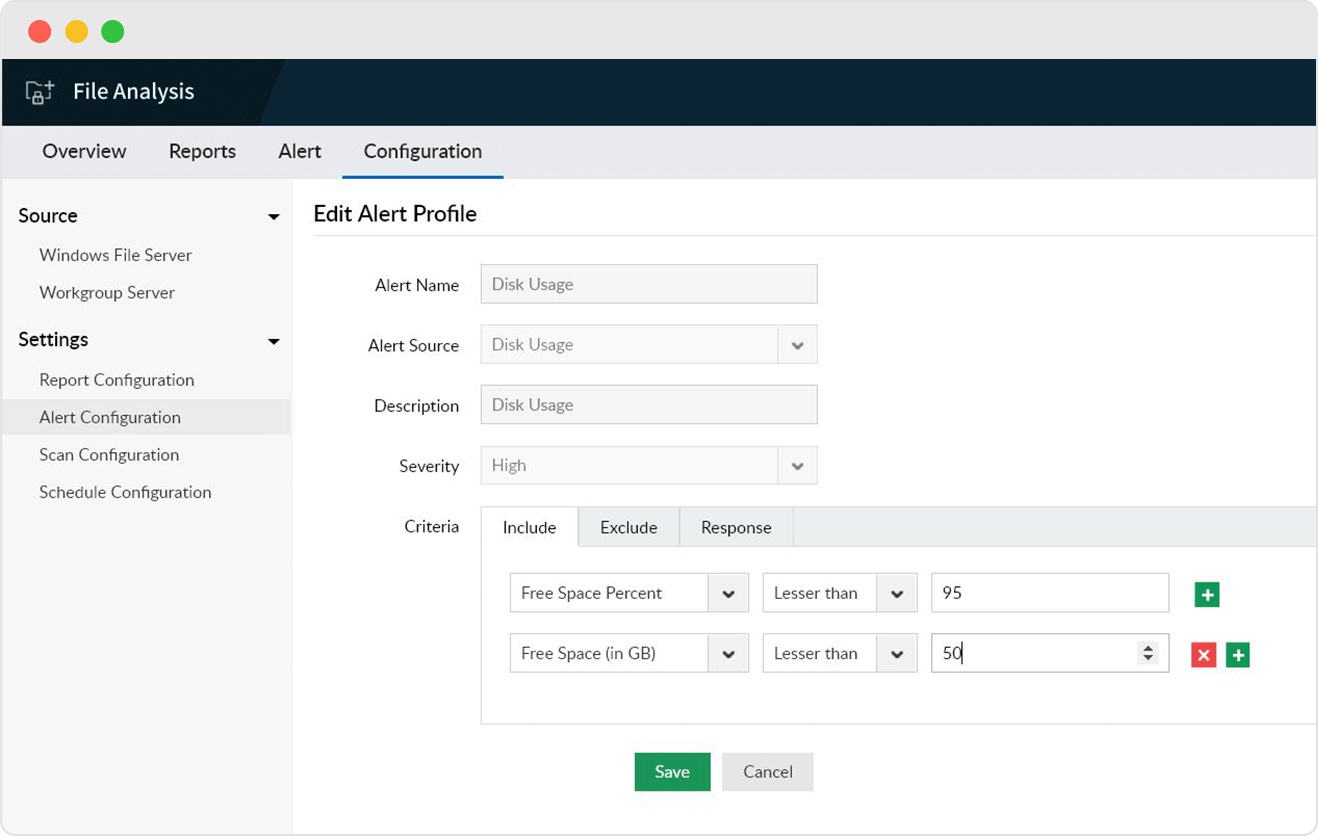

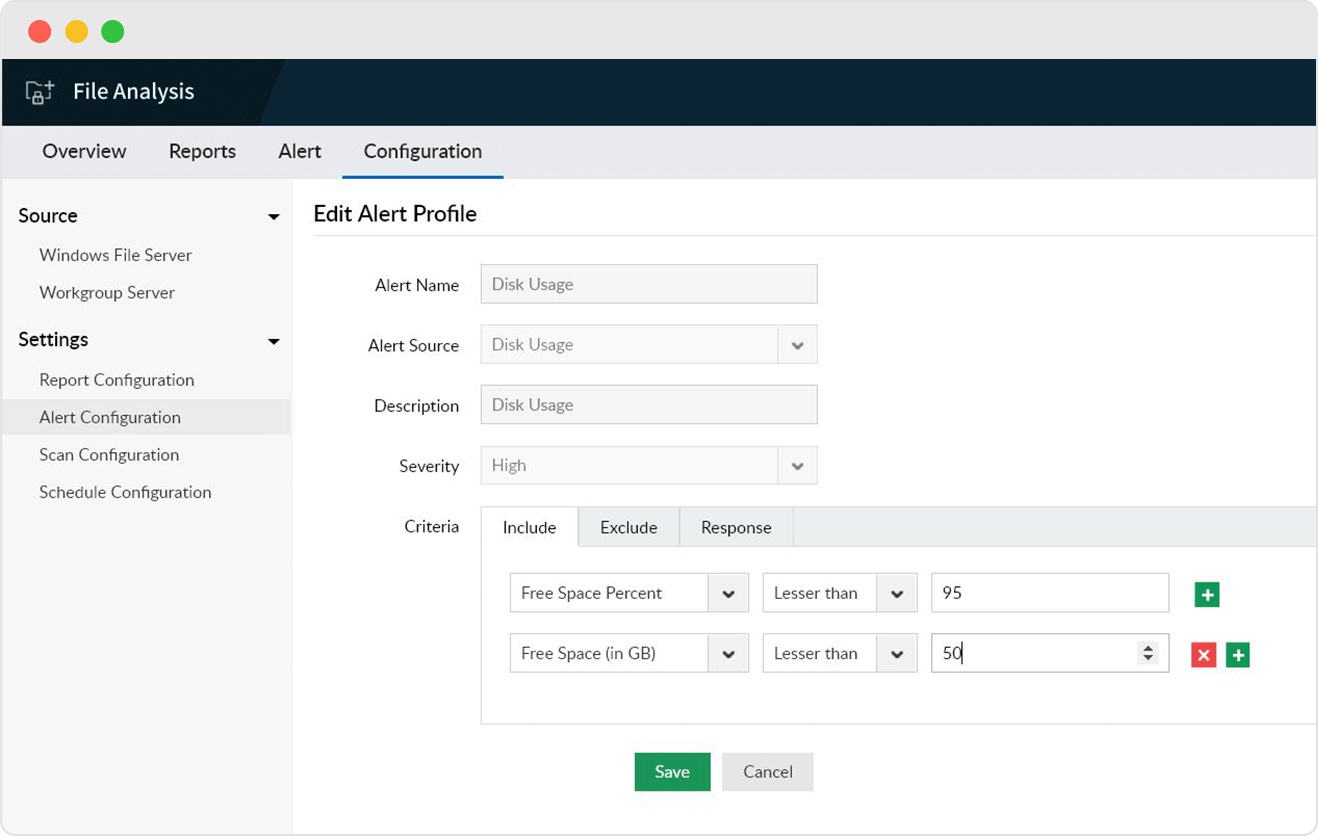

Verfolgen Sie die Muster der Festplattennutzung und die Verbrauchsrate, um sofortige Warnmeldungen zu generieren, wenn der freie Speicherplatz unter eine vorkonfigurierte Grenze fällt.

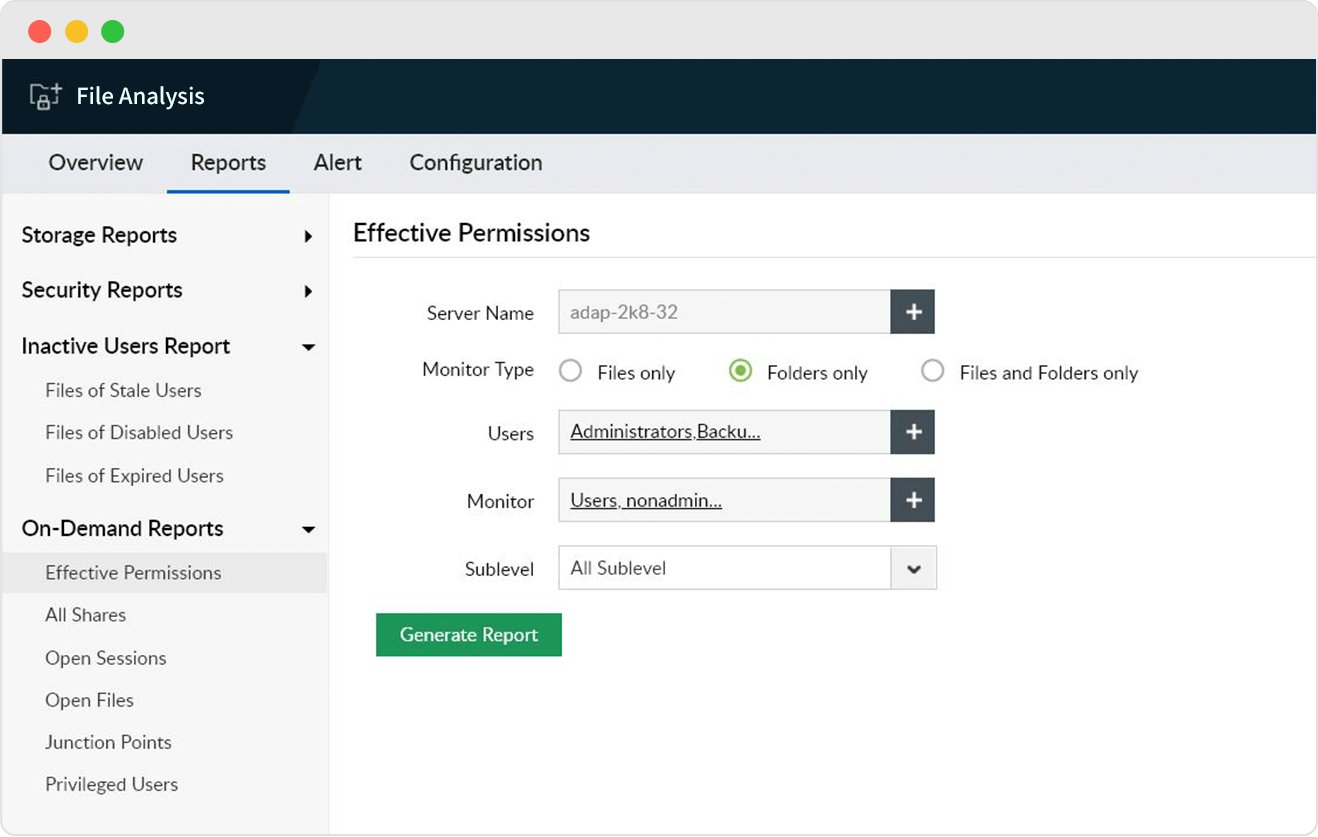

Analysieren Sie die effektiven Zugriffsberechtigungen der User auf alle Dateien und Ordner und erstellen Sie Berichte darüber, um den Missbrauch von Berechtigungen zu verhindern.

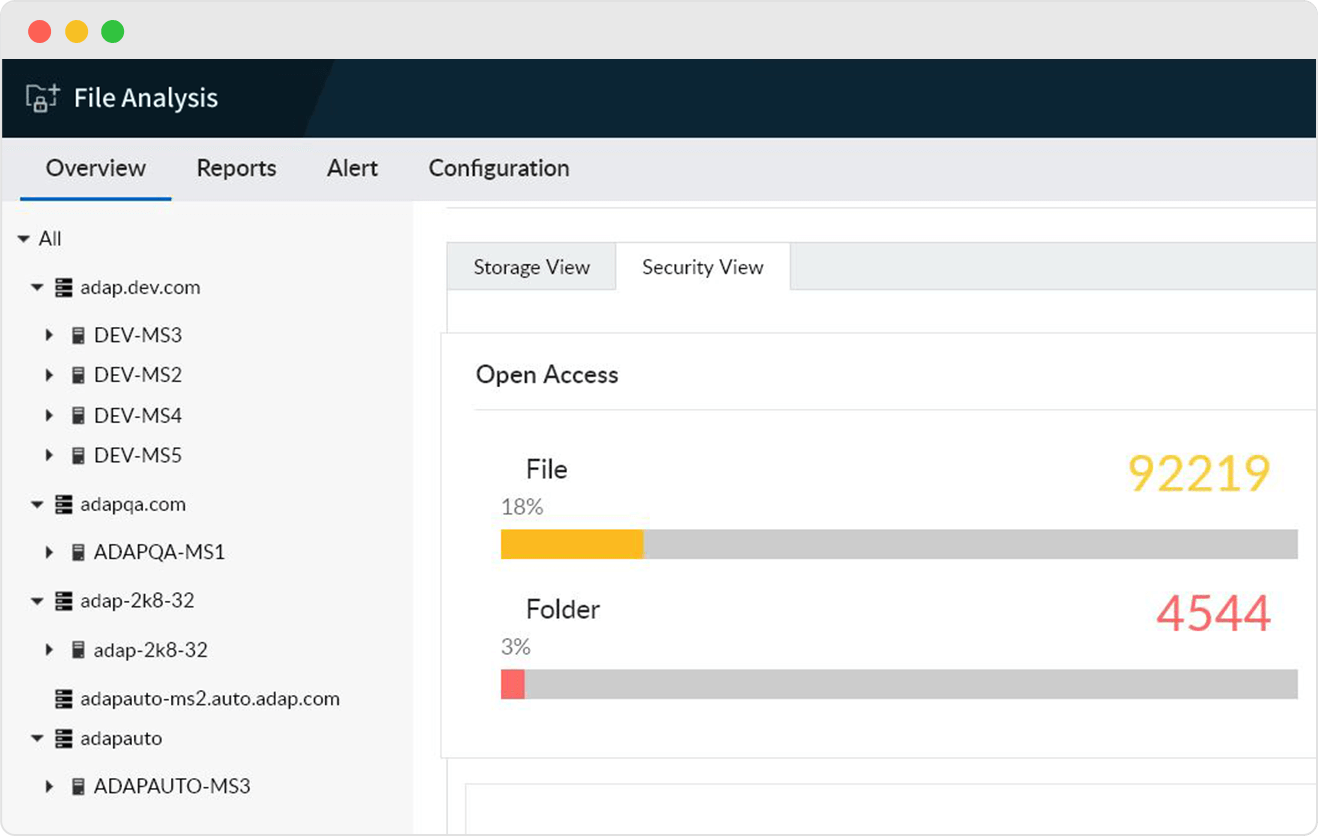

Identifizieren und verwalten Sie die Daten, die am anfälligsten für Sicherheitsbedrohungen sind, und verbessern Sie die Sicherheitssituation des Unternehmens.

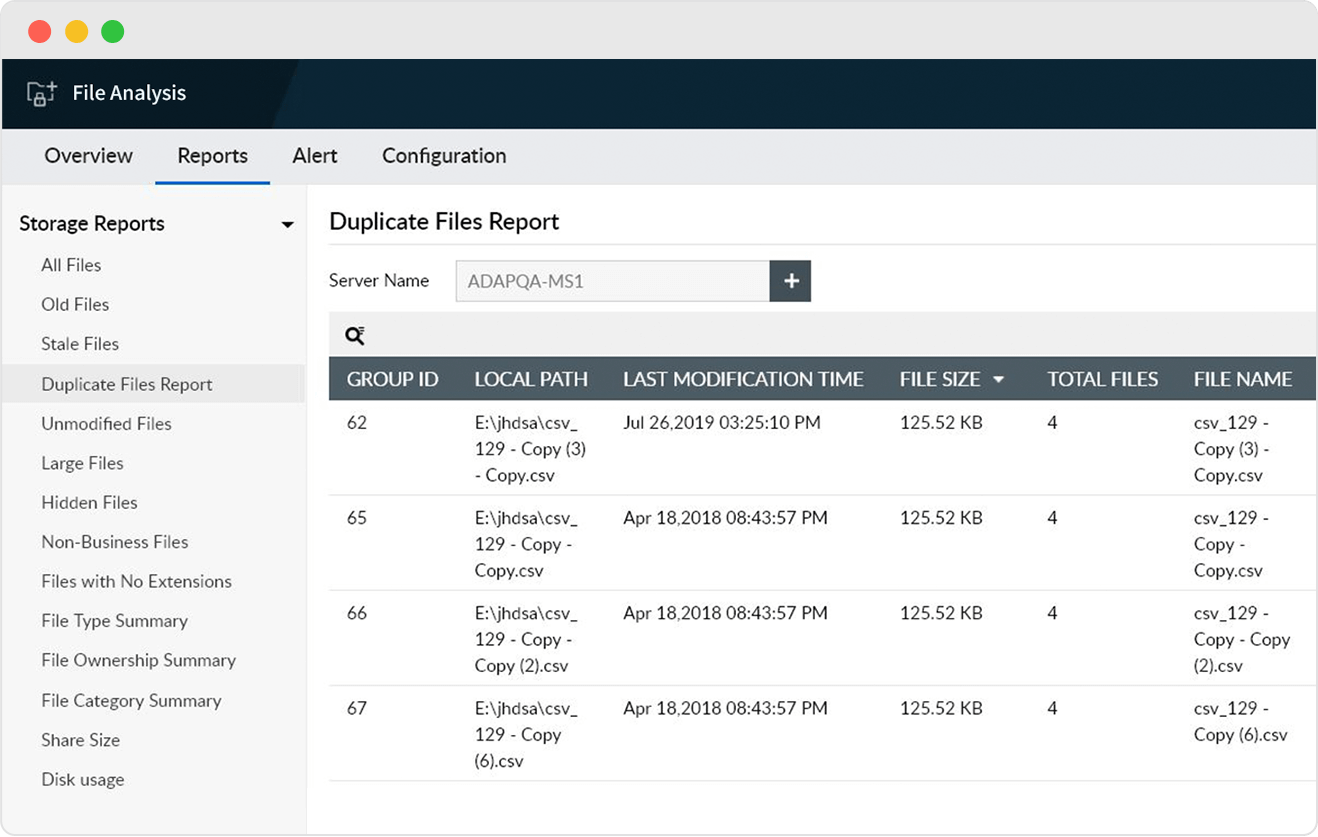

Lokalisieren und löschen Sie abgelaufene, alte, doppelte und andere nicht mehr benötigte Dateien, um den Speicherplatz besser zu verwalten und die Kosten für die Datenspeicherung zu senken.

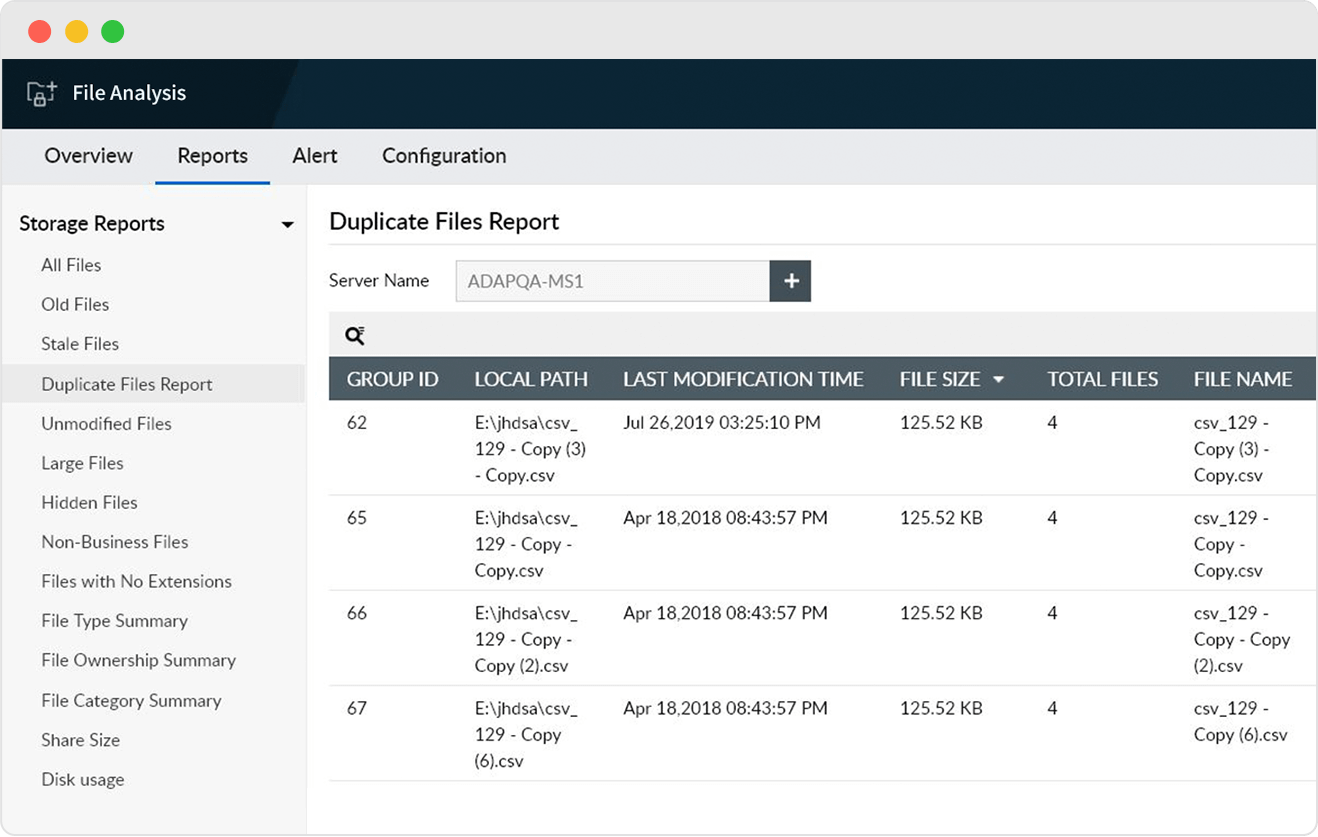

Verwalten Sie aufgeblähten Dateispeicher, indem Sie mehrere Kopien derselben Datei in Ihren Datenspeichern identifizieren und löschen.

Analysieren Sie Speicherplatznutzung und Datenwachstumsmuster; richten Sie Sofortmeldungen ein, wenn der freie Speicherplatz unter vorkonfigurierte Grenzen fällt.

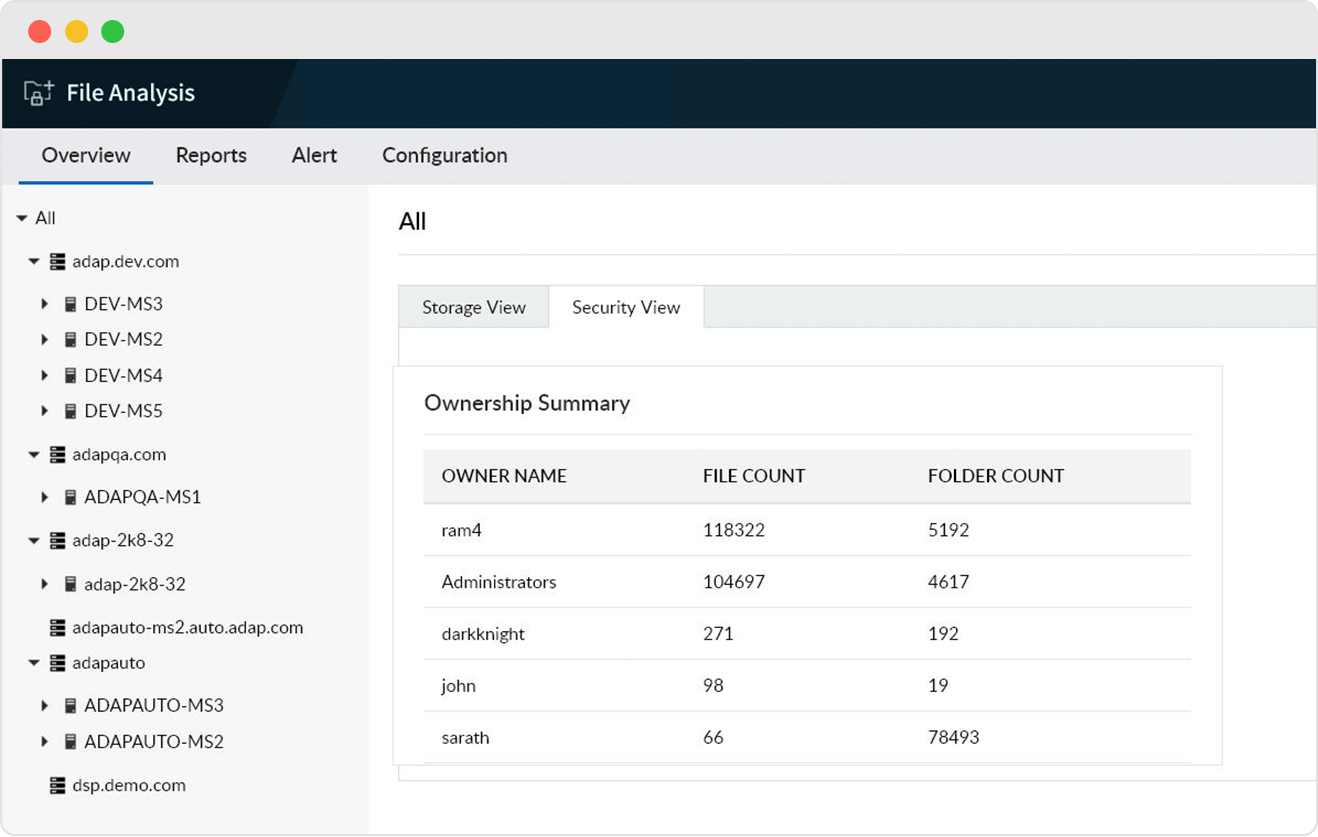

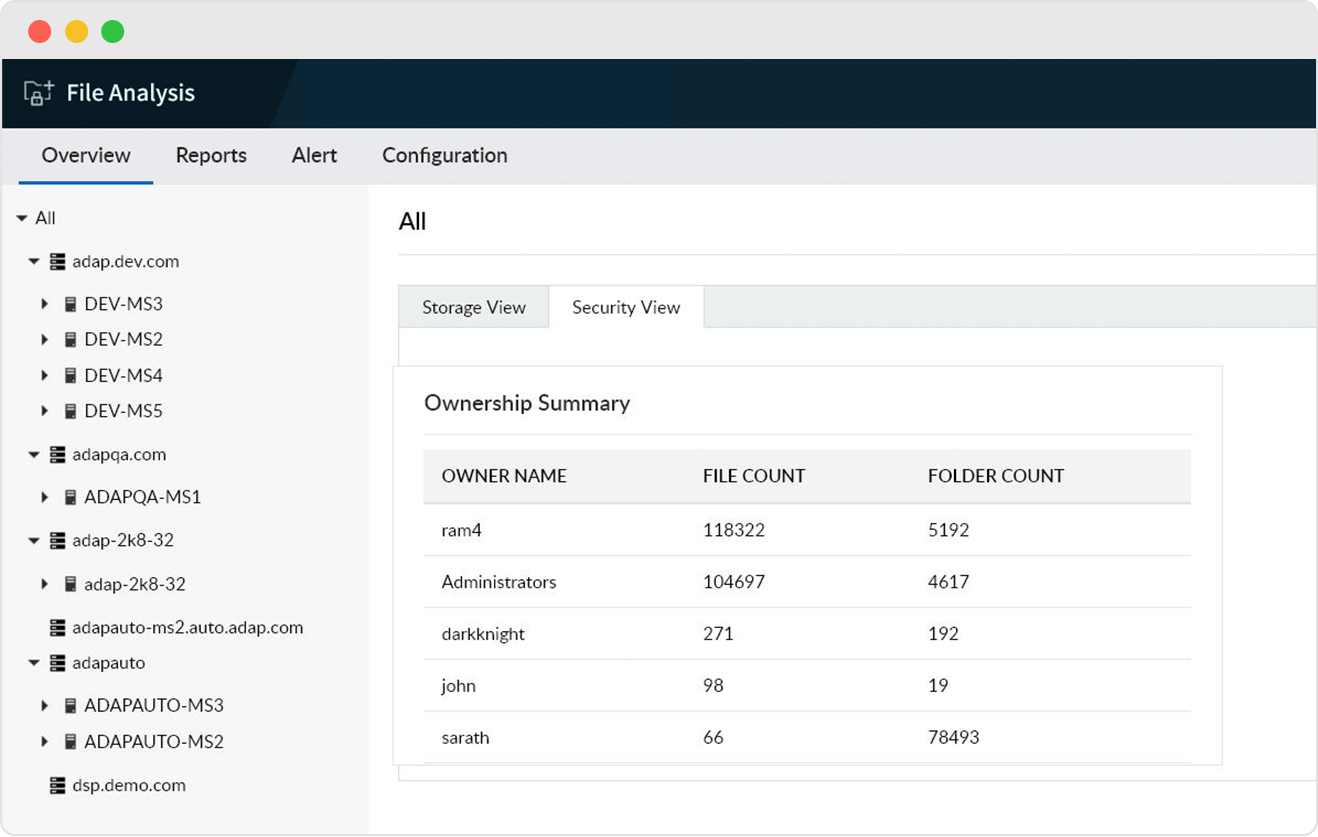

Erhalten Sie wichtige Einblicke in Details zum Dateibesitz, darunter die Identifizierung des aktivsten Benutzers, der gängigsten Dateitypen und vieles andere mehr.

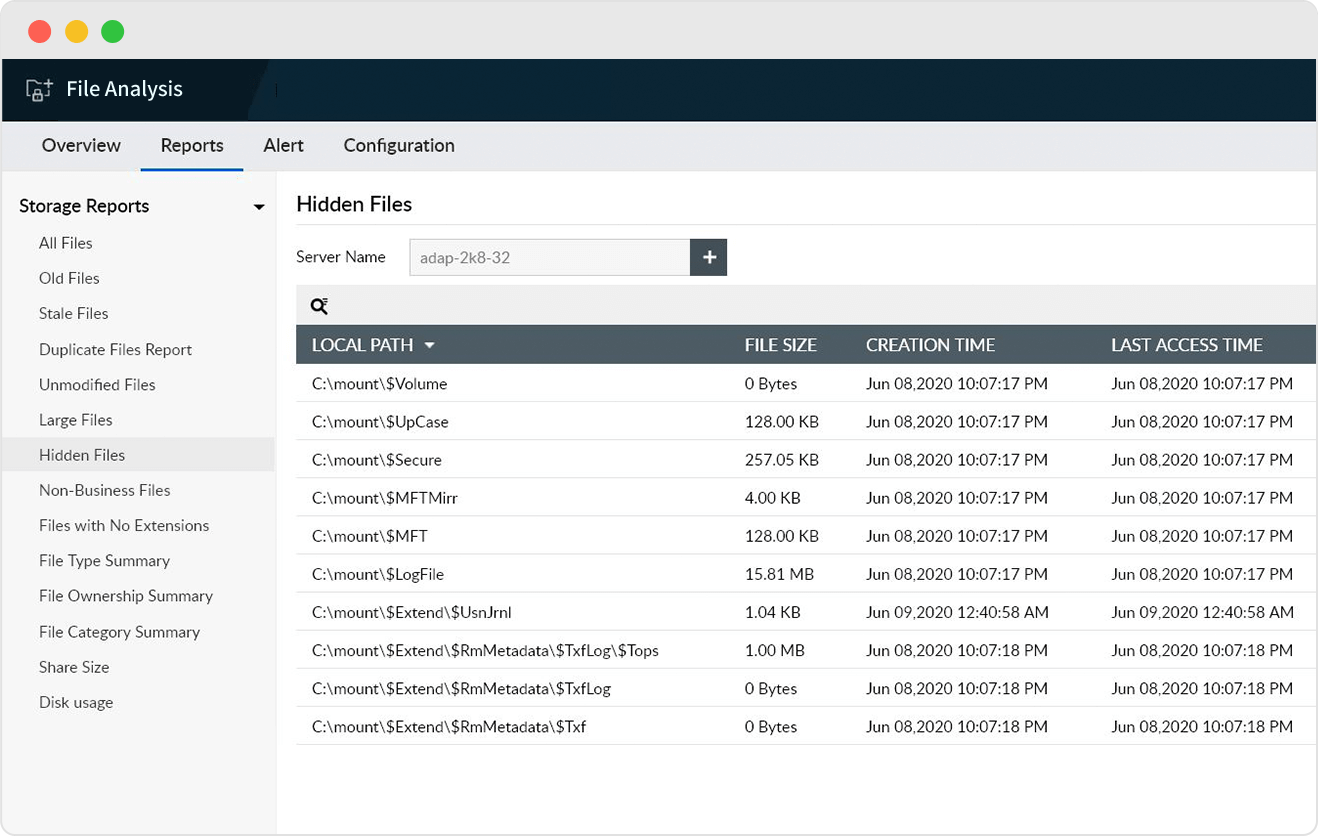

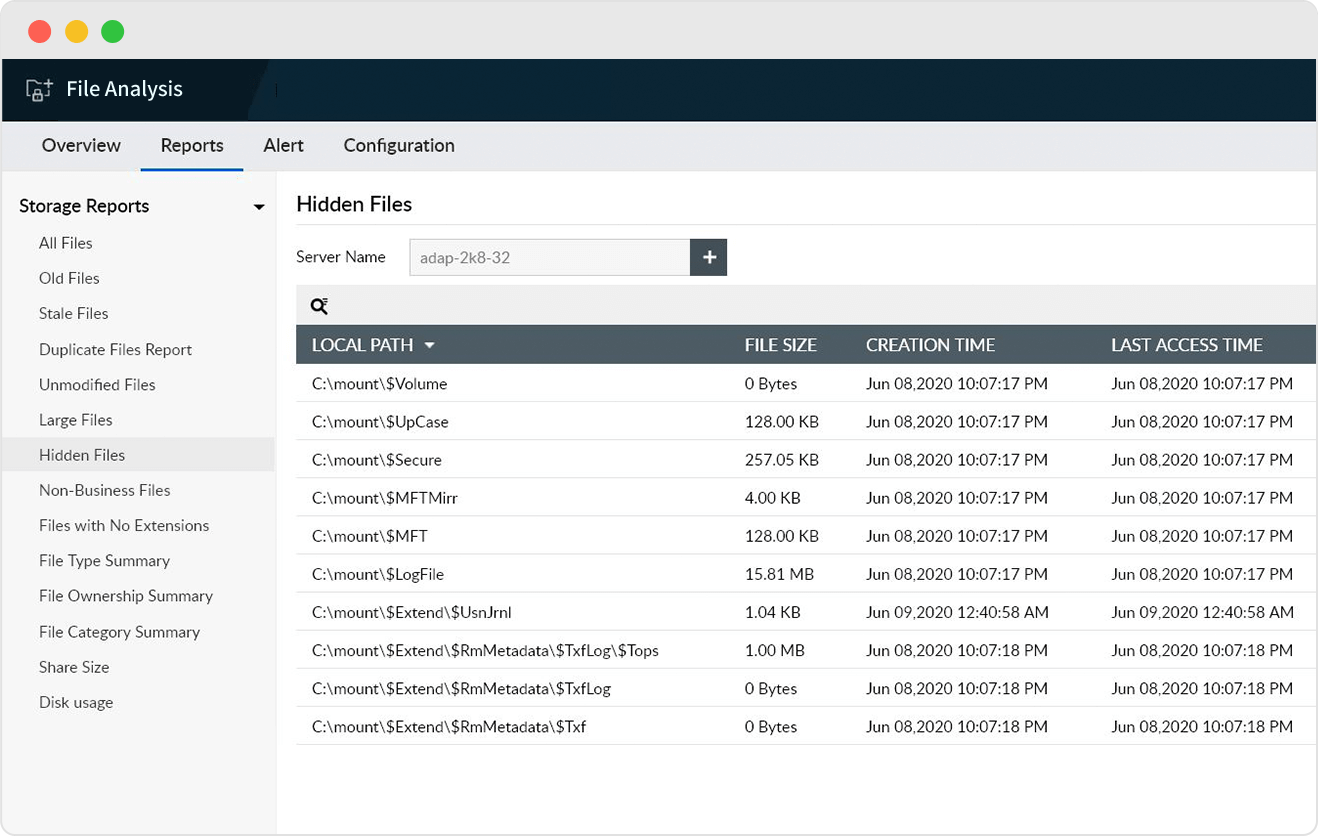

Ermitteln Sie jegliche versteckte Dateien in Ihrem Unternehmen, darunter Systemdateien, Betriebssystemdateien und geschäftskritische Daten.

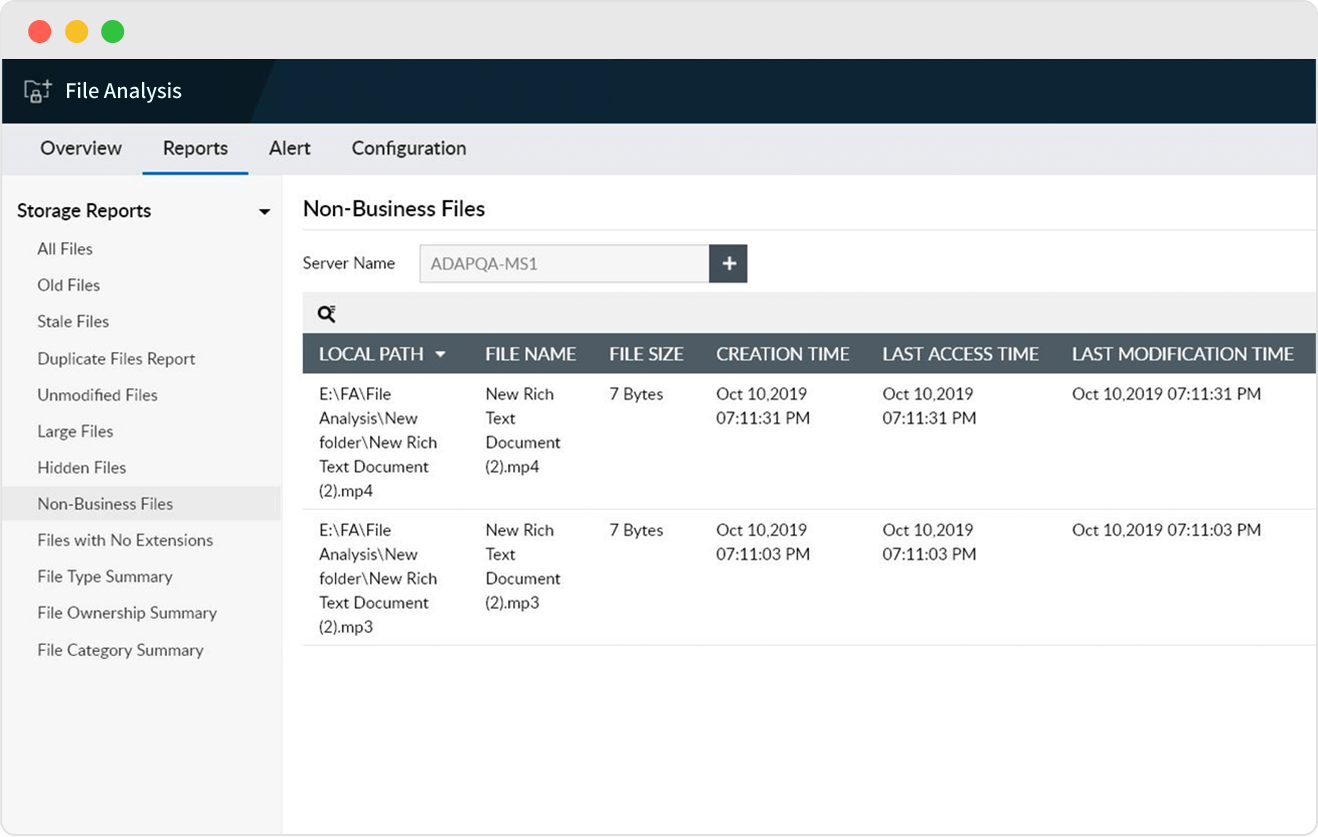

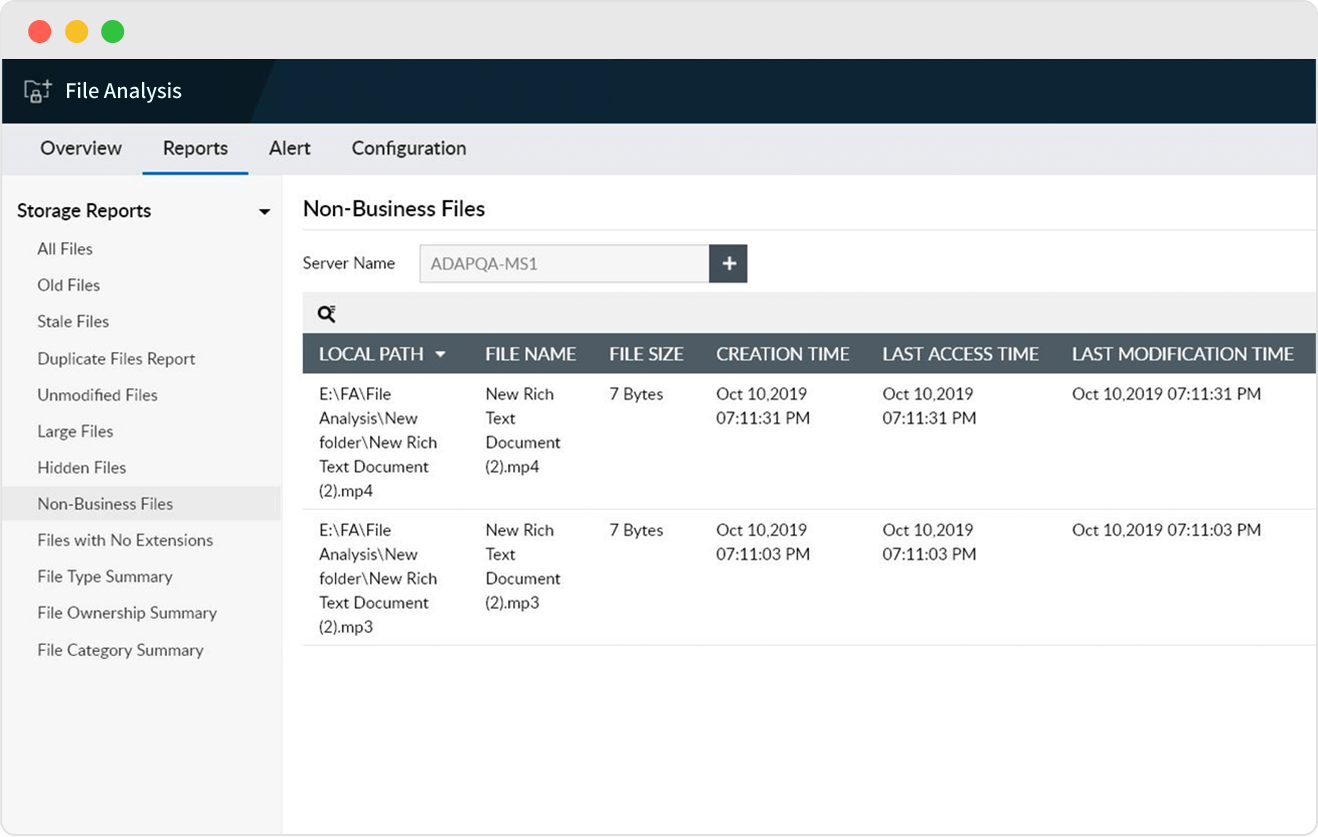

Suchen Sie nach bestimmten Dateitypen oder -größen, die in Ihrer Organisation unerwünscht oder unnötig sind.

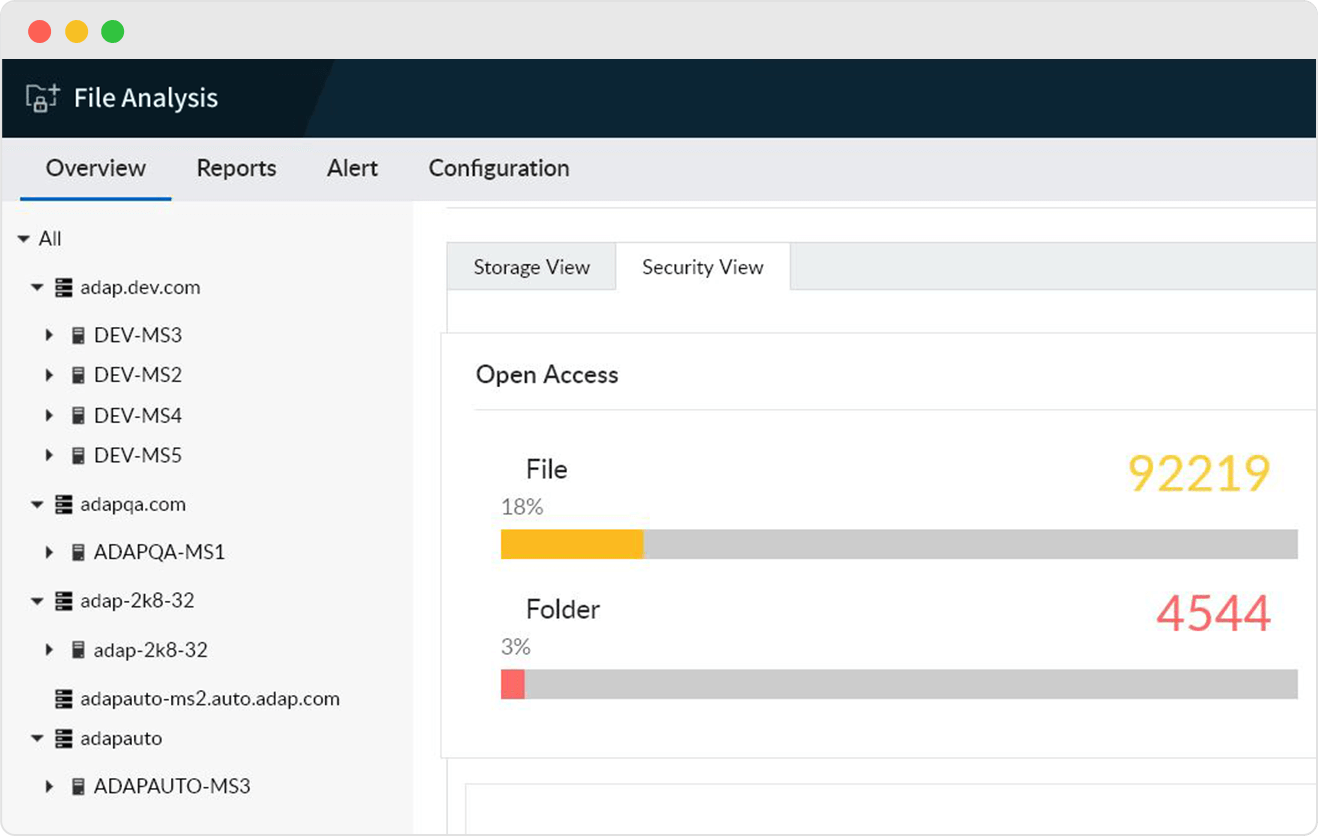

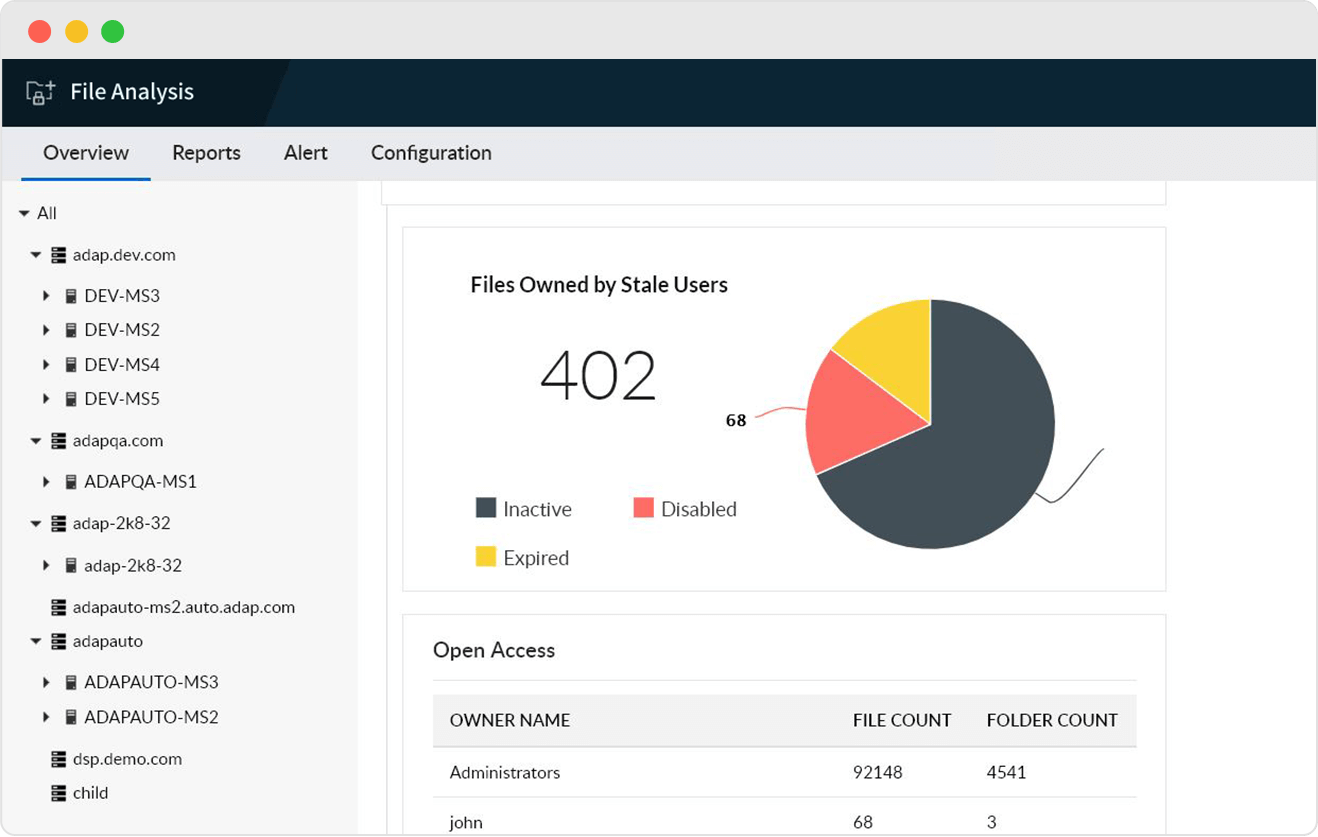

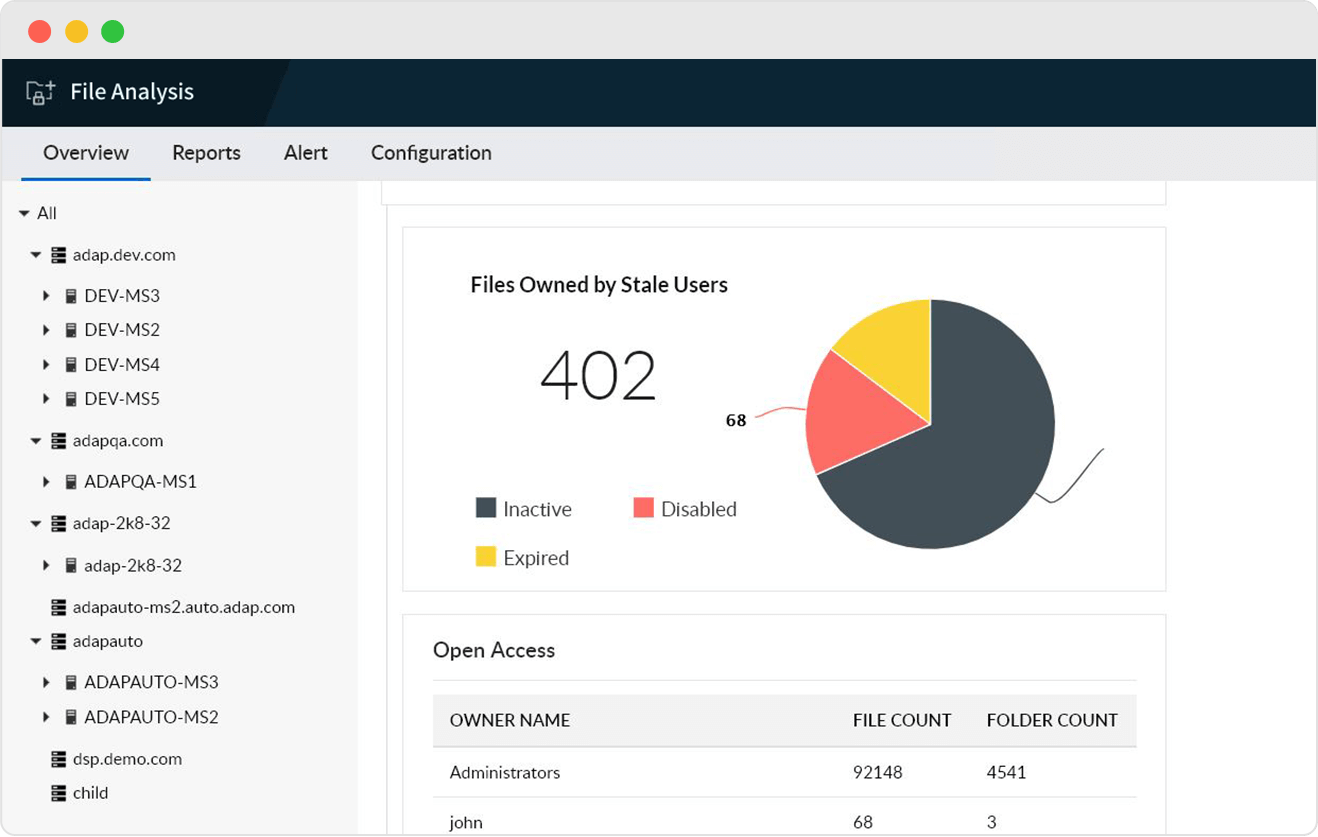

Ermitteln Sie Ordner und gemeinsame Dateien mit übermäßigen Zugriffsrechten, z. B. solche, die allen offenstehen, oder solche, die volle Kontrolle ermöglichen.

Identifizieren und verwalten Sie Dateien, die inaktiven, deaktivierten oder gelöschten Usern gehören, um das Risiko eines Missbrauchs von Berechtigungen zu minimieren.

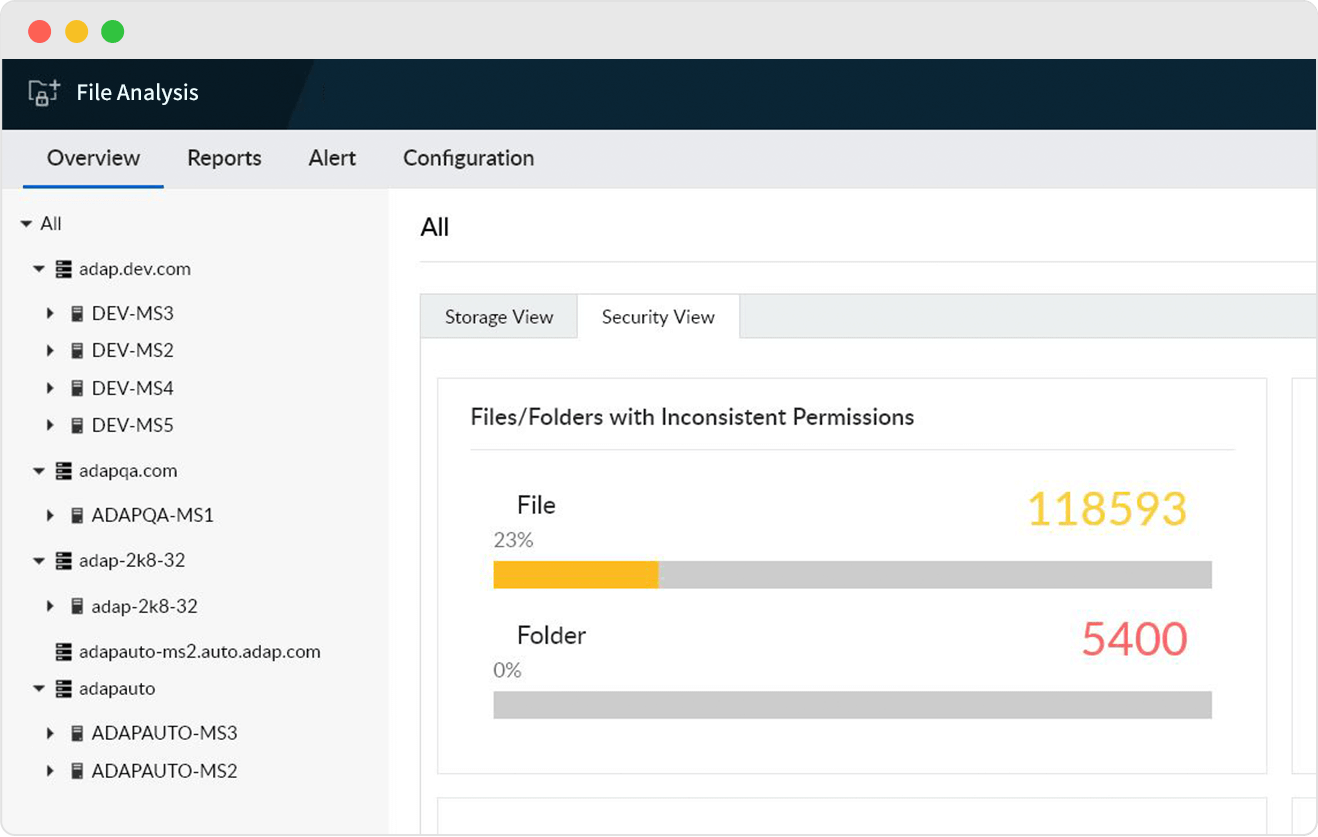

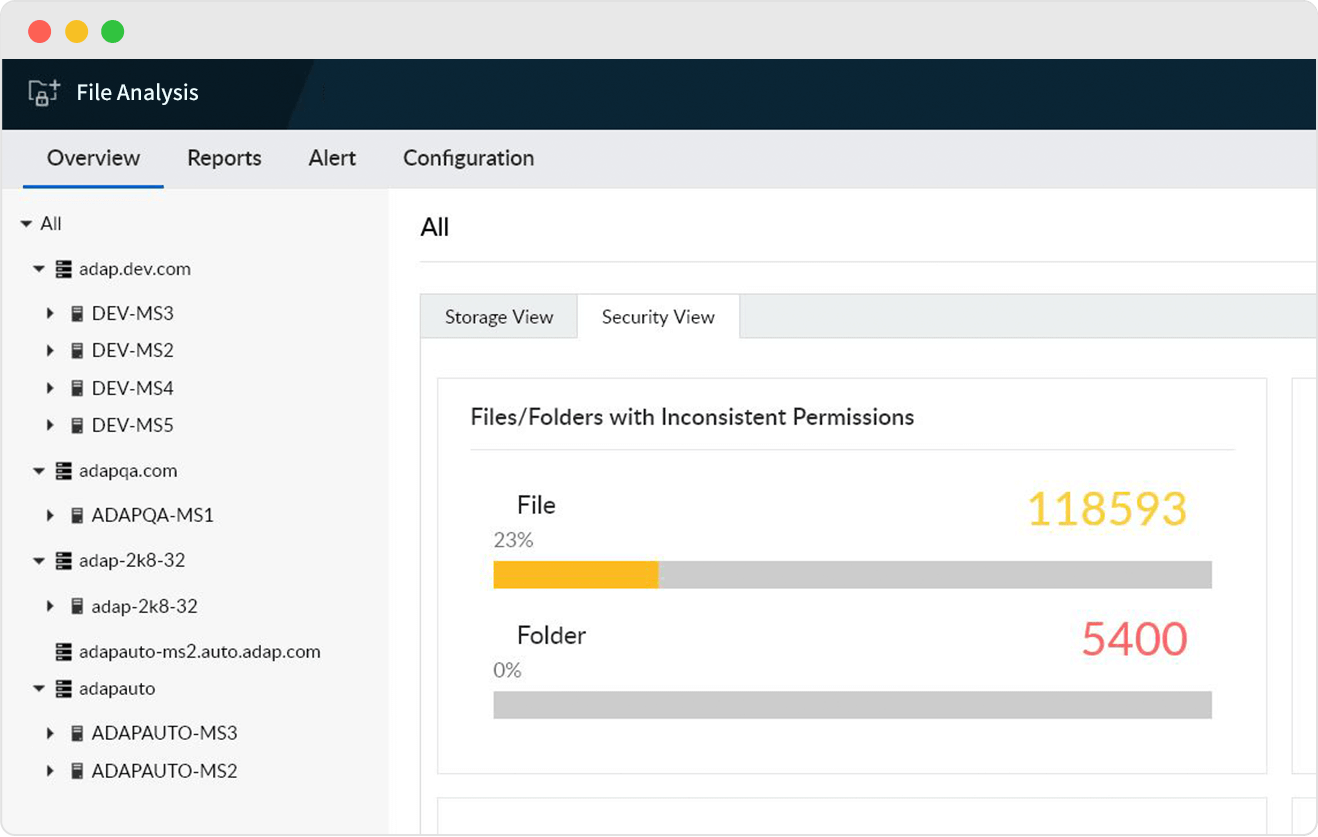

Lokalisieren Sie Dateien mit gestörter oder unterbrochener Berechtigungsweitergabe, um Fälle von übermäßigen oder unzureichenden Berechtigungsstufen zu verhindern.

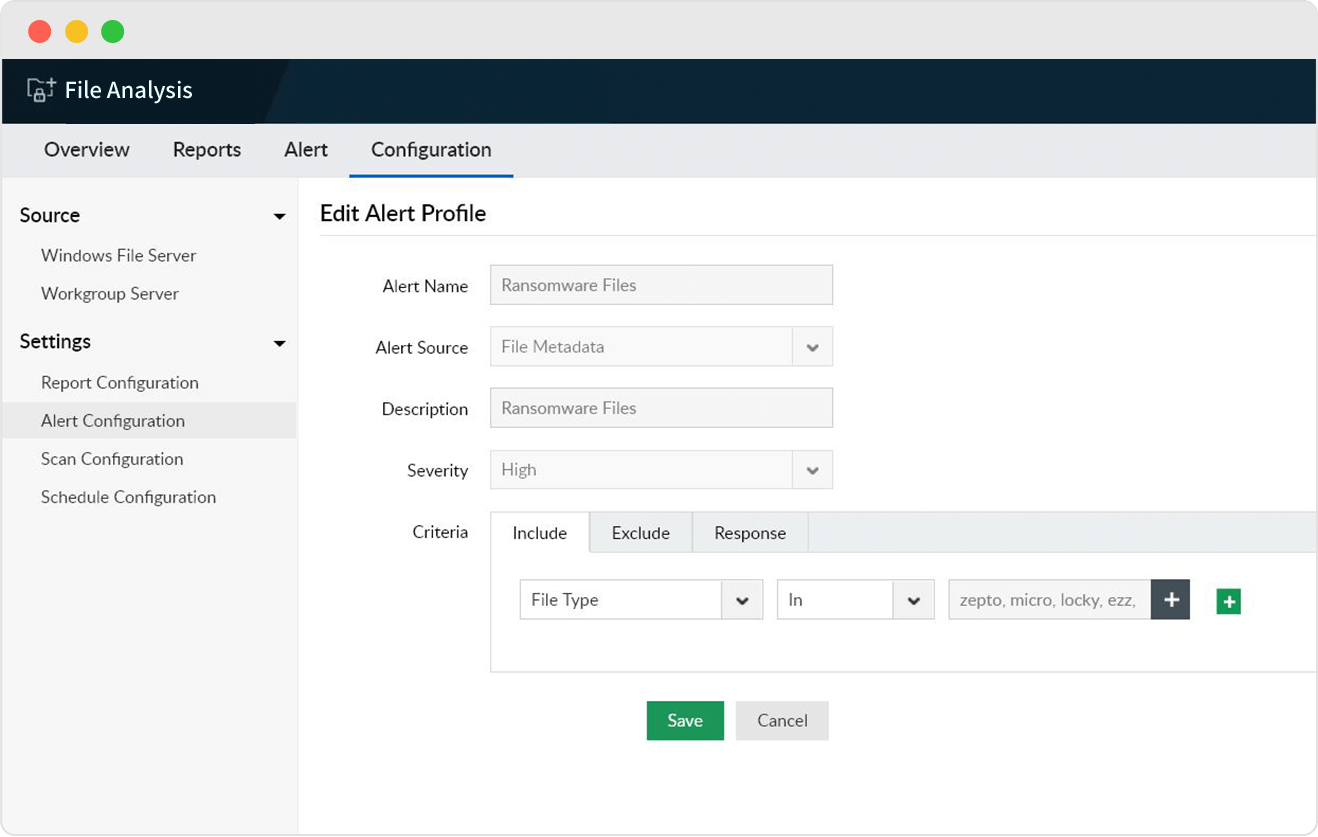

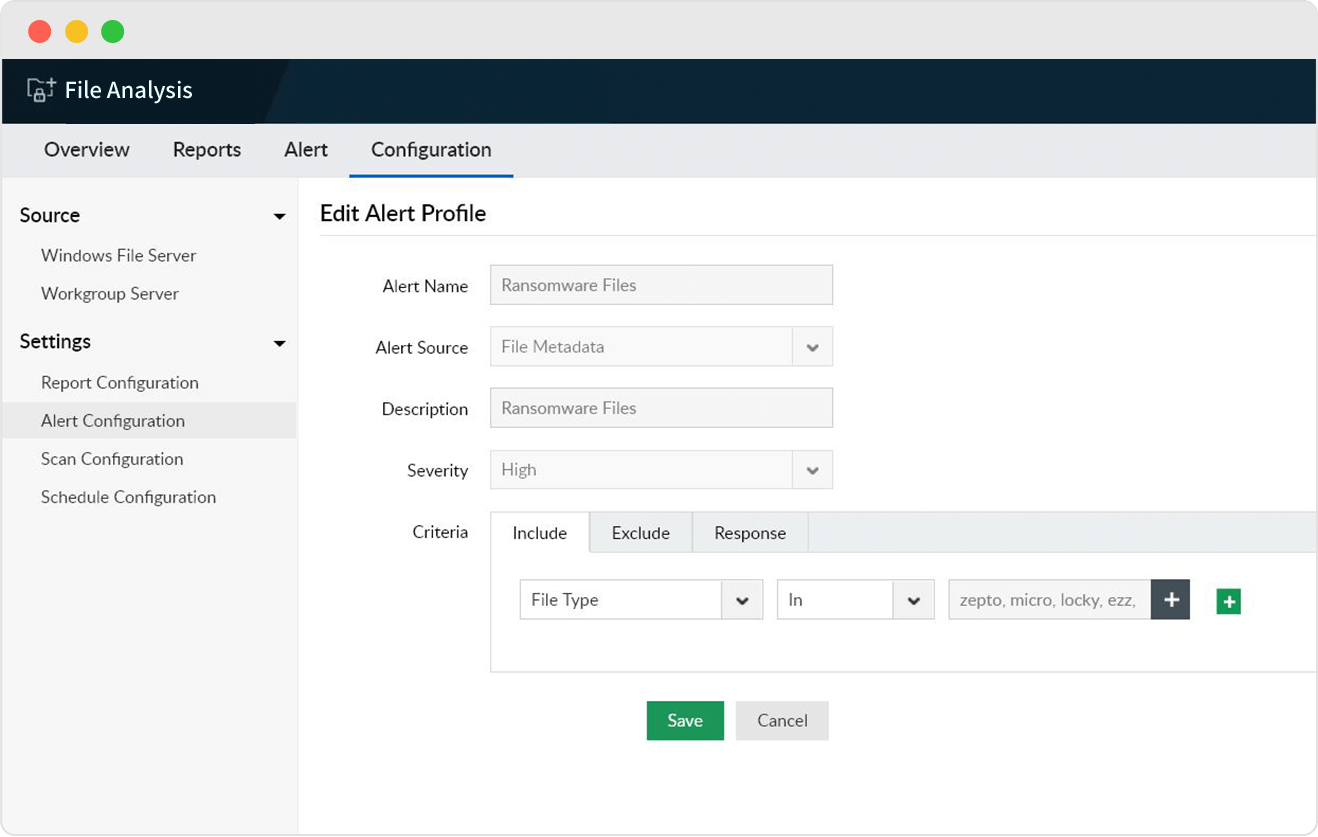

Nutzen Sie unsere Bibliothek bekannter Ransomware-Dateitypen, um infizierte Dateien ausfindig zu machen und Admins zu benachrichtigen.

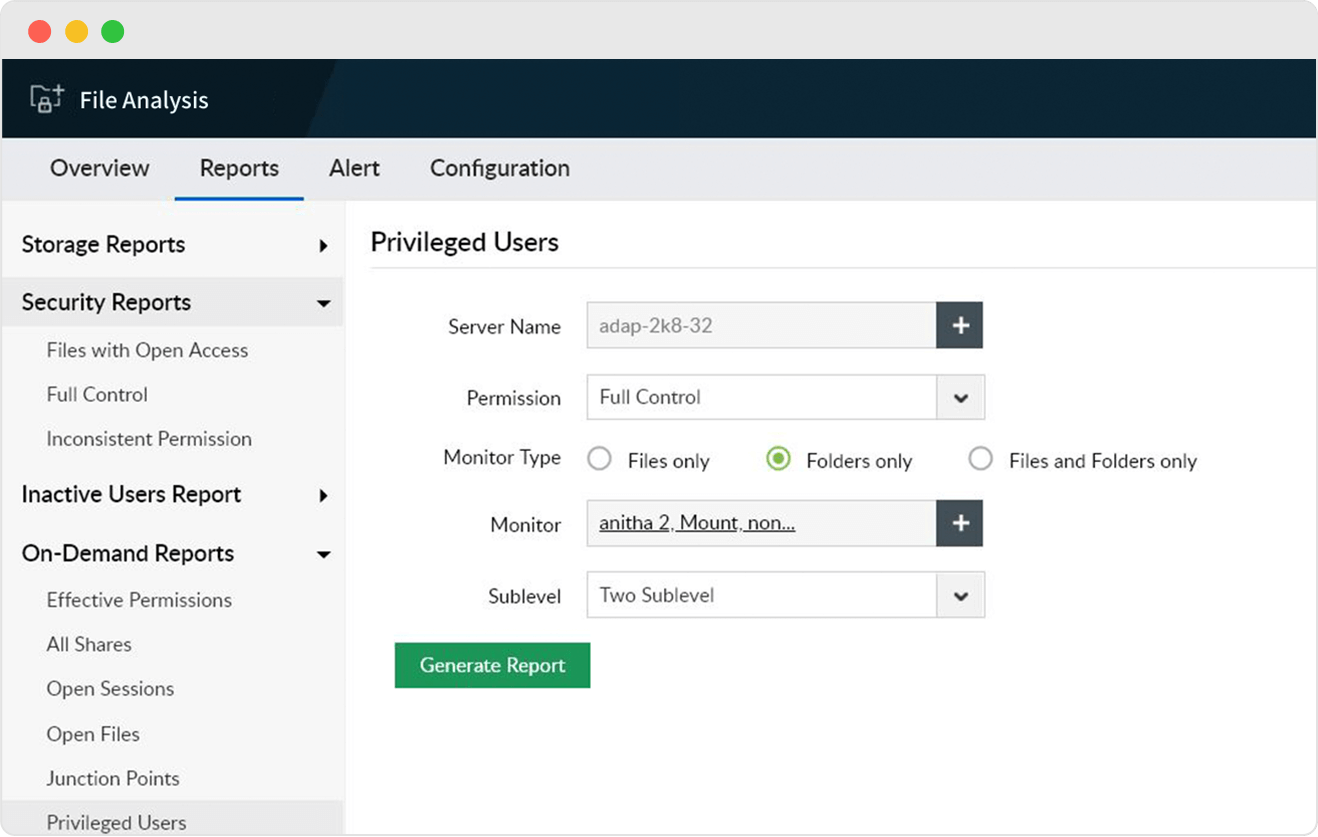

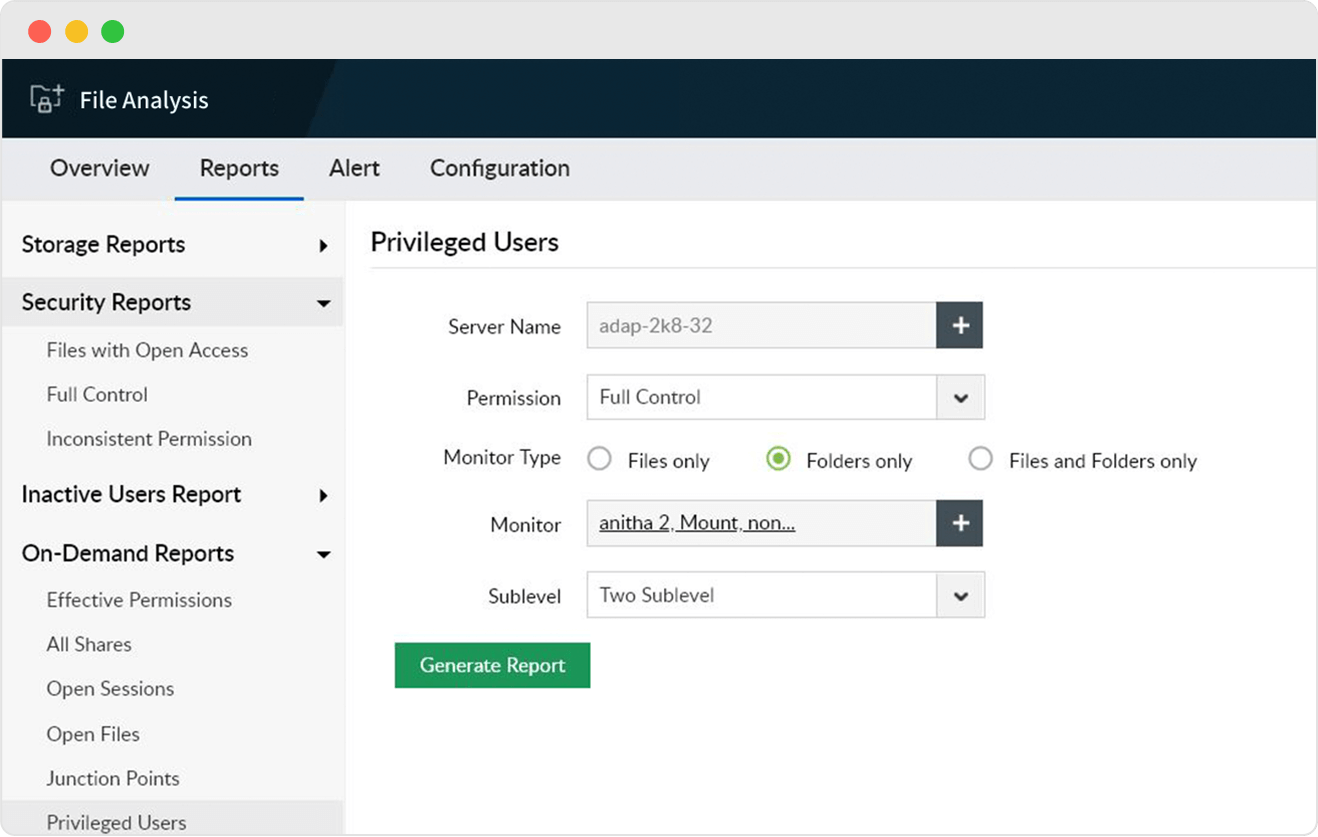

Identifizieren Sie auf allen Unterebenen User mit hohen Zugriffsberechtigungen auf Dateien und Ordner, um die Vertraulichkeit und Integrität sensibler Daten zu gewährleisten.

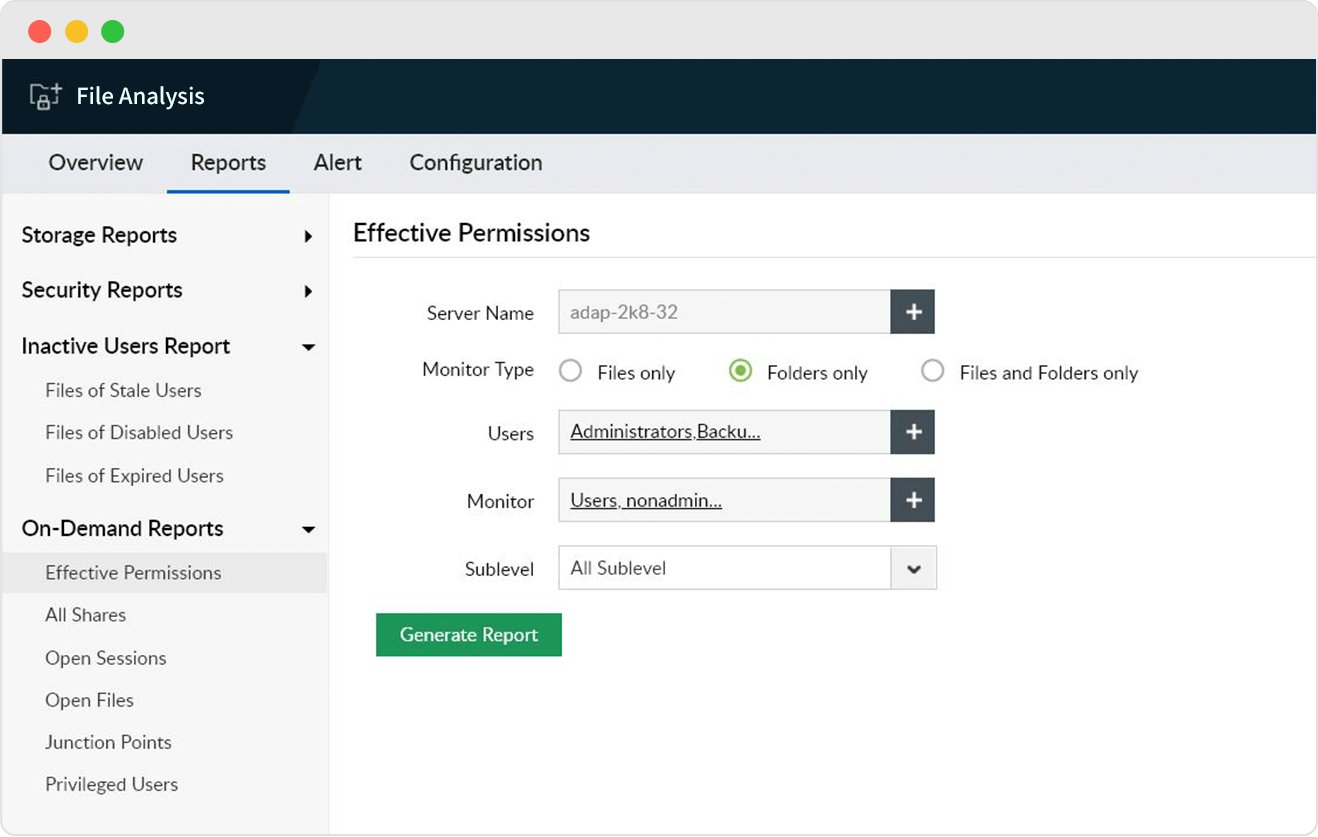

Erstellen Sie Sofortberichte über die effektiven Berechtigungen der User und ermitteln Sie, wer Zugriff hat, um was mit Ihren sensiblen Daten zu tun.

Verstehen und verwalten Sie Ihre Datenspeicher besser mit FileAnalysis

Laden Sie die kostenlose Test-Edition herunter

Understand and manage your data stores better with FileAnalysis

Download a free trial

Überprüfen, überwachen und erhalten Sie in Echtzeit Warnmeldungen und Berichte über alle Dateizugriffe und Änderungen in Ihrer Dateiserver-Umgebung.

Erkennen und verhindern Sie, bzw. reagieren Sie mit Echtzeit-Sicherheitsüberwachung auf sensible Datenlecks via USB-Geräte, E-Mails, Drucker und anderem.

Untersuchen Sie Inhalte und führen Sie Kontextanalysen durch, um sensible Daten in Dateien zu erkennen und sie nach Schwachstellen zu klassifizieren.

Verfolgen Sie den unternehmensweiten Webverkehr, analysieren Sie die Nutzung von Schattenanwendungen und setzen Sie Richtlinien durch, um Mitarbeiter vor unangemessenen oder böswilligen Webinhalten zu schützen.