Verschaffen Sie sich mit ManageEngine ADAudit Plus einen klaren Überblick über alle Änderungen, die an Ihren AD-Ressourcen vorgenommen wurden. Stärken Sie Ihre Sicherheitslage und erkennen und reagieren Sie schnell auf Insider-Bedrohungen, Missbrauch von Berechtigungen und andere Anzeichen von Sicherheitslücken.

Holen Sie sich Ihre kostenlose Testversion Voll funktionsfähige 30-Tage-Testversion

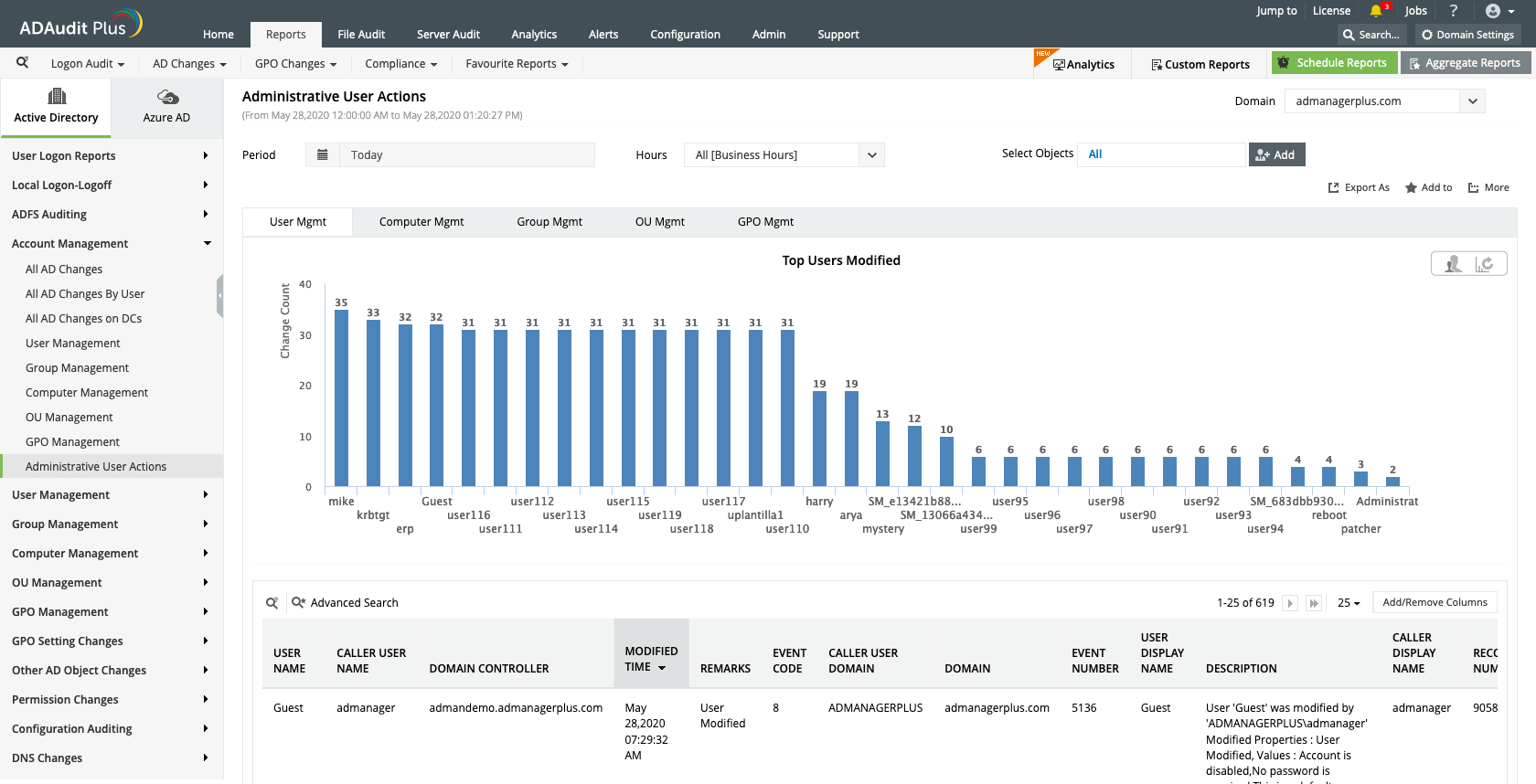

Erstellen Sie einen kumulativen Bericht über Active Directory-Änderungen für alle konfigurierten Entitäten.

Wählen Sie gezielt AD-Änderungen aus, die von bestimmten Benutzern oder einer Benutzergruppe vorgenommen wurden, für eine eingehende Analyse.

Verschaffen Sie sich einen Überblick:Erstellen Sie einen kumulativen Bericht über Active Directory-Änderungen für alle konfigurierten Entitäten.

Tiefer bohren:Wählen Sie gezielt AD-Änderungen aus, die von bestimmten

Benutzern oder einer Benutzergruppe vorgenommen wurden, für eine eingehende Analyse.

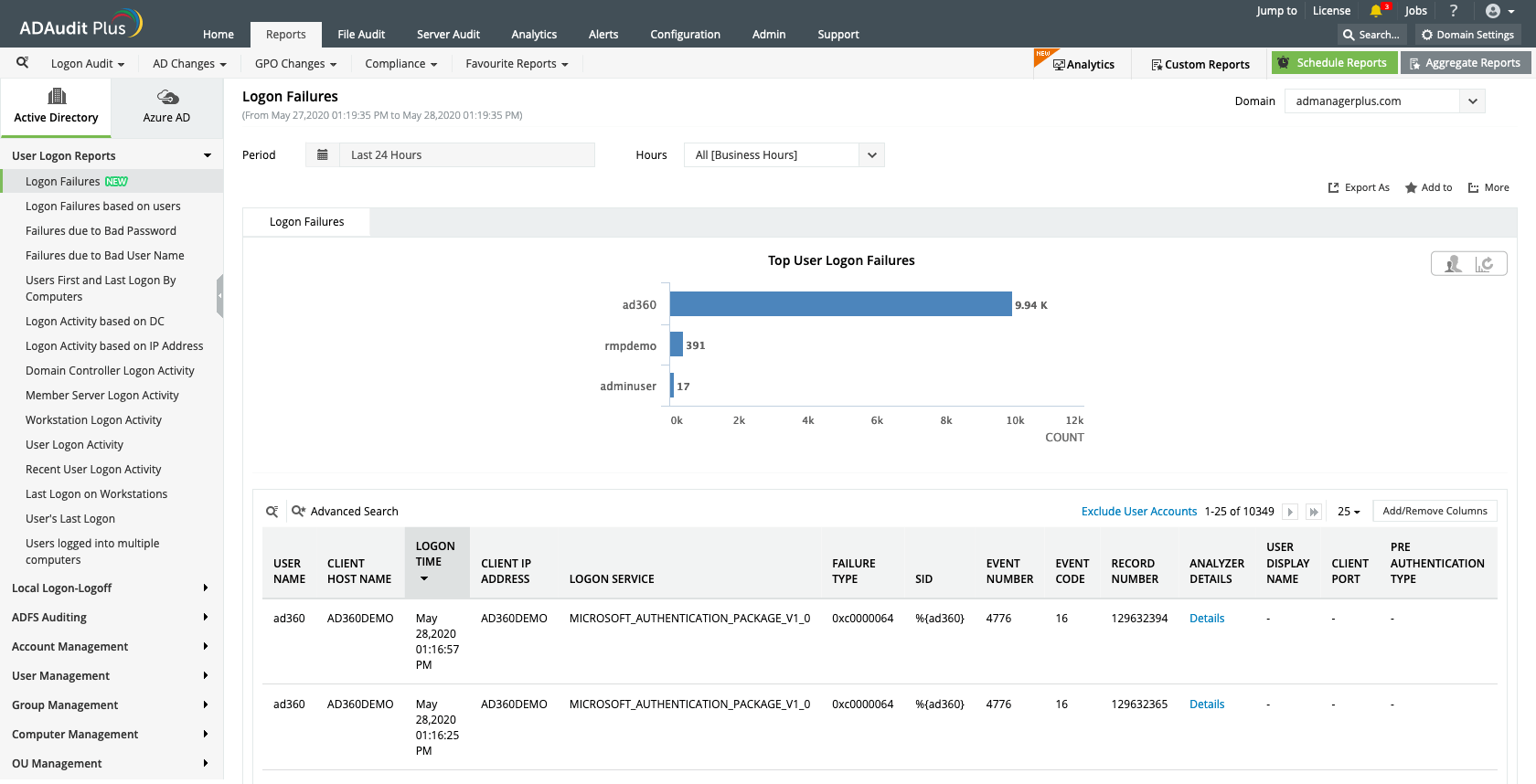

Behalten Sie Benutzer mit den meisten fehlgeschlagenen Authentifizierungsversuchen im Auge, um Sicherheitsbedrohungen zu verhindern.

Verfolgen Sie schnell die Anzahl der derzeit angemeldeten Benutzer mit Details darüber, wer sich von welchem Ort aus angemeldet hat.

Sehen Sie, was passiert:Verfolgen Sie schnell die Anzahl der

derzeit angemeldeten Benutzer mit Details darüber, wer sich von welchem Ort aus angemeldet hat.

Fehlermanalyse durchführen:Behalten Sie Benutzer mit den meisten

fehlgeschlagenen Authentifizierungsversuchen im Auge, um Sicherheitsbedrohungen zu verhindern.

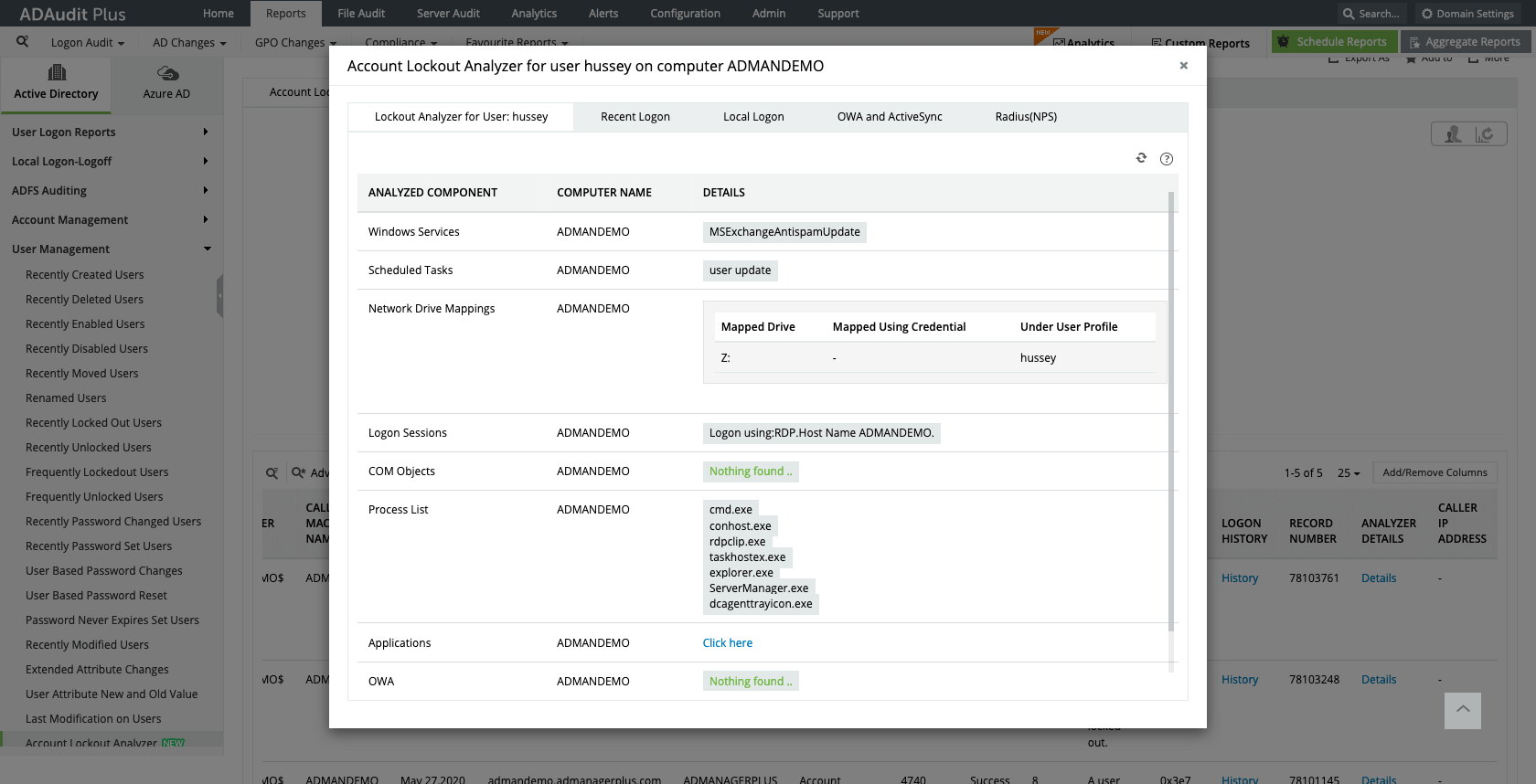

Behalten Sie kürzlich gesperrte Benutzerkonten im Auge und sehen Sie relevante Details für eine weitere Analyse ein.

Identifizieren Sie die Quelle der am häufigsten wiederholten Kontosperrungen, indem Sie mehrere Windows-Komponenten überprüfen

Finden Sie die neuesten Daten: Behalten Sie kürzlich gesperrte

Benutzerkonten im Auge und sehen Sie relevante Details für eine weitere Analyse ein.

Analysieren und beheben Sie Probleme: Identifizieren Sie die Quelle der am

häufigsten wiederholten Kontosperrungen, indem Sie mehrere Windows-Komponenten überprüfen

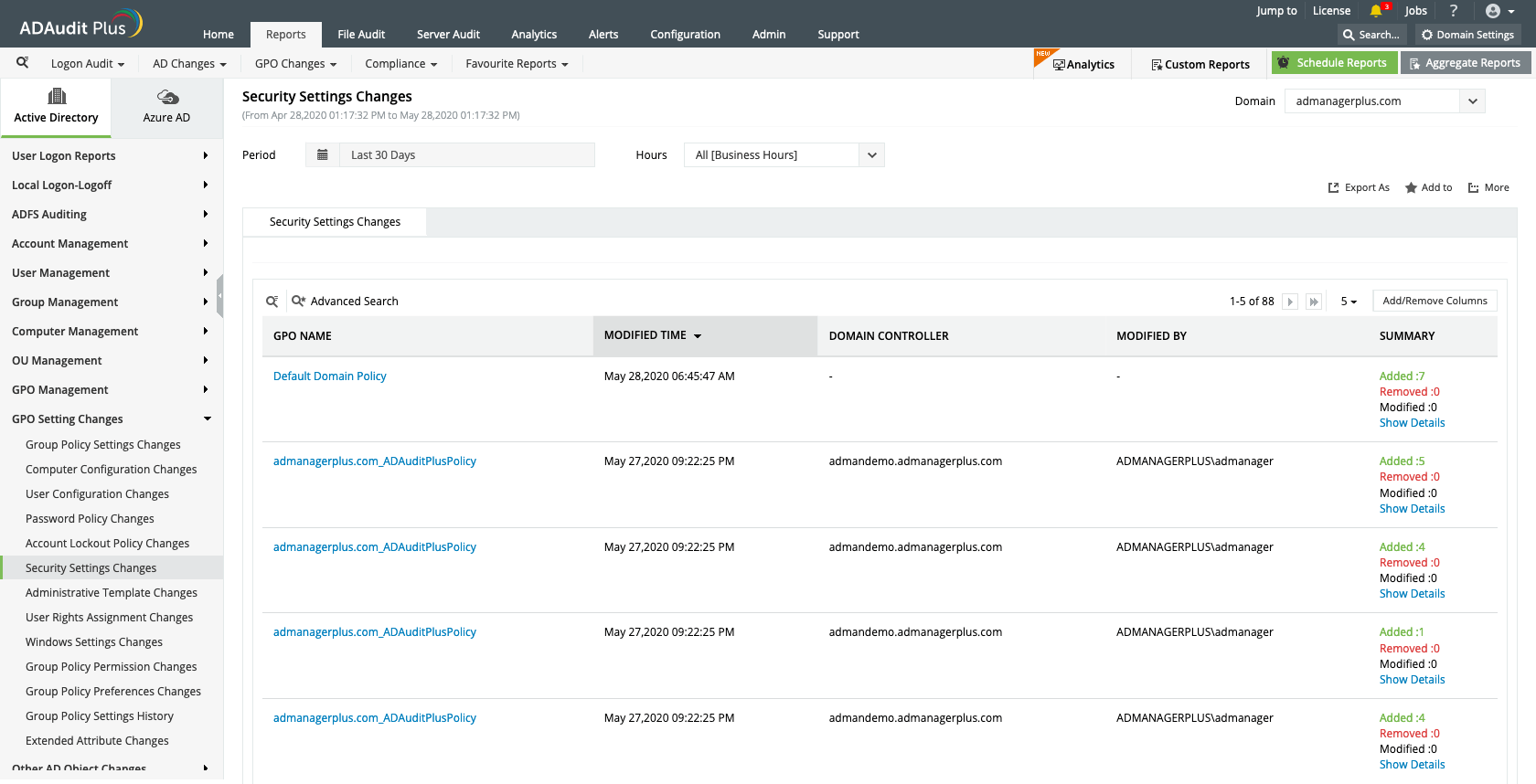

Verwenden Sie die verfügbaren vordefinierten Berichtskategorien, um verschiedene Arten von GPO-Einstellungänderungen für eine eingehende Analyse zu verfolgen.

Identifizieren Sie schnell die alten und neuen Werte eines modifizierten GPOs und sehen Sie Informationen darüber, wer es wann geändert hat.

Gehen Sie ins Detail: Verwenden Sie die verfügbaren

vordefinierten Berichtskategorien, um verschiedene Arten von GPO-Einstellungänderungen für eine

eingehende Analyse zu verfolgen.

Erhalten Sie kontextuelle Informationen: Identifizieren Sie schnell die alten

und neuen Werte eines modifizierten GPOs und sehen Sie Informationen darüber, wer es wann

geändert hat.

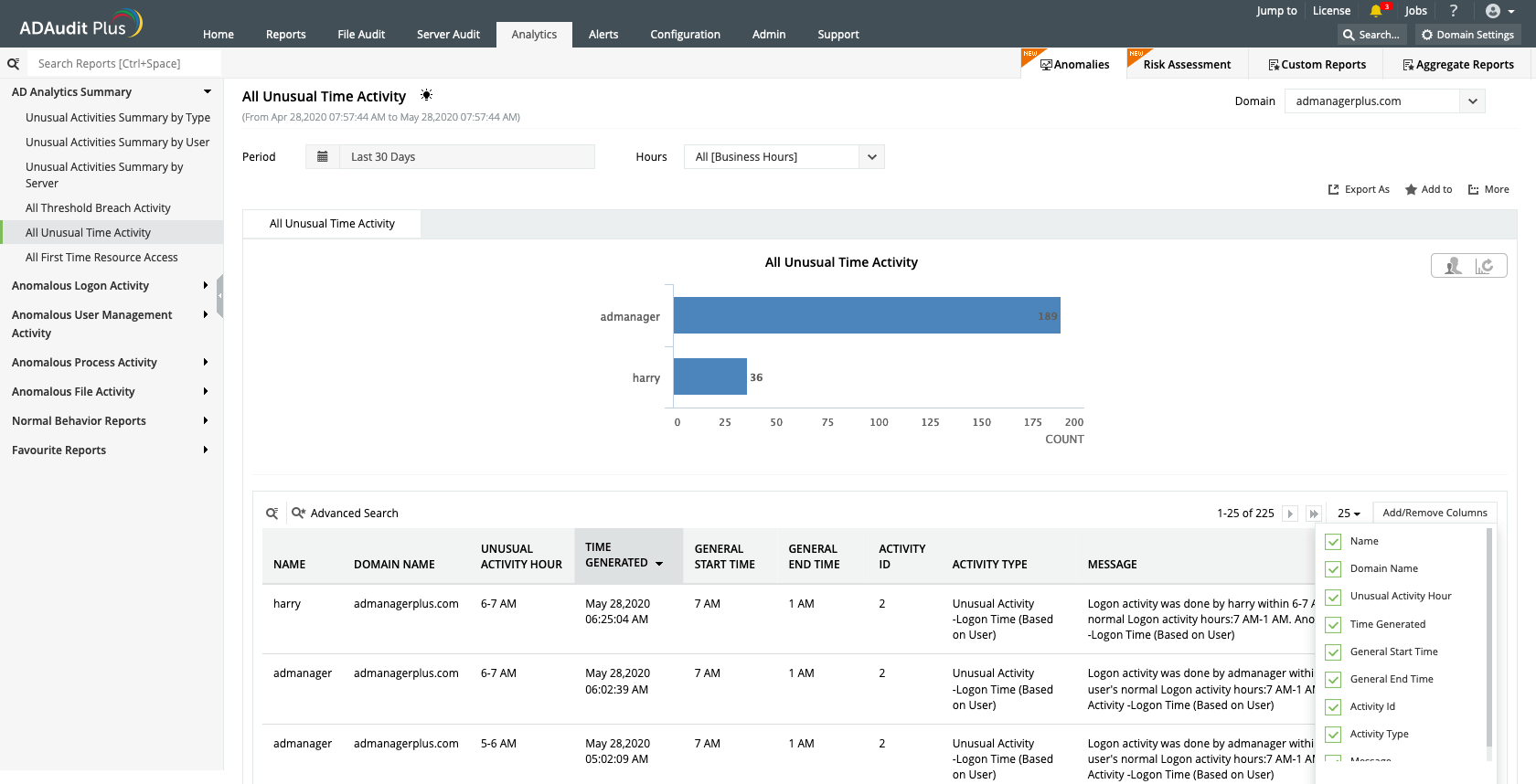

Erkennen Sie Anomalien bei verschiedenen Arten von Benutzeraktivitäten, einschließlich Anmeldungen, unter Verwendung von maschinellem Lernen

Analysieren Sie die Einzelheiten jeder ungewöhnlichen Aktivität, die erkannt wird.

Durchsuchen Sie die Grundlage oder das typische Verhalten jedes Benutzers in Ihrer Organisation.

Vereinfachen Sie die Anomalieerkennung: Erkennen Sie Anomalien

bei verschiedenen Arten von Benutzeraktivitäten, einschließlich Anmeldungen, unter Verwendung

von maschinellem Lernen

Lernen Sie die Einzelheiten: Analysieren Sie die Einzelheiten jeder

ungewöhnlichen Aktivität, die erkannt wird.

Wissen Sie, was normal ist: Durchsuchen Sie die Grundlage oder das typische

Verhalten jedes Benutzers in Ihrer Organisation.

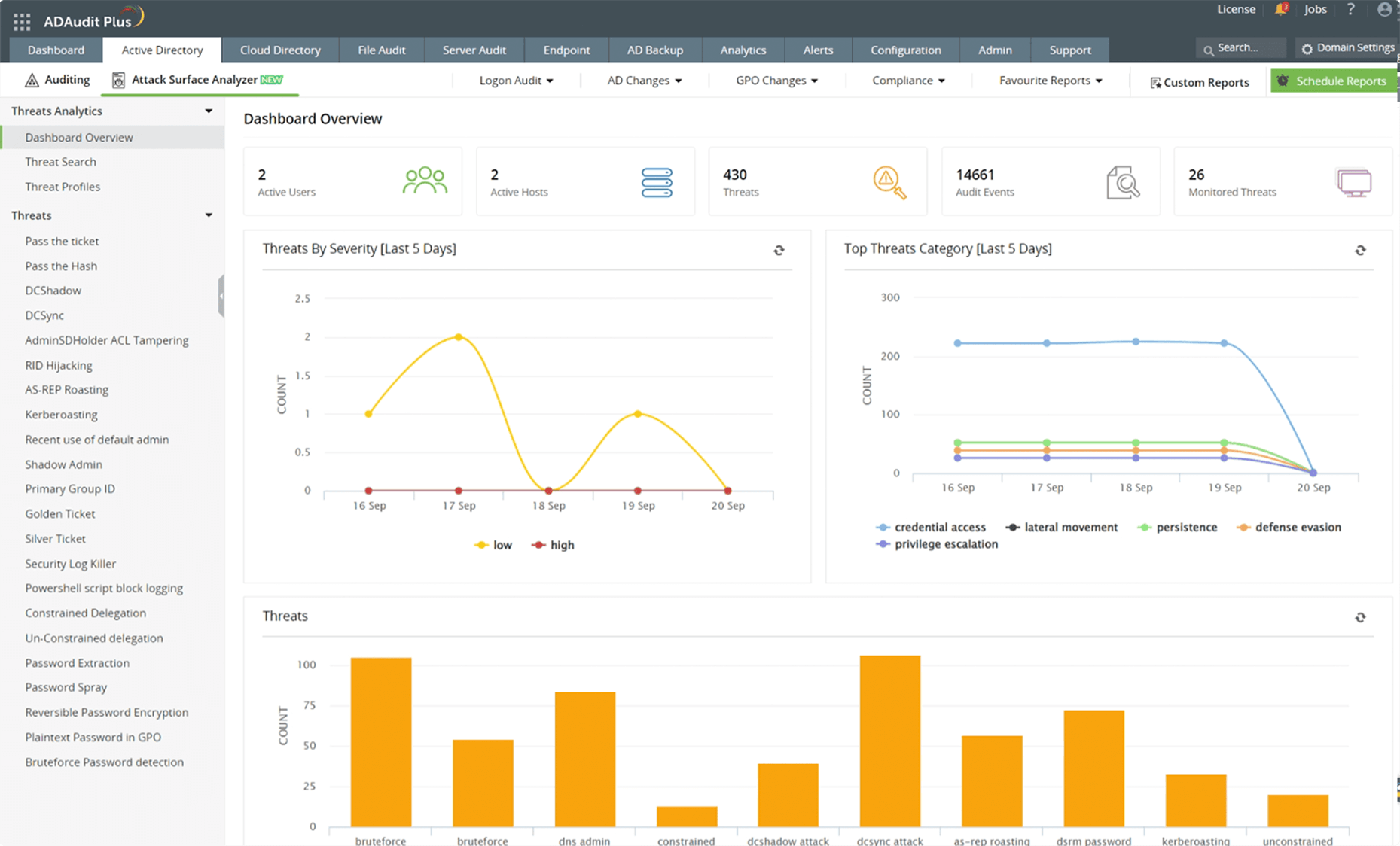

Verschaffen Sie sich einen Überblick über das Sicherheitsprofil Ihres AD mit dem exklusiven AD-Bedrohungs-Dashboard und achten Sie auf Anzeichen einer Kompromittierung.

Erkennen und mindern Sie über 25 gängige AD-Angriffe mit speziellen Bedrohungsberichten.

Sichern Sie Ihr AD : Verschaffen Sie sich einen Überblick über das Sicherheitsprofil Ihres AD mit dem exklusiven AD-Bedrohungs-Dashboard und achten Sie auf Anzeichen einer Kompromittierung.

Vielen Dank für Ihr Interesse an ManageEngine ADAudit Plus. Wir haben Ihre Anfrage für ein Preisangebot erhalten und werden Sie in Kürze kontaktieren.

Unsere Active Directory-Audit-Software bietet umfangreiche sofort einsatzbereite Compliance-Berichte, die dabei helfen, mehrere Compliance-Anforderungen zu optimieren und zu erfüllen.

AD-Überwachung ist der Prozess der Verfolgung, Überwachung und Analyse von Aktivitäten innerhalb Ihrer AD-Umgebung. Die kontinuierliche AD-Überwachung liefert wichtige Einblicke darüber, welche Änderungen vorgenommen wurden, wer sie vorgenommen hat und wann sie stattgefunden haben. Dies hilft Unternehmen, Probleme schnell zu beheben, unbefugte Aktivitäten zu erkennen und einen detaillierten Prüfpfad für die Einhaltung gesetzlicher Vorschriften zu führen.

AD verfügt zwar über integrierte Tools wie den Ereignis-Viewer für die Überwachung, jedoch bieten diese keine Echtzeit-Transparenz, detaillierte Einblicke und umfassende Berichte. Um den AD-Überwachungsprozess zu vereinfachen und tiefere Einblicke zu gewinnen, ist es unerlässlich, eine fortschrittliche Lösung zur Änderungsüberwachung wie ManageEngine ADAudit Plus zu verwenden. Mit über 300 vorkonfigurierten Berichten, Echtzeit-Warnmeldungen und einem exklusiven Bedrohungs-Dashboard zur Erkennung von mehr als 25 Arten von AD-Angriffen sorgt ADAudit Plus dafür, dass Ihre AD-Umgebung sicher und konform bleibt.

Ohne AD-Überwachung riskieren Unternehmen Sicherheitsverletzungen und die Nichteinhaltung gesetzlicher Standards. Ein systematischer AD-Überwachungsprozess verbessert die Transparenz und Verantwortlichkeit in Ihrer gesamten AD-Umgebung und bietet gleichzeitig tiefere Einblicke in Aktivitätsmuster. Darüber hinaus unterstützt die AD-Überwachung Unternehmen in folgenden Bereichen:

AD-Auditing basiert auf ordnungsgemäß konfigurierten Überwachungsrichtlinien und Systemzugriffskontrolllisten (SACLs). Wenn sie nicht sorgfältig konfiguriert sind, können Überwachungsrichtlinien zu übermäßigen Störungen in Ereignisprotokollen führen, wodurch es schwierig wird, verwertbare Erkenntnisse zu gewinnen. Um AD-Auditing in Ihrem Unternehmen zu implementieren, führen Sie die folgenden Schritte aus:

Um Ihre AD-Umgebung effizient zu überwachen, sollten Sie sich auf folgende kritische Bereiche konzentrieren:

Jedes Unternehmen steht bei der Entwicklung einer Überwachungsrichtlinie, die seinen spezifischen Sicherheits- und Compliance-Anforderungen entspricht, vor einzigartigen Herausforderungen. Es gibt zwar keinen einheitlichen Ansatz für die AD-Überwachung, aber die folgenden Best Practices können Ihnen dabei helfen, eine effektive AD-Überwachungsstrategie zu entwickeln:

Verfolgen Sie Zugriffe und Änderungen an Freigaben, Dateien und Ordnern in Ihrer Windows-Dateiserverumgebung.

Verfolgen Sie Dateiänderungen auf Windows-, NetApp-, EMC-, Synology-, Hitachi-, Huawei-, Amazon FSx for Windows-, QNAP- und Azure-Dateiservern.

Führen Sie eine Änderungsüberwachung für alle Aktivitäten in der gesamten Windows-Serverumgebung in Echtzeit durch.

Überwachen, warnen und berichten Sie über kritische Benutzeraktivitäten auf Arbeitsstationen in Echtzeit.

Überwachen und verfolgen Sie alle Azure Active Directory-Anmeldungen und -Ereignisse in Cloud- und Hybridumgebungen.

ADAudit Plus ist eine UBA-gesteuerte Änderungsprüfungslösung, die dazu beiträgt, die Rechenschaftspflicht, Sicherheit und Compliance in Ihrem Active Directory (AD), auf Dateiservern, Windows-Servern und Workstations sicherzustellen.