Wie man Active Directory überprüft

Active Directory (AD) ist der Datenbank- und Verzeichnisdienst von Microsoft, der als zentrale Plattform für Unternehmen zur Organisation ihrer IT-Umgebungen dient. Die meisten Unternehmensnetzwerke verlassen sich auf AD, um Benutzer zu authentifizieren und ihren Zugriff auf Ressourcen zu autorisieren. Lesen Sie weiter, um herauszufinden, warum Sie Ihre AD-Umgebung überwachen müssen, welche Aktivitäten besonders wichtig sind und wie Sie dies effektiv tun können.

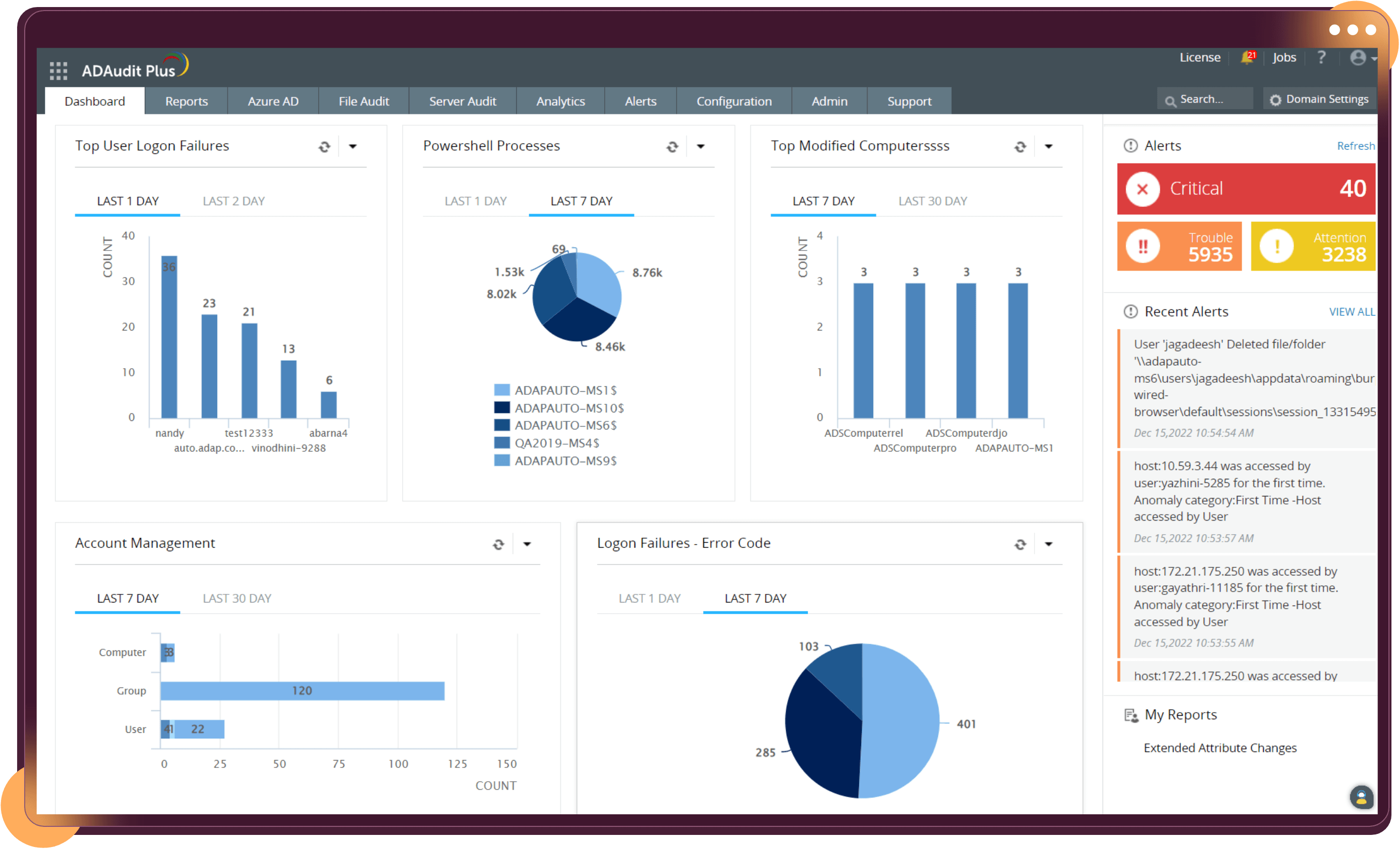

Probieren Sie ADAudit PlusWarum Active Directory überprüfen?

Da AD für die Identitäts- und Zugriffsverwaltung unverzichtbar ist, ist es unweigerlich zum Ziel von Angriffen geworden, sowohl von externen Bedrohungen als auch von böswilligen Insidern. Böswillige Akteure versuchen unermüdlich, das AD eines Unternehmens zu infiltrieren, da sie auf diese Weise geschäftskritische Ressourcen gefährden könnten. Zur Abwehr von Bedrohungen und zur Gewährleistung der AD-Sicherheit ist es für Unternehmen unerlässlich, alle Vorgänge innerhalb ihrer AD-Umgebung zu prüfen und zu überwachen. Eine kontinuierliche Prüfung und Überwachung erleichtert die Identifizierung von und die Reaktion auf unbefugte oder verdächtige Aktivitäten und hilft bei der Abmilderung potenzieller Schäden durch einen Angriff.

- 5 AD-Aktivitäten, die unbedingt geprüft werden müssen

- Vorteile der AD-Prüfung

- So prüfen Sie AD

- Einschränkungen des nativen Auditings

Die 5 wichtigsten Aktivitäten, die in Ihrer AD-Umgebung geprüft werden sollten

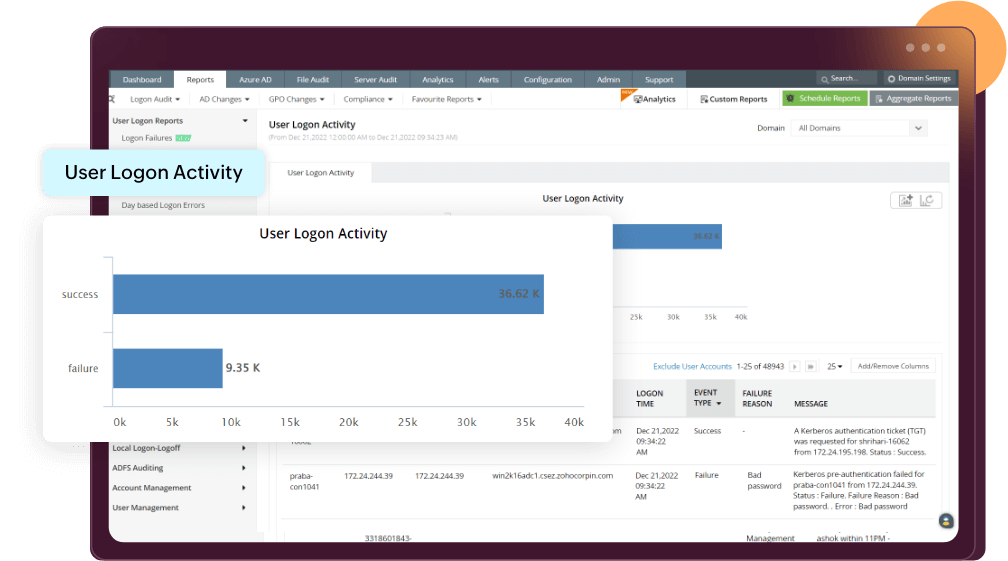

An- und Abmeldeereignisse

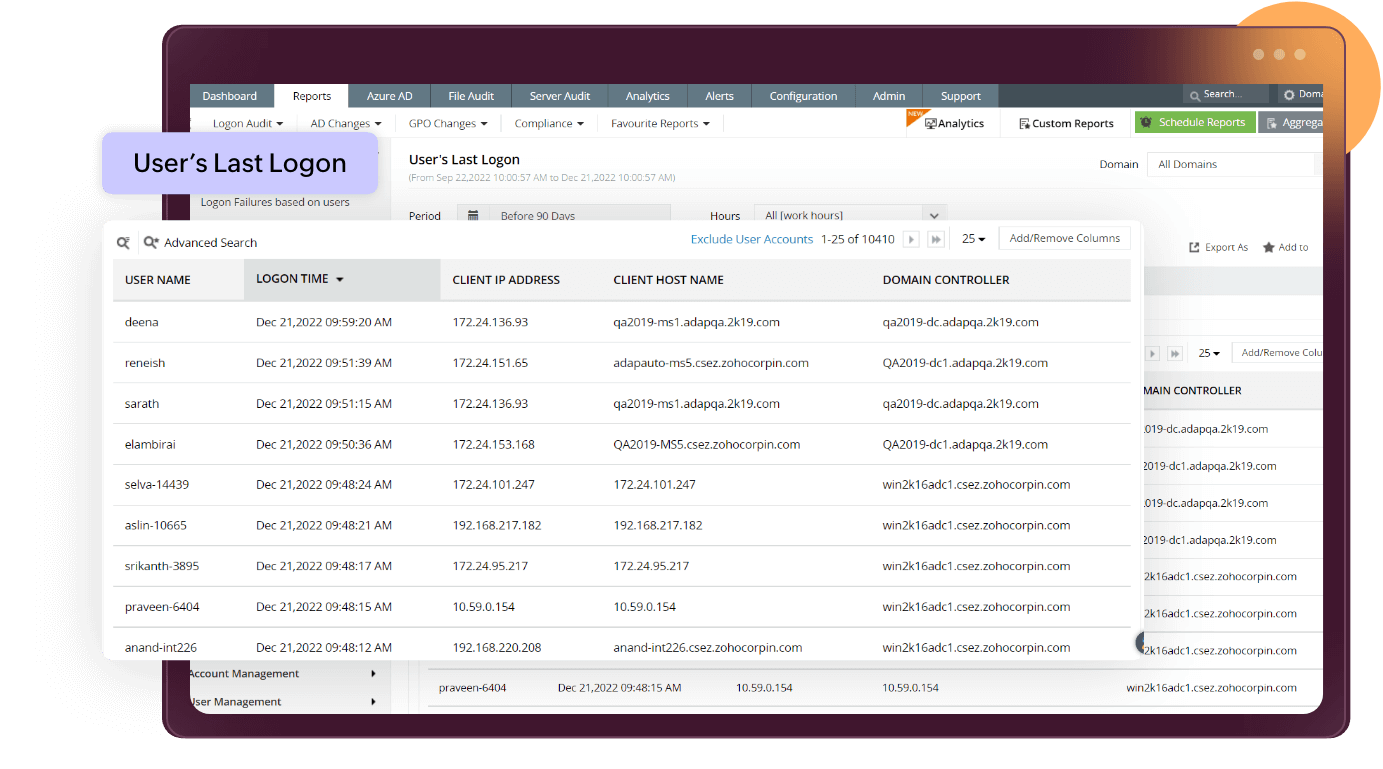

Die Verfolgung der An- und Abmeldeaktivitäten Ihrer AD-Benutzer ist der beste Ausgangspunkt für Ihre AD-Überprüfungsstrategie. Übermäßige Anmeldeausfälle oder Anmeldungen außerhalb der Geschäftszeiten können auf verdächtiges Verhalten hinweisen, das in Echtzeit untersucht werden muss. Eine narrensichere Aufzeichnung des Anmeldeverlaufs aller Ihrer Benutzer ist bei der forensischen Analyse nach einem Einbruch sehr hilfreich.

Mehr erfahren

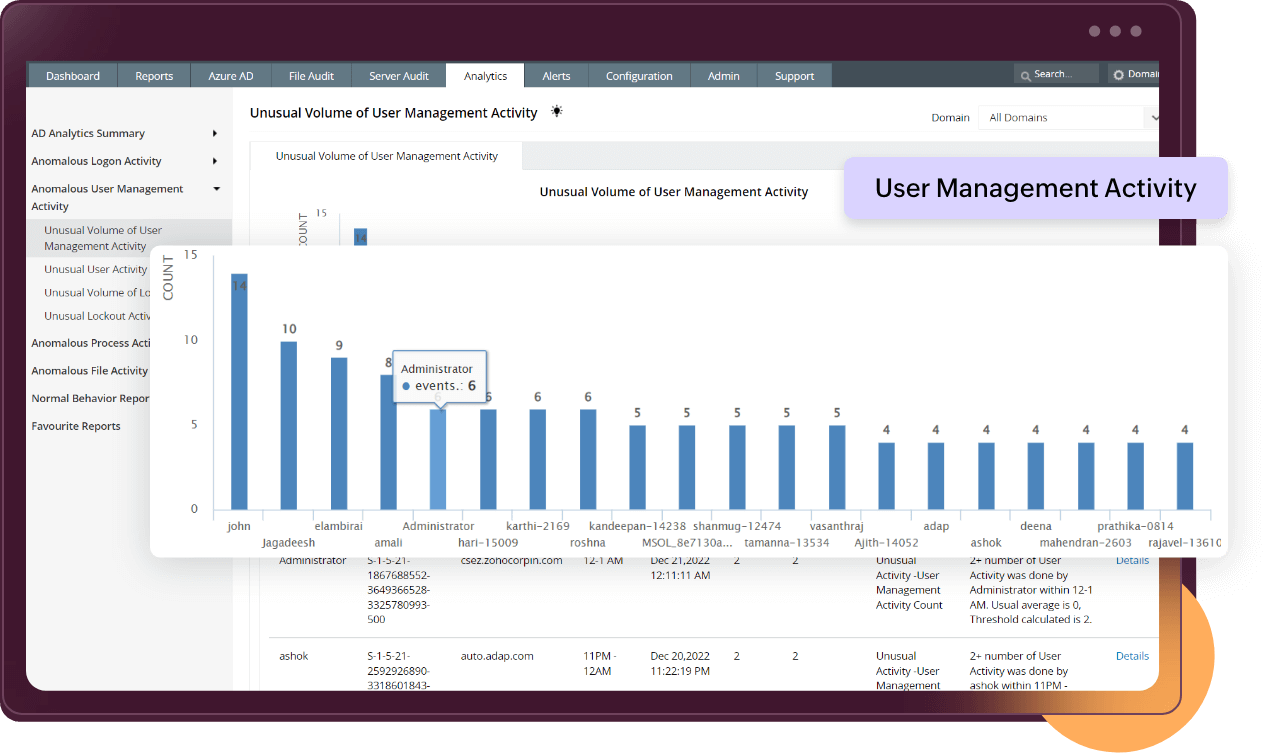

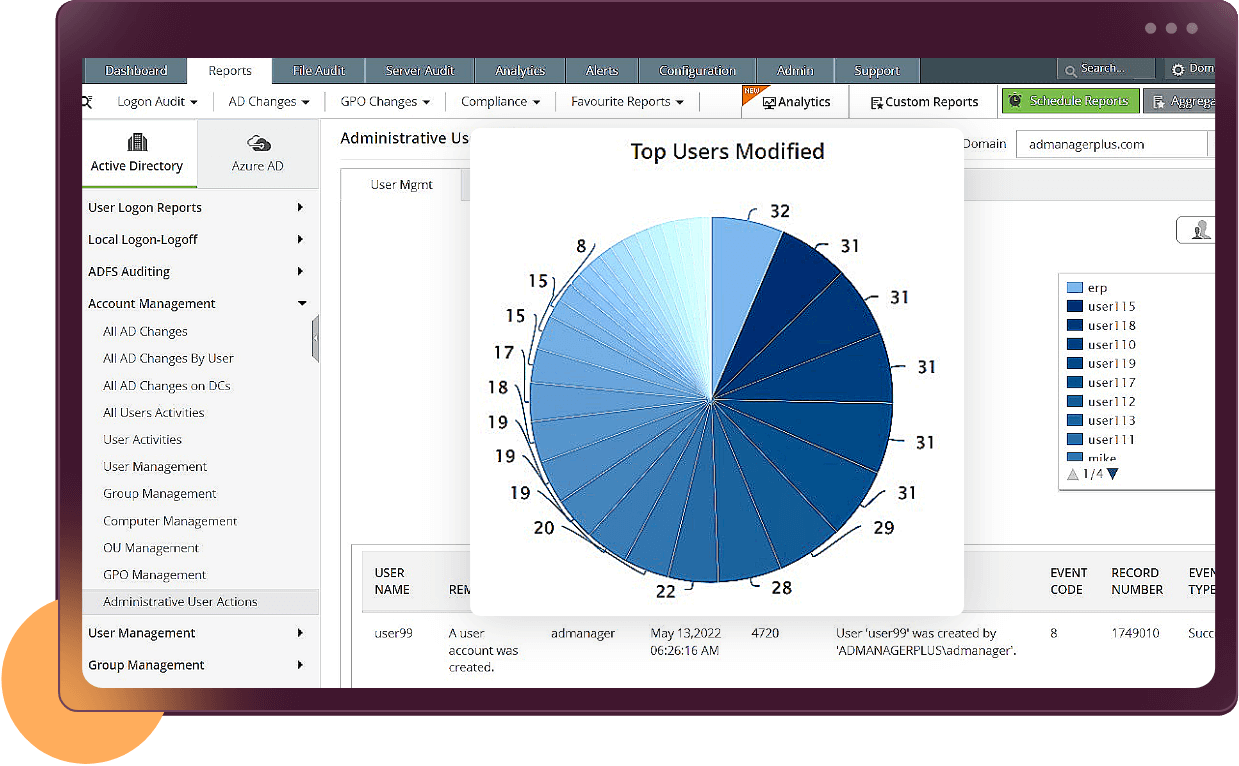

Modifizierung von AD-Objekten

Eine kontinuierliche Überwachung ist für AD-Objekte wie Benutzer, Gruppen, Computer, OUs und GPOs erforderlich. Die Erstellung und Löschung dieser Objekte sollte sorgfältig überwacht werden, um den Missbrauch von Berechtigungen durch böswillige Insider zu verhindern. Es ist eine bewährte Methode, alle an AD-Objekten vorgenommenen Änderungen zu verfolgen und zu überprüfen, um sicherzustellen, dass unbefugte Änderungen abgeschwächt werden.

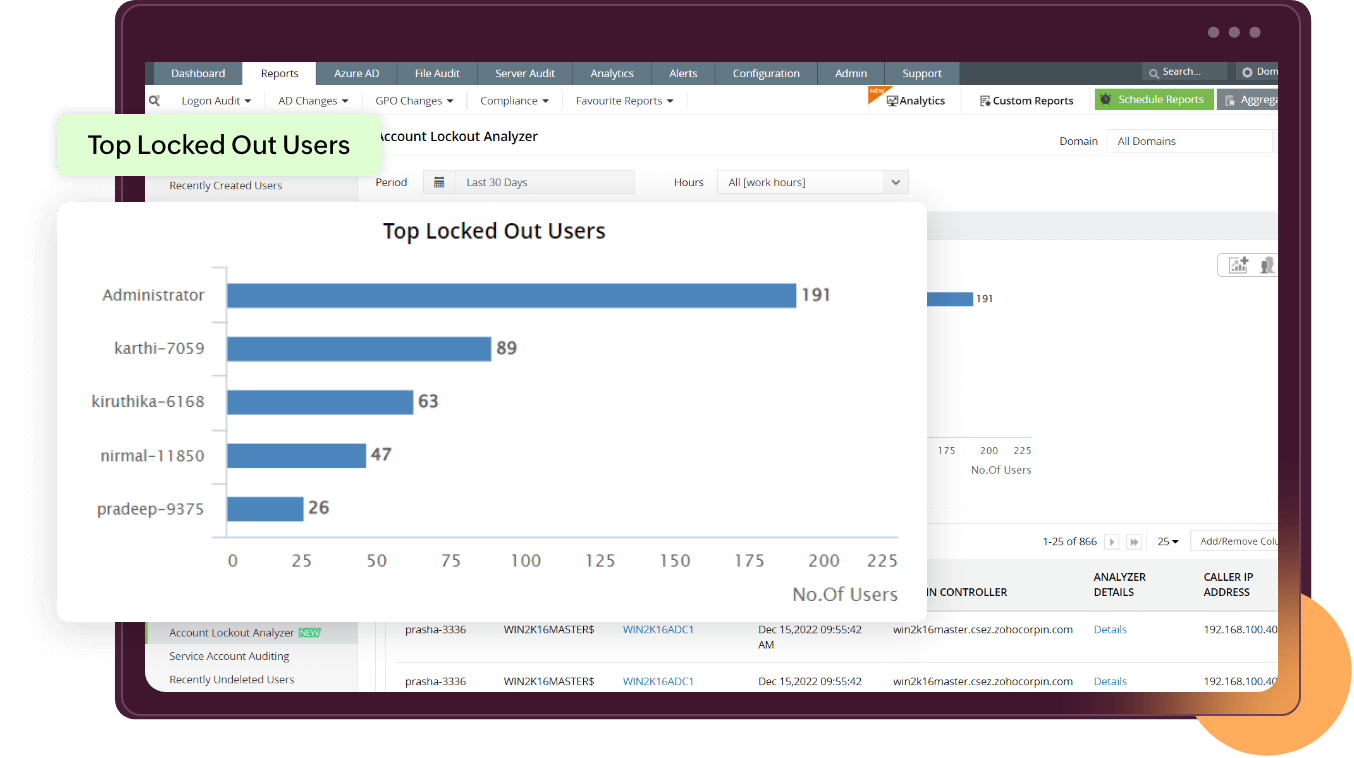

Kontosperrungen

Kontosperrungen sind in IT-Netzwerken ein recht häufiges Phänomen. Die Überwachung von Kontosperrungen hilft Ihnen, Sperren schnell zu erkennen und zu beheben und so Ausfallzeiten zu reduzieren. Häufig gesperrte Konten bedürfen jedoch einer genaueren Untersuchung, da sie auf das Ausprobieren von Passwörtern oder Brute-Force-Angriffe durch Hacker hindeuten können.

Mehr erfahren

Privilegierte Benutzeraktivitäten

Benutzer der Gruppen Domain Admin und Enterprise Admin verfügen über domänenweite oder sogar forstweite Berechtigungen. Diese privilegierten Benutzer können wichtige GPOs wie die Kennwortrichtlinie, die Kontosperrungsrichtlinie und andere Sicherheitseinstellungen ändern. Wenn diese Richtlinien und Einstellungen entweder böswillig oder sogar versehentlich geändert werden, ist die Sicherheit Ihres Netzwerks ernsthaft gefährdet. Verfolgen Sie jede Aktivität, die von privilegierten Benutzern durchgeführt wird, und ziehen Sie sie für ihre Handlungen zur Rechenschaft.

Inaktive Benutzerkonten

Benutzerkonten, die nicht mehr aktiv sind, sind ein bevorzugtes Ziel für Angreifer. Durch die Kompromittierung und Übernahme dieser Konten können sich Angreifer unauffällig verhalten und keinen Verdacht schöpfen, während sie Ihre Netzwerkressourcen sabotieren. Wenn Sie die letzten Anmeldedaten der Benutzer ständig im Auge behalten, können Sie inaktive Konten in Ihrem AD identifizieren. Als bewährte Methode können Sie inaktive Konten deaktivieren, um zu verhindern, dass Hacker sie ausnutzen, um Ihr Netzwerk zu infiltrieren.

Mehr erfahren

Vorteile der Überprüfung von Active Directory

Verbessern Sie die Sicherheit und die Einhaltung von Vorschriften in Ihrem Unternehmen, indem Sie Ihre AD-Umgebung überprüfen.

Die Überprüfung Ihres AD kann Ihnen ein Vermögen ersparen

Im Zeitalter strenger Vorschriften kann die Nichteinhaltung gesetzlicher Auflagen teure Strafen nach sich ziehen. Die Überprüfung Ihrer AD-Umgebung und die Aufbewahrung der Audit-Daten helfen Ihnen, das Risiko der Nichteinhaltung von Vorschriften zu verringern und somit hohe Geldstrafen zu vermeiden. Außerdem können Sie durch die Prüfung Ihrer AD-Umgebung alle Aktivitäten genau überwachen und nach Anzeichen für eine Gefährdung suchen. Auf diese Weise können Sie Kosten abwenden, die Ihnen sonst durch einen Cyberangriff entstehen könnten.

Die Überprüfung Ihres AD kann Ihr Netzwerk vor Cyberangriffen schützen

In der heutigen, sich ständig verändernden Bedrohungslandschaft besteht eine Möglichkeit, sich gegen Cyberbedrohungen zu wappnen, darin, Ihre AD-Umgebung sorgfältig zu überwachen. Dazu benötigen Sie eine robuste Überwachungsrichtlinie, die kritische Ereignisse von trivialen trennt. Durch die Konfiguration fortschrittlicher Überwachungsrichtlinien können Sie das Ereignisrauschen eliminieren und einen detaillierten Einblick in die Aktivitäten innerhalb Ihres AD erhalten. In Verbindung mit einer strategischen Überwachung können Sie so Bedrohungen erkennen, Ihre Reaktionszeit verkürzen und den Schaden im Falle eines Verstoßes begrenzen.

Wie man Active Directory überprüft

Konfiguration von Überprüfungsrichtlinien

Um Auditing in Ihrer AD-Umgebung zu aktivieren, müssen Sie die entsprechenden Überwachungsrichtlinien konfigurieren. Wie alle Gruppenrichtlinieneinstellungen werden auch die Überwachungsrichtlinien in der Gruppenrichtlinien-Verwaltungskonsole mit dem Gruppenrichtlinien-Verwaltungseditor konfiguriert. Windows verfügt über zwei Sätze von Überwachungsrichtlinien : grundlegende Überwachungsrichtlinien und erweiterte Überwachungsrichtlinien. Es wird empfohlen, erweiterte Überwachungsrichtlinien zu konfigurieren, da sie eine genaue Kontrolle darüber ermöglichen, welche Ereignisse protokolliert werden, indem störende Ereignisse ausgeschlossen werden. So greifen Sie auf erweiterte Überwachungsrichtlinien zu:

- Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole und wählen Sie das GPO aus, in dem Sie die Überwachungsrichtlinien konfigurieren möchten (es empfiehlt sich, separate GPOs für die Konfiguration der Überwachungsrichtlinien zu erstellen).

- Klicken Sie mit der rechten Maustaste darauf und wählen Sie “Bearbeiten”.

- Navigieren Sie im Gruppenrichtlinien-Verwaltungseditor zu Computerkonfiguration → Richtlinien → Windows-Einstellungen → Sicherheitseinstellungen → Erweiterte Überwachungsrichtlinienkonfiguration → Überwachungsrichtlinien.

Konfigurieren der Ereignisprotokolleinstellungen

Als Voraussetzung müssen Sie die Größe des Sicherheitsprotokolls und die Einstellungen für die Aufbewahrung konfigurieren, damit die Ereignisprotokolldaten, die nach der Konfiguration der Überwachungsrichtlinie erzeugt werden, aufgenommen werden können. Die Größe des Sicherheitsprotokolls und die Einstellungen für die Aufbewahrung hängen von der Größe Ihres Unternehmens und Ihrer Überwachungsrichtlinie ab.

Die empfohlene maximale Größe des Sicherheitsprotokolls beträgt 4 GB.So konfigurieren Sie eine erweiterte Audit-Richtlinie

Erweiterte Überwachungsrichtlinien sind in die folgenden 10 Kategorien unterteilt, wobei jede Kategorie einen Satz von Überwachungsrichtlinieneinstellungen enthält. Die empfohlenen Einstellungen für jede Kategorie helfen Ihnen, die entsprechenden Ereignisse granular und mit minimalem Ereignislärm zu überprüfen.

- Kontoanmeldung

- Anmeldung/Abmeldung

- Kontoverwaltung

- Verzeichnisdienstzugriff

- Objektzugriff

- Änderung von Richtlinien

- Nutzung von Privilegien

- Detaillierte Verfolgung

- System

- Globale Objektzugriffsüberprüfung

Kontoanmeldung

Die Kategorie Kontoanmeldung hilft bei der Überwachung aller NTLM- und Kerberos-Authentifizierungsereignisse, die in Ihrer Domäne auftreten. Durch die Überwachung dieser Ereigniskategorie können Sie die erfolgreichen und fehlgeschlagenen Anmeldeversuche in Ihrer Domäne verfolgen.

Die empfohlenen Einstellungen für Ihren Domänencontroller sind:

- Kerberos-Authentifizierungsdienst überwachen: Erfolg und Misserfolg

Anmelden/Abmelden

Diese Kategorie hilft Anmelde- und Abmeldeversuche auf lokalen Computern verfolgen. Das Verfolgen und Überwachen dieser Ereignisse hilft bei der Protokollforensik nach dem Angriff.

Die empfohlenen Einstellungen sind:

- Audit-Abmeldung: Erfolg und Misserfolg

- Audit-Anmeldung: Erfolg und Misserfolg

- Netzwerkrichtlinienserver prüfen: Erfolg und Misserfolg

- Andere Anmeldungen/Anmeldeereignisse überwachen: Erfolg und Misserfolg

Kontoverwaltung

Mit der Kategorie „Kontoverwaltung“ können Sie alle Änderungen an Ihren Benutzern, Computern und Gruppen überwachen. Eine genaue Überwachung der Ereignisse aus dieser Kategorie kann Ihnen helfen -active-directory" target="_blank">unerlaubte Änderungen an den oben genannten AD-Objekten erkennen.

Die empfohlenen Einstellungen sind:

- Audit Computer Account Management: Erfolg

- Audit Distribution Group Management: Erfolg

- Audit Security Group Management: Erfolg

- Benutzerkontoverwaltung prüfen: Erfolg und Misserfolg

Verzeichnisdienstzugriff

Die Kategorie „Verzeichnisdienstzugriff“ hilft Ihnen, die Änderungen an Organisationseinheiten und GPOs in Ihrer AD-Umgebung. Neben der Verfolgung, auf welches Objekt zugegriffen wurde und von wem, können Sie auch die spezifischen Objekteigenschaften identifizieren, auf die zugegriffen wurde.

Die empfohlenen Einstellungen sind:

- Zugriff auf den Audit-Verzeichnisdienst: Erfolgreich

- Änderungen des Audit-Verzeichnisdienstes: Erfolg

Objektzugriff

Die Kategorie „Objektzugriff“ ist nützlich in Verfolgen von Änderungen an Windows-Objekten außerhalb von AD, wie Dateien, Ordnern und Druckern. Zusätzlich zur Aktivierung dieser Prüfkategorie müssen Sie auch die SACLs für die Objekte aktivieren, die Sie prüfen möchten. Da diese Kategorie viele Ereignisse generiert, wird empfohlen, sie nur für die Objekte zu aktivieren, für die Sie die Prüfdaten benötigen.

Die empfohlenen Einstellungen sind:

- Audit-Dateifreigabe: Erfolg und Misserfolg

- Audit-Dateisystem: Erfolg und Misserfolg

- Audit-Handle-Manipulation: Erfolg und Misserfolg

- Andere Objektzugriffsereignisse überwachen: Erfolg

- Wechselspeicher prüfen: Erfolg und Misserfolg

Richtlinienänderung

Wie der Name schon sagt, können Sie mit der Kategorie „Richtlinienänderung“ Überprüfen Sie wichtige Richtlinienänderungen auf dem lokalen System.

Die empfohlenen Einstellungen sind:

- Änderung der Audit-Richtlinie: Erfolg und Misserfolg

- Änderung der Audit-Authentifizierungsrichtlinie: Erfolg

- Änderung der Audit-Autorisierungsrichtlinie: Erfolgreich

privilegierte Nutzung

Wenn die Kategorie „Berechtigungsnutzung“ aktiviert ist, generiert sie Ereignisse, wenn ein Benutzer eine Berechtigung ausübt, und hilft Ihnen dabei Behalten Sie Ihre privilegierten Benutzer im Auge. Diese Kategorie generiert viele Ereignisse, die Ihre Sicherheitsprotokolle überfordern können.

Die empfohlenen Einstellungen sind:

- Audit Sensible Privilege Use: Erfolg und Misserfolg

Detaillierte Nachverfolgung

Die Kategorie „Detaillierte Nachverfolgung“ hilft Ihnen dabei, den Überblick über die von Benutzern auf ihren Computern ausgeführten Programme sowie über die Dauer zu behalten, in der die Programme geöffnet waren. Sie können die Prozesse überwachen die durch Aktivieren dieser Einstellungen erstellt, beendet und mehr werden. Allerdings kann diese Kategorie Ihre Sicherheitsprotokolle mit einer großen Menge an Ereignissen verstopfen.

Die empfohlenen Einstellungen sind:

- PNP-Aktivität prüfen: Erfolg und Misserfolg

- Audit-Prozess-Erstellung: Erfolgreich

- Abbruch des Audit-Prozesses: Erfolgreich

System

Die Kategorie „Systemüberwachung“ ermöglicht Ihnen die Überwachung einer ganzen Reihe von Ereignissen im Zusammenhang mit der Systemsicherheit, einschließlich Systemstarts, -abschaltungen und -neustarts. Sie können auch Erkennen Sie Änderungen an wichtigen Sicherheitseinstellungen, die von Softwareprogrammen vorgenommen werden, und vereiteln Sie potenzielle Angriffe.

Die empfohlenen Einstellungen sind:

- Änderung des Sicherheitsstatus prüfen: Erfolg und Misserfolg

Globale Objektzugriffsprüfung

Mit der Überwachungskategorie „Globaler Objektzugriff“ können Sie globale SACLs auf jede Datei und jeden Ordner in einem Dateisystem sowie auf die Registrierungsobjekte eines gesamten Computers anwenden. Mit dieser Richtlinieneinstellung können Sie Ihre Dateien, Ordner und Registrierungsobjekte von einem zentralen Ort aus überwachen. Damit die globale Objektzugriffsrichtlinie funktioniert, müssen die Unterkategorien „Audit File System“ und „Audit Registry“ unter der Kategorie „Object Access“ konfiguriert werden.

So konfigurieren Sie

SACLs für die Prüfung auf Objektebene

Neben erweiterten Überwachungsrichtlinien müssen Sie auch die Überwachungsberechtigungen (SACLs) für die AD-Objekte konfigurieren, die Sie überwachen möchten.

So konfigurieren Sie die SACLs:

- 1 Melden Sie sich mit den Anmeldeinformationen des Domänenadministrators bei einem Domänencontroller an.

- 2 Gehen Sie zu Server Manager > Werkzeuge > Active Directory-Benutzer und -Computer.

- 3 Klicken Sie in der oberen Leiste auf Ansicht und stellen Sie sicher, dass „Erweiterte Funktionen“ aktiviert ist.

- 4 Klicken Sie mit der rechten Maustaste auf Ihre Domain und klicken Sie auf Eigenschaften.

- 5 Klicken Sie im Eigenschaftenfenster auf die Registerkarte Sicherheit, klicken Sie auf Erweitert und dann auf Überwachung.

- 6 Analysieren Sie die vorhandenen Audit-Berechtigungen und klicken Sie auf Hinzufügen, um sie entsprechend Ihren Anforderungen zu erweitern.

- 7 Mindestens die folgende Grundkonfiguration ist erforderlich:

- Auftraggeber: Jeder

- Typ: Alle

- Gilt für: Dieses Objekt und alle untergeordneten Objekte

- Berechtigungen:

- Alle Eigenschaften schreiben

- Löschen

- Teilbaum löschen

- Berechtigungen ändern

- Alle untergeordneten Objekte erstellen

- Alle untergeordneten Objekte löschen

Sobald Ihre Überwachungsrichtlinie und SACLs konfiguriert sind, können Sie die Ereignisanzeige von Windows verwenden, um die Ereignisse anzuzeigen, die in Ihrer AD-Umgebung protokolliert werden.