So können Sie einen Verlauf der RADIUS-Anmeldeereignisse im nativen Active Directory anzeigen.

Voraussetzung: Bevor Sie eine RADIUS-Serverrolle konfigurieren, können Sie zunächst eine neue Gruppe im AD für Benutzer erstellen (z. B. eine Gruppe namens WFH Users), die sich über das RADIUS-Protokoll authentifizieren können.

Das RADIUS-Protokoll ist Teil der Netzwerkrichtlinien-Server-Rolle.

Schritt 1: RADIUS-Server über NPS im Active Directory installieren

- Starten Sie den Server Manager in Ihrem Windows Server.

- Gehen Sie zu “Rollen und Funktionen hinzufügen”. Sie müssen die verschiedenen Installationsschritte durchlaufen, die im linken Fenster angezeigt werden, um die Installation abzuschließen.

- Klicken Sie im Fensterbereich Bevor Sie beginnen auf “Weiter”. Sie werden zum Bereich Installationstyp weitergeleitet, wo Sie den Installationstyp - rollenbasiert oder funktionsbasiert - auswählen und auf “Weiter" klicken müssen.

- Im Bereich Serverauswahl können Sie den Windows Server auswählen, dem Sie die Rolle hinzufügen möchten.

- Wählen Sie im Bereich Serverrollen die Rolle "Netzwerkrichtlinie und Zugriffsdienste" aus der Liste der angebotenen Serverrollen aus. Wenn Sie zum Bereich Funktionen wechseln, können Sie die bereits ausgewählten Standardfunktionen anwenden.

Schritt 2: Registrieren Sie den NPS-Server in Active Directory

- Gehen Sie zum Dropdown-Menü unter Tools und wählen Sie “Network Policy Server”.

- Daraufhin öffnet sich das NPS-Snap-In. Jetzt können Sie mit der rechten Maustaste auf den NPS-Baum klicken (der in der Regel als "NPS lokal" angezeigt wird) und die Option "Server in Active Directory registrieren" auswählen.

- Klicken Sie im daraufhin angezeigten Bestätigungsdialogfeld auf “Okay”. Dieser NPS-Server wird nun in die Standard-Domänengruppen mit dem Namen "RAS- und IAS-Server" aufgenommen.

Schritt 3: Hinzufügen eines RADIUS-Clients

Ein RADIUS-Client ist ein Gerät, das Anmelde- und Authentifizierungsanfragen an Ihren NPS weiterleitet.

- Erweitern Sie im NPS-Snap-In die NPS-Struktur, um den Ordner “RADIUS-Clients und -Server” zu finden. Erweitern Sie diesen Ordner, um die darin enthaltenen Elemente “RADIUS-Clients” und “Remote RADIUS Server” anzuzeigen.

- Klicken Sie mit der rechten Maustaste auf das Element “RADIUS-Client” und wählen Sie “Neu”. Daraufhin wird das Fenster Neuer RADIUS-Client angezeigt. Wählen Sie auf dem Reiter Einstellungen die Option "Diesen RADIUS-Client aktivieren" und füllen Sie die Felder "Friendly Name" (Name des RADIUS-Clients, den Sie zuweisen) und "IP/DNS-Adresse" des Clients aus. Schließlich können Sie einen gemeinsamen geheimen Schlüssel manuell einrichten.

- Wählen Sie auf der Registerkarte Erweitert den mit Ihrem RADIUS-Client verbundenen "Anbieternamen" aus.

Schritt 4: NPS-Richtlinien für die Authentifizierung einrichten

Wenn Sie eine NPS-Richtlinie einrichten, können Sie eine bestimmte Gruppe von Remote-Benutzern mit verschiedenen Zugriffsberechtigungen gegenüber Ihrem NPS authentifizieren.

- Erweitern Sie in der NPS-Struktur (Lokal) den Reiter “Richtlinien”. Klicken Sie unter dem Reiter Richtlinien mit der rechten Maustaste auf “Netzwerkrichtlinien” und wählen Sie “Neu”.

- Sie können Ihrem Reiter einen Namen geben und den “Typ des Netzwerkzugriffsservers” unbestimmt lassen.

- Sie können dann Regeln festlegen, die es nur Benutzern einer bestimmten Gruppe (z. B. WFH Users) erlauben, sich gegenüber dem NPS zu authentifizieren, indem Sie bei der Option Windows-Gruppen auf "Hinzufügen" klicken.

- Fügen Sie unter der Option Client Friendly Name den Client Friendly Name des RADIUS-Clients hinzu, den Sie zuvor angegeben haben.

- -Wählen Sie im Bereich Weiter die Option "Zugriff gewährt".

Schritt 5: Konfigurieren Sie die Abrechnung für NPS

- -Öffnen Sie das NPS-Snap-In.

- -Klicken Sie in der Konsolenstruktur auf “Accounting”.

- -Wählen Sie im Bereich Detail “Accounting konfigurieren”.

Schritt 6: Aktivieren Sie NPS-Audit

Um eine Historie der RADIUS-Anmeldefehler in der Ereignisanzeige anzuzeigen, müssen Sie die Überwachung für NPS aktivieren.

- -In der Befehlszeile können Sie das Auditing mit dem folgenden Befehl aktivieren

“auditpol /set /subcategory: "Network Policy Server" //failure:enable”

- -Wenn sowohl Erfolgs- als auch Fehlerereignisse aktiviert sind, sollte die Ausgabe wie folgt aussehen:

Systemüberwachungsrichtlinie

Kategorie/Unterkategorie Einstellung

Anmeldung/Abmeldung

Netzwerkrichtlinienserver Fehler

Schritt 7: Anzeigen von RADIUS-Anmeldungen im Event Viewer.

Wenn ein Benutzer, dem Fernzugriff gewährt wurde, authentifiziert wurde, wird das Ereignis im Event Viewer aufgezeichnet.

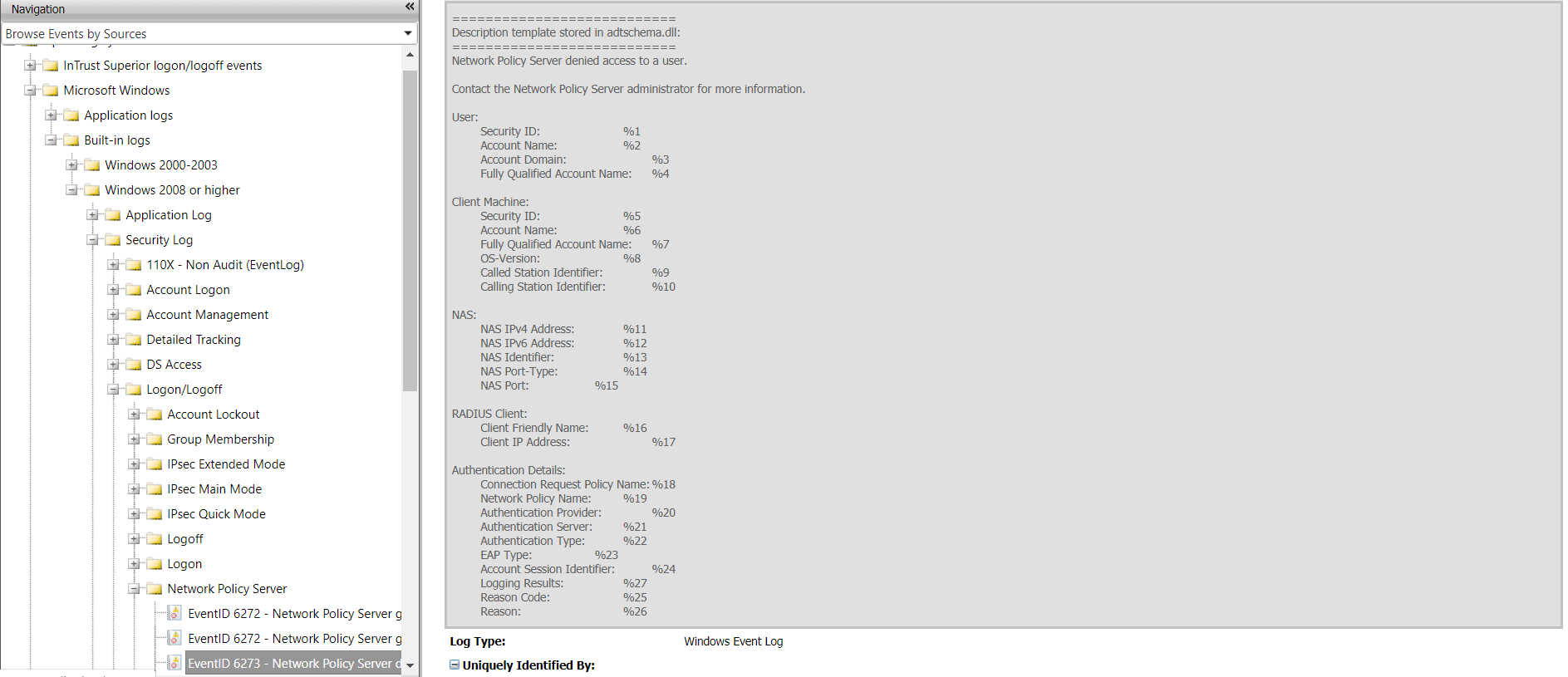

- Öffnen Sie den Event Viewer und erweitern Sie "Sicherheitsprotokolle". Erweitern Sie den Reiter Anmelden/Abmelden und danach die Registerkarte Netzwerkrichtlinienserver.

- Wählen Sie im rechten Bereich Aktuelles Protokoll filtern und suchen Sie nach den folgenden Ereignis-IDs:

- EventID 6272 - Netzwerkrichtlinienserver hat einem Benutzer Zugriff gewährt.

- EventID 6273 - Netzwerkrichtlinienserver verweigert einem Benutzer den Zugriff.

- Ereignis-ID 6274 - Der Netzwerkrichtlinienserver hat die Anforderung für einen Benutzer verworfen.

- Ereignis-ID 6275 - Der Netzwerkrichtlinienserver hat die Abrechnungsanforderung für einen Benutzer verworfen.

- Ereignis-ID 6276 - Der Netzwerkrichtlinienserver hat einen Benutzer unter Quarantäne gestellt.

- EreignisID 6277 - Der Netzwerkrichtlinienserver hat einem Benutzer den Zugriff gewährt, ihn aber auf Bewährung gesetzt, da der Host die definierte Gesundheitsrichtlinie nicht erfüllt hat.

- Ereignis-ID 6278 - Der Netzwerkrichtlinienserver hat einem Benutzer vollen Zugriff gewährt, da der Host die definierten Gesundheitsrichtlinien erfüllt hat.

- EreignisID 6279 - Der Netzwerkrichtlinienserver hat das Benutzerkonto aufgrund wiederholter fehlgeschlagener Authentifizierungsversuche gesperrt.

- Ereignis-ID 6280 - Der Netzwerkrichtlinienserver hat das Benutzerkonto entsperrt.

Mit diesen Informationen können Sie den gesamten Verlauf der RADIUS-Anmeldungen einsehen.

How AD Audit Plus can help

Mit ADAudit Plus können Sie alle Ihre RADIUS-Anmeldungen über ein benutzerfreundliches Dashboard anzeigen.

So zeigen Sie einen Audit-Bericht zum RADIUS-Anmeldeverlauf an:

- Klicken Sie auf die Registerkarte Berichte, erweitern Sie dann "Lokale Anmeldung" und wählen Sie "RADIUS-Anmeldeverlauf".

- Wählen Sie die Domäne

- -Wählen Sie den Computer. Sie können die Schaltfläche "Hinzufügen" verwenden, um Computer auszuwählen - "Domänencontroller" oder "Mitgliedsserver" können ausgewählt werden.

- -Wählen Sie den "Zeitraum", für den Sie den Anmeldeverlauf anzeigen möchten.

- Dies listet die Audit-Informationen über den Anmeldeverlauf auf den ausgewählten Computern für den ausgewählten Zeitraum über das RADIUS-Protokoll auf.