Das Windows-Ereignis 4768 wird jedes Mal erzeugt, wenn das KDC (Key Distribution Center) versucht, Zugangsdaten zu bestätigen.

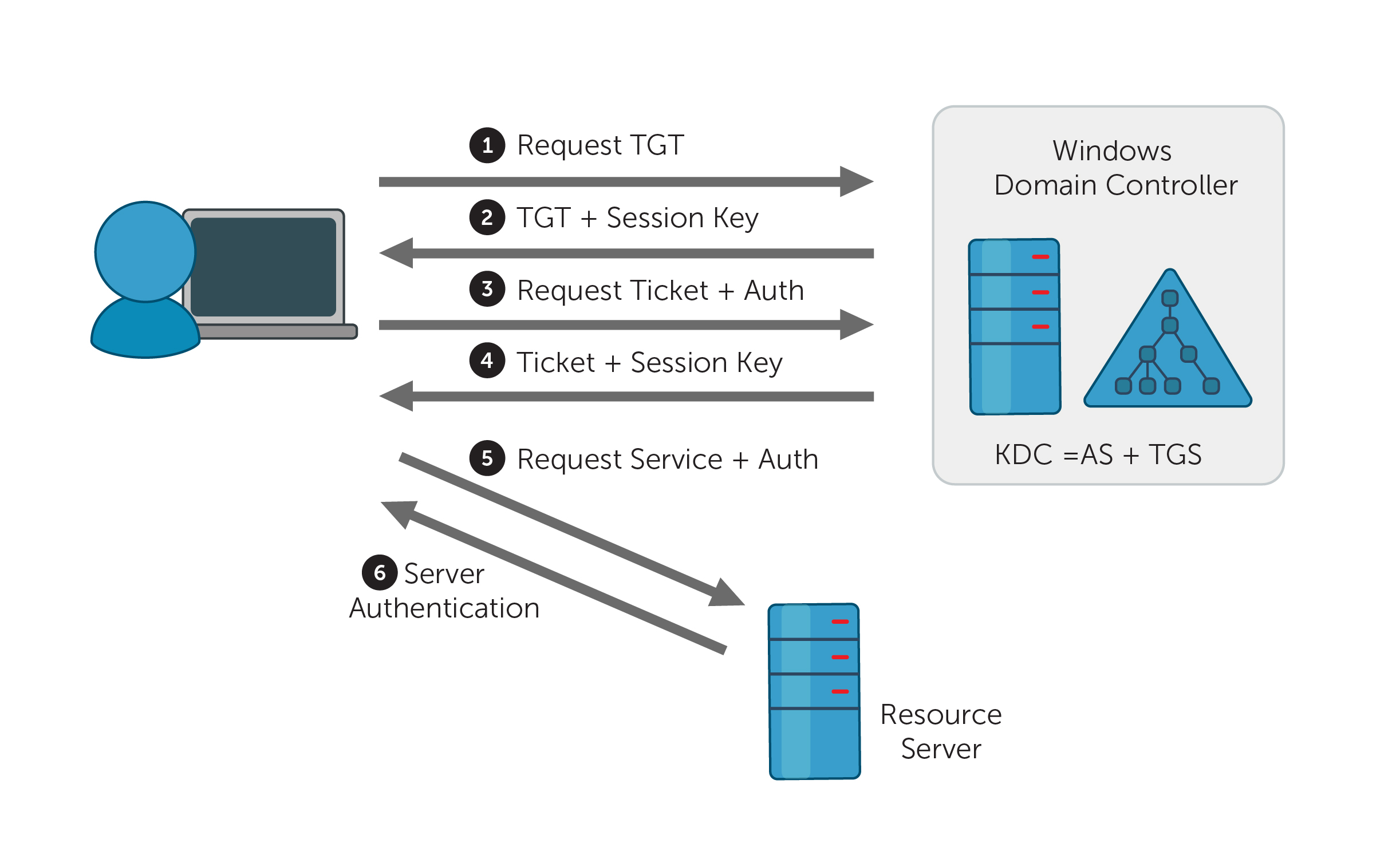

Abbildung 1. Kerberos-Authentifizierungsprotokoll

Ereignis 4768 (S)— Erfolgreiche Authentifizierung

Bei erfolgreicher Validierung der Zugangsdaten wird dieses Ereignis vom DC mit dem Ergebniscode gleich „0x0“ protokolliert, der daraufhin ein Kerberos-TGT ausgibt (Ticket Granting Ticket) – siehe Abbildung 1, Schritt 2.

Ereignis 4768 (F) – Fehlgeschlagene Authentifizierung

Wenn der DC die angegebenen Zugangsdaten nicht bestätigen kann, wird das gleiche Ereignis 4768 protokolliert, aber mit dem Ergebniscode ungleich „0x0“. (Alle Ergebniscodes anzeigen.)

Der Zugriff geschieht erst, wenn ein Service-Ticket gewährt wird, das von Ereignis 4769 geprüft wird.

Hinweis: Ereignis 4768 wird für Authentifizierungsversuche über das Kerberos-Authentifizierungsprotokoll protokolliert. Authentifizierungsversuche über NTLM werden unter Ereignis 4776 erfasst.

Service-Name: Der Name des Service in dem Kerberos-Realm, an den die TGT-Anfrage gesendet wurde.

Service-ID: Die SID für das Service-Konto in dem Kerberos-Realm, an den die TGT-Anfrage gesendet wurde.

Client-Adresse: Die IP-Adresse des Computers, von dem die TGT-Anfrage eingegangen ist.

Client-Port: Die Quell-Portnummer der Client-Netzwerk-Verbindung. Der Client-Port ist "0" für lokale (LocalHost-)Anfragen

Ticketoptionen: Ein Satz unterschiedlicher Ticketkennzeichnungen im Hexadezimalformat.

Zu den häufigsten Werten zählen:

0x40810010 — Weiterleitbar, Erneuerbar, Kanonisierbar, Erneuerbar-OK

0x40810000 — Weiterleitbar, Erneuerbar, Kanonisierbar

0x60810010 — Weiterleitbar, Weitergeleitet, Erneuerbar, Kanonisierbar, Erneuerbar-OK

Ergebniscode: Dies ist ein Satz unterschiedlicher Fehlschlagcodes, die im Hexadezimalformat angezeigt werden. Die folgende Tabelle listet die Ergebniscodes:

| Code | Code name | Beschreibung | Mögliche Ursachen |

|---|---|---|---|

| 0x0 | KDC_ERR_NONE | Kein Fehler | Keine Fehler gefunden. |

| 0x1 | KDC_ERR_NAME_EXP | Client-Eintrag in KDC-Datenbank abgelaufen | Keine Informationen. |

| 0x2 | KDC_ERR_SERVICE_EXP | Eintrag des Servers in der KDC-Datenbank abgelaufen. | Keine Informationen. |

| 0x3 | KDC_ERR_BAD_PVNO | Angefragte Kerberos-Versionsnummer nicht unterstützt. | Keine Informationen. |

| 0x4 | KDC_ERR_C_OLD_MAST_KVNO | Client-Schlüssel in altem Masterschlüssel verschlüsselt. | Keine Informationen. |

| 0x5 | KDC_ERR_S_OLD_MAST_KVNO | Serverschlüssel in altem Masterschlüssel verschlüsselt. | Keine Informationen. |

| 0x6 | KDC_ERR_C_PRINCIPAL_UNKNOWN | Client nicht in der Kerberos-Datenbank gefunden. | Der Benutzername ist nicht vorhanden. |

| 0x7 | KDC_ERR_S_PRINCIPAL_UNKNOWN | Server nicht in der Kerberos-Datenbank gefunden. | Domänencontroller kann den Servernamen nicht in Active Directory finden. |

| 0x8 | KDC_ERR_PRINCIPAL_NOT_UNIQUE | Mehrere Prinzipaleinträge in der KDC-Datenbank. | Doppelte Prinzipalnamen vorhanden. Eindeutige Prinzipalnamen sind zum Sicherstellen gegenseitiger Authentifizierung unerlässlich; doppelte Prinzipalnamen sind strengstens untersagt, auch bei Verwendung in unterschiedlichen Bereichen. Ohne eindeutige Prinzipalnamen gibt es für den Client keine Möglichkeit zum Sicherstellen, dass er mit dem richtigen Server kommuniziert. |

| 0x9 | KDC_ERR_NULL_KEY | Client oder Server besitzt einen 0-Schlüssel (Masterschlüssel). | Kein Masterschlüssel für Client oder Server gefunden. Dies bedeutet gewöhnlich, dass der Administrator das Kennwort des Kontos zurücksetzen muss. |

| 0xA | KDC_ERR_CANNOT_POSTDATE | Ticket (TGT) nicht für Nachdatierung zulässig. | Ein Client verlangte Nachdatierung eines Kerberos-Tickets (Setzen der Ticketanfangszeit auf einen künftigen Zeitpunkt) – oder es besteht ein Zeitunterschied zwischen Client und KDC. |

| 0xB | KDC_ERR_NEVER_VALID | Angefragte Anfangszeit liegt nach der Endzeit. | Es gibt einen Zeitunterschied zwischen KDC und Client. |

| 0xC | KDC_ERR_POLICY | Angefragte Anfangszeit liegt nach der Endzeit. | Es gibt Anmeldungsbeschränkungen des Benutzerkontos – wie Arbeitsstationsbeschränkung, Smartcard-Authentifizierungsverlangen oder Anmeldungszeitbeschränkung. |

| 0xD | KDC_ERR_BADOPTION | KDC kann angefragte Option nicht erfüllen |

|

| 0xE | KDC_ERR_ETYPE_NOTSUPP | Verschlüsselungstyp wird nicht von KDC unterstützt. | KDC oder Client erhielten ein Paket, das nicht entschlüsselt werden kann. |

| 0xF | KDC_ERR_SUMTYPE_NOSUPP | Prüfsummentyp wird nicht von KDC unterstützt. | KDC, Server oder Client erhielten ein Paket ohne passenden Verschlüsselungsschlüssel, das Ticket kann daher nicht entschlüsselt werden. |

| 0x10 | KDC_ERR_PADATA_TYPE_NOSUPP | PADATA-Typ (Vorauthentifizierungsdaten) wird nicht von KDC unterstützt. |

Dieser Fehlercode tritt nicht bei Ereignis 4768 auf, kann aber bei 4771 auftreten. |

| 0x11 | KDC_ERR_TRTYPE_NO_SUPP | Transittyp wird nicht von KDC unterstützt. | Keine Informationen. |

| 0x12 | KDC_ERR_CLIENT_REVOKED | Client-Zugangsdaten wurden widerrufen. | Eventuell gibt es spezielle Beschränkungen des Kontos, darüber hinaus ist auch möglich, dass das Konto abgelaufen ist, deaktiviert oder gesperrt wurde. |

| 0x13 | KDC_ERR_SERVICE_REVOKED | Zugangsdaten für den Server wurden widerrufen. | Keine Informationen. |

| 0x14 | KDC_ERR_TGT_REVOKED | TGT wurde widerrufen. |

Da der externe KDC seinen PKCROSS-Schlüssel ändern kann, während nach wie vor PKCROSS-Tickets aktiv sind, sollten die alten PKCROSS-Schlüssel zwischengespeichert werden, bis das zuletzt ausgegebene PKCROSS-Ticket abläuft. Andernfalls gibt der externe KDC diesen Fehlercode an den Client zurück. Mehr dazu finden Sie unter RFC1510. |

| 0x15 | KDC_ERR_CLIENT_NOTYET | Client noch nicht gültig – probieren Sie es nach etwas Wartezeit noch einmal. | Keine Informationen. |

| 0x16 | KDC_ERR_SERVICE_NOTYET | Server noch nicht gültig – probieren Sie es nach etwas Wartezeit noch einmal. | Keine Informationen. |

| 0x17 | KDC_ERR_KEY_EXPIRED | Kennwort abgelaufen – Kennwort zum Zurücksetzen ändern. |

Das Kennwort des Benutzers ist abgelaufen. Dieser Fehlercode tritt nicht bei Ereignis 4768, aber bei Ereignis 4771 auf. |

| 0x18 | KDC_ERR_PREAUTH_FAILED | Vorauthentifizierungsdaten ungültig. |

Falsches Kennwort angegeben. Dieser Fehlercode tritt nicht bei Ereignis 4768, aber bei Ereignis 4771 auf. |

| 0x19 | KDC_ERR_PREAUTH_REQUIRED | Zusätzliche Vorauthentifizierung erforderlich. |

Tritt oft in UNIX-Interoperabilitätsszenarien auf. MIT-Kerberos-Clients fragen keine Vorauthentifizierung an, wenn sie eine KRB_AS_REQ-Mitteilung versenden. Wenn Vorauthentifizierung erforderlich ist (Standardeinstellung), geben Windows-Systeme diesen Fehler aus. Die meisten MIT-Kerberos-Clients reagieren durch Vergabe der Vorauthentifizierung auf diesen Fehler, der in diesem Fall ignoriert werden kann. |

| 0x1A | KDC_ERR_SERVER_NOMATCH | KDC kennt den angefragten Server nicht. | Keine Informationen. |

| 0x1B | KDC_ERR_SVC_UNAVAILABLE | KDC ist nicht verfügbar. | Keine Informationen. |

| 0x1F | KRB_AP_ERR_BAD_INTEGRITY | Integritätsprüfung des entschlüsselten Feldes fehlgeschlagen. | Der Authentifikator wurde mit etwas anderem als dem Sitzungsschlüssel verschlüsselt, daher kann der Client die daraus resultierende Mitteilung nicht entschlüsseln. Veränderungen der Mitteilung können das Ergebnis eines Angriffs oder von Netzwerkrauschen sein. |

| 0x20 | KRB_AP_ERR_TKT_EXPIRED | Ticket ist abgelaufen. |

Je kleiner der Wert für die maximale Lebensdauer von Benutzertickets in den Kerberos-Richtlinieneinstellungen, desto wahrscheinlicher tritt dieser Fehler auf. Da Tickets automatisch erneuert werden, müssen Sie eigentlich nichts tun, wenn Sie diese Mitteilung erhalten. |

| 0x21 | KRB_AP_ERR_TKT_NYV | Das Ticket ist noch nicht gültig. |

Die Uhren von KDC und Client sind nicht synchronisiert. Beim Versuch bereichsübergreifender Kerberos-Authentifizierung sollten Sie die Zeitsynchronisierung zwischen KDC im Zielbereich und KDC im Client-Bereich prüfen. |

| 0x22 | KRB_AP_ERR_REPEAT | Die Anfrage ist ein Replay. | Ein bestimmter Authentifikator trat zweimal auf. Mit anderen Worten: KDC erkannte dieses Sitzungsticket als Duplikat eines bereits erhaltenen Tickets. |

| 0x23 | KRB_AP_ERR_NOT_US | Das Ticket ist nicht für uns bestimmt. | Der Server erhielt ein Ticket, das für einen anderen Bereich bestimmt war. |

| 0x24 | KRB_AP_ERR_BADMATCH | Ticket und Authentifikator passen nicht zusammen. | KRB_TGS_REQ wird an den falschen KDC gesendet. |

| 0x25 | KRB_AP_ERR_SKEW | Die Abweichung der Uhr ist zu groß. | Ein Client-Computer sendete einen Zeitstempel, dessen Abweichung die festgelegte Maximaltoleranz der Computerzeitgebersynchronisierungseinstellungen der Kerberos-Richtlinie überschritt. |

| 0x26 | KRB_AP_ERR_BADADDR | Netzwerkadresse im Netzwerk-Layer-Header stimmt nicht mit der Adresse im Ticket überein. |

|

| 0x27 | KRB_AP_ERR_BADVERSION | Protokollversionsnummern stimmen nicht überein (PVNO). | Eine Anwendung prüft die KRB_SAFE-Mitteilung zur Prüfung, ob Protokollversion- und -Typfelder jeweils zu aktueller Version und KRB_SAFE passen. Bei Abweichungen wird dieser Fehlercode ausgegeben. |

| 0x28 | KRB_AP_ERR_MSG_TYPE | Mitteilungstyp wird nicht unterstützt. |

|

| 0x29 | KRB_AP_ERR_MODIFIED | Mitteilungsstream verändert, Prüfsumme stimmt nicht. |

|

| 0x2A | KRB_AP_ERR_BADORDER | Nicht ordnungsgemäße Mitteilung (Manipulation möglich). |

Dieses Ereignis wird für die Mitteilungen KRB_SAFE und KRB_PRIV erzeugt, wenn eine falsche Sequenznummer enthalten ist oder eine Sequenznummer erwartet wird, aber nicht vorhanden ist.. Mehr dazu finden Sie unter RFC4120. |

| 0x2C | KRB_AP_ERR_BADKEYVER | Angegebene Version des Schlüssels ist nicht verfügbar. | Dieser Fehler kann serverseitig beim Empfang einer ungültigen KRB_AP_REQ-Mitteilung erzeugt werden. Der Server kann die im Ticket unter KRB_AP_REQ angegebene Schlüsselversion nicht verwenden (z. B. weil ein alter Schlüssel verwendet wird, zu dem der Server keine Kopie besitzt). |

| 0x2D | KRB_AP_ERR_NOKEY | Dienstschlüssel nicht verfügbar. |

Dieser Fehler kann serverseitig beim Empfang einer ungültigen KRB_AP_REQ-Mitteilung erzeugt werden. Der Server verfügt nicht über den passenden Schlüssel zum Entschlüsseln des Tickets. Da der Server möglicherweise in mehreren Bereichen mit jeweils unterschiedlichen Schlüsseln registriert ist, wird das Bereich-Feld im unverschlüsselten Teil des Tickets in der KRB_AP_REQ zum Festlegen verwendet, welchen Geheimschlüssel der Server zum Entschlüsseln des Tickets verwenden soll. |

| 0x2E | KRB_AP_ERR_MUT_FAIL | Gegenseitige Authentifizierung fehlgeschlagen. | Keine Informationen. |

| 0x2F | KRB_AP_ERR_BADDIRECTION | Falsche Mitteilungsrichtung. | Keine Informationen. |

| 0x30 | KRB_AP_ERR_METHOD | Alternative Authentifizierungsmethode erforderlich. | Diese Fehlermeldung wird gemäß RFC4120 nicht mehr benötigt. |

| 0x31 | KRB_AP_ERR_BADSEQ | Falsche Sequenznummer in der Mitteilung. | Keine Informationen. |

| 0x32 | KRB_AP_ERR_INAPP_CKSUM | Unpassender Prüfsummentyp in der Mitteilung (Prüfsumme wird eventuell nicht unterstützt). | Wenn KDC eine KRB_TGS_REQ-Mitteilung erhält, wird diese entschlüsselt. Danach muss die vom Benutzer bereitgestellte Checksum im Authentifikator mit dem Inhalt der Anfrage abgeglichen werden. Die Mitteilung wird zurückgewiesen, wenn die Prüfsummen nicht übereinstimmen (mit Fehlercode KRB_AP_ERR_MODIFIED) oder wenn die Prüfsumme nicht kollisionssicher ist (mit Fehlercode KRB_AP_ERR_INAPP_CKSUM). |

| 0x33 | KRB_AP_PATH_NOT_ACCEPTED | Gewünschter Pfad nicht erreichbar. | Keine Informationen. |

| 0x34 | KRB_ERR_RESPONSE_TOO_BIG | Zu viele Daten. |

Das Ticket ist zu groß, um verlässlich per UDP übertragen zu werden. In einer Windows-Umgebung dient diese Mitteilung nur zu Informationszwecken. Windows-Computer probieren automatisch TCP, falls UDP fehlschlägt. |

| 0x3C | KRB_ERR_GENERIC | Generischer Fehler. |

|

| 0x3D | KRB_ERR_FIELD_TOOLONG | Feld ist zu lang zur Implementierung. |

Manchmal erhält ein KDC eine Anfrage mit einem Bit hoher Rangfolge des Längensatzes, aber weiß nicht, wie dieses interpretiert werden soll. In diesem Fall wird die Mitteilung KRB-ERROR mit dem Fehler KRB_ERR_FIELD_TOOLONG zurückgegeben, der TCP-Stream geschlossen Jeder über den TCP-Stream gesendeten Anfrage (KRB_KDC_REQ) und Reaktion (KRB_KDC_REP oder KRB_ERROR) geht die Länge der Anfrage in Form von vier 8-Bit-Zeichen in der Netzwerkbyte-Rangfolge voraus. Das höchstwertige Bit der Länge ist für künftige Erweiterungen reserviert, muss derzeit auf 0 gesetzt bleiben. |

| 0x3E | KDC_ERR_CLIENT_NOT_TRUSTED | Client-Vertrauen ist fehlgeschlagen oder wurde nicht implementiert. | Ein Smartchat-Zertifikat eines Benutzers wurde widerrufen oder die Zertifikatstelle (CA) stellte ein Smartchat-Zertifikat (in einer Kette) aus, dem nicht vom DC vertraut wird. |

| 0x3F | KDC_ERR_KDC_NOT_TRUSTED | KDC-Serververtrauen fehlgeschlagen oder konnte nicht bestätigt werden. |

Das Feld „trustedCertifiers“ enthält eine Liste der vom Client als vertrauenswürdig erachteten Zertifikatstellen (CA), nur für den Fall, dass dem Client das öffentliche Schlüsselzertifikat des KDC fehlt. Wenn das KDC nicht über ein von einem beliebigen trustedCertifier signiertes Zertifikat verfügt, wird dieser Fehlercode zurückgegeben. Mehr dazu finden Sie unter RFC1510. |

| 0x40 | KDC_ERR_INVALID_SIG | Die Signatur ist ungültig. | Der Fehler hängt mit PKINIT zusammen. Wenn eine PKI-Vertrauensbeziehung besteht, bestätigt das KDC die Signatur des Clients mit dem AuthPack (TGT-Anfragesignatur). Wenn dies fehlschlägt, gibt das KDC diesen Fehlercode zurück. |

| 0x41 | KDC_ERR_KEY_TOO_WEAK | Eine höhere Verschlüsselungsebene ist erforderlich. | Das Feld clientPublicValue wird ausgefüllt, wenn der Client die Diffie-Hellman-Schlüsselvereinbarung wünscht. In diesem Fall prüft das KDC, ob die Parameter dieser Richtlinie gerecht werden. Falls nicht, gibt das KDC diesen Fehlercode zurück (z. B., wenn die primäre Größe dem erwarteten Verschlüsselungstyp nicht genügt). |

| 0x42 | KRB_AP_ERR_USER_TO_USER_REQUIRED | Benutzer-zu-Benutzer-Authentifizierung ist erforderlich. | Dem Client ist nicht bekannt, dass ein Dienst eine Benutzer-zu-Benutzer-Authentifizierung benötigt. Daher fordert, empfängt und leitet er eine konventionelle KRB_AP_REP an den Server. Der Server gibt diesen Fehlercode als Reaktion zurück. |

| 0x43 | KRB_AP_ERR_NO_TGT | Kein TGT vorgewiesen oder verfügbar. | Der Dienst verfügt über kein TGT zur Benutzer-zu-Benutzer-Authentifizierung. |

| 0x44 | KDC_ERR_WRONG_REALM | Falsche Domäne oder falscher Prinzipal. |

Der Client legt ein bereichsübergreifendes TGT einem anderen als dem im TGT angegebenen Bereich vor. Dieser Fehler tritt nur selten auf, typischerweise aufgrund eines falsch konfigurierten DNS. |

Ticketverschlüsselungstyp: Das Kryptographieverfahren, das bei der TGT verwendet wurde.

| Type | Type Name | Description |

|---|---|---|

| 0x1 | DES-CBC-CRC | Ab Windows 7 und Windows Server 2008 R2 per Vorgabe deaktiviert. |

| 0x3 | DES-CBC-MD5 | Ab Windows 7 und Windows Server 2008 R2 per Vorgabe deaktiviert. |

| 0x11 | AES128-CTS-HMAC-SHA1-96 | Ab Windows Server 2008 und Windows Vista unterstützt. |

| 0x12 | AES256-CTS-HMAC-SHA1-96 | Ab Windows Server 2008 und Windows Vista unterstützt. |

| 0x17 | RC4-HMAC | Standardsuite für Betriebssysteme vor Windows Server 2008 und Windows Vista. |

| 0x18 | RC4-HMAC-EXP | Standardsuite für Betriebssysteme vor Windows Server 2008 und Windows Vista. |

| 0xFFFFFFFF or 0xffffffff | - | Dieser Typ wird beim Ereignis „Auditfehler“/„Überwachungsfehler“ angezeigt. |

Vorauthentifizierungstyp: Die Codenummer des Vorauthentifizierungtyps, der bei der TGT-Anfrage verwendet wurde.

| Fehlercode | Beschreibung | Beschreibung |

|---|---|---|

| 0 | - | Anmeldung ohne Vorauthentifizierung |

| 2 | PA-ENC-TIMESTAMPS | Standard-Kennwortauthentifizierung. |

| 11 | PA-ETYPE-INFO |

Zusätzliche Vorauthentifizierung erforderlich (begleitet von KRB-ERROR vom KDC). Wird gewöhnlich verwendet, um einen Client darauf hinzuweisen, welcher Schlüssel beim Senden eines PA-ENC-TIMESTAMP-Vorauthentifizierungswertes verwendet werden soll Noch nie in Microsoft-Active-Directory-Umgebungen aufgetreten. |

| 15 | PA-PK-AS-REP_OLD | Wird zur Smartchat-Anmeldungsauthentifizierung verwendet. |

| 17 | PA-PK-AS-REP |

Wird zur Smartchat-Authentifizierung verwendet. Noch nie in bestimmten Active-Directory-Umgebungen aufgetreten. |

| 19 | PA-ETYPE-INFO2 |

Zusätzliche Vorauthentifizierung erforderlich (begleitet von KRB-ERROR vom KDC). Wird gewöhnlich verwendet, um einen Client darauf hinzuweisen, welcher Schlüssel beim Senden eines PA-ENC-TIMESTAMP-Vorauthentifizierungswertes verwendet werden soll. Noch nie in Microsoft-Active-Directory-Umgebungen aufgetreten. |

| 20 | PA-SVR-REFERRAL-INFO | In KDC-Partnertickets verwendet. |

| 138 | PA-ENCRYPTED-CHALLENGE | Anmeldung per Kerberos Armoring (FAST). Wird von Domänencontrollern ab Windows Server 2012 sowie Clients unter Windows ab Version 8 unterstützt. |

| - | - | Bei Überwachungsfehlerereignissen angezeigt. |

Enthält Informationen zu Smartcard-Zertifikaten, die bei der Anmeldung verwendet werden (falls zutreffend).

Zertifikatausstellername: Der Name der CA, die das Smartcard-Zertifikat ausgegeben hat.

Zertifikatseriennummer: : Die Seriennummer des Smartcard-Zertifikats.

Zertifikats-Thumbprint: Der Daumenabdruck des Smartcard-Zertifikats.

Audit-Lösungen wie ADAudit Plus bietet Echtzeitüberwachung, Verhaltensanalyse von Benutzern und Entitäten, und Berichte. Zusammengenommen gewährleisten diese Funktionen den Schutz Ihrer AD-Umgebung.

Es besteht die Möglichkeit, dem Sicherheitsprotokoll eine Aufgabe anzuhängen, und sich von Windows per E-Mail benachrichtigen zu lassen – das geht aber nur jedes Mal, wenn Ereignis 4768 erzeugt wird. Sie können unter Windows also nicht die notwendigen feinkörnigeren Filter anwenden, um die Sicherheitsempfehlungen einzuhalten.

Mit einem Tool wie ADAudit Plus können Sie nicht nur feinkörnige Filter anwenden, um sich auf die echten Bedrohungen zu konzentrieren, sondern sich auch in Echtzeit per SMS benachrichtigen lassen.

Nutzen Sie fortschrittliche statistische Analysen und maschinelle Lerntechniken zur Erkennung anormalen Verhaltens in Ihrem Netzwerk.

Sorgen Sie mit direkt einsatzbereiten Berichten für die Erfüllung von Compliance-Standards, wie SOX, HIPAA, PCI, FISMA, GLBA und der DSGVO.

Wenn Sie ADAudit Plus herunterladen, können Sie sich bereits 30 Minuten später in Echtzeit benachrichtigen lassen. Mit mehr als 200 vorkonfigurierten Berichten und Warnungen sorgt ADAudit Plus in Ihrem Active Directory für Sicherheit und Compliance.