Speichern und verwalten Sie Ihre Netzwerkprotokolle in der Cloud mit ManageEngine Log360 Cloud.

Eine Cloud-basierte SIEM-Lösung bietet SIEM-Funktionen als Service an. Cloud-SIEM-Lösungen sichern Ihr Netzwerk, bieten Threat Intelligence, eine Konsole zur Erkennung, Priorisierung und Behebung von Sicherheitsvorfällen und unterstützen Sie bei der Einhaltung gesetzlicher Vorschriften – alles aus der Cloud. Cloud-SIEM-Lösungen bieten eine größere Flexibilität und einen einfacheren Zugriff bei der Verwaltung der Cybersicherheit sowohl für lokale als auch für Cloud-Umgebungen.

Log360 Cloud ist die Cloud-basierte SIEM-Lösung von ManageEngine, die darauf abzielt, umfassende Transparenz und Sicherheitsmanagement sowohl in lokalen als auch in Cloud-Umgebungen auf einer einzigen Plattform zu bieten.

Log360 Cloud bietet einen umfassenden Überblick über die Sicherheit Ihres Netzwerks in Echtzeit mit mehreren automatisch aktualisierten, grafischen Dashboards. Verschaffen Sie sich mit mehreren Sicherheits-Dashboards von überall aus einen vollständigen Überblick über Ihre IT-Umgebung.

Mit Log360 Cloud:

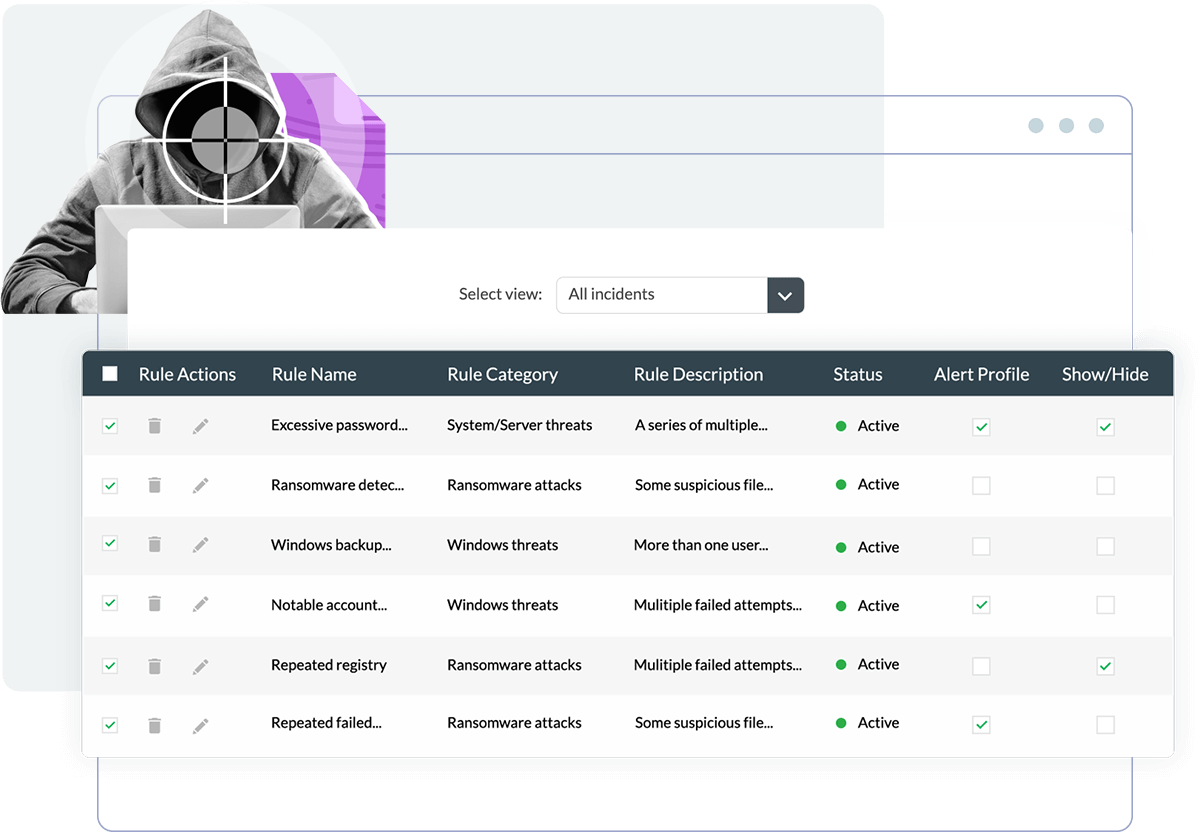

Die regelbasierte Bedrohungserkennung erfolgt durch die Anwendung einer Reihe von Regeln und die Beobachtung, ob die Ereignisse im Netzwerk den Regelkriterien entsprechen. Diese Technik ist sehr bekannt und wird oft verwendet, um bekannte Bedrohungen und Anzeichen einer Gefährdung zu erkennen, wie z. B. Brute-Force-Angriffe und Ransomware-Angriffe.

Log360 Cloud verfügt über eine leistungsstarke Korrelationsengine, mit der Sie:

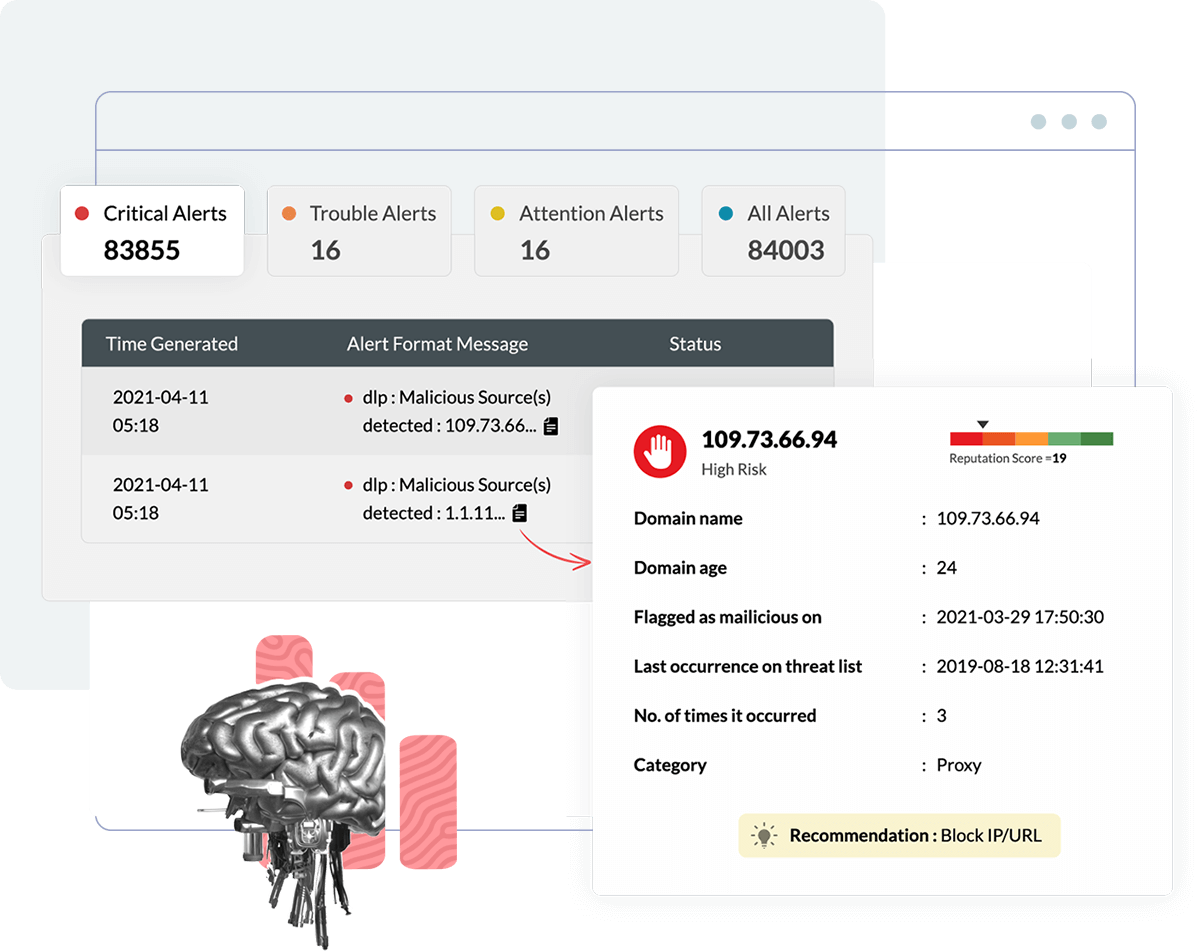

Bei Threat Intelligence handelt es sich um ein Repository von Informationen über alle bekannten Bedrohungen auf der ganzen Welt. Dank der Fähigkeit, Protokolldaten in einen Kontext zu stellen, können Unternehmen mit Hilfe von Threat Intelligence entscheiden, welche Indikatoren vorrangig behandelt und welche ignoriert werden sollten.

Log360 Cloud enthält ein vollständig konfiguriertes Threat Intelligence-Modul, das Bedrohungsdaten aus vertrauenswürdigen Open-Source- und kommerziellen Bedrohungs-Feeds automatisch aktualisiert. Zudem verfügt es über eine erweiterte Bedrohungsanalyse, die eine detaillierte Liste bösartiger IP-Adressen, URLs und Domains mit Reputationswerten enthält, die zeigen, wie schwerwiegend die potenzielle Bedrohung sein könnte.

Mit Log360 Cloud:

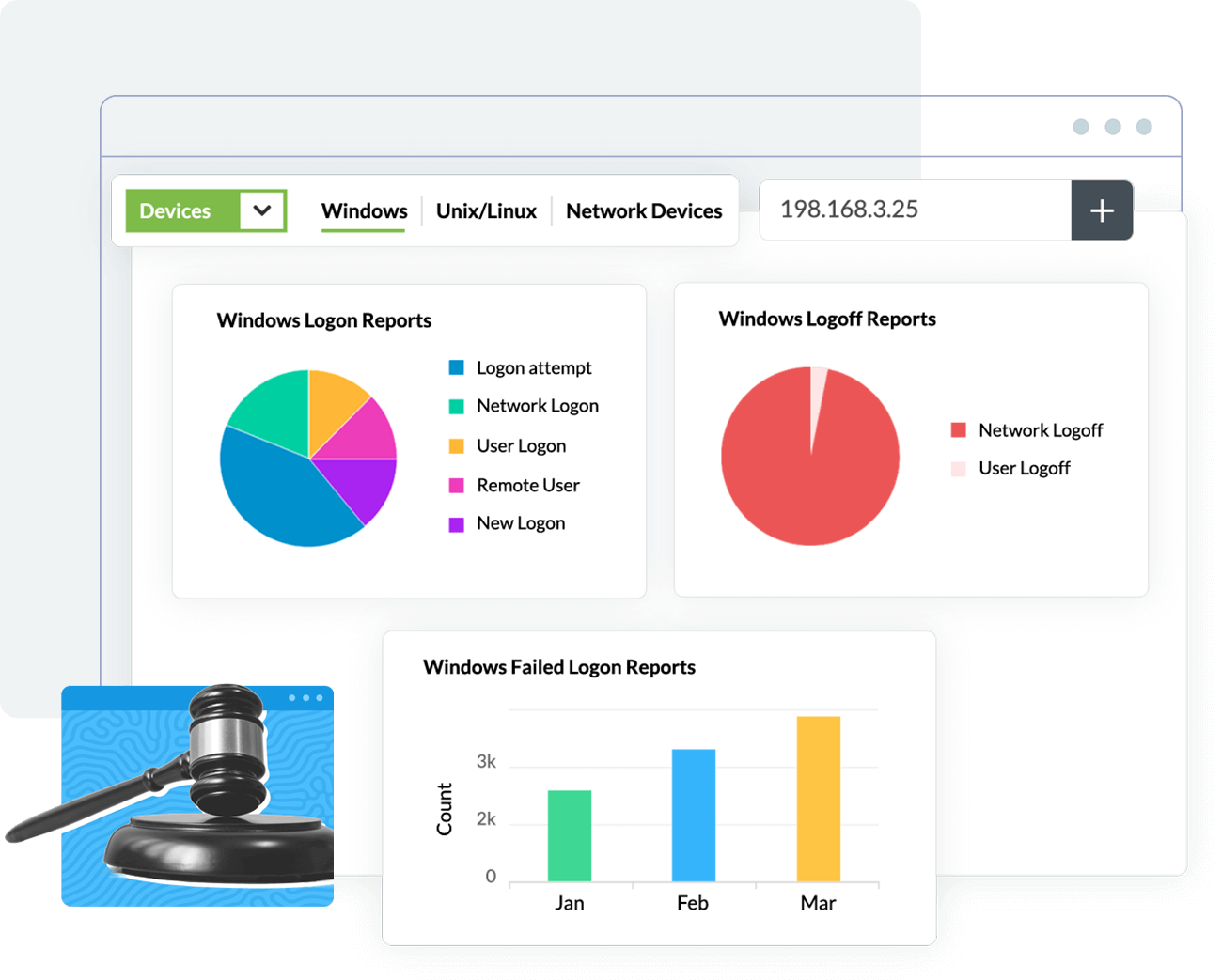

Unternehmen müssen bei Compliance-Audits oftmals die Einhaltung verschiedener Sicherheitsstandards und Sicherheitsvorschriften nachweisen, indem sie die entsprechenden Berichte erstellen, Protokolldaten über lange Zeiträume aufbewahren und auf Verstöße überwachen, um sicherzustellen, dass ihr Unternehmen nicht die Compliance verliert.

Ein Compliance-Management-System unterstützt Sie bei der Erledigung dieser Aufgaben und ermöglicht es Ihnen, dass Sie die Compliance-Anforderungen immer im Griff haben. Log360 Cloud verfügt über ein integriertes Compliance-Management-System, das Ihnen hilft, die Compliance-Anforderungen für gesetzliche Vorschriften wie PCI DSS, FISMA, GLBA, SOX, HIPAA und ISO 27001 zu erfüllen.

Mit Log360 Cloud:

Erweitern Sie Ihre Sicherheitsdienste mit der Log360 Cloud MSSP Edition. Zentralisierte Protokollverwaltung, Bedrohungsanalyse und Compliance-Management im großen Maßstab.

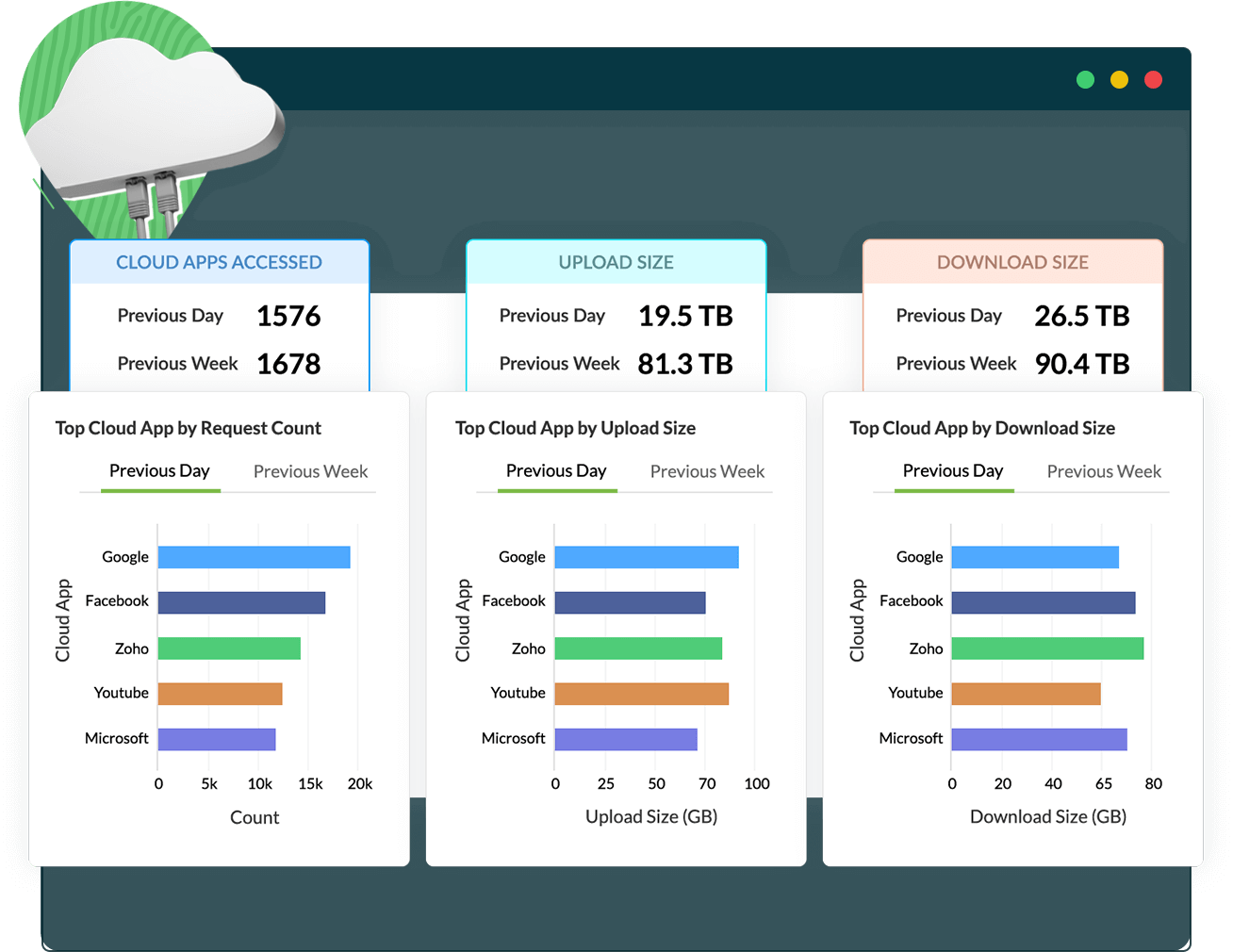

Kostenlos testenDie Überwachung der Nutzung von Cloud-Anwendungen ist notwendig, um den Zugriff auf sensible Daten in der Cloud zu regeln. Die nicht genehmigte Nutzung von Anwendungen, auch Schatten-IT genannt, reduziert die Sichtbarkeit von Benutzeraktivitäten und macht es böswilligen Akteuren leicht, ihre schändlichen Pläne bequem einzuschleusen.

Ein CASB bietet Ihnen die Möglichkeit, Schattenanwendungen und deren Hauptnutzer aufzuspüren. Mit einer Cloud-SIEM-Lösung wie Log360 Cloud können diese Daten verwendet werden, um mehr Kontext zu den Aktivitäten von böswilligen Akteuren zu erstellen, sodass bösartige Aktionen in Ihrem Netzwerk leicht erkannt werden können.

Mit Log360 Cloud:

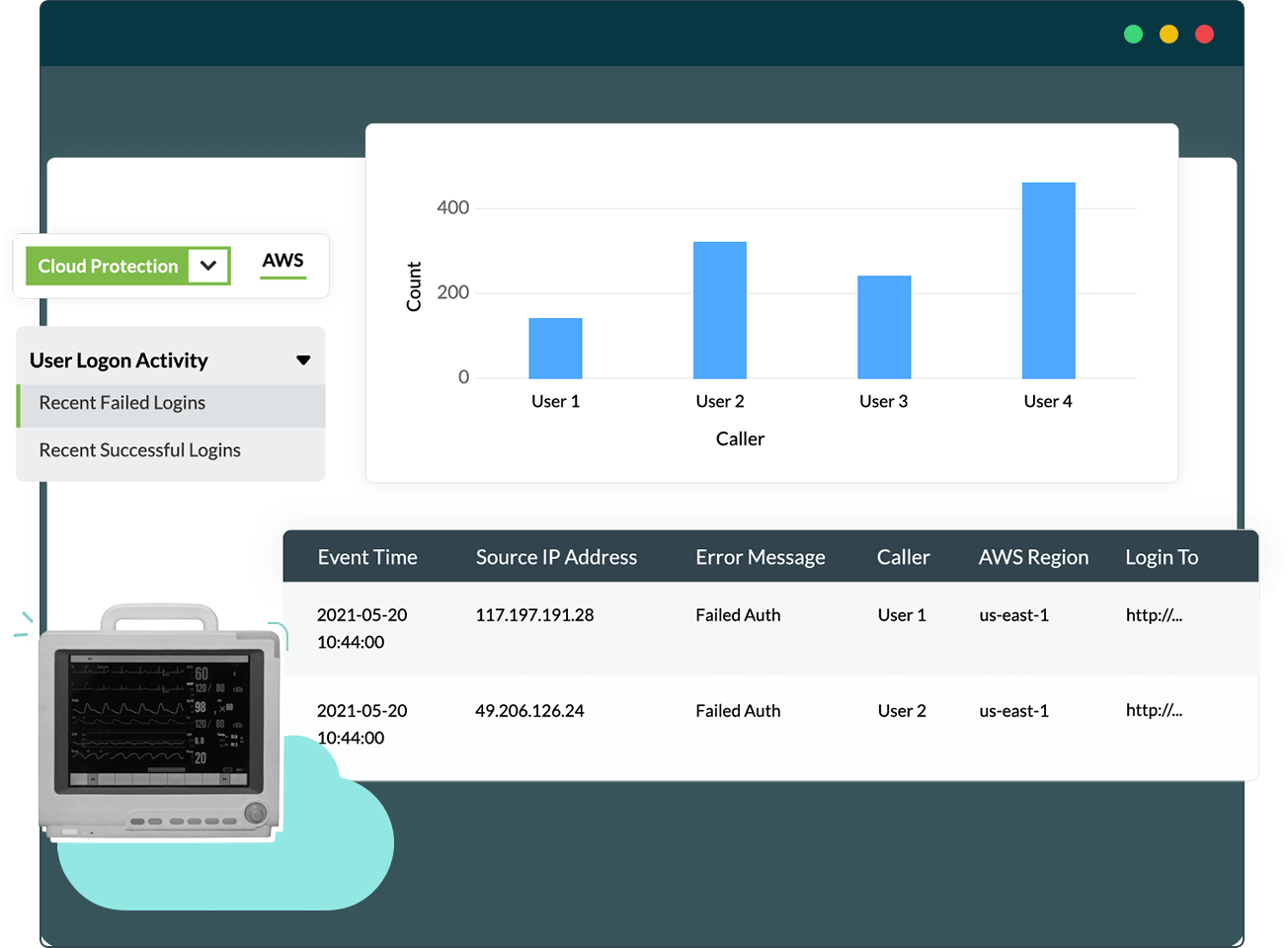

AWS CloudTrail-Protokolle, S3-Server-Zugriffsprotokolle und Elastic Load Balancing (ELB)-Zugriffsprotokolle zeichnen den Datenzugriff auf und enthalten Details zu jeder Anfrage, wie z. B. den Anfragetyp, die in der Anfrage angegebenen Ressourcen, die Uhrzeit und das Datum der Verarbeitung der Anfrage, den Anfragepfad und das Verkehrsvolumen. Diese Protokolle sind sehr wertvoll für das Verständnis von Datenzugriffsmustern, die Durchführung von Sicherheitsaudits, die Analyse von Fehlkonfigurationen und vieles mehr.

Log360 Cloud unterstützt die agentenlose Protokollerfassung für drei Arten von AWS-Protokollen: AWS CloudTrail-Protokolle, AWS S3-Protokolle und ELB-Zugriffsprotokolle. Zusätzlich bietet es:

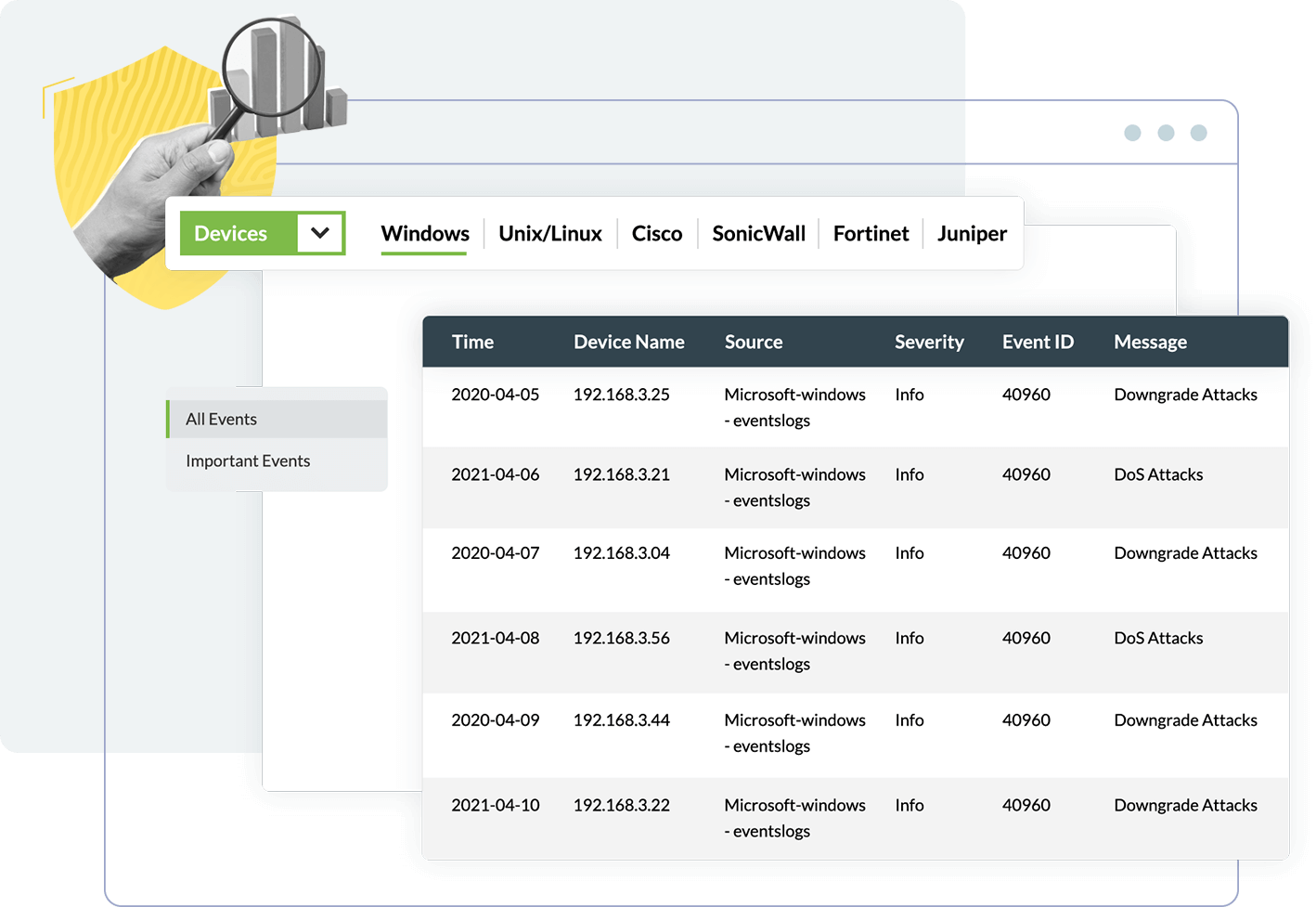

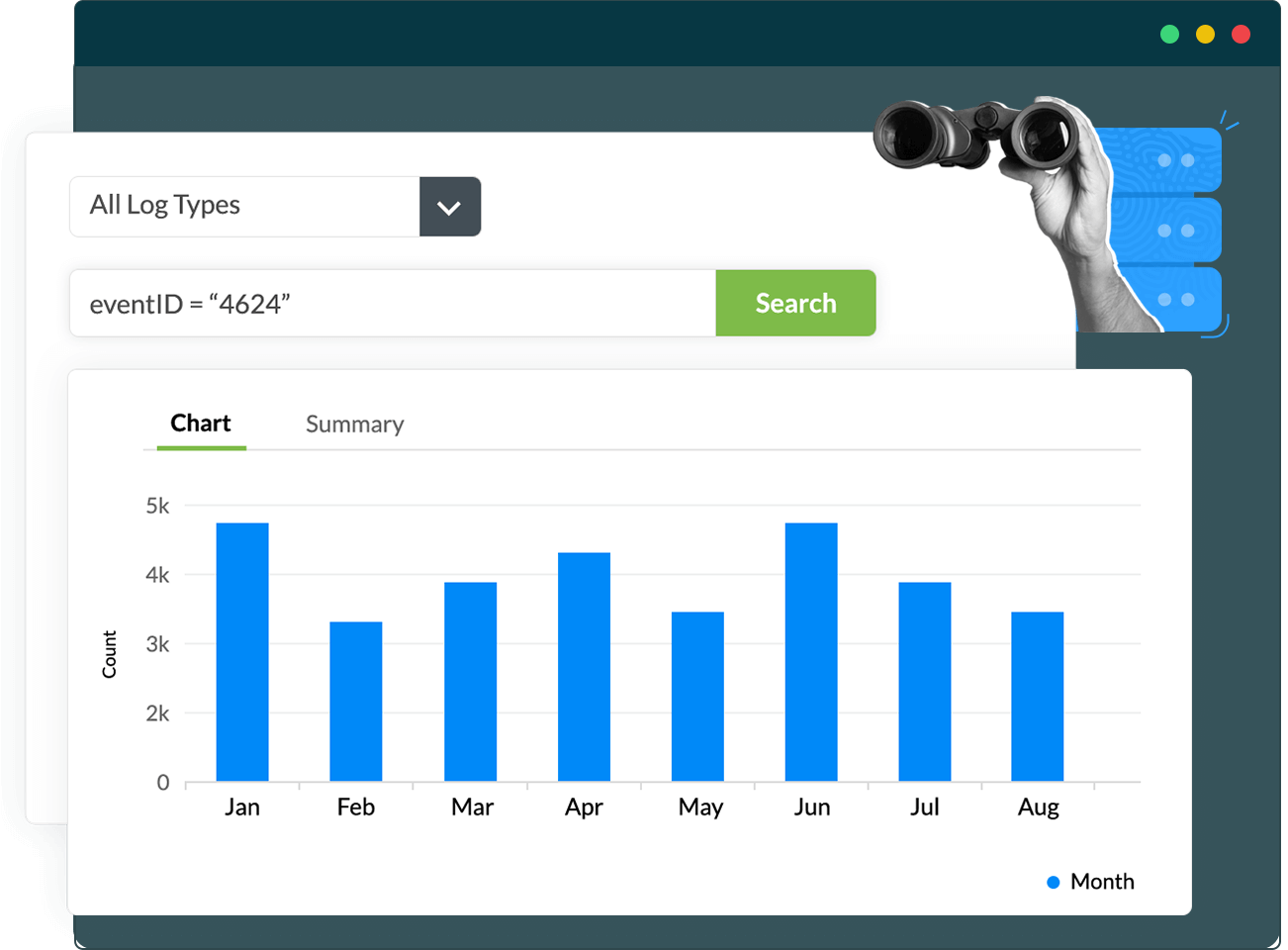

Sammeln Sie Protokolle von wichtigen Geräten und speichern Sie diese sicher auf unserer Cloud-Plattform ab. Mit Log360 Cloud können Sie Protokolle nach Bedarf archivieren, z. B. für Compliance-Zwecke oder andere.

Log360 Cloud verfügt auch über eine intuitive und flexible Suchfunktion, mit der Sie schnell die Rohprotokolle durchsuchen und die Ergebnisse Ihrer Suchanfrage abrufen können. Die Suchkriterien können aus Platzhaltern, Phrasen und booleschen Operatoren bestehen. Der Sicherheitsadministrator kann nach Ereignis-ID, Schwere, Quelle, Benutzername, IP-Adresse oder einer Kombination aus allen suchen, um jede Suchanforderung zu erfüllen.

Mit Log360 Cloud können Sie:

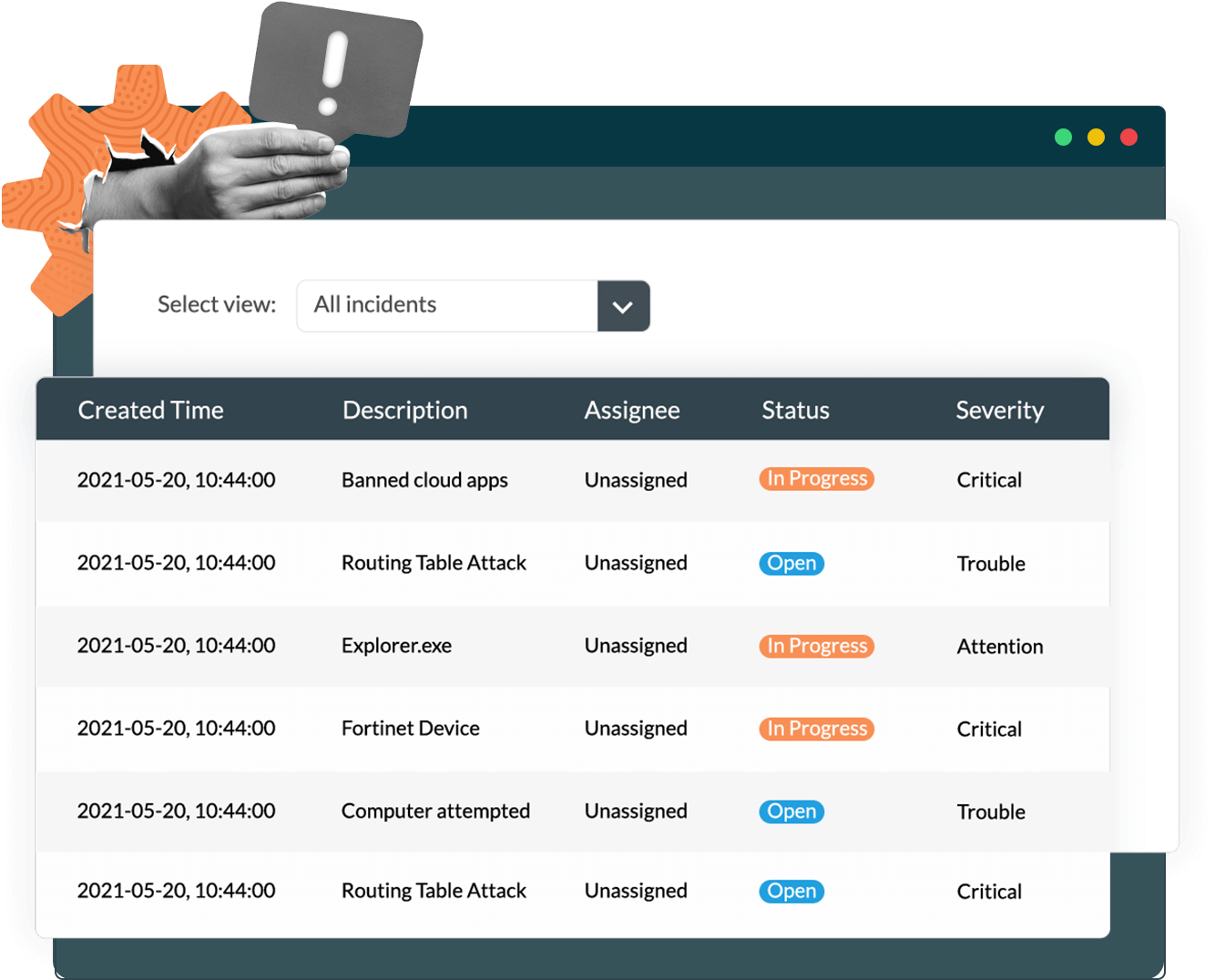

Unter Vorfallmanagement (Incident Management) versteht man den Prozess der Identifizierung, Zuweisung und Lösung von Vorfällen in Ihrem Netzwerk. Die Vorfallmanagement-Funktionen von Log360 Cloud stellen sicher, dass Sie jeden Sicherheitsvorfall von Interesse methodisch und mühelos behandeln können. Sicherheitsadministratoren können Techniker mit Vorfällen betrauen und deren Fortschritt verfolgen. Sie können auch automatisch Zuweisungsregeln einrichten, um Tickets für kritische Probleme unter ihrer Aufsicht zuzuweisen.

Log360 Cloud hilft Ihnen dabei, den Vorfalllösungsprozess zu beschleunigen. Sie können

Keine Kreditkarte erforderlich.

Wenn Sie mehr als 20.000 GB (20 TB) Speicherplatz benötigen, wenden Sie sich bitte an unser Vertriebsteam (sales@manageengine.com).