EventLog Analyzer, ein umfassendes Tool zur Überwachung von Protokollen, unterstützt Sie bei der Einhaltung von GPG 13 (Good Practice Guide 13). Mit seinen vielfältigen Funktionen passt sich EventLog Analyzer nahtlos an die zwölf schützenden Überwachungskontrollen (PMCs) von GPG 13 an, wie z.B. die genaue Zeit in den Protokollen, die Überwachung des Benutzerzugriffs, die Verfolgung von Systemänderungen und die Aufrechterhaltung von Audit-Protokollen. Es bietet vordefinierte Berichte, wobei jede PMC verschiedenen Sicherheitsereignissen zugeordnet ist.

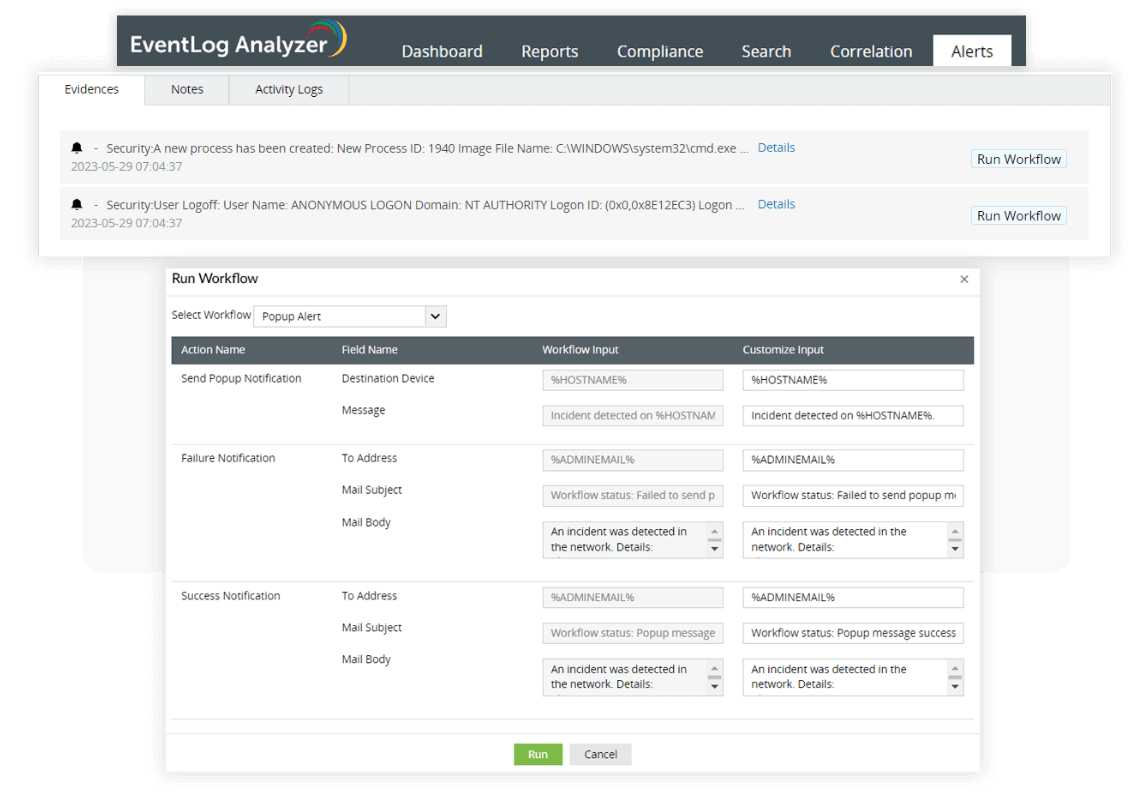

EventLog Analyzer bietet eine Echtzeit-Warnfunktion mit 500 vordefinierten Warnkriterien oder die Möglichkeit, benutzerdefinierte Warnprofile zu erstellen, die auf Ihre spezifischen Bedürfnisse zugeschnitten sind. Mit Hilfe dieser Funktion können Organisationen über jedes verdächtige Ereignis alarmiert werden, indem Benachrichtigungen per E-Mail oder SMS verschickt werden (gemäß PMC 9).

Neben den Echtzeitwarnungen hilft die automatisierte Vorfallsreaktion von EventLog Analyzer dabei, die notwendigen Schritte zu ergreifen, um die Auswirkungen des Angriffs direkt nach einem Sicherheitsvorfall zu reduzieren, bevor das alarmierte Sicherheitspersonal den Vorfall genauer unter die Lupe nimmt. Das Modul zur Reaktion auf Vorfälle verfügt über mehrere integrierte Workflows, die automatisch ausgeführt werden, sobald ein Sicherheitswarnhinweis ausgelöst wird. Mit dieser Funktion können Unternehmen viel Zeit sparen und gleichzeitig den potenziellen Schaden minimieren oder beseitigen.

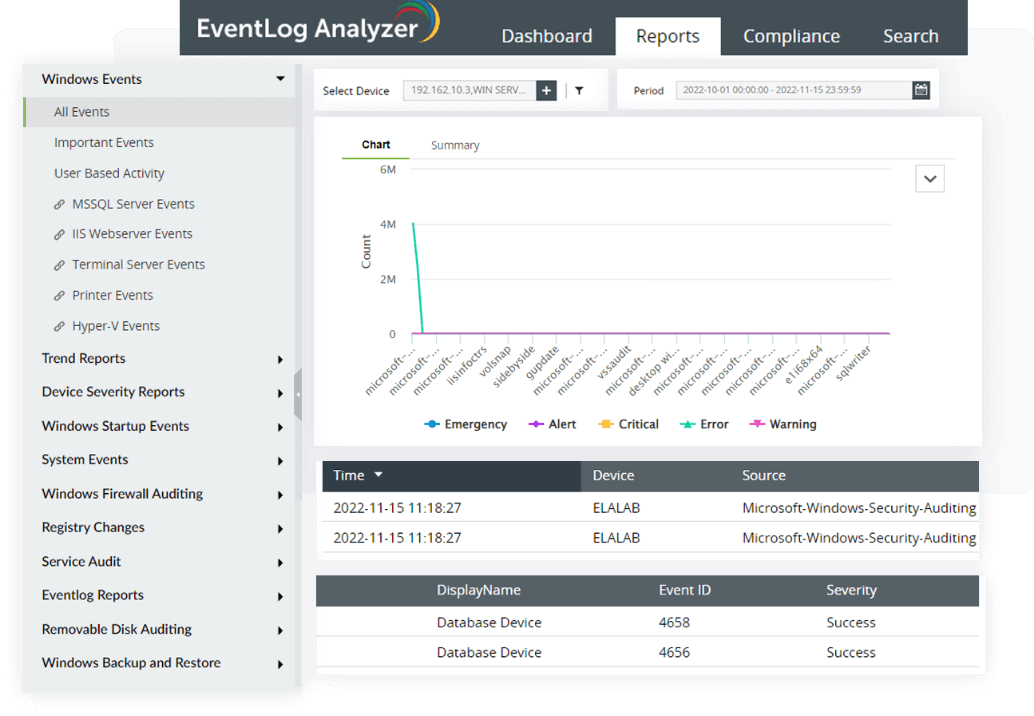

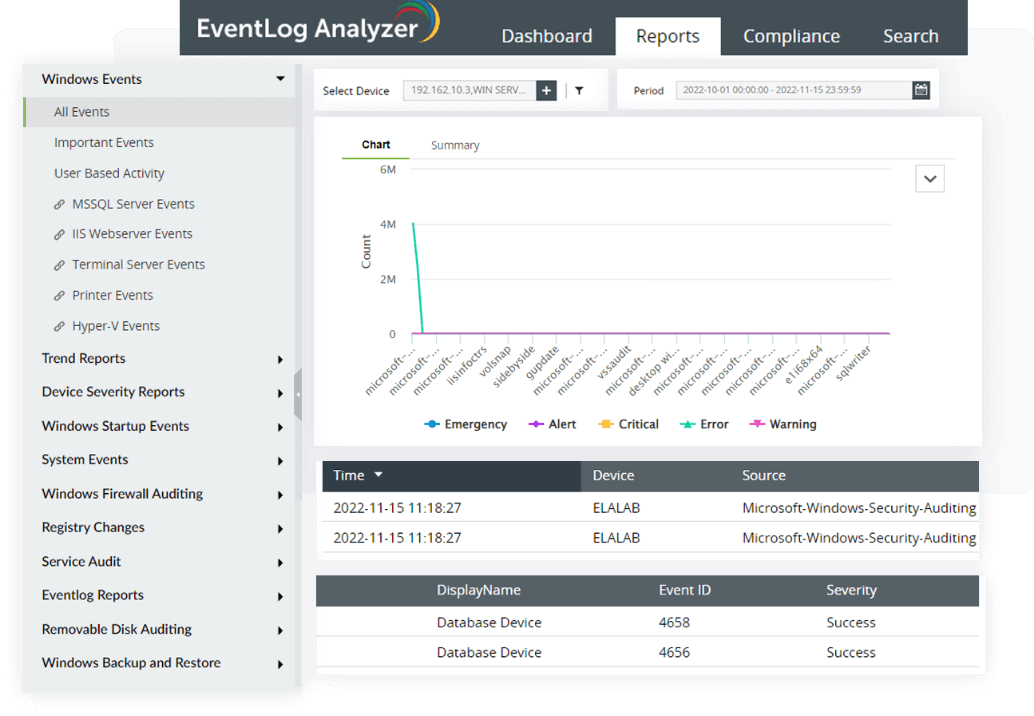

EventLog Analyzer dient als Lösung zur Überwachung von Logs und sammelt Logs von verschiedenen Log-Quellen, die in der Netzwerkumgebung vorhanden sind, wie Windows-Systeme, Unix/Linux-Systeme, Anwendungen, Datenbanken, Firewalls, Router, Switches und IDS/IPS. Die Lösung überwacht auch Windows-Geräte, -Workstations, -Server und -Betriebssysteme, um eingehende Audits durchzuführen und Berichte zu erstellen, die Ihnen helfen, Protokolle mit Sicherheitsinformationen zu verstehen. Diese Funktion unterstützt Sie bei der Aufzeichnung von Protokollen aller Netzwerkverbindungen, was Ihnen hilft, die PMC 6-Anforderung des GPG 13 zu erfüllen.

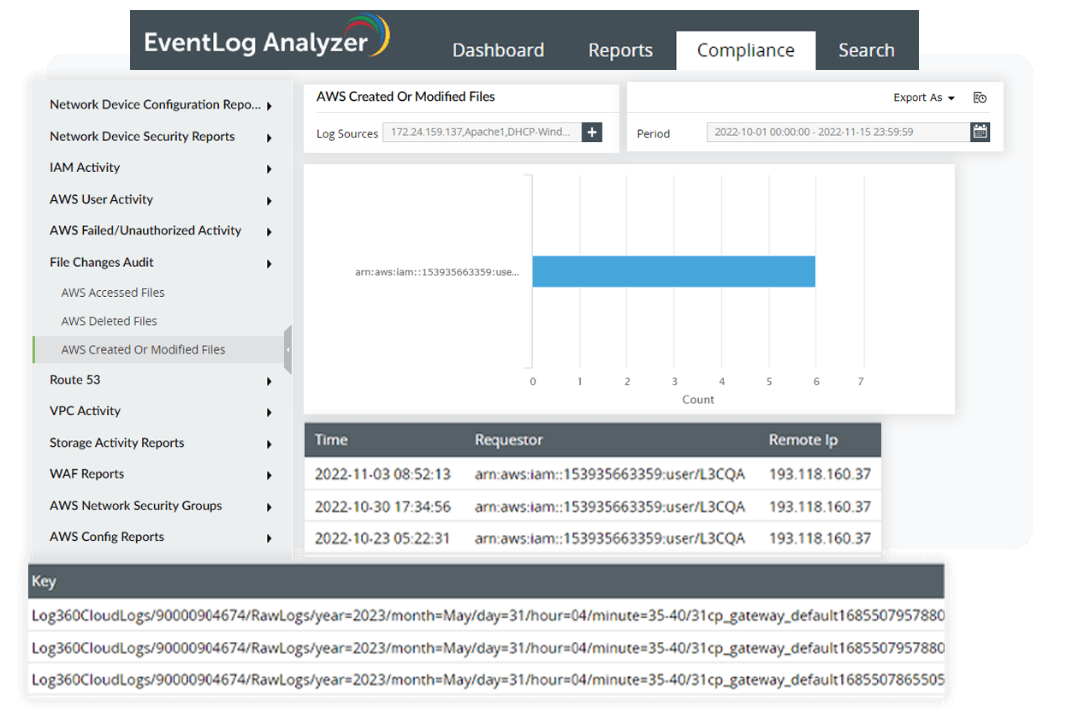

Die Überwachung der Dateiintegrität schützt die Daten Ihres Unternehmens vor unbefugten und unerwünschten Änderungen, Sicherheitsbedrohungen und Sicherheitsverletzungen. Sie verfolgt alle an Dateien oder Ordnern vorgenommenen Änderungen in Echtzeit, um Sicherheitsvorfälle schnell zu erkennen und Warnmeldungen an die zuständige Behörde zu senden. Diese können dann das Problem untersuchen und die notwendigen Schritte zur Lösung des Problems einleiten. Mit dem FIM-Modul können Sie auch Änderungen an Sicherheitsrechten wie Berechtigungen, Eigentumsrechten usw. überwachen, um die Anforderungen von PMC 4 zu erfüllen.

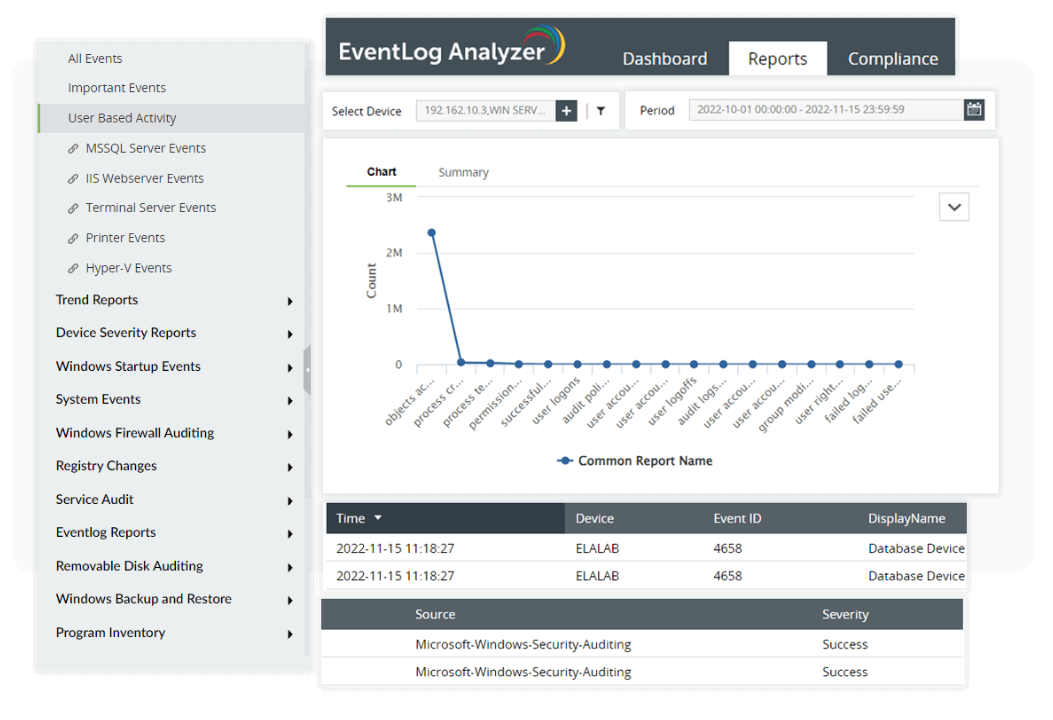

Es ist wichtig, die Benutzeraktivitäten zu überwachen, da Bedrohungen von internen oder externen Benutzern ausgehen können. Die Funktion zur Überwachung von Benutzersitzungen des EventLog Analyzers hilft bei der Erkennung von Datenmissbrauch, indem die Aktivitäten des Benutzers im Netzwerk überwacht werden. Sie verfolgt die Echtzeit-Aktivitäten des Benutzers und liefert außerdem ausführliche Berichte über alle Benutzeraktivitäten wie Benutzeranmeldungen, Benutzerabmeldungen, fehlgeschlagene Anmeldungen, Änderungen des Benutzerkontos usw., die nach der Anmeldung des Benutzers stattgefunden haben. Diese Funktion erleichtert die Aufzeichnung der Sitzungsaktivitäten des Benutzers und des Arbeitsplatzes (gemäß PMC 7) sowie die Erkennung verdächtiger interner Netzwerkaktivitäten (wie in PMC 5 beschrieben).

EventLog Analyzer dient als Lösung zur Überwachung von Logs und sammelt Logs von verschiedenen Log-Quellen, die in der Netzwerkumgebung vorhanden sind, wie Windows-Systeme, Unix/Linux-Systeme, Anwendungen, Datenbanken, Firewalls, Router, Switches und IDS/IPS. Die Lösung überwacht auch Windows-Geräte, -Workstations, -Server und -Betriebssysteme, um eingehende Audits durchzuführen und Berichte zu erstellen, die Ihnen helfen, Protokolle mit Sicherheitsinformationen zu verstehen. Diese Funktion unterstützt Sie bei der Aufzeichnung von Protokollen aller Netzwerkverbindungen, was Ihnen hilft, die PMC 6-Anforderung des GPG 13 zu erfüllen.

Verfolgen Sie privilegierte Benutzerkonten und entdecken Sie verdächtige Ereignisse wie unautorisierte Anmeldungen, Anmeldefehler, Benutzerkontenänderungen, Benutzergruppenänderungen, gelöschte Audit-Logs, Änderungen der Audit-Richtlinien und Zugriffsversuche während der Nichtarbeitszeiten. EventLog Analyzer liefert auch Berichte, die helfen, Benutzerverhalten zu identifizieren, das auf einen Missbrauch von Privilegien hinweisen könnte.

Erfahren Sie mehrMit Hilfe von EventLog Analyzer archivieren Sie alle gesammelten Logs und speichern sie automatisch sicher, nachdem die Aufbewahrungsfrist abgelaufen ist. Indem Sie die Details der Aufbewahrungsfrist in EventLog Analyzer konfigurieren, können Sie die GPG 13 einhalten, die vorschreibt, dass die Protokolle mindestens sechs Monate aufbewahrt werden müssen.

Erfahren Sie mehrDie forensische Analysefunktion von EventLog Analyzer bietet Unternehmen die Möglichkeit, Sicherheitsvorfälle eingehend zu untersuchen und die Ursachen zu identifizieren.

Erfahren Sie mehrÜberwachen Sie alle Ihre kritischen Anwendungsserver wie Apache, IIS, SQL und andere benutzerdefinierte Anwendungen. Das Tool sammelt, analysiert und korreliert alle Anwendungsprotokolle und liefert verwertbare Erkenntnisse über Netzwerkereignisse.

Erfahren Sie mehr| Anforderung | Wie EventLog Analyzer bei der Einhaltung von Vorschriften hilft | EventLog Analyzer Berichte |

|---|---|---|

| PMC 1 Genaue Zeitstempel |

Verhindert die Manipulation von Zeitstempeln in Protokollen. | ELA gewährleistet eine sichere Protokollspeicherung, um Manipulationen zu verhindern. |

| PMC 2 Aufzeichnung des Geschäftsverkehrs, der eine Grenze überschreitet |

Zeichnet den Datenverkehr, der über IIS- und Apache-Webserver läuft, in den PMC 2-Berichten auf. |

|

| PMC 3 Aufzeichnung von verdächtigen Aktivitäten an der Netzwerkgrenze |

Zeigt in den PMC 3-Berichten alle verweigerten Verbindungen und mögliche Angriffe auf Geräte am Netzwerkrand an. |

|

| PMC 4 Aufzeichnung des internen Workstation-, Server- oder Gerätestatus |

Erkennt und protokolliert jede verdächtige Aktivität, einschließlich Konfigurationsänderungen, privilegierten Zugriffs, unerwarteter System- und Anwendungsneustarts, Softwareinstallation, Einlegen und Entfernen von Wechselmedien und Zugriff auf sensible Dateien. |

|

| PMC 5 Aufzeichnung von verdächtigen internen Netzwerkaktivitäten |

Zeichnet Richtlinienänderungen auf und hilft zu erkennen, ob ein interner Benutzer bösartige Aktivitäten durchführt. |

|

| PMC 6 Aufzeichnung von Netzwerkverbindungen |

Zeichnet alle Windows-, Unix- und Netzwerkperimeter-Geräteanmeldungen auf. |

|

| PMC 7 Aufzeichnung der Sitzungsaktivitäten von Benutzern und Workstations |

Verfolgt ganze Benutzersitzungen von der Anmeldung bis zur Abmeldung, einschließlich der Details ihrer Aktivitäten während der Sitzung. |

|

| PMC 8 Aufzeichnung des Datensicherungsstatus |

Zeichnet fehlgeschlagene Sicherungen und Wiederherstellungsereignisse auf. |

|

| PMC 9 Alarmierung bei kritischen Ereignissen |

Versendet Echtzeitwarnungen per E-Mail und SMS, wenn im Netzwerk eine anormale Aktivität auftritt. Es kann ein Programm zugewiesen werden, das ausgeführt wird, wenn ein Alarm generiert wird. | Die ELA-Konsole für die Reaktion auf Vorfälle und die Verwaltung alarmiert die Benutzer, wenn kritische Ereignisse eintreten. |

| PMC 10 Berichterstattung über den Status des Auditsystems |

Verfolgt die Löschung aller Sicherheitsprotokolle und Ereignisprotokolle. |

|

| PMC 11 Erstellung von bereinigten und statistischen Managementberichten |

Bietet eine hochgradig anpassbare Berichtsfunktion. Administratoren können vorhandene Berichte entsprechend ihren spezifischen Anforderungen konfigurieren oder neue Berichte erstellen. | ELA ermöglicht es Ihnen, die vorhandenen vordefinierten Berichte anzupassen und zu planen, um die speziellen Anforderungen der Sicherheitsrichtlinien Ihres Unternehmens/Ihrer Branche zu erfüllen. |

| PMC 12 Bereitstellung eines rechtlichen Rahmens für schützende Überwachungsaktivitäten |

Stellt sicher, dass alle Daten gesammelt und auf ihre forensische Gültigkeit hin analysiert werden. | Mit ELA können Sie maschinell erzeugte Protokolle, die von heterogenen Systemen, Netzwerkgeräten und Anwendungen stammen, zentral sammeln, archivieren, durchsuchen, analysieren und korrelieren sowie forensische Berichte erstellen. |

EventLog Analyzer unterstützt Sie bei der Einhaltung verschiedener gesetzlicher Vorschriften, indem es Protokolle prüft, verwaltet und analysiert.

Der Good Practice Guide 13 (GPG 13) ist ein Rahmenkonzept mit 12 schützenden Überwachungskontrollen (PMCs) für alle Organisationen der britischen Regierung (His Majesty's Government). Der GPG 13 wird von der Communications-Electronics Security Group (CESG) definiert, der britischen Behörde für Informationssicherheit. Wenn es um den Benutzerzugang zu Netzwerken und Systemen geht, verlangt GPG 13 von den Organisationen die Aufzeichnung:

Die Einhaltung von GPG 13 ist für Unternehmen, die mit sensiblen Daten arbeiten und mit staatlichen Netzwerken verbunden sind, von entscheidender Bedeutung, da sie dazu beiträgt, die Privatsphäre zu schützen, Datenschutzverletzungen zu verhindern und die allgemeine Cybersicherheit zu erhöhen. Um GPG 13 einzuhalten, müssen Sie alle 12 PMCs von GPG 13 implementieren. Dies kann schwierig sein, insbesondere für Organisationen, die mit begrenzten Ressourcen oder kleinen IT-Sicherheitsteams konfrontiert sind. Die Einhaltung von GPG 13 ist jedoch notwendig, um die Sicherheit und Integrität kritischer Systeme und sensibler Informationen zu gewährleisten.

Unter Schutzüberwachung versteht man die aktive Überwachung und Analyse von Computersystemen, Netzwerken und digitalen Ressourcen, um Sicherheitsbedrohungen, Schwachstellen und Vorfälle zu erkennen und darauf zu reagieren. Die schützende Überwachung ist für Unternehmen, die mit sensiblen Daten umgehen, mit staatlichen Stellen zusammenarbeiten oder in Branchen mit strengen Sicherheits- und Compliance-Anforderungen tätig sind, unerlässlich. Sie hilft Unternehmen dabei, Sicherheitsschwachstellen zu erkennen, unbefugte Zugriffe zu entdecken und effektiv auf Sicherheitsvorfälle zu reagieren, wodurch die potenziellen Auswirkungen von Sicherheitsverletzungen reduziert und Ausfallzeiten minimiert werden.

Obwohl sich die Richtlinien des GPG 13 in erster Linie an die Ministerien und Behörden der britischen Regierung (His Majesty's Government, HMG) richten, können auch Dienstleister zur Einhaltung verpflichtet sein. Von Dienstleistern, die Zugang zu Regierungsdaten haben, wird ebenfalls erwartet, dass sie die vorgeschriebenen Verpflichtungen erfüllen.