Vereinfachen Sie die Einhaltung von Compliance-Vorschriften mit einem einheitlichen Tool für die Protokollverwaltung, das Netzwerkprotokolle auf granularer Ebene überwacht und sofort einsetzbare Compliance-Berichte liefert.

Verfolgen Sie alle Netzwerkaktivitäten, um umfassende Informationen über Datenzugriff, Missbrauch von Berechtigungen, Benutzeraktivitäten, An- und Abmeldungen und vieles mehr zu erhalten.

Erhalten Sie sofortige E-Mail- oder SMS-Warnungen bei Anomalien, Datenverletzungen und Verstößen gegen die Compliance, um Sicherheitsbedrohungen so schnell wie möglich zu entschärfen.

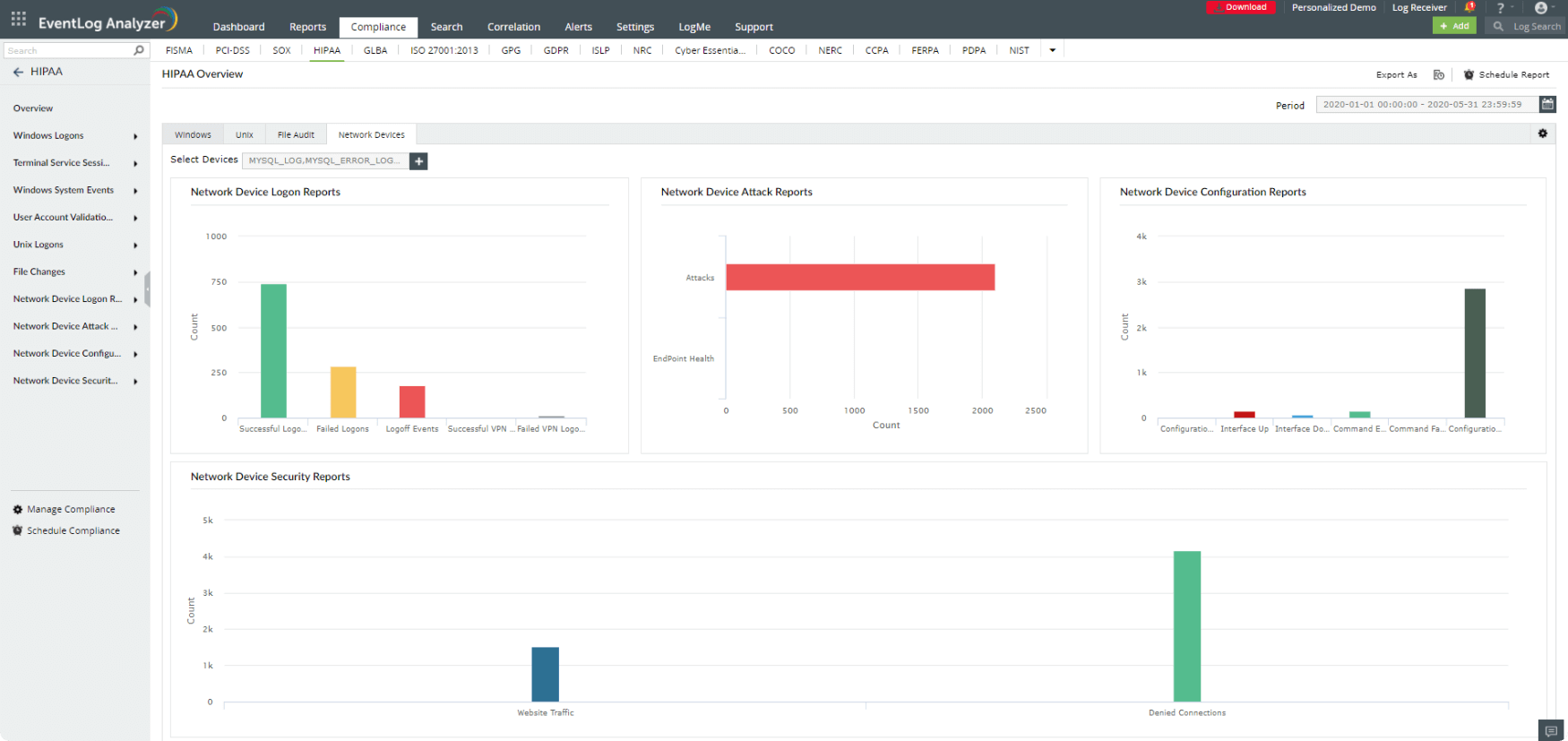

Überwachen und überprüfen Sie den Zugriff auf elektronisch geschützte Gesundheitsinformationen.

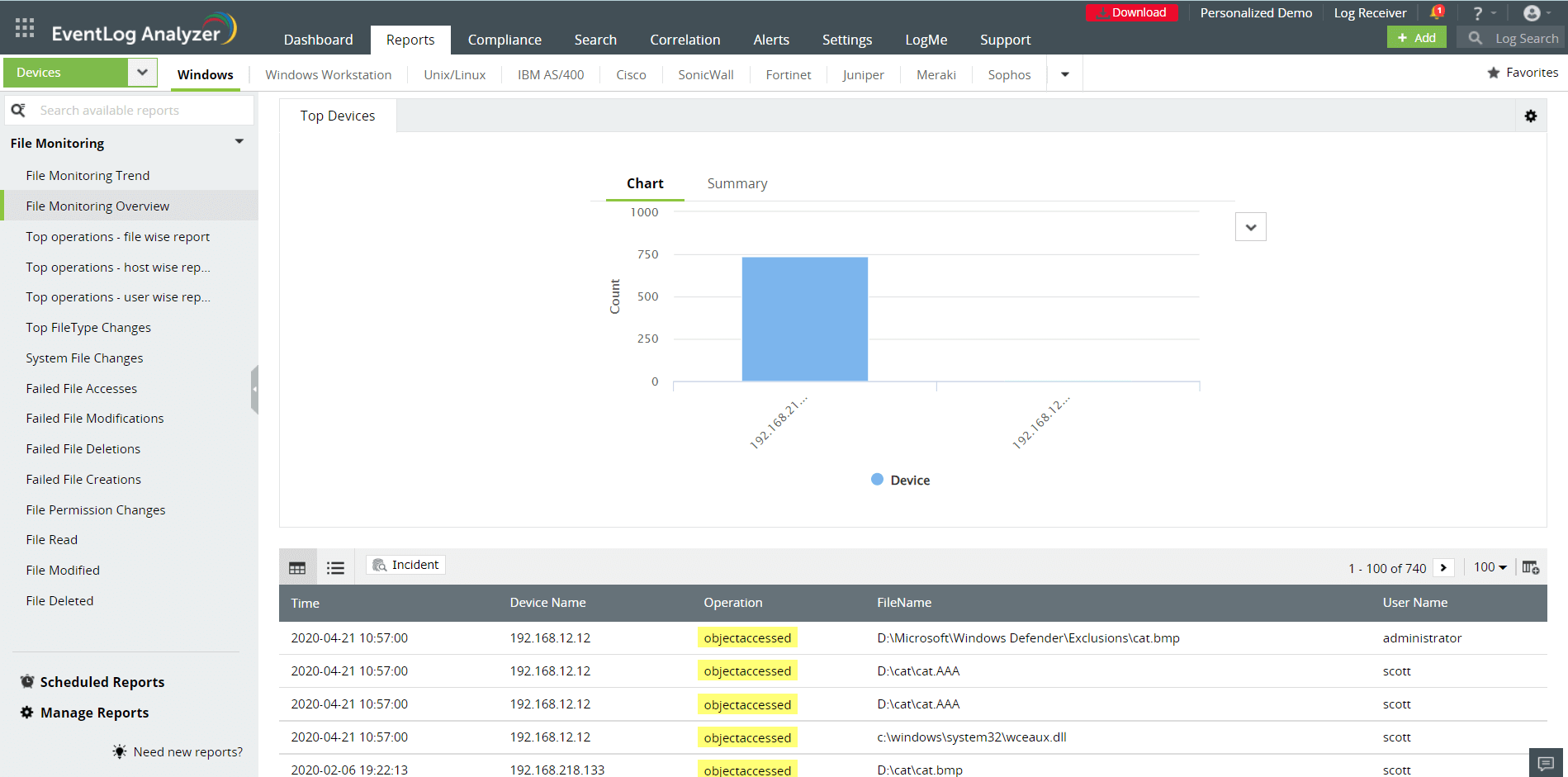

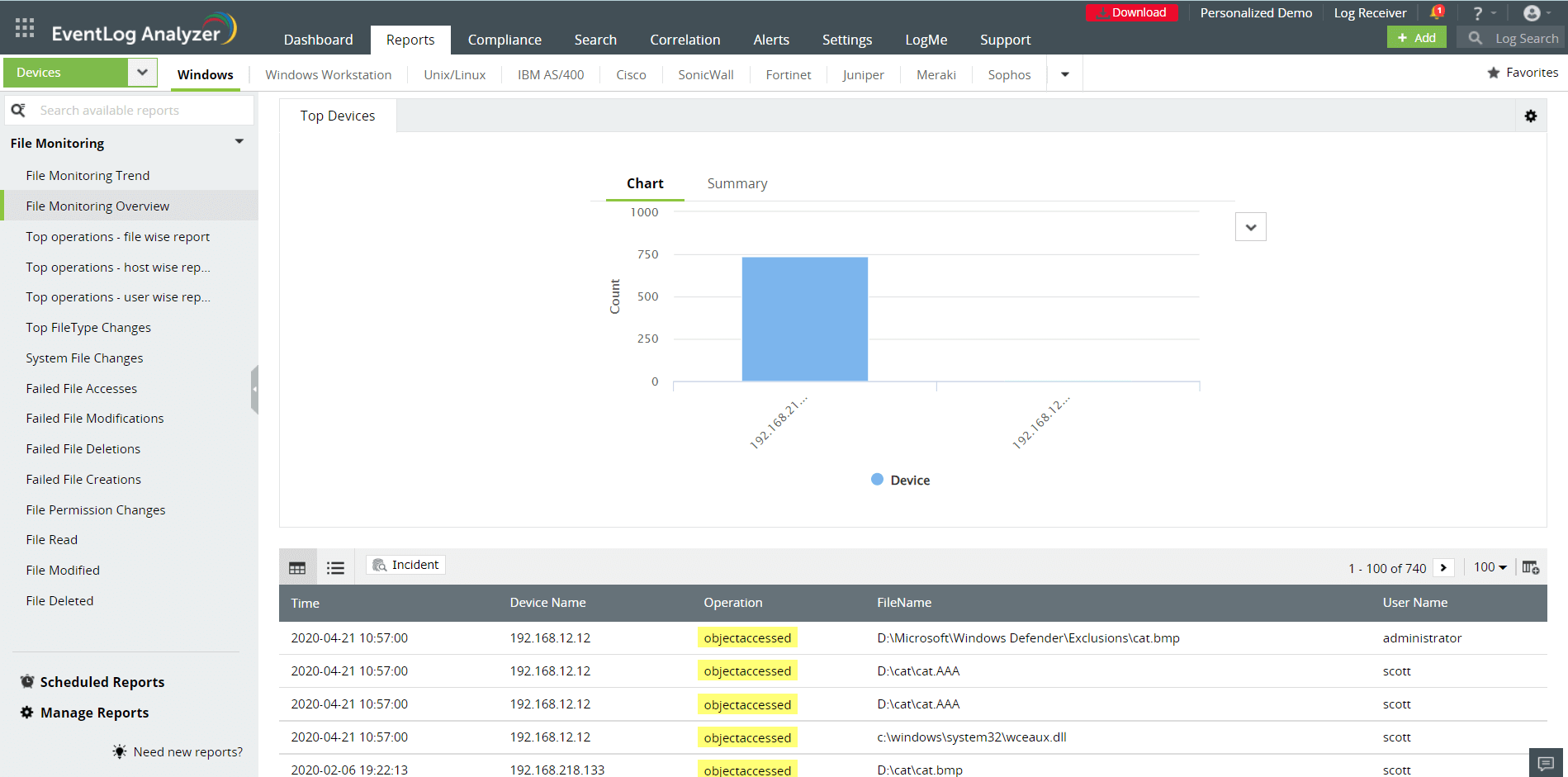

Überwachen und überprüfen Sie den Zugriff auf elektronisch geschützte Gesundheitsinformationen und erfüllen Sie die HIPAA-Klausel zur Objektzugriffsüberwachung mit der Dateiintegritätsüberwachung von EventLog Analyzer. Die Lösung bietet ausführliche Berichte über Aktionen, die in vertraulichen Dateien oder Ordnern durchgeführt werden, Änderungen der Zugriffskontrolle, Benutzer- und Systemdetails und den Status dieser Vorgänge. Dies hilft Netzwerkadministratoren, Insider-Bedrohungen zu identifizieren, die Aktivitäten privilegierter Benutzer zu prüfen und Insider-Angriffe zu verhindern.

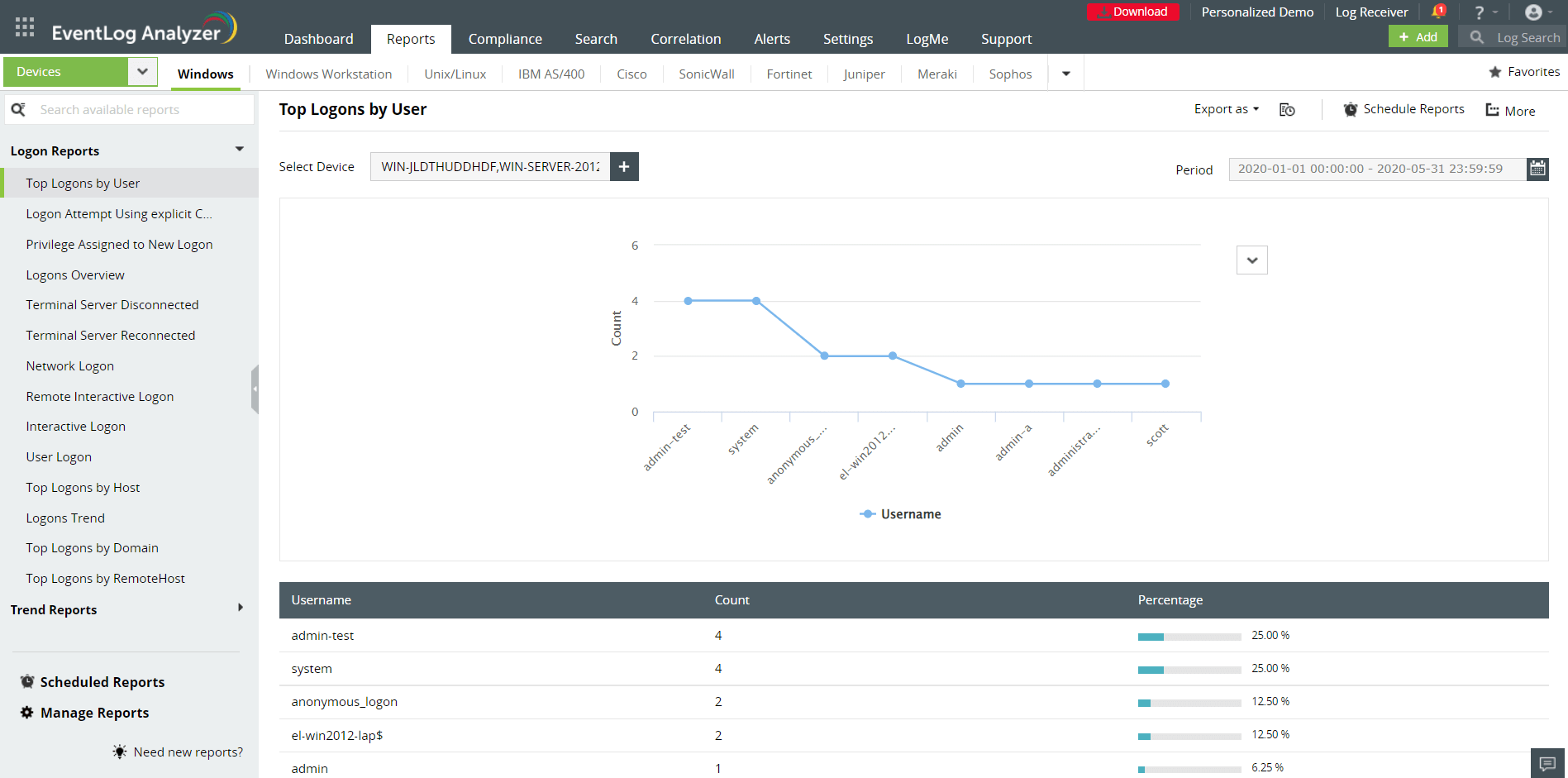

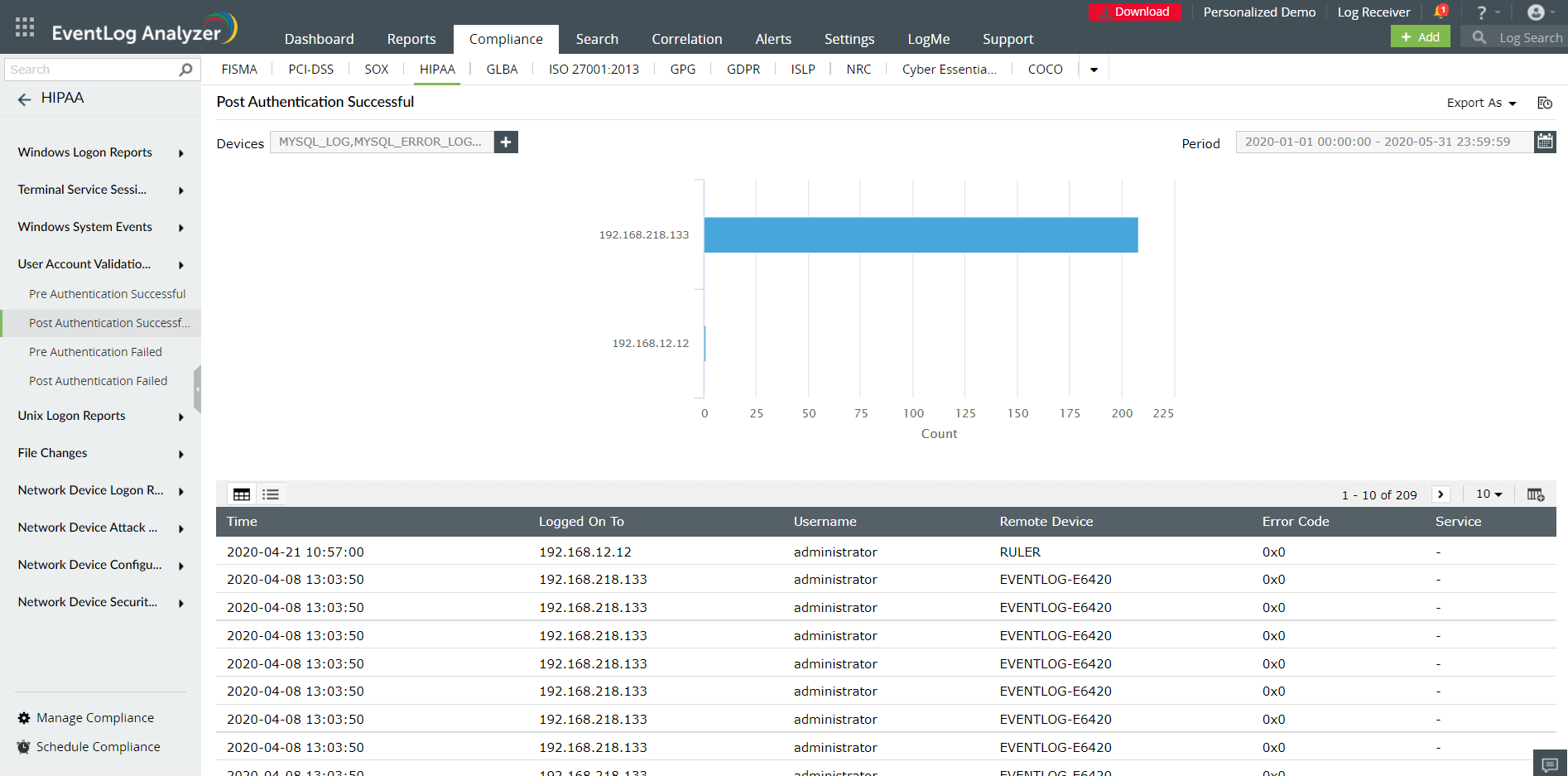

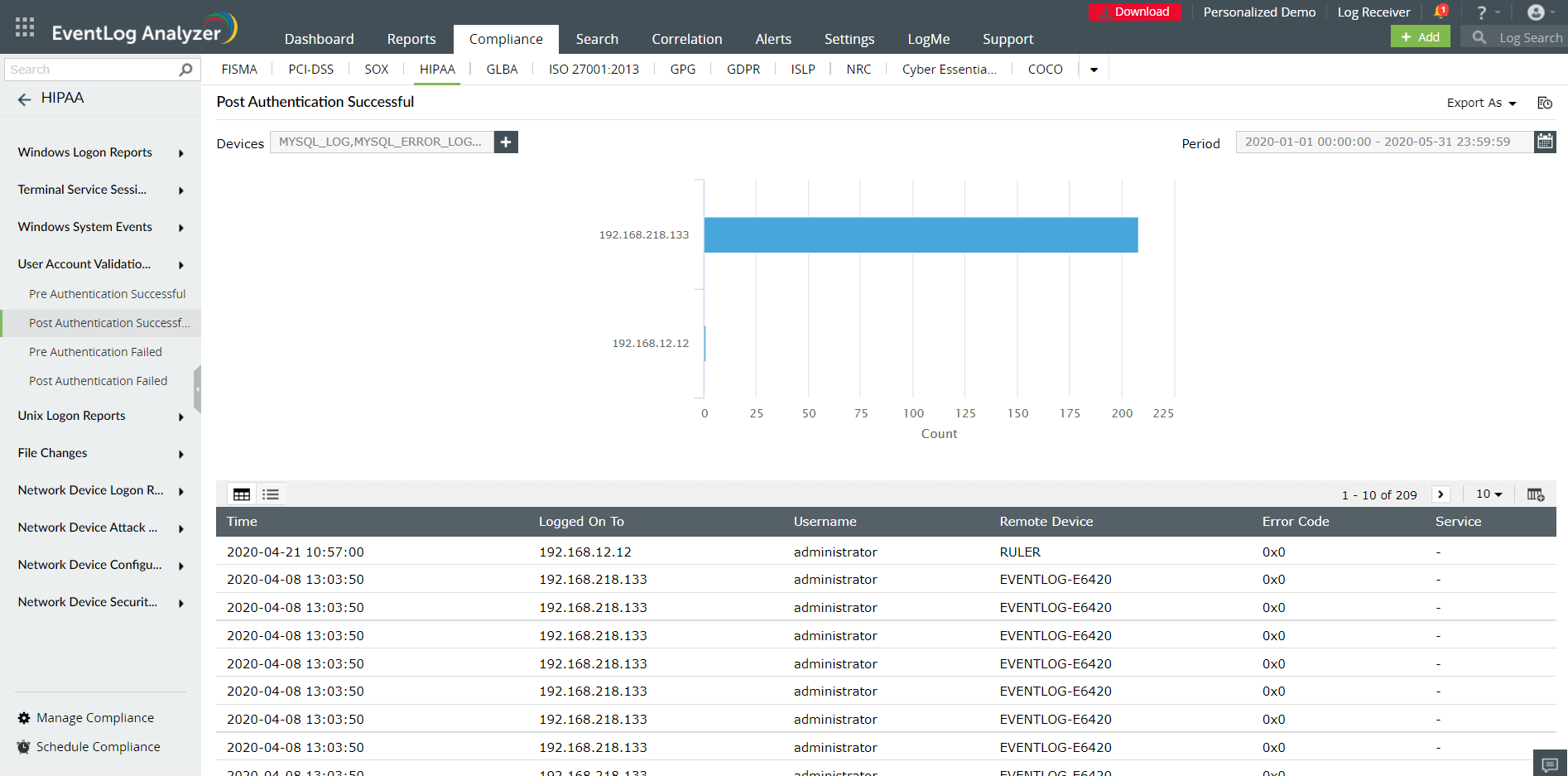

Implementieren Sie Verfahren zur Überwachung von Anmeldeversuchen und melden Sie Unstimmigkeiten und möglichen Missbrauch mit einer umfassenden Log-Management-Lösung. EventLog Analyzer erfüllt die HIPAA-Anforderungen für die An- und Abmeldung mit seinen sofort einsatzbereiten Berichten. Mit diesen Berichten erhalten Sie Details über erfolgreiche oder fehlgeschlagene Anmeldeversuche, Benutzernamen, Datum, Uhrzeit und Gründe für Ereignisse, den Status von Terminalserversitzungen und vieles mehr. Die Überwachung dieser Aktivitäten in Echtzeit ist auch eine proaktive Maßnahme, um Einbruchsversuche bereits in der Phase des Eindringens abzuschwächen.

Erfüllen Sie die HIPAA-Klausel zur Validierung von Benutzerkonten, die die Implementierung von Verfahren zur Überwachung der Autorisierung und Kontrolle von Benutzerkonten mit Zugang zu vertraulichen Gesundheitsinformationen von Patienten vorschreibt. EventLog Analyzer prüft erfolgreiche und erfolglose Anmeldeereignisse für Benutzerkonten, die bei der Authentifizierung eines Domänenbenutzerkontos auf einem Domänencontroller erzeugt werden. Die Berichte zur Benutzerkontovalidierung geben Ihnen detaillierte Einblicke in den Status vor und nach der Authentifizierung.

Erfüllen Sie die HIPAA-Validierungsklausel für Benutzerkonten

| HIPAA-Konformität | EventLog Analyzer Berichte |

|---|---|

| Abschnitt 164.306 (a) (1) "Die Vertraulichkeit, Integrität und Verfügbarkeit aller elektronischen geschützten Gesundheitsinformationen sicherstellen, die die betroffene Einrichtung oder der Geschäftspartner erstellt, empfängt, aufbewahrt oder überträgt." |

|

| Abschnitt 164.306 (a) (1) (i) "Richtlinien und Verfahren zur Verhinderung, Erkennung, Eindämmung und Korrektur von Sicherheitsverstößen umsetzen." |

|

| Abschnitt 164.308 (a) (1) (ii) (D) "Implementieren Sie Verfahren zur regelmäßigen Überprüfung von Aufzeichnungen über die Aktivität von Informationssystemen, wie z. B. Auditprotokolle, Zugriffsberichte und Berichte zur Verfolgung von Sicherheitsvorfällen." |

|

| Abschnitt 164.308 (a) (3) (ii) (A) "Verfahren für die Autorisierung und/oder Beaufsichtigung von Mitarbeitern, die mit elektronischen geschützten Gesundheitsinformationen arbeiten oder sich an Orten befinden, an denen diese zugänglich sein könnten." |

|

| Abschnitt 164.308 (a) (4) (ii) (B) "Richtlinien und Verfahren für die Gewährung des Zugangs zu elektronischen geschützten Gesundheitsinformationen, zum Beispiel durch den Zugang zu einer Arbeitsstation, einer Transaktion, einem Programm, einem Prozess oder einem anderen Mechanismus." |

|

| Abschnitt 164.308 (a) (5) (ii) (C) "Verfahren zur Überwachung von Anmeldeversuchen und zur Meldung von Unstimmigkeiten." |

|

| Abschnitt 164.308 (a) (6) (ii) "Identifizierung von und Reaktion auf vermutete oder bekannte Sicherheitsvorfälle; Entschärfung von Sicherheitsvorfällen und deren Ergebnisse, soweit dies praktikabel ist, und deren Dokumentation." |

|

| Abschnitt 164.308 (a) (7) (i) "Richtlinien und Verfahren für die Reaktion auf einen Notfall oder ein anderes Ereignis, das Systeme beschädigt, die elektronische geschützte Gesundheitsinformationen enthalten." |

|

Erkennen Sie Netzwerkanomalien und verfolgen Sie Sicherheitsbedrohungen mit einer leistungsstarken Korrelations-Engine, die über 30 vordefinierte Korrelationsregeln und einen Drag-and-Drop-Regelersteller verfügt.

Überprüfen Sie jede Einheit in Ihrem Netzwerk und verschaffen Sie sich einen detaillierten Überblick über die Vorgänge im Netzwerk in Form von intuitiven Dashboards und Berichten.

Weisen Sie Tickets in einer externen Helpdesk-Konsole für Sicherheitsereignisse von Interesse zu, um die Lösung von Vorfällen zu beschleunigen.

Erkennen Sie bösartige IP-Adressen, URLs oder Domain-Interaktionen mit der integrierten globalen IP Threat Intelligence-Datenbank und dem STIX/FEED-Prozessor.

Der Health Insurance Portability and Accountability Act von 1996 (HIPAA) ist ein Bundesgesetz, das die Bewegung und Kontinuität des Krankenversicherungsschutzes auf dem Einzel- und Gruppenmarkt verbessern soll.

Titel I des HIPAA erfüllt die Anforderungen: HIPAA gewährleistet den Krankenversicherungsschutz für Arbeitnehmer und ihre Familien, wenn es zu einem Wechsel oder Verlust des Arbeitsplatzes kommt.

Titel II der HIPAA-Regelung: Dieser Abschnitt, der auch als Bestimmungen zur Verwaltungsvereinfachung (AS) bekannt ist, fördert den elektronischen Austausch von Gesundheitsinformationen. Diese Bestimmungen umreißen die Standards und Richtlinien für den Schutz von personenbezogenen Daten, die von Gesundheitseinrichtungen verwaltet werden. Sie schreiben auch die Festlegung von Standards für elektronische Transaktionen im Gesundheitswesen und nationale Kennungen für Anbieter, Krankenversicherungen und Arbeitgeber vor.

Die Omnibus-Regel: Die Omnibus-Regel definiert Datenschutz- und Sicherheitsanforderungen für Gesundheitsdienstleister, Krankenversicherungspläne und andere Einrichtungen, die Krankenversicherungsansprüche bearbeiten. Sie umfasst auch Anforderungen an Geschäftspartner dieser Einrichtungen, die Zugang zu geschützten Gesundheitsinformationen haben.

Der HIPAA dient dem Schutz der vertraulichen Gesundheitsdaten von Patienten. Dazu gehören alle individuell identifizierbaren Gesundheitsdaten wie Testergebnisse, Krankengeschichte, Versicherungsdaten, demografische Daten und andere Details, die sich auf einen Patienten und seine Gesundheitsdienste beziehen.

EventLog Analyzer ist eine einheitliche Log-Management-Lösung, die das Sammeln und Parsen, Analysieren, Korrelieren und Archivieren der Log-Daten Ihres Netzwerks automatisiert. Die Lösung macht einen Sinn aus den Netzwerkaktivitäten und stellt sie in Form von intuitiven Dashboards und Berichten dar. Die detaillierten Auditing-Funktionen von EventLog Analyzer erfüllen IT-Compliance-Vorgaben wie HIPAA, indem sie den Zugriff auf sensible Objekte, das Verhalten von Benutzerkonten, Anmelde- und Abmeldevorgänge und vieles mehr überwachen. Sie können auch sofortige Warnmeldungen erhalten, wenn ein Verstoß gegen die Compliance im Netzwerk festgestellt wird. Die ausführlichen Berichte der Lösung vereinfachen das Compliance-Management.

EventLog Analyzer unterstützt auch andere gängige Compliance- Vorschriften.

Es gibt drei Hauptregeln, die den Kern des HIPAA bilden:

Weitere Informationen hierzu finden Sie in unserem Leitfaden zur Einhaltung des HIPAA.

Der HIPAA schützt alle persönlich identifizierbaren Gesundheitsdaten, die von einer betroffenen Einrichtung oder deren Geschäftspartner gespeichert oder ausgetauscht werden, unabhängig vom Format - elektronisch, auf Papier oder mündlich. Dieser Schutz umfasst:

Der HIPAA stellt sicher, dass PHI mit der größtmöglichen Vertraulichkeit und Sicherheit behandelt werden. Er schützt die Datenschutzrechte der Patienten und ermöglicht gleichzeitig den für eine qualitativ hochwertige Gesundheitsversorgung erforderlichen Fluss von Gesundheitsinformationen.