EventLog Analyzer ist ein Log-Management-Tool mit einem speziellen Modul für das Compliance-Management. Dieses Modul bietet vorgefertigte Berichte für die Einhaltung verschiedener IT-Mandate, einschließlich des ISLP. Um ISLP-Audits zu vereinfachen, hat EventLog Analyzer vordefinierte Berichte, die unter den verschiedenen Artikeln der Verordnung aufgelistet sind.

EventLog Analyzer erstellt vordefinierte Compliance-Berichte für Vorschriften wie GDPR, FISMA, PCI DSS, ISLP usw., indem er Windows-Ereignisprotokolle und Syslogs aus Ihrer Netzwerkinfrastruktur sammelt, untersucht und archiviert. Die Lösung erstellt diese Berichte durch die Überwachung Ihrer Netzwerkumgebung in Echtzeit. Sie hilft auch dabei, Protokolldaten für einen bestimmten Zeitraum aufzubewahren und zu archivieren, so dass Sie forensische Analysen an den archivierten Protokollen durchführen, Datendiebstähle untersuchen und Netzwerkeindringlinge überwachen können.

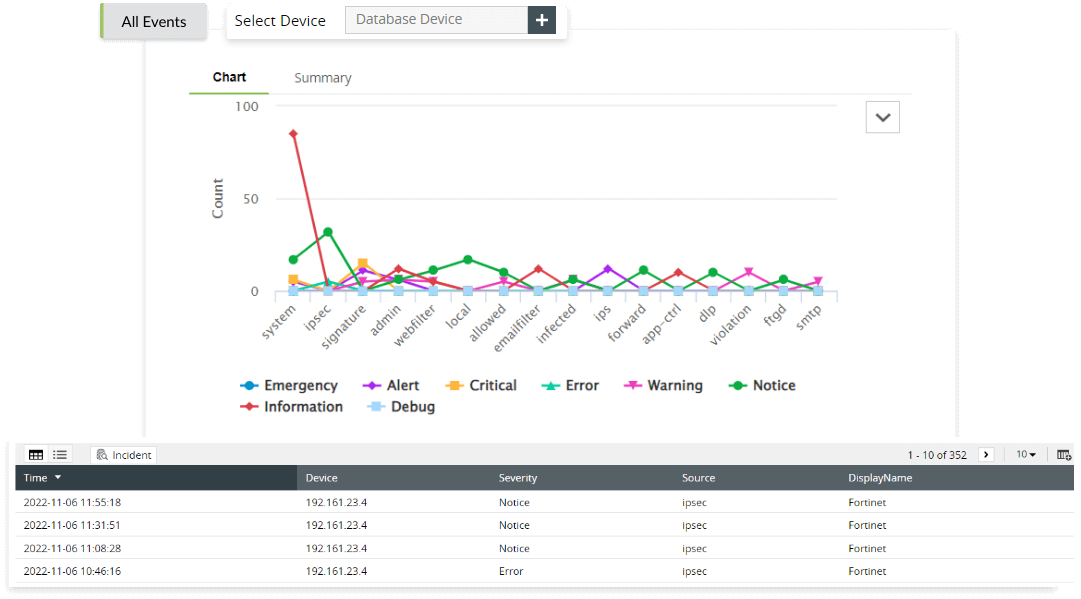

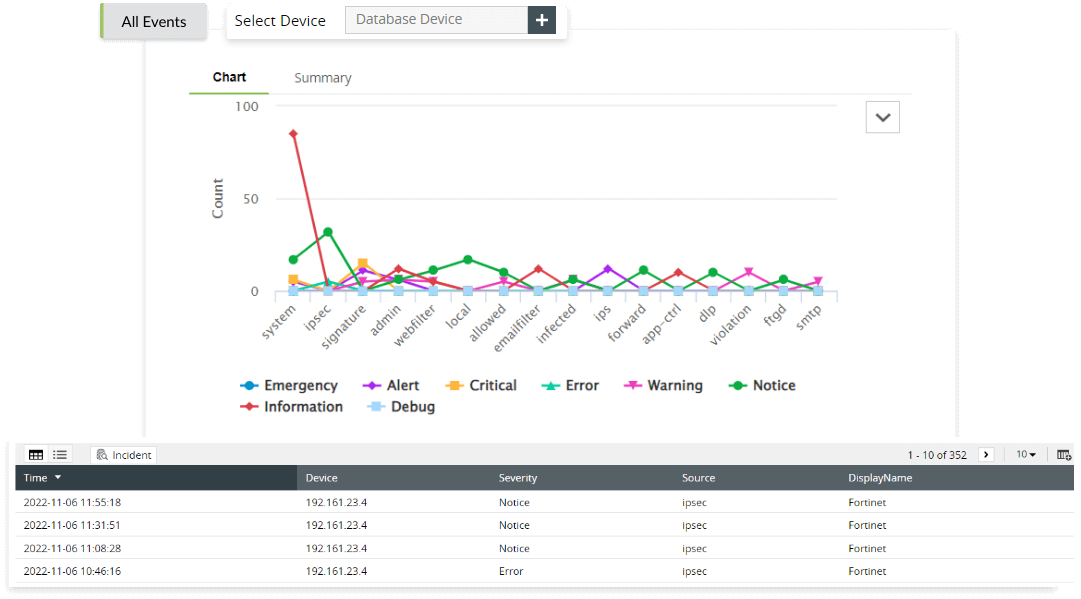

EventLog Analyzer führt ein komplettes Firewall Protokollmanagement und eine Analyse durch, die hilft, jegliche Sicherheitsbedrohungen innerhalb des Systems zu entdecken. Die Software verfügt über vordefinierte Berichte, die Einblicke in Verkehrsdetails, Sicherheitsangriffe, VPN-Anmelde- und Abmeldetrends, Benutzeranmeldungen, fehlgeschlagene Anmeldungen und Firewall-Regeländerungen bieten. Mit diesen Details können Sicherheitsadministratoren abnormalen Datenverkehr aus bösartigen Quellen erkennen und verhindern, dass Bedrohungsakteure Zugang zum Netzwerk erhalten. Mit Hilfe der Firewall-Protokollüberwachungsfunktion können Unternehmen die Protokolle von Fortinet- und FortiGate-Firewalls, SonicWall-Firewalls, Palo Alto Networks-Firewalls und Huawei-Firewalls überprüfen, um den ein- und ausgehenden Datenverkehr zu überwachen und Ihr Netzwerk vor Firewall-basierten Cyberangriffen zu schützen (gemäß ISLP-Artikel 20.2, 20.3, 20.10).

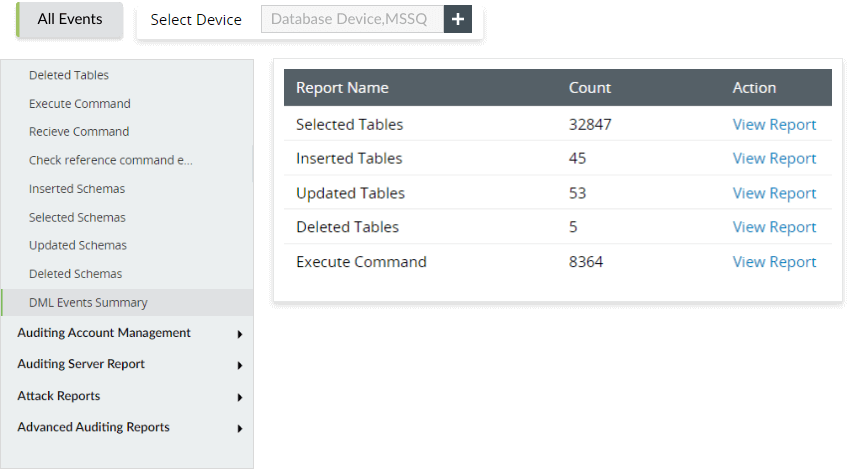

Die Überwachung von Anwendungsprotokollen ist eine wichtige Funktion von EventLog Analyzer, da sie alle Anwendungsprotokolle sammelt, analysiert und korreliert und Einblicke in Netzwerkereignisse gewährt. Es vereinfacht auch das Datenbank-Auditing und überwacht Datenbankanwendungen wie MS SQL, MYSQL, Oracle, IBM DB2 und PostgreSQL. Die Lösung führt auch ein gründliches Protokoll aller Änderungen der Datenmanipulationssprache (DML) und der Datendefinitionssprache (DDL) sowie des Datenbankzugriffs, einschließlich der Frage, wer auf die Datenbank zugegriffen hat, welche Operationen durchgeführt wurden und den Zeitstempel jeder Aktivität (gemäß ISLP Artikel 12, 13, 19.3, 30.4, 30.6, 20.5).

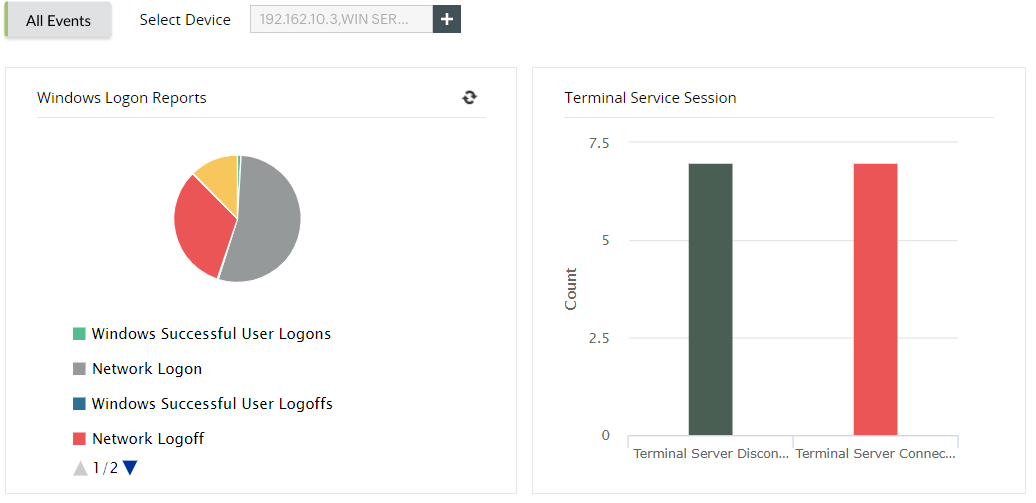

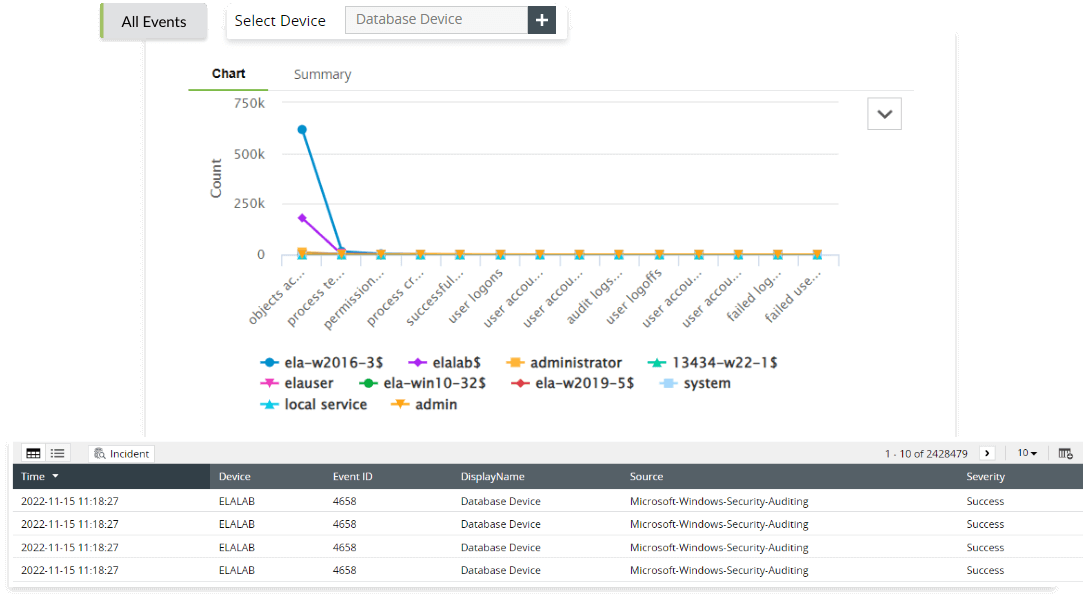

Die Überwachung von Benutzersitzungen durch die Lösung bietet einen umfassenden Überblick über alle Benutzeraktivitäten und hilft bei der Echtzeit-Erkennung verdächtiger Benutzer. Sie hilft dabei, den unerwünschten Zugriff verdächtiger Benutzer auf Ihre wichtigen Netzwerkressourcen einzuschränken. EventLog Analyzer erstellt auch Berichte über die Überwachung von privilegierten Benutzern und Audits, indem er die Aktivitäten von privilegierten Benutzern verfolgt (gemäß ISLP Artikel 16.3, 18.1, 19.3, 30.6).

EventLog Analyzer führt ein komplettes Firewall Protokollmanagement und eine Analyse durch, die hilft, jegliche Sicherheitsbedrohungen innerhalb des Systems zu entdecken. Die Software verfügt über vordefinierte Berichte, die Einblicke in Verkehrsdetails, Sicherheitsangriffe, VPN-Anmelde- und Abmeldetrends, Benutzeranmeldungen, fehlgeschlagene Anmeldungen und Firewall-Regeländerungen bieten. Mit diesen Details können Sicherheitsadministratoren abnormalen Datenverkehr aus bösartigen Quellen erkennen und verhindern, dass Bedrohungsakteure Zugang zum Netzwerk erhalten. Mit Hilfe der Firewall-Protokollüberwachungsfunktion können Unternehmen die Protokolle von Fortinet- und FortiGate-Firewalls, SonicWall-Firewalls, Palo Alto Networks-Firewalls und Huawei-Firewalls überprüfen, um den ein- und ausgehenden Datenverkehr zu überwachen und Ihr Netzwerk vor Firewall-basierten Cyberangriffen zu schützen (gemäß ISLP-Artikel 20.2, 20.3, 20.10).

| Artikel | Konformitätsaspekt | Berichte |

|---|---|---|

| 16.3, 13.6 | Anmeldungen |

|

| 12, 13, 19.3, 30.4, 30.6, 20.5 | Objektzugriffe |

|

| 16.3, 18.1, 19.3, 30.6 | Benutzerzugriffe |

|

| 16.3, 18.1, 19.3, 30.6 | Richtlinienänderungen |

|

| 20.2, 20.3 | Firewall-Anmeldungen |

|

| 20.2, 20.3, 20.10 | Firewall-Angriffe |

|

| 20.2, 20.3, 20.10 | Firewall-Angriffe |

|

| 18.1, 20.1, 20.3 | Firewall-Konfigurationen |

|

| 16.3, 30.6 | Kontoanmeldung |

|

| 18.1 | Kontoverwaltung |

|

| 12, 13, 19.3, 30.4, 30.6, 20.5 | Microsoft SQL/Oracle DDL-Änderungen |

|

| 12, 13, 19.3, 30.4, 30.6, 20.5 | Microsoft SQL/Oracle DML Änderungen |

|

| 12, 13, 19.3, 30.4, 30.6, 20.5 | Microsoft SQL/Oracle Sicherheitsänderungen |

|

| 12, 13, 19.3, 30.4, 30.6, 20.5 | Druckerberichte |

|

Überwachen Sie Netzwerkgeräte wie Firewalls, Router und Switches, da diese Geräte IT-Administratoren dabei helfen, Eindringlinge zu erkennen und abzuschwächen, Betriebsprobleme zu beheben und das Netzwerk vor Angreifern zu schützen. EventLog Analyzer sammelt, analysiert, korreliert, sucht und speichert Protokolle von allen Netzwerkgeräten auf sichere Weise.

Erfahren Sie mehrDie Software verfügt über eine leistungsstarke Korrelations-Engine, die Ihnen hilft, Angriffsmuster in Ihrem Netzwerk zu erkennen. Sie erkennt Muster in den Protokollen verschiedener Netzwerkeinheiten, die auf mögliche Angriffe hindeuten, und benachrichtigt Sie umgehend über die Bedrohung.

Mithilfe von Druckserverberichten können Unternehmen alle Aktivitäten auf dem Druckserver verfolgen und verdächtige Muster in den Druckgewohnheiten der Mitarbeiter erkennen (gemäß ISLP Artikel 12, 13, 19.3, 30.4, 30.6, 20.5).

Erfahren Sie mehrAntizipieren und identifizieren Sie mögliche Sicherheitsrisiken und binden Sie dabei nahtlos externe Bedrohungsdatenquellen (STIX, TAXII und AlienVault OTX) ein, um sofortige Daten über potenzielle Bedrohungen zu erhalten. Mit diesen Funktionen können Sie proaktiv auf sich entwickelnde Bedrohungen reagieren und effektiv vorgehen.

Die digitalen Daten, die ein Unternehmen sammelt und verarbeitet, spielen eine entscheidende Rolle für sein Geschäft. Deshalb können sich Unternehmen keine Datenkompromittierung leisten, insbesondere nicht bei den Daten ihrer Kunden. Eine Möglichkeit, um sicherzustellen, dass geeignete Maßnahmen zur Abwehr von Angriffen auf die Netzwerksicherheit getroffen werden, ist die Einhaltung von IT-Vorschriften.

Im Rahmen der ISLP-Compliance sollte ein spezieller Ausschuss in regelmäßigen Abständen die Sicherheitsmaßnahmen überprüfen, die Sie zum Schutz der Informationen und Informationssysteme in Ihrem Unternehmen eingeführt haben. Da die ISLP eine Reihe von Abschnitten umfasst und eine Vielzahl von Aspekten abdeckt, kann die Einhaltung dieser Verordnung ohne die richtigen Werkzeuge eine Herausforderung darstellen.