So lässt sich Single-Sign-On (SSO) für ServiceNow konfigurieren

ManageEngine ADSelfService Plus unterstützt den AD-basierten SSO für ServiceNow und andere SAML-fähige Anwendungen. Nach der Aktivierung von ServiceNow SSO in ADSelfService Plus müssen sich Benutzer nur noch mit ihren AD-Zugangsdaten beim Windows-Gerät anmelden, um SSO zu verwenden. Sobald sie angemeldet sind, können sich Benutzer mit nur einem Klick und auf sichere Art und Weise bei ServiceNow anmelden, ohne Benutzernamen und Passwort erneut eingeben zu müssen.

Vorteile der Enterprise-SSO

Einfacher Zugriff

Benutzer müssen nicht mehr ständig ihre Passwörter eingeben und werden automatisch bei On-Premise- und Cloud-Anwendungen angemeldet.

Weniger Tickets zur Passwortzurücksetzung

Minimieren Sie die Arbeitslast Ihrer IT-Administratoren, indem Sie Benutzern gestatten, sich mit einem einzigen Satz an Zugangsdaten bei allen Anwendungen anzumelden.

Einfache Implementierung und Bereitstellung

SSO lässt sich für alle oder für bestimmte Benutzer implementieren, basierend auf Domäne, OE oder Gruppenmitgliedschaft.

ServiceNow-SSO-Funktionen von ADSelfService Plus

ADSelfService Plus unterstützt SSO sowohl nach Identitätsanbieter (IdP) oder nach Service-Anbieter (SP) für ServiceNow.

Vom Identitätsanbieter initiierte SSO für ServiceNow: Benutzer müssen sich zunächst beim Endbenutzer-Portal von ADSelfService Plus anmelden und dann im Dashboard „Anwendungen“ auf das ServiceNow-Symbol klicken, um auf ServiceNow zugreifen zu können.

Vom Service-Anbieter initiierte SSO für ServiceNow: Benutzer können über eine URL oder ein Lesezeichen auf die ServiceNow-Domäne zugreifen. Sie werden dann automatisch für die Anmeldung zum ADSelfService-Plus-Portal weitergeleitet. Nach der Anmeldung werden sie automatisch weitergeleitet und beim Portal von ServiceNow angemeldet.

Schritt-für-Schritt-Anleitung zur Konfiguration von ServiceNow SSO

Bevor Sie loslegen

Downloaden und installieren Sie ADSelfService Plus, falls noch nicht geschehen.

Konfigurieren Ihrer AD-Domäne in ADSelfService Plus

Mit ADSelfService Plus können Sie zur Authentifizierung beim SSO die bestehenden Zugangsdaten der AD-Domäne für Benutzer verwenden. Daher müssen Sie zunächst die AD-Domänen in ADSelfService Plus konfigurieren, um SSO für ServiceNow aktivieren zu können.

ADSelfService Plus versucht dann, alle Domänen automatisch hinzuzufügen, die in Ihrem Netzwerk gefunden werden. Wenn Ihre Domänen automatisch hinzugefügt wurden, machen Sie bei Schritt 9 weiter; befolgen Sie ansonsten die Schritte 1–8, um sie von Hand hinzuzufügen.

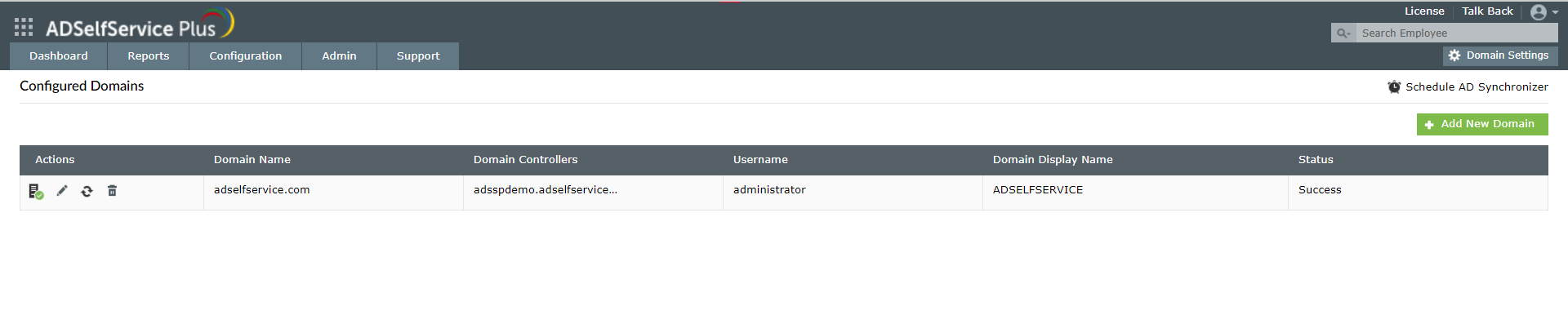

- Starten Sie die Webkonsole von ADSelfService Plus und melden Sie sich mit Admin-Zugangsdaten an.

- Klicken Sie oben rechts in der Anwendung auf den Link Domäneneinstellungen.

- Klicken Sie auf den Link Neue Domäne hinzufügen.

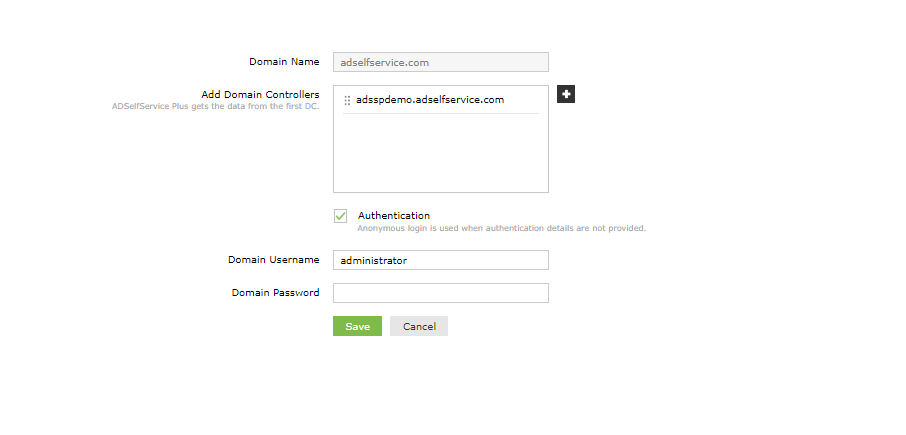

- Geben Sie im Fenster Neue Domäne hinzufügen den Namen der hinzuzufügenden Domäne in das Feld Domänenname ein.

- Klicken Sie im Feld Domänencontroller hinzufügen auf Erkennen. ADSelfService Plus versucht, automatisch die Domänencontroller zu erkennen, die mit der Domäne verknüpft sind.

- Wenn die Domänen nicht automatisch erkannt werden können, geben Sie den Namen des Domänencontrollers in das entsprechende Feld ein und klicken Sie auf Hinzufügen.

- Sie können die Authentifizierungsfelder leer lassen, wenn Sie die Endbenutzer-SB-Funktionen von ADSelfService Plus nicht verwenden möchten.

- Zurück im Fenster Neue Domäne hinzufügen klicken Sie auf Speichern, um das Hinzufügen der AD-Domäne in ADSelfService Plus abzuschließen.

Abrufen der SAML-Details aus ADSelfService Plus

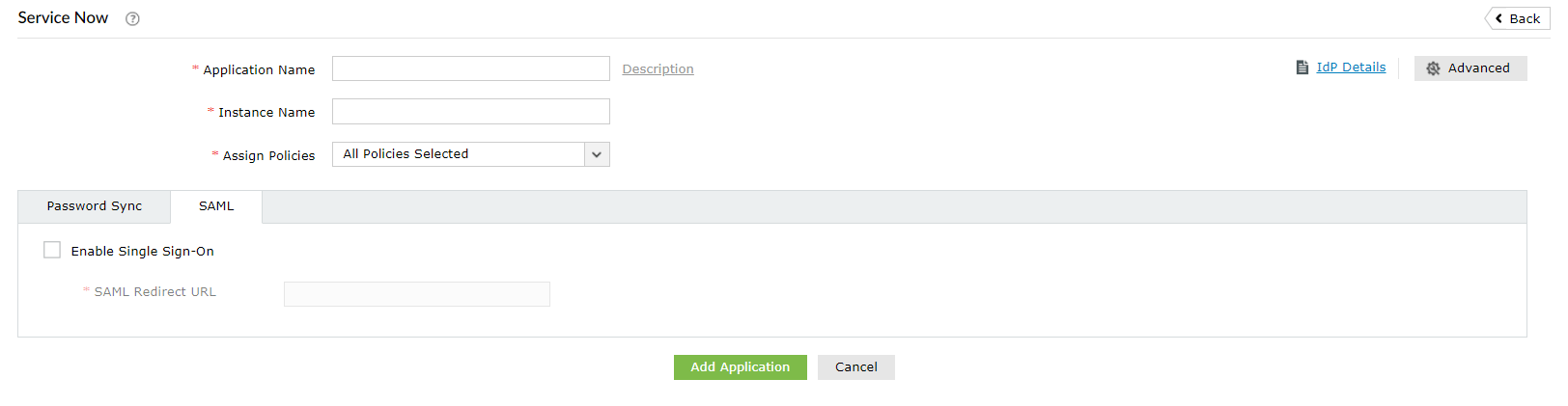

- Wechseln Sie zu Konfiguration →Passwortsynchronisierung/Single-Sign-On → Anwendungen hinzufügen und wählen Sie ServiceNow aus den angezeigten Anwendungen aus.

- Klicken Sie in der oberen rechten Ecke des Bildschirms auf IdP-Details.

- Daraufhin wird ein Popup-Fenster angezeigt. Klicken Sie hier auf IdP-Metadaten herunterladen und speichern Sie die XML-Datei. Öffnen Sie die Datei in einem Texteditor und kopieren Sie den Inhalt.

ServiceNow-SAML-Konfiguration

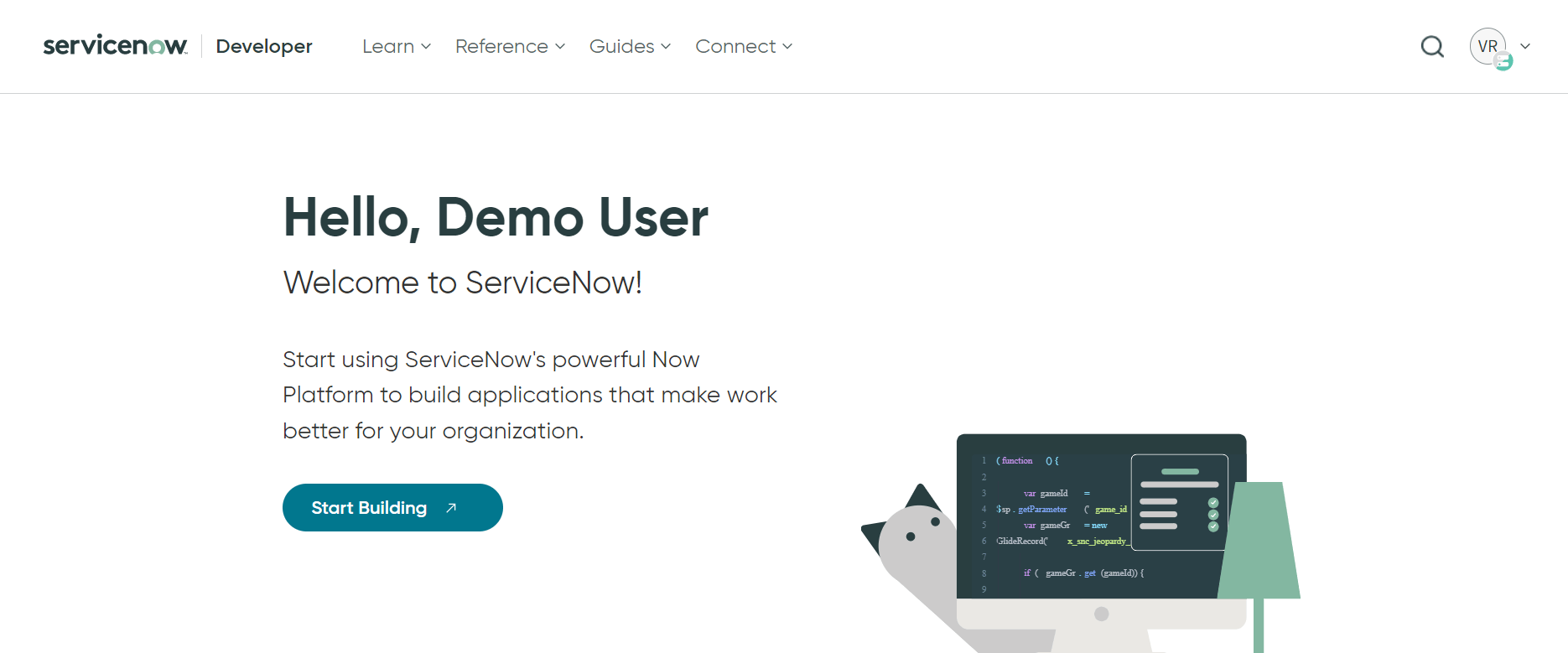

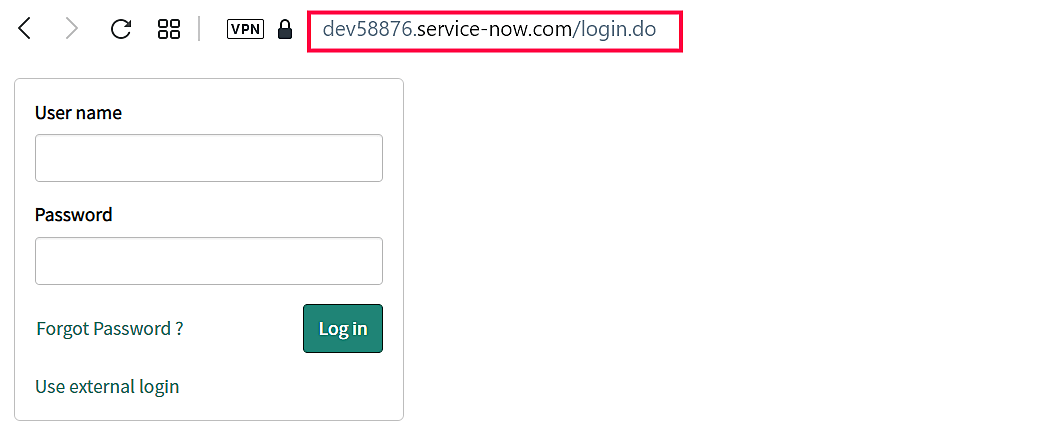

- Melden Sie sich mit Administratorzugangsdaten bei ServiceNow an.

- Klicken Sie auf das Symbol Erstellung beginnen.

- Kopieren Sie die Instanz-URL und melden Sie sich bei Ihrer ServiceNow-Instanz an.

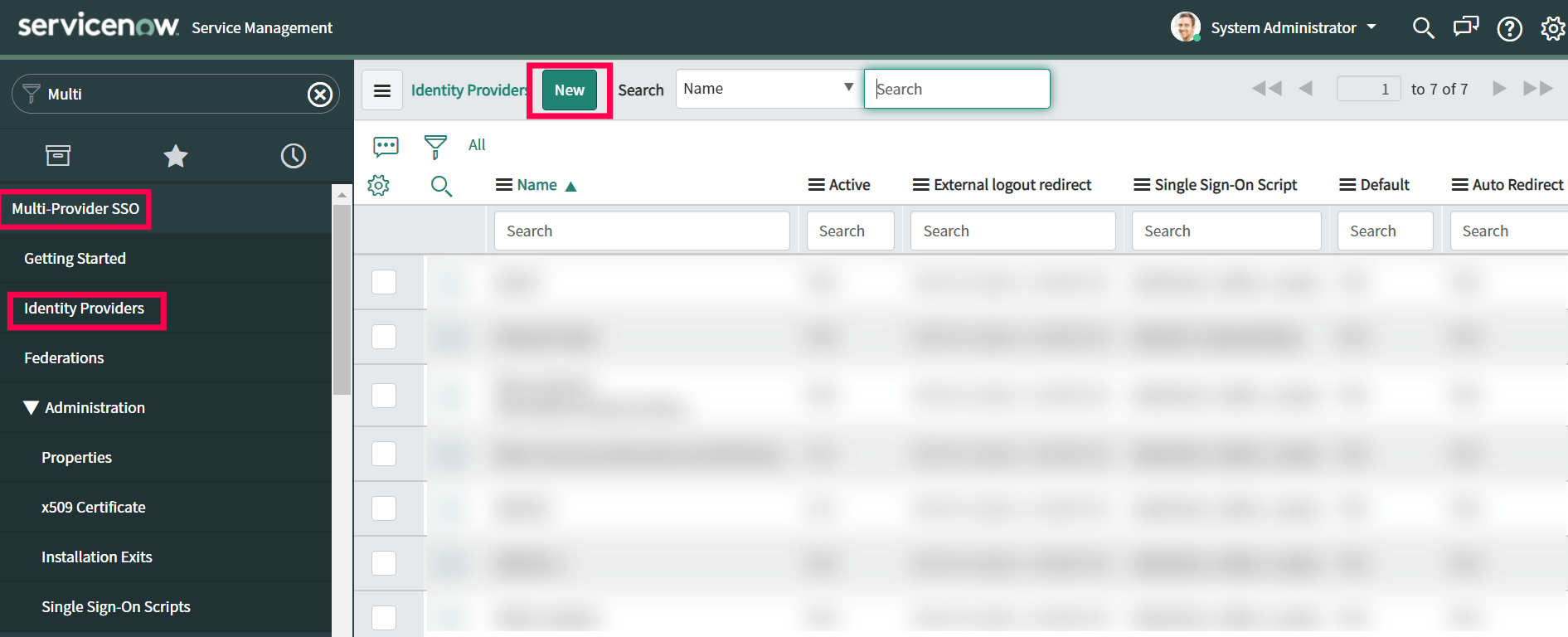

- Navigieren Sie im linken Bereich zu Multi-Anbieter-SSO → Identitätsanbieter und klicken Sie auf Neu.

Hinweis: Wenn das Plugin „Multi-Anbieter-SSO“ in Ihrer Instanz nicht aktiviert ist, befolgen Sie bitte

diese Schritte.

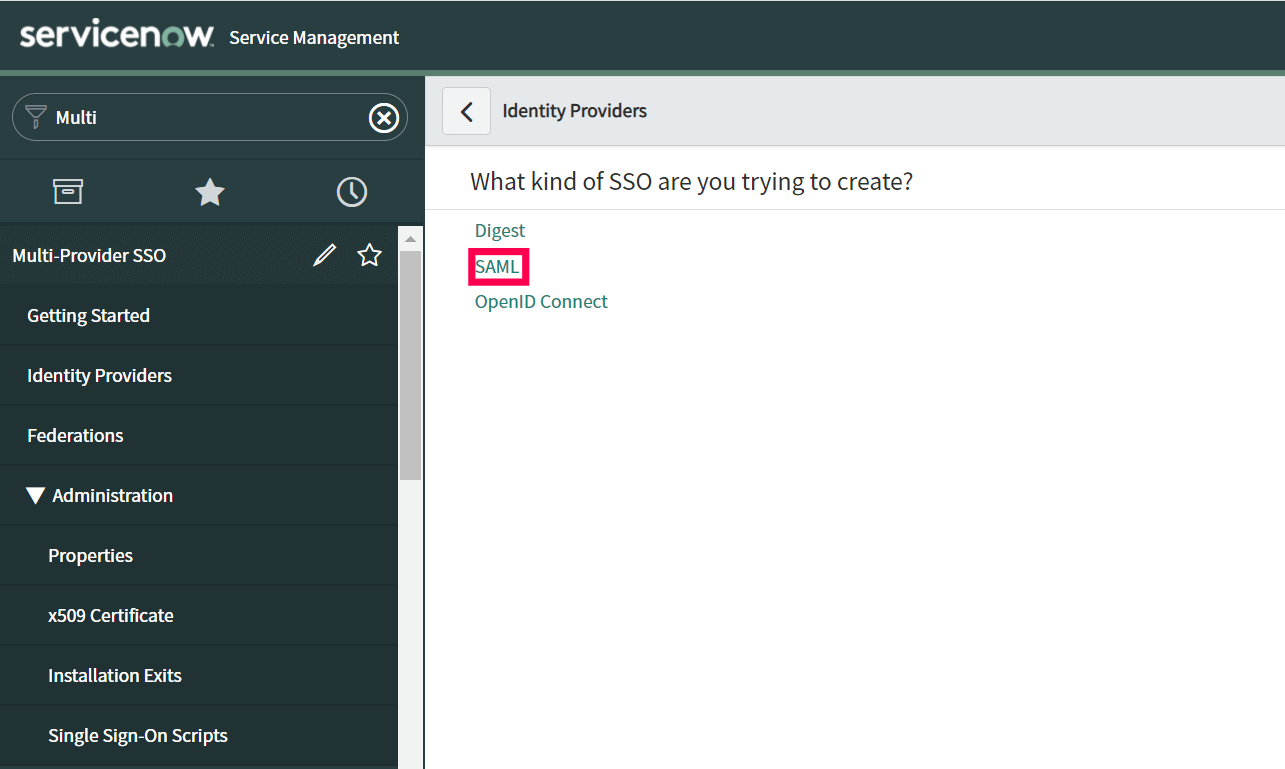

- Im Abschnitt Welche Art von SSO möchten Sie erstellen? wählen Sie die Option SAML aus.

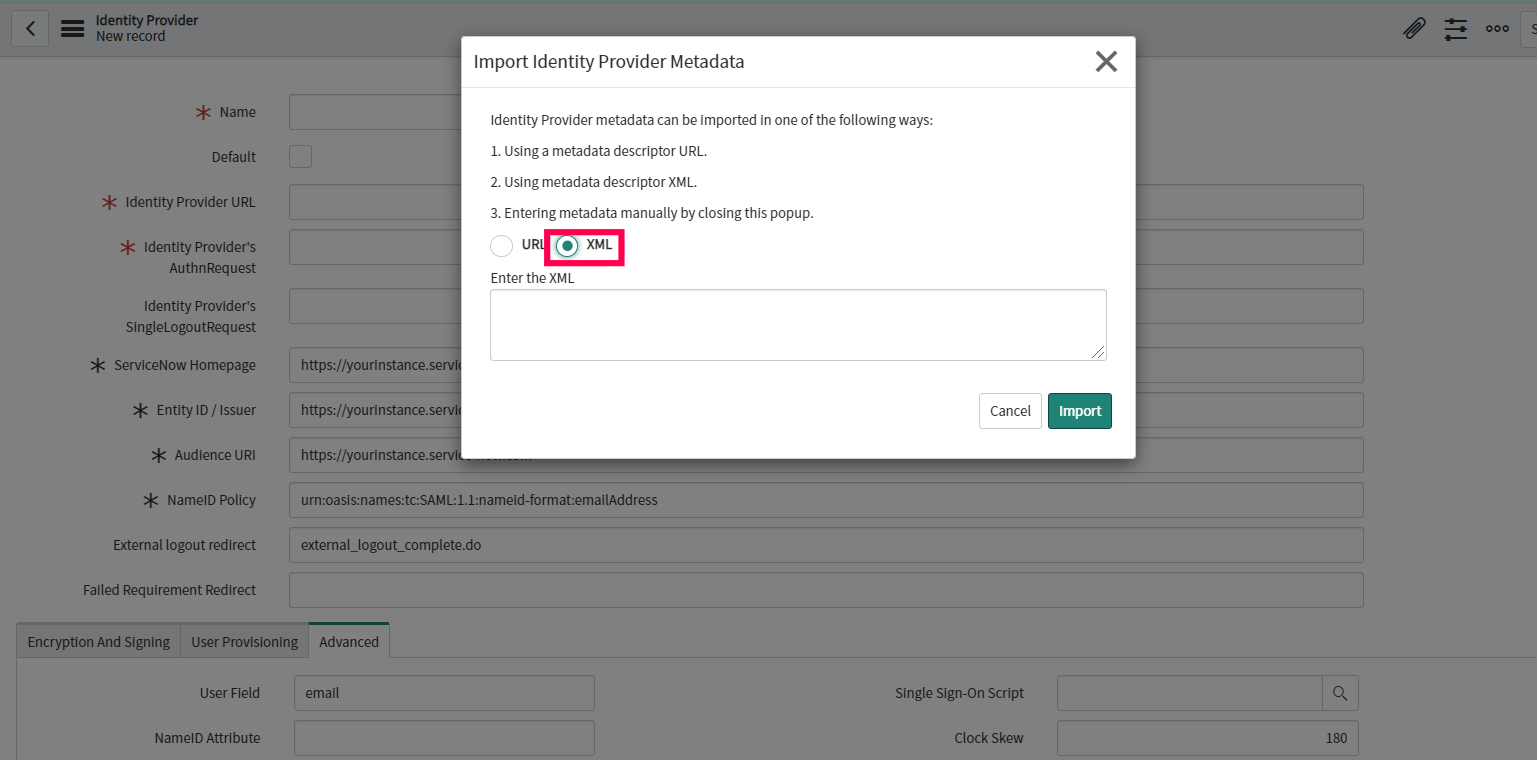

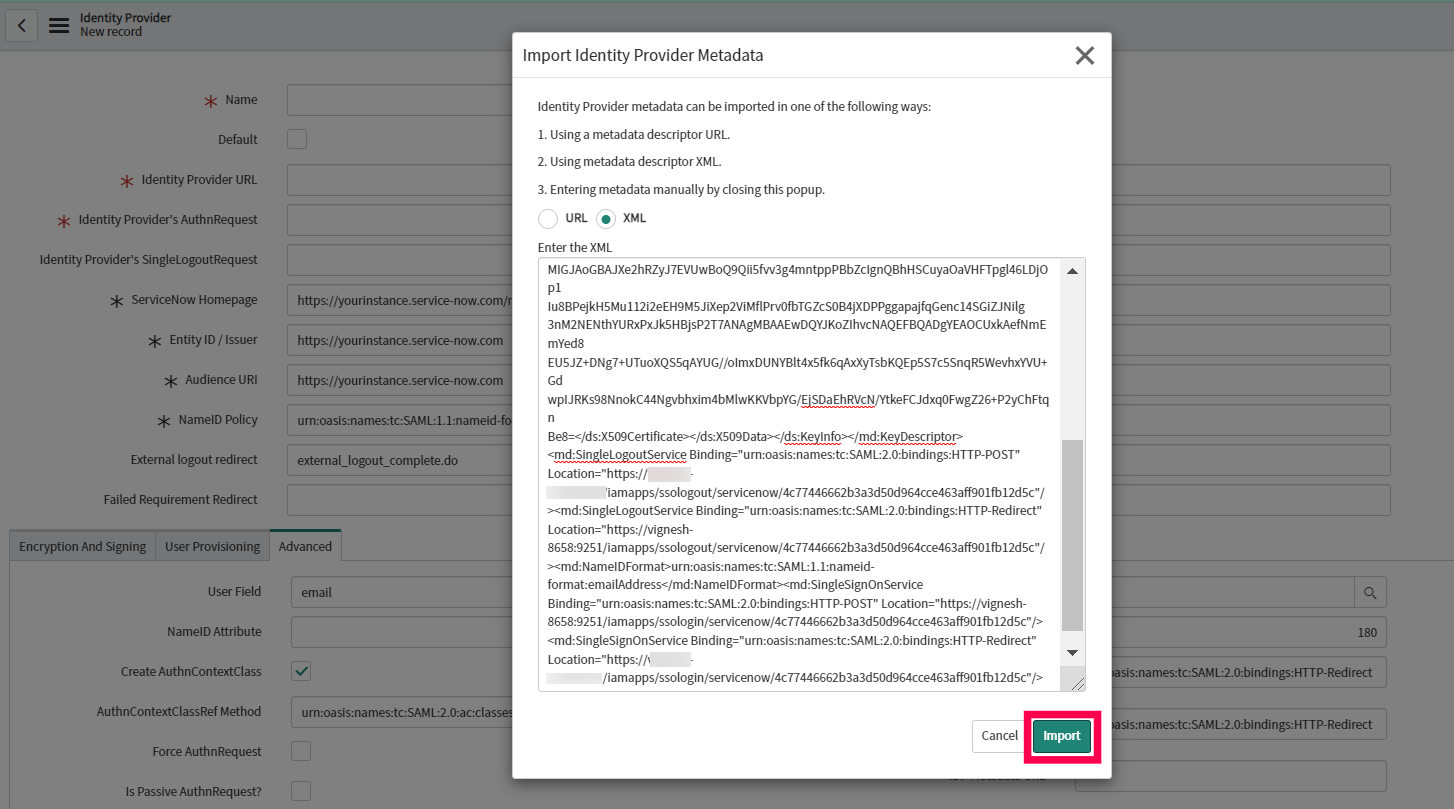

- Wählen Sie im Popup-Fenster Identitätsanbieter-Metadaten importieren die Option „XML“ aus und fügen Sie den Inhalt der XML-Datei ein, den Sie in Schritt 11 kopiert hatten.

- Klicken Sie auf Importieren.

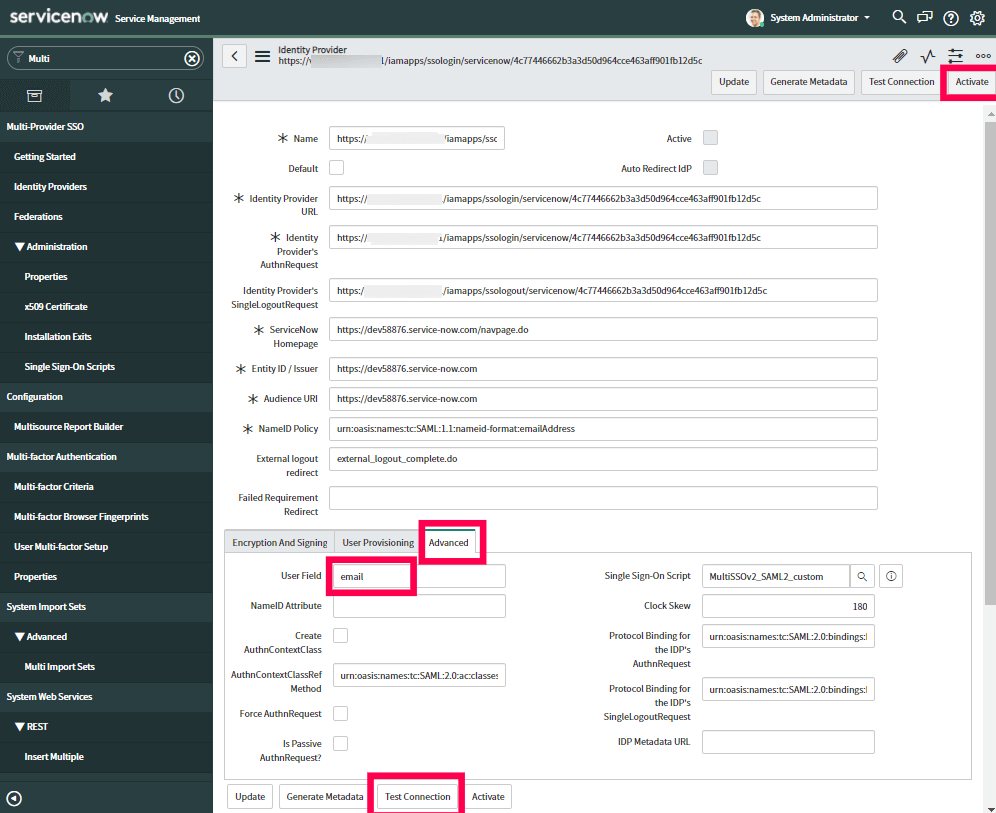

- Alle erforderlichen Felder werden automatisch ausgefüllt. Scrollen Sei nach unten und klicken Sei auf die Registerkarte Erweitert. Achten Sie darauf, im Feld Benutzer den Wert „email“ einzugeben.

- Klicken Sie auf Verbindung testen. Sie werden aufgefordert, sich bei ADSelfService Plus anzumelden.

- Nach erfolgreicher Verbindung klicken Sie auf Aktivieren.

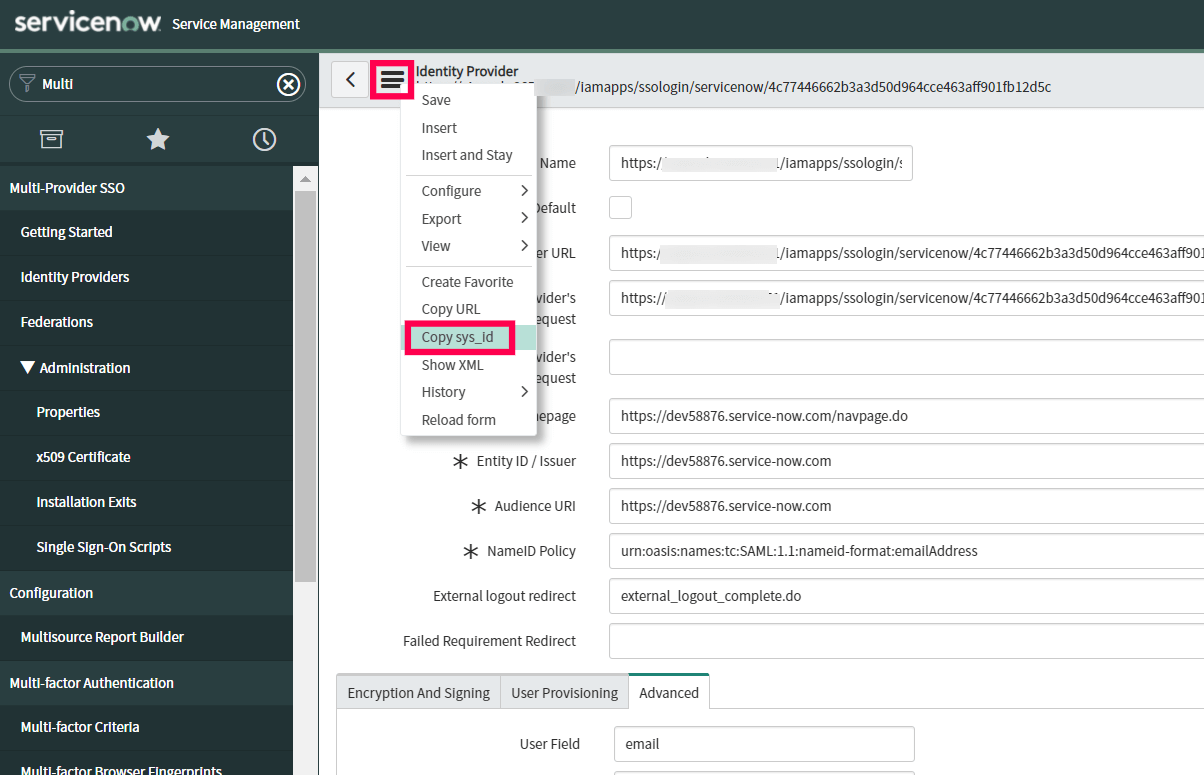

- Klicken Sie nun auf das Symbol Zusätzliche Aktionen im Titelmenü „Identitätsanbieter“ und wählen Sie „sys_id kopieren“ aus. Fügen Sie den Wert in eine Notiz ein und bewahren Sie diese gut auf.

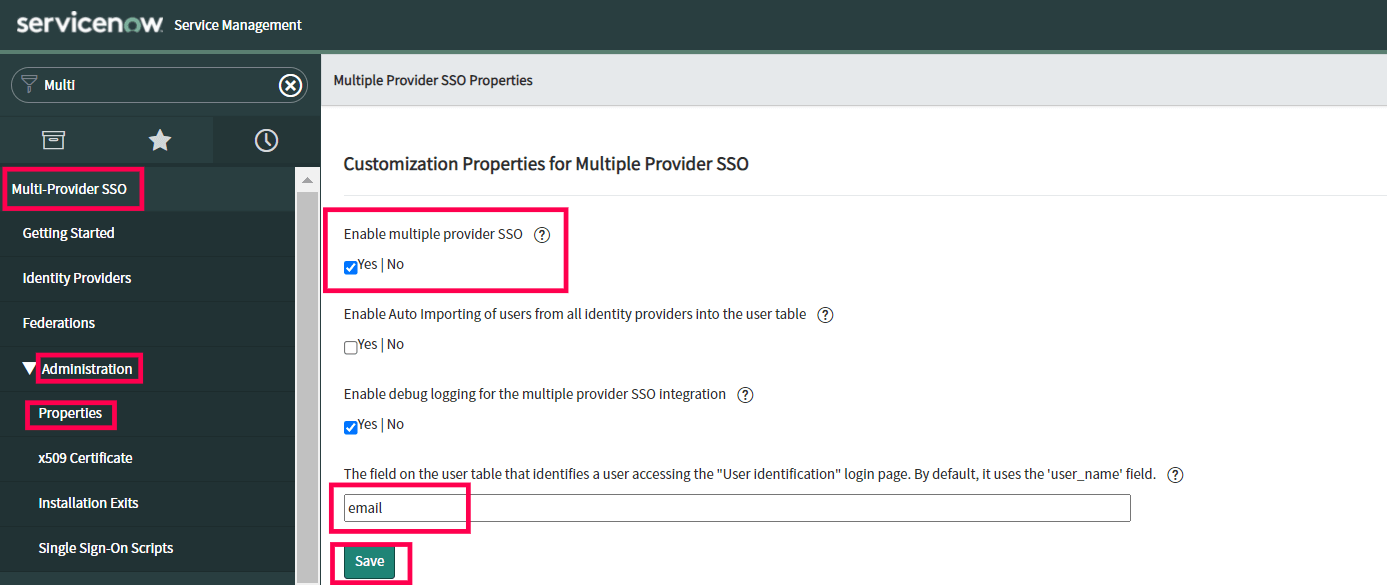

- Wechseln Sie im linken Bereich zu Multi-Anbieter-SSO → Administration → Eigenschaften.

- Sorgen Sie dafür, dass Multi-Anbieter-SSO aktiviert ist.

- Ändern Sie im Feld für die Benutzeridentifikation den Wert von „user_name“ auf email.

- Klicken Sie auf Speichern.

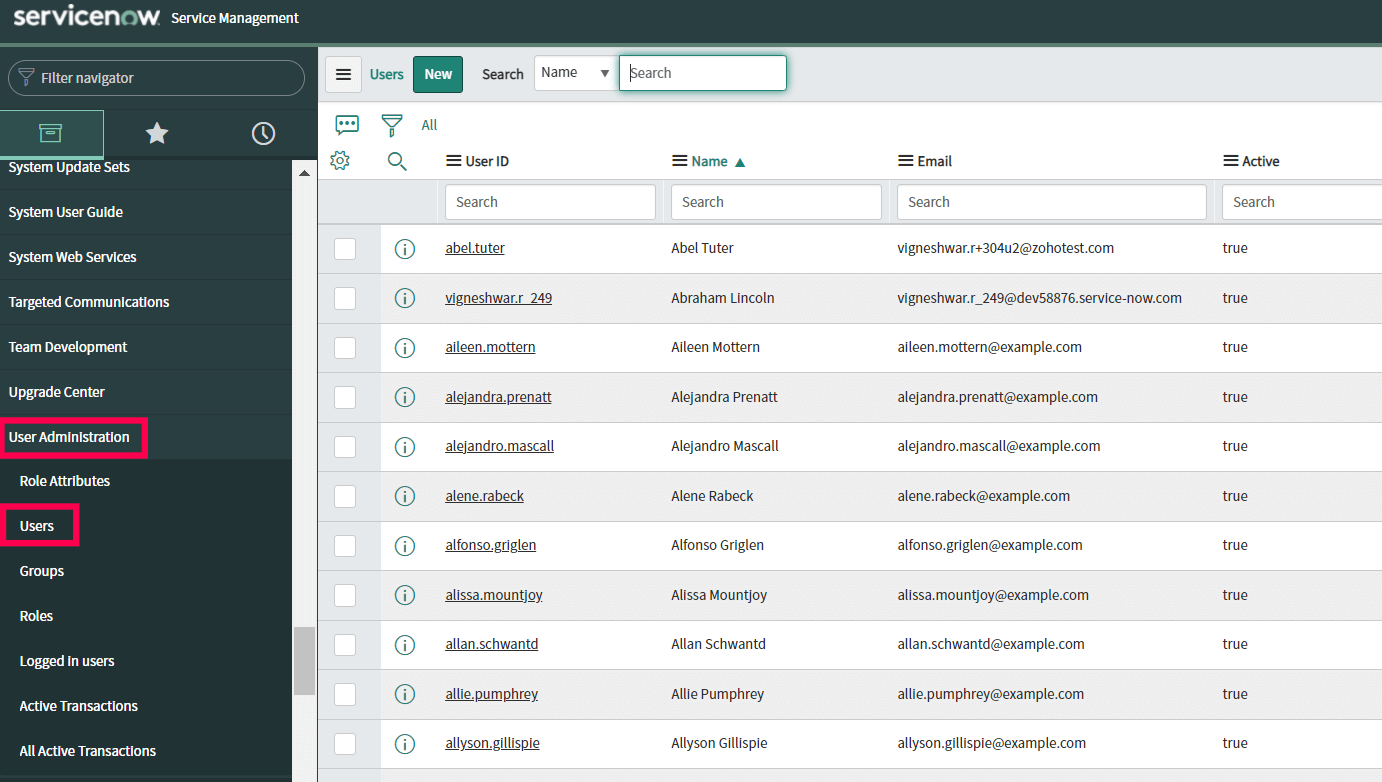

- Wechseln Sie im linken Bereich zu Benutzer-Administration → Benutzer.

- Wählen Sie einen Benutzer aus,, für den Sie SSO aktivieren möchten, und klicken Sie auf seinen/ihren Benutzernamen.

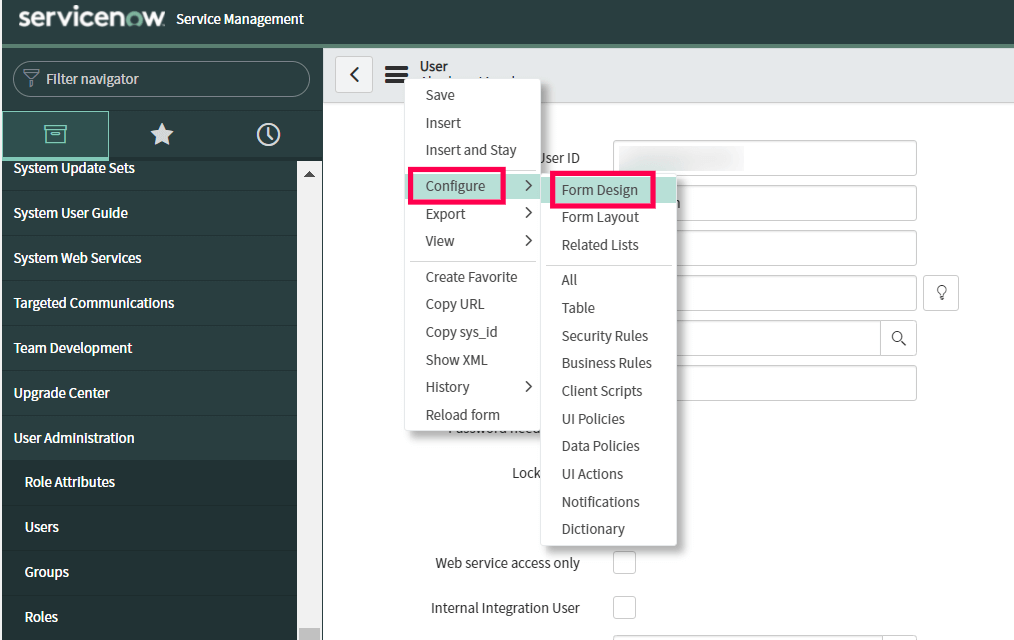

- Klicken Sie jetzt auf das Symbol Zusätzliche Aktionen und wählen Sie Konfigurieren → Formulardesign aus.

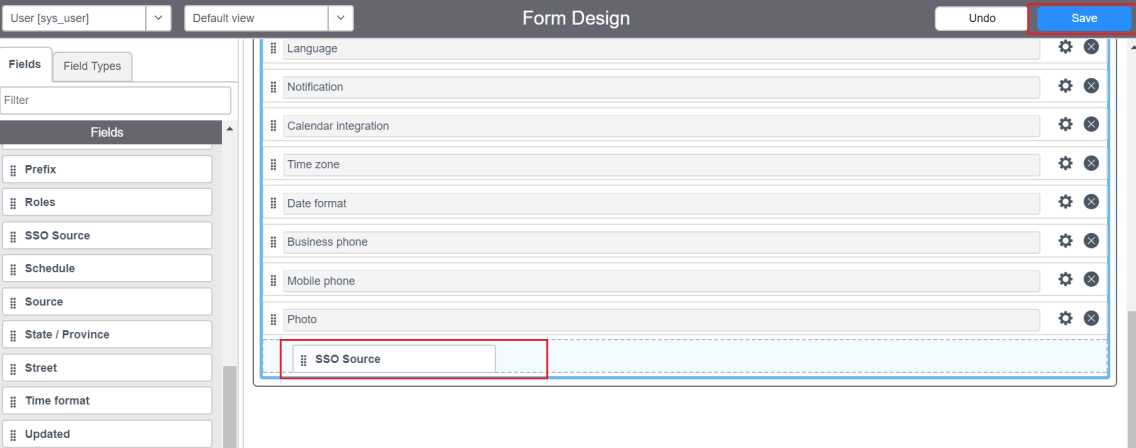

- Per Drag-und-Drop bringen Sie das Feld SSO-Quelle aus dem linken Bereich in das Benutzerformular und klicken auf Speichern.

- Fügen Sie in das Feld „SSO-Quelle“ die sys_id ein, die Sie in Schritt 22 opiert hatten. Hängen Sie „sso:“ vor dem sys_id-Wert an. Beispiel: Wenn die kopierte sys_id den Wert „23dc968f0a0a3c1900534f399927740e“ hat, sieht der neue, zu aktualisierende Wert für das Feld „SSO-Quelle“ nach dem Anhängen von SSO so aus: „sso:23dc968f0a0a3c1900534f399927740e“.

- Klicken Sie auf Aktualisieren.

- Wiederholen Sie die Schritte 28–33 für andere Benutzer, für die ebenfalls SSO aktivieren möchten.

Hinzufügen der ServiceNow-Domäne zu ADSelfService Plus und Aktivieren von Single-Sign-On.

- Wechseln Sie jetzt zurück zu ADSelfService Plus.

- Gehen Sie auf die Seite mit der SSO-Konfiguration von ServiceNow.

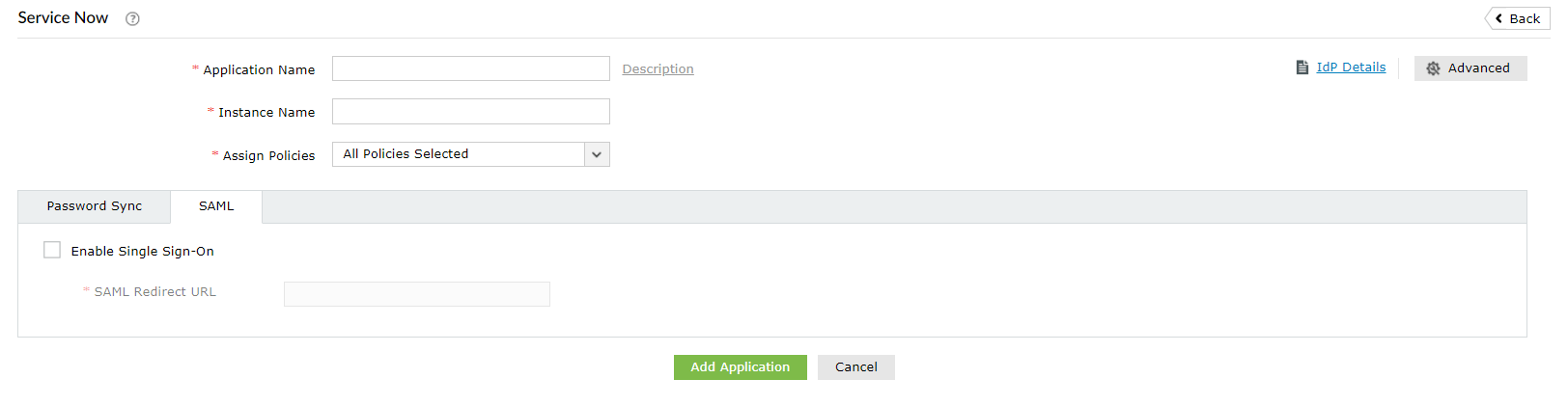

- Im Feld SAML-Weiterleitungs-URL geben Sie die Instanz-URL aus Schritt 14 ein.

- Geben Sie in das Feld Instanzname den Domänennamen ein, für den Sie SSO aktivieren möchten. Wenn Sie beispielsweise versuchen, sich mit johndoe@thinktodaytech.com bei ServiceNow anzumelden, dann ist thinktodaytech.com der Domänenname.

- Im Feld Anwendungsnamen geben Sie einen passenden Anzeigenamen an.

- Klicken Sie im Feld Richtlinien zuweisen auf die Auswahlliste und wählen Sie die Richtlinien aus, Für die SSO aktiviert werden soll. Die ausgewählten Richtlinien bestimmten, welche SSO-Funktionen für Benutzer aktiviert werden.

- Klicken Sie auf Anwendung hinzufügen.

Ihre Benutzer können sich nun automatisch per Single-Sign-On bei ihren ServiceNow-Konten anmelden.

Benötigen Sie Hilfe? Zusammen mit unserem Kundendienst ist SSO für ServiceNow in wenigen Minuten eingerichtet.

.

Höhepunkte

Befreit Active Directory-Nutzer von langatmigen Helpdesk-Anrufen, da Kennwörter und

Konten auch ohne fremde Unterstützung rückgesetzt oder freigeschaltet werden können.

Problemlose Kennwortänderung für Active Directory-Nutzer mit der „Kennwort

ändern“-Konsole von ADSelfService Plus.

Genießen Sie in nahtlosen Ein-Klick-Zugriff auf mehr als 100 Cloud-Applikationen. Mit

Einmalanmeldung für Unternehmen können Nutzer all ihre Cloud-Applikationen mit ihren

Active Directory-Anmeldeinformationen abrufen. Dank ADSelfService Plus!

Benachrichtigen Sie Active Directory-Nutzer über bevorstehenden Kennwort-/Kontoablauf

durch Zustellung solcher Kennwort-/Kontoablaufbenachrichtigungen per E-Mail.

Synchronisieren Sie Änderungen von Windows Active Directory-Nutzerkennwörtern/-konten

automatisch über mehrere Systeme hinweg, einschließlich Office 365, G Suite, IBM iSeries

und mehr.

Sorgen Sie mit ADSelfService Plus für starke Kennwörter, die zahlreichen Hackerangriffen

standhalten – zwingen Sie Active Directory-Nutzer durch Anzeigen von

Kennwortkomplexitätsanforderungen, richtlinienkonforme Kennwörter zu verwenden.

Ein Portal, über das Active Directory-Nutzer ihre Daten auf den neuesten Stand bringen

können, das eine Schnellsuche zum Einholen von Informationen über Kollegen mit

Suchschlüsseln wie der Telefonnummer des Kollegen bietet.