Una administración de registros, auditoría y gestión del cumplimiento normativo de TI más fáciles.

Recopile, supervise y analice registros para cumplir con los mandatos normativos.

Más de

10000 clientes

confían en EventLog Analyzer

Log management and beyond

- Administración de registros

de seguridad - Auditoría de dispositivos

de red - Análisis de registros

de aplicación - Administración de registros

del servidor - Administración de eventos

de seguridad - Administración de registros del

servidor web - TODAS LAS CARACTERÍSTICAS

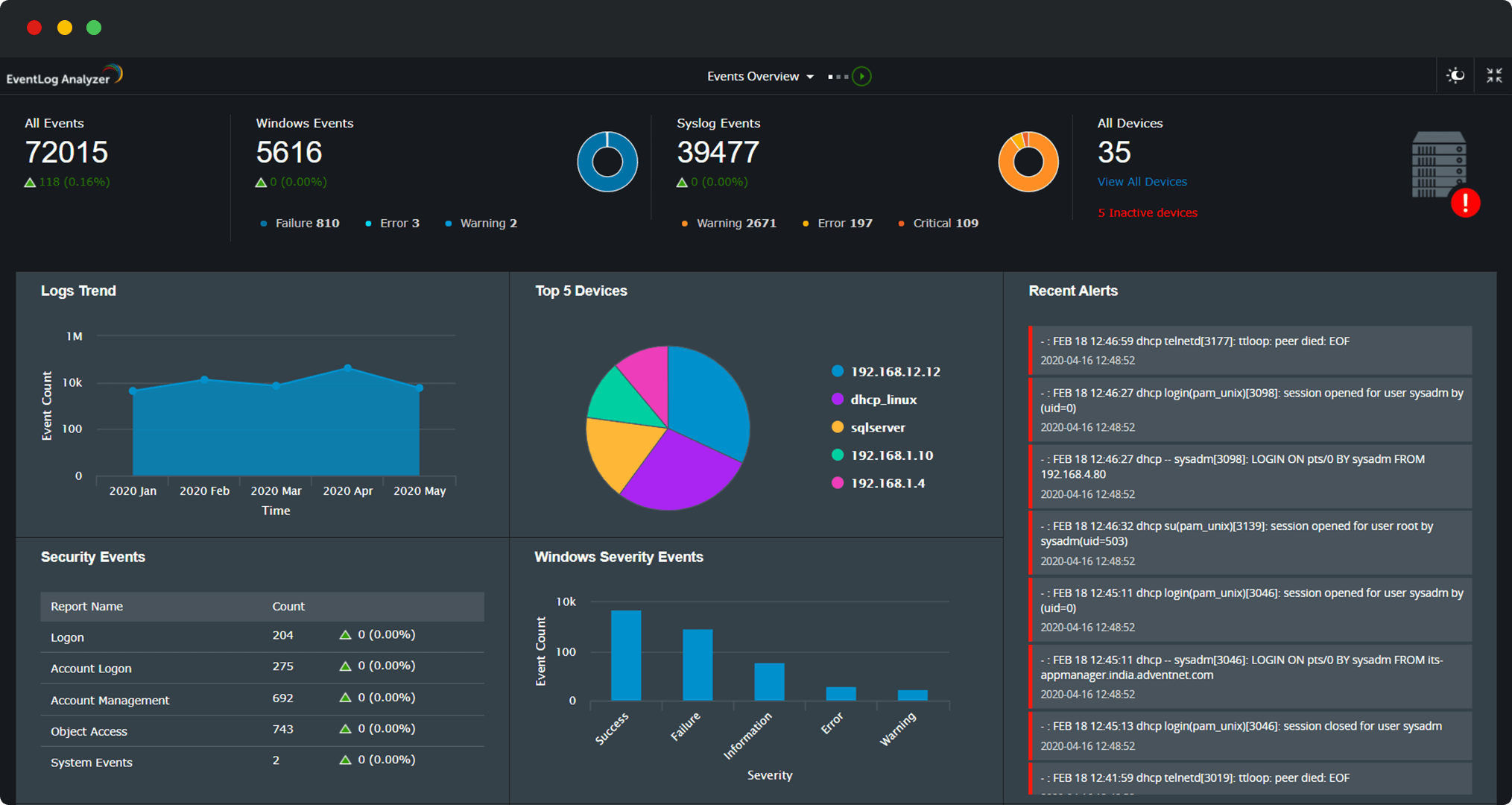

Administración de registros de seguridad:: No deje ningún registro sin analizar

Recopile, administre, analice, correlacione y busque en más de 750 fuentes de datos de registro mediante la recopilación de registros con y sin agentes, y la importación de registros. Además, analice cualquier formato de registro en lenguaje natural con el analizador de registros personalizado de EventLog Analyzer, que lee y extrae campos automáticamente y le permite marcar campos adicionales para un mejor análisis de formatos de registro de aplicación no admitidos o de terceros. El servidor de syslog integrado de EventLog Analyzer recopila y analiza automáticamente registros del sistema de los dispositivos de red y proporciona información detallada sobre los eventos de seguridad.

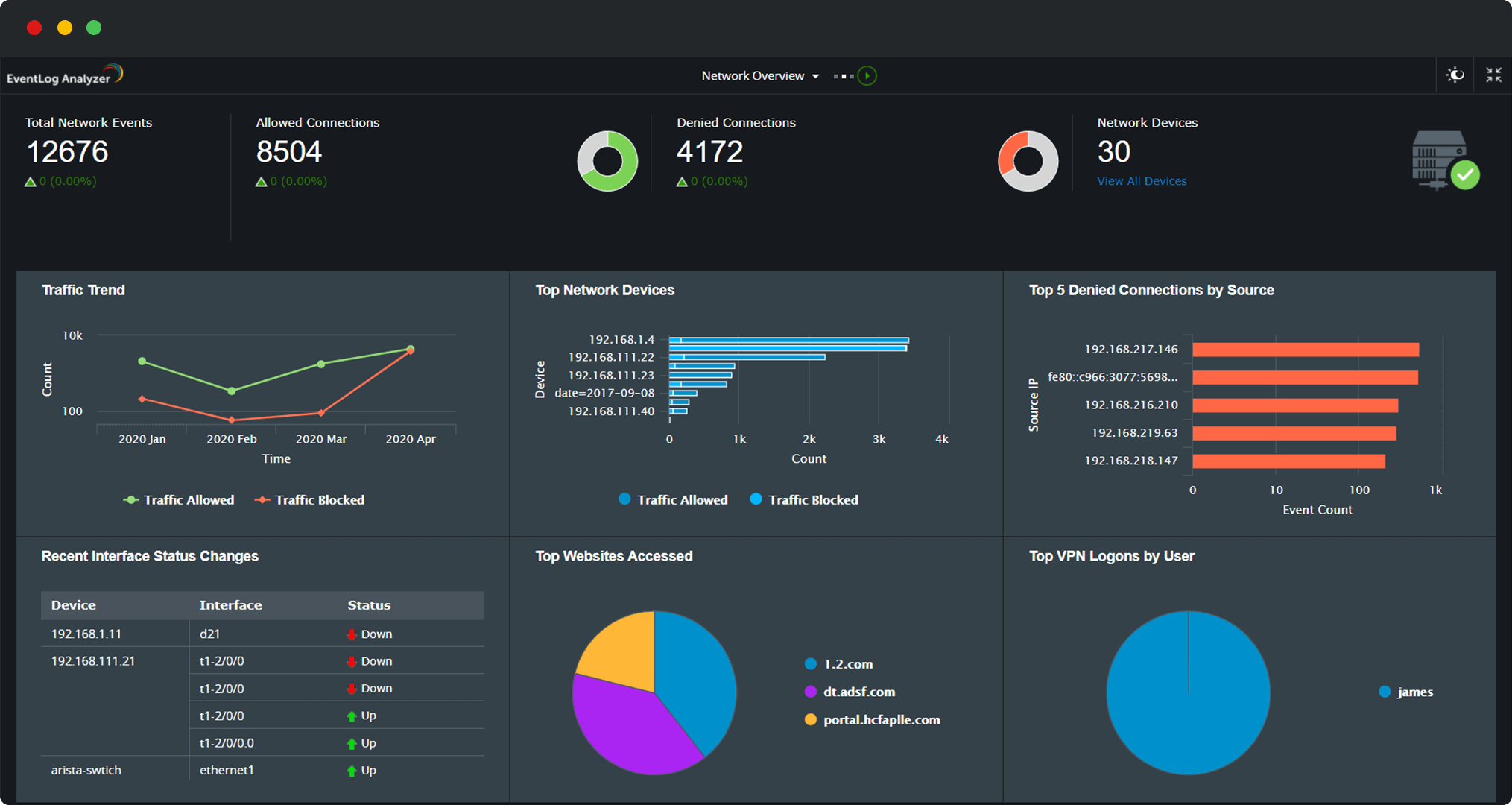

Monitorización de dispositivos de red: Comience con la seguridad perimetral

Proteja el perímetro de su red frente a las intrusiones auditando los datos de registro procedentes de dispositivos perimetrales, tales como enrutadores, conmutadores de red, cortafuegos, sistemas de detección de intrusiones y sistemas de prevención de intrusiones. Obtenga información valiosa sobre la directiva de seguridad del cortafuegos y los cambios en reglas, los inicios y cierres de sesión de los usuarios administradores (incluidos los inicios de sesión fallidos) en los dispositivos perimetrales críticos, los cambios en cuentas de usuario críticas y más. Detecte tráfico entrante y saliente procedente de fuentes maliciosas y bloquéelo en tiempo real con flujos de trabajo predefinidos.

Análisis de registros de aplicación: Proteja lo importante

Vigile los cambios críticos, detecte el robo de datos, identifique ataques y vigile el tiempo de inactividad en sus aplicaciones críticas, tales como bases de datos y servidores web, a través de la auditoría de registros de aplicación.

EventLog Analyzer es una herramienta de monitorización de la actividad de bases de datos que ayuda a garantizar la confidencialidad e integridad de su base de datos.

- Auditoría de base de datos SQL: Controle las actividades de DML y DDL, audite los cambios en cuentas de usuario y las actividades del servidor SQL, detecte ataques de inyección de SQL, vea los bloqueos de cuentas y más.

- Auditoría de base de datos Oracle: Supervise los accesos y las actividades de los usuarios, audite los cambios en la cuenta del administrador y las actividades críticas en servidores, y más.

Administración de registros del servidor: Garantice la seguridad completa del servidor

Supervise sus servidores y controle en tiempo real los cambios críticos realizados en ellos. Administre registros del servidor para sus servidores SQL, terminales, servidores Oracle, servidores de impresión y otros servidores web. Con los mecanismos de detección de amenazas de EventLog Analyzer, es más fácil detectar amenazas de seguridad relacionadas con el servidor, tales como ataques de exploración de puertos, acceso no autorizado a cuentas que contienen datos corporativos confidenciales y actividades sospechosas en dispositivos. También puede supervisar el rendimiento del servidor y resolver problemas de funcionamiento.

Administración de eventos de seguridad: Supervise eventos de seguridad en su red

Recopile, controle, supervise y notifique eventos relacionados con la seguridad en toda su red. EventLog Analyzer es un software de administración de eventos de seguridad que analiza la información de los eventos de seguridad detectados y proporciona técnicas sofisticadas de respuesta a amenazas con flujos de trabajo automatizados. También puede acreditar el cumplimiento normativo mediante plantillas preparadas para normativas tales como HIPAA, GDPR, PCI-DSS, SOX y otras.

Administración de registros del servidor web

Audite, administre y controle los registros del servidor web

Audite, administre y controle los registros del servidor web:

- Analizador de registros de IIS: Audite eventos del servidor web de Microsoft Internet Information Services (IIS), errores de seguridad, cambios de configuración y más.

- Analizador de registros de Apache: Supervise eventos del servidor web de Apache, errores de seguridad, información sobre ataques y más.

- Analizador de registros de DHCP: Controle eventos críticos del servidor DHCP; audite arrendamientos concedidos, renovados o denegados; y mucho más

Orígenes de registro admitidos

Descubra las 750 fuentes de registro que admite EventLog Analyzer.

Análisis de seguridad y más

- FIM

- Correlación

- Información sobre amenazas

- Administración de incidentes

- Buscar

- Cumplimiento

normativo

MONITORIZACIÓN DE LA INTEGRIDAD DE ARCHIVOS Garantice la seguridad de los datos confidenciales

Proteja los datos confidenciales de su organización contra accesos no autorizados, modificaciones, amenazas y vulneraciones de seguridad. Con la monitorización de la integridad de archivos de EventLog Analyzer, puede controlar en tiempo real cualquier cambio realizado en archivos o carpetas que contienen datos confidenciales para detectar rápidamente incidentes de seguridad críticos y garantizar la integridad de los datos.

Analice en profundidad los accesos a archivos y carpetas, los cambios de permisos y los cambios de valores de datos en servidores de archivos de Windows y servidores Linux.

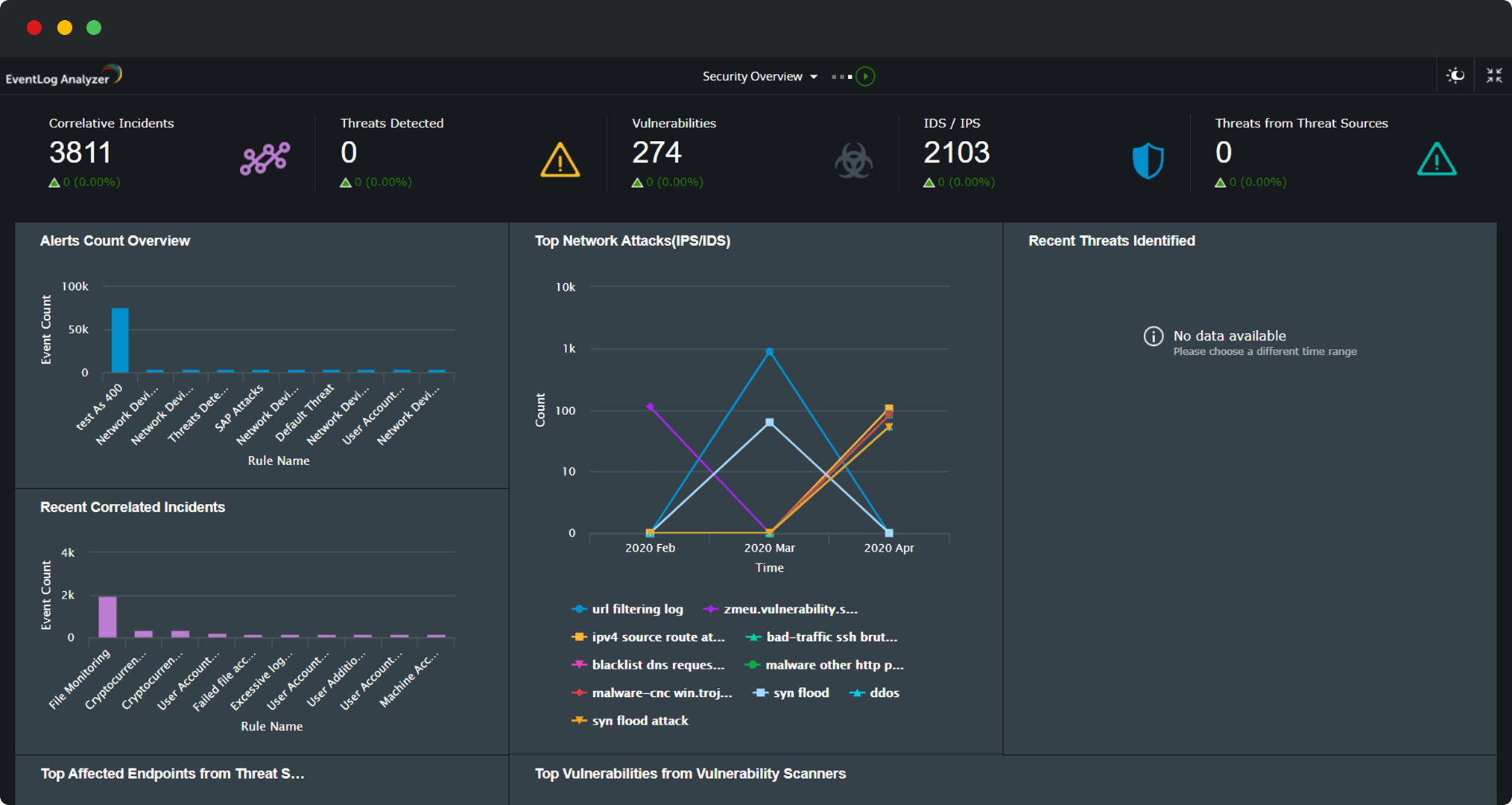

MOTOR DE CORRELACIÓN DE EVENTOS EN TIEMPO REAL: Correlacione de forma segura eventos dispares

Detecte intentos de ataque y controle posibles amenazas de seguridad mediante la correlación de datos de registro de dispositivos en toda la red con reglas predefinidas y un generador de reglas de correlación personalizado basado en acciones de arrastrar y soltar. Reciba alertas en tiempo real sobre amenazas de seguridad, tales como ataques de fuerza bruta, robo de datos, ataques de inyección de SQL e instalación de software sospechoso, mediante la correlación de datos procedentes de diferentes orígenes de registro.

Obtenga información en forma de línea de tiempo de incidentes sobre los eventos de seguridad que provocaron la activación de una regla de correlación. Asocie una regla o acción de correlación con perfiles de flujo de trabajo para neutralizar inmediatamente la amenaza a la seguridad.

INFORMACIÓN SOBRE AMENAZAS AUMENTADA: Use canales de información contextual sobre amenazas para tener una mejor seguridad

Identifique en tiempo real direcciones IP, direcciones URL o interacciones de dominio maliciosas con su red mediante la correlación automática de datos de registro procedentes de dispositivos de su red con canales de información sobre amenazas utilizando nuestra base de datos de amenazas IP y nuestro análisis avanzado de amenazas.

La plataforma de información sobre amenazas de EventLog Analyzer se actualiza diariamente de forma automática para ayudarle a mantenerse informado sobre las amenazas y defender su red frente a los ataques de aparición más reciente. Obtenga información sobre la categoría de las amenazas y la puntuación de reputación de la fuente maliciosa mediante la función de análisis avanzado de amenazas.

Learn moreADMINISTRACIÓN DE INCIDENTES INTEGRADA Emplee la automatización para la resolución de amenazas

Administre de forma eficiente los incidentes de seguridad y acelere el proceso de resolución asignando automáticamente tickets a sus técnicos o administradores mediante reglas predefinidas. Para cada incidente detectado, genere tickets en herramientas centralizadas de ITSM (IT Service Management) mediante las integraciones con software de servicio de asistencia. Acelere la resolución de amenazas mediante flujos de trabajo automatizados para incidentes que mitigan al instante las amenazas de seguridad.

POTENTE MOTOR DE BÚSQUEDA Utilice el análisis forense para descubrir brechas de seguridad

Explore en profundidad datos de registro en bruto y encuentre exactamente lo que está buscando con la función de búsqueda de registros de EventLog Analyzer. Realice búsquedas básicas utilizando comodines, frases y operadores booleanos junto con búsquedas agrupadas y búsquedas por rango.

Utilice el generador de consultas avanzado para crear automáticamente consultas complejas mediante opciones de búsqueda interactivas basadas en acciones de pulsar. Guarde los resultados de la búsqueda como informes de incidentes y guarde las consultas como perfiles de alerta para realizar un análisis de causa raíz de manera eficaz y evitar que vuelvan a ocurrir ataques del mismo tipo.

ADMINISTRACIÓN INTEGRADA DEL CUMPLIMIENTO NORMATIVO Cumpla las normativas fácilmente

Simplifique su auditoría de cumplimiento normativo de TI con plantillas de informe predefinidas para diversos mandatos normativos, tales como PCI DSS, HIPAA, FISMA, GDPR, SOX e ISO 27001. Exporte informes completos de cumplimiento normativo en cualquier formato, modifique las plantillas actuales de informes de auditoría o cree informes personalizados para cumplir con futuras normativas de TI. Archive datos de registro por períodos de tiempo personalizados para cumplir con las normas sobre archivado de registros.

¿Busca una solución de administración de archivos de registro? EventLog Analyzer está disponible en 3 ediciones

EDICIÓN GRATUITA

$0No caduca nunca

Descarga gratuita- Admite un máximo de 5 orígenes de registro solamente

- No caduca nunca

-

- Recopilación y archivado centralizados de registros

- Informes basados en la búsqueda de registros

- Informes de cumplimiento normativo

- Funciones de análisis forense de registros

PREMIUM

A partir de $595por año

Probar ahora- Admite de 10 a 1000 orígenes de registro. Incluye:

-

- Recopilación y archivado centralizados de registros

- Informes basados en la búsqueda de registros

- Informes de cumplimiento normativo

- Funciones de análisis forense de registros

EDICIÓN DISTRIBUIDA

A partir de $2495 por año

Probar ahora- Admite desde 50 orígenes de registro hasta un número ilimitado

- Incluye todas las características de la edición Premium y estas características adicionales

-

- Entorno escalable

- Arquitectura distribuida central-colector

- Supervisión de múltiples ubicaciones geográficas

- Informes específicos del sitio

- Personalización del cliente web para disponer de vistas de pantalla específicas del cliente

¿Desea administrar sus archivos de registro en la nube?

Pulse aquí para ver una comparación detallada entre la versión local y la versión en la nube.

Qué dicen nuestros clientes

Empresas de todos los tamaños confían en EventLog Analyzer para administrar los datos de registro de

manera eficiente, cumplir con los requisitos normativos y proteger su red.

Tim Trerise (IT Manager)

America’s Christian Credit Union

5 razones para elegir EventLog Analyzer

de alta velocidad

Procesamiento de registros de alta velocidad

Procesa 25.000 registros por segundo para detectar ataques en tiempo real y realizar análisis forenses rápidos para reducir el efecto de una vulneración de seguridad.

de registros

Administración integral de registros

Recopila, analiza, correlaciona, busca y archiva datos de registro procedentes de más de 700 orígenes de registro. Incluye un analizador de registros personalizado para analizar cualquier formato de registro escrito en lenguaje natural.

tiempo real

Auditoría de seguridad en tiempo real

Audita los registros de los dispositivos perimetrales de la red, las actividades de los usuarios, los cambios en la cuenta del servidor, los accesos de los usuarios y mucho más para satisfacer las necesidades con respecto a la auditoría de seguridad.

de amenazas

Detección y mitigación inmediatas de amenazas

Descubra amenazas de seguridad con mecanismos avanzados de detección, tales como la correlación de eventos y el análisis de información sobre amenazas, y mitíguelas mediante flujos de trabajo automatizados.

cumplimiento normativo

Administración del cumplimiento normativo

Cumpla con los requisitos normativos mediante informes de cumplimiento predefinidos para PCI DSS, FISMA, GLBA, SOX, HIPAA, ISO 27001 y otros.