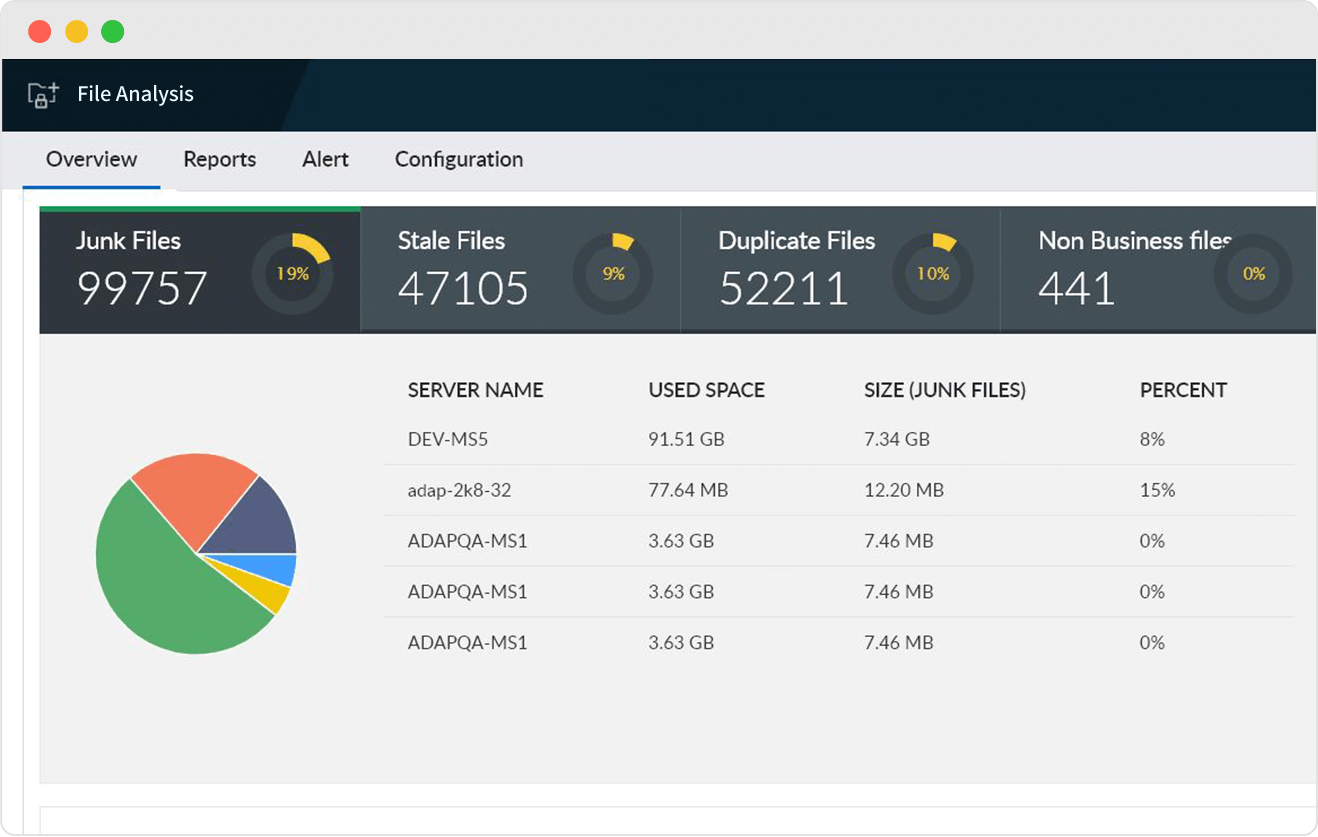

Recupere la capacidad de almacenamiento localizando y purgando datos redundantes, obsoletos y triviales (ROT) de su ecosistema de TI.

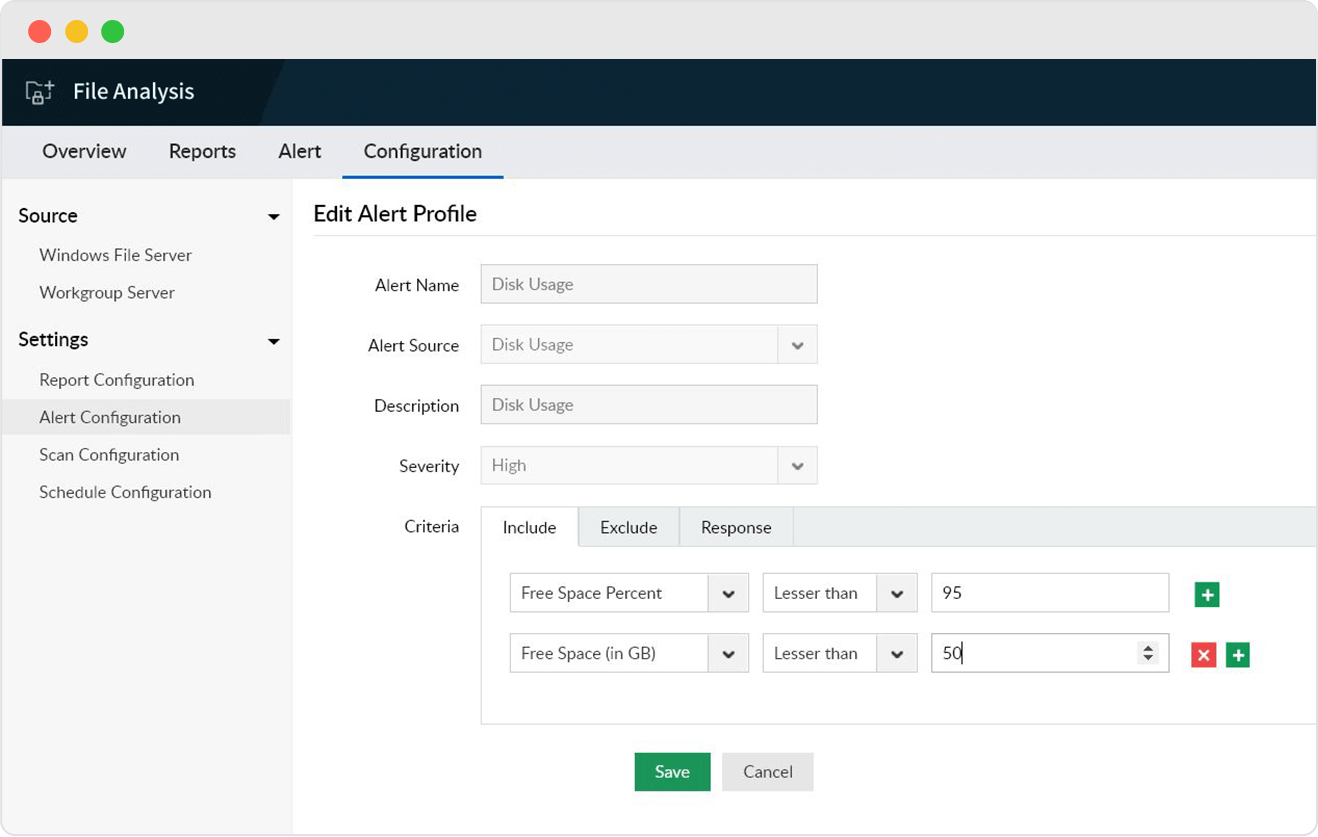

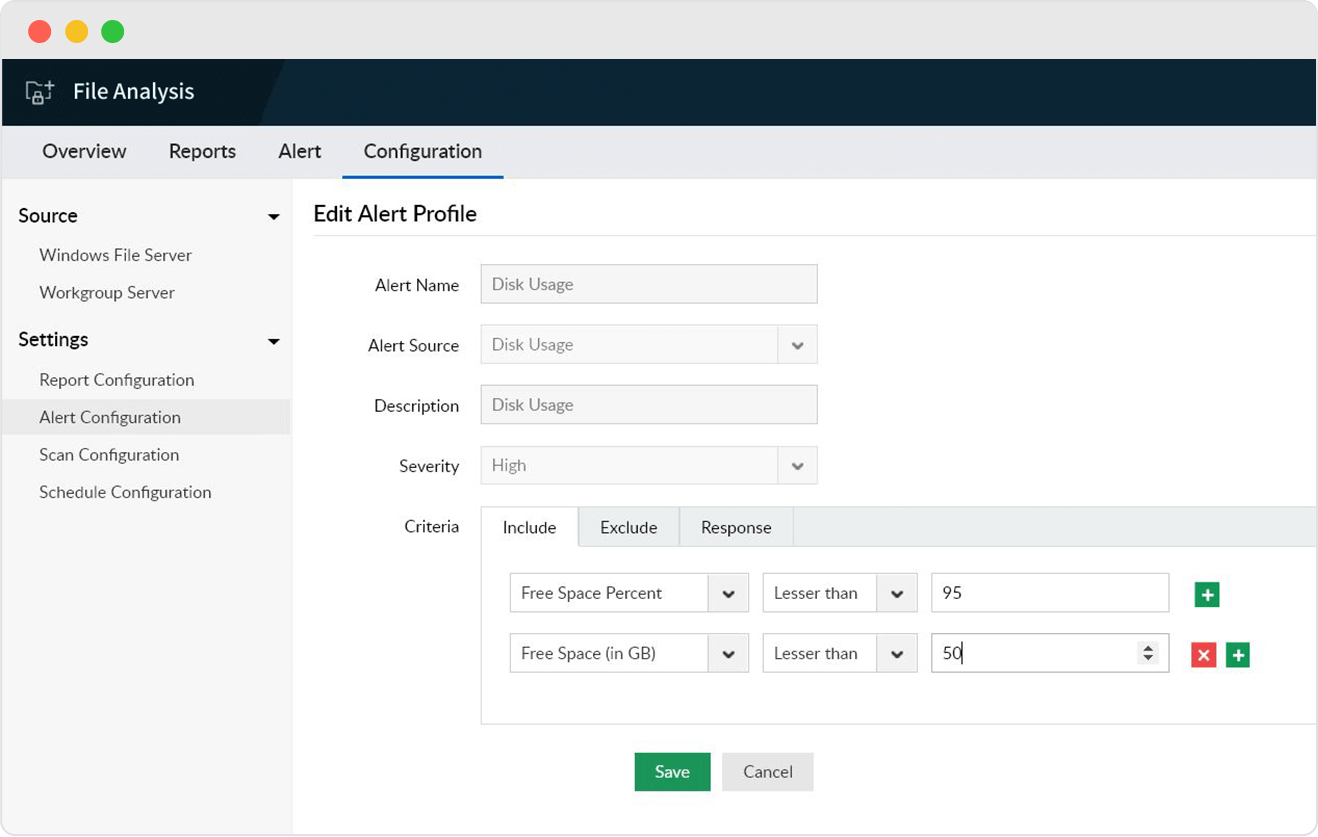

Realice un seguimiento del patrón de uso del disco y la tasa de consumo para generar alertas instantáneas cuando el espacio libre caiga por debajo de un límite preconfigurado.

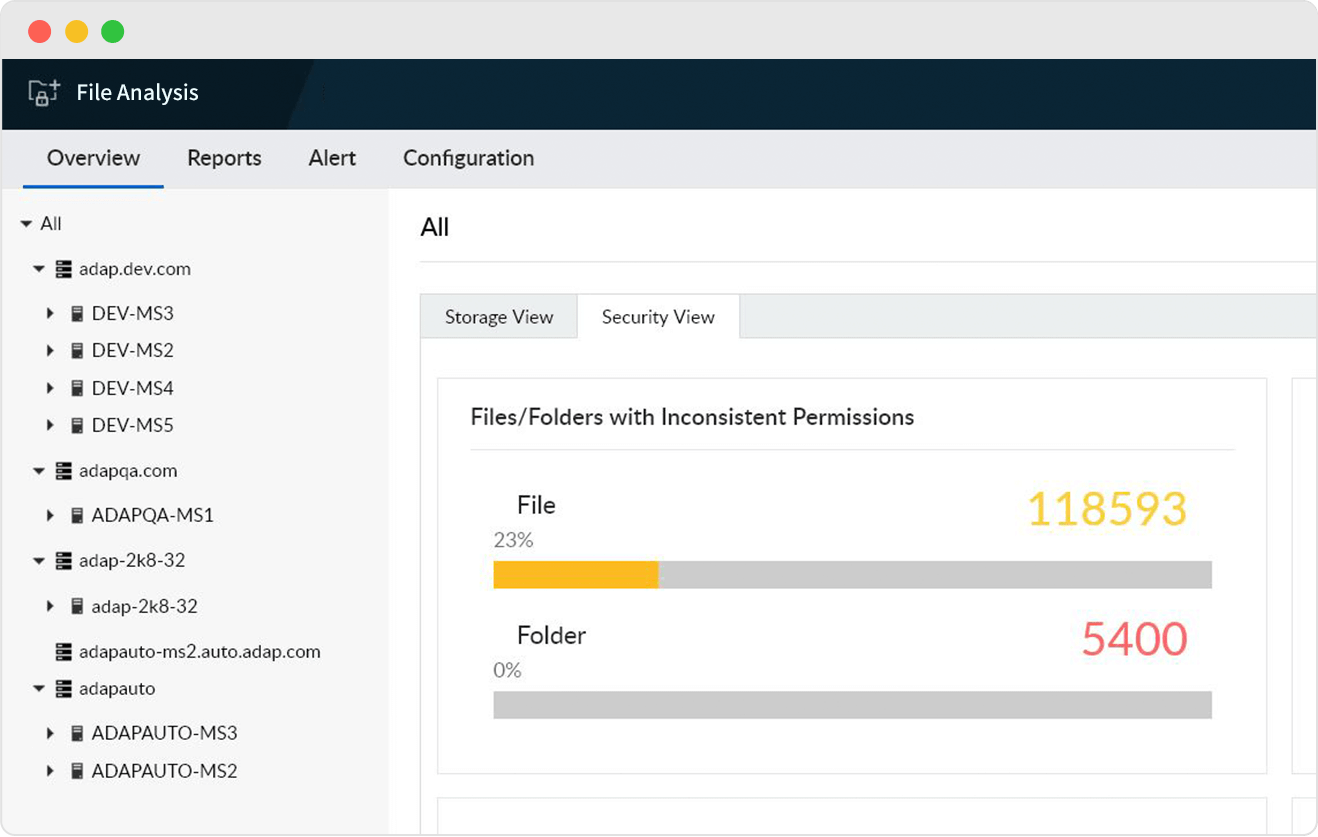

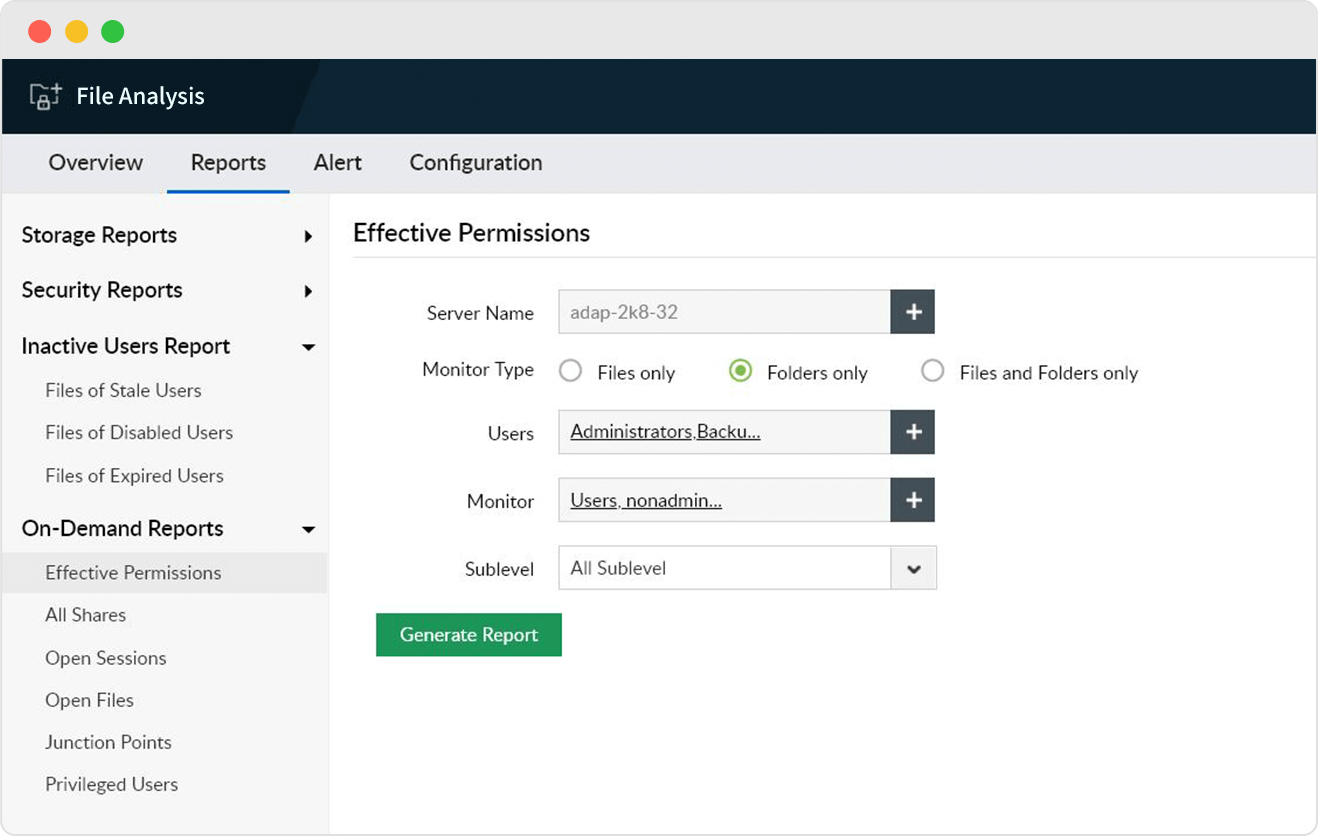

Analice e informe sobre los permisos de acceso efectivos de los usuarios en todos los archivos y carpetas para evitar el abuso de privilegios.

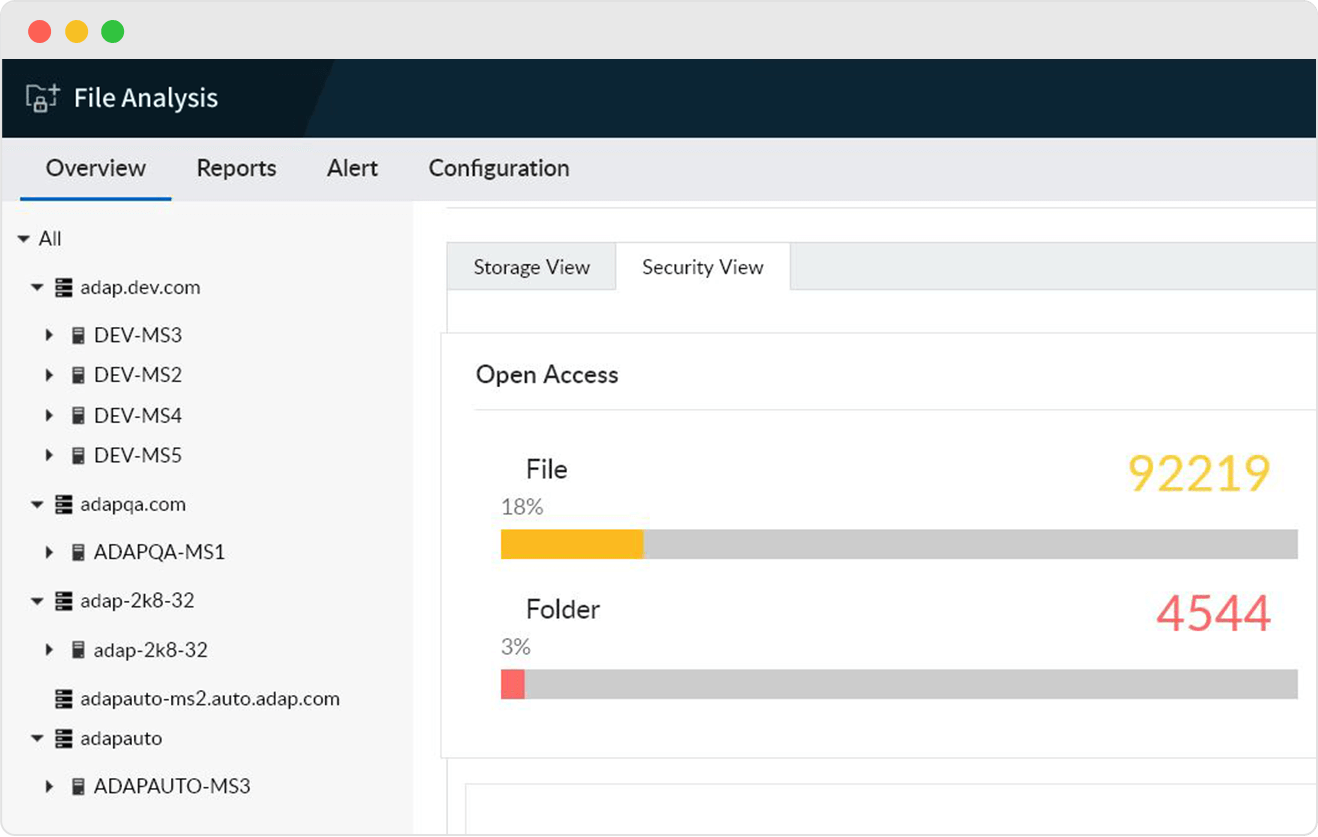

Identifique y administre los datos más vulnerables a las amenazas de seguridad y mejore la postura de seguridad de su organización.

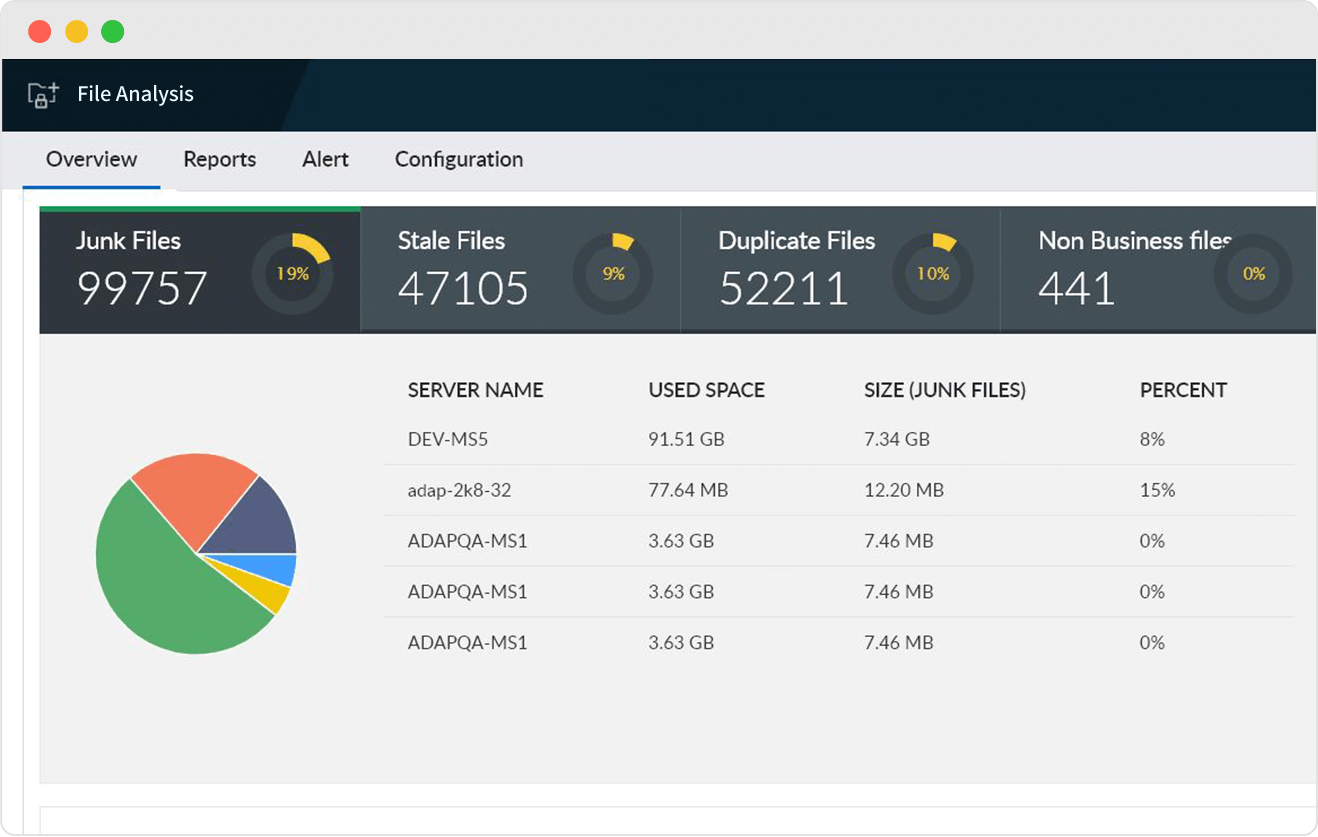

Localice y elimine archivos obsoletos, antiguos, duplicados y otros archivos innecesarios para administrar mejor el espacio en disco y reducir los costos de almacenamiento de datos.

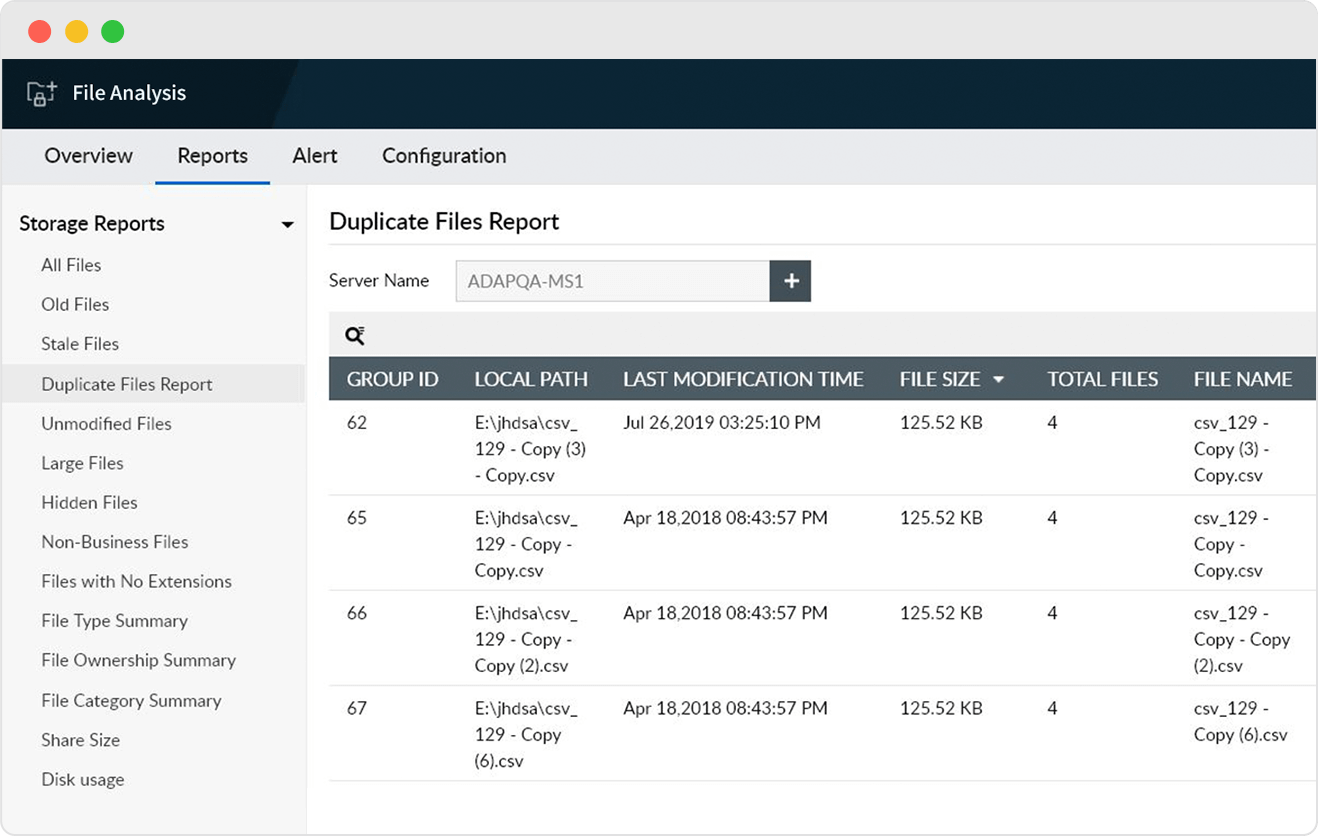

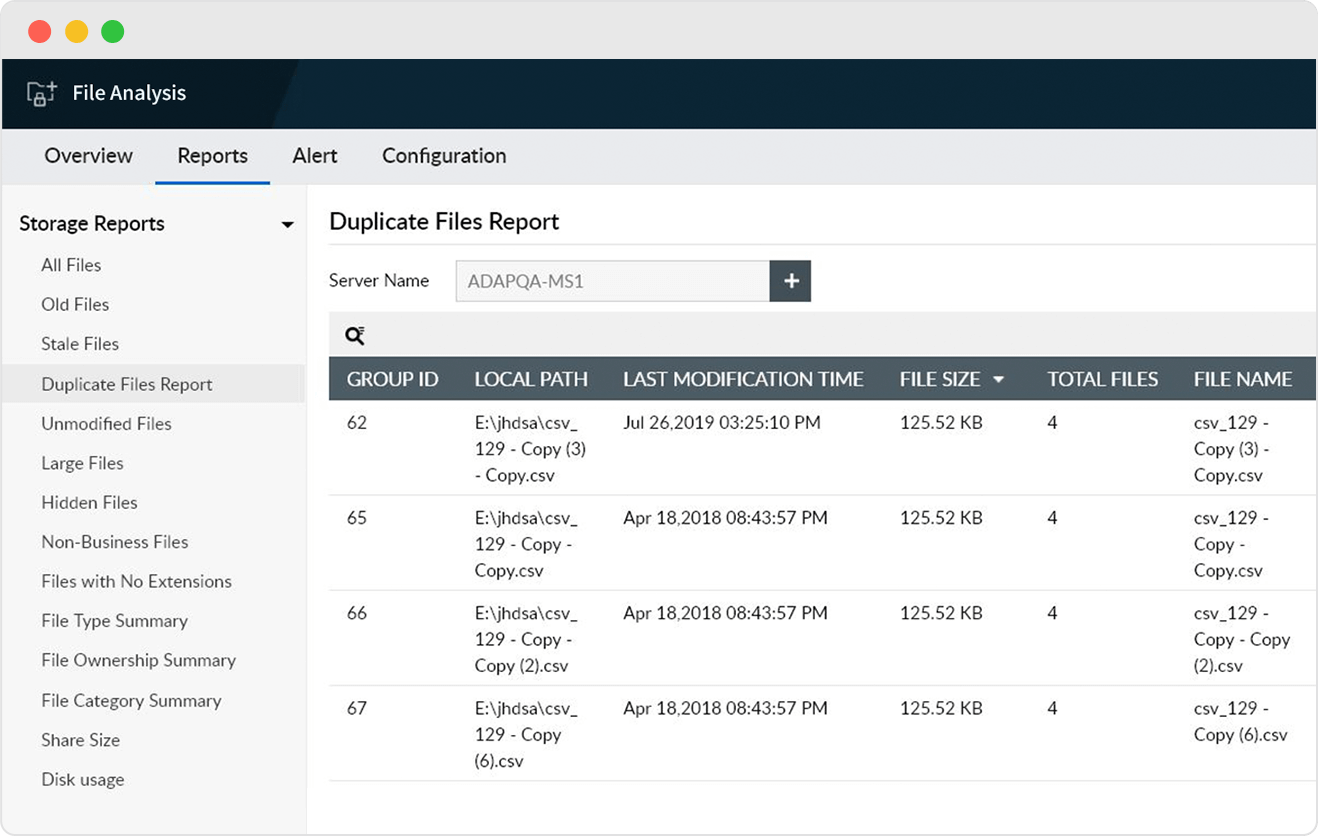

Administre el almacenamiento de archivos hinchados identificando y eliminando múltiples copias del mismo archivo en sus almacenes de datos.

Analice el uso del espacio en disco y los patrones de crecimiento de datos, y genere notificaciones instantáneas cuando el espacio libre caiga por debajo de los límites preconfigurados.

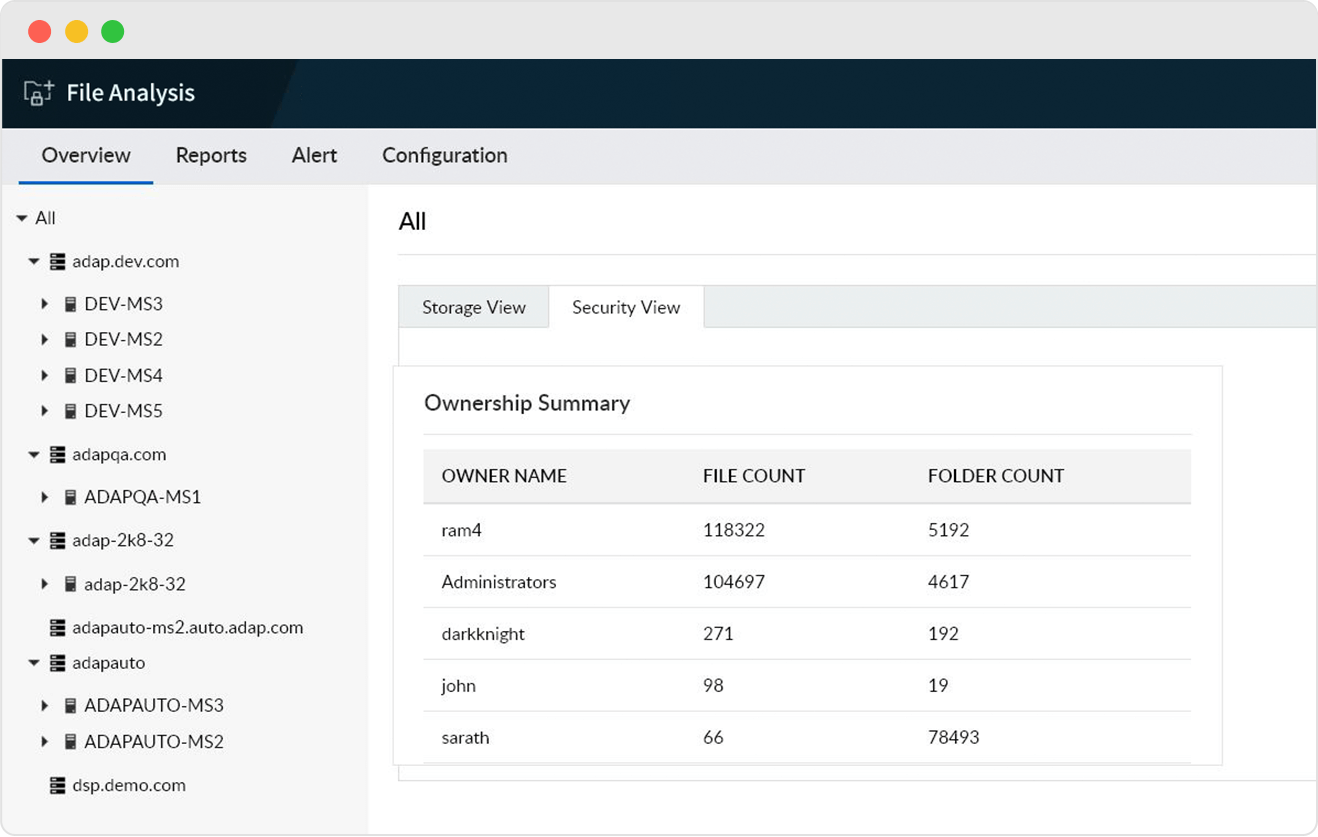

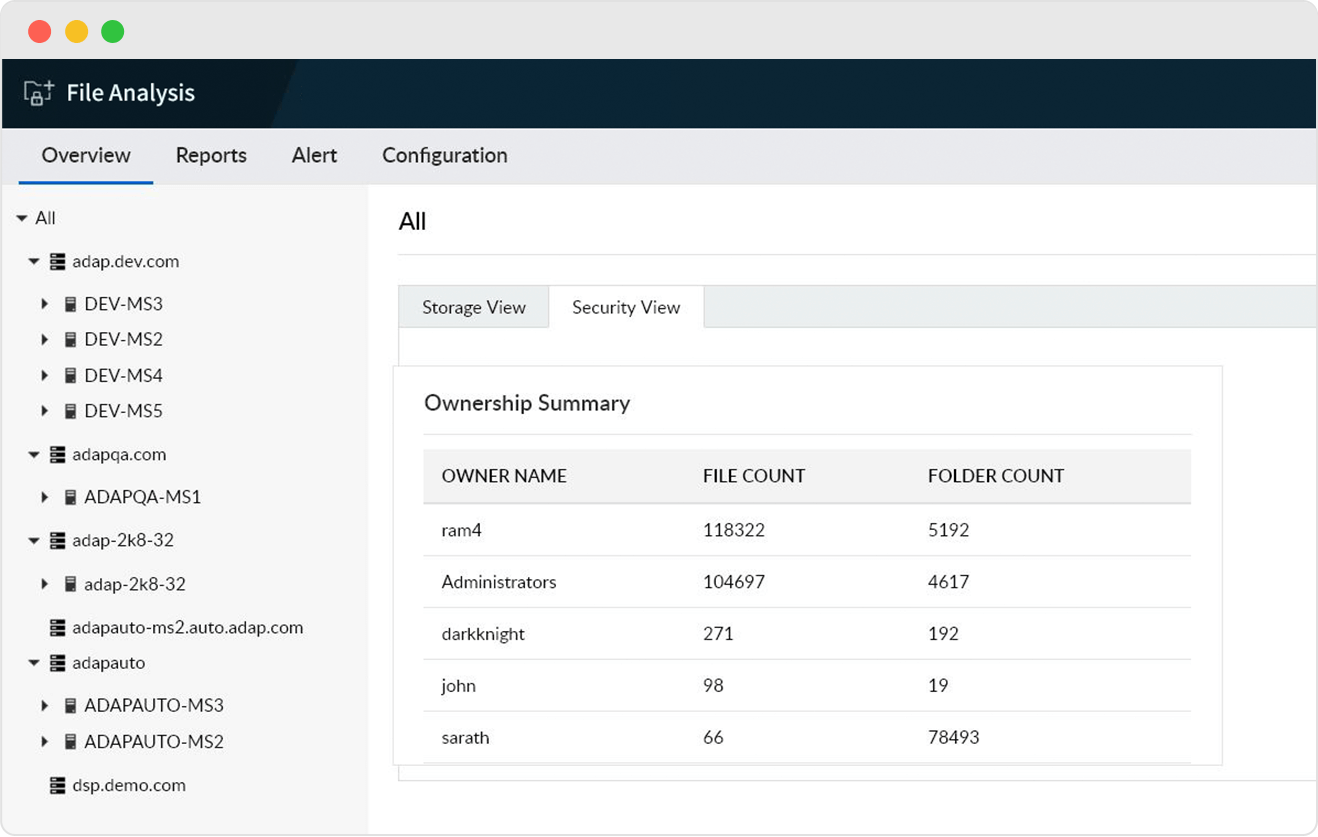

Obtenga información crítica sobre los detalles de la propiedad del archivo, incluida la identificación del usuario más activo, los tipos de archivo más comunes y mucho más.

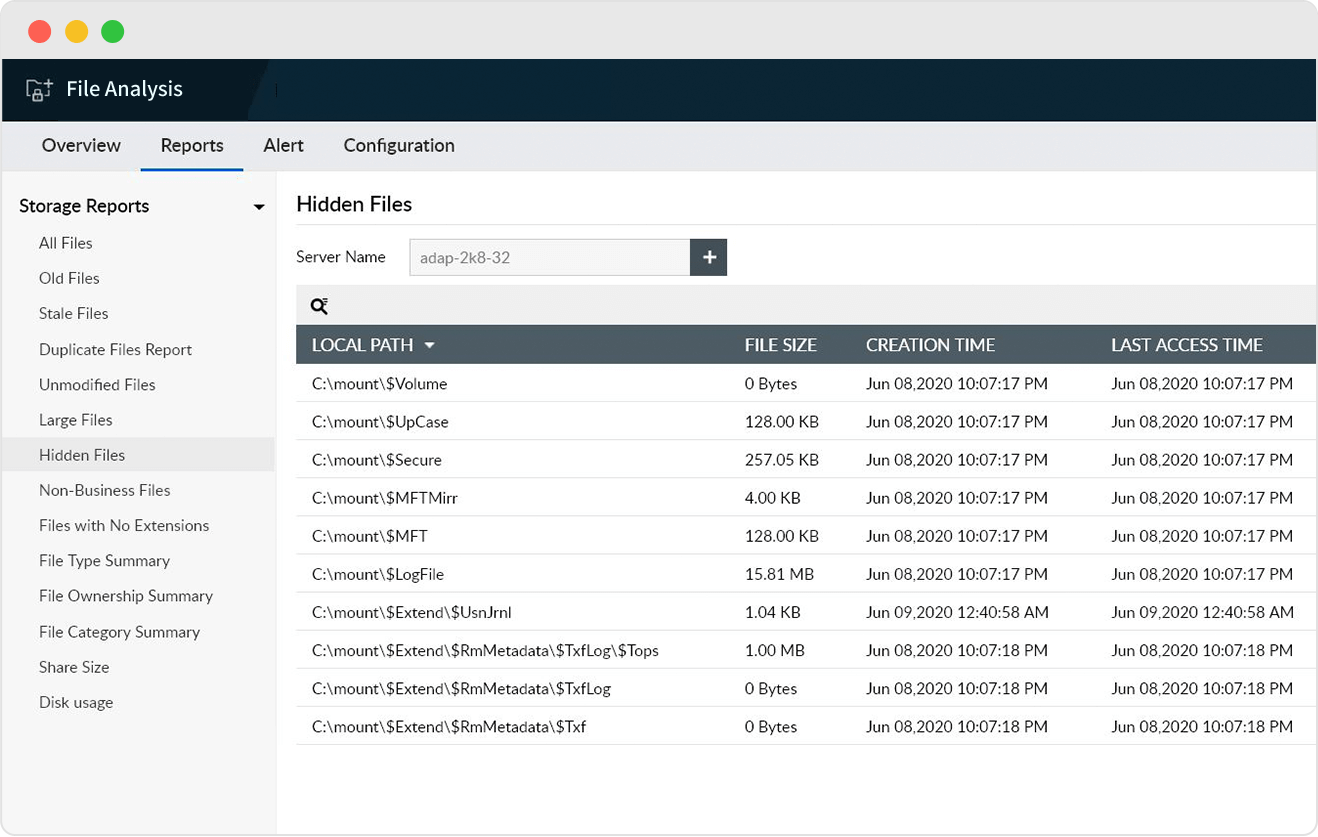

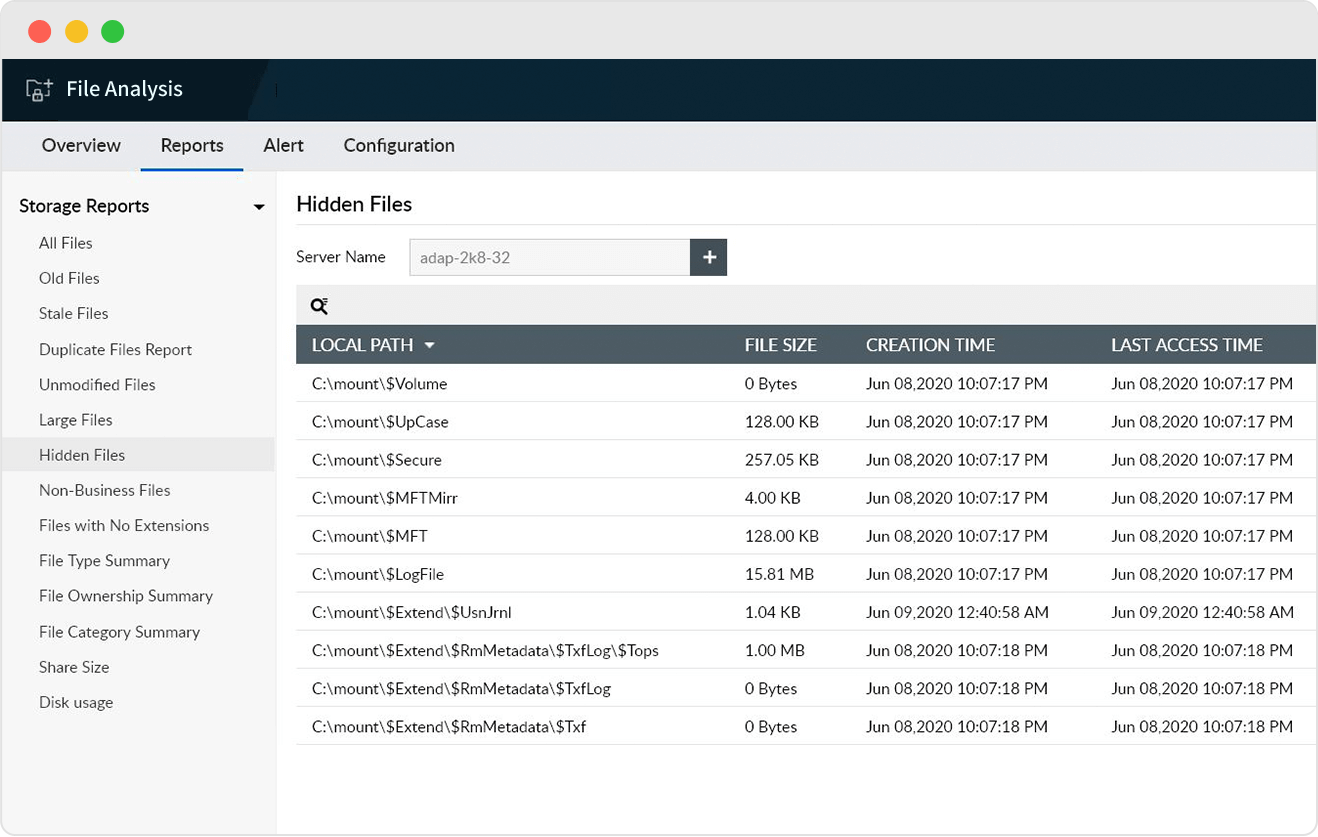

Encuentre instancias de todos los archivos ocultos en su organización, incluidos los archivos del sistema, los archivos del sistema operativo y los datos críticos del negocio.

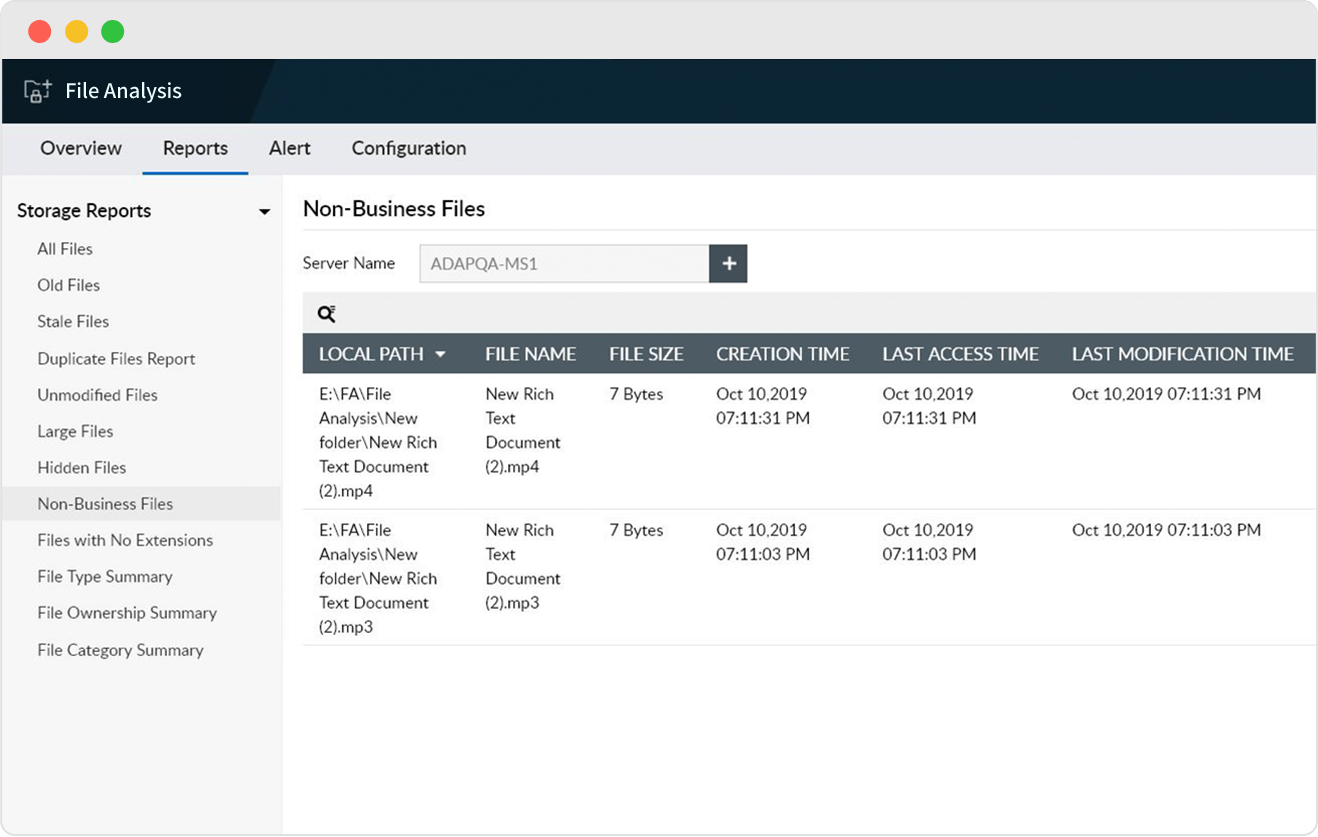

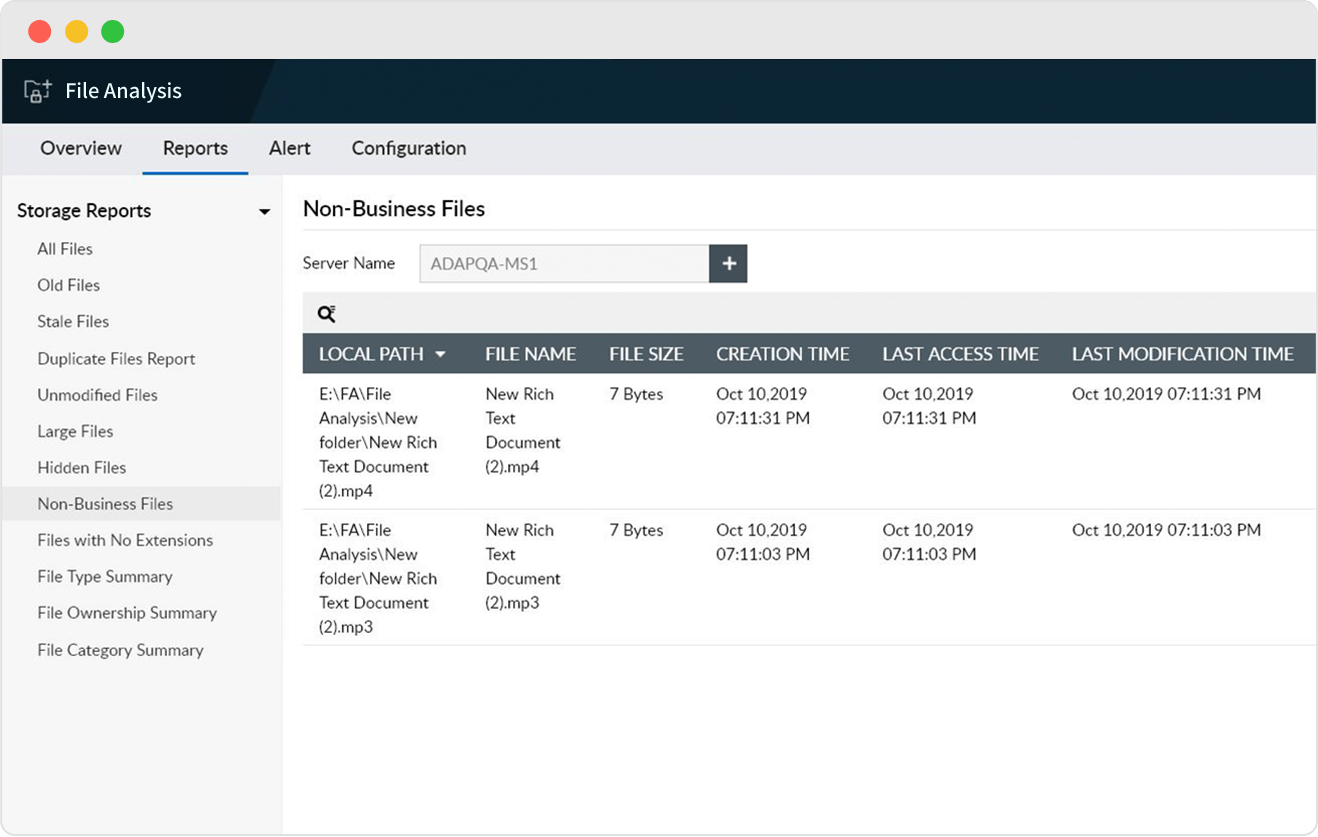

Escanee en busca de tipos o tamaños de archivos específicos que no sean deseados o innecesarios en su organización.

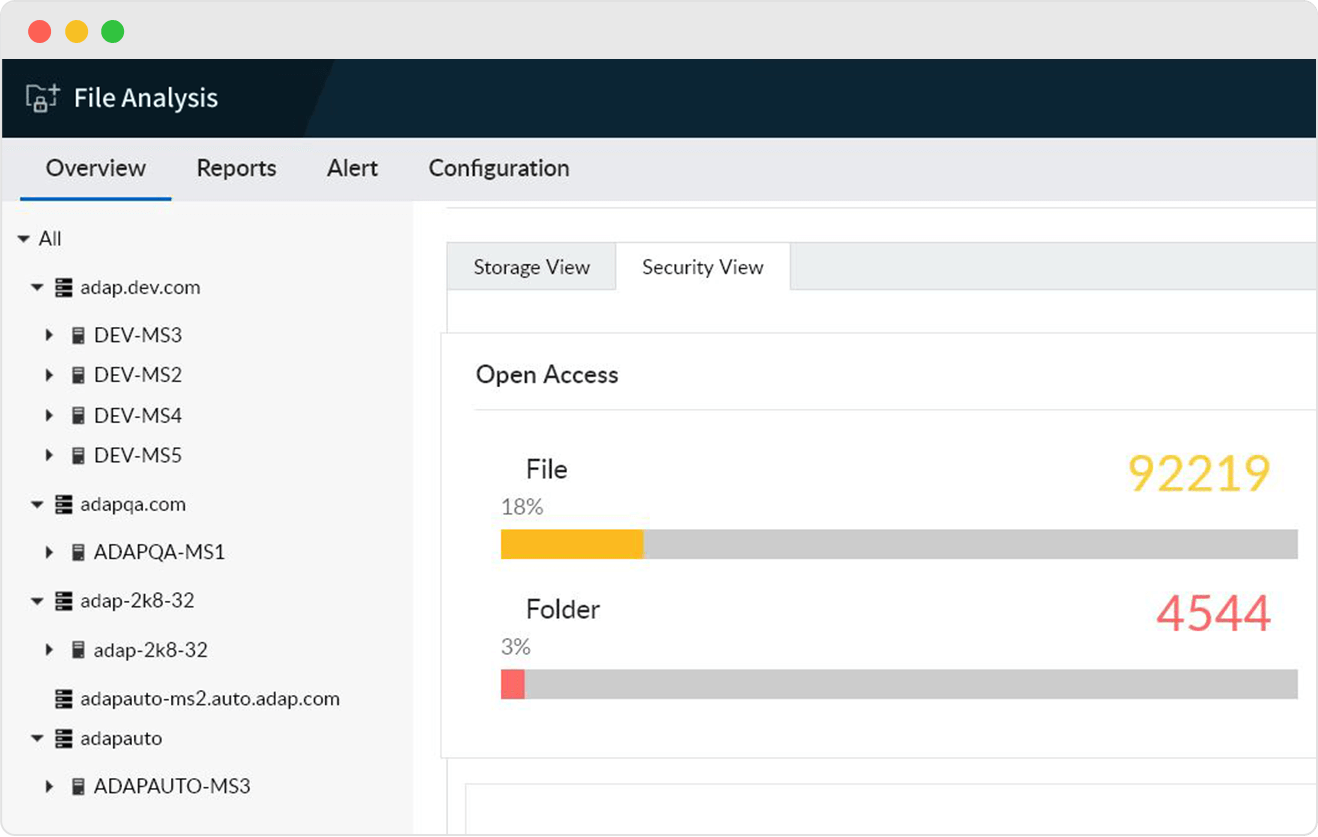

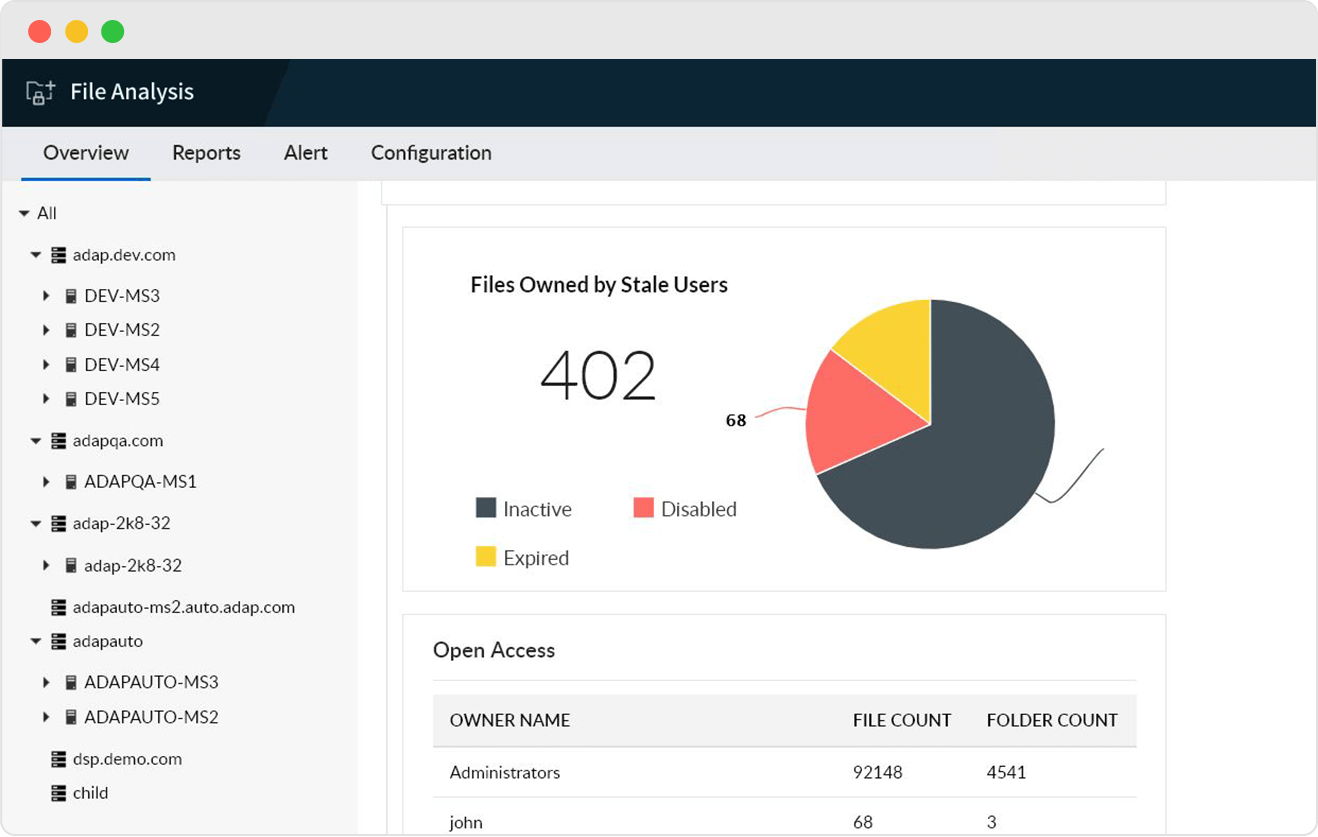

Busque carpetas y recursos compartidos con derechos de acceso excesivos, como los que están abiertos a todos o aquellos que permiten el acceso de control total.

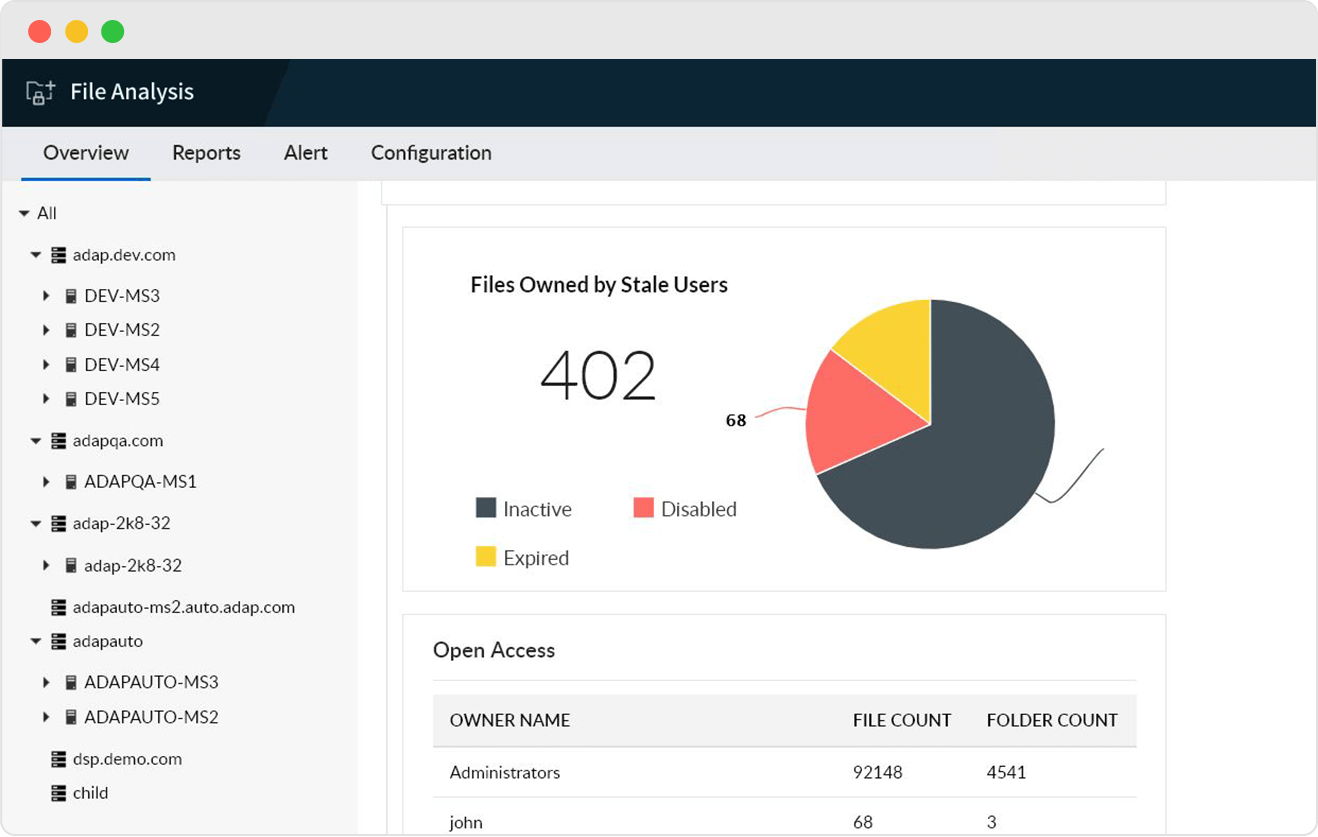

Identifique y administre archivos propiedad de usuarios inactivos, deshabilitados o eliminados para minimizar el riesgo de mal uso de privilegios.

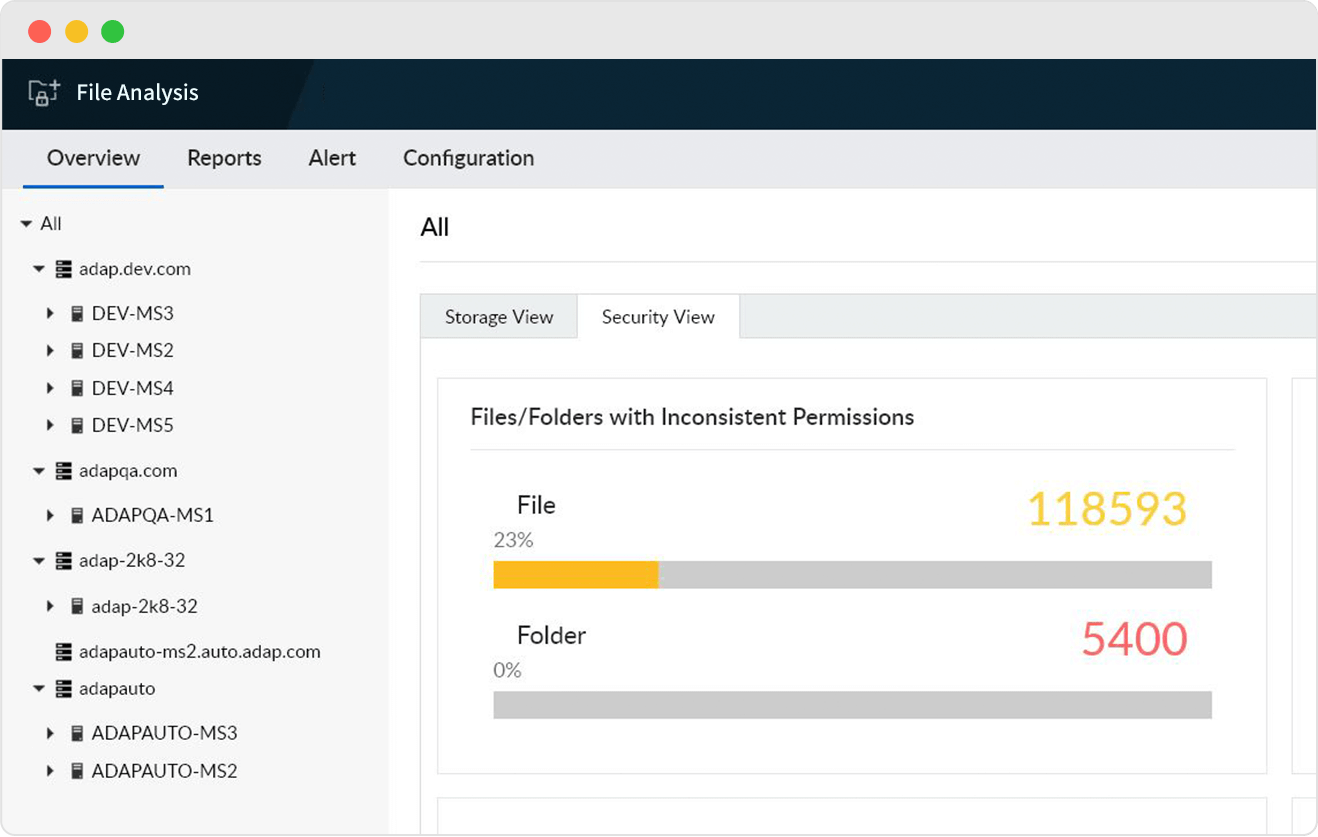

Ubique archivos con propagación de permisos interrumpida o interrumpida para evitar instancias de niveles de permisos excesivos o inadecuados.

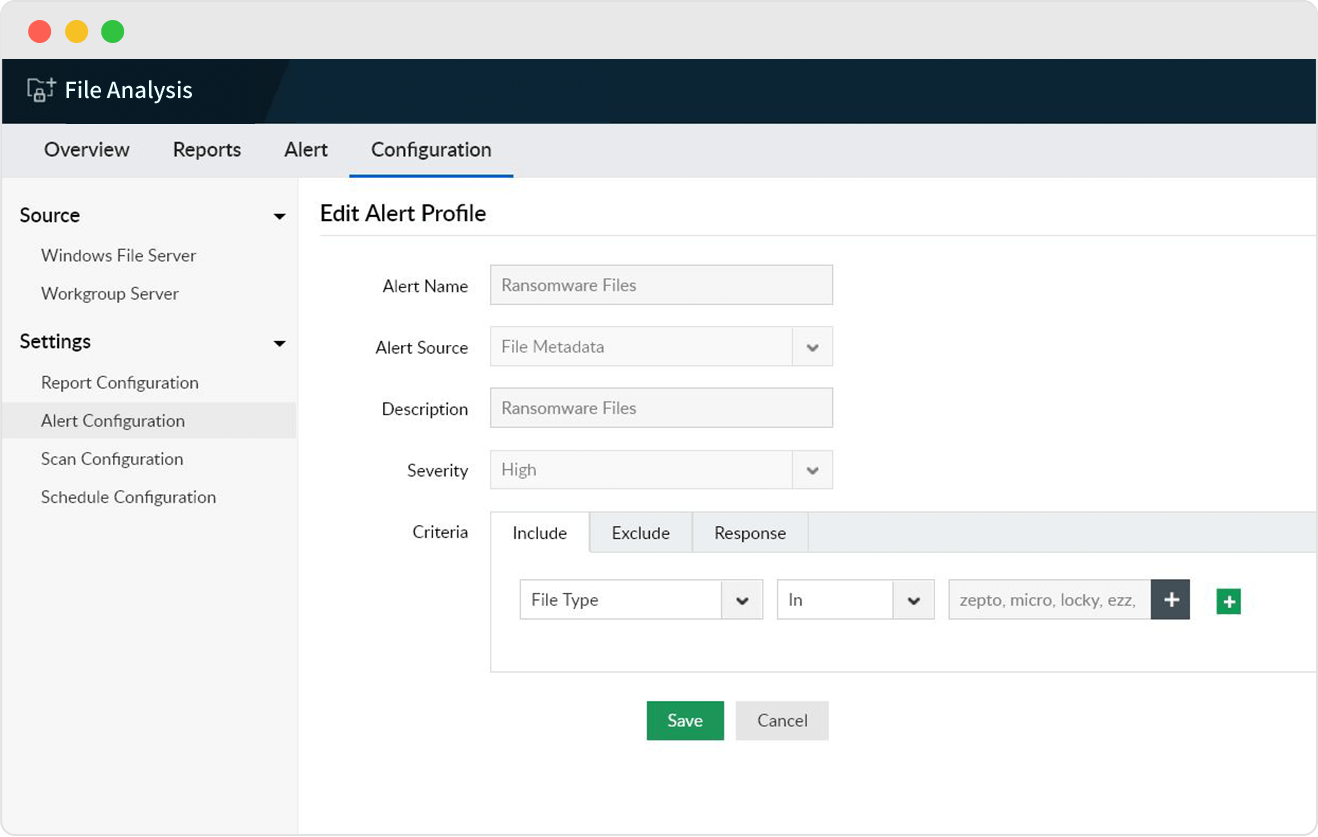

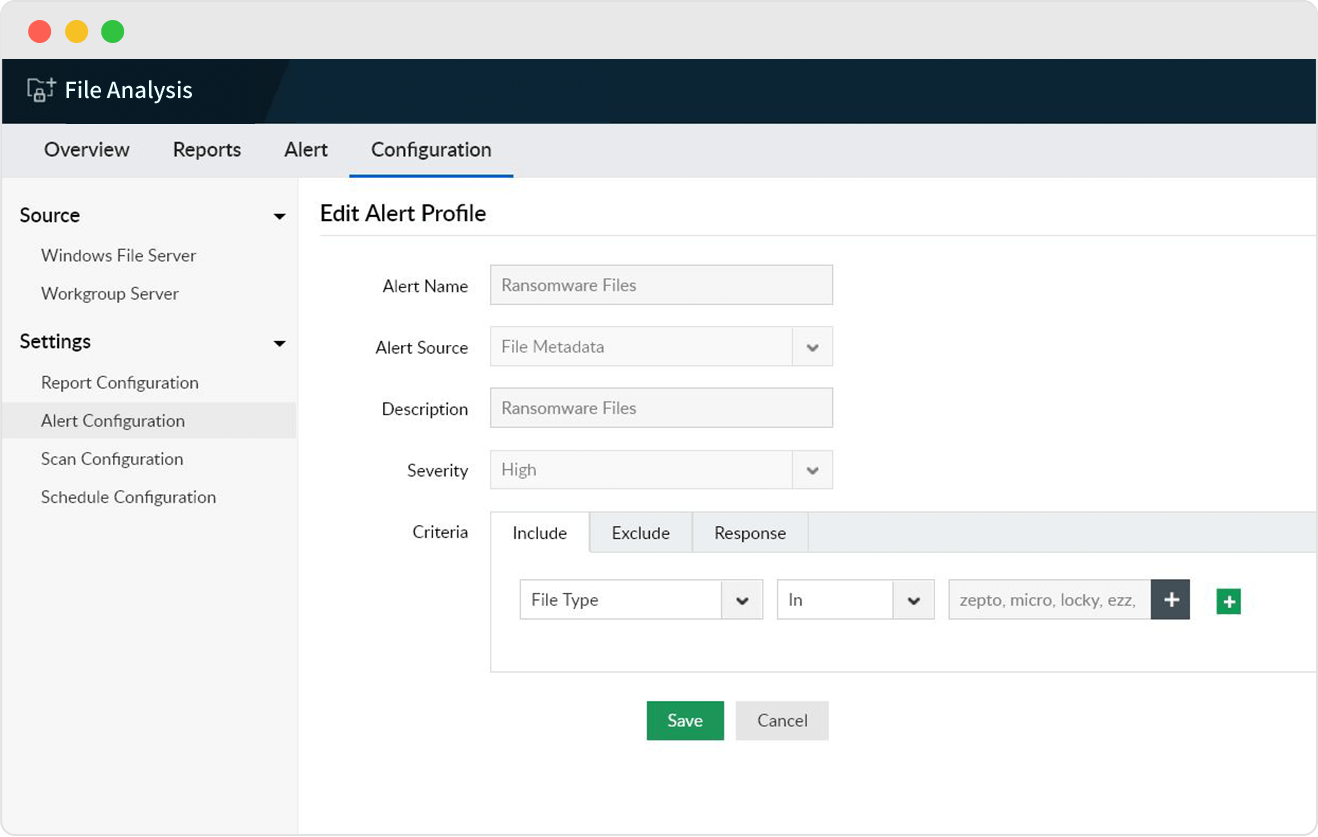

Notifique a los administradores si encuentran alguna instancia de archivos infectados con ransomware en sus almacenes de datos utilizando nuestra biblioteca de tipos de archivos de ransomware conocidos.

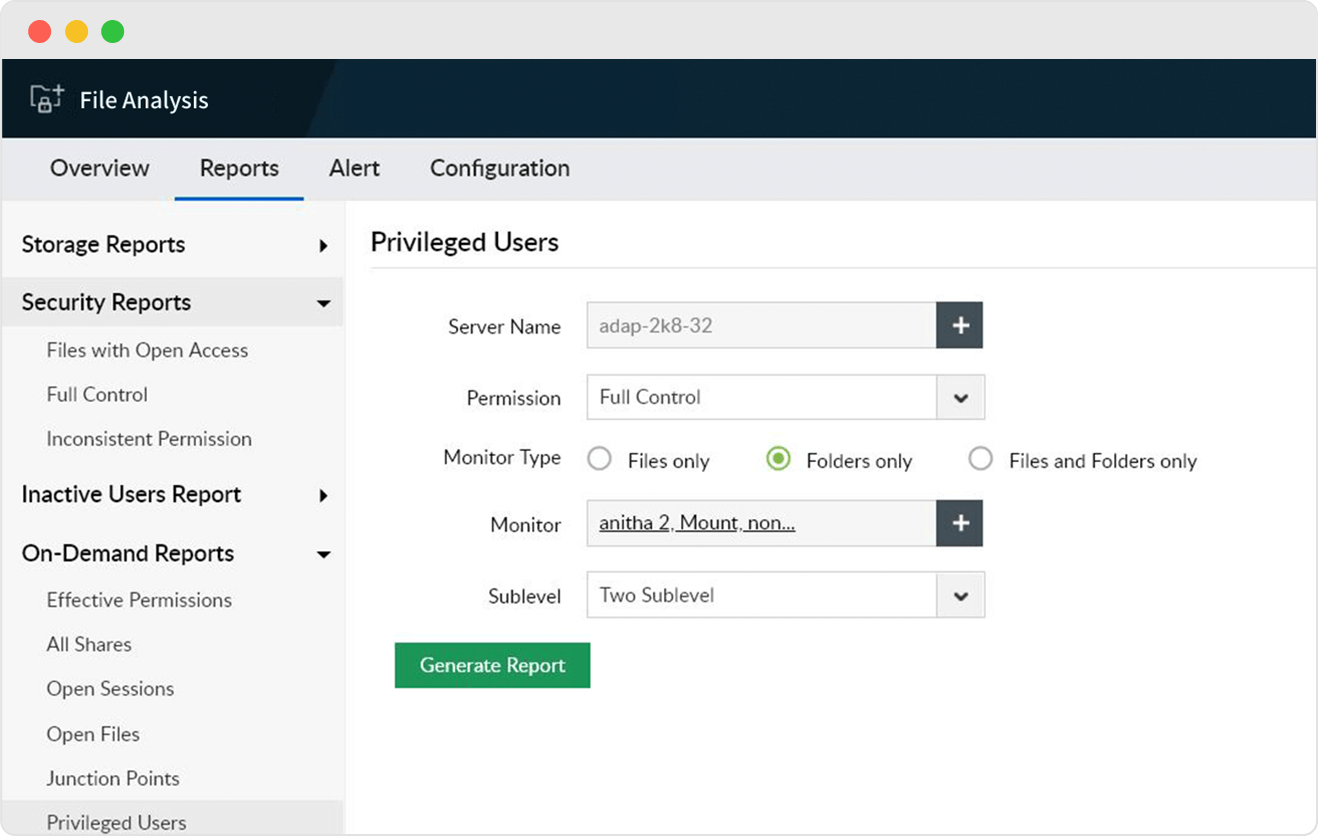

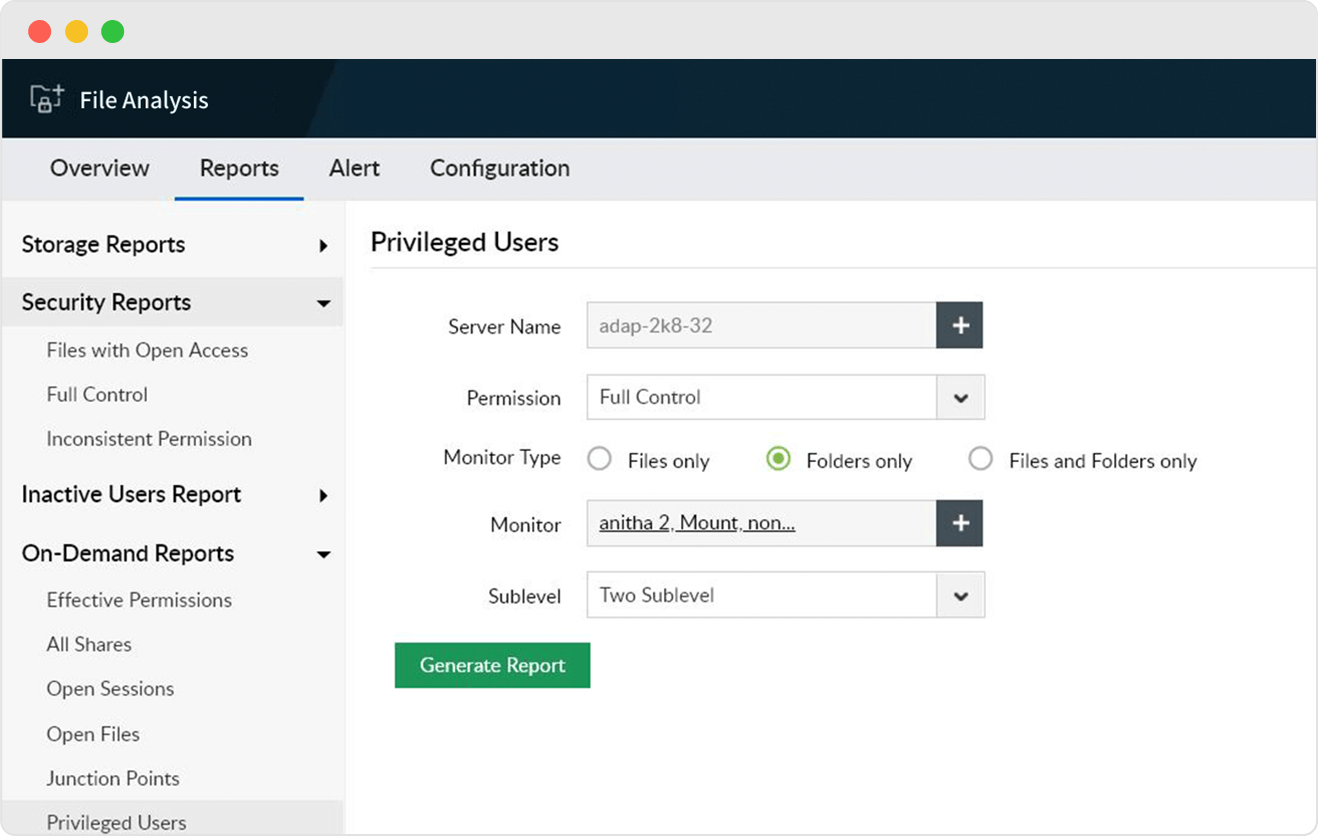

Identifique usuarios con privilegios elevados para archivos y carpetas en todos los subniveles para garantizar la confidencialidad e integridad de los datos confidenciales.

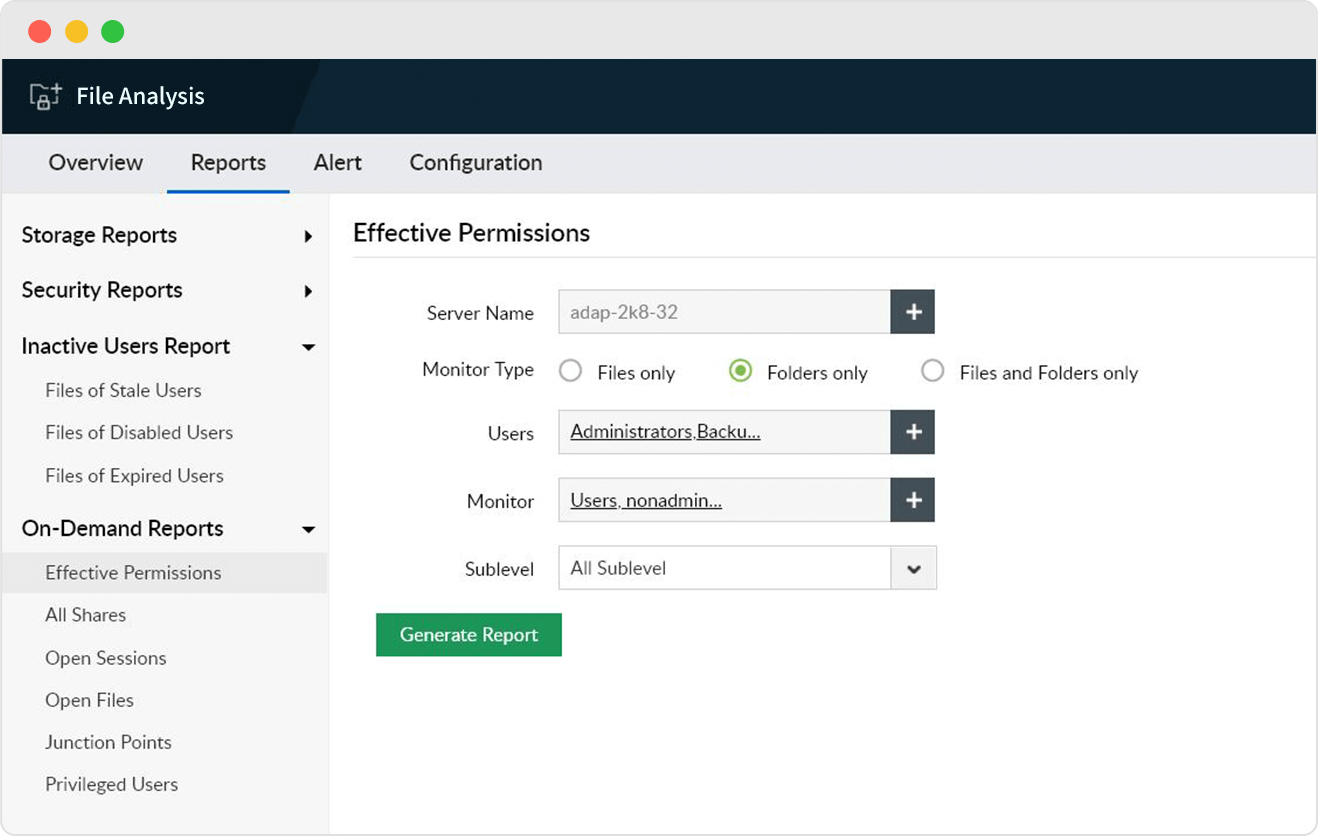

Genere informes instantáneos sobre los permisos efectivos de los usuarios e identifique quién tiene acceso para hacer qué con sus datos confidenciales.

Comprenda y administre mejor sus almacenes de datos con FileAnalysis

Descargar una versión de prueba gratuita

Comprenda y administre mejor sus almacenes de datos con FileAnalysis

Descargar una versión de prueba gratuita

Audite, monitoree, reciba alertas y genere informes sobre accesos a archivos y modificaciones hechas en el ambiente del servidor en tiempo real.

Detecte, interrumpa y responda a posibles fugas de información en dispositivos USB, correos electrónicos, impresoras y más a través del monitoreo en tiempo real.

Realice una inspección de contenidos y análisis contextual para descubrir información crítica en archivos y clasifíquelas basándose en su vulnerabilidad.

Siga el tráfico web empresarial, analice el uso de aplicaciones en shadow y fortalezca las políticas para proteger a los empleados frente a contenido web malicioso o inapropiado.