- Monitorización de rendimiento de red

- Monitor de CPU

- ¿Qué es un agente SNMP?

- ¿Qué es la monitorización de servidores?

- Herramienta de mapas de red

- ¿Qué es la administración de red?

- Gestión del rendimiento de red

- Monitoreo de switches

- Monitoreo de hardware

- Monitoreo de LAN

- Monitoreo de VoIP utilizando Cisco IP SLA

- Visualice su red con el software del diagrama de red de OpManager

Protocolos de red

Los protocolos de red son un conjunto de reglas, convenciones y estructuras de datos que dictan cómo los dispositivos intercambian datos en las redes. En otras palabras, los protocolos de red se pueden equiparar a idiomas que dos dispositivos deben entender para una comunicación eficiente de información, sin importar las disparidades de su infraestructura y diseño.

El modelo OSI: cómo funcionan los protocolos de red

Para entender los matices de los protocolos de red, es imperativo conocer primero sobre el modelo de Interconexión de sistemas abiertos (OSI). Considerado el principal modelo de arquitectura para comunicaciones que funcionan por internet, la mayoría de los protocolos de red utilizados hoy están basados estructuralmente en el modelo OSI.

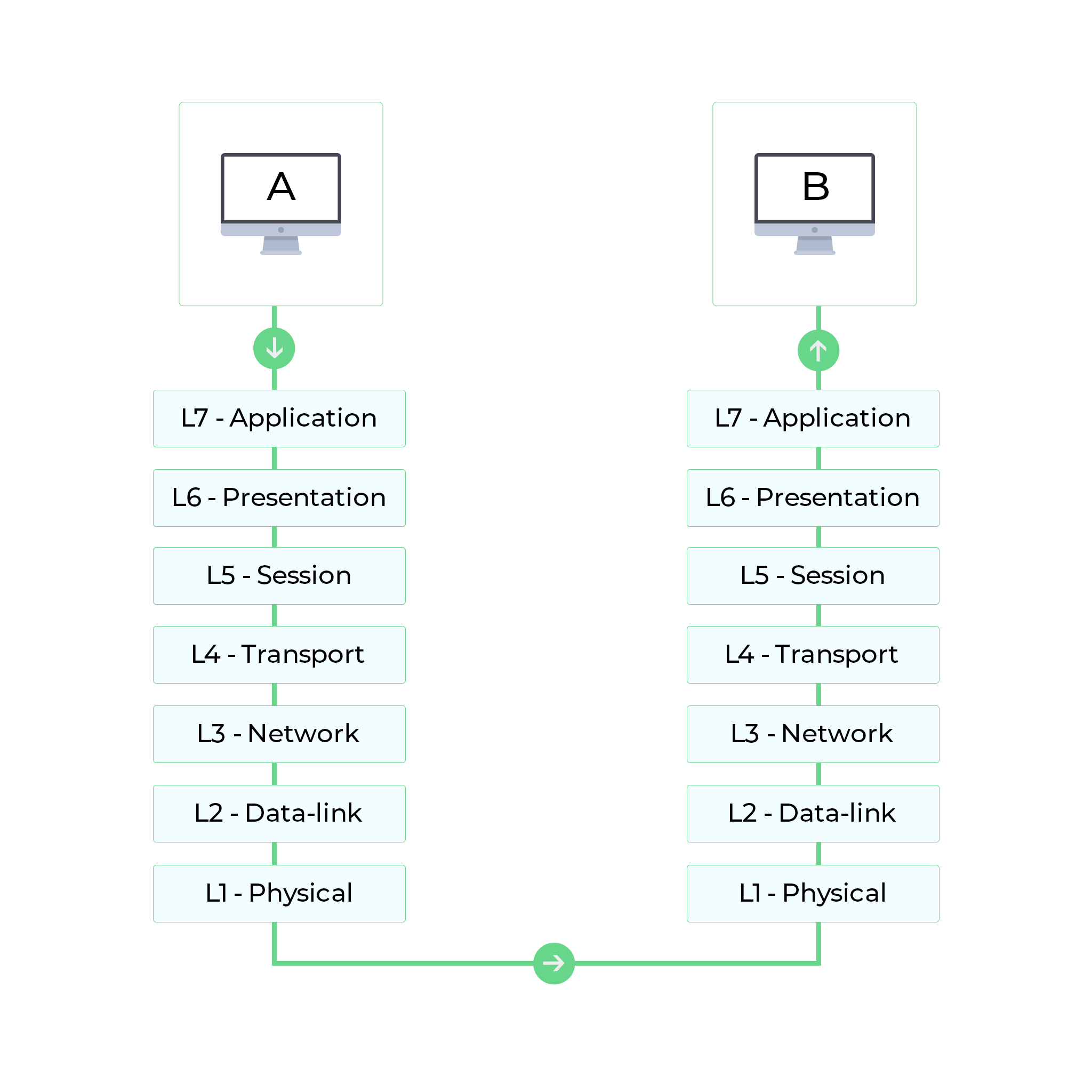

El modelo OSI divide el proceso de comunicación entre dos dispositivos de red en 7 capas. Se asigna una tarea o grupo de tareas a cada una de estas 7 capas. Todas las capas están autocontenidas, y las tareas asignadas a ellas se pueden ejecutar independientemente.

Para colocarlo en contexto, aquí hay una representación del proceso de comunicación entre dos dispositivos de red que siguen el modelo OSI:

Las siete capas en el modelo OSI se pueden dividir en dos grupos: las capas superiores, que incluyen las capas 7, 6 y 5, y las capas inferiores, que incluyen las capas 4, 3, 2 y 1. Las superiores abordan problemas de aplicaciones, en tanto que las inferiores tratan problemas en el transporte de datos.

Los protocolos de red dividen el proceso de comunicación en tareas separadas en cada capa del modelo OSI. Uno o más protocolos de red funcionan en cada capa en el intercambio comunicativo.

A continuación, se describe detalladamente el funcionamiento de los protocolos de red en cada capa del modelo OSI:

| Capa 7: protocolos de red en la capa de aplicación |

|

| Capa 6: protocolos de red en la capa de presentación |

|

| Capa 5: protocolos de red en la capa de sesión |

|

| Capa 4: protocolos de red en la capa de transporte |

|

| Capa 3: protocolos de la capa de red |

|

| Capa 2: protocolos de red en la capa de enlace de datos |

|

| Capa 1: protocolos de red en la capa física |

|

Aunque algunos dicen que el modelo OSI es en la actualidad redundante y menos significativo que el modelo de red Protocolo de control de transmisión (TCP)/IP, aún hoy hay diferencias con el modelo OSI, ya que su estructura ayuda a enmarcar discusiones de protocolos y contrasta varias tecnologías.

Clasificación de los protocolos de red

Ahora que sabe cómo funciona el modelo OSI, puede profundizar en la clasificación de los protocolos. Los siguientes son algunos de los protocolos más prominentes utilizados en las comunicaciones con redes.

Protocolos de red en la capa de aplicación

1. DHCP: Protocolo de Configuración Dinámica de Host

DHCP es un protocolo de comunicaciones que permite a los administradores de red automatizar la asignación de direcciones IP en una red. En una red IP, cada dispositivo que se conecta a internet requiere una IP única. DHCP permite a los administradores de red distribuir direcciones IP desde un punto central y enviar automáticamente una nueva dirección IP cuando se conecta un dispositivo desde un lugar distinto de la red. DHCP funciona con un modelo de cliente-servidor.

Ventajas de usar DHCP

- Gestión centralizada de las direcciones IP.

- Adición eficiente de nuevos clientes en una red.

- Reutilización de direcciones IP, reduciendo el número total de direcciones IP requeridas.

Desventajas de usar DHCP

- Supervisar la actividad en internet se vuelve tedioso, ya que el mismo dispositivo puede tener varias direcciones IP en un periodo.

- Los equipos con DHCP no pueden usarse como servidores, ya que su IP cambia a lo largo del tiempo.

2. DNS: Protocolo Sistema de Nombres de Dominio

El protocolo DNS ayuda a trasladar o mapear nombres de hosts a direcciones IP. DNS funciona con un modelo de cliente-servidor y utiliza una base de datos distribuida sobre una jerarquía de servidores de nombre.

Los hosts se identifican con base en sus direcciones IP, pero memorizar una dirección IP es difícil debido a su complejidad. Las IP también son dinámicas, lo que hace muy necesario mapear los nombres de dominio a direcciones IP. DNS ayuda a resolver este problema al convertir los nombres de dominio de los sitios web en direcciones IP numéricas.

Ventajas

- DNS facilita el acceso a internet.

- Elimina la necesidad de memorizar direcciones IP.

Desventajas

- Las consultas de DNS no tienen información sobre el cliente que las inició. Esto se debe a que el servidor de DNS solo ve la IP desde la que viene la consulta, lo que hace al servidor susceptible de que hackers lo manipulen.

- Los servidores raíz de DNS, si están comprometidos, podrían permitir a los hackers redireccionar a otras páginas para hacer phishing de datos.

3. FTP: Protocolo de Transferencia de Archivos

El Protocolo de transferencia de archivos permite el intercambio de archivos entre hosts, locales y remotos, y se ejecuta sobre TCP. Para la transferencia de archivos, FTP crea dos conexiones TCP: conexión de control y de datos. La conexión de control se usa para transferir información de control como contraseñas, comandos para recuperar y almacenar archivos, etc., y la conexión de datos se usa para transferir el archivo real. Ambas conexiones se ejecutan en paralelo durante todo el proceso de transferencia de archivos.

Ventajas

- Permite el intercambio de archivos grandes y varios directorios al mismo tiempo.

- Le permite retomar el intercambio de archivos si se interrumpió.

- Le permite recuperar datos perdidos y programar una transferencia de archivos.

Desventajas

- FTP carece de seguridad. Los datos, nombres de usuario y contraseñas se transfieren en texto sin formato, lo que los hace vulnerables a atacantes.

- FTP carece de funciones de codificación, lo que lo hace no conforme con las normas de la industria.

4. HTTP: Protocolo de Transferencia de Hipertexto

HTTP es un protocolo de capas de aplicación utilizado para sistemas de información distribuidos, colaborativos y de hipermedios. Funciona con un modelo de cliente-servidor, donde el navegador web actúa como el cliente. Los datos como texto, imágenes y otros archivos multimedia se comparten por la World Wide Web utilizando HTTP. Como protocolo de tipo solicitud y respuesta, el cliente envía una solicitud al servidor, que luego el servidor procesa antes de enviar la respuesta de vuelta al cliente.

HTTP es un protocolo sin estado, lo que significa que el cliente y el servidor solo son conscientes uno del otro mientras la conexión entre ellos esté intacta. Luego de esto, tanto el cliente como el servidor olvidan la existencia del otro. Debido a este fenómeno, el cliente y el servidor no pueden retener información entre solicitudes.

Ventajas

- El uso de la memoria y de la CPU es bajo debido a que hay menos conexiones simultáneas.

- Se pueden notificar errores sin cerrar conexiones.

- Al tener menos conexiones TCP, se reduce la congestión de la red.

Desventajas

- HTTP carece de capacidades de encriptación, lo que lo hace menos seguro.

- HTTP requiere más potencia para establecer la comunicación y la transferencia de datos.

5. IMAP y IMAP4: Protocolo de Acceso a Mensajes de Internet (versión 4)

IMAP es un protocolo de correo electrónico que permite a los usuarios finales acceder y manipular mensajes almacenados en un servidor de correo desde su cliente de correo electrónico, si estuvieron presentes localmente en su dispositivo remoto. IMAP sigue un modelo de cliente-servidor y permite a varios clientes acceder a mensajes en un servidor común simultáneamente. IMAP incluye operaciones para crear, eliminar y renombrar buzones, verificar si hay nuevos mensajes, eliminar permanentemente mensajes, ajustar y eliminar marcas, y mucho más. La versión actual de IMAP es la 4, revisión 1.

Ventajas

- Ya que los correos electrónicos se almacenan en el servidor de correo, el uso de almacenamiento local es mínimo.

- En caso de eliminación accidental de los correos, siempre es posible recuperarlos ya que se almacenan en el servidor de correo.

Desventajas

- Los correos electrónicos no funcionarán sin una conexión activa a internet.

- El uso elevado de correos electrónicos por parte de usuarios finales requiere más almacenamiento en el buzón, por lo que se aumentan los costos.

6. POP y POP3: Protocolo de Oficina de Correos (versión 3)

El Protocolo de oficina de correos es también un protocolo de correo electrónico. Al utilizar este protocolo, el usuario final puede descargar correos electrónicos del servidor de correo a su propio cliente de correo electrónico. Una vez que se descargan los correos electrónicos localmente, se pueden leer sin una conexión a internet. Asimismo, una vez que se mueven los correos electrónicos localmente, se eliminan del servidor de correo, lo que libera espacio. POP3 no está diseñado para realizar manipulaciones extensivas con los mensajes en el servidor de correo, a diferencia de IMAP4. POP3 es la última versión del Protocolo de oficina de correos.

Ventajas

- Lee correos electrónicos en dispositivos locales sin conexión a internet.

- El servidor de correo no necesita una gran capacidad de almacenamiento, ya que los correos electrónicos se eliminan cuando se mueven localmente.

Desventajas

- Si el dispositivo local en el que se descargan los correos electrónicos falla o es robado, los correos electrónicos se pierden.

7. SMTP: Protocolo Simple de Transferencia de Correo

SMTP es un protocolo diseñado para transferir correos electrónicos fiable y eficientemente. SMTP es un protocolo push y se usa para enviar el correo electrónico, mientras que POP y IMAP se utilizan para recuperar correos electrónicos en el lado del usuario. SMTP transfiere correos electrónicos entre sistemas y notifica sobre correos electrónicos entrantes. Al utilizar SMTP, un cliente puede transferir un correo electrónico a otro cliente en la misma red u otra red mediante un relevo de acceso de gateway disponible en ambas redes.

Ventajas

- Fácil instalación.

- Se conecta a cualquier sistema sin restricciones.

- No necesita implementación de su parte.

Desventajas

- Las conversaciones de ida y vuelta entre los servidores pueden demorar el envío de mensajes, y también aumenta las probabilidades de que estos no sean entregados.

- Ciertos firewalls pueden bloquear los puertos utilizados con SMTP.

8. Telnet: Protocolo de emulación de terminales

Telnet es un protocolo de capas de aplicación que permite al usuario comunicarse con un dispositivo remoto. Un cliente de Telnet se instala en el equipo del usuario, el cual accede a la interfaz del símbolo de sistema de otro equipo remoto que ejecuta un programa de servidor Telnet.

En su mayoría, Telnet lo usan los administradores de red para acceder y gestionar dispositivos remotos. Para acceder a un dispositivo remoto, un administrador de red necesita ingresar la IP o el nombre del host del dispositivo remoto, luego de lo cual se presentarán con una terminal virtual que puede interactuar con el host.

Ventajas

- Compatible con varios sistemas operativos.

- Ahorra mucho tiempo debido a su rápida conectividad con dispositivos remotos.

Desventajas

- Telnet carece de capacidades de encriptación y envía información crítica en texto claro, lo que lo hace más fácil para atacantes.

- Es costoso debido a las bajas velocidades de escritura.

9. SNMP: Protocolo Simple de Administración de Redes

SNMP es un protocolo de capa de aplicación utilizado para gestionar nodos, como servidores, estaciones de trabajo, routers, switches, etc., en una red IP. SNMP permite a los administradores de red monitorear el rendimiento de red, identificar errores en ella y resolverlos. El protocolo SNMP consta de tres componentes: un dispositivo gestionado, un agente de SNMP y un administrador de SNMP.

El agente de SNMP reside en el dispositivo gestionado. El agente es un módulo de software que tiene conocimiento local de la información de gestión y traduce la información a una forma compatible con el administrador de SNMP. El administrador de SNMP presenta los datos obtenidos del agente de SNMP, ayudando a los administradores de red a gestionar efectivamente los nodos.

En la actualidad hay tres versiones de SNMP. SNMP v1, SNMP v2 y SNMP v3. Las versiones 1 y 2 tienen muchas funciones en común, pero SNMP v2 ofrece mejoras como operaciones de protocolo adicionales. SNMP versión 3 (SNMP v3) añade funciones de seguridad y de configuración remota a las versiones previas.

Protocolos de red en la capa de presentación

LPP: Protocolo de Presentación Ligero

El Protocolo de Presentación Ligero ayuda a suministrar compatibilidad optimizada para servicios de aplicaciones OSI en redes que ejecutan protocolos TCP/IP para algunos entornos restringidos. LPP está diseñado para una clase particular de aplicaciones OSI, a saber, aquellas entidades cuyo contexto de aplicación contenga solo un Elemento de servicio para el control de asociaciones (ACSE) y un Elemento de servicio para operaciones remotas (ROSE). LPP no aplica a entidades cuyo contexto de aplicación es más extensivo, es decir, contiene un Elemento de servicio de transferencia fiable.

Protocolos de red en la capa de sesión

RPC: Protocolo de Llamada a Procedimiento Remoto

RPC es un protocolo para solicitar un servicio desde un programa en un equipo remoto mediante una red y se puede usar sin tener que entender las tecnologías de red subyacentes. RPC utiliza TCP o UDP para llevar mensajes entre programas que se comunican. RPC también trabaja con un modelo cliente-servidor. El programa solicitante es el cliente y el programa que presta el servicio es el servidor.

Ventajas

- RPC omite muchas capas de protocolo para mejorar el rendimiento.

- Con el RPC, los esfuerzos de reescritura o reorganización del código son mínimos.

Desventajas

- No está comprobado que funcione efectivamente en redes de área amplia.

- Aparte de TCP/IP, RPC no es compatible con otros protocolos de transporte.

Protocolos de red en la capa de transporte

1. TCP: Protocolo de Control de Transmisión

TCP es un protocolo de capa de transporte que suministra una entrega de flujo fiable y un servicio de conexión virtual a aplicaciones mediante el uso de reconocimiento secuenciado. TCP es un protocolo orientado a conexiones, ya que requiere que se establezca una conexión entre aplicaciones antes de transferir datos. Mediante el control del flujo y el reconocimiento de datos, TCP proporciona una verificación extensiva de errores. TCP garantiza la secuenciación de los datos, lo que significa que los paquetes de datos llegan en el orden en el extremo de recepción. La retransmisión de paquetes perdidos de datos es también viable con TCP.

Ventajas

- TCP garantiza tres cosas: los datos llegan a su destino, llegan a tiempo y llegan sin duplicaciones.

- TCP divide automáticamente datos en paquetes antes de su transmisión.

Desventajas

- No se puede usar TCP para conexiones de transmisión y multidifusión.

2. UDP: Protocolo de Datagramas de Usuario

UDP es un protocolo de capa de transporte sin conexiones que proporciona un servicio de mensajes simple pero no fiable. A diferencia de TCP, UDP no añade funciones de fiabilidad, control de flujo o recuperación ante errores. UDP es útil en situaciones donde los mecanismos de fiabilidad de TCP no son necesarios. La retransmisión de paquetes perdidos de datos no es posible con UDP.

Ventajas

- Las conexiones de transmisión y multidifusión son posibles con UDP.

- UDP es más rápido que TCP.

Desventajas

- En UDP, es posible tener un paquete no entregado, que se entregue dos veces o que nunca se entregue.

- Se requiere la disgregación manual de los paquetes de datos.

Protocolos de la capa de red

1. IP: Protocolo de Internet (IPv4)

IPv4 es un protocolo de capa de red que contiene información de dirección y control, que ayuda a enrutar los paquetes en una red. IP funciona en conjunto con TCP para entregar paquetes de datos en la red. Con IP, a cada host se le asigna una dirección de 32 bits que consta de dos partes principales: el número de red y número de host. El número de red identifica una red e internet lo asigna, mientras que el número de host identifica un host en la red y el administrador de red lo asigna. El IP es el único responsable de entregar los paquetes y TCP ayuda colocarlos de nuevo en el orden correcto.

Ventajas

- IPv4 encripta los datos para garantizar la privacidad y la seguridad.

- Con IP, el enrutamiento de datos se vuelve más escalable y económico.

Desventajas

- IPv4 es tedioso, complejo y proclive a errores.

2. IPv6: Protocolo de Internet versión 6

IPv6 es la última versión del Protocolo de Internet, un protocolo de la capa de red que procesa la información de dirección y control para permitir que se enruten los paquetes en la red. IPv6 se creó para tratar con el agotamiento de IPv4. Aumenta el tamaño de las direcciones IP de 32 bits a 128 bits con el fin de ser compatible con más niveles de direcciones.

Ventajas

- Enrutamiento y procesamiento de paquetes más eficientes en comparación con IPv4.

- Mejor seguridad en comparación con IPv4.

Desventajas

- IPv6 no es compatible con equipos que se ejecuten en IPv4.

- Es difícil de actualizar los dispositivos a IPv6.

3. ICMP: Protocolo de Control de Mensajes de Internet

ICMP es un protocolo compatible con la capa de red utilizado por dispositivos de red para enviar mensajes de error e información operativa. Los mensajes de ICMP entregados en paquetes de IP se usan para mensajes fuera de banda relacionados con el funcionamiento o malfuncionamiento de red. ICMP se utiliza para anunciar errores de red, congestión y tiempos de inactividad, así como ayudar a resolver problemas.

Ventajas

- ICMP se utiliza para diagnosticar problemas de red.

Desventajas

- Enviar muchos mensajes de ICMP aumenta el tráfico de red.

- Los usuarios finales se ven afectados si usuarios maliciosos envían muchos paquetes inalcanzables de destino de ICMP.

Protocolos de red en la capa de enlace de datos

1. ARP: Protocolo de Resolución de Direcciones

El Protocolo de Resolución de Direcciones ayuda a mapear direcciones IP a direcciones de equipos físicos (o a direcciones MAC para Ethernet) reconocidas en la red local. Una tabla llamada un caché de ARP se usa para mantener una correlación entre cada dirección IP y su correspondiente dirección MAC. ARP ofrece las reglas para hacer estas correlaciones, y ayuda a convertir direcciones en ambos sentidos.

Ventajas

- No se necesita conocer o memorizar las direcciones MAC, ya que el caché de ARP contiene todas las direcciones MAC y las mapea automáticamente con IP.

Desventajas

- ARP es susceptible de ataques de seguridad llamados suplantación de ARP.

- Cuando se usa ARP, algunas veces el hacker podría ser capaz de detener todo el tráfico. A esto se le conoce también como denegación del servicio de ARP.

2. SLIP: IP de Línea de Serie

SLIP se utiliza para conexiones seriales punto a punto utilizando TCP/IP. SLIP se utiliza en enlaces en serie dedicados, y algunas veces para fines de marcación. SLIP es útil para permitir que mezclas de hosts y routers se comuniquen entre sí, por ejemplo, host-host, host-router y router-router son todas comunicaciones de red SLIP comunes. SLIP es simplemente un protocolo de enmarcado de paquetes: define una secuencia de caracteres que enmarca los paquetes de IP en una línea de serie. No proporciona direcciones, identificación del tipo de paquete, detección o correlación de errores, o mecanismos de compresión.

Ventajas

- Ya que supone pocos gastos estructurales, es ideal para su uso en microcontroladores.

- Reutiliza conexiones de marcado y líneas telefónicas existentes.

- Es fácil de implementar, ya que se basa en el Protocolo de internet.

Desventajas

- SLIP no es compatible con el entorno automático de las conexiones de red en varias capas OSI al mismo tiempo.

- SLIP no es compatible con conexiones sincrónicas, como una conexión creada mediante internet a partir de un modem a un prestador de servicios de internet (ISP).

¿Tiene problemas gestionando su red?

ManageEngine OpManager es una herramienta integral para la gestión de redes que monitorea el estado de salud, rendimiento y disponibilidad de todos los dispositivos de red en una red IP, out of the box. OpManager utiliza la mayoría de los protocolos arriba enumerados para funcionar, lo que le permite tener completo control de sus dispositivos de red. Para más información sobre OpManager, regístrese para una demostración gratuita or descargue una prueba gratuita.