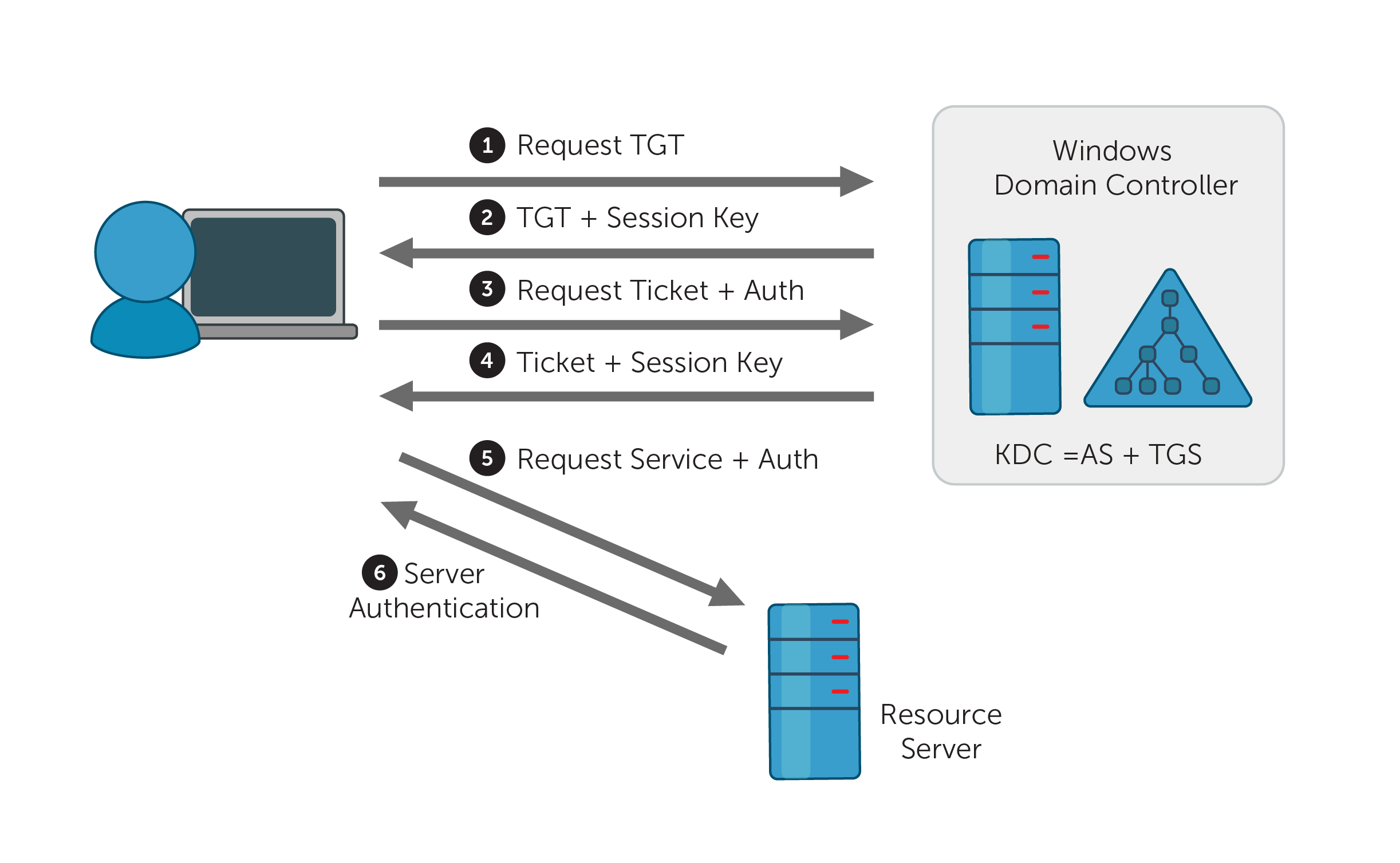

La première fois qu'un utilisateur entre son nom d'utilisateur et son mot de passe dans sa station de travail, cette station de travail contacte un contrôleur de domaine local (contrôleur de domaine) et demande un ticket d'attribution de ticket (TGT). Si le nom d'utilisateur et le mot de passe sont valides et que le compte utilisateur passe les contrôles d'état et de restriction, le contrôleur de domaine accorde un TGT et enregistre l'ID d'événement 4768 (ticket d'authentification accordé).

Figure 1. Authentification Kerberos

Windows enregistre l'ID d'événement 4771 (F) si la demande de ticket (étape 1 de la figure 1) a échoué ; cet événement n'est enregistré que sur les contrôleurs de domaine. Si le problème est survenu au cours de la préauthentification (étapes 2, 3 ou 4 de la figure 1), Windows enregistre plutôt l'événement 4768.

| Bit | Nom de l’indicateur | Description |

|---|---|---|

| 0 | Réservé | - |

| 1 | Transférable | Cet indicateur ne concerne que les TGT. Cela informe le service d'octroi de tickets qu'il peut délivrer un nouveau TGT avec une adresse réseau différente, sur la base du TGT présenté. |

| 2 | Transféré | Cet indicateur signale qu'un TGT a été transmis ou qu’un ticket a été émis à partir d'un TGT transmis. |

| 3 | Proxiable | Cet indicateur ne concerne que les TGT. Cela informe le service d'attribution des tickets qu'il peut délivrer des tickets avec une adresse réseau différente de celle figurant dans le TGT. |

| 4 | Proxy | Cet indicateur signale que l'adresse réseau figurant dans le ticket est différente de celle figurant dans le TGT utilisé pour obtenir le ticket. |

| 5 | Autoriser la postdate | Cet indicateur signale que le ticket à émettre doit avoir son indicateur MAY-POSTDATE activé. Il ne peut être défini dans la requête initiale ou dans une requête ultérieure que si le TGT sur lequel il est basé a également son indicateur MAY-POSTDATE activé. Les tickets postdatés ne sont pas pris en charge par KILE (Microsoft Kerberos Protocol Extension). |

| 6 | Postdaté | Cet indicateur signale qu'il s'agit d'une demande de ticket postdaté. Cette option n'est prise en compte que si l'indicateur MAY-POSTDATE du TGT sur lequel il est basée est activé. Le ticket résultant aura également son indicateur INVALID activé, et cet indicateur peut être réinitialisé par une demande ultérieure au KDC une fois l'heure de début du ticket atteinte. Les tickets postdatés ne sont pas pris en charge par KILE (Microsoft Kerberos Protocol Extension). |

| 7 | Non valide | Cet indicateur signale qu'un ticket n’est pas valide, ce qui signifie qu'il doit être validé par le centre de distribution de clés (KDC) avant d'être utilisé. Les serveurs d'application doivent rejeter les tickets pour lesquels cet indicateur est activé. |

| 8 | Renouvellement | Cet indicateur est utilisé en combinaison avec les champs « Heure de fin » et « Renouveler jusqu’à » pour faire en sorte que les tickets ayant une longue durée de vie soient renouvelés périodiquement au KDC. |

| 9 | Initial | Cet indicateur signale qu'un ticket a été émis en utilisant l'échange du service d'authentification (AS) et qu'il n'a pas été émis sur la base d'un TGT. |

| 10 | Pré-authentique | Cet indicateur signale que le client a été authentifié par le KDC avant l'émission d'un ticket. Cet indicateur signale généralement la présence d'un authentificateur dans le ticket, mais il peut également indiquer la présence d'informations d'identification provenant d'une connexion par carte à puce. |

| 11 | Opt-hardware-auth | Cet indicateur était à l'origine destiné à indiquer que l'authentification prise en charge par le matériel était utilisée lors de la préauthentification. Cet indicateur n'est plus recommandé dans le protocole Kerberos V5. Les KDC ne doivent pas émettre de ticket si cet indicateur est activé. De même, les KDC ne doivent pas conserver cet indicateur s'il a été activé par un autre KDC. |

| 12 | Transited-policy-checked | Cet indicateur signale que KILE ne doit pas vérifier les domaines transités sur les serveurs ou un KDC. Les serveurs d'application doivent ignorer l'indicateur TRANSITED-POLICY-CHECKED. |

| 13 | Ok-as-delegate | Le KDC doit activer l'indicateur OK-AS-DELEGATE si le compte de service est approuvé pour la délégation. |

| 14 | Request-anonymous | KILE n'utilise pas cet indicateur. |

| 15 | Name-canonicalize | Si cet indicateur a la valeur « true », les demandes initiales de tickets au KDC demanderont la canonisation du nom du principal du client, et les réponses avec des principaux de clients différents de celui demandé seront acceptées. La valeur par défaut est « false ». |

| 16 - 25 | Inutilisé | - |

| 26 | Disable-transited-check | Par défaut, le KDC vérifie le champ transité d'un TGT par rapport à la stratégie du domaine local avant d'émettre des tickets dérivés basés sur le TGT. Si cet indicateur est activé dans la demande, le champ transité ne sera pas vérifié. Les tickets émis sans que ce contrôle ait été effectué seront signalés par la réinitialisation (0) de l'indicateur TRANSITED-POLICY-CHECKED, ce qui indique au serveur d'application que le champ transité doit être vérifié localement. Les centres de distribution de clés (KDC) sont encouragés à respecter l'option DISABLE-TRANSITED-CHECK, même si cela n'est pas obligatoire. Cet indicateur ne doit pas être utilisé car l'indicateur Transited-policy-checked n'est pas pris en charge par KILE. |

| 27 | Renewable-ok | Cet indicateur signale qu'un ticket renouvelable sera acceptable si un ticket ayant la durée de vie demandée ne peut être fourni autrement, auquel cas un ticket renouvelable peut être émis avec une valeur de renouvellement (renew-till) égale à l'heure de fin demandée. La valeur du champ renew-till peut encore être limitée par des limites locales ou des limites choisies par le principal ou le serveur. |

| 28 | Enc-tkt-in-skey | Cette option n'est utilisée que par le service d'attribution des tickets. L'option ENC-TKT-IN-SKEY indique que le ticket du serveur final doit être chiffré dans la clé de session du TGT supplémentaire fourni. |

| 29 | Inutilisé | - |

| 30 | Renouveler | Cet indicateur signale que la présente demande concerne un renouvellement. Le ticket fourni pour cette demande est crypté dans la clé secrète du serveur sur lequel il est valable. Cette option n'est prise en compte que si l'indicateur RENEWABLE est activé sur le ticket en cours de renouvellement et si le temps indiqué dans le champ renew-till n'est pas écoulé. Le ticket renouvelé est transmis dans le champ « padata » dans le cadre de l'en-tête d'authentification. |

| 31 | Valider | Cet indicateur signale que la demande concerne la validation d'un ticket postdaté. Cette option n'est utilisée que par le service d'attribution des tickets ; cependant, elle ne devrait pas être utilisée car les tickets postdatés ne sont pas pris en charge par KILE. |

| Code | Nom du code | Description | Causes possibles |

|---|---|---|---|

| 0x10 | KDC_ERR_PADATA_TYPE_NOSUPP | Le KDC ne prend pas en charge le type PADATA (données de préauthentification). | Une tentative de connexion par carte à puce est en cours et le certificat approprié ne peut être localisé. Cela peut se produire parce que la mauvaise autorité de certification (CA) est interrogée ou que la CA appropriée ne peut pas être contactée afin d'obtenir des certificats d'authentification de contrôleur de domaine pour ce DC. Cela peut également se produire si un contrôleur de domaine n'a pas de certificat installé pour les cartes à puce. |

| 0x17 | KDC_ERR_KEY_EXPIRED | Le mot de passe a expiré - changer le mot de passe pour le réinitialiser. | Le mot de passe de l'utilisateur a expiré. |

| 0x18 | KDC_ERR_PREAUTH_FAILED | Les informations de pré-authentification n'étaient pas valides. | Le mot de passe fourni n'est pas le bon. |

| Type | Nom du type | Description |

|---|---|---|

| 0 | - | Ce code indique une connexion sans préauthentification. |

| 2 | PA-ENC-TIMESTAMP | Ce code est le type normal d'authentification par mot de passe. |

| 11 | PA-ETYPE-INFO | Ce code est envoyé par le KDC dans un KRB-ERROR, indiquant qu'une préauthentification supplémentaire est nécessaire. Elle est généralement utilisée pour indiquer à un client la clé de chiffrement à utiliser pour chiffrer un horodatage lors de l'envoi d'une valeur de préauthentification PA-ENC-TIMESTAMP. |

| 15 | PA-PK-AS-REP_OLD | Ce code devrait également être utilisé pour l'authentification par carte à puce, mais il n'est jamais utilisé dans certains environnements Active Directory. |

| 17 | PA-PK-AS-REP | Ce code devrait également être utilisé pour l'authentification par carte à puce, mais il n'est jamais utilisé dans certains environnements Active Directory. |

| 19 | PA-ETYPE-INFO2 | Ce code est envoyé par le KDC dans un KRB-ERROR indiquant qu'il a besoin d'une préauthentification supplémentaire. En général, elle est utilisée pour indiquer à un client la clé à utiliser pour le chiffrement d'un horodatage chiffré dans le but d'envoyer une valeur de préauthentification PA-ENC-TIMESTAMP. |

| 20 | PA-SVR-REFERRAL-INFO | Ce code est utilisé dans les tickets KDC Referrals. |

| 138 | PA-ENCRYPTED-CHALLENGE | Ce code est utilisé pour indiquer une connexion utilisant le blindage Kerberos (FAST). La prise en charge de ce code a commencé avec Windows Server 2012 et Windows 8. |

| - | Ce code est affiché dans les événements d'échec de l'audit. |

Ces informations ne sont remplies que pour les connexions avec une carte à puce. Elles sont toujours vides pour l'ID d'événement 4771.

Bien que vous puissiez attacher une tâche au journal de sécurité et demander à Windows de vous envoyer un e-mail, vous êtes limité à recevoir un e-mail chaque fois que l'ID d'événement 4771 est généré. Windows n'a pas non plus la capacité d'appliquer des filtres plus granulaires, pourtant sont nécessaires pour répondre aux recommandations en matière de sécurité.

Avec un outil comme ADAudit Plus, vous pouvez non seulement appliquer des filtres granulaires pour vous concentrer sur les menaces réelles, mais aussi être averti en temps réel par SMS.

Tirez parti des techniques avancées d'analyse statistique et d'apprentissage machine pour détecter les comportements anormaux sur votre réseau.

Respectez diverses normes de conformité, telles que SOX, HIPAA, PCI, FISMA, GLBA et RGPD, grâce à des rapports de conformité prêts à l'emploi.

Le téléchargement d'ADAudit Plus permet de recevoir des alertes en temps réel en moins de 30 minutes. Avec plus de 200 rapports et alertes préconfigurés, ADAudit Plus garantit la sécurité et la conformité de votre Active Directory.