Évitez les opérations de copie de fichiers indésirables et garantissez la sécurité des données.

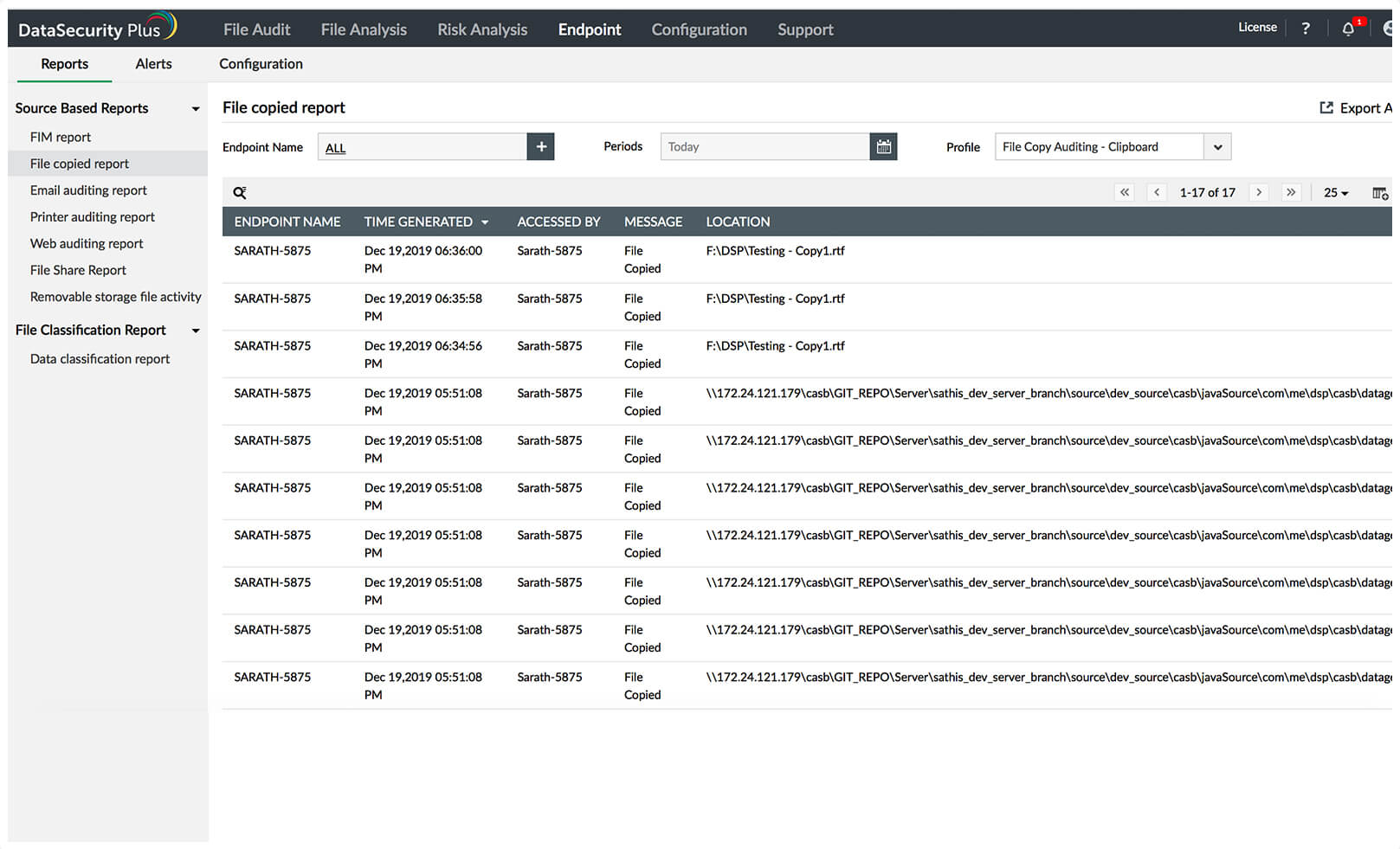

Audit des actions de copie de fichiers

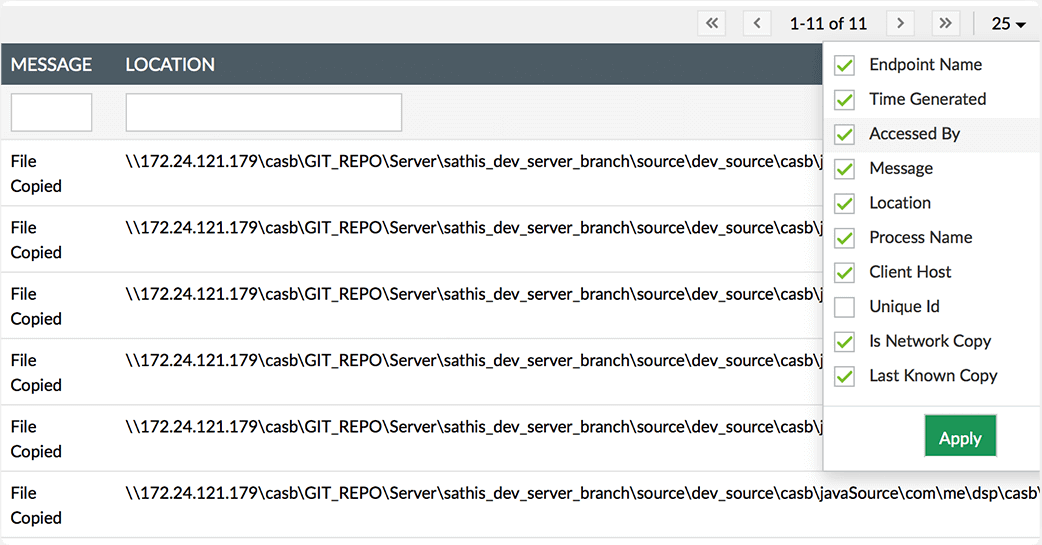

Analysez et corrélez les actions de copier-coller de fichier dans un seul rapport.

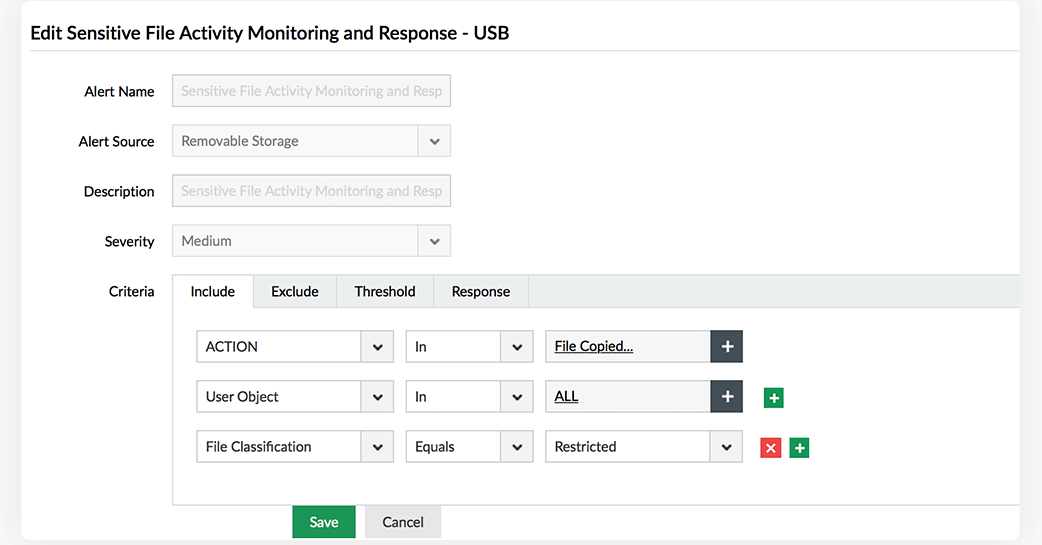

Suivi des transferts de fichiers USB

Vérifiez les fichiers copiés sur des supports de stockage amovibles, notamment USB.

Protection contre la copie de données

Exécutez des scripts sur mesure en réponse à des actions de copie de fichiers en masse malveillantes.

Assurez la sécurité et l’intégrité des fichiers avec

l’outil d’analyse des copies de fichiers qu’offre DataSecurity Plus.

Visibilité illimitée des appareils

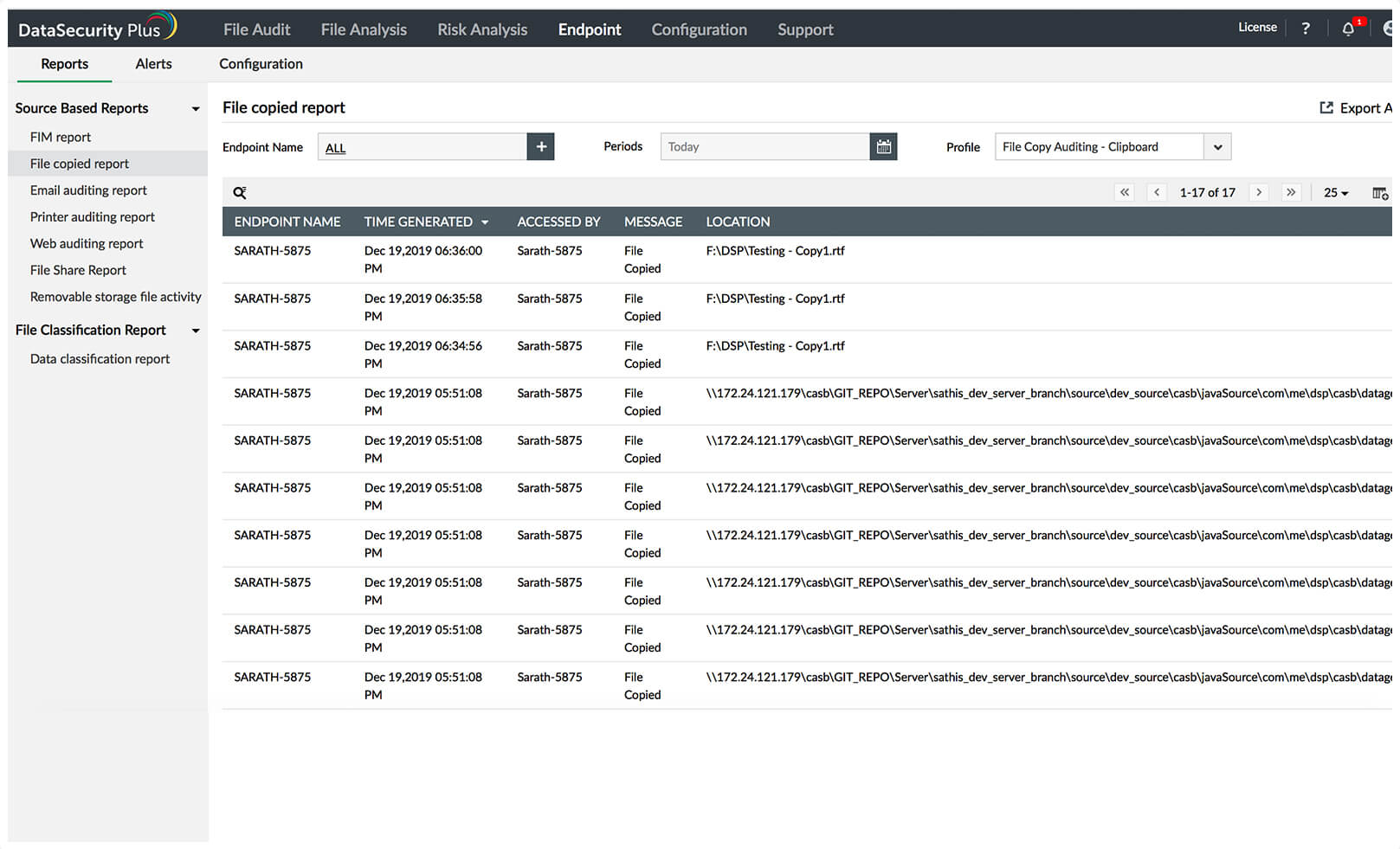

Affichage d’un aperçu détaillé des actions de copie de fichiers

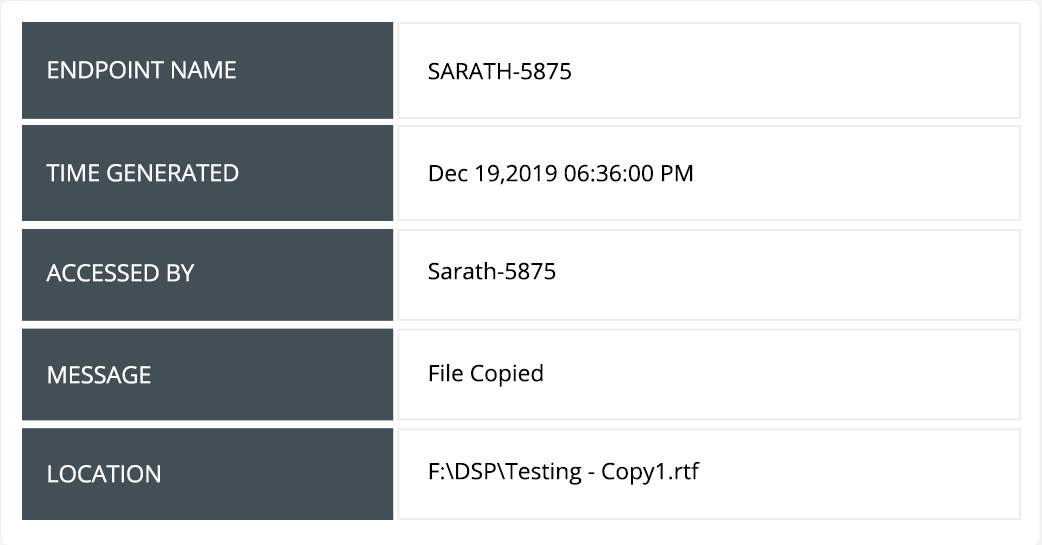

Suivez et examinez des détails clés comme l’auteur d’une copie d’un fichier/dossier donné, le moment et l’emplacement du collage.

Suivi des transferts de données en temps réel

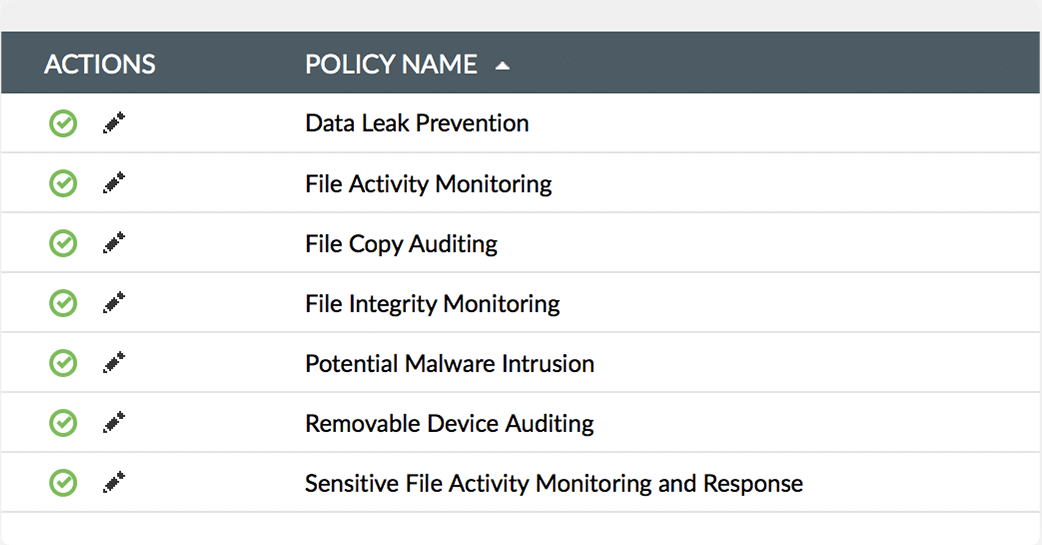

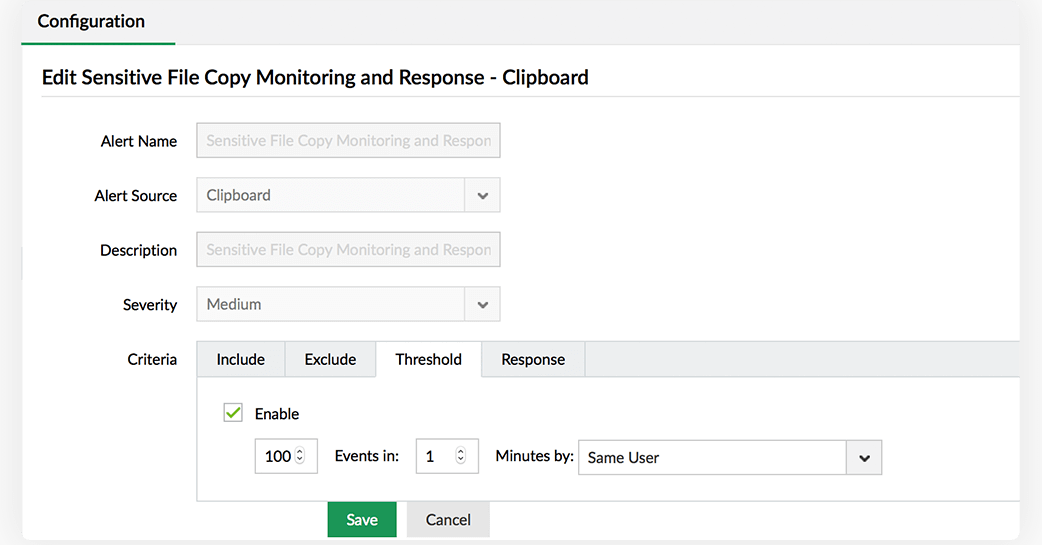

Établissez des stratégies de prévention des fuites de données (DLP) prédéfinies pour suivre lorsqu’un utilisateur copie des fichiers de postes de travail, de ressources réseau ou de périphériques amovibles.

Suivi de bout en bout des actions de copie de fichiers

Utilisez l’audit du Presse-papiers pour détecter les diverses façons dont les utilisateurs tentent de copier et déplacer des fichiers (touches Ctrl+C, Ctrl+V et clic droit pour copier-coller).

Arrêt des fuites de données sensibles

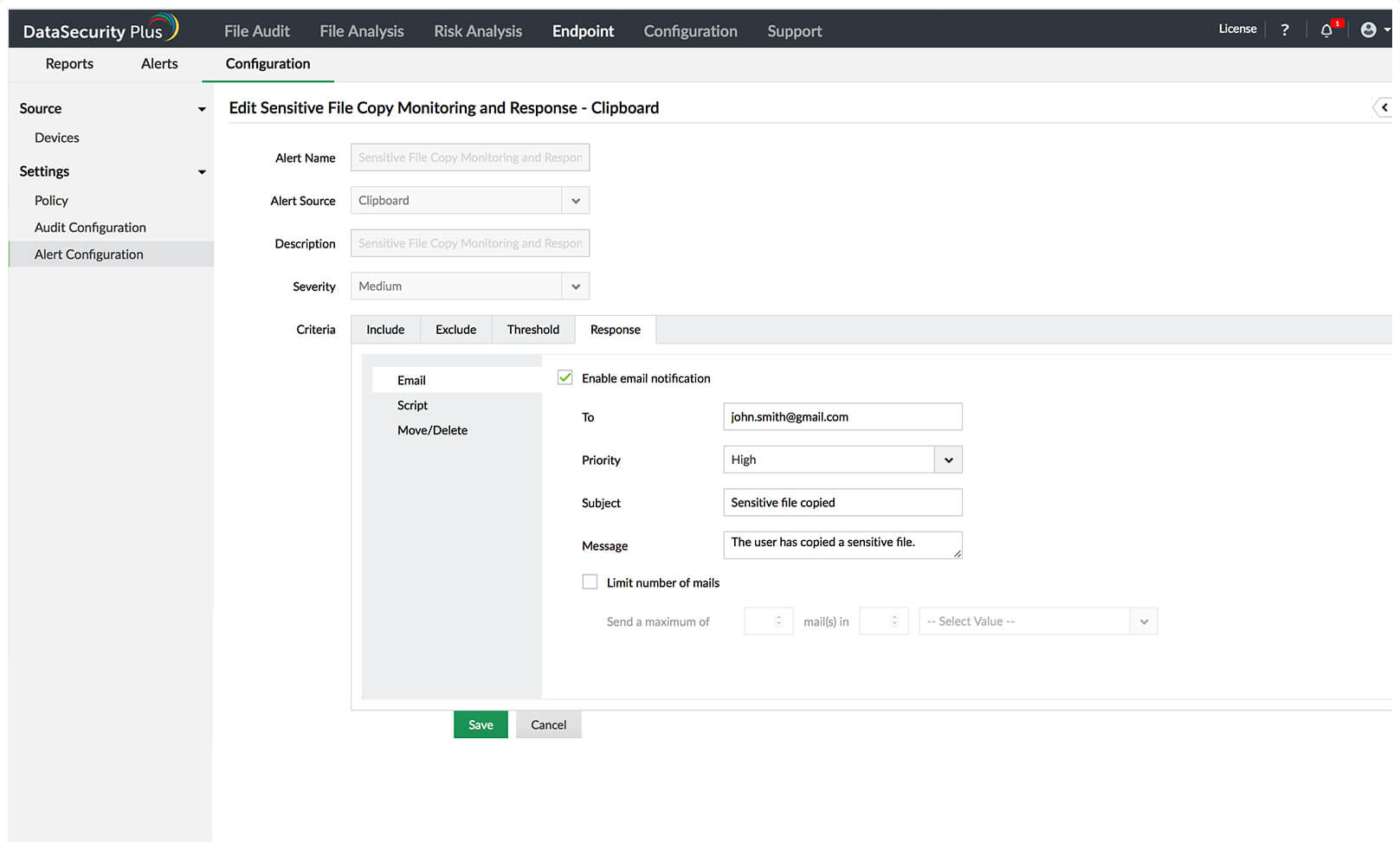

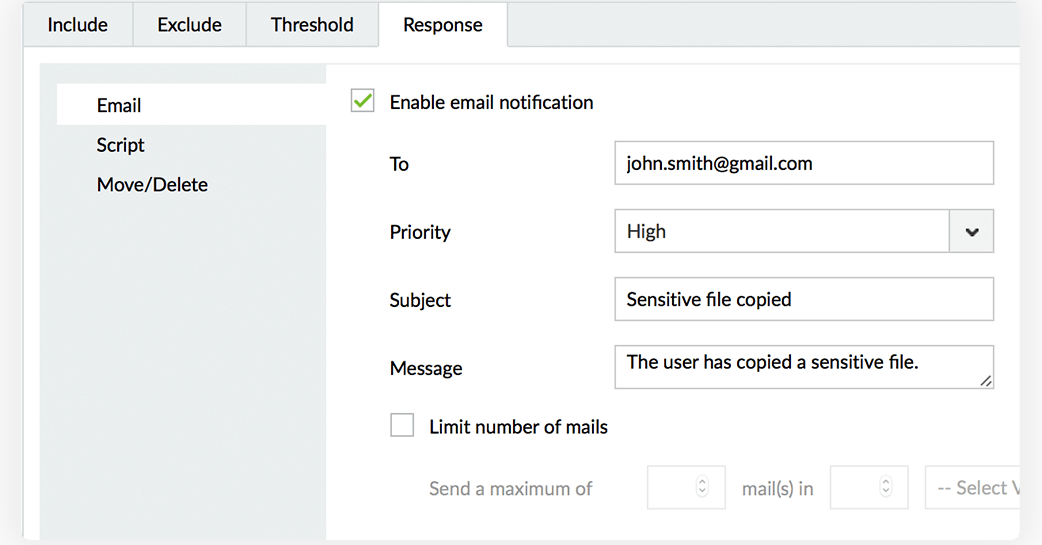

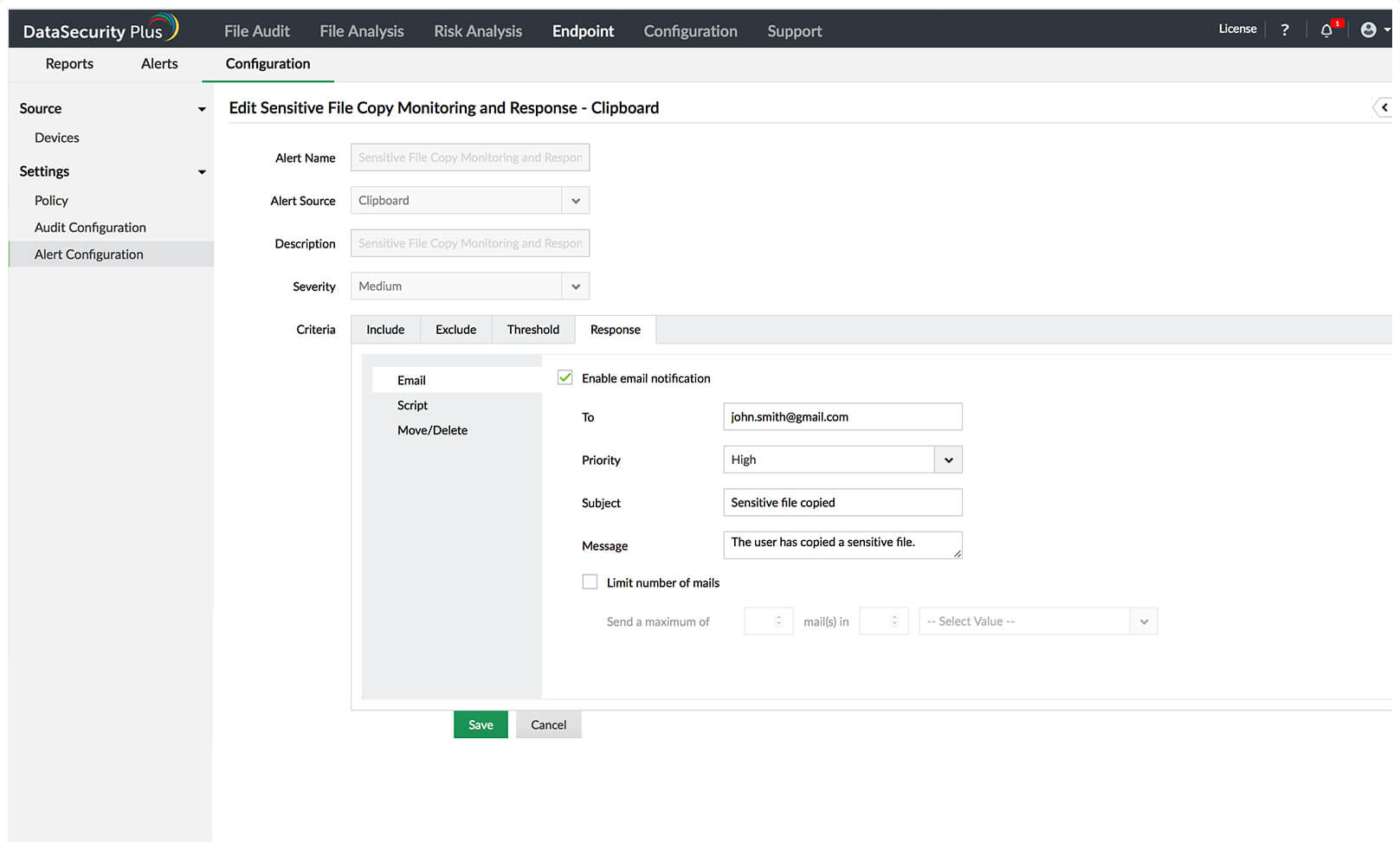

Réception d’alertes pertinentes

Recevez des notifications instantanées lorsque des fichiers ou dossiers importants sont déplacés vers des lieux à risque et évitez d’exposer des données.

Détection et blocage des actions de fichier anormales

Bloquez les périphériques USB lorsque des utilisateurs malveillants tentent discrètement de copier des fichiers en masse sur leurs postes de travail ou ces périphériques.

Analyse des déplacements de fichiers sensibles

Analysez de façon sélective les utilisateurs suspects, les fichiers importants et les lieux à risque pour déceler les déplacements de fichiers non autorisés en temps réel.

Solution complète d’analyse des copies de fichiers

pour suivre l’activité et les déplacements entre des serveurs de fichiers.

- Analyse des actions de copie de fichiers.

- Suivi des fichiers copiés.

- Audit de la copie de fichiers.

Parcours des données

Générez des journaux d’audit instantanés sur les déplacements de données dans l’organisation comme preuve de conformité avec les normes réglementaires.

Aperçu rapide

Utilisez les options intégrées pour déterminer rapidement la source, le nom d’hôte, l’heure et l’emplacement des copies de fichiers anormales.

Suivi de l’activité des appareils

Générez des rapports instantanés sur l’usage de supports amovibles et l’activité de transfert de données depuis des périphériques USB dans l’organisation.

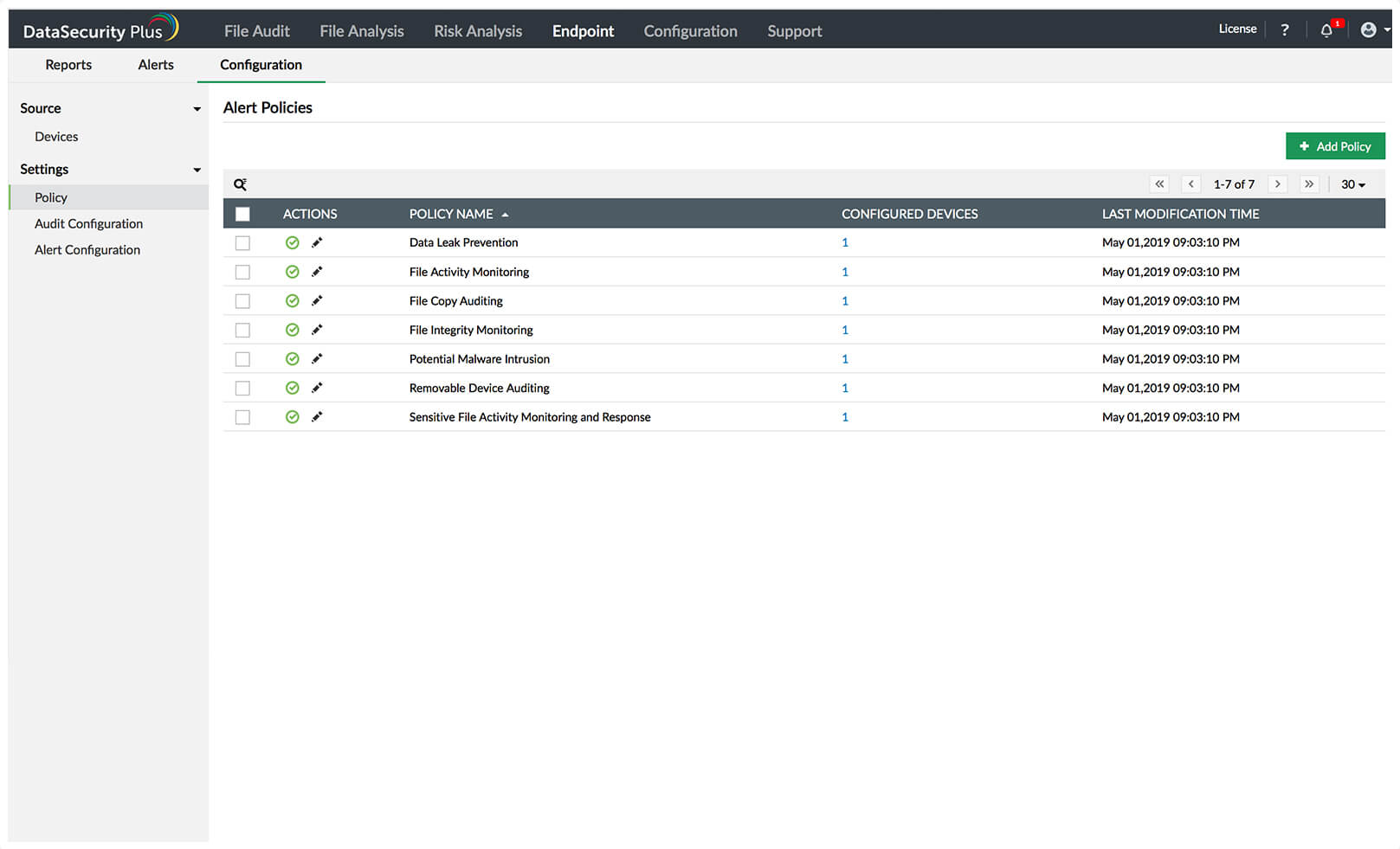

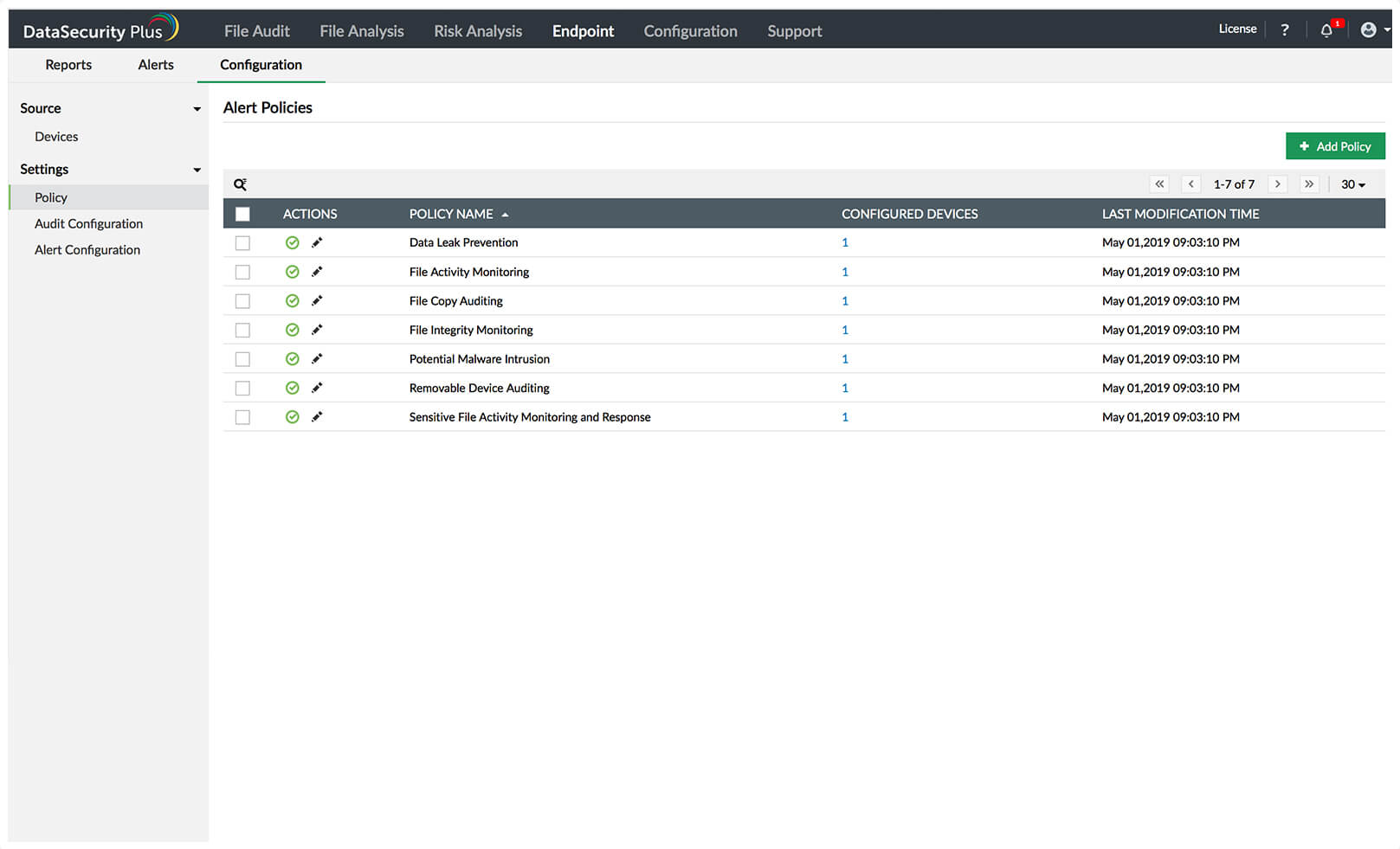

Sécurité prédéfinie

Utilisez les stratégies de sécurité prédéfinies disponibles pour suivre l’activité de copier-coller des fichiers sensibles.

Choix d’une cible

Personnalisez les stratégies DLP par défaut pour inclure les utilisateurs suspects et exclure les utilisateurs et les groupes autorisés.

Signes précurseurs d’une compromission

Détectez des pics anormaux subits des fichiers copiés avec des valeurs de seuil personnalisables.

Choix d’une stratégie

Utilisez des mécanismes de réponse automatique aux menaces pour exécuter des scripts adaptés aux besoins de l’entreprise.