Points forts de l’outil de suivi USB de DataSecurity Plus

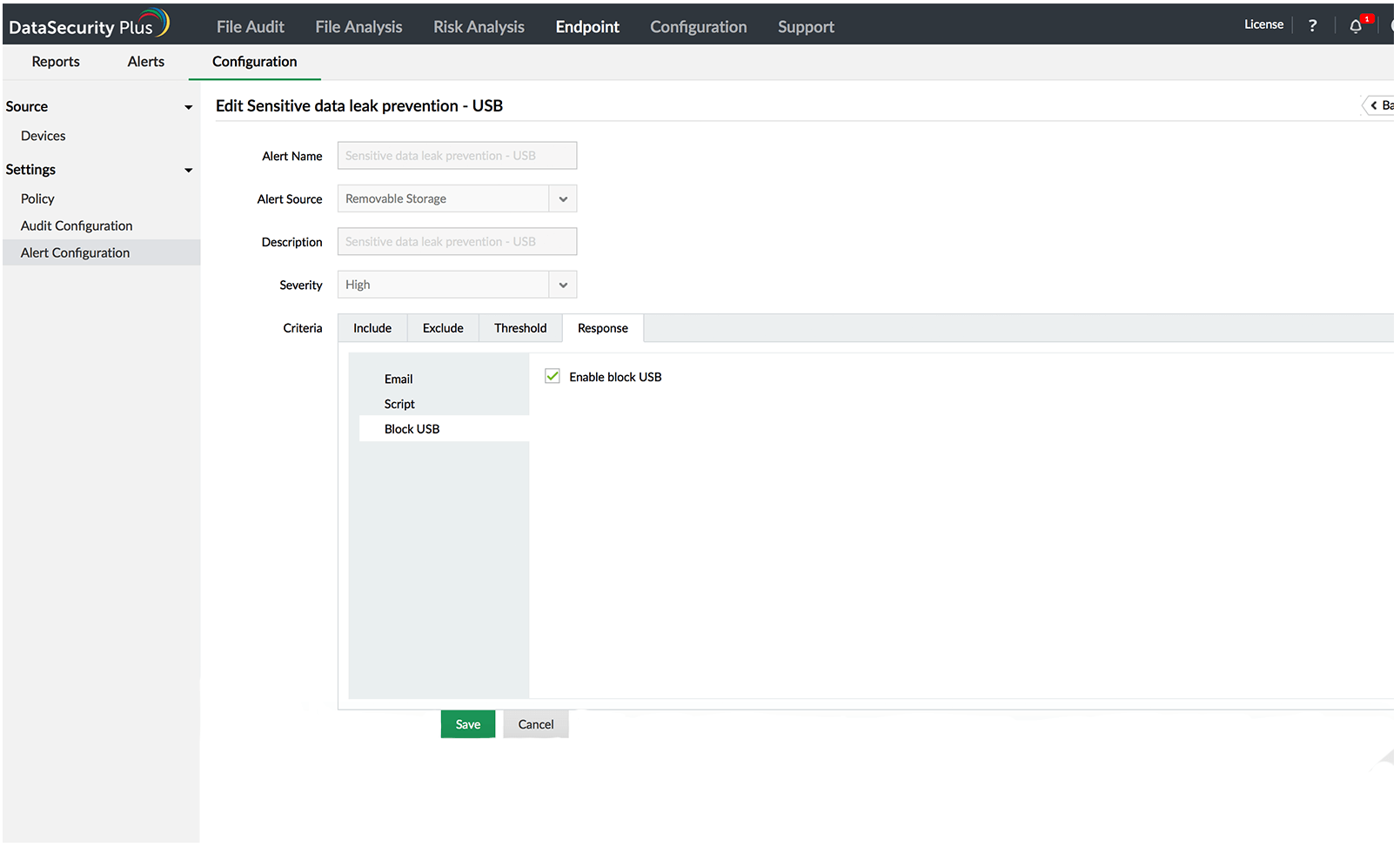

Prévention des fuites de données

Bloquez la copie de données sensibles vers des périphériques USB.

Suivi précis des périphériques

Déterminez l’utilisateur d’un périphérique donné, l’objet de son usage et le moment.

Prise en charge de périphériques divers

Analysez plusieurs périphériques de stockage externes, notamment USB, des imprimantes et des appareils photo.

Principales fonctions de suivi des périphériques USB avec DataSecurity Plus

Visibilité illimitée des périphériques

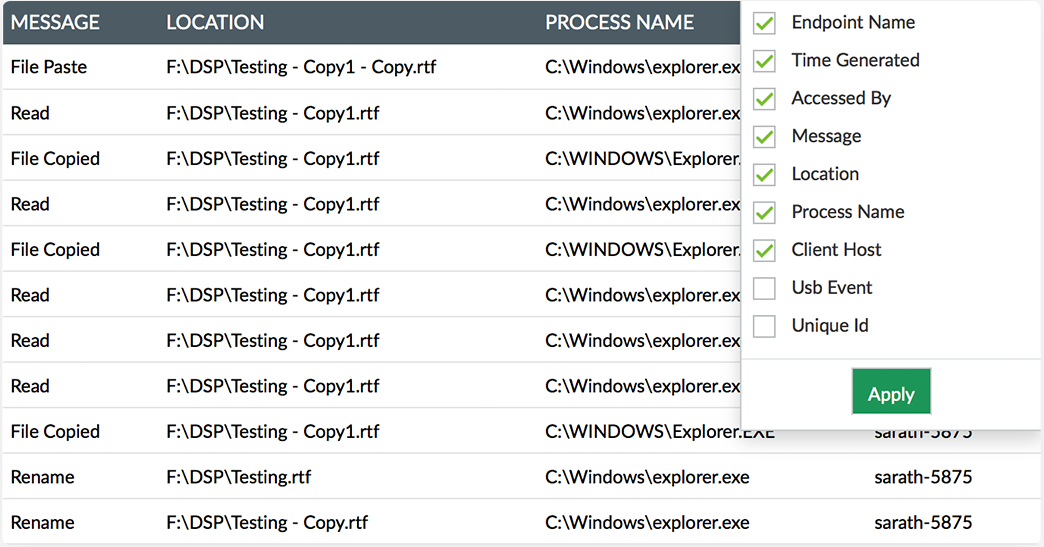

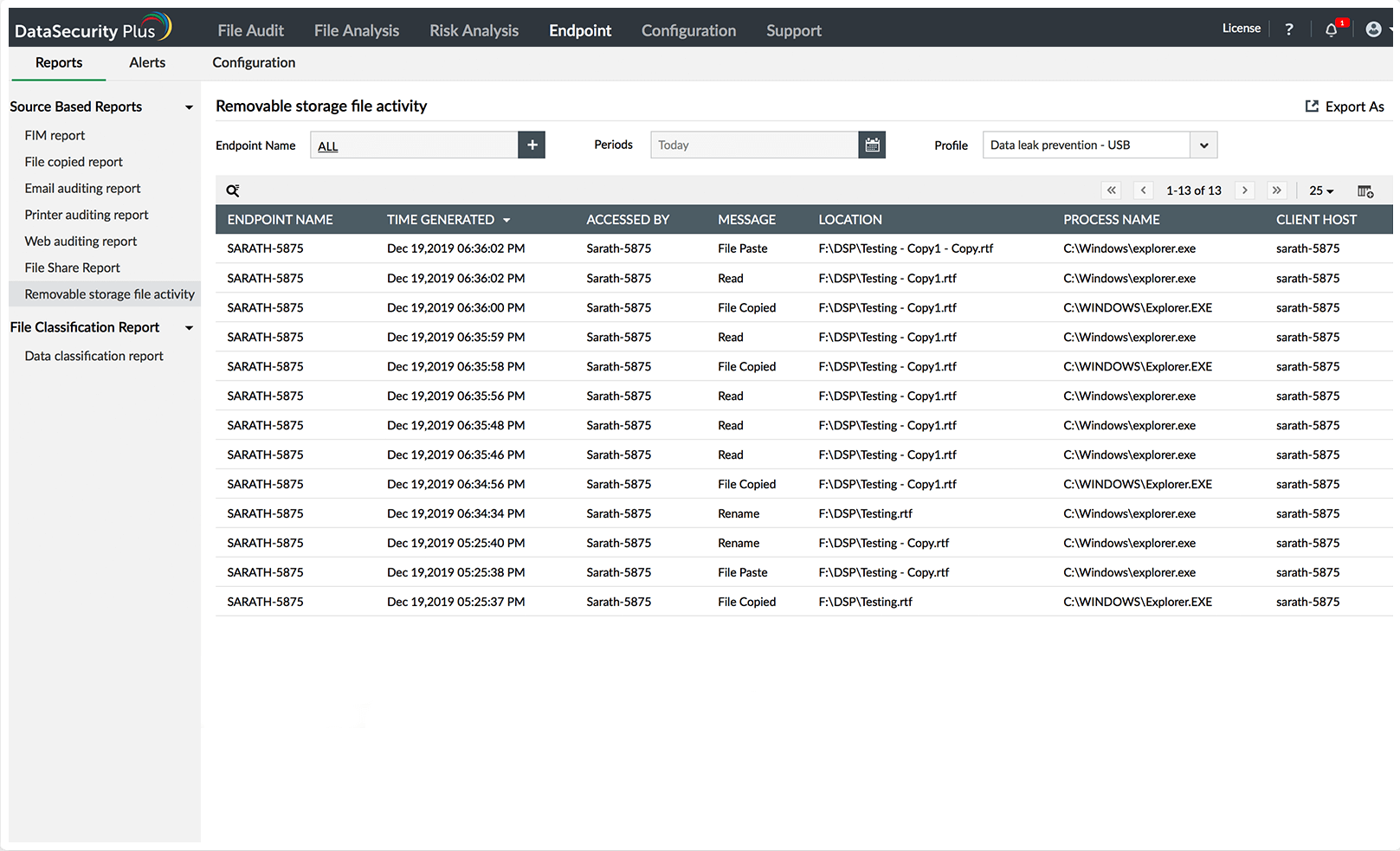

Suivi de l’utilisation des périphériques

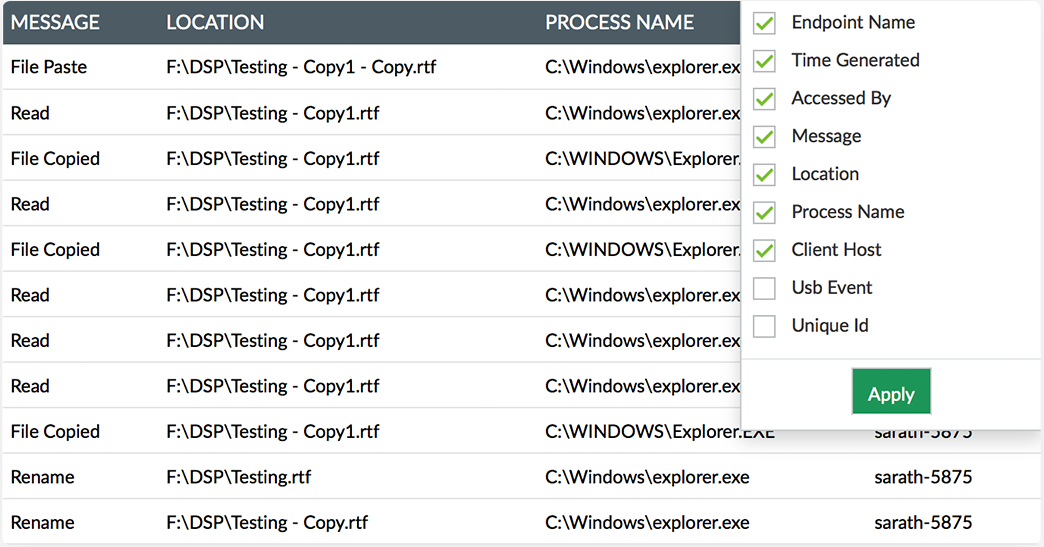

Analysez, suivez et vérifiez l’utilisation de périphériques amovibles dans toute l’organisation, notamment les transferts de données via des périphériques USB.

Détection d’utilisation anormale

Identifiez et signalez tout déplacement vers des périphériques USB de fichiers volumineux, de certains types de fichiers ou de ceux contenant des données à risque élevé.

Analyse forensique accélérée

Identifiez la source, le nom d’hôte et l’heure de tous les événements de périphérique USB, et effectuez une analyse forensique au besoin.

Arrêt des fuites de données sensibles

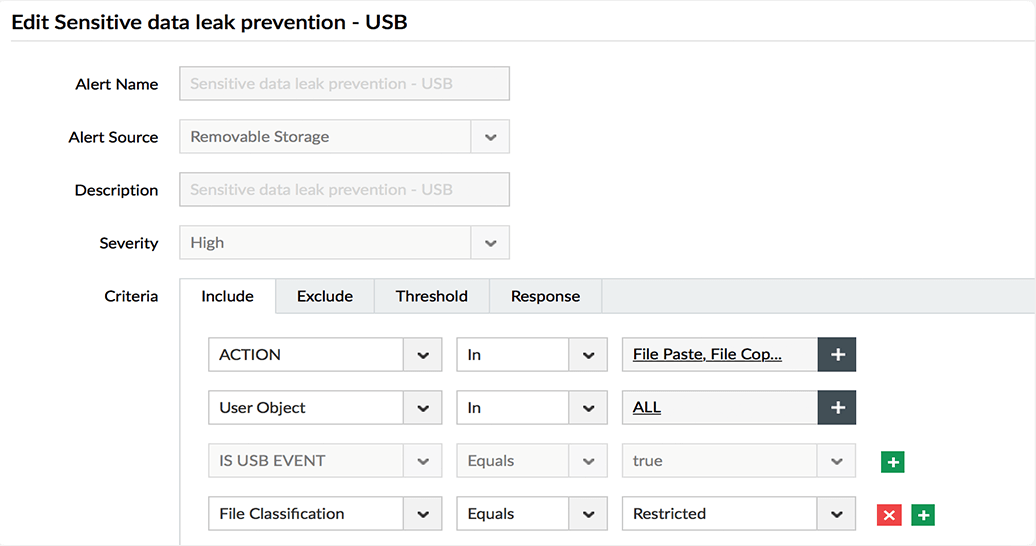

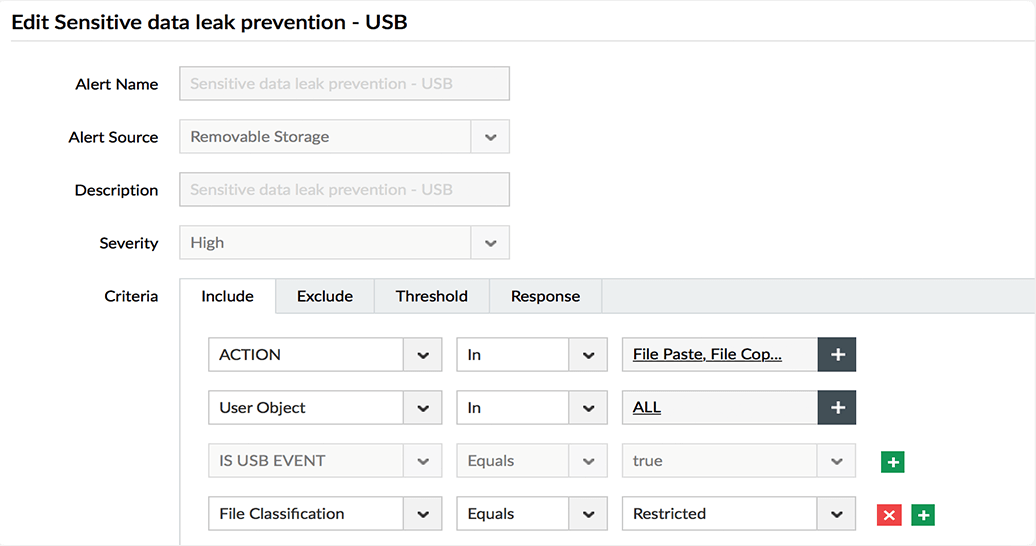

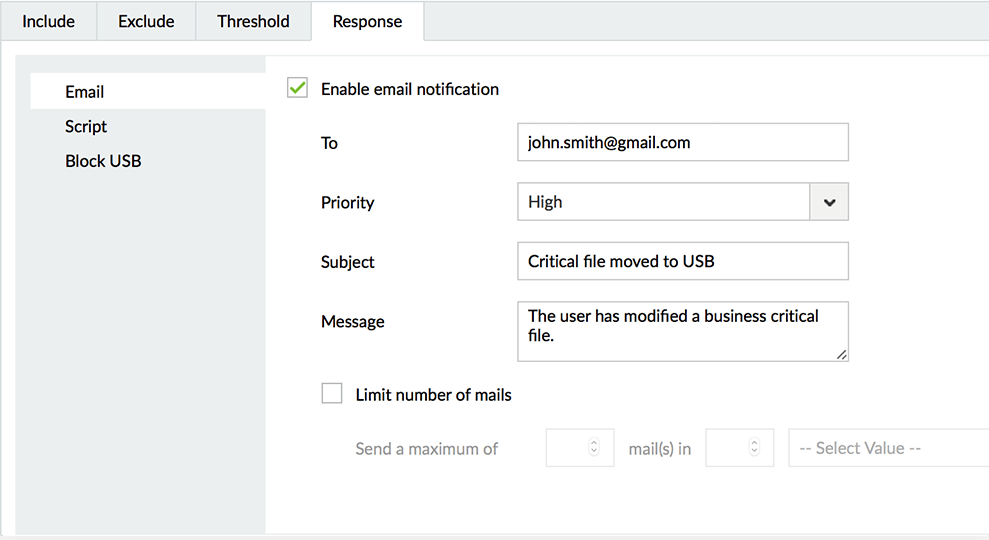

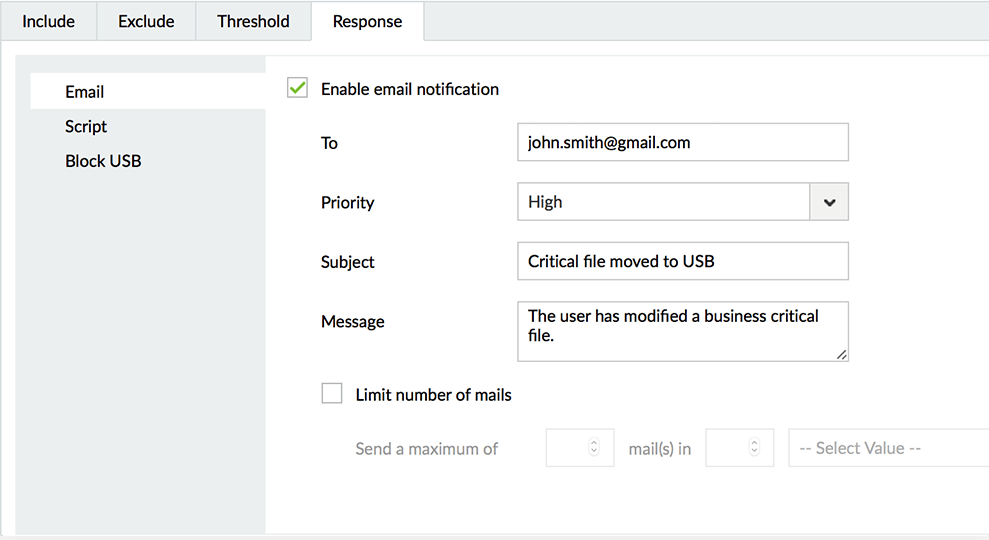

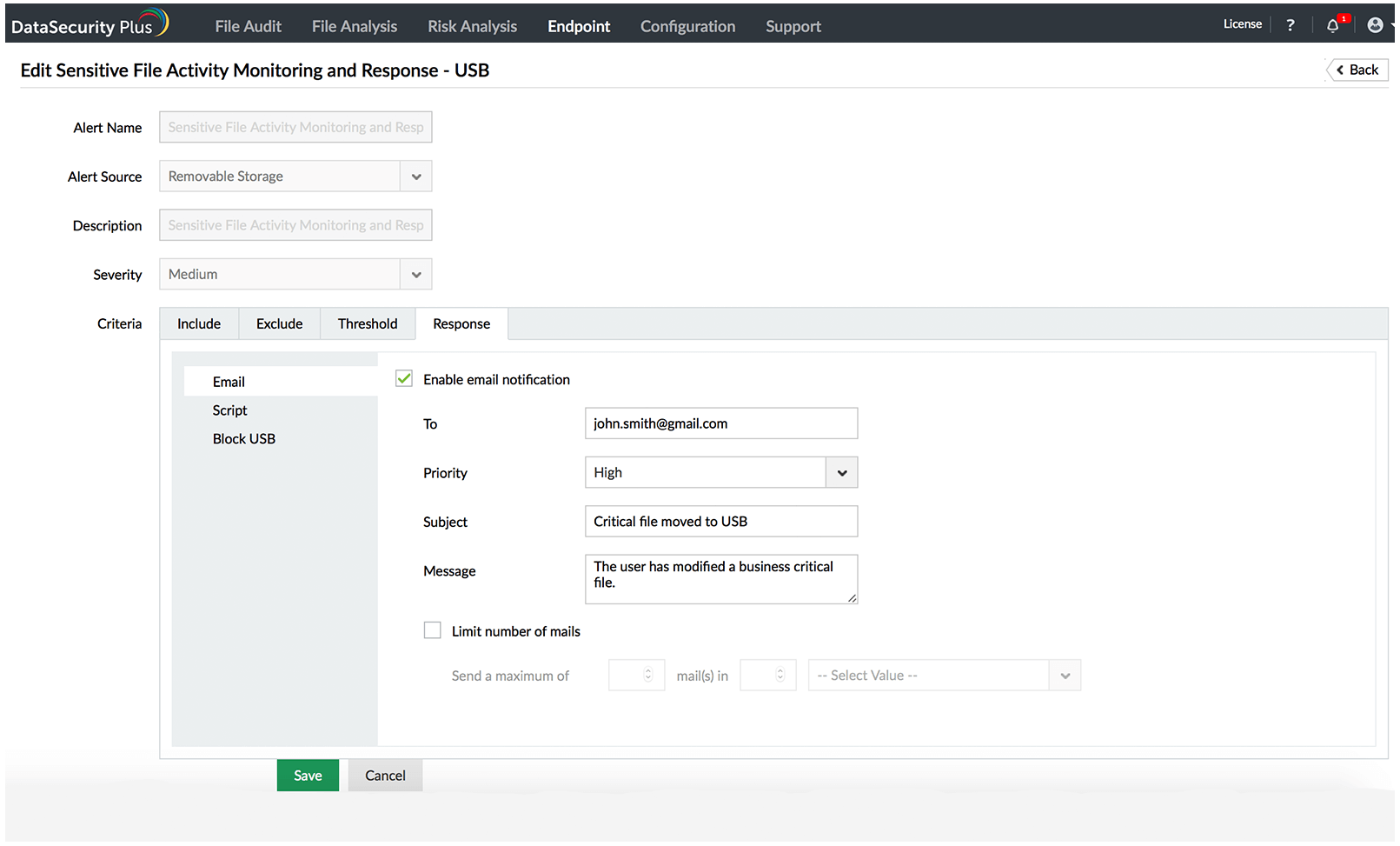

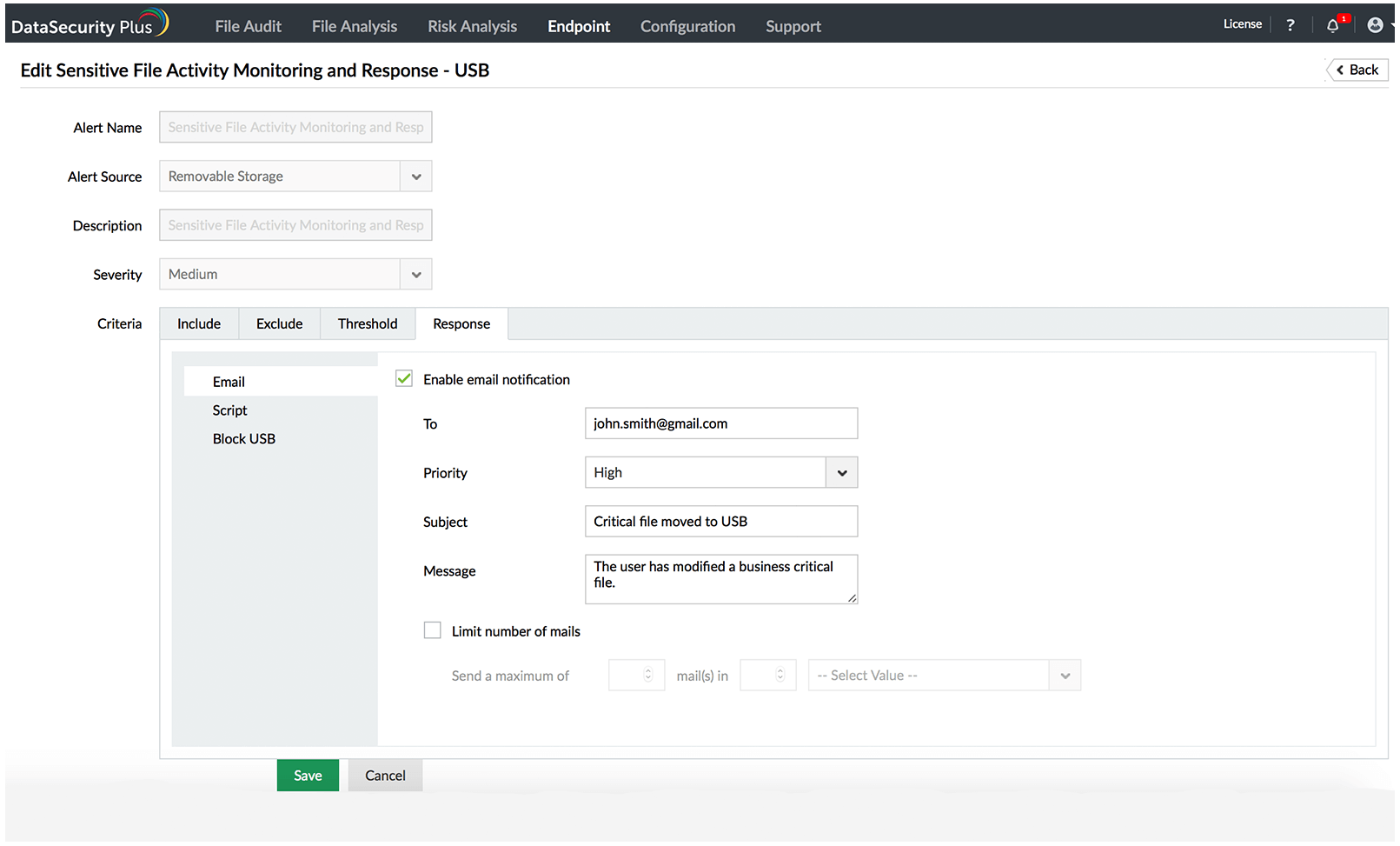

Génération d’alertes USB en temps réel

Recevez des alertes en temps réel lorsque des fichiers sensibles sont déplacés vers des supports de stockage externes, comme des appareils mobiles ou USB.

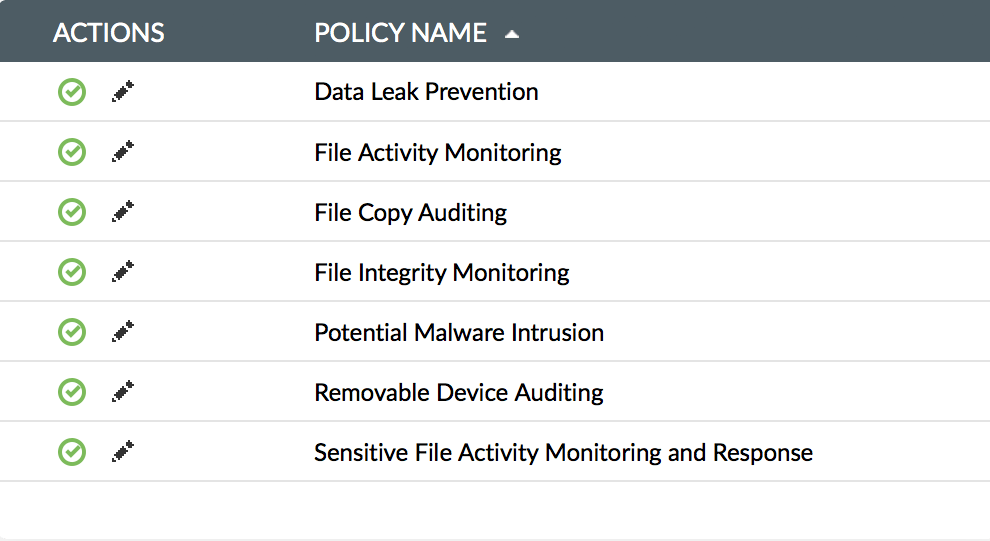

Protection en écriture des supports amovibles

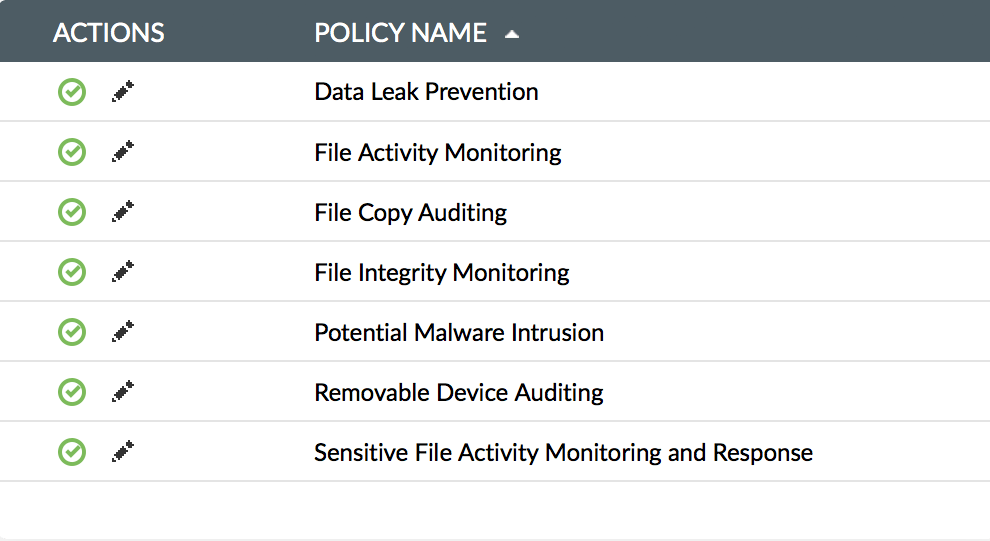

Utilisez des stratégies de prévention des fuites de données prédéfinies pour protéger vos données sensibles contre une perte accidentelle.

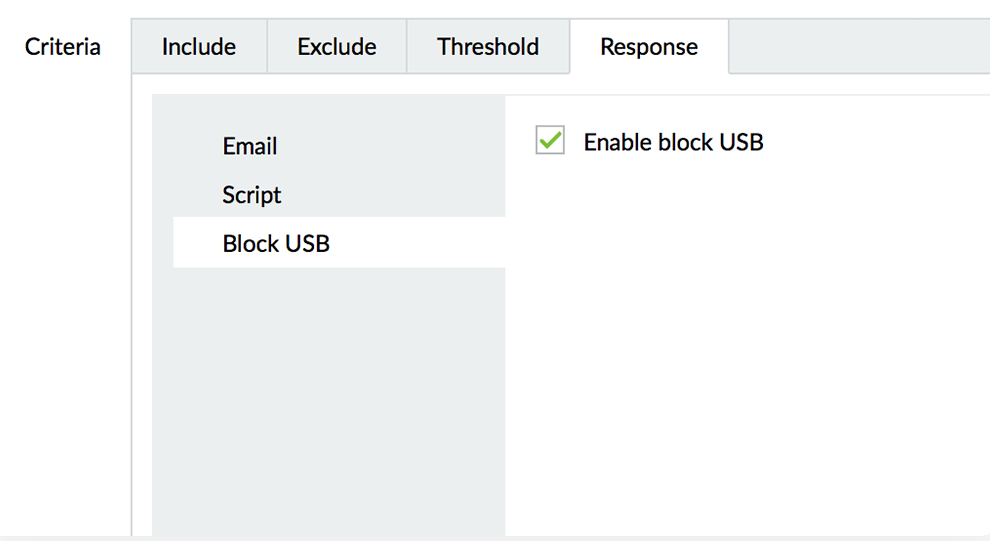

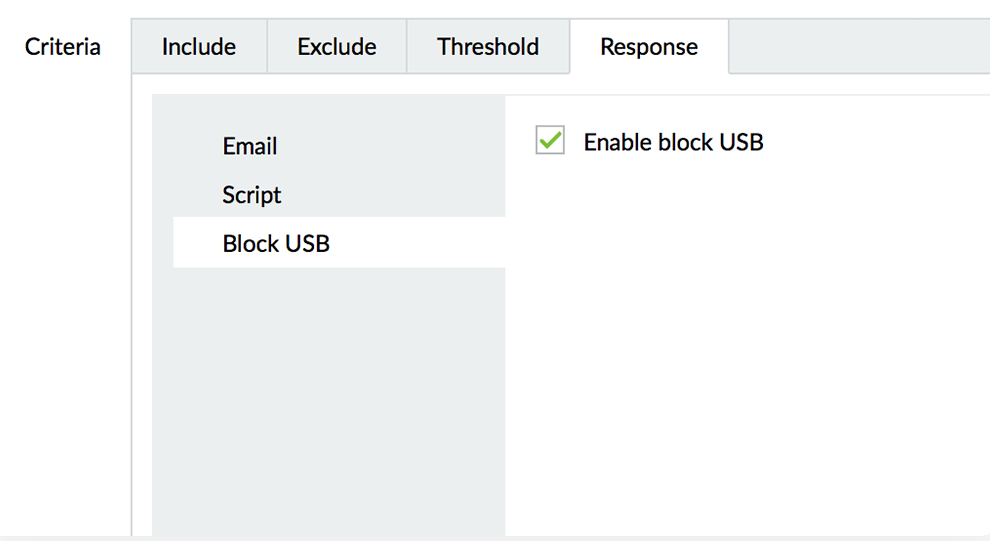

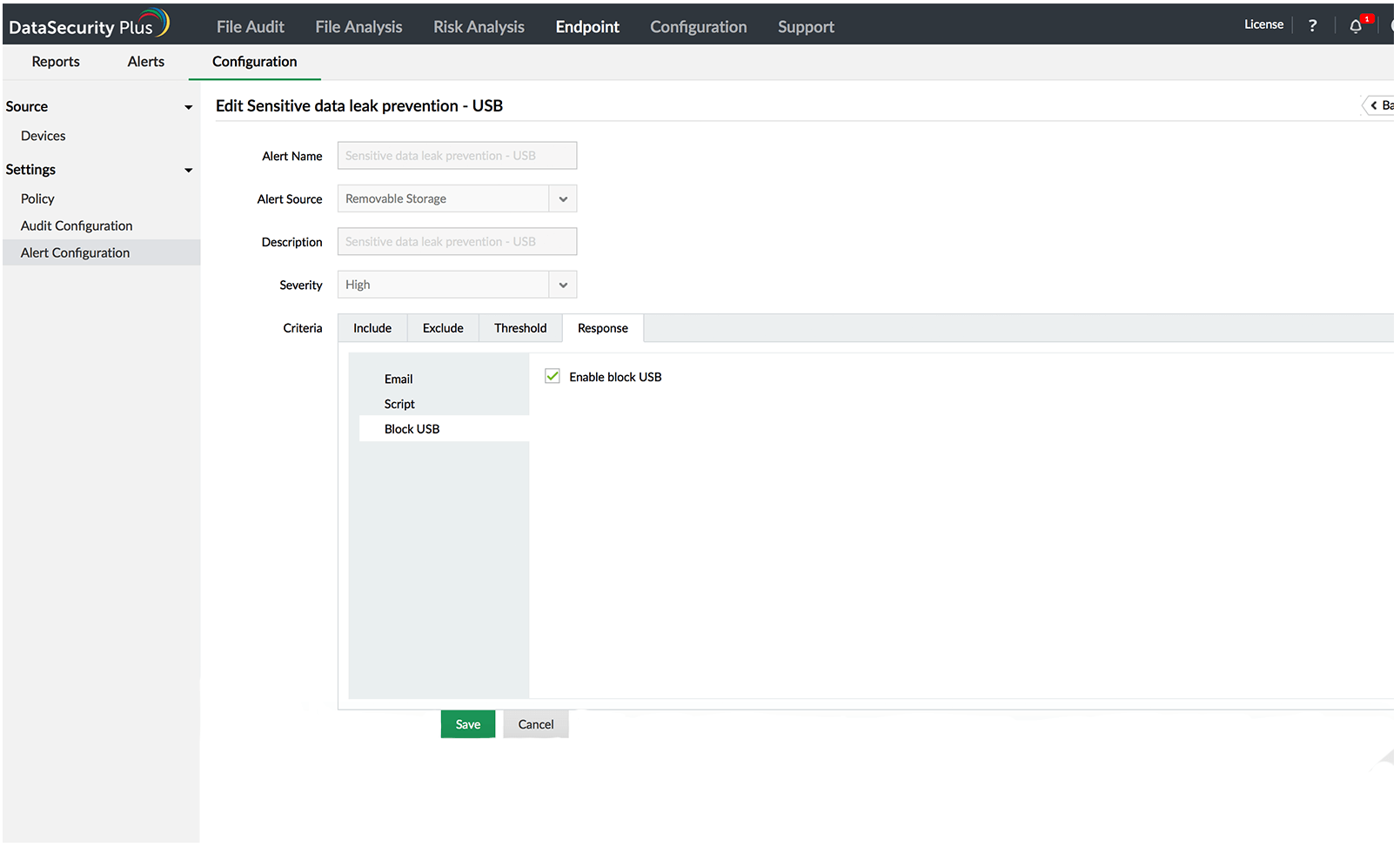

Verrouillage des supports amovibles

Réagissez rapidement à un comportement malveillant en empêchant des utilisateurs de déplacer des données sensibles vers des périphériques USB, pour éviter un vol éventuel.

Veillez à une utilisation sûre de supports amovibles dans l’organisation en suivant ces périphériques.

- Analyse de l’activité USB

- Outil d’alerte USB

- Fin des vols de données via un périphérique USB

Connaissance des périphériques connectés

Détectez lorsqu’un appareil est branché et générez des rapports utiles sur tous les déplacements de fichiers sensibles vers et de celui-ci.

Examen forensique rapide

En cas d’incident de sécurité, identifiez rapidement l’origine, l’heure et l’emplacement pour effectuer un examen forensique selon le besoin.

Notification et suivi

Générez des alertes instantanées sur les anomalies, tenez un inventaire complet de toute l’activité de fichiers sur des périphériques USB et produisez des pistes d’audit claires et concises.

Protection des ports USB contre les menaces internes

Bloquez indéfiniment des ports USB en réponse à un comportement suspect des utilisateurs, comme des réaffectations d’autorisations ou des pics soudains de modification de fichiers.

Création de scripts

Pour réagir à une activité malveillante, vous pouvez aussi désactiver des comptes d’utilisateur, fermer des sessions réseau ou exécuter des scripts adaptés aux besoins.

Autres fonctionnalités qu’offre DataSecurity Plus

Prévention des fuites de données

Détectez, bloquez et évitez des fuites de données sensibles via des terminaux (USB et courrier électronique).

En savoir plusÉvaluation des risques

Analysez le contenu des fichiers et le contexte et classez les données selon la vulnérabilité.

En savoir plusLutte contre les rançongiciels

Détectez et bloquez les attaques de rançongiciel dès l’origine via un mécanisme de réaction automatique aux menaces et soyez informé par des alertes instantanées et personnalisées.

En savoir plusContrôle d’intégrité des fichiers

Identifiez et éliminez les menaces de sécurité potentielles et protégez les données sensibles en analysant les accès et les modifications de fichiers en temps réel.

En savoir plusAudit de l’accès aux fichiers

Examinez en détail les conditions (auteur, objet, moment et origine) de chaque accès ou modification de fichier.

En savoir plusAnalyse des autorisations

Identifiez les fichiers surexposés et ceux aux autorisations incohérentes, et déterminez qui a accès pour modifier des fichiers sensibles.

En savoir plus