Obtenez un aperçu utile des autorisations NTFS et de partage.

Analyse des autorisations de fichier

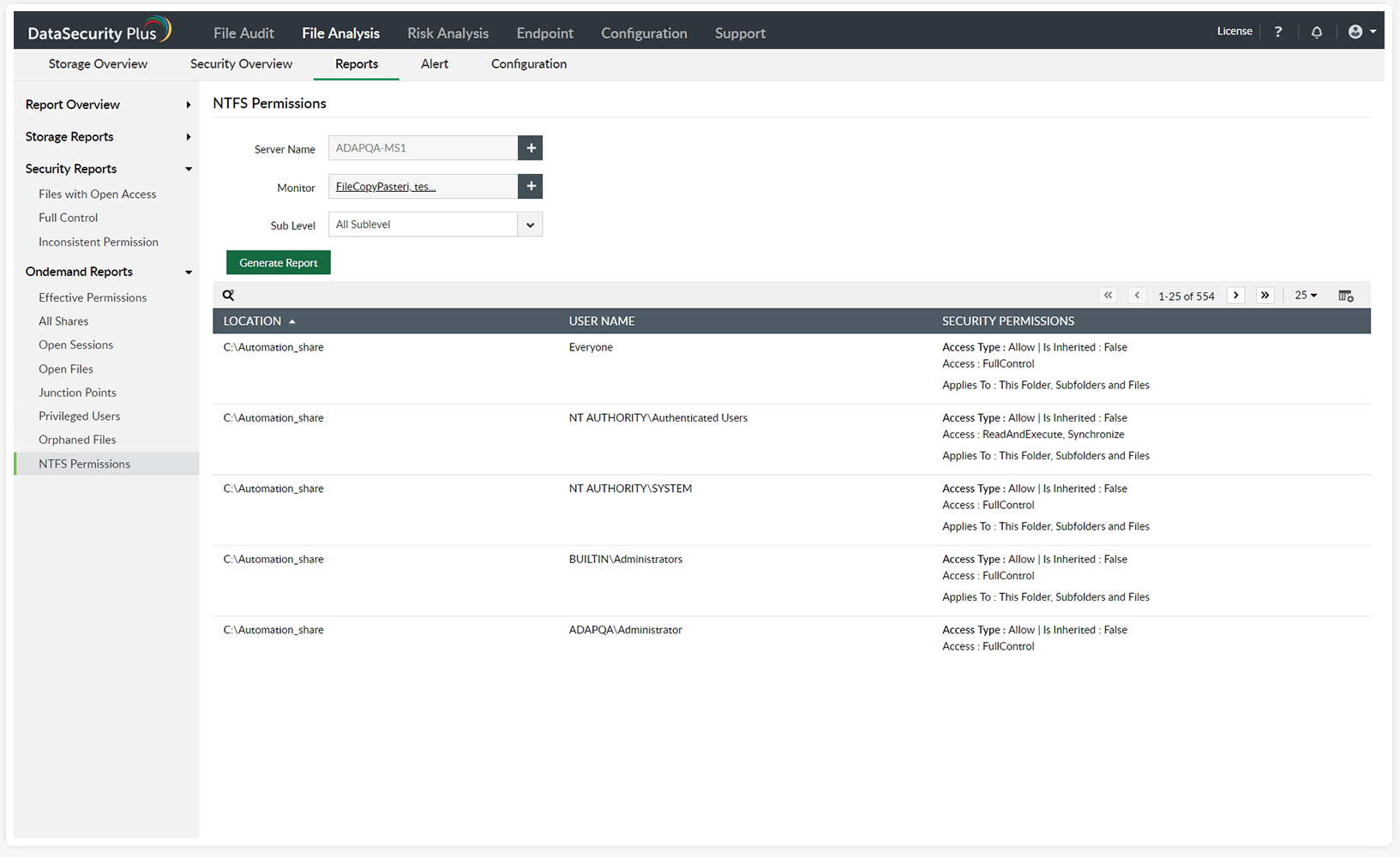

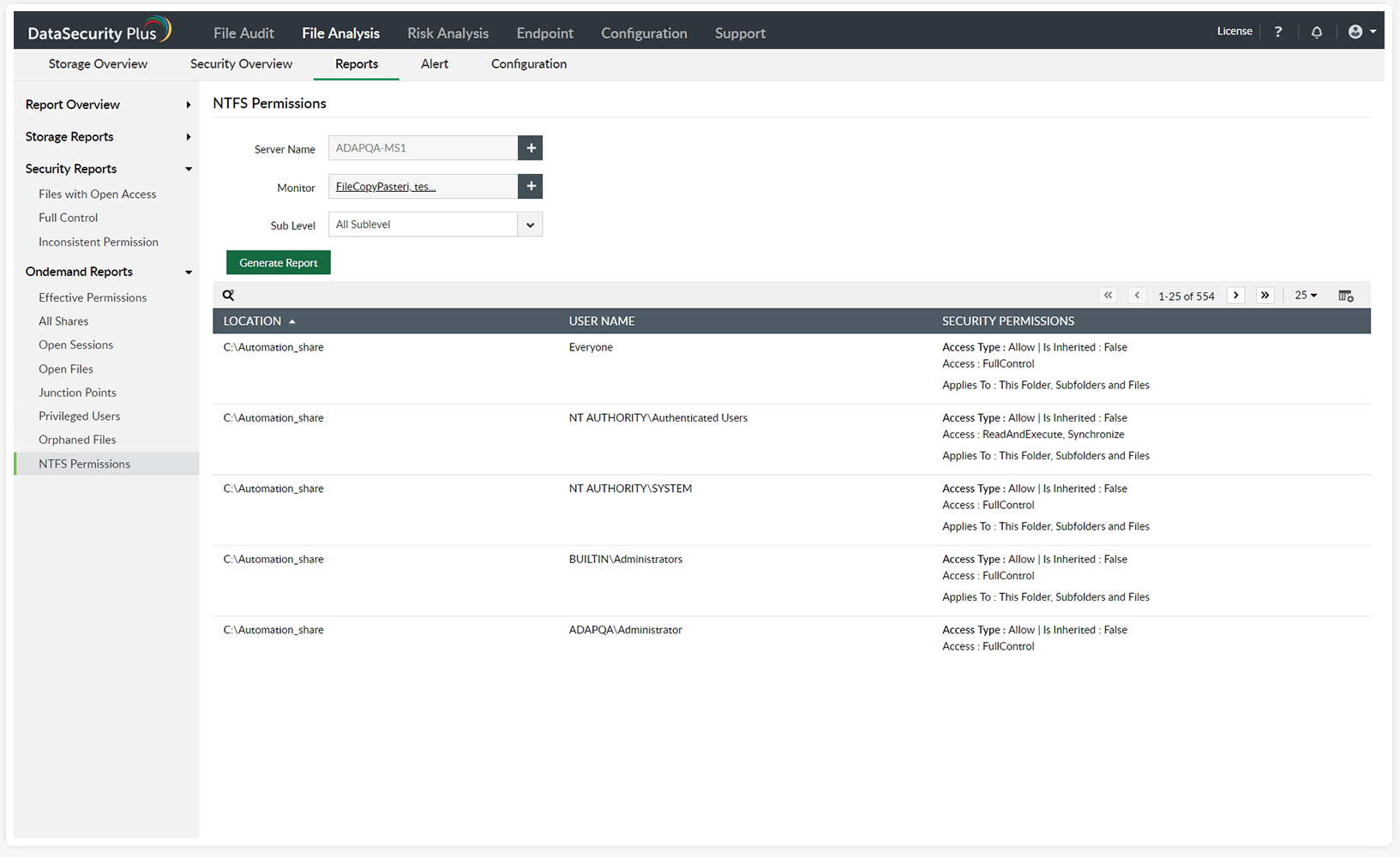

Analysez les autorisations de fichier et de dossier sur des serveurs de fichiers.

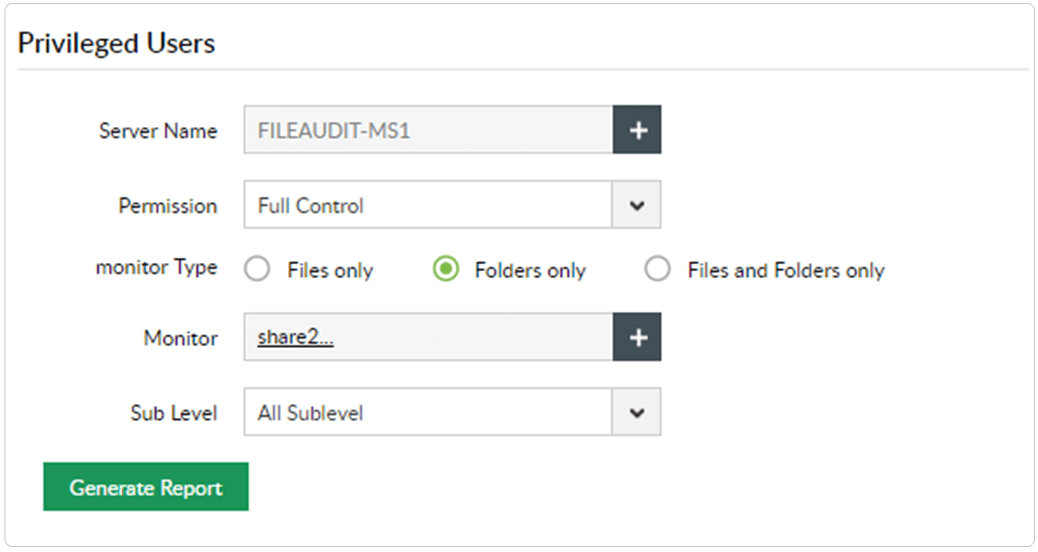

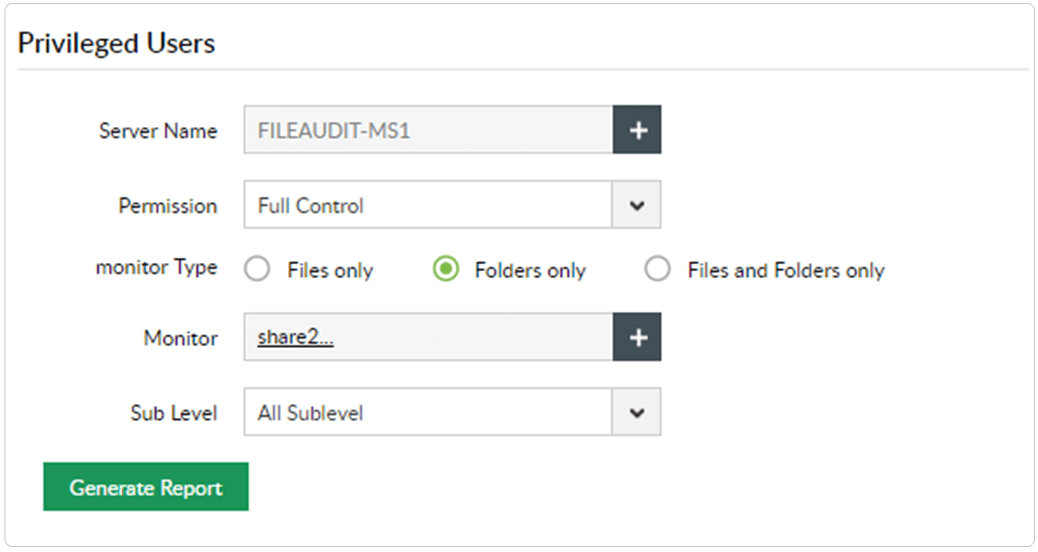

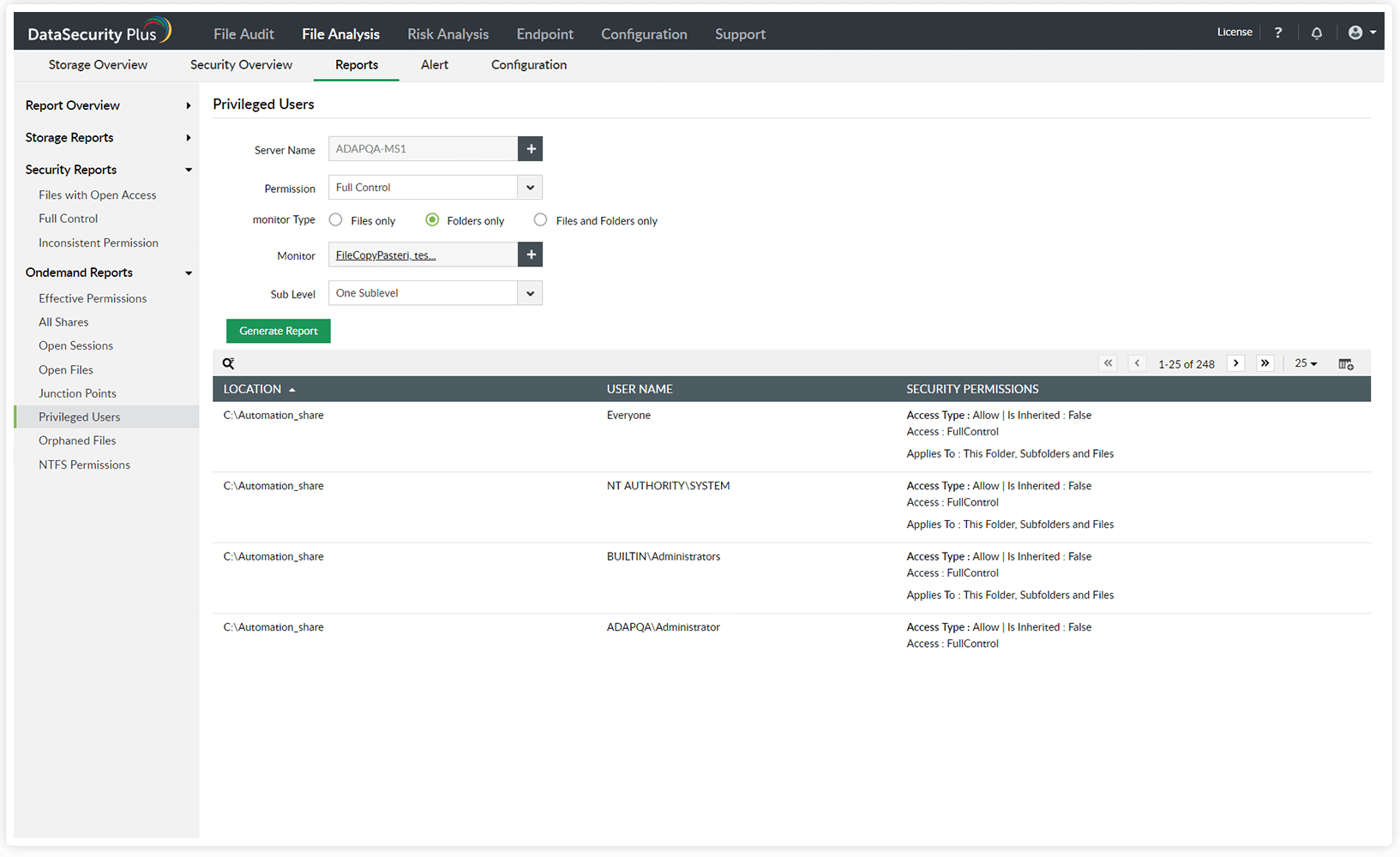

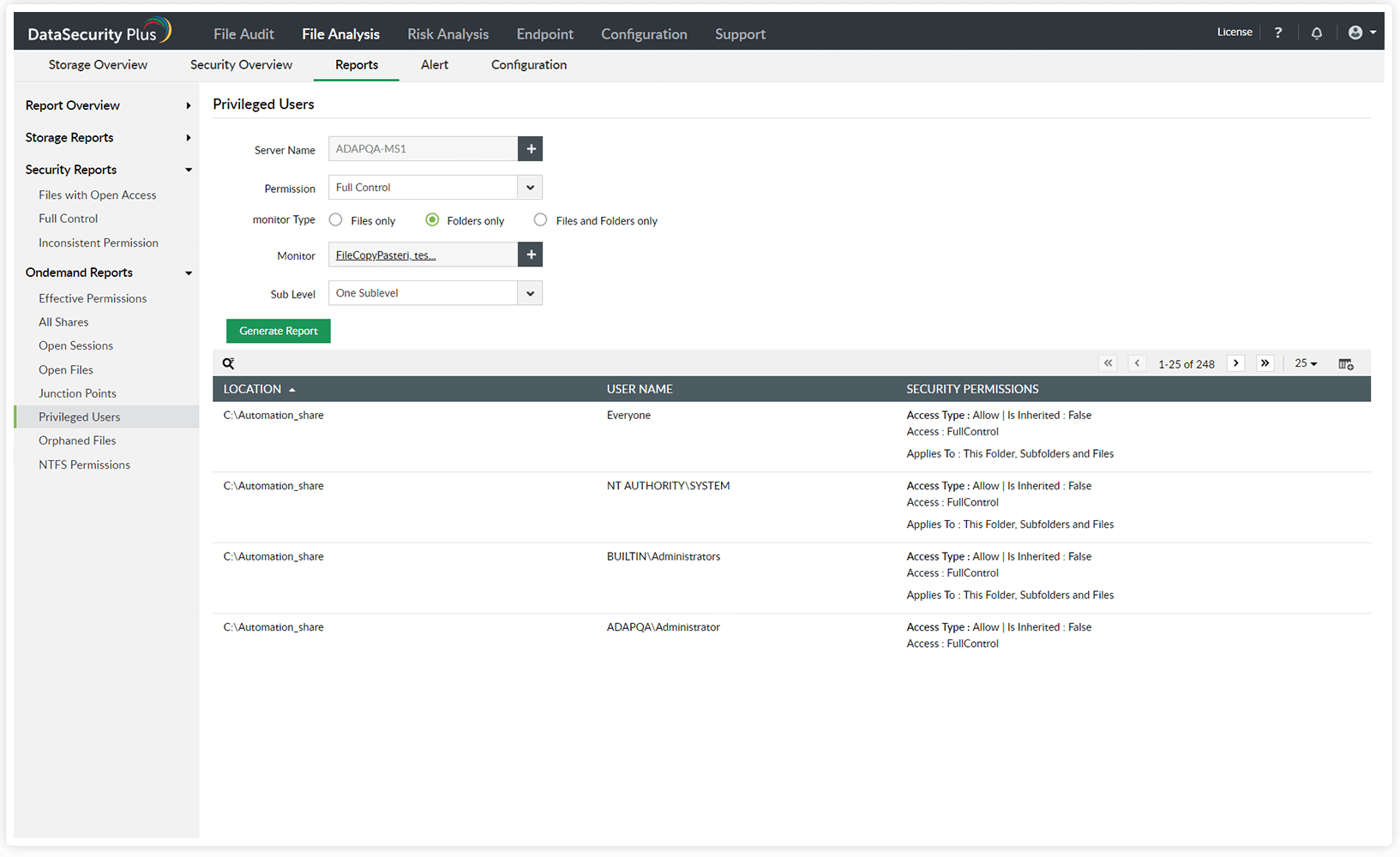

Suivi des utilisateurs privilégiés

Identifiez les utilisateurs privilégiés de l’environnement et suivez étroitement leur activité.

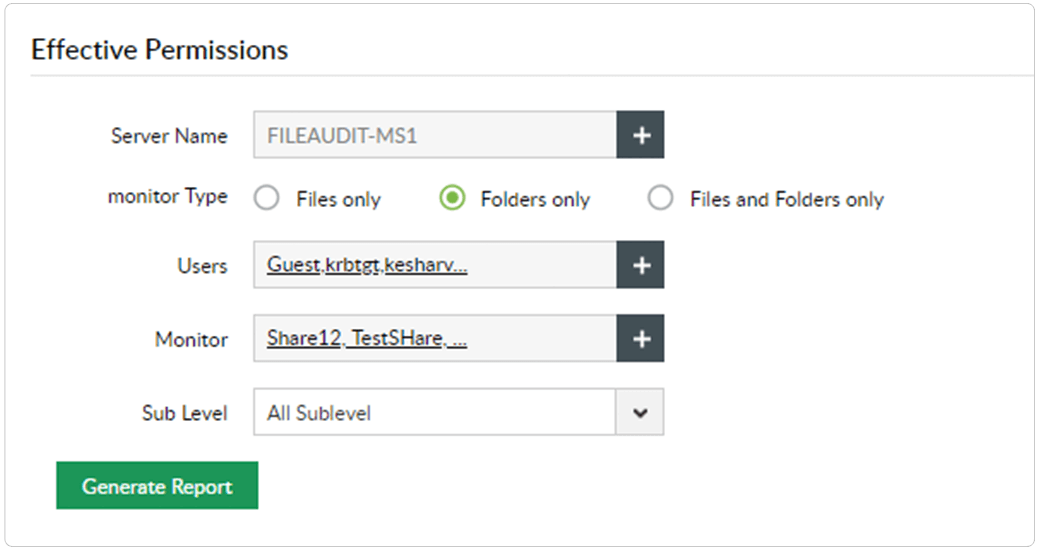

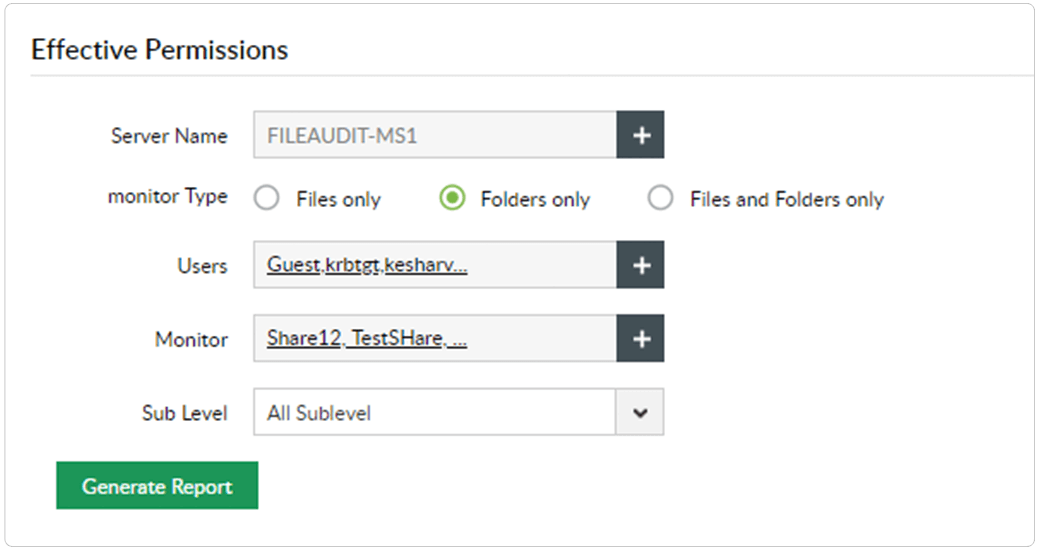

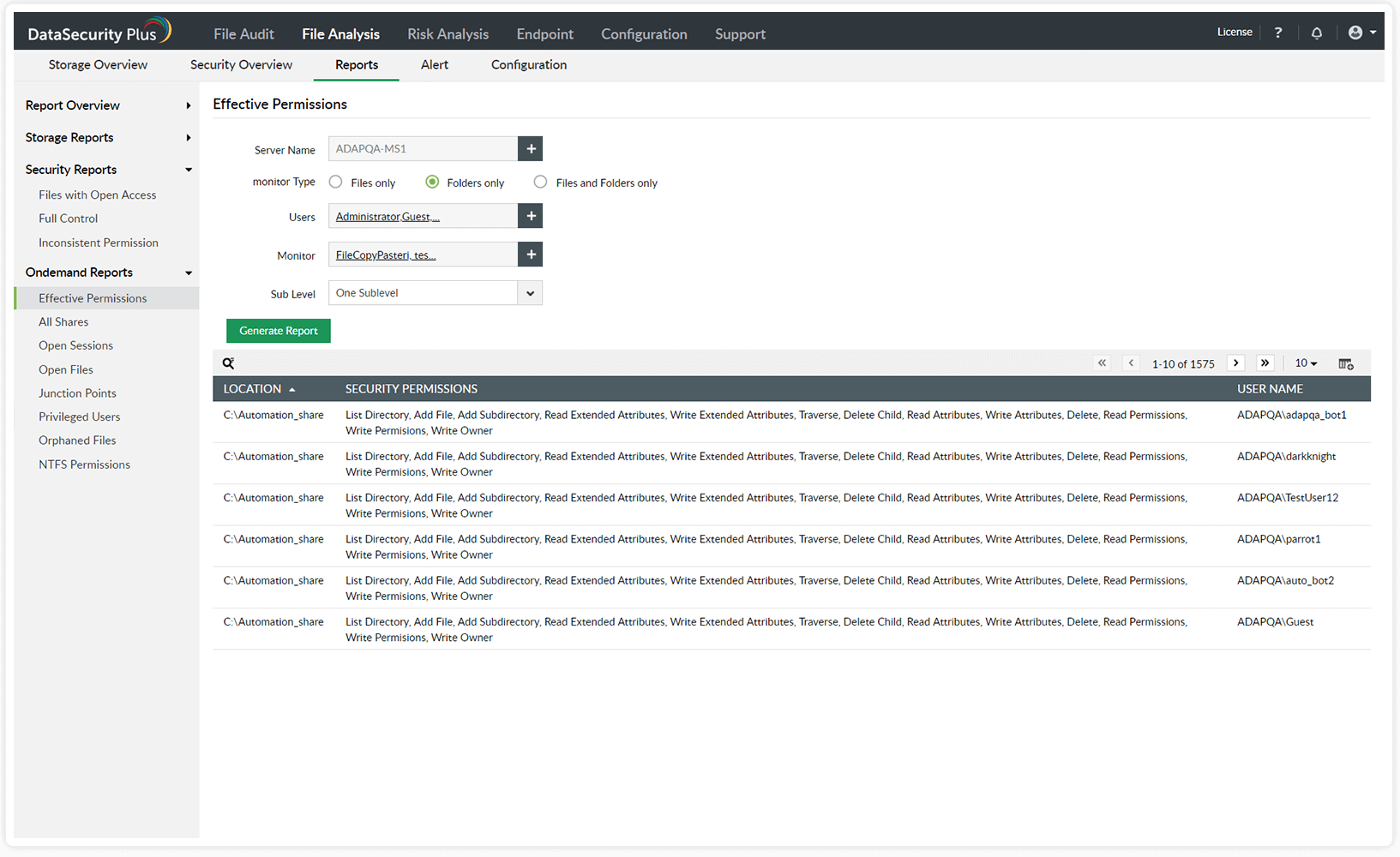

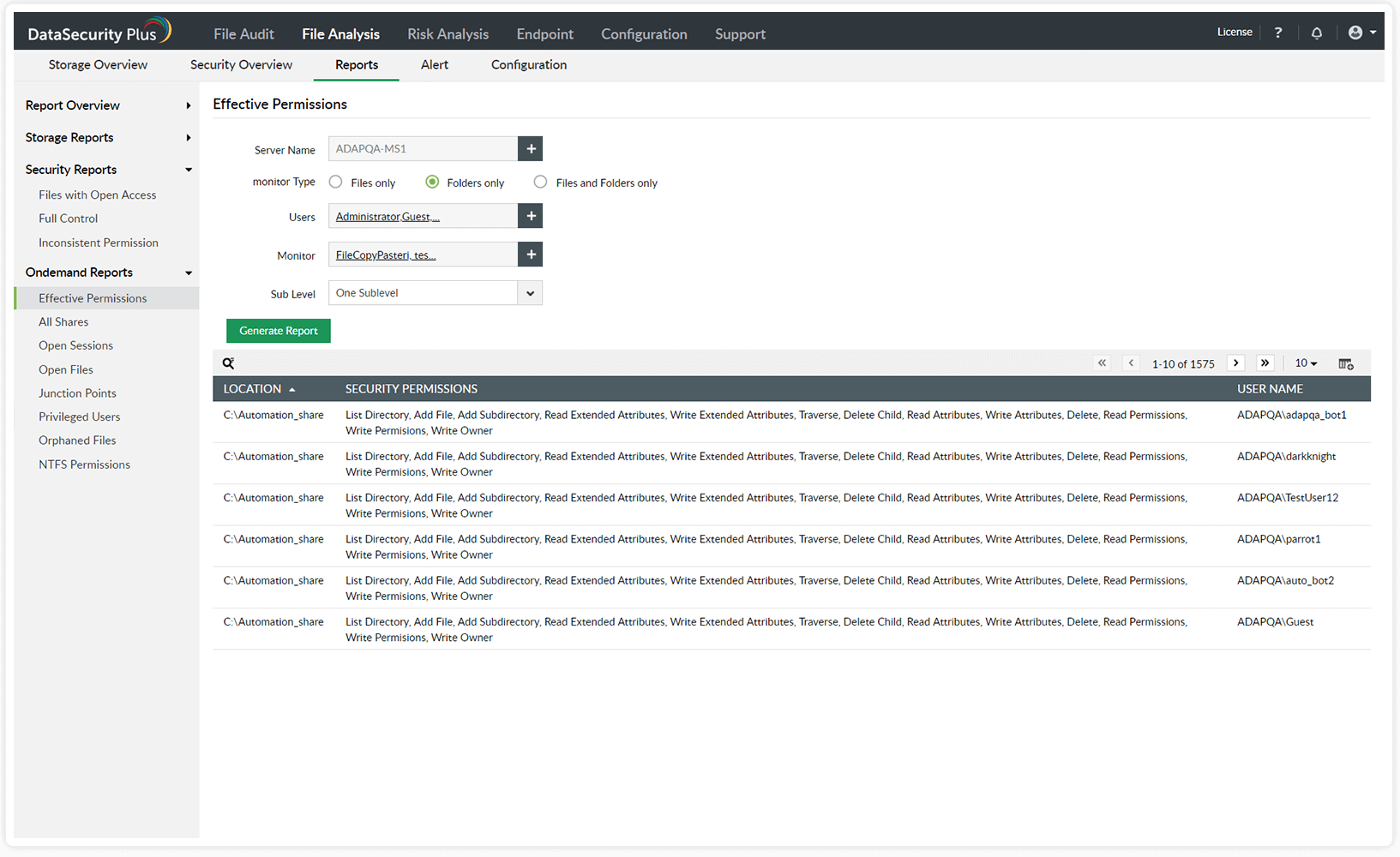

Suivi des autorisations effectives

Générez des rapports sur les autorisations effectives des utilisateurs sur des dossiers sensibles.

Possibilités qu’offre l’outil d’analyse des autorisations de fichier

Analyse des autorisations de fichier

Suivi des utilisateurs privilégiés

Atténuez le risque d’abus de privilèges et protégez les données d’entreprise sensibles en identifiant les utilisateurs privilégiés et en suivant leur activité.

Analyse des autorisations effectives

Évitez de lourdes sanctions pour non-conformité en affichant les autorisations effectives et en vérifiant si le principe du privilège minimum est respecté.

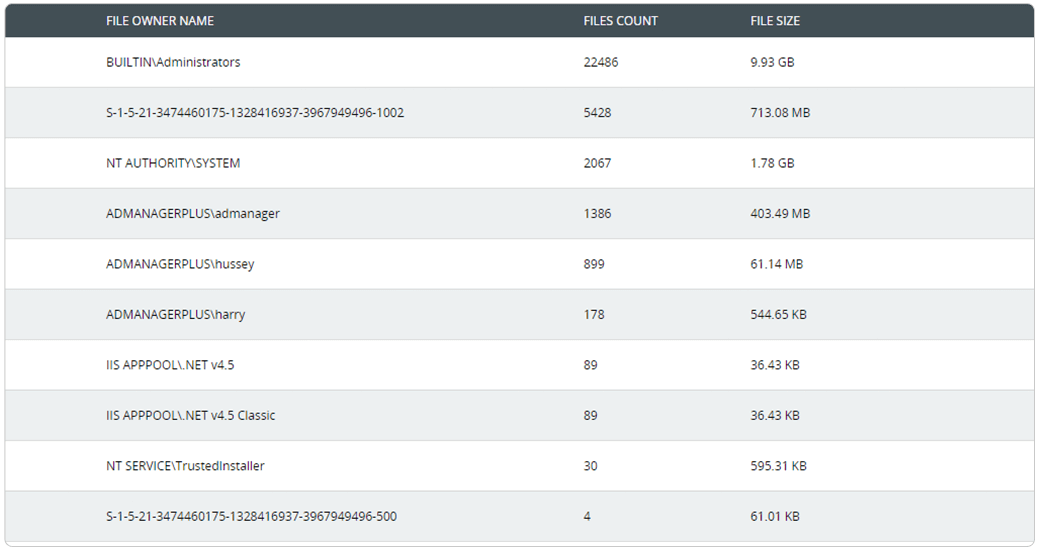

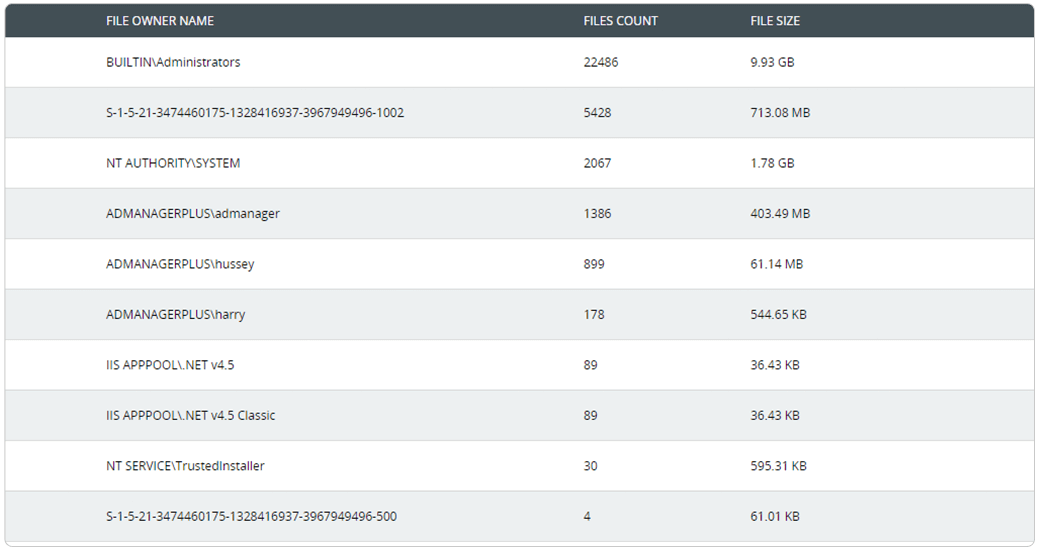

Recherche des fichiers appartenant à un utilisateur

Suivez facilement la propriété des fichiers dans le stockage d’entreprise avec des rapports sur le nombre, la taille et l’emplacement des fichiers détenus par chaque utilisateur.

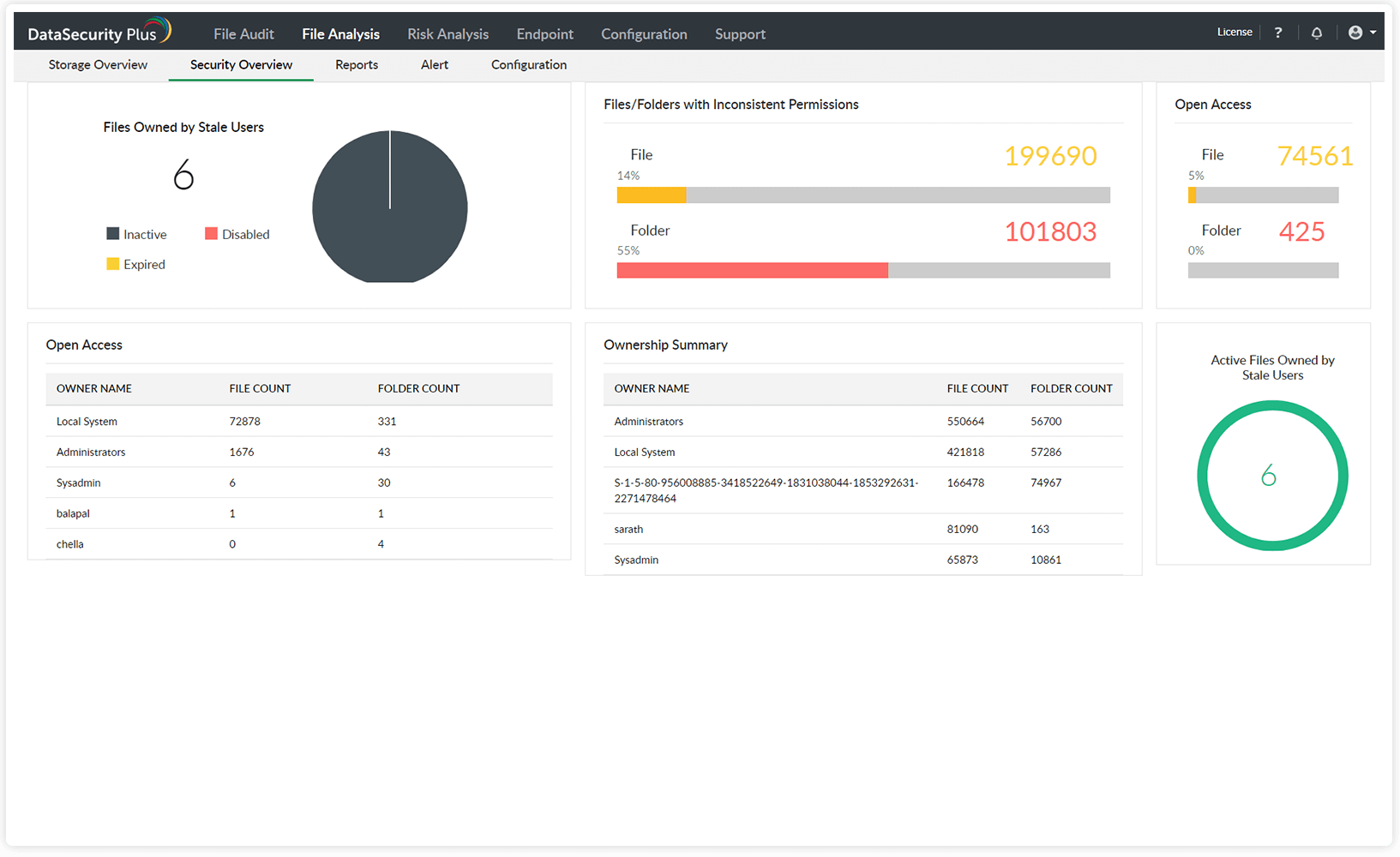

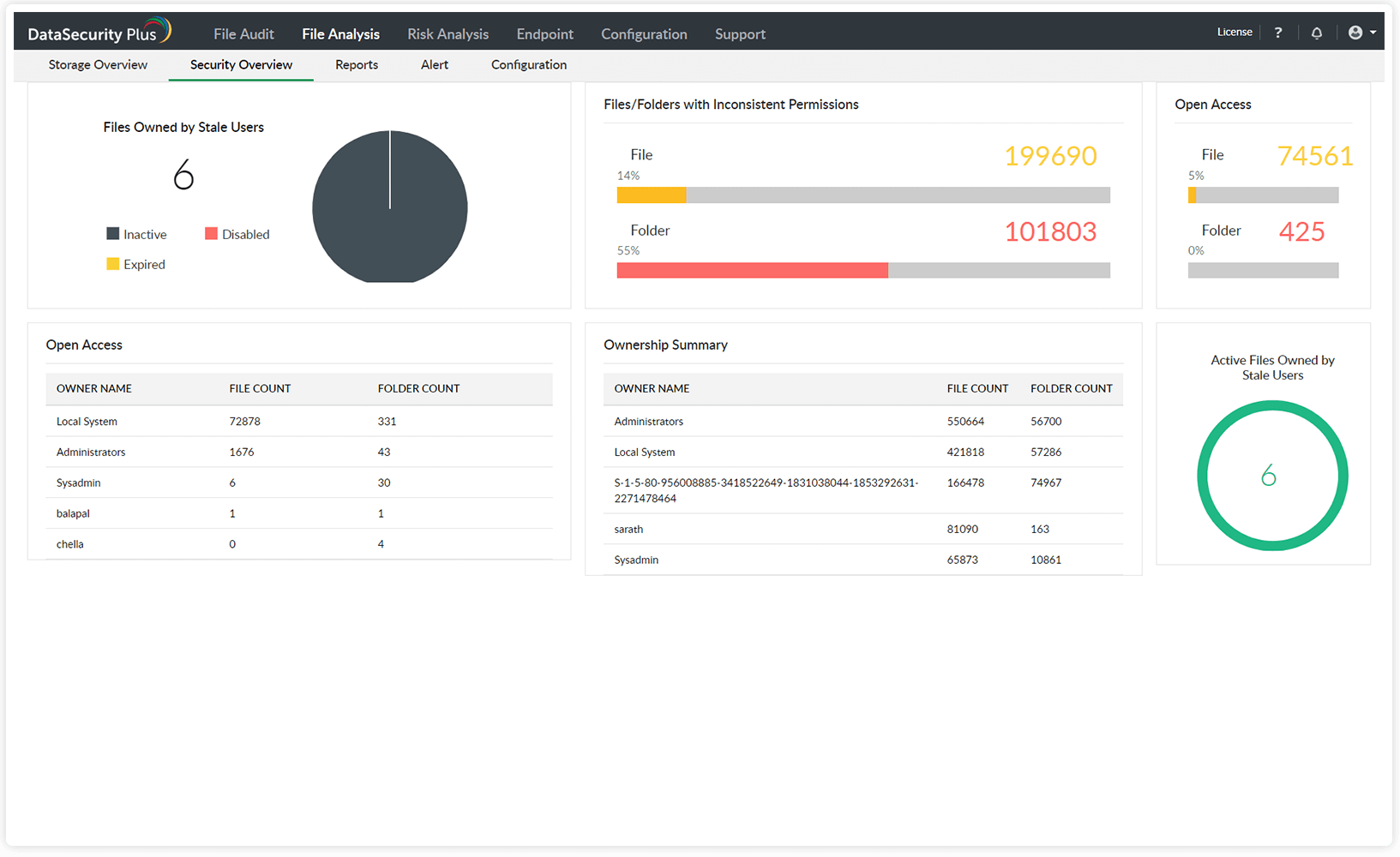

Identification des vulnérabilités de sécurité

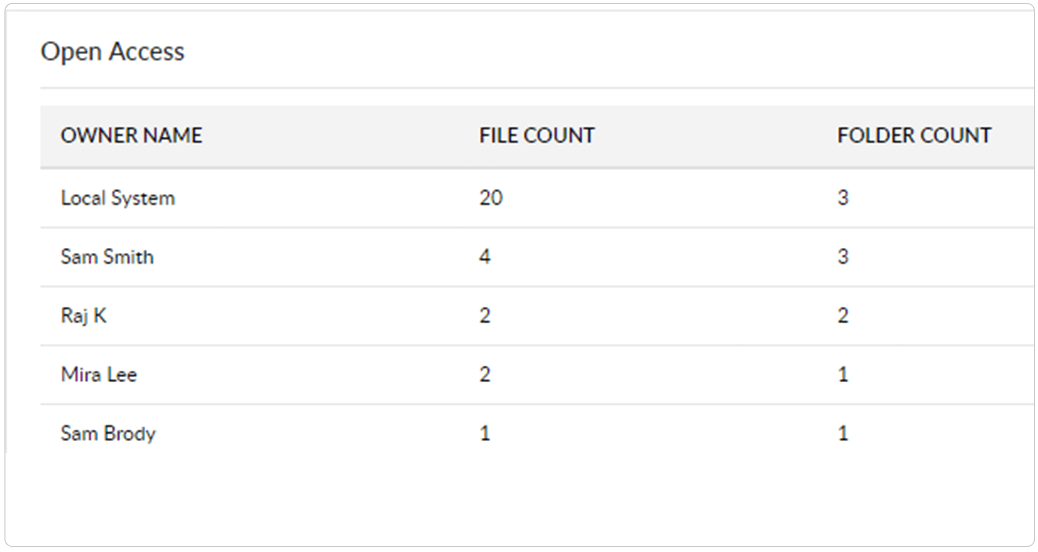

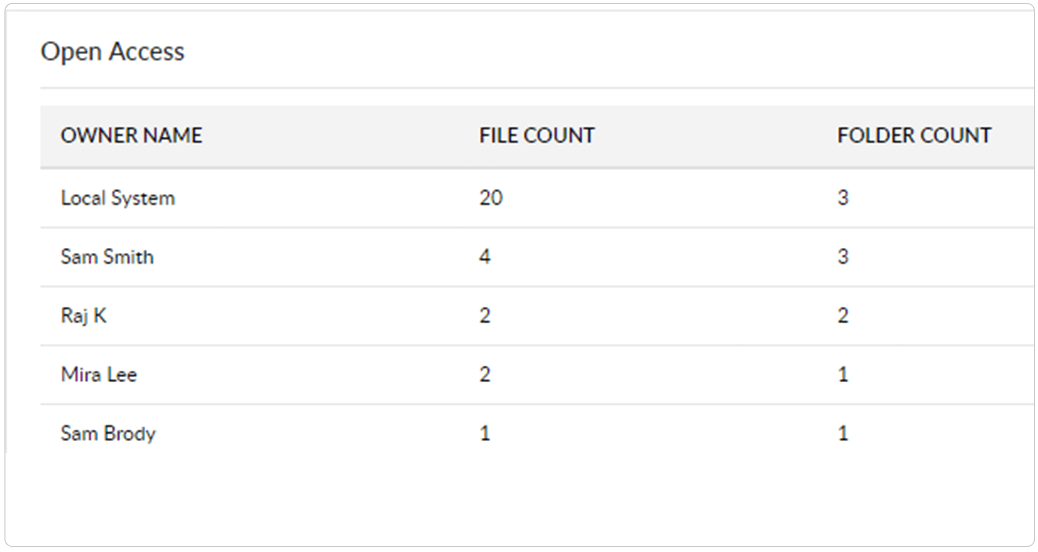

Détection des fichiers surexposés

Empêchez une fuite accidentelle de données en identifiant les fichiers surexposés (ceux partagés dans le domaine qui permettent un accès en contrôle total à des utilisateurs ou des groupes) et leurs propriétaires.

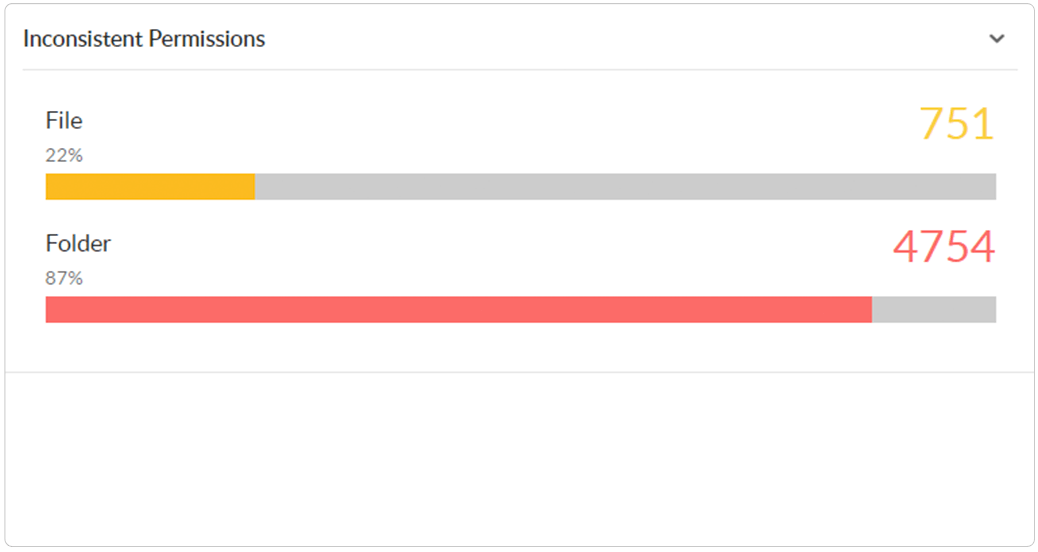

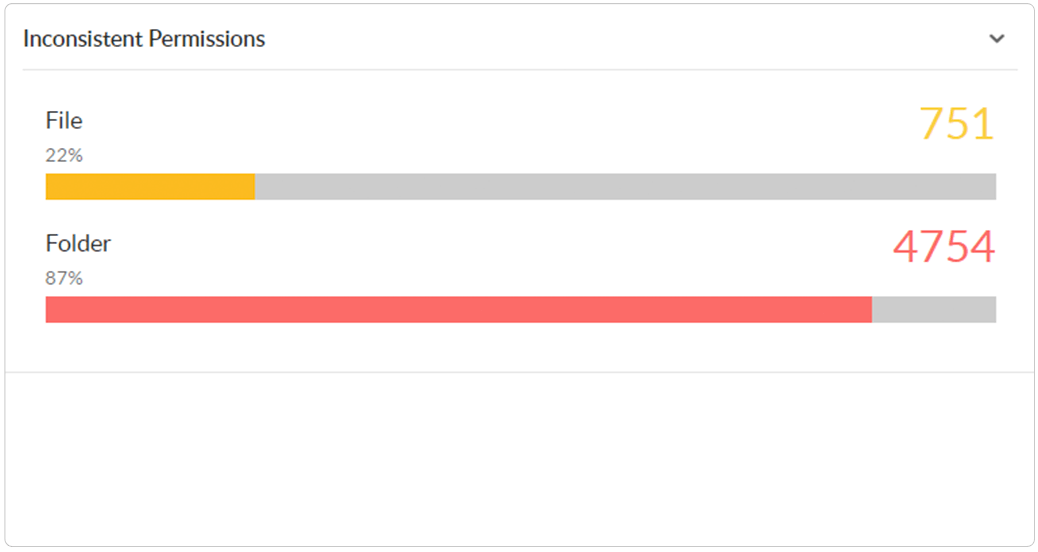

Localisation des autorisations incohérentes

Analysez constamment et décelez les cas d’héritage rompu ou incorrect d’autorisations de dossier Windows dans le domaine.

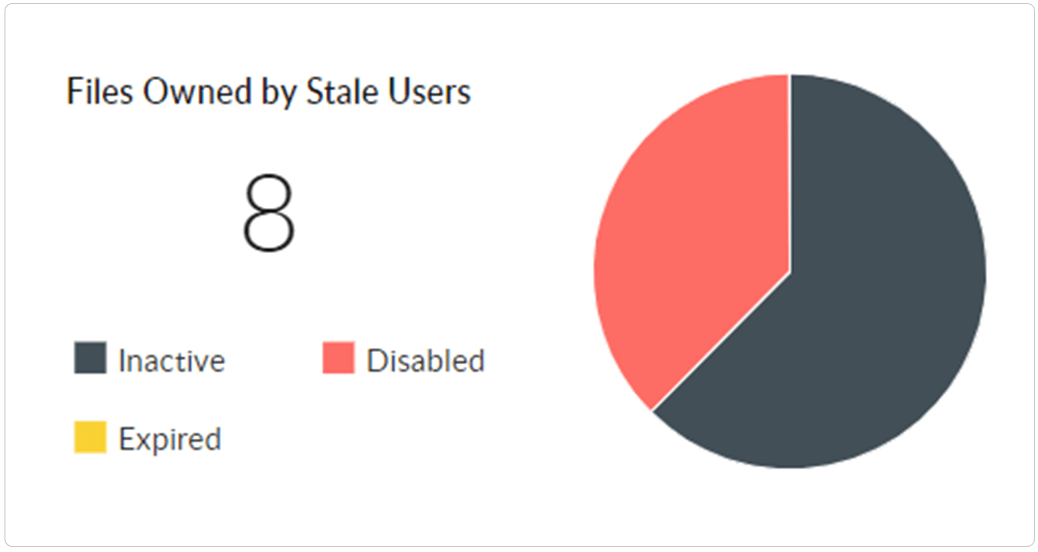

Détermination des fichiers à examiner

Localisez rapidement les fichiers exigeant une attention immédiate, comme ceux orphelins et actifs détenus par des utilisateurs périmés, désactivés ou inactifs.

Identifiez plus rapidement les problèmes de sécurité grâce à l'analyseur de permissions de DataSecurity Plus.

Analysez la propriété des fichiers, repérez les héritages rompus et localisez facilement les données surexposées.

- Analyse globale des autorisations de domaine

- Rapports détaillés d’audit des autorisations

- Suivi des utilisateurs privilégiés

- Suivi des autorisations effectives

Maintien de la disponibilité des données

Trouvez facilement les fichiers actifs détenus par des utilisateurs périmés ou supprimés. Purgez-les ou transférez la propriété selon leur utilité.

Contrôle de la protection des autorisations

Décelez les problèmes de protection des autorisations comme des fichiers permettant un accès illimité aux utilisateurs et les cas d’héritage rompu.

Suivi de la propriété des fichiers

Trouvez les fichiers détenus par un utilisateur donné et affichez un aperçu des utilisateurs possédant le plus grand nombre de fichiers et de dossiers.

Liste des autorisations actuelles

Générez des rapports instantanés et exacts qui affichent les autorisations affectées à des fichiers et des dossiers locaux et partagés.

Accès illimité, mais pas invisible

Identifiez les utilisateurs ayant un accès privilégié à des fichiers sensibles et suivez de près leur activité.

Respect du privilège minimum

Recevez des rapports sur les autorisations effectives des utilisateurs sur des dossiers partagés et vérifiez si le principe du privilège minimum est respecté.

Autres fonctions qu’offre DataSecurity Plus

Recherche de données personnelles

Localisez les données d’identification ou médicales et tenez un inventaire des données personnelles stockées.

En savoir plusClassement des fichiers sensibles

Exploitez des fonctions de classement automatique et manuel pour trier les fichiers contenant des données sensibles.

Protection selon le contenu

Analysez les données d’entreprise sensibles et protégez-les contre la fuite via des périphériques USB ou le courrier Outlook.

Détection des données superflues

Trouvez les données redondantes, obsolètes et inutiles comme des fichiers dupliqués ou non professionnels, et établissez des stratégies pour gérer ce type de données.

En savoir plusAnalyse des autorisations de sécurité

Identifiez les fichiers surexposés et les héritages rompus et analysez la propriété des fichiers et les autorisations.

En savoir plusAnalyse du stockage de fichiers

Examinez les modes d’utilisation des disques en analysant la croissance du stockage et en recevant des alertes sur le manque d’espace.

En savoir plus