Pourquoi suivre les modifications de fichier et de dossier ?

- Les serveurs de fichiers risquent constamment des attaques internes ou externes. Les violations de données risquent de provoquer de graves dommages aux organisations, notamment en raison de la difficulté à les détecter.

- Selon une étude menée par le Ponemon Institute en 2018, le coût moyen d’un enregistrement perdu ou volé est de 148 $.

- Qu’elles résultent d’utilisateurs privilégiés négligents ou de fuites délibérées par des employés, les violations de données et les opérations de fichiers sensibles exigent une solution de détection et de réponse instantanée.

Prenez le dessus

sur les violations de données avec un suivi des modifications de fichier qui détecte la perte de données et l’intrusion de programmes malveillants.

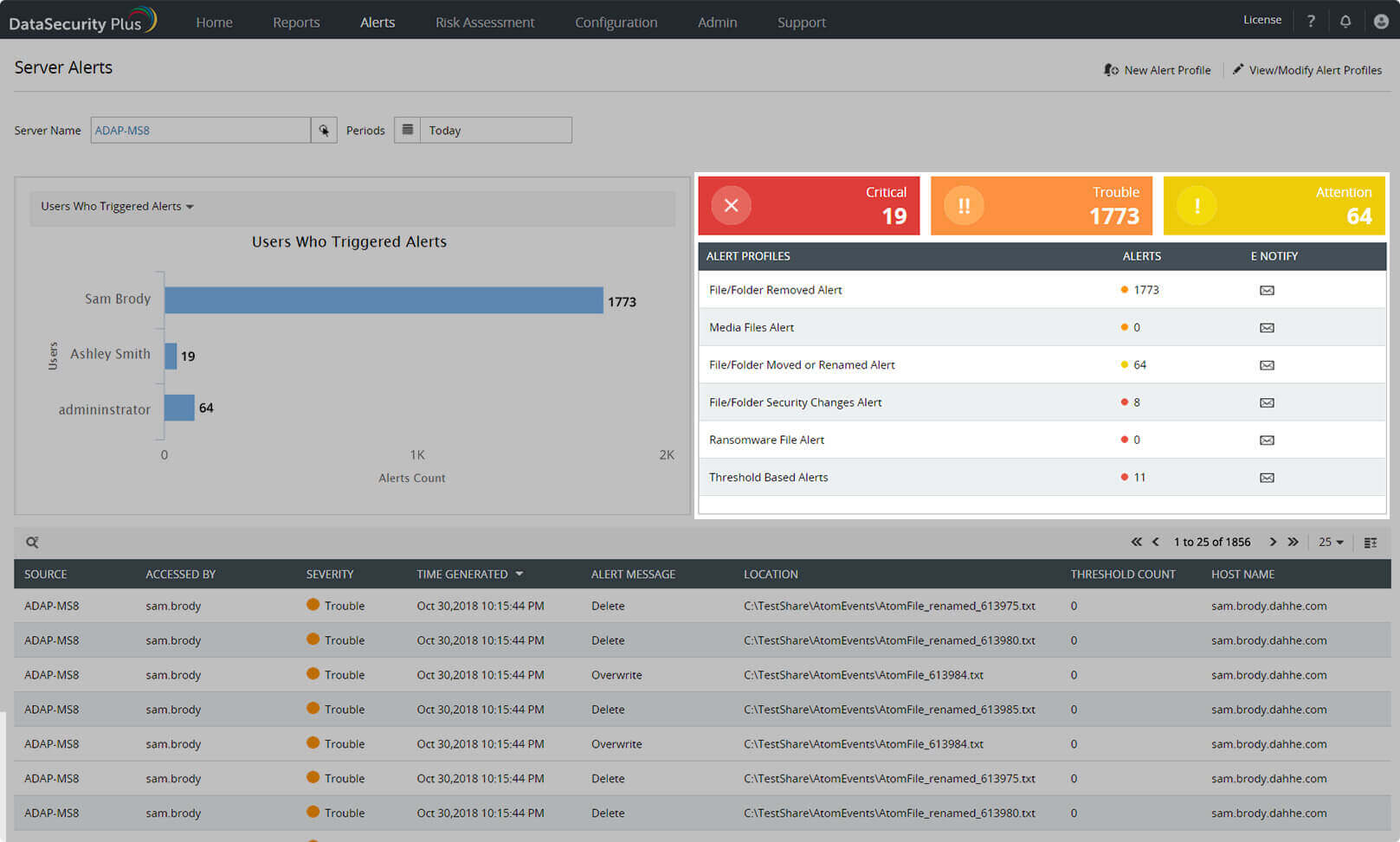

Analyse des tendances d’accès anormales

Détectez une activité suspecte des utilisateurs en déclenchant des alertes en cas de hausse anormale des événements d’accès. Protégez les fichiers sensibles en affectant des valeurs de seuil à des événements générés par les utilisateurs.

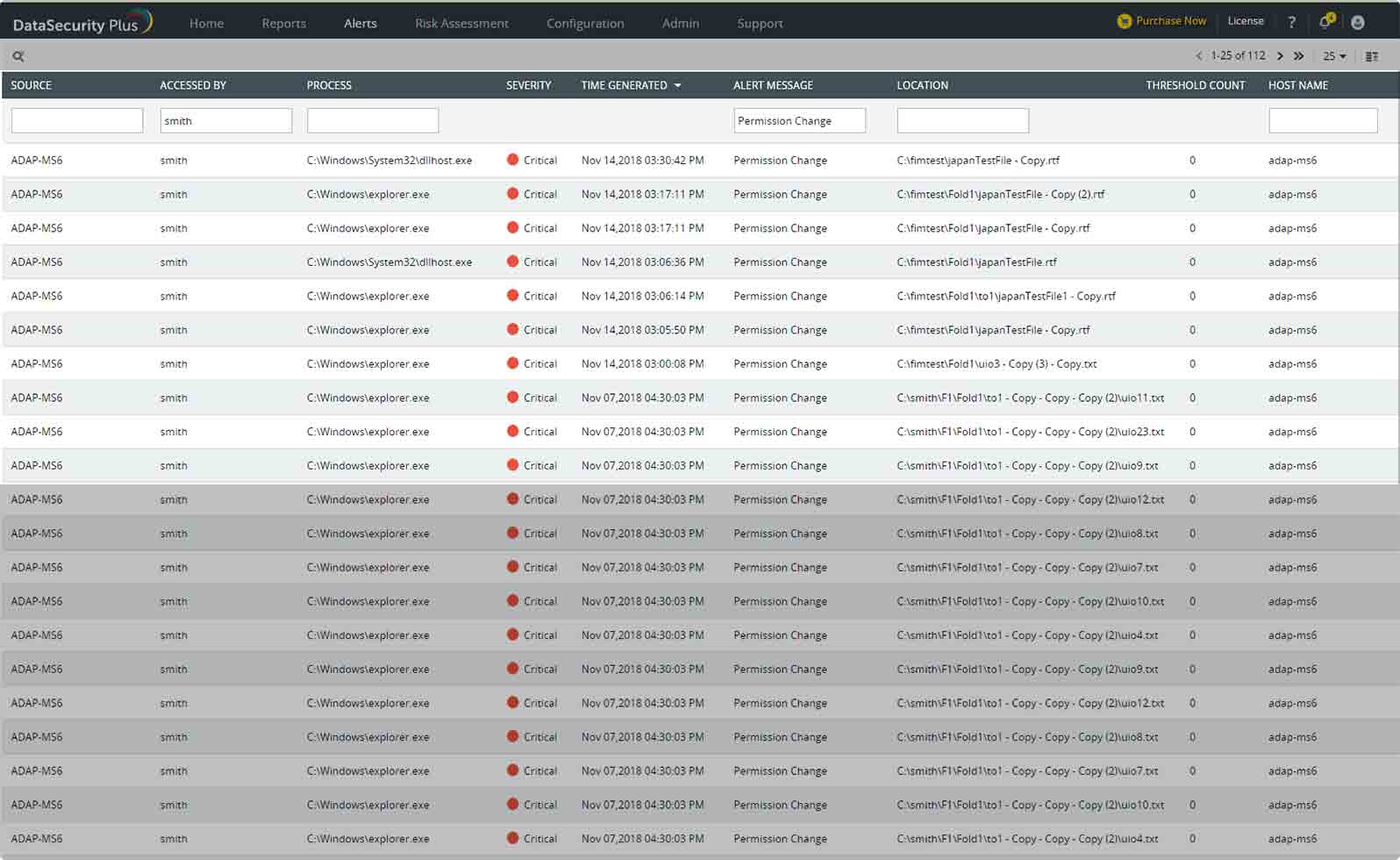

Identification des menaces internes

Atténuez les dommages que provoquent les menaces internes. Identifiez l’abus de privilèges et une activité inhabituelle de fichiers sensibles avec des alertes en temps réel.

Détection des intrusions de rançongiciel

Décelez instantanément les infiltrations avec des signes révélateurs comme un pic soudain des opérations de fichier, ou grâce à notre référentiel des rançongiciels connus. Isolez les machines infectées et arrêtez la propagation du rançongiciel.

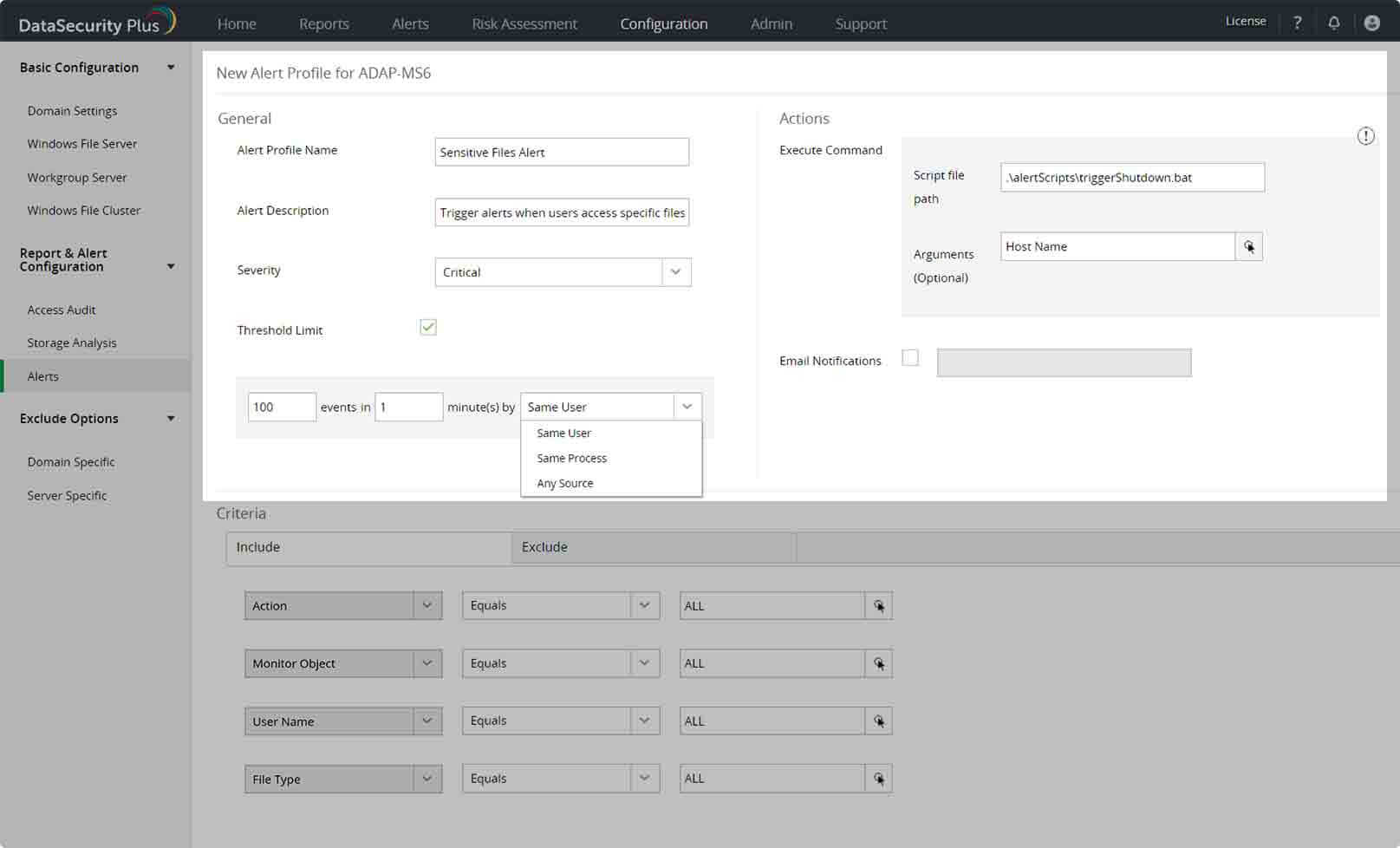

Automatisation des mesures en cas d’événement grave

Gagnez des secondes cruciales en exécutant automatiquement des scripts personnalisés pour arrêter des serveurs, fermer des sessions d’utilisateur, désactiver des comptes ou répondre à des violations de sécurité selon les besoins de l’entreprise.

Alertes en temps réel pour les modifications de fichier, de dossier et d’autorisations

Détectez et gérez instantanément les anomalies d’accès et les incidents de sécurité avec DataSecurity Plus.

- Détection rapide des incidents

- Analyse facile des événements

- Profils d’alerte personnalisés

Sécurité prédéfinie

Accélérez la détection des incidents avec des alertes par défaut pour les programmes malveillants, les anomalies d’accès ou d’autres événements importants. Affichez des statistiques d’événements selon la gravité et générez des rapports détaillés à ce sujet.

Affichage sélectif

Trouvez l’origine des violations en filtrant des rapports selon les besoins et en analysant chaque élément. Localisez rapidement les fichiers infectés et réagissez en conséquence.

Réponse rapide aux questions

Identifiez facilement toute activité anormale et les cas de non-conformité. Simplifiez l’analyse en recherchant des événements déclenchés par des utilisateurs donnés ou selon leur origine.

Protection des actifs sensibles

Établissez des alertes pour des événements précis. Suivez les fichiers et les dossiers sensibles et recevez des notifications lorsqu’un utilisateur les modifie.

Définition de l’activité anormale

Recevez des alertes lorsque des serveurs de fichiers enregistrent une activité anormalement forte en établissant des limites de sécurité propres à l’entreprise.

Automatisation de la réponse aux incidents

Automatisez la réponse aux incidents de sécurité. Désactivez les comptes d’utilisateur compromis, arrêtez les appareils infectés ou créez vos propres stratégies de prise de mesures selon les besoins de l’entreprise.

Accélérez la détection des incidents et la réponse avec l’outil de notification des modifications de fichier Windows.

Évaluer DataSecurity Plus dès maintenantLancez votre version d'évaluation gratuite

totalement fonctionnelle de 30 jours

Autres fonctionnalités de DataSecurity Plus

Audit de l’accès à des dossiers et fichiers

Vérifiez tous les accès pour suivre l’auteur de chaque action, son objet, le moment et l’origine. Analysez les tendances d’accès et obtenez un aperçu utile avec des rapports graphiques. En savoir plus

Analyse des fichiers et de l’espace disque

Optimisez l’espace de stockage en isolant les fichiers périmés, volumineux, cachés ou non professionnels. L’analyse des tendances d’utilisation des disques aide à déterminer quand il faut libérer de l’espace. En savoir plus

Contrôle d’intégrité des fichiers

Prévenez les menaces potentielles en suivant l’activité des fichiers en temps réel. Identifiez la cause première des incidents de sécurité en effectuant une analyse forensique des anciens journaux d’audit. En savoir plus

Audit des droits d’accès

Décelez les abus d’accès en contrôlant les autorisations de partage et de sécurité des serveurs de fichiers. Vérifiez que les utilisateurs ne possèdent que les autorisations dont ils ont besoin. En savoir plus

Conformité réglementaire

Évitez des sanctions de non-conformité en suivant constamment toute l’activité des fichiers. Générez des rapports d’audit des normes SOX, HIPAA, PCI DSS, FISMA, GLBA et RGPD. En savoir plus